Installieren und Konfigurieren des Microsoft Rights Management-Connectors

Anhand der folgenden Informationen können Sie den Connector von Microsoft Rights Management (RMS) installieren und konfigurieren. Diese Verfahren beziehen sich auf die unter Bereitstellen des Microsoft Rights Management-Connectors beschriebenen Schritte 1 bis 4.

Vorbereitungen

Stellen Sie sicher, dass Sie die Voraussetzungen für diese Bereitstellung überprüft haben.

Stellen Sie sicher, dass Sie die richtige Azure Sovereign Cloud-Instanz für Ihren Connector kennen, um die Einrichtung und Konfiguration abschließen zu können.

Installieren des RMS-Connectors

Identifizieren Sie die Computer (mindestens zwei), auf denen der RMS-Connector ausgeführt wird. Diese Computer müssen die in den Voraussetzungen aufgeführte Mindestspezifikation erfüllen.

Hinweis

Sie installieren einen einzigen RMS-Connector (bestehend aus mehreren Servern zur Gewährleistung hoher Verfügbarkeit) pro Mandant (Microsoft Office 365-Mandant oder Microsoft Entra ID-Mandant). Im Gegensatz zu Active Directory RMS müssen Sie nicht in jeder Gesamtstruktur einen RMS-Connector installieren.

Laden Sie die Quelldateien für den RMS-Connector aus dem Microsoft Download Center herunter.

Laden Sie zum Installieren des RMS-Connectors die Datei RMSConnectorSetup.exe herunter.

Wenn Sie das Serverkonfigurationstool für den RMS-Connector verwenden möchten, um die Konfiguration der Registrierungseinstellungen auf Ihren lokalen Servern zu automatisieren, müssen Sie auch die Komponente GenConnectorConfig.ps1 herunterladen.

Führen Sie auf dem Computer, auf dem Sie den RMS-Connector installieren möchten, die Datei RMSConnectorSetup.exe mit Administratorrechten aus.

Wählen Sie auf der Willkommensseite für die Installation des Microsoft Rights Management-Connectors die Option Microsoft Rights Management-Connector auf dem Computer installieren aus, und klicken Sie dann auf Weiter.

Lesen und akzeptieren Sie die Bedingungen der Endbenutzer-Lizenzvereinbarung und klicken Sie dann auf Weiter.

Wählen Sie auf der Seite Authentifizierung die Cloud-Umgebung, die Ihrer Lösung entspricht. Wählen Sie zum Beispiel AzureCloud für das kommerzielle Azure-Angebot. Wählen Sie alternativ eine der folgenden Optionen aus:

- AzureChinaCloud: Azure Betrieben von 21Vianet

- AzureUSGovernment: Azure Regierung (GCC High/DoD)

- AzureUSGovernment2: Azure Government 2

- AzureUSGovernment3: Azure Government 3

Wählen Sie Anmelden, um sich bei Ihrem Konto anzumelden. Vergewissern Sie sich, dass Sie die Anmeldedaten für ein Konto eingeben, das über ausreichende Berechtigungen für die Konfiguration des RMS-Konnektors verfügt.

Sie können ein Konto verwenden, das über eine der folgenden Berechtigungen verfügt:

Globaler Administrator für Ihren Mandanten: Ein Konto, das ein globaler Administrator für Ihren Microsoft Office 365- oder Microsoft Entra ID-Mandanten ist.

Globaler Azure Rights Management-Administrator: Ein Konto in Azure Active Directory, dem die Rolle Globaler Azure RMS-Administrator zugewiesen wurde.

Azure Rights Management-Connectoradministrator: Ein Konto in Azure Active Directory, dem Rechte zum Installieren und Verwalten des RMS-Connectors für Ihre Organisation erteilt wurden.

Die Rollen „Globaler Azure Rights Management-Administrator“ und „Azure Rights Management-Connectoradministrator“ werden Konten mithilfe des Cmdlets Add-AipServiceRoleBasedAdministrator zugewiesen.

Hinweis

Wenn Sie Onboarding-Steuerelemente implementiert haben, müssen Sie sicherstellen, dass das von Ihnen angegebene Konto Inhalte schützen kann.

Wenn Sie beispielsweise die Möglichkeit zum Schützen von Inhalten auf die Gruppe „IT-Abteilung“ beschränkt haben, muss das Konto, das Sie hier angeben, ein Mitglied dieser Gruppe sein. Wenn Sie nicht folgende Fehlermeldung sehen: Fehler beim Versuch, den Speicherort des Verwaltungsdiensts und der Organisation zu ermitteln. Stellen Sie sicher, dass der Microsoft Rights Management-Dienst für Ihre Organisation aktiviert ist.

Tipp

Wenn der RMS-Connector mit den Mindestberechtigungen ausgeführt werden soll, erstellen Sie ein dediziertes Konto für diesen Zweck, dem Sie dann die Rolle „Azure RMS-Connectoradministrator“ zuweisen. Weitere Informationen finden Sie unter Erstellen eines eigenen Kontos für den RMS-Konnektor.

Führen Sie auf der letzten Seite des Assistenten die folgenden Schritte aus, und klicken Sie dann auf Fertig stellen:

Wenn dies der erste Connector ist, den Sie installiert haben, wählen Sie zu diesem Zeitpunkt noch nicht die Option Verwaltungskonsole des Connectors zum Autorisieren von Servern starten aus. Sie wählen diese Option aus, nachdem Sie Ihren zweiten (oder letzten) RMS-Connector installiert haben. Führen Sie stattdessen den Assistenten auf mindestens einem anderen Computer erneut aus. Sie müssen mindestens zwei Connectors installieren.

Wenn Sie Ihren zweiten (oder letzten) Connector installiert haben, wählen Sie Verwaltungskonsole des Connectors zum Autorisieren von Servern starten aus.

Während der Installation des RMS-Connectors werden alle erforderlichen Softwareanwendungen überprüft und installiert, Internetinformationsdienste (Internet Information Services, IIS) wird installiert, sofern nicht bereits vorhanden, und die Connectorsoftware wird installiert und konfiguriert. Azure RMS wird auch für die Konfiguration vorbereitet, indem Folgendes erstellt wird:

Eine leere Tabelle für Server, die autorisiert sind, den Connector für die Kommunikation mit Azure RMS zu verwenden. Fügen Sie dieser Tabelle später Server hinzu.

Ein Satz von Sicherheitstoken für den Connector, die Vorgänge mit Azure RMS autorisieren. Diese Token werden aus Azure RMS heruntergeladen und auf dem lokalen Computer in der Registrierung installiert. Sie werden mithilfe der Datenschutz-Anwendungsprogrammierschnittstelle (Data Protection Application Programming Interface, DPAPI) und Anmeldeinformationen für das lokale Systemkonto geschützt.

Erstellen Sie ein eigenes Konto für den RMS-Konnektor

Dieses Verfahren beschreibt die Erstellung eines dedizierten Kontos zur Ausführung des Azure RMS-Connectors mit den geringstmöglichen Rechten, das bei der Anmeldung während der Installation des RMS-Connectors verwendet wird.

Wenn Sie dies noch nicht getan haben, laden Sie das AIPService PowerShell-Modul herunter und installieren Sie es. Weitere Informationen finden Sie unter Installieren des AIPService PowerShell-Moduls.

Starten Sie Windows PowerShell mit dem Befehl Als Administrator ausführen, und stellen Sie mithilfe des Befehls Connect-AipService eine Verbindung mit dem Schutzdienst her:

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentialsFühren Sie den Befehl Add-AipServiceRoleBasedAdministrator mit nur einem der folgenden Parameter aus:

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"Führen Sie zum Beispiel

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"aus.

Mit diesen Befehlen wird zwar die Rolle „Connectoradministrator“ zugewiesen, Sie könnten hier aber stattdessen die Rolle GlobalAdministrator verwenden.

Überprüfen Sie Ihre Installation

Um zu überprüfen, ob die Webdienste für den RMS-Konnektor betriebsbereit sind:

Stellen Sie über einen Webbrowser eine Verbindung mit http://<Connectoradresse>/_wmcs/certification/servercertification.asmx her, wobei Sie <Connectoradresse> durch die Adresse oder den Namen des Servers ersetzen, auf dem der RMS-Connector installiert ist.

Bei einer erfolgreichen Verbindung wird eine Seite ServerCertificationWebService angezeigt.

Zur Überprüfung der Fähigkeit des Benutzers, RMS- oder AIP-geschützte Dokumente zu lesen oder zu ändern:

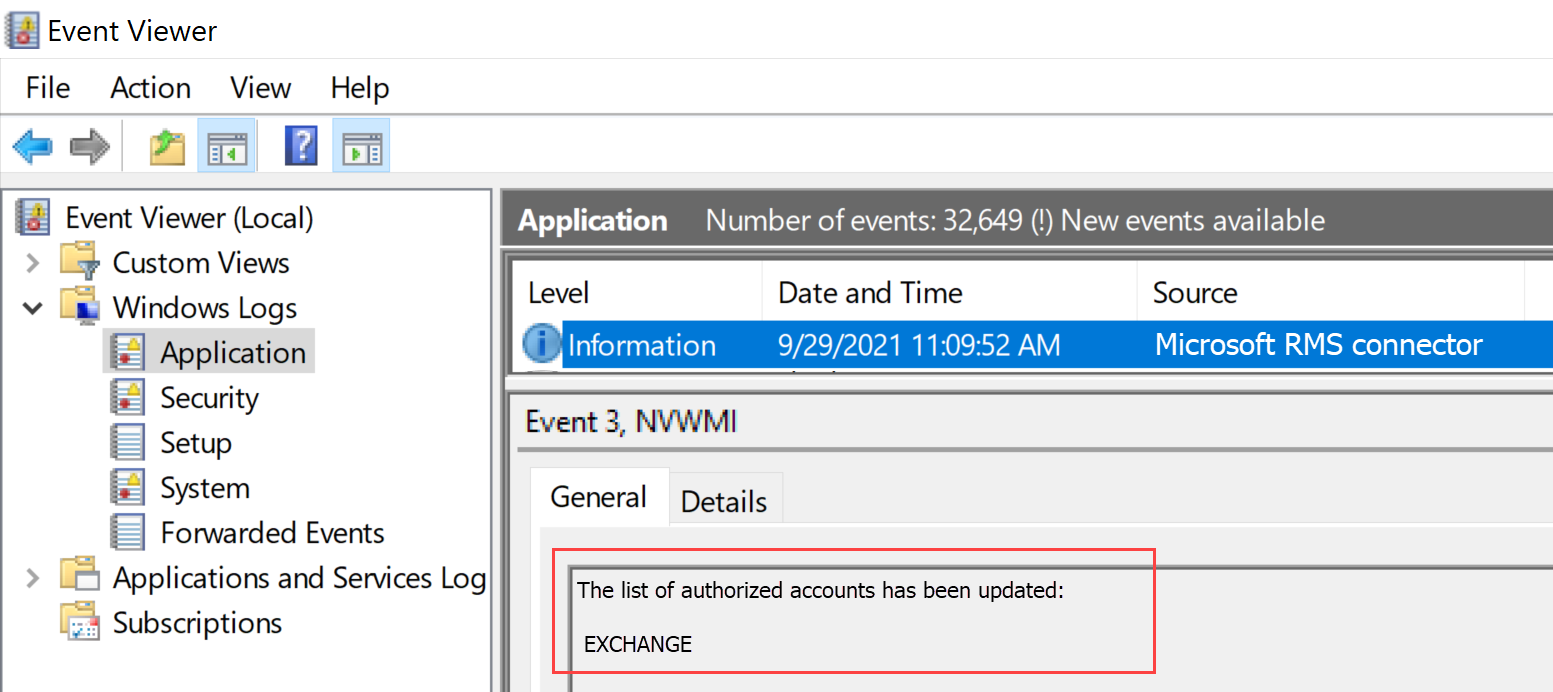

Öffnen Sie auf dem RMS-Verbindungsrechner die Ereignisanzeige und gehen Sie zum Anwendungs-Windows-Protokoll. Suchen Sie einen Eintrag aus der Quelle Microsoft RMS Connector, mit einem Level von Information.

Der Eintrag sollte eine ähnliche Meldung wie die folgende enthalten:

The list of authorized accounts has been updated

Wenn Sie den RMS-Konnektor deinstallieren müssen, deinstallieren Sie ihn über die Seite mit den Systemeinstellungen oder indem Sie den Assistenten erneut ausführen und die Deinstallationsoption auswählen.

Wenn während der Installation Probleme auftreten, überprüfen Sie das Installationsprotokoll: %LocalAppData%\Temp\Microsoft Rights Management-Connector_<Datum und Uhrzeit>>.log.

Ihr Installationsprotokoll könnte beispielsweise wie folgt aussehen: C:\Benutzer\Administrator\AppData\Local\Temp\Microsoft Rights Management-Connector_20170803110352.log

Autorisieren von Servern für die Verwendung des RMS-Connectors

Wenn Sie den RMS-Connector auf mindestens zwei Computern installiert haben, können Sie die Server und Dienste autorisieren, die den RMS-Connector verwenden sollen. Beispielsweise Server, auf denen Exchange Server 2013 oder SharePoint Server 2013 ausgeführt wird.

Um diese Server zu definieren, führen Sie das Verwaltungstool für den RMS-Connector aus, und fügen Sie der Liste zugelassener Server Einträge hinzu. Sie können dieses Tool ausführen, wenn Sie am Ende des Installations-Assistenten des Microsoft Rights Management-Connectors die Option Verwaltungskonsole des Connectors zum Autorisieren von Servern starten auswählen, oder Sie können es separat vom Assistenten ausführen.

Berücksichtigen Sie beim Autorisieren dieser Server die folgenden Aspekte:

Servern, die Sie hinzufügen, werden besondere Berechtigungen erteilt. Allen Konten, die Sie für die Exchange Server-Rolle in der Konfiguration des Connectors angeben, wird in Azure RMS die Administratorrolle zugewiesen, die den Konten Zugriff auf alle Inhalte für diesen RMS-Mandanten gewährt. Die Administratorfunktion wird zu diesem Zeitpunkt bei Bedarf automatisch aktiviert. Um Sicherheitsrisiken durch Rechteerweiterungen zu vermeiden, achten Sie sorgfältig darauf, nur Konten anzugeben, die von den Exchange-Servern Ihrer Organisation verwendet werden. Alle als SharePoint-Server oder Dateiserver konfigurierten Server, die FCI verwenden, erhalten normale Benutzerrechte.

Sie können mehrere Server als einzelnen Eintrag hinzufügen, indem Sie eine Active Directory-Sicherheits- oder -Verteilergruppe oder ein von mehreren Servern verwendetes Dienstkonto angeben. Bei Verwendung dieser Konfiguration verwendet die Gruppe von Servern gemeinsam dieselben RMS-Zertifikate, und alle werden als Besitzer von Inhalten angesehen, die einer von ihnen geschützt hat. Zur Minimierung des Verwaltungsaufwands empfehlen wir die Verwendung dieser Konfiguration einer Einzelgruppe statt einzelner Server, um die Exchange-Server Ihrer Organisation oder eine SharePoint-Serverfarm zu autorisieren.

Klicken Sie auf der Seite Server, von denen der Connector verwendet werden darf auf Hinzufügen.

Hinweis

Das Autorisieren von Servern ist die äquivalente Konfiguration in Azure RMS zur AD RMS-Konfiguration, bei der die NTFS-Rechte auf ServerCertification.asmx für die Dienst- oder Servercomputerkonten manuell angewendet werden und die Administratorrechte den Exchange-Konten manuell zugewiesen werden. Das Anwenden von NTFS-Rechten auf ServerCertification.asmx ist für den Connector nicht erforderlich.

Hinzufügen eines Servers zur Liste zugelassenen Server

Geben Sie auf der Seite Zulassen, dass der Connector von einem Server verwendet werden darf den Namen des Objekts ein, oder suchen Sie nach dem zu autorisierenden Objekt.

Es ist wichtig, dass Sie das richtige Objekt autorisieren. Damit ein Server den Connector verwenden kann, muss das Konto, das den lokalen Dienst (z. B. Exchange oder SharePoint) ausführt, zur Autorisierung ausgewählt werden. Wenn z. B. der Dienst als konfiguriertes Dienstkonto ausgeführt wird, fügen Sie der Liste den Namen dieses Dienstkontos hinzu. Wenn der Dienst als lokales System ausgeführt wird, fügen Sie den Namen des Computerobjekts (z. B. SERVERNAME$) hinzu. Als bewährte Methode erstellen Sie eine Gruppe, die diese Konten enthält, und geben Sie anstelle einzelner Servernamen die Gruppe an.

Weitere Informationen zu den verschiedenen Serverrollen:

Für Server, auf denen Exchange ausgeführt wird, gilt Folgendes: Sie müssen eine Sicherheitsgruppe angeben, und Sie können die Standardgruppe (Exchange-Server) verwenden, die Exchange automatisch erstellt und für alle Exchange-Server in der Gesamtstruktur verwaltet.

Für Server, auf denen SharePoint ausgeführt wird, gilt Folgendes:

Wenn ein SharePoint 2010-Server für die Ausführung als lokales System konfiguriert ist (es wird kein Dienstkonto verwendet), erstellen Sie manuell eine Sicherheitsgruppe in Active Directory Domain Services, und fügen Sie dieser Gruppe das Computernamensobjekt für den Server in dieser Konfiguration hinzu.

Wenn ein SharePoint-Server für die Verwendung eines Dienstkontos konfiguriert ist (Empfehlung für SharePoint 2010 und die einzige Option für SharePoint 2016 und SharePoint 2013), gehen Sie wie folgt vor:

Fügen Sie das Dienstkonto hinzu, das den SharePoint-Zentraladministrationsdienst ausführt, damit SharePoint über die Administratorkonsole konfiguriert werden kann.

Fügen Sie das Konto hinzu, das für den SharePoint-App-Pool konfiguriert ist.

Tipp

Wenn sich diese beiden Konten unterscheiden, sollten Sie in Erwägung ziehen, eine einzige Gruppe zu erstellen, die beide Konten enthält, um den Verwaltungsaufwand zu minimieren.

Für Dateiserver, die die Dateiklassifizierungsinfrastruktur verwenden, werden die zugeordneten Dienste unter dem lokalen Systemkonto ausgeführt, sodass Sie das Computerkonto für die Dateiserver (z. B. SERVERNAME$) oder eine Gruppe, die diese Computerkonten enthält, autorisieren müssen.

Wenn Sie der Liste alle gewünschten Server hinzugefügt haben, klicken Sie auf Schließen.

Wenn Sie dies nicht bereits getan haben, müssen Sie jetzt den Lastenausgleich für die Server konfigurieren, auf denen der RMS-Connector installiert ist, und überlegen, ob HTTPS für die Verbindungen zwischen diesen Servern und den Servern verwendet werden soll, die Sie gerade autorisiert haben.

Konfigurieren von Lastausgleich und hoher Verfügbarkeit

Definieren Sie nach der Installation der zweiten oder letzten Instanz des RMS-Connectors einen Connector-URL-Servernamen, und konfigurieren Sie ein Lastenausgleichssystem.

Der Connector-URL-Servername kann ein beliebiger Name unter einem Namespace sein, der von Ihnen gesteuert wird. Sie können z. B. in Ihrem DNS-System einen Eintrag für rmsconnector.contoso.com erstellen und diesen Eintrag für die Verwendung einer IP-Adresse in Ihrem Lastenausgleichssystem konfigurieren. Für diesen Namen gibt es keine besonderen Anforderungen, und er muss nicht auf den Connector-Servern konfiguriert werden. Wenn Ihre Exchange- und SharePoint-Server nicht über das Internet mit dem Connector kommunizieren, muss dieser Name im Internet nicht aufgelöst werden können.

Wichtig

Wir empfehlen Ihnen, diesen Namen nach der Konfiguration von Exchange- oder SharePoint-Servern für die Verwendung des Connectors nicht mehr zu ändern, weil Sie ansonsten alle IRM-Konfigurationen auf diesen Servern löschen und diese dann neu konfigurieren müssen.

Nachdem der Name in DNS erstellt und für eine IP-Adresse konfiguriert wurde, konfigurieren Sie den Lastenausgleich für diese Adresse, die den Datenverkehr an die Connector-Server leitet. Sie können zu diesem Zweck jedes IP-basierte Lastenausgleichsmodul verwenden, das den Netzwerklastenausgleich (Network Load Balancing, NLB) von Windows Server enthält. Weitere Informationen finden Sie unter Lastenausgleich – Bereitstellungsleitfaden.

Verwenden Sie die folgenden Einstellungen, um den NLB-Cluster zu konfigurieren:

Ports: 80 (für HTTP) oder 443 (für HTTPS)

Weitere Informationen dazu, ob Sie HTTP oder HTTPS verwenden sollten, finden Sie im nächsten Abschnitt.

Affinität: Keine

Verteilungsmethode: Gleich

Dieser Name, den Sie für das System mit Lastenausgleich (für die Server, auf denen der RMS-Connectordienst ausgeführt wird) definieren, ist der Name des RMS-Connectors Ihrer Organisation, den Sie später beim Konfigurieren der lokalen Server für die Verwendung von Azure RMS verwenden.

Konfigurieren des RMS-Connectors für die Verwendung von HTTPS

Hinweis

Dieser Konfigurationsschritt ist optional, wird jedoch als zusätzliche Sicherheitsmaßnahme empfohlen.

Obwohl die Verwendung von TLS oder SSL für den RMS-Connector optional ist, empfehlen wir sie für jeden HTTP-basierten sicherheitsrelevanten Dienst. Diese Konfiguration authentifiziert die Server, auf denen der Connector ausgeführt wird, gegenüber Ihren Exchange- und SharePoint-Servern, die den Connector verwenden. Darüber hinaus werden alle von diesen Servern an den Connector gesendeten Daten verschlüsselt.

Um den RMS-Connector für die Verwendung von TLS zu aktivieren, installieren Sie auf jedem Server, auf dem der RMS-Connector ausgeführt wird, ein Serverauthentifizierungszertifikat, das den Namen enthält, den Sie für den Connector verwenden. Wenn Ihr RMS-Connectorname, den Sie in DNS definiert haben, beispielsweise rmsconnector.contoso.com lautet, stellen Sie ein Serverauthentifizierungszertifikat bereit, das rmsconnector.contoso.com als allgemeinen Namen im Zertifikatantragsteller enthält. Oder geben Sie rmsconnector.contoso.com im alternativen Namen des Zertifikats als DNS-Wert an. Das Zertifikat muss nicht den Namen des Servers enthalten. Binden Sie dann in IIS dieses Zertifikat an die Standardwebsite.

Stellen Sie bei Verwendung der HTTPS-Option sicher, dass alle Server, auf denen der Connector ausgeführt wird, über ein gültiges Serverauthentifizierungszertifikat verfügen, das mit einer Stammzertifizierungsstelle verkettet ist, der Ihre Exchange- und SharePoint Server vertrauen. Und wenn die Zertifizierungsstelle, die die Zertifikate für die Connector-Server ausgestellt hat, eine Zertifikatsperrliste veröffentlicht, müssen die Exchange- und SharePoint-Server darüber hinaus in der Lage sein, diese Zertifikatsperrliste herunterzuladen.

Tipp

Mithilfe der folgenden Informationen und Ressourcen können Sie ein Serverauthentifizierungszertifikat anfordern und installieren und dieses Zertifikat an die Standardwebsite in ISS binden:

Wenn Sie Active Directory-Zertifikatdienste (AD CS) und eine Unternehmenszertifizierungsstelle verwenden, um diese Serverauthentifizierungszertifikate bereitzustellen, können Sie die Webserver-Zertifikatvorlage duplizieren und dann verwenden. Diese Zertifikatvorlage verwendet Informationen wurden in der Anforderung angegeben als Zertifikatantragstellernamen, was bedeutet, dass Sie den FQDN des RMS-Connectornamens für den Zertifikatantragstellernamen oder für den alternativen Antragstellernamen angeben können, wenn Sie das Zertifikat anfordern.

Wenn Sie eine eigenständige Zertifizierungsstelle verwenden oder dieses Zertifikat von einem anderen Unternehmen kaufen, lesen Sie Konfigurieren von Internetserverzertifikaten (IIS 7) in der Dokumentationsbibliothek von Webserver (IIS) auf der TechNet-Website.

Informationen zum Konfigurieren von ISS für die Verwendung des Zertifikats finden Sie unter Hinzufügen einer Bindung zu einer Website (IIS 7) in der Dokumentationsbibliothek von Webserver (IIS) auf der TechNet-Website.

Konfigurieren des RMS-Connectors für einen Webproxyserver

Wenn Ihre Connector-Server in einem Netzwerk installiert sind, das keine direkte Internetverbindung besitzt und eine manuelle Konfiguration eines Webproxyservers für ausgehenden Internetzugriff erfordert, müssen Sie die Registrierung auf diesen Servern für den RMS-Connector konfigurieren.

So konfigurieren Sie den RMS-Connector für die Verwendung eines Webproxyservers

Öffnen Sie auf jedem Server, auf dem der RMS-Connector ausgeführt wird, einen Registrierungs-Editor, z. B. Regedit.

Navigieren Sie zu HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Connector.

Fügen Sie den Zeichenfolgenwert ProxyAddress hinzu, und legen Sie dann die Daten für diesen Wert auf http://<MeineProxyDomäneOderIPAdresse>:<MeinProxyPort> fest.

Beispiel: https://proxyserver.contoso.com:8080

Schließen Sie den Registrierungs-Editor, und starten Sie dann den Server neu, oder führen Sie einen IISReset-Befehl aus, um IIS neu zu starten.

Installieren des Verwaltungstools für den RMS-Connector auf administrativen Computern

Sie können das Verwaltungstool für den RMS-Connector auf einem Computer ausführen, auf dem der RMS-Connector nicht installiert ist, wenn dieser Computer die folgenden Anforderungen erfüllt:

Ein physischer oder virtueller Computer mit Windows Server 2019, 2016, 2012 oder Windows Server 2012 R2 (alle Editionen), Windows 11, Windows 10, Windows 8.1, Windows 8.

Mindestens 1 GB RAM.

Mindestens 64 GB Speicherplatz auf dem Datenträger.

Mindestens eine Netzwerkschnittstelle.

Zugriff auf das Internet über eine Firewall (oder einen Webproxy).

.NET 4.7.2

Um das RMS-Connector-Administrationstool zu installieren, führen Sie die folgende Datei für einen 64-Bit-Computer aus: RMSConnectorSetup.exe

Wenn Sie diese Dateien noch nicht heruntergeladen haben, können Sie diese aus dem Microsoft Download Center herunterladen.

Weitere Informationen finden Sie unter Voraussetzungen für den RMS-Anschluss.

Aktualisierung der Installation des RMS-Konnektors

{Die Installation einer neuen Version des RMS-Konnektors deinstalliert automatisch alle früheren Versionen und installiert das erforderliche .NET 4.7.2. Wenn Sie auf Probleme stoßen, verwenden Sie die folgenden Anweisungen, um eine frühere Version manuell zu deinstallieren und .NET 4.7.2 zu installieren.

Verwenden Sie auf Ihrem RMS-Connectorcomputer die Seite "Apps & Features-Einstellungen", um den Microsoft Rights Management-Verbinden or zu deinstallieren.

Auf älteren Systemen finden Sie die Deinstallationsoptionen möglicherweise in der Systemsteuerung > Seite "Programme und Funktionen" .

Navigieren Sie durch den Assistenten zur Deinstallation des Microsoft Rights Management-Connectors und wählen Sie am Ende Beenden.

Stellen Sie sicher, dass auf Ihrem Rechner .NET 4.7.2 installiert ist. Weitere Informationen finden Sie unter Gewusst wie: Ermitteln Sie, welche .NET Framework-Versionen installiert sind.

Wenn nötig, laden Sie .NET Version 4.7.2 herunter und installieren Sie es.

Starten Sie Ihren Rechner neu, wenn Sie dazu aufgefordert werden, und fahren Sie dann mit der Installation der neuen RMS-Connector-Version fort.

TLS 1.2 für den Azure RMS Connector erzwingen

Microsoft wird am 1. März 2022 ältere, unsichere TLS-Protokolle, einschließlich TLS 1.0 und TLS 1.1, auf RMS-Diensten standardmäßig deaktivieren. Um sich auf diese Änderung vorzubereiten, sollten Sie die Unterstützung für diese älteren Protokolle auf Ihren RMS Connector-Servern deaktivieren und sicherstellen, dass das System weiterhin wie erwartet funktioniert.

In diesem Abschnitt werden die Schritte zur Deaktivierung von TLS 1.0 und 1.1 auf den RMS Connector-Servern und zur Erzwingung der Verwendung von TLS 1.2 beschrieben.

Deaktivieren Sie TLS 1.0 und 1.1 und erzwingen Sie die Verwendung von TLS 1.2

Stellen Sie sicher, dass das .NET-Framework auf dem RMS Connector-Rechner die Version 4.7.2 hat. Weitere Informationen finden Sie unter .NET Framework Version 4.7.2.

Laden Sie die neueste verfügbare Version von RMS Connector herunter und installieren Sie sie. Weitere Informationen finden Sie unter Installation des RMS-Connectors.

Starten Sie Ihre RMS Connector-Server neu und testen Sie die RMS Connector-Funktionalität. Stellen Sie beispielsweise sicher, dass RMS-Benutzer vor Ort in der Lage sind, ihre verschlüsselten Dokumente zu lesen.

Weitere Informationen finden Sie unter:

- Registrierungseinstellungen für Transport Layer Security (TLS)

- Deaktivierung von TLS 1.0 und 1.1 für Microsoft 365

Überprüfen Sie die Verwendung von TLS 1.2 (fortgeschritten)

Dieses Verfahren ist ein Beispiel für die Überprüfung der Verwendung von TLS 1.2 und setzt die Kenntnis von Fiddler voraus.

Laden Sie Fiddler herunter und installieren Sie es auf Ihrem RMS Connector Rechner.

Öffnen Sie Fiddler und dann die Microsoft RMS Connector-Verwaltungstools.

Wählen Sie Anmelden, obwohl Sie sich nicht anmelden müssen, um die Überprüfung abzuschließen.

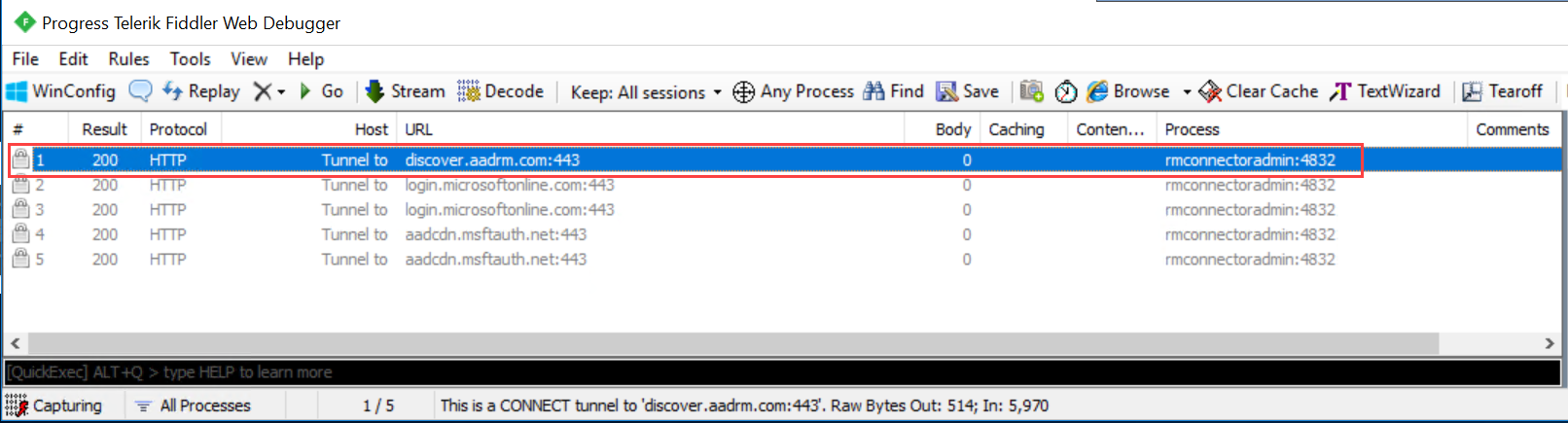

Suchen Sie im Fiddler-Fenster auf der linken Seite den Prozess msconnectoradmin. Dieser Prozess sollte versuchen, eine sichere Verbindung mit discover.aadrm.com herzustellen.

Beispiel:

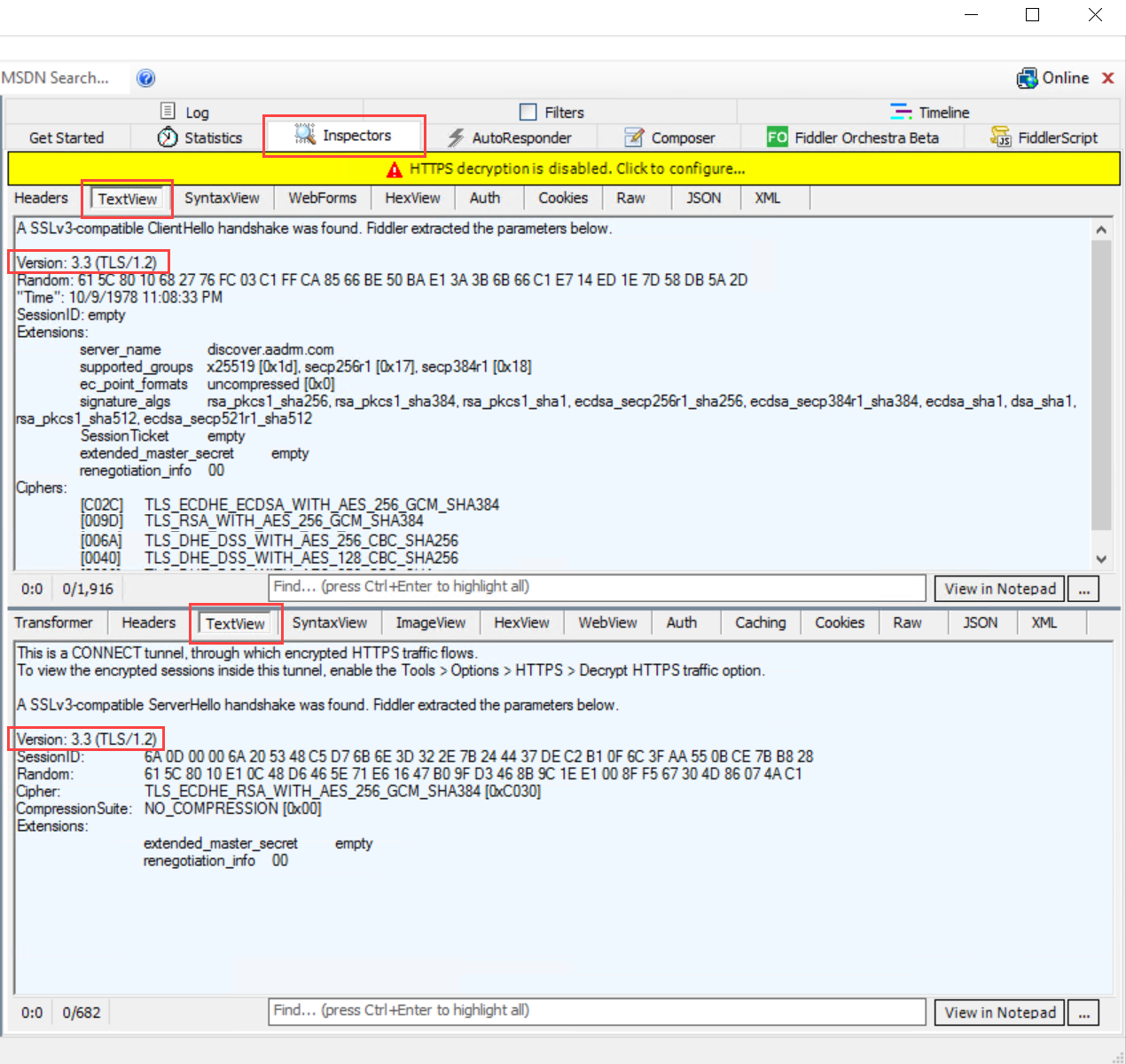

Wählen Sie im Fiddler-Fenster auf der rechten Seite die Registerkarte Inspektoren und sehen Sie sich die Registerkarten Textansicht sowohl für die Anfrage als auch für die Antwort an.

Auf diesen Registerkarten ist zu beachten, dass die Kommunikation über TLS 1.2 erfolgt. Beispiel:

Manuelles Erzwingen der Verwendung von TLS 1.2

Wenn Sie die Verwendung von TLS 1.2 manuell erzwingen und die Verwendung früherer Versionen deaktivieren möchten, führen Sie das folgende PowerShell-Skript auf Ihrem RMS-Connector-Computer aus.

Achtung

Mit dem Skript in diesem Abschnitt wird die Kommunikation vor TLS 1.2 für jeden Rechner deaktiviert. Wenn andere Dienste auf dem Rechner TLS 1.0 oder 1.2 benötigen, kann dieses Skript die Funktionalität dieser Dienste beeinträchtigen.

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Nächste Schritte

Nachdem der RMS-Connector nun installiert und konfiguriert ist, können Sie Ihre lokalen Server für dessen Verwendung konfigurieren. Gehen Sie zu Konfigurieren von Servern für den Azure Rights Management-Verbindungsdienst.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für