Administratorhandbuch: Verwenden von PowerShell mit dem klassischen Azure Information Protection-Client.

Wenn Sie den Azure Information Protection Classic-Client installieren, werden automatisch PowerShell-Befehle installiert. Dadurch können Sie den Client durch Ausführen von Befehlen, die Sie in Skripts zur Automatisierung einfügen können, verwalten.

Die Cmdlets werden mit dem PowerShell-Modul AzureInformationProtection installiert. Dieses Modul umfasst alle Rights Management-Cmdlets aus dem RMS Protection-Tool (wird nicht mehr unterstützt). Es gibt auch Cmdlets, die Azure Information Protection für die Bezeichnung verwenden. Beispiel:

| Cmdlet für die Bezeichnung | Beispielverwendung |

|---|---|

| Get-AIPFileStatus | Für einen freigegebenen Ordner werden alle Dateien mit einer bestimmten Bezeichnung ermittelt. |

| Set-AIPFileClassification | Überprüfen Sie bei einem freigegebenen Ordner die Dateiinhalte, und versehen Sie Dateien ohne Bezeichnung automatisch gemäß den von Ihnen festgelegten Bedingungen mit Bezeichnungen. |

| Set-AIPFileLabel | Für einen freigegebenen Ordner wird eine bestimmte Bezeichnung auf alle Dateien ohne Bezeichnung angewendet. |

| Set-AIPAuthentication | Bezeichnen Sie Dateien nicht interaktiv, z.B. durch Verwenden eines Skripts, das nach einem Zeitplan ausgeführt wird. |

Tipp

Um Cmdlets mit Pfadlängen zu verwenden, die mehr als 260 Zeichen umfassen, können Sie die folgende Gruppenrichtlinieneinstellung verwenden, die ab Windows 10, Version 1607 verfügbar ist:

Lokale Computerrichtlinie>Computerkonfiguration>Verwaltungsvorlagen>Alle Einstellungen>Lange Win32-Pfade aktivieren

Bei Windows Server 2016 können Sie die gleiche Gruppenrichtlinieneinstellung verwenden, wenn Sie die neuesten administrativen Vorlagen (ADMX-Dateien) für Windows 10 installieren.

Weitere Informationen finden Sie im Abschnitt Maximum Path Length Limitation (Einschränkung der Pfadlänge) in der Entwicklerdokumentation für Windows 10.

Die Azure Information Protection-Überprüfung verwendet Cmdlets aus dem AzureInformationProtection-Modul, um einen Dienst unter Windows Server zu installieren und zu konfigurieren. Mit der Überprüfung können Sie anschließend Dateien in Datenspeichern suchen, klassifizieren und schützen.

Eine Übersicht über alle Cmdlets und die entsprechende Hilfe finden Sie unter AzureInformationProtection-Modul. Geben Sie in einer PowerShell-Sitzung Get-Help <cmdlet name> -online ein, um die neueste Hilfe aufzurufen.

Dieses Modul installiert \ProgramFiles (x86) \Microsoft Azure Information Protection und fügt diesen Ordner der Systemvariablen PSModulePath hinzu. Die DLL-Datei für dieses Modul lautet AIP.dll.

Wenn Sie derzeit das Modul als ein Benutzer installieren und die Cmdlets auf dem gleichen Computer als ein anderer Benutzer ausführen, müssen Sie zuerst den Befehl Import-Module AzureInformationProtection ausführen. In diesem Szenario wird das Modul beim erstmaligen Ausführen eines Cmdlets nicht automatisch geladen.

Bevor Sie mit der Verwendung dieser Cmdlets beginnen, betrachten Sie die zusätzlichen Voraussetzungen und Anweisungen, die Ihrer Bereitstellung entsprechen:

Azure Information Protection und Azure Rights Management-Dienst

- Zutreffend, wenn Sie die ausschließliche Klassifizierung oder die Klassifizierung mit Rights Management-Schutz verwenden: Sie verfügen über ein Abonnement, das Azure Information Protection (z. B. „Enterprise Mobility + Security“) enthält.

- Zutreffend, wenn Sie den ausschließlichen Schutz mit dem Azure Rights Management-Dienst verwenden: Sie verfügen über ein Abonnement, das den Azure Rights Management-Dienst (z. B. Office 365 E3 und Office 365 E5) enthält.

Active Directory-Rechteverwaltungsdienste

- Zutreffend, wenn Sie den ausschließlichen Schutz mit der lokalen Version von Azure Rights Management, Active Directory Rights Management Services (AD RMS), verwenden.

Weitere Informationen finden Sie in der entsprechenden Sammlung der bekannten Probleme von Azure Information Protection.

Azure Information Protection und Azure Rights Management-Dienst

Lesen Sie diesen Abschnitt, bevor Sie die PowerShell-Befehle verwenden, wenn Ihre Organisation Azure Information Protection für die Klassifizierung und den Schutz oder nur den Azure Rights Management-Dienst für den Datenschutz verwendet.

Voraussetzungen

Zusätzlich zu den Voraussetzungen für die Installation des Moduls „AzureInformationProtection“ sind weitere Komponenten für die Azure Information Protection-Bezeichnung und den Azure Rights Management-Datenschutzdienst erforderlich:

Der Azure Rights Management-Dienst muss aktiviert werden.

So entfernen Sie den Schutz von Dateien für andere mithilfe Ihres eigenen Kontos:

- Die Administratorfunktion muss für Ihre Organisation aktiviert werden. Zudem muss Ihr Konto als Administrator für Azure Rights Management konfiguriert sein.

So werden Dateien direkt ohne Benutzerinteraktion geschützt oder ihr Schutz entsprechend aufgehoben:

- Erstellen Sie ein Dienstprinzipalkonto, führen Sie „Set-RMSServerAuthentication“ aus und erwägen Sie, diesen Dienstprinzipal zum Administrator für Azure Rights Management zu machen.

Für Regionen außerhalb von Nordamerika:

- Bearbeiten Sie die Registrierung für die Diensterkennung.

Voraussetzung 1: Der Azure Rights Management-Dienst muss aktiviert werden.

Für diese Voraussetzung können Sie den Datenschutz mithilfe von Bezeichnungen anwenden oder eine direkte Verbindung mit dem Azure Rights Management-Dienst herstellen, um den Datenschutz anzuwenden.

Wenn Ihr Azure Information Protection-Mandant nicht aktiviert ist, lesen Sie die Anweisungen für Aktivierung des Schutzdienstes von Azure Information Protection.

Voraussetzung 2: Den Schutz von Dateien für andere Benutzer mithilfe Ihres eigenen Kontos entfernen.

Typische Szenarien für das Entfernen des Schutzes von Dateien für andere Benutzer umfassen die Datenermittlung oder Datenwiederherstellung. Wenn Sie den Schutz mithilfe von Bezeichnungen anwenden, können Sie den Schutz durch Festlegen einer neuen Bezeichnung entfernen, durch die kein Schutz angewendet wird. Sie können dazu aber auch die Bezeichnung entfernen. Aber Sie werden wahrscheinlich eher eine direkte Verbindung mit dem Azure Rights Management-Dienst herstellen, um den Schutz zu entfernen.

Sie müssen über ein Rights Management-Nutzungsrecht verfügen oder Administrator sein, um den Schutz von Dateien zu entfernen. Für die Datenermittlung oder Datenwiederherstellung wird in der Regel die Administratorfunktion verwendet. Informationen zum Aktivieren dieses Feature und zum Konfigurieren Ihres Kontos als Administrator finden Sie unter Konfigurieren von Administratoren für Azure Rights Management und Ermittlungsdienste oder Datenwiederherstellung.

Voraussetzungen 3: Dateien ohne Benutzerinteraktion schützen oder deren Schutz aufheben.

Sie können ohne Interaktion eine direkte Verbindung mit dem Azure Rights Management-Dienst herstellen, um Dateien zu schützen oder ihren Schutz aufzuheben.

Sie müssen ein Dienstprinzipalkonto verwenden, um die Verbindung mit dem Azure Rights Management-Dienst nicht interaktiv herzustellen, wozu Sie das Set-RMSServerAuthentication-Cmdlet verwenden. Sie müssen entsprechend für jede Windows PowerShell-Sitzung vorgehen, in der Cmdlets ausgeführt werden, die eine direkte Verbindung mit dem Azure Rights Management-Dienst herstellen. Bevor Sie dieses Cmdlet ausführen, müssen Sie über die folgenden drei Bezeichner verfügen:

BposTenantId

AppPrincipalId

Symmetrischer Schlüssel

Sie können die folgenden PowerShell-Befehle und kommentierte Anweisungen verwenden, um die Werte für die Bezeichner automatisch zu erhalten und um das Set-RMSServerAuthentication-Cmdlet auszuführen. Sie können alternativ die Werte manuell abrufen und angeben.

So rufen Sie die Werte automatisch ab und führen Set-RMSServerAuthentication aus:

# Make sure that you have the AIPService and MSOnline modules installed

$ServicePrincipalName="<new service principal name>"

Connect-AipService

$bposTenantID=(Get-AipServiceConfiguration).BPOSId

Disconnect-AipService

Connect-MsolService

New-MsolServicePrincipal -DisplayName $ServicePrincipalName

# Copy the value of the generated symmetric key

$symmetricKey="<value from the display of the New-MsolServicePrincipal command>"

$appPrincipalID=(Get-MsolServicePrincipal | Where { $_.DisplayName -eq $ServicePrincipalName }).AppPrincipalId

Set-RMSServerAuthentication -Key $symmetricKey -AppPrincipalId $appPrincipalID -BposTenantId $bposTenantID

In den nächsten Abschnitten wird erklärt, wie Sie diese Werte manuell abrufen und angeben. Zudem erhalten Sie weitere Informationen über jeden Wert.

So rufen Sie „BposTenantId“ ab

Führen Sie das Cmdlet „Get-AipServiceConfiguration“ aus dem Azure RMS Windows PowerShell-Modul aus:

Wenn dieses Modul noch nicht auf Ihrem Computer installiert ist, siehe Installieren des AIPService PowerShell-Moduls.

Starten Sie Windows PowerShell mit der Option Als Administrator ausführen .

Stellen Sie die Verbindung mit dem Azure Rights Management-Dienst mithilfe des Cmdlets

Connect-AipServiceher:Connect-AipServiceGeben Sie bei entsprechender Aufforderung die Anmeldeinformationen für den Azure Information Protection-Mandantenadministrator ein. Normalerweise verwenden Sie ein Konto, das ein globaler Administrator für Azure Active Directory oder Microsoft 365 ist.

Führen Sie

Get-AipServiceConfigurationaus, und erstellen Sie eine Kopie des BPOSId-Werts.Ein Beispiel für die Ausgabe von Get-AipServiceConfiguration:

BPOSId : 23976bc6-dcd4-4173-9d96-dad1f48efd42 RightsManagement ServiceId : 1a302373-f233-440600909-4cdf305e2e76 LicensingIntranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing LicensingExtranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing CertificationIntranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certification CertificationExtranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certificationTrennen Sie die Verbindung mit dem Dienst:

Disconnect-AipService

So rufen Sie „AppPrincipalId“ und den symmetrischen Schlüssel ab

Erstellen Sie einen neuen Dienstprinzipal, indem Sie das Cmdlet New-MsolServicePrincipal aus dem MSOnline-PowerShell-Modul für Azure Active Directory ausführen und den nachstehenden Anweisungen folgen.

Wichtig

Erstellen Sie diesen Dienstprinzipal nicht mit dem neueren Azure AD PowerShell-Cmdlet „New-AzureADServicePrincipal“. „New-AzureADServicePrincipal“ wird vom Azure Rights Management-Dienst nicht unterstützt.

Wenn das MSOnline-Modul nicht bereits auf Ihrem Computer installiert ist, führen Sie

Install-Module MSOnlineaus.Starten Sie Windows PowerShell mit der Option Als Administrator ausführen .

Verwenden Sie das Cmdlet Connect-MsolService zum Herstellen der Verbindung mit Azure AD:

Connect-MsolServiceWenn Sie dazu aufgefordert werden, geben Sie die Azure AD-Administratoranmeldeinformationen des -Mandanten ein (in der Regel verwenden Sie das Konto eines globalen Administrators für Azure Active Directory oder Microsoft 365).

Führen Sie das Cmdlet „New-MsolServicePrincipal“ aus, um einen neuen Dienstprinzipal zu erstellen:

New-MsolServicePrincipalWenn Sie aufgefordert werden, geben Sie Ihren gewünschten Anzeigenamen für diesen Dienstprinzipal ein, der Ihnen dabei hilft, später seinen Zweck als Konto zu identifizieren, sobald Sie die Verbindung mit dem Azure Rights Management-Dienst herstellen, um Dateien zu schützen oder den Schutz aufzuheben.

Beispielausgabe von „New-MsolServicePrincipal“:

Supply values for the following parameters: DisplayName: AzureRMSProtectionServicePrincipal The following symmetric key was created as one was not supplied zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA= Display Name: AzureRMSProtectionServicePrincipal ServicePrincipalNames: (b5e3f7g1-b5c2-4c96-a594-a0807f65bba4) ObjectId: 23720996-593c-4122-bfc7-1abb5a0b5109 AppPrincialId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4 TrustedForDelegation: False AccountEnabled: True Addresses: () KeyType: Symmetric KeyId: 8ef61651-ca11-48ea-a350-25834a1ba17c StartDate: 3/7/2014 4:43:59 AM EndDate: 3/7/2014 4:43:59 AM Usage: VerifyNotieren Sie sich in dieser Ausgabe den symmetrischen Schlüssel und die „AppPrincialId“.

Es ist wichtig, dass Sie sich jetzt eine Kopie dieses symmetrischen Schlüssels machen. Sie können diesen Schlüssel später nicht abrufen, wenn Sie ihn also bei der nächsten Authentifizierung für den Azure Rights Management-Dienst nicht kennen, müssen Sie einen neuen Dienstprinzipal erstellen.

In diesen Anweisungen und Beispielen finden wir die drei Bezeichner, die zum Ausführen von „RMSServerAuthentication“ erforderlich sind:

Mandanten-ID: 23976bc6-dcd4-4173-9d96-dad1f48efd42

Symmetrischer Schlüssel: zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=

AppPrincipalId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4

Unser Beispielbefehl würde wie folgt aussehen:

Set-RMSServerAuthentication -Key zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=-AppPrincipalId b5e3f76a-b5c2-4c96-a594-a0807f65bba4-BposTenantId 23976bc6-dcd4-4173-9d96-dad1f48efd42

Wie im vorherigen Befehl gezeigt, können Sie die Werte mit einem einzigen Befehl bereitstellen. Dieser würde in einem Skript ohne Benutzereingriff ausgeführt werden. Zu Testzwecken können Sie jedoch einfach „Set-RMSServerAuthentication“ eintippen und die Werte nacheinander eingeben, wenn Sie dazu aufgefordert werden. Wenn der Befehl abgeschlossen ist, arbeitet der Client nun im „Servermodus“, der für die Verwendung ohne Benutzereingriff wie bei Skripts und Windows Server-Dateiklassifizierungsinfrastruktur geeignet ist.

Erwägen Sie, dieses Dienstprinzipalkonto zum Administrator zu machen: Dieses Dienstprinzipalkonto kann als Administrator konfiguriert werden, um sicherzustellen, dass es für andere Benutzer immer Dateien schützen oder deren Schutz aufheben kann. Wie bei der Konfiguration eines Standardbenutzerkontos als Superuser verwenden Sie dasselbe Azure RMS-Cmdlet, Add-AipServiceSuperUser, geben aber den Parameter ServicePrincipalId mit Ihrem AppPrincipalId-Wert an.

Weitere Informationen über Superuser finden Sie unter Konfiguration von Superusern für Azure Information Protection und Discovery Services oder Datenwiederherstellung.

Hinweis

Wenn Sie Ihr eigenes Konto zum Authentifizieren für den Azure Rights Management-Dienst verwenden möchten, müssen Sie „Set-RMSServerAuthentication“ nicht ausführen, bevor Sie Dateien schützen, den Schutz von Dateien aufheben oder Vorlagen abrufen.

Voraussetzung 4: Für Regionen außerhalb von Nordamerika

Wenn Sie ein Dienstprinzipalkonto zum Schützen von Dateien und zum Herunterladen von Vorlagen außerhalb der Azure-Region Nordamerika verwenden, müssen Sie die Registrierung bearbeiten:

Führen Sie das Cmdlet Get-AipServiceConfiguration erneut aus, und notieren Sie sich die Werte für CertificationExtranetDistributionPointUrl und LicensingExtranetDistributionPointUrl.

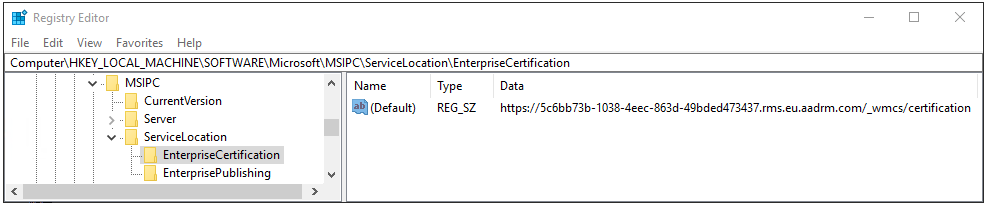

Öffnen Sie auf jedem Computer, auf dem Sie die AzureInformationProtection-Cmdlets ausführen möchten, den Registrierungs-Editor.

Navigieren Sie zu folgendem Pfad:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\ServiceLocation.Wenn die Schlüssel MSIPC oder ServiceLocation nicht angezeigt werden, erstellen Sie sie.

Erstellen Sie für den Schlüssel ServiceLocation zwei Schlüssel, wenn diese nicht bereits vorhanden sind: EnterpriseCertification und EnterprisePublishing.

Ändern Sie für den Zeichenfolgenwert, der für diese Schlüssel automatisch erstellt wird, nicht den Namen „(Default)“ (Standard), bearbeiten Sie jedoch die Zeichenfolge, um die Wertdaten festzulegen:

Fügen Sie für EnterpriseCertification den „CertificationExtranetDistributionPointUrl“-Wert ein.

Fügen Sie für EnterprisePublishing den „LicensingExtranetDistributionPointUrl“-Wert ein.

Beispielsweise sollte Ihr Registrierungseintrag für EnterpriseCertification in etwa wie folgt aussehen:

Schließen Sie den Registrierungs-Editor. Sie müssen den Computer nicht neu starten. Wenn Sie jedoch ein Dienstprinzipalkonto anstelle Ihres eigenen Benutzerkontos verwenden, müssen Sie den Befehl „Set-RMSServerAuthentication“ ausführen, nachdem dieser Registrierungseintrag bearbeitet wurde.

Beispielszenarien für die Verwendung der Cmdlets für Azure Information Protection und den Azure Rights Management-Dienst

Die Verwendung von Bezeichnungen zum Klassifizieren und Schützen von Dateien ist effizienter, da Sie nur zwei Cmdlets benötigen, die einzeln oder zusammen ausgeführt werden können: Get-AIPFileStatus und Set-AIPFileLabel. Weitere Informationen und Beispiele finden Sie in der Hilfe zu diesen beiden Cmdlets.

Wenn Sie Dateien jedoch über eine direkte Verbindung mit dem Azure Rights Management-Dienst schützen oder den Schutz aufheben möchten, müssen Sie in der Regel eine Reihe von Cmdlets gemäß der folgenden Beschreibung ausführen.

Geben Sie zunächst in einer PowerShell-Sitzung Folgendes ein, wenn Sie sich für den Azure Rights Management-Dienst mit einem Dienstprinzipalkonto authentifizieren müssen, anstatt Ihr eigenes Konto zu verwenden:

Set-RMSServerAuthentication

Geben Sie nach der entsprechenden Aufforderung die drei Bezeichner ein, wie unter Voraussetzung 3: Dateien ohne Benutzerinteraktion schützen oder deren Schutz aufheben beschrieben.

Bevor Sie Dateien schützen können, müssen Sie die Rights Management-Vorlagen auf Ihren Computer herunterladen und die zu verwendende Vorlage sowie ihre zugehörige ID-Nummer ermitteln. In der Ausgabe können Sie dann die Vorlagen-ID kopieren:

Get-RMSTemplate

Ihre Ausgabe sieht etwa wie folgt aus:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Wenn Sie nicht den Befehl „Set-RMSServerAuthentication“ ausgeführt haben, werden Sie beim Azure Rights Management-Dienst mit Ihrem eigenen Benutzerkonto authentifiziert. Wenn Sie sich auf einem in eine Domäne eingebundenen Computer befinden, werden immer automatisch Ihre aktuellen Anmeldeinformationen verwendet. Wenn Sie sich auf einem Arbeitsgruppencomputer befinden, werden Sie zur Anmeldung bei Azure aufgefordert, und diese Anmeldeinformationen werden dann für nachfolgende Befehle zwischengespeichert. Verwenden Sie in diesem Szenario das Cmdlet Clear-RMSAuthentication, wenn Sie sich später als anderer Benutzer anmelden müssen.

Nachdem Sie die Vorlagen-ID kennen, können Sie sie mit dem Cmdlet Protect-RMSFile verwenden, um eine einzelne Datei oder alle Dateien in einem Ordner zu schützen. Wenn Sie z. B. nur eine einzelne Datei schützen und das Original mithilfe der Vorlage „Contoso, Ltd – Vertraulich“ überschreiben möchten:

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Ihre Ausgabe sieht etwa wie folgt aus:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Verwenden Sie den Parameter -Folder mit einem Laufwerkbuchstaben und Pfad oder UNC-Pfad, um alle Dateien in einem Ordner zu schützen. Beispiel:

Protect-RMSFile -Folder \Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Ihre Ausgabe sieht etwa wie folgt aus:

InputFile EncryptedFile

--------- -------------

\Server1\Documents\Test1.docx \Server1\Documents\Test1.docx

\Server1\Documents\Test2.docx \Server1\Documents\Test2.docx

\Server1\Documents\Test3.docx \Server1\Documents\Test3.docx

\Server1\Documents\Test4.docx \Server1\Documents\Test4.docx

Wenn die Dateierweiterung nicht geändert wird, nachdem der Schutz angewendet wurde, können Sie später immer das Cmdlet Get-RMSFileStatus verwenden, um zu prüfen, ob die Datei geschützt ist. Beispiel:

Get-RMSFileStatus -File \Server1\Documents\Test1.docx

Ihre Ausgabe sieht etwa wie folgt aus:

FileName Status

-------- ------

\Server1\Documents\Test1.docx Protected

Sie müssen die Rechte „Besitzer“ oder „Extrahieren“ für das Konto besitzen, mit dem die Datei geschützt wurde, um den Schutz einer Datei aufheben zu können. Oder Sie müssen Die Cmdlets als Administrator ausführen. Verwenden Sie anschließend das Cmdlet zum Aufheben des Schutzes. Beispiel:

Unprotect-RMSFile C:\test.docx -InPlace

Ihre Ausgabe sieht etwa wie folgt aus:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Beachten Sie: Wenn die Rights Management-Vorlagen geändert werden, müssen Sie sie erneut mit Get-RMSTemplate -force herunterladen.

Active Directory-Rechteverwaltungsdienste

Lesen Sie diesen Abschnitt, bevor Sie damit beginnen, Dateien mithilfe der PowerShell-Befehle zu schützen bzw. deren Schutz aufzuheben, wenn in Ihrer Organisation nur Active Directory Rights Management Services verwendet werden.

Voraussetzungen

Zusätzlich zu den Voraussetzungen für die Installation des Moduls „AzureInformationProtection“ muss das für den Schutz bzw. die Aufhebung des Schutzes verwendete Konto über die Berechtigungen zum Lesen und Ausführen verfügen, um auf „ServerCertification.asmx“ zugreifen zu können:

Melden Sie sich an einem AD RMS-Server an.

Klicken Sie auf Start und dann auf Computer.

Navigieren Sie im Datei-Explorer zu %systemdrive%\Initpub\wwwroot_wmsc\Certification.

Klicken Sie mit der rechten Maustaste auf ServerCertification.asmx, und klicken Sie dann auf Eigenschaften.

Klicken Sie im Dialogfeld mit den Eigenschaften von ServerCertification.asmx auf die Registerkarte Sicherheit.

Klicken Sie auf die Schaltfläche Weiter oder Bearbeiten.

Klicken Sie im Dialogfeld Berechtigungen für ServerCertification.asmx auf Hinzufügen.

Fügen Sie Ihren Kontonamen hinzu. Wenn diese Cmdlets auch von anderen AD RMS-Administratoren oder Dienstkonten verwendet werden, um Dateien zu schützen oder deren Schutz aufzuheben, fügen Sie auch diese Konten hinzu.

Um Dateien nicht interaktiv zu schützen oder deren Schutz aufzuheben, fügen Sie die relevanten Computerkonten hinzu. Fügen Sie beispielsweise das Computerkonto des Windows Server-Computers hinzu, für den die Dateiklassifizierungsinfrastruktur konfiguriert ist und der ein PowerShell-Skript verwendet, um Dateien zu schützen.

Stellen Sie in der Spalte Zulassen sicher, dass die Kontrollkästchen für Lesen und Ausführen und Lesen aktiviert sind.

Klicken Sie zweimal auf OK.

Beispielszenarien für die Verwendung der Cmdlets für Active Directory Rights Management Services

Ein typisches Szenario für diese Cmdlets ist das Schützen aller Dateien in einem Ordner mithilfe einer Vorlage für Benutzerrichtlinien oder das Aufheben des Schutzes einer Datei.

Wenn Sie über mehrere Bereitstellungen von AD RMS verfügen, benötigen Sie zunächst die Namen der AD RMS-Server, die Sie mithilfe des Cmdlets „Get-RMSServer“ zum Anzeigen aller verfügbaren Server erhalten:

Get-RMSServer

Ihre Ausgabe sieht etwa wie folgt aus:

Number of RMS Servers that can provide templates: 2

ConnectionInfo DisplayName AllowFromScratch

-------------- ------------- ----------------

Microsoft.InformationAnd… RmsContoso True

Microsoft.InformationAnd… RmsFabrikam True

Bevor Sie Dateien schützen können, müssen Sie eine Liste von RMS-Vorlagen abrufen, um die zu verwendende Vorlage und ihre zugehörige ID-Nummer zu ermitteln. Nur wenn Sie mehr als einen AD RMS-Einsatz haben, müssen Sie auch den RMS-Server angeben.

In der Ausgabe können Sie dann die Vorlagen-ID kopieren:

Get-RMSTemplate -RMSServer RmsContoso

Ihre Ausgabe sieht etwa wie folgt aus:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Nachdem Sie die Vorlagen-ID kennen, können Sie sie mit dem Cmdlet „Protect-RMSFile“ verwenden, um eine einzelne Datei oder alle Dateien in einem Ordner zu schützen. Wenn Sie z. B. nur eine einzelne Datei schützen und das Original mithilfe der Vorlage „Contoso, Ltd – Vertraulich“ ersetzen möchten:

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Ihre Ausgabe sieht etwa wie folgt aus:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Verwenden Sie den Parameter „-Folder“ mit einem Laufwerkbuchstaben und Pfad oder UNC-Pfad, um alle Dateien in einem Ordner zu schützen. Beispiel:

Protect-RMSFile -Folder \\Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Ihre Ausgabe sieht etwa wie folgt aus:

InputFile EncryptedFile

--------- -------------

\\Server1\Documents\Test1.docx \\Server1\Documents\Test1.docx

\\Server1\Documents\Test2.docx \\Server1\Documents\Test2.docx

\\Server1\Documents\Test3.docx \\Server1\Documents\Test3.docx

\\Server1\Documents\Test4.docx \\Server1\Documents\Test4.docx

Wenn die Dateierweiterung nicht geändert wird, nachdem der Schutz angewendet wurde, können Sie später immer das Cmdlet „Get-RMSFileStatus“ verwenden, um zu prüfen, ob die Datei geschützt ist. Beispiel:

Get-RMSFileStatus -File \\Server1\Documents\Test1.docx

Ihre Ausgabe sieht etwa wie folgt aus:

FileName Status

-------- ------

\\Server1\Documents\Test1.docx Protected

Um den Schutz einer Datei aufzuheben, müssen Sie über die Rechte des Besitzers oder des Auszugs verfügen, mit denen die Datei geschützt war, oder Sie müssen Superuser für AD RMS sein. Verwenden Sie anschließend das Cmdlet zum Aufheben des Schutzes. Beispiel:

Unprotect-RMSFile C:\test.docx -InPlace

Ihre Ausgabe sieht etwa wie folgt aus:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Unbeaufsichtigtes Bezeichnen von Dateien für Azure Information Protection

Sie können die Bezeichnungs-Cmdlets nicht interaktiv ausführen, indem Sie das Cmdlet Set-AIPAuthentication verwenden. Auch für die Azure Information Protection-Überprüfung ist ein nicht interaktiver Vorgang erforderlich.

Wenn Sie die Cmdlets für die Bezeichnung ausführen, werden die Befehle in Ihrem eigenen Benutzerkontext in einer interaktiven PowerShell-Sitzung ausgeführt. Um sie unbeaufsichtigt auszuführen, erstellen Sie für diesen Zweck ein neues Azure AD-Benutzerkonto. Führen Sie dann im Kontext dieses Benutzers das Cmdlet „Set-AIPAuthentication“ zum Festlegen und Speichern von Anmeldeinformationen mithilfe eines Azure AD-Zugriffstokens aus. Dieses Benutzerkonto wird dann authentifiziert und für den Azure Rights Management-Dienst gestartet. Das Konto lädt die Azure Information Protection-Richtlinie und alle Rights Management-Vorlagen herunter, die die Bezeichnungen verwenden.

Hinweis

Wenn Sie bereichsbezogene Richtlinien verwenden, denken Sie bitte daran, dass Sie dieses Konto möglicherweise zu Ihren bereichsbezogenen Richtlinien hinzufügen müssen.

Bei der ersten Ausführung dieses Cmdlets werden Sie aufgefordert, sich bei Azure Information Protection anzumelden. Geben Sie den Namen und das Kennwort des Benutzerkontos ein, das Sie für den unbeaufsichtigten Benutzer erstellt haben. Danach kann dieses Konto dann die Bezeichnungs-Cmdlets bis zum Ablaufen des Authentifizierungstokens ohne Benutzereingriff ausführen.

Damit sich das Benutzerkonto beim ersten Mal interaktiv anmelden kann, muss dem Konto die Berechtigung Lokales Anmelden zugewiesen sein. Diese Berechtigung ist Benutzerkonten standardmäßig zugewiesen, aber Ihre Unternehmensrichtlinien lassen diese Konfiguration für Dienstkonten unter Umständen nicht zu. In diesem Fall können Sie „Set-AIPAuthentication“ mit dem Token-Parameter ausführen, sodass die Authentifizierung ohne Anmeldeaufforderung abgeschlossen wird. Sie können diesen Befehl als geplanten Task ausführen und dem Konto die niedrigere Berechtigung Als Batchauftrag anmelden erteilen. Weitere Informationen finden Sie in den folgenden Abschnitten.

Wenn das Token abläuft, führen Sie das Cmdlet erneut aus, um ein neues Token abzurufen.

Wenn Sie dieses Cmdlet ohne Parameter ausführen, erhält das Konto ein Zugriffstoken, das 90 Tage oder bis zum Ablauf des Kennworts gültig ist.

Um zu steuern, wann das Zugriffstoken abläuft, führen Sie dieses Cmdlet mit Parametern aus. Dadurch können Sie konfigurieren, dass das Zugriffstoken ein oder zwei Jahre gültig ist bzw. nie abläuft. Diese Konfiguration erfordert, dass Sie zwei Anwendungen in Azure Active Directory registrieren: eine Web-App-/API-Anwendung und eine native Anwendung. Die Parameter für dieses Cmdlet sind Werte dieser Anwendungen.

Nachdem Sie dieses Cmdlet ausgeführt haben, können Sie die Bezeichnungs-Cmdlets im Kontext des Benutzerkontos ausführen, das Sie erstellt haben.

So erstellen und konfigurieren Sie die Azure AD-Anwendungen für „Set-AIPAuthentication“

Melden Sie sich in einem neuen Browserfenster beim Azure-Portal an.

Für den Azure AD-Tenant, den Sie mit Azure Information Protection verwenden, navigieren Sie zu Azure Active Directory>Verwalten>App-Registrierungen.

Wählen Sie + Neue Registrierung, um Ihre Webanwendung /API-Anwendung zu erstellen. Geben Sie im Bereich Anwendung registrieren die folgenden Werte an und klicken Sie dann auf Registrieren:

Name:

AIPOnBehalfOfWenn Sie möchten, können Sie auch einen anderen Namen angeben. Der Name muss pro Mandant eindeutig sein.

Unterstützte Kontotypen: Nur Konten in diesem Organisationsverzeichnis

URI-Weiterleitung (optional): Web und

http://localhost

Kopieren Sie im Bereich AIPaufHälftevon den Wert für die Anwendungs-(Client-)ID. Der Wert sieht ähnlich aus wie im folgenden Beispiel:

57c3c1c3-abf9-404e-8b2b-4652836c8c66. Dieser Wert wird für den Parameter WebAppId verwendet, wenn Sie das Cmdlet Set-AIPAuthentication ausführen. Fügen Sie den Wert ein und speichern Sie ihn zur späteren Verwendung.Wählen Sie immer noch im Fenster AIPaufHälfte, im Menü Verwaltung die Option Authentifizierung.

Aktivieren Sie auf der Seite AIPaufderHälfte - Authentifizierung im Abschnitt Erweiterte Einstellungen das Kontrollkästchen ID-Tokens und wählen Sie dann Speichern.

Wählen Sie im Bereich AIPOnBehalfOf – Authentifizierung im Menü Verwaltendie Option Zertifikate & Geheimnisse aus.

Wählen Sie im Bereich AIPOnBehalfOf – Zertifikate & Geheimnisse im Abschnitt Clientgeheimnissedie Option + Neuer geheimer Clientschlüssel aus.

Geben Sie für Hinzufügen eines Client-Geheimnisses Folgendes an, und wählen Sie dann Hinzufügen:

- Beschreibung:

Azure Information Protection client - Läuft ab: Geben Sie die gewünschte Laufzeit an (1 Jahr, 2 Jahre oder nie ablaufend)

- Beschreibung:

Zurück zum Bereich AIPOnBehalfOf – Zertifikate & Geheimnisse , kopieren Sie im Abschnitt Clientgeheimnisse die Zeichenfolge für den WERT. Diese Zeichenfolge sieht ähnlich aus wie das folgende Beispiel:

+LBkMvddz?WrlNCK5v0e6_=meM59sSAn. Um sicherzustellen, dass Sie alle Zeichen kopieren, wählen Sie das Symbol In die Zwischenablage kopieren.Es ist wichtig, dass diese Zeichenfolge gespeichert wird, da sie nicht erneut angezeigt wird und nicht abgerufen werden kann. Wie bei allen vertraulichen Informationen, die Sie verwenden, sollten Sie den gespeicherten Wert sicher aufbewahren und den Zugriff darauf beschränken.

Wählen Sie im Bereich AIPOnBehalfOf – Zertifikate & Geheimnissen im Menü Verwalten die Option API verfügbar machen aus.

Wählen Sie im Bereich AIPAufHälftig - API freigeben die Option Einstellen für die Anwendungs-ID URI, und ändern Sie im Wert Anwendungs-ID URI den Wert api in http. Diese Zeichenfolge sieht ähnlich aus wie das folgende Beispiel:

http://d244e75e-870b-4491-b70d-65534953099e.Wählen Sie Speichern aus.

Wählen Sie wieder im Bereich AIPAufHälfte - API freigeben die Option + Bereich hinzufügen.

Geben Sie im Fenster Bereich hinzufügen die folgenden Angaben an, wobei Sie die vorgeschlagenen Zeichenfolgen als Beispiele verwenden, und wählen Sie dann Bereich hinzufügen:

- Bereichsname:

user-impersonation - Zum Einwilligen berechtigte Personen: Administratoren und Benutzer

- Anzeigename der Administratoreinwilligung:

Access Azure Information Protection scanner - Beschreibung der Administratoreinwilligung:

Allow the application to access the scanner for the signed-in user - Anzeigename der Benutzereinwilligung:

Access Azure Information Protection scanner - Beschreibung der Benutzereinwilligung:

Allow the application to access the scanner for the signed-in user - zustandZustand: Aktiviert (der Standard)

- Bereichsname:

Zurück zum Fenster AIPOnBehalfOf - Expose an API, schließen Sie dieses Fenster.

Wählen Sie API-Berechtigungen anfordern aus.

Wählen Sie auf der Seite AIPAufderHälftevon | API-Berechtigungen die Option + Eine Berechtigung hinzufügen.

Wählen Sie Rechteverwaltung, wählen Sie Delegierte Rechte und wählen Sie dann Erstellen und Zugreifen auf geschützte Inhalte für Benutzer.

Klicken Sie auf Berechtigung hinzufügen.

Zurück im Fenster API-Berechtigungen, wählen Sie im Abschnitt Zustimmung erteilen die Option

Grant admin consent for <your tenant name>und wählen Sie Ja für die Bestätigungsaufforderung.Wählen Sie im Bereich Anwendungsregistrierungen die Option + Neue Anwendungsregistrierung, um Ihre native Anwendung jetzt zu erstellen.

Geben Sie im Fenster Anwendung registrieren die folgenden Einstellungen an und wählen Sie dann Registrieren:

- Name:

AIPClient - Unterstützte Kontotypen: Nur Konten in diesem Organisationsverzeichnis

- Umleitungs-URI (optional):Öffentlicher Client (mobile & Desktop) und

http://localhost

- Name:

Kopieren Sie im Fenster AIPClient den Wert der Anwendungs-(Client-)ID. Der Wert sieht ähnlich aus wie im folgenden Beispiel:

8ef1c873-9869-4bb1-9c11-8313f9d7f76f.Dieser Wert wird für den Parameter NativeAppId verwendet, wenn Sie das Cmdlet "Set-AIPAuthentication" ausführen. Fügen Sie den Wert ein und speichern Sie ihn zur späteren Verwendung.

Wählen Sie immer noch im Fenster AIPClient im Menü Verwaltung die Option Authentifizierung.

Wählen Sie im Bereich AIPClient - Authentifizierung im Menü Verwaltung die Option API-Berechtigungen.

Wählen Sie im Bereich AIPClient - Berechtigungen die Option + Berechtigung hinzufügen.

Wählen Sie im Bereich API-Berechtigungen anfordern die Option Meine APIs.

Wählen Sie im Abschnitt Auswahl einer API die Option APIOnBehalfvon und aktivieren Sie dann das Kontrollkästchen für Benutzer-Impersonation als Berechtigung. Wählen Sie Berechtigungen hinzufügen aus.

Zurück im Fenster API-Berechtigungen, wählen Sie im Abschnitt Zustimmung erteilen die Option Admin-Zustimmung erteilen für <Ihren Mandantennamen> und wählen Sie Ja für die Bestätigungsaufforderung.

Sie haben nun die Konfiguration der beiden Anwendungen abgeschlossen und verfügen über die Werte, die Sie zur Ausführung von Set-AIPAuthentication mit den Parametern WebAppId, WebAppKey und NativeAppId benötigen. Aus unseren Beispielen:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f"

Führen Sie diesen Befehl im Kontext des Kontos aus, das die Dokumente ohne Benutzereingriff bezeichnet und schützt. Beispiel: Ein Benutzerkonto für Ihre PowerShell-Skripts oder das Dienstkonto zum Ausführen der Azure Information Protection-Überprüfung.

Wenn Sie diesen Befehl zum ersten Mal ausführen, werden Sie zur Anmeldung aufgefordert. Dadurch wird das Zugriffstoken für Ihr Konto erstellt und sicher unter „%localappdata%\Microsoft\MSIP“ gespeichert. Nach dieser ersten Anmeldung können Sie Dateien auf dem Computer ohne Benutzereingriff bezeichnen und schützen. Wenn Sie jedoch ein Dienstkonto zum Bezeichnen und Schützen von Dateien verwenden und sich dieses Dienstkonto nicht interaktiv anmelden kann, befolgen Sie die Anweisungen im folgenden Abschnitt, damit das Dienstkonto mithilfe eines Token authentifiziert werden kann.

Angeben und Verwenden des Token-Parameters für „Set-AIPAuthentication“

Führen Sie die folgenden zusätzlichen Schritte und Anweisungen aus, um die erste interaktive Anmeldung für ein Konto zu verhindern, das Dateien bezeichnet und schützt. In der Regel sind diese zusätzlichen Schritte nur erforderlich, wenn diesem Konto nicht die Berechtigung Lokale Anmeldung erteilt werden kann, ihm jedoch die Berechtigung Als Batchauftrag anmelden zugewiesen wird. Dies kann beispielsweise bei Ihrem Dienstkonto der Fall sein, das die Azure Information Protection-Überprüfung ausführt.

Allgemeine Schritte:

Erstellen Sie ein PowerShell-Skript auf dem lokalen Computer.

Führen Sie „Set-AIPAuthentication“ aus, um ein Zugriffstoken abzurufen und in die Zwischenablage zu kopieren.

Ändern Sie das PowerShell-Skript, um das Token aufzunehmen.

Erstellen Sie einen Task, der das PowerShell-Skript im Kontext des Dienstkontos ausführt, das zum Bezeichnen und Schützen von Dateien verwendet wird.

Vergewissern Sie sich, dass das Token für das Dienstkonto gespeichert wurde, und löschen Sie das PowerShell-Skript.

Schritt 1: Erstellen eines PowerShell-Skripts auf dem lokalen Computer

Erstellen Sie auf Ihrem Computer ein neues PowerShell-Skript mit dem Namen „Aipauthentication.ps1“.

Kopieren Sie den folgenden Befehl, und fügen Sie ihn in das folgende Skript ein:

Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application > -Token <token value>Ändern Sie anhand der Anweisungen im vorhergehenden Abschnitt diesen Befehl. Geben Sie dabei Ihre eigenen Werte für die Parameter WebAppId, WebAppkey und NativeAppId an. Zu diesem Zeitpunkt besitzen Sie den Wert für den Token-Parameter noch nicht. Sie geben ihn später an.

Beispiel:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f -Token <token value>

Schritt 2: Ausführen von „Set-AIPAuthentication“ zum Abrufen eines Zugriffstokens und Kopieren des Tokens in die Zwischenablage

Öffnen Sie eine Windows PowerShell-Sitzung.

Führen Sie den folgenden Befehl aus. Verwenden Sie dabei die gleichen Werte wie im Skript:

(Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application >).token | clipBeispiel:

(Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip`

Schritt 3: Ändern des PowerShell-Skripts zum Bereitstellen des Tokens

Geben Sie in Ihrem PowerShell-Skript den Tokenwert ein, indem Sie die Zeichenfolge aus der Zwischenablage einfügen. Speichern Sie anschließend die Datei.

Signieren Sie das Skript. Sollten Sie das Skript nicht signieren (eine Signatur erhöht die Sicherheit), muss Windows PowerShell auf dem Computer konfiguriert werden, auf dem die Befehle zum Bezeichnen ausgeführt werden. Führen Sie beispielsweise eine Windows PowerShell-Sitzung mit der Option Als Administrator ausführen aus, und geben Sie Folgendes ein:

Set-ExecutionPolicy RemoteSigned. Diese Konfiguration ermöglicht allerdings die Ausführung aller unsignierten Skripts, wenn diese auf diesem Computer gespeichert sind (weniger sicher).Weitere Informationen zum Signieren von Windows PowerShell-Skripts finden Sie in der PowerShell-Dokumentationsbibliothek unter about_Signing.

Kopieren Sie dieses PowerShell-Skript auf den Computer, der zum Bezeichnen und Schützen von Dateien verwendet wird, und löschen Sie das Original auf Ihrem Computer. Sie kopieren das PowerShell-Skript zum Beispiel nach C:\Scripts\Aipauthentication.ps1 auf einem Windows Server-Computer.

Schritt 4: Erstellen eines Tasks zum Ausführen des PowerShell-Skripts

Stellen Sie sicher, dass das Dienstkonto, mit dem Dateien bezeichnet und geschützt werden, über die Berechtigung Als Batchauftrag anmelden verfügt.

Öffnen Sie auf dem Computer, der zum Bezeichnen und Schützen von Dateien verwendet wird, die Aufgabenplanung, und erstellen Sie einen neuen Task. Konfigurieren Sie diesen Task so, dass er als Dienstkonto ausgeführt wird, mit dem Dateien bezeichnet und geschützt werden. Konfigurieren Sie anschließend die folgenden Werte für die Aktionen:

Aktion:

Start a programProgramm/Skript:

Powershell.exeArgumente hinzufügen (optional):

-NoProfile -WindowStyle Hidden -command "&{C:\Scripts\Aipauthentication.ps1}"Geben Sie als Argumentzeile Ihren eigenen Pfad und Dateinamen an, wenn diese vom Beispiel abweichen.

Führen Sie diesen Task manuell aus.

Schritt 5: Bestätigen Sie, dass das Token gespeichert ist, und löschen Sie das PowerShell-Skript

Bestätigen Sie, dass das Token jetzt im Ordner %localappdata%\Microsoft\MSIP für das Dienstkonto-Profil gespeichert ist. Dieser Wert wird durch das Dienstkonto geschützt.

Löschen Sie das PowerShell-Skript, das den Tokenwert enthält (z. B. Aipauthentication.ps1).

Löschen Sie optional den Task. Wenn das Token abläuft, müssen Sie diese Schritte wiederholen. Daher ist es unter Umständen praktischer, den konfigurierten Task zu behalten, damit er einfacher erneut ausgeführt werden kann, wenn Sie das neue PowerShell-Skript mit dem neuen Tokenwert kopieren.

Nächste Schritte

Wenn Sie in einer PowerShell-Sitzung Hilfe zum Cmdlet benötigen, geben Sie Get-Help <cmdlet name> cmdlet ein, und verwenden Sie dann den Parameter „-online“, um die neuesten Informationen abzurufen. Beispiel:

Get-Help Get-RMSTemplate -online

Weitere Informationen, die möglicherweise zur Unterstützung des Azure Information Protection-Clients erforderlich sind, finden Sie unter den folgenden Themen: