Informationen zu Azure Key Vault-Zertifikaten

Die Unterstützung von Azure Key Vault-Zertifikaten ermöglicht die Verwaltung Ihrer X.509-Zertifikate sowie folgende Szenarien:

Ermöglicht einem Zertifikatbesitzer die Erstellung eines Zertifikats über einen Schlüsseltresor-Erstellungsvorgang oder durch den Import eines vorhandenen Zertifikats. Zu den importierten Zertifikaten gehören sowohl selbstsignierte Zertifikate als auch Zertifikate, die von einer Zertifizierungsstelle (ZS) generiert wurden.

Ermöglicht dem Besitzer eines Key Vault-Zertifikats die Implementierung von sicherem Speicher sowie die Verwaltung von X.509-Zertifikaten ohne Interaktion mit privaten Schlüsseln.

Ermöglicht einem Zertifikatbesitzer die Erstellung einer Richtlinie, die Key Vault anweist, den Lebenszyklus eines Zertifikats zu verwalten.

Ermöglicht es einem Zertifikatbesitzer, Kontaktinformationen für Benachrichtigungen zu den Lebenszyklusereignissen „Ablauf“ und „Verlängerung“ bereitzustellen.

Unterstützt die automatische Verlängerung mit ausgewählten Ausstellern: Key Vault-Partneranbieter oder -Partnerzertifizierungsstellen für X.509-Zertifikate.

Hinweis

Anbieter und Stellen, die keine Partner sind, sind ebenfalls zulässig, unterstützen aber keine automatische Verlängerung.

Ausführliche Informationen zur Zertifikaterstellung finden Sie unter Methoden zur Zertifikaterstellung.

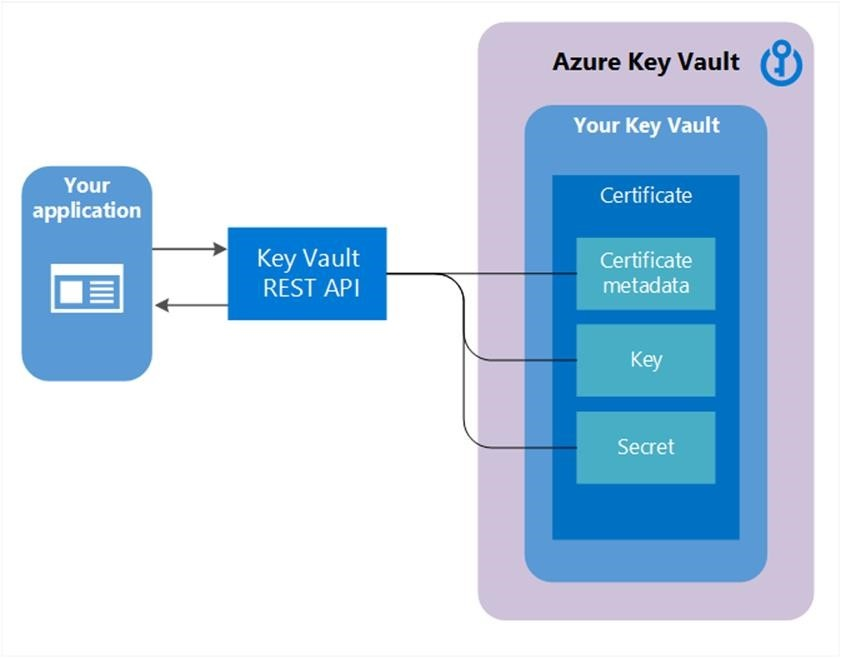

Zusammensetzung eines Zertifikats

Wenn ein Key Vault-Zertifikat erstellt wird, werden auch ein adressierbarer Schlüssel und ein Geheimnis gleichen Namens erstellt. Der Key Vault-Schlüssel ermöglicht Schlüsselvorgänge, und das Key Vault-Geheimnis ermöglicht den Abruf des Zertifikatwerts als Geheimnis. Ein Key Vault-Zertifikat enthält auch öffentliche Metadaten des X.509-Zertifikats.

Der Bezeichner und die Version der Zertifikate ähneln denen von Schlüsseln und Geheimnissen. Eine bestimmte Version eines mit der Key Vault-Zertifikatversion erstellten adressierbaren Schlüssels und Geheimnisses ist in der Antwort des Key Vault-Zertifikats verfügbar.

Exportierbarer oder nicht exportierbarer Schlüssel

Wenn ein Key Vault-Zertifikat erstellt wird, kann es aus dem adressierbaren Geheimnis mit dem privaten Schlüssel entweder im PFX- oder PEM-Format abgerufen werden. Die zum Erstellen des Zertifikats verwendete Richtlinie muss angeben, dass der Schlüssel exportierbar ist. Wenn die Richtlinie angibt, dass der Schlüssel nicht exportierbar ist, ist der private Schlüssel beim Abruf als Geheimnis kein Teil des Werts.

Der adressierbare Schlüssel ist bei nicht exportierbaren Key Vault-Zertifikaten von größerer Bedeutung. Die Vorgänge des adressierbaren Key Vault-Schlüssels werden dem Feld keyusage der Key Vault-Zertifikatrichtlinie zugeordnet, die zum Erstellen des Key Vault-Zertifikats verwendet wird.

Die vollständige Liste der unterstützten Schlüsseltypen finden Sie unter Informationen zu Schlüsseln: Schlüsseltypen und Schutzmethoden. Exportierbare Schlüssel sind nur mit RSA und EC zulässig. HSM-Schlüssel sind nicht exportierbar.

Zertifikatattribute und -tags

Zusätzlich zu den Zertifikatmetadaten, einem adressierbaren Schlüssel und einem adressierbaren Geheimnis enthält ein Key Vault-Zertifikat auch Attribute und Tags.

Attributes

Die Zertifikatattribute werden in Attributen des adressierbaren Schlüssels und Geheimnisses gespiegelt, wenn das Key Vault-Zertifikat erstellt wird.

Ein Key Vault-Zertifikat weist folgendes Attribut auf:

enabled: Dieses boolesche Attribut ist optional. Der Standardwert isttrue. Damit kann angegeben werden, ob die Zertifikatdaten als Geheimnis abgerufen werden können oder als Schlüssel funktionsfähig sind.Dieses Attribut wird auch in Verbindung mit

nbfundexpverwendet, wenn ein Vorgang zwischennbfundexpauftritt, aber nur, wennenabledauftruefestgelegt ist. Vorgänge außerhalb des Fensters zwischennbfundexpwerden automatisch nicht zugelassen.

Eine Antwort enthält die folgenden zusätzlichen, schreibgeschützten Attribute:

created:IntDategibt an, wann diese Version des Zertifikats erstellt wurde.updated:IntDategibt an, wann diese Version des Zertifikats aktualisiert wurde.exp:IntDateenthält den Wert des Ablaufdatums des X.509-Zertifikats.nbf:IntDateenthält den Wert des „nicht vor“-Datums des X.509-Zertifikats.

Hinweis

Wenn ein Key Vault-Zertifikat abläuft, kann es weiterhin abgerufen werden, aber das Zertifikat ist in Szenarien wie TLS-Schutz, in denen der Ablauf des Zertifikats überprüft wird, eventuell nicht mehr funktionsfähig.

`Tags`

Tags für Zertifikate sind ein clientseitig angegebenes Wörterbuch mit Schlüssel-Wert-Paaren, ganz ähnlich wie Tags in Schlüsseln und Geheimnissen.

Hinweis

Ein Aufrufer kann Tags lesen, wenn sie die list- oder get-Berechtigung für diesen Objekttyp (Schlüssel, Geheimnisse oder Zertifikate) besitzen.

Zertifikatrichtlinie

Eine Zertifikatrichtlinie enthält Informationen zum Erstellen und Verwalten des Lebenszyklus eines Key Vault-Zertifikats. Wenn ein Zertifikat mit privatem Schlüssel in den Schlüsseltresor importiert wird, erstellt das Key Vault-Zertifikat eine Standardrichtlinie durch Lesen des X.509-Zertifikats.

Wenn ein Key Vault-Zertifikat von Grund auf neu erstellt wird, muss eine Richtlinie angegeben werden. Die Richtlinie gibt an, wie diese oder die nächste Key Vault-Zertifikatversion erstellt werden soll. Nachdem eine Richtlinie eingerichtet wurde, ist bei nachfolgenden Erstellungsvorgängen für zukünftige Versionen keine weitere Richtlinie erforderlich. Es gibt nur eine Instanz einer Richtlinie für alle Versionen eines Key Vault-Zertifikats.

Auf hoher Ebene enthält eine Zertifikatsrichtlinie folgende Informationen:

X.509-Zertifikateigenschaften, was den Namen des Antragstellers sowie einen alternativen Namen des Antragstellers und weitere Eigenschaften umfasst, die zum Erstellen einer X.509-Zertifikatanforderung verwendet werden.

Schlüsseleigenschaften, was den Schlüsseltyp, die Schlüssellänge, „exportierbar“ und

ReuseKeyOnRenewal-Felder umfasst. Diese Felder teilen Key Vault mit, wie ein Schlüssel generiert werden soll.Unterstützte Schlüsseltypen sind RSA, RSA-HSM, EC, EC-HSM und oct.

Geheimniseigenschaften wie der Inhaltstyp eines adressierbaren Geheimnisses zum Generieren des Geheimniswerts, um das Zertifikat als Geheimnis abzurufen.

Lebensdaueraktionen für das Key Vault-Zertifikat. Jede Lebensdaueraktion enthält:

- Trigger: Wird als Tage vor Ablauf oder Prozentsatz der Lebensdauer angegeben.

- Aktion:

emailContactsoderautoRenew.

Zertifikatvalidierungstyp: organisationsvalidiert (OV-SSL) und erweiterte Validierung (EV-SSL) für DigiCert- und GlobalSign-Aussteller.

Parameter über den zum Ausstellen von X.509-Zertifikaten zu verwendenden Zertifikataussteller.

Der Richtlinie zugeordnete Attribute.

Weitere Informationen finden Sie unter Set-AzKeyVaultCertificatePolicy.

Zuordnen der X.509-Verwendung zu Schlüsselvorgängen

In der folgenden Tabelle wird die Zuordnung von X.509-Schlüsselverwendungsrichtlinien zu wirksamen Schlüsselvorgängen eines Schlüssels dargestellt, der im Rahmen einer Key Vault-Zertifikaterstellung erstellt wurde.

| X.509-Flags für Schlüsselverwendung | Key Vault-Schlüsselvorgänge | Standardverhalten |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

Nicht zutreffend |

DecipherOnly |

decrypt |

Nicht zutreffend |

DigitalSignature |

sign, verify |

Key Vault-Standard ohne Verwendungsspezifikation zum Zeitpunkt der Zertifikatserstellung |

EncipherOnly |

encrypt |

Nicht zutreffend |

KeyCertSign |

sign, verify |

Nicht zutreffend |

KeyEncipherment |

wrapKey, unwrapKey |

Key Vault-Standard ohne Verwendungsspezifikation zum Zeitpunkt der Zertifikatserstellung |

NonRepudiation |

sign, verify |

Nicht zutreffend |

crlsign |

sign, verify |

Nicht verfügbar |

Zertifikataussteller

Ein Key Vault-Zertifikatobjekt enthält eine Konfiguration, die zur Kommunikation mit einem ausgewählten Zertifikatausstelleranbieter verwendet wird, um X.509-Zertifikate zu bestellen.

Key Vault hat Partnerschaften mit den folgenden Zertifikatausstelleranbietern für TSL-/SSL-Zertifikate.

| Anbietername | Speicherorte |

|---|---|

| DigiCert | Wird an allen Key Vault-Dienststandorten in der öffentlichen Cloud und in Azure Government unterstützt |

| GlobalSign | Wird an allen Key Vault-Dienststandorten in der öffentlichen Cloud und in Azure Government unterstützt |

Bevor ein Zertifikataussteller in einem Schlüsseltresor erstellt werden kann, muss ein Administrator die folgenden vorausgesetzten Schritte ausführen:

Onboarding der Organisation bei mindestens einem Zertifizierungsstellenanbieter.

Erstellen von Anmeldeinformationen der anfordernden Person, damit Key Vault TSL-/SSL-Zertifikate registrieren (und verlängern) kann. Mit diesem Schritt wird die Konfiguration zum Erstellen eines Ausstellerobjekts des Anbieters im Schlüsseltresor bereitgestellt.

Weitere Informationen zum Erstellen von Ausstellerobjekten im Zertifikateportal finden Sie im Key Vault-Teamblog.

Key Vault ermöglicht die Erstellung mehrerer Ausstellerobjekte mit unterschiedlicher Ausstelleranbieterkonfiguration. Nachdem ein Ausstellerobjekt erstellt wurde, kann in einer oder mehreren Zertifikatrichtlinien auf seinen Namen verwiesen werden. Beim Verweis auf das Ausstellerobjekt wird Key Vault angewiesen, die Konfiguration gemäß den Angaben im Ausstellerobjekt zu verwenden, wenn das X.509-Zertifikat bei Zertifikaterstellung und -verlängerung beim Zertifizierungsstellenanbieter angefordert wird.

Ausstellerobjekte werden im Tresor erstellt. Sie können nur mit Key Vault-Zertifikaten im selben Tresor verwendet werden.

Hinweis

Öffentlich vertrauenswürdige Zertifikate werden während der Registrierung an Zertifizierungsstellen (ZS) und Zertifikattransparenzprotokolle (ZT) außerhalb der Azure-Grenze gesendet. Sie sind durch die DSGVO-Richtlinien dieser Entitäten abgedeckt.

Zertifikatkontakte

Zertifikatkontakte enthalten Kontaktinformationen zum Senden von Benachrichtigungen, die durch Zertifikatlebensdauer-Ereignisse ausgelöst werden. Alle Zertifikate im Schlüsseltresor verwenden die Kontaktinformationen gemeinsam.

Eine Benachrichtigung zu einem Ereignis eines beliebigen Zertifikats im Schlüsseltresor wird an alle angegebenen Kontakte gesendet. Informationen zum Festlegen eines Zertifikatkontakts finden Sie unter Verlängern Ihrer Azure Key Vault-Zertifikate.

Zertifikatzugriffssteuerung

Key Vault verwaltet die Zugriffssteuerung für Zertifikate. Der Schlüsseltresor, der diese Zertifikate enthält, stellt die Zugriffssteuerung bereit. Die Zugriffssteuerungsrichtlinie für Zertifikate unterscheidet sich von den Zugriffssteuerungsrichtlinien für Schlüssel und Geheimnisse im selben Key Vault.

Benutzer können einen oder mehrere Tresore zum Speichern von Zertifikaten erstellen und müssen für eine dem Szenario entsprechende Segmentierung und Verwaltung von Zertifikaten sorgen. Weitere Informationen finden Sie unter Zertifikatzugriffssteuerung.

Anwendungsfälle für Zertifikate

Sichere Kommunikation und Authentifizierung

TLS-Zertifikate können dabei helfen, die Kommunikation über das Internet zu verschlüsseln und die Identität von Websites einzurichten. Durch diese Verschlüsselung werden der Einstiegspunkt und der Kommunikationsmodus besser geschützt. Darüber hinaus kann mit einem von einer öffentlichen Zertifizierungsstelle signierten verketteten Zertifikat überprüft werden, ob die Entitäten mit den Zertifikaten legitim sind.

Nachfolgend werden beispielsweise einige Anwendungsfälle für die Verwendung von Zertifikaten zum Sichern der Kommunikation und zum Aktivieren der Authentifizierung beschrieben:

- Intranet-/Internetwebsites: Schützen des Zugriffs auf Ihre Intranetwebsite und Sicherstellen einer verschlüsselten Datenübertragung über das Internet mit TLS-Zertifikaten.

- IoT- und Netzwerkgeräte: Schützen Ihrer Geräte mithilfe von Zertifikaten für die Authentifizierung und Kommunikation.

- Cloud/Multicloud: Schützen cloudbasierter Anwendungen lokal, cloudübergreifend oder im Mandanten Ihres Cloudanbieters.