Verwenden verwalteter Identitäten für Azure Load Testing

Dieser Artikel zeigt, wie Sie eine verwaltete Identität für Azure Load Testing erstellen. Sie können eine verwaltete Identität verwenden, um Geheimnisse oder Zertifikate aus Azure Key Vault in Ihrem Auslastungstest sicher zu lesen.

Mit einer verwalteten Identität von Microsoft Entra ID kann Ihre Ressourcen zum Auslastungstest problemlos auf Microsoft Entra geschützte Azure Key Vault zugreifen. Da die Identität von der Azure-Plattform verwaltet wird, müssen Sie keine Geheimnisse verwalten oder rotieren. Weitere Informationen zu verwalteten Identitäten in Microsoft Entra ID finden Sie unter Verwaltete Identitäten für Azure-Ressourcen.

Azure Load Testing unterstützt zwei Arten von Identitäten:

- Eine systemseitig zugewiesene Identität wird Ihrer Auslastungstestressource zugeordnet und beim Löschen der Ressource entfernt. Eine Ressource kann nur über eine systemseitig zugewiesene Identität verfügen.

- Eine benutzerseitig zugewiesene Identität ist eine eigenständige Azure-Ressource, die Sie Ihrer Auslastungstestressource zuweisen können. Wenn Sie die Auslastungstestressource löschen, bleibt die verwaltete Identität weiterhin verfügbar. Sie können der Auslastungstestressource mehrere benutzerseitig zugewiesene Identitäten zuweisen.

Derzeit können Sie die verwaltete Identität nur für den Zugriff auf Azure Key Vault verwenden.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Wenn Sie kein Azure-Abonnement besitzen, erstellen Sie ein kostenloses Konto, bevor Sie beginnen.

- Eine Azure Load Testing-Ressource. Wenn Sie eine Azure Load Testing-Ressource erstellen müssen, finde Sie weitere Informationen im Schnellstart Erstellen und Ausführen eines Auslastungstests.

- Ihrem Konto muss die Rolle Mitwirkender für verwaltete Identität zugewiesen sein, damit eine benutzerseitig zugewiesene verwaltete Identität erstellt werden kann.

Zuweisen einer vom System zugewiesenen Identität zu einer Auslastungstestressource

Um eine systemseitig zugewiesene Identität für Ihre Azure Load Testing-Ressource zuzuweisen, aktivieren Sie eine Eigenschaft für die Ressource. Sie können diese Eigenschaft über das Azure-Portal oder mithilfe einer ARM-Vorlage (Azure Resource Manager) festlegen.

Um eine verwaltete Entität im Portal einzurichten, erstellen Sie zuerst eine Azure Load Testing-Ressource und aktivieren dann das Feature.

Wechseln Sie im Azure-Portal zu Ihrer Azure Load Testing-Ressource.

Wählen Sie im linken Fensterbereich Identität.

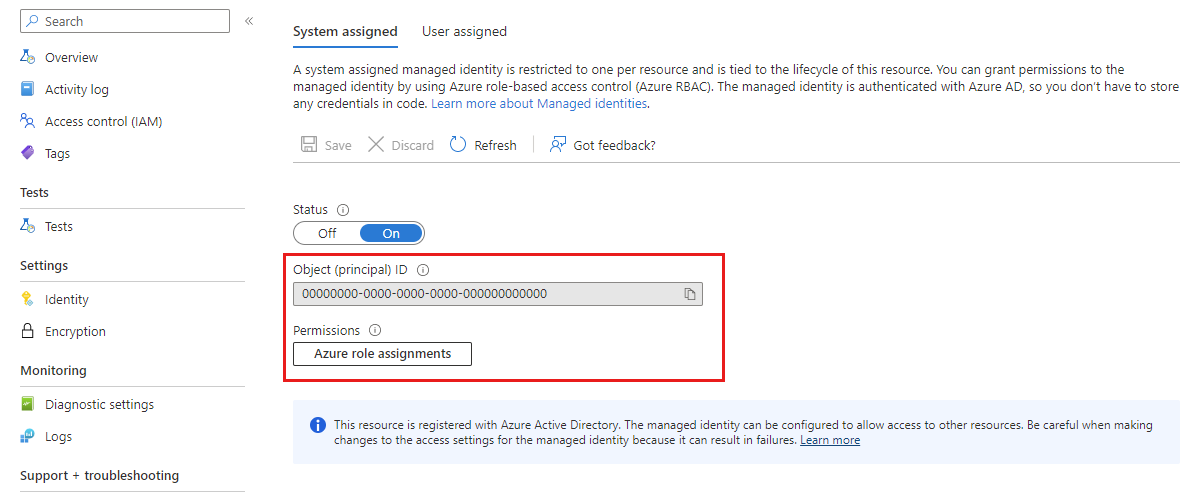

Stellen Sie auf der Registerkarte Systemseitig zugewiesenStatus auf An und wählen Sie dann Speichern.

Wählen Sie im Bestätigungsfenster Ja aus, um die Zuweisung der verwalteten Identität zu bestätigen.

Nach Abschluss dieses Vorgangs zeigt die Seite die Objekt-ID der verwalteten Identität an und ermöglicht Ihnen das Zuweisen von Berechtigungen.

Zuweisen einer benutzerseitig zugewiesenen Identität zu einer Auslastungstestressource

Bevor Sie einer Azure Load Testing-Ressource eine benutzerseitig zugewiesene verwaltete Identität hinzufügen können, müssen Sie diese Identität zunächst in Microsoft Entra ID erstellen. Anschließend können Sie die Identität über ihren Ressourcenbezeichner zuweisen.

Sie können Ihrer Ressource mehrere benutzerseitig zugewiesene verwaltete Identitäten hinzufügen. Wenn Sie beispielsweise auf mehrere Azure-Ressourcen zugreifen müssen, können Sie jeder dieser Identitäten unterschiedliche Berechtigungen erteilen.

Erstellen Sie anhand der Anweisungen unter Erstellen einer benutzerseitig zugewiesenen verwalteten Identität eine benutzerseitig zugewiesene verwaltete Identität.

Wechseln Sie im Azure-Portal zu Ihrer Azure Load Testing-Ressource.

Wählen Sie im linken Fensterbereich Identität.

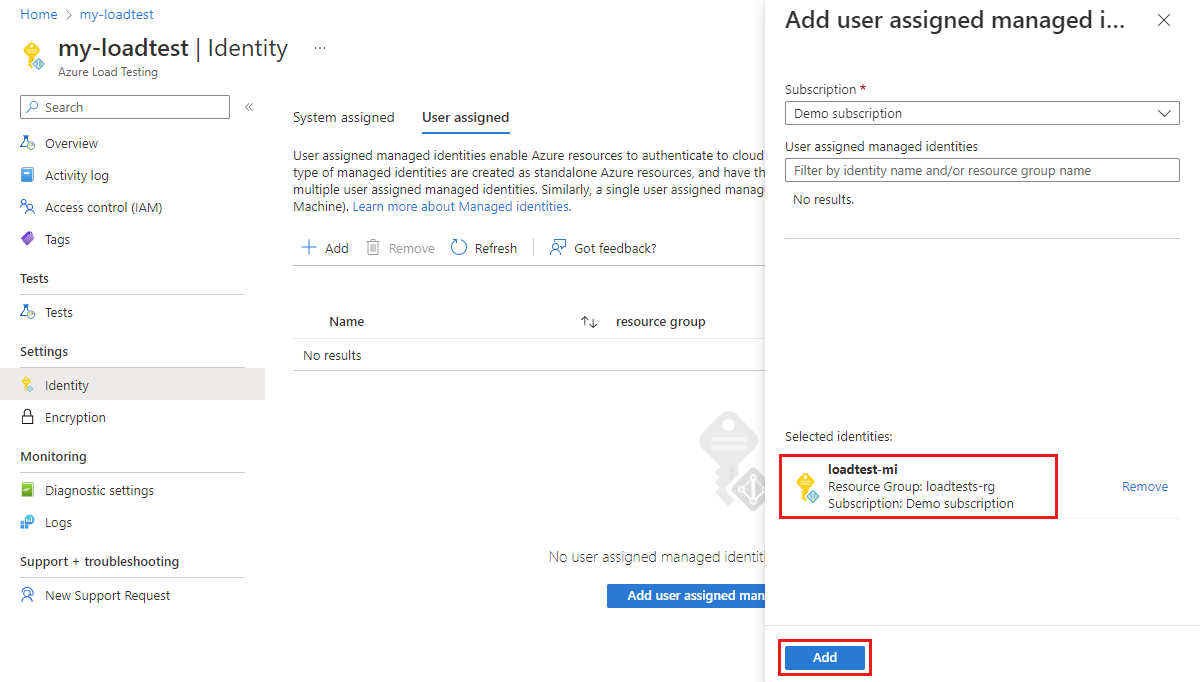

Wählen Sie die Registerkarte Benutzerseitig zugewiesen und dann Hinzufügen aus.

Suchen Sie nach der zuvor erstellten verwalteten Identität, und wählen Sie sie aus. Wählen Sie dann Hinzufügen aus, um sie der Azure Load Testing-Ressource hinzuzufügen.

Zielressource konfigurieren

Möglicherweise müssen Sie die Zielressource so konfigurieren, dass der Zugriff von Ihrer Auslastungstestressource zugelassen wird. Wenn Sie beispielsweise ein Geheimnis oder ein Zertifikat aus Azure Key Vault lesen oder wenn Sie vom Kunden verwaltete Schlüssel zur Verschlüsselung verwenden, müssen Sie auch eine Zugriffsrichtlinie hinzufügen, die die verwaltete Identität Ihrer Ressource enthält. Andernfalls werden Ihre Aufrufe an Azure Key Vault abgelehnt, auch wenn Sie ein gültiges Token verwenden.

Zugehöriger Inhalt

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für