Verwenden deterministischer ausgehender IP-Adressen

In diesem Leitfaden erfahren Sie, wie Sie deterministische ausgehende IP-Unterstützung aktivieren, die von Azure Managed Grafana verwendet wird, um mit Datenquellen zu kommunizieren, den öffentlichen Zugriff zu deaktivieren und eine Firewallregel einzurichten, um eingehende Anforderungen von Ihrer Grafana-Instanz zuzulassen.

Hinweis

Auf das deterministische Feature für ausgehende IPs kann nur für Kunden mit einem Standardplan zugegriffen werden. Weitere Informationen zu Plänen finden Sie unter Preispläne.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

- Eine Datenquelle. Beispielsweise eine Azure Data Explorer-Datenbank.

Aktivieren deterministischer ausgehender IP-Adressen

Die Unterstützung deterministischer ausgehender IP-Adressen ist in Azure Managed Grafana standardmäßig deaktiviert. Sie können dieses Feature während der Erstellung der Instanz aktivieren oder in einer vorhandenen Instanz aktivieren.

Erstellen eines Azure Managed Grafana-Arbeitsbereichs mit aktivierten deterministischen ausgehenden IP-Adressen

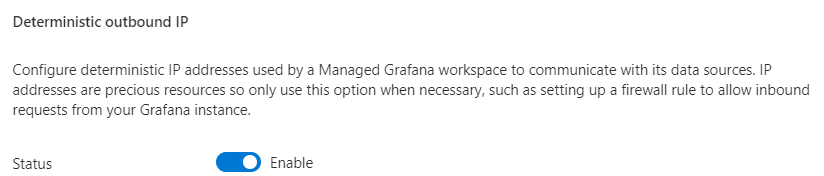

Wählen Sie beim Erstellen einer Instanz den Standardpreisplan aus, und legen Sie dann auf der Registerkarte "Erweitert" deterministische ausgehende IP auf "Aktiviert" fest.

Weitere Informationen zum Erstellen einer neuen Instanz finden Sie unter Schnellstart: Erstellen einer Azure Managed Grafana-Instanz.

Aktivieren deterministischer ausgehender IP-Adressen in einer vorhandenen Azure Managed Grafana-Instanz

Wählen Sie im Azure-Portal unter Einstellungen "Konfiguration" und dann unter "Allgemeine Einstellungen>deterministische ausgehende IP" die Option "Aktivieren" aus.

Wählen Sie Speichern aus, um die Aktivierung deterministischer ausgehender IP-Adressen zu bestätigen.

Wählen Sie Aktualisieren aus, um die Liste der IP-Adressen unter Statische IP-Adresse anzuzeigen.

Deaktivieren des öffentlichen Zugriffs auf eine Datenquelle und Zulassen von Azure Managed Grafana-IP-Adressen

In diesem Beispiel wird veranschaulicht, wie der öffentliche Zugriff auf Azure Data Explorer deaktiviert wird und private Endpunkte eingerichtet werden. Dieser Prozess ist für andere Azure-Datenquellen ähnlich.

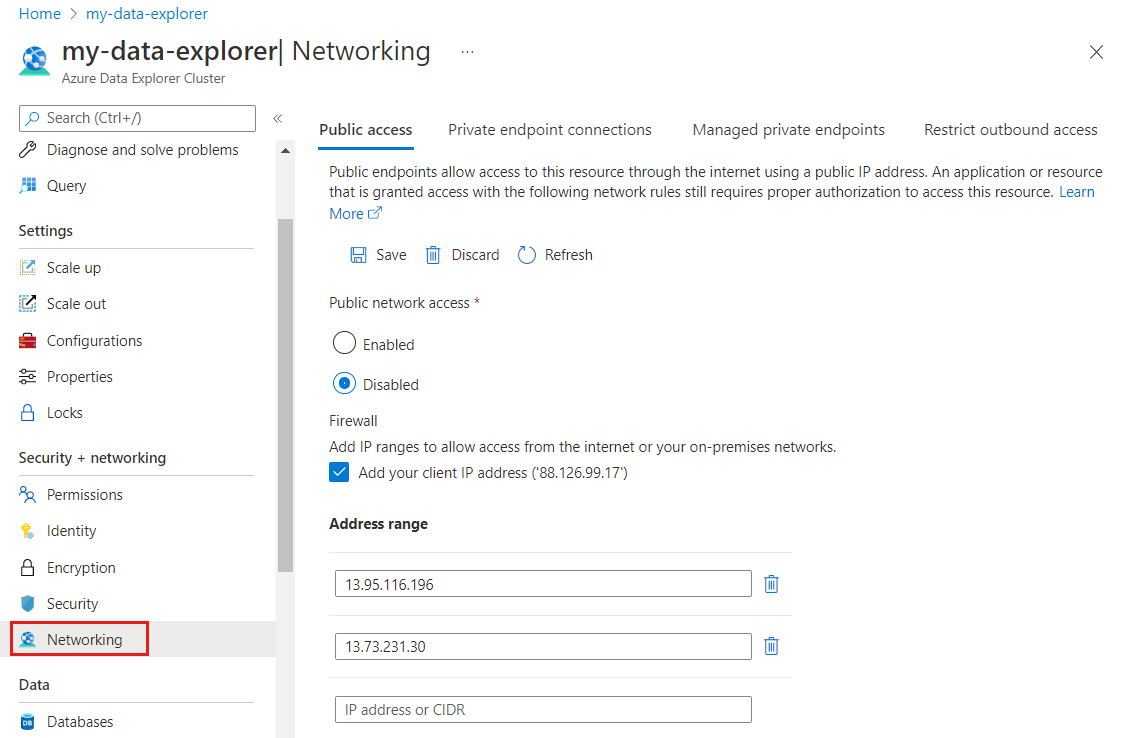

Öffnen Sie eine Azure Data Explorer-Clusterinstanz im Azure-Portal, und wählen Sie unter Einstellungen die Option Netzwerk aus.

Wählen Sie auf der Registerkarte Öffentlicher Zugriff die Option Deaktiviert aus, um den öffentlichen Zugriff auf die Datenquelle zu deaktivieren.

Aktivieren Sie unter Firewall das Kontrollkästchen Client-IP-Adresse hinzufügen (88.126.99.17), und geben Sie unter Adressbereich die in Ihrem Azure Managed Grafana-Arbeitsbereich gefundenen IP-Adressen ein.

Wählen Sie Speichern aus, um das Hinzufügen der ausgehenden Azure Managed Grafana-IP-Adressen zur Positivliste abzuschließen.

Der Zugriff auf Ihre Datenquelle wird eingeschränkt, indem Sie den öffentlichen Zugriff deaktivieren, eine Firewall aktivieren und den Zugriff über Azure Managed Grafana-IP-Adressen zulassen.

Überprüfen des Zugriffs auf die Datenquelle

Überprüfen Sie, ob der Azure Managed Grafana-Endpunkt weiterhin auf Ihre Datenquelle zugreifen kann.

Wechseln Sie im Azure-Portal zur Seite Übersicht für Ihre Instanz, und wählen Sie die Endpunkt-URL aus.

Wechseln Sie zu Azure Data Explorer Datasource Einstellungen der Konfigurationsdatenquelle >>>, und wählen Sie unten auf der Seite "Speichern & Testen" aus:

- Wenn die Meldung „Erfolgreich“ angezeigt wird, kann Azure Managed Grafana auf Ihre Datenquelle zugreifen.

- Wenn die folgende Fehlermeldung angezeigt wird, kann Azure Managed Grafana nicht auf die Datenquelle zugreifen:

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp 13.90.24.175:443: i/o timeout. Stellen Sie sicher, dass Sie die IP-Adressen ordnungsgemäß in der Positivliste der Datenquellenfirewall eingegeben haben.