Tutorial: Diagnostizieren eines Problems bei der Kommunikation zwischen virtuellen Netzwerken mit dem Azure-Portal

In diesem Tutorial erfahren Sie, wie Sie die VPN-Problembehandlungsfunktion des Azure Network Watcher verwenden, um ein Konnektivitätsproblem zwischen zwei virtuellen Netzwerken zu diagnostizieren und zu beheben. Die virtuellen Netzwerke sind über VPN-Gateways mit einer VNET-zu-VNET-Verbindung verbunden.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen von Gateways für virtuelle Netzwerke (VPN-Gateways)

- Herstellen von Verbindungen zwischen VPN-Gateways

- Diagnostizieren und Beheben eines Konnektivitätsproblems

- Das Problem lösen.

- Überprüfen der Lösung des Problems

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sollten Sie kein Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Erstellen von VPN-Gateways

In diesem Abschnitt erstellen Sie zwei virtuelle Netzwerkgateways, mit denen Sie zwei virtuelle Netzwerke verbinden.

Erstellen des ersten VPN-Gateways

Melden Sie sich beim Azure-Portal an.

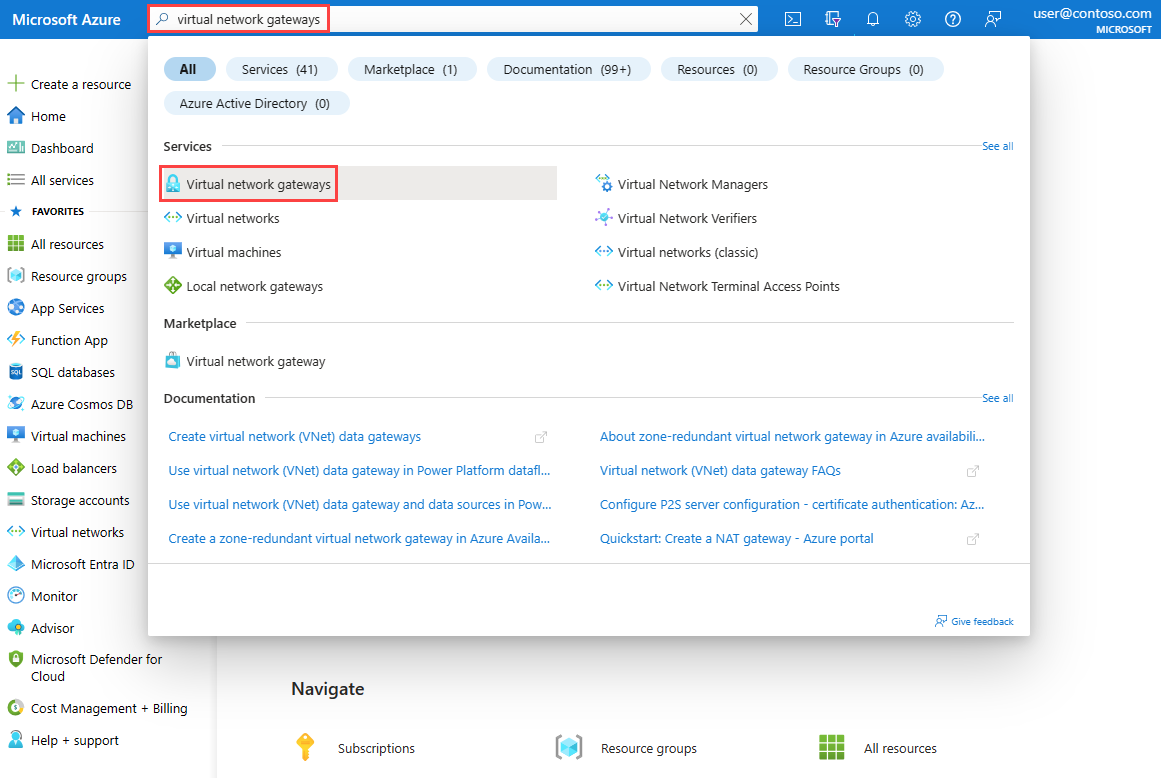

Geben Sie im Suchfeld oben im Portal den Suchbegriff Gateway für virtuelle Netzwerke ein. Wählen Sie in den Suchergebnissen Gateways für virtuelle Netzwerke aus.

Wählen Sie + Erstellen aus. Geben Sie unter Gateway für virtuelles Netzwerk erstellen auf der Registerkarte Grundlegende Einstellungen Folgendes ein, oder wählen Sie es aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Instanzendetails Name Geben Sie VNet1GW ein. Region Wählen Sie USA, Osten aus. Gatewaytyp Wählen Sie VPN aus. VPN-Typ Wählen Sie Routenbasiert aus. SKU Wählen Sie VpnGw1 aus. Generation Wählen Sie Generation1 aus. Virtuelles Netzwerk Wählen Sie Erstellen eines virtuellen Netzwerks aus. Geben Sie als Name den Wert myVNet1 ein.

Wählen Sie für die Ressourcengruppe Neu erstellen aus. Geben Sie MyResourceGroup ein, und wählen Sie OK aus.

Geben Sie unter Adressbereich den Wert 10.1.0.0/16 ein.

Geben Sie unter SubnetzeGatewaySubnet- für Subnetzname und 10.1.1.0/24 für Adressbereichein.

Klicken Sie auf OK, um Virtuelles Netzwerk erstellen zu schließen.Öffentliche IP-Adresse Öffentliche IP-Adresse Wählen Sie Neu erstellen. Name der öffentlichen IP-Adresse Geben Sie VNet1GW-ip ein. Aktiv/Aktiv-Modus aktivieren Wählen Sie Deaktiviert aus. Configure BGP (BGP konfigurieren) Wählen Sie Deaktiviert aus. Klicken Sie auf Überprüfen + erstellen.

Überprüfen Sie die Einstellungen, und wählen Sie dann die Option Erstellen. Die gesamte Erstellung und Bereitstellung eines Gateways kann 45 Minuten oder länger dauern.

Erstellen des zweiten VPN-Gateways

Wiederholen Sie zum Erstellen des zweiten VPN-Gateways die vorherigen Schritte, die Sie zum Erstellen des ersten VPN-Gateways verwendet haben, mit den folgenden Werten:

| Einstellung | Wert |

|---|---|

| Name | VNet2GW. |

| Resource group | myResourceGroup |

| Virtuelles Netzwerk | myVNet2 |

| Adressbereich des virtuellen Netzwerks | 10.2.0.0/16 |

| Adressbereich für Gatewaysubnetz | 10.2.1.0/24 |

| Name der öffentlichen IP-Adresse | VNet2GW-ip |

Erstellen eines Speicherkontos und eines Containers

In diesem Abschnitt erstellen Sie ein Speicherkonto und dann darin einen Container.

Wenn Sie über ein Speicherkonto verfügen, das Sie verwenden möchten, können Sie die folgenden Schritte überspringen und zu Erstellen von VPN-Gateways wechseln.

Geben Sie in das Suchfeld im oberen Bereich des Portals Speicherkonten ein. Wählen Sie in den Suchergebnissen Speicherkonten aus.

Wählen Sie + Erstellen aus. Geben Sie unter Speicherkonto erstellen die folgenden Werte auf der Registerkarte Allgemein ein, oder wählen Sie diese aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie myResourceGroup aus. Instanzendetails Speicherkontoname Geben Sie einen eindeutigen Namen ein. In diesem Tutorial wird mynwstorageaccount verwendet. Region Wählen Sie (USA) USA, Osten aus. Leistung Wählen Sie Standard aus. Redundanz Wählen Sie Lokal redundanter Speicher (LRS) aus. Wählen Sie die Registerkarte Überprüfen oder die Schaltfläche Überprüfen aus.

Überprüfen Sie die Einstellungen, und wählen Sie dann die Option Erstellen.

Wenn die Bereitstellung abgeschlossen ist, wählen Sie Zu Ressource wechseln aus, um zur Seite Übersicht von mynwstorageaccount zu wechseln.

Wählen Sie unter Datenspeicher die Option Container aus.

Wählen Sie + Container aus.

Geben Sie unter Neuer Container die folgenden Werte ein oder wählen Sie sie aus und wählen Sie dann Erstellen aus.

Einstellung Wert Name Geben Sie vpn ein. Öffentliche Zugriffsebene Wählen Sie Privat (kein anonymer Zugriff) aus.

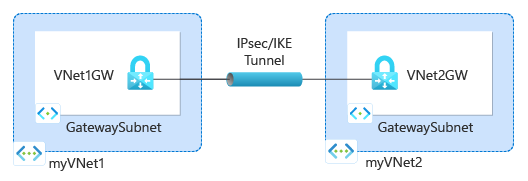

Verwalten von Gatewayverbindungen

Nachdem Sie die Gateways für virtuelle Netzwerke VNet1GW und VNet2GW erstellt haben, können Sie Verbindungen zwischen ihnen erstellen, um die Kommunikation über einen sicheren IPsec/IKE-Tunnel zwischen den virtuellen Netzwerken VNet1 und VNet2 zu ermöglichen. Zum Erstellen des IPsec/IKE-Tunnels erstellen Sie zwei Verbindungen:

- VNet1 mit VNet2

- VNet2 mit VNET1

Erstellen der ersten Verbindung

Wechseln Sie zum VNet1GW-Gateway.

Wählen Sie unter Einstellungen die Option Verbindungen aus.

Wählen Sie + Hinzufügen aus, um eine Verbindung zwischen VNet1 und VNet2 herzustellen.

Geben Sie in "Verbindung erstellen" die folgenden Werte auf der Registerkarte "Grundlagen" ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Azure-Abonnement. Ressourcengruppe Wählen Sie myResourceGroup aus. Instanzendetails Verbindungstyp Wählen Sie VNET-to-VNET aus. Name Geben Sie to-VNet2 ein. Region Wählen Sie USA, Osten aus. Wählen Sie die Registerkarte Einstellungen aus, oder wählen Sie "Weiter: Einstellungen" aus.

Geben Sie auf der Registerkarte Einstellungen die folgenden Werte ein, oder wählen Sie sie aus:

Einstellung Wert Gateway für virtuelle Netzwerke Erstes Gateway für virtuelle Netzwerke Wählen Sie VNet1GW aus. Zweites Gateway für virtuelle Netzwerke Wählen Sie VNet2GW aus. Gemeinsam verwendeter Schlüssel (PSK) Geben Sie 123 ein. Klicken Sie auf Überprüfen + erstellen.

Überprüfen Sie die Einstellungen, und wählen Sie dann die Option Erstellen.

Erstellen der zweiten Verbindung

Wechseln Sie zum VNet2GW-Gateway.

Wiederholen Sie zum Erstellen der zweiten Verbindung die vorherigen Schritte, die Sie zum Erstellen der ersten Verbindung verwendet haben, mit den folgenden Werten:

Einstellung Wert Name to-VNet1 Erstes Gateway für virtuelle Netzwerke VNet2GW Zweites Gateway für virtuelle Netzwerke VNet1GW Gemeinsam verwendeter Schlüssel (PSK) 000 Hinweis

Zum erfolgreichen Erstellen eines IPsec/IKE-Tunnels zwischen zwei Azure-VPN-Gateways müssen die Verbindungen zwischen den Gateways identische gemeinsam verwendete Schlüssel verwenden. In den vorherigen Schritten wurden zwei verschiedene Schlüssel verwendet, um ein Problem mit den Gatewayverbindungen zu erstellen.

Diagnostizieren des VPN-Problems

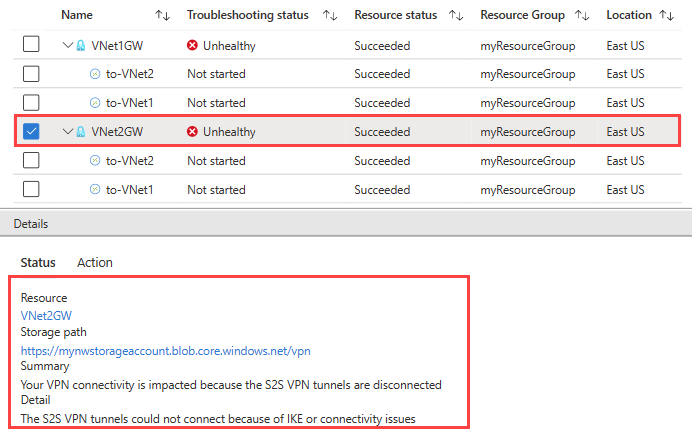

In diesem Abschnitt verwenden Sie die Network Watcher-VPN-Problembehandlung, um die beiden VPN-Gateways und ihre Verbindungen zu überprüfen.

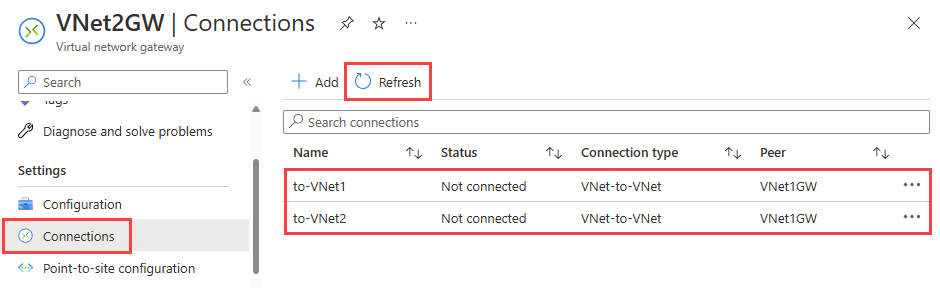

Wählen Sie unter Einstellungen des VNet2GW-Gateways die Option Verbindung aus.

Wählen Sie Aktualisieren aus, um die Verbindungen und deren aktuellen Status Nicht verbunden (aufgrund eines Konflikts zwischen den gemeinsam verwendeten Schlüsseln) anzuzeigen.

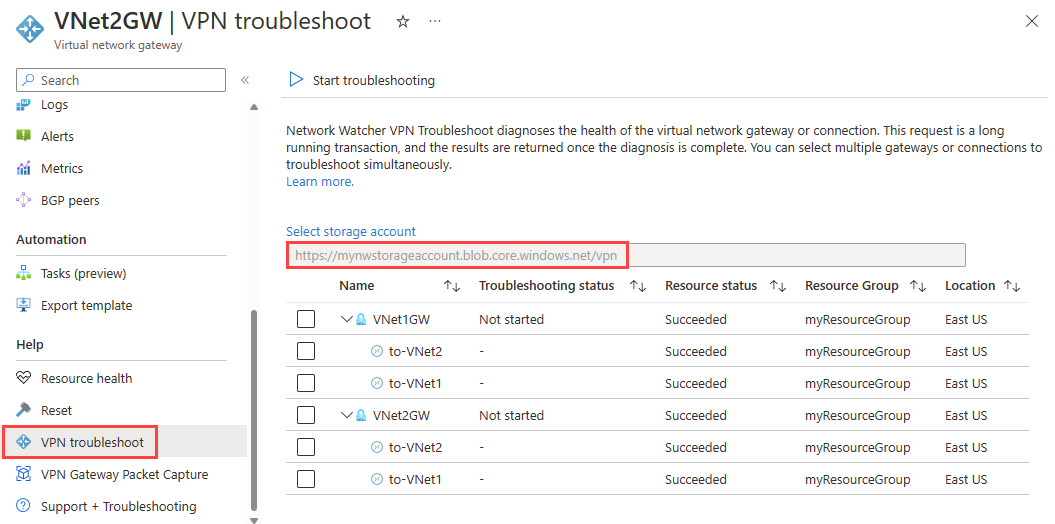

Wählen Sie unter Hilfe des VNet2GW-Gateways die Option VPN-Problembehandlung aus.

Wählen Sie Speicherkonto auswählen aus, um das Speicherkonto und den Container auszuwählen, wo Sie die Protokolle speichern möchten.

Wählen Sie in der Liste VNet1GW und VNet2GW und dann Problembehandlung starten aus, um mit der Überprüfung der Gateways zu beginnen.

Nach Abschluss der Überprüfung ändert sich der Problembehandlungsstatus beider Gateways in Fehlerhaft. Wählen Sie ein Gateway aus, um weitere Details auf der Registerkarte Status anzuzeigen.

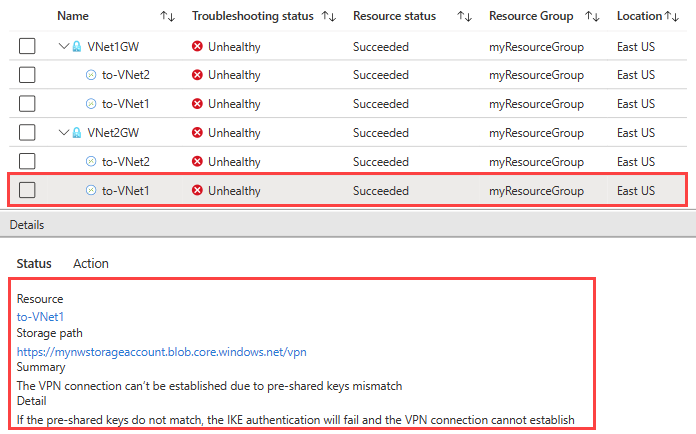

Da die VPN-Tunnel getrennt sind, wählen Sie die Verbindungen und dann Problembehandlung starten aus, um mit der Überprüfung zu beginnen.

Hinweis

Sie können die Problembehandlung für Gateways und deren Verbindungen in einem Schritt durchführen. Die ausschließliche Überprüfung der Gateways nimmt jedoch weniger Zeit in Anspruch, und basierend auf dem Ergebnis entscheiden Sie, ob Sie die Verbindungen überprüfen müssen.

Nach Abschluss der Überprüfung ändert sich der Problembehandlungsstatus der Verbindungen in Fehlerhaft. Wählen Sie eine Verbindung aus, um weitere Details auf der Registerkarte Status anzuzeigen.

Bei der VPN-Problembehandlung wurden die Verbindungen überprüft und ein Konflikt in den gemeinsam verwendeten Schlüsseln festgestellt.

Beheben des Problems und Überprüfen der VPN-Problembehandlung

Beheben des Problems

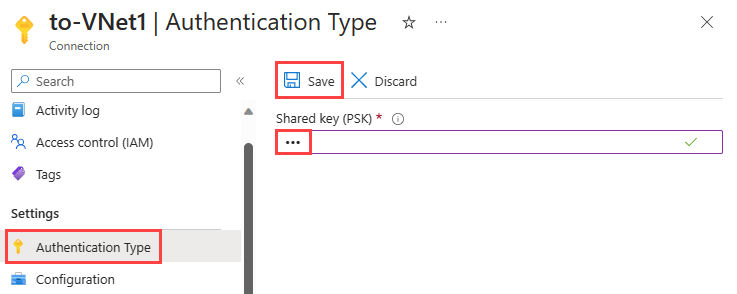

Beheben Sie das Problem, indem Sie den Schlüssel für die to-VNet1-Verbindung so korrigieren, dass er mit dem Schlüssel für die to-VNet2-Verbindung übereinstimmt.

Wechseln Sie zur to-VNet1-Verbindung.

Wählen Sie unter Einstellungen den Authentifizierungstyp aus.

Geben Sie in Gemeinsam verwendeter Schlüssel (PSK) den Wert 123 ein, und wählen Sie dann Speichern.

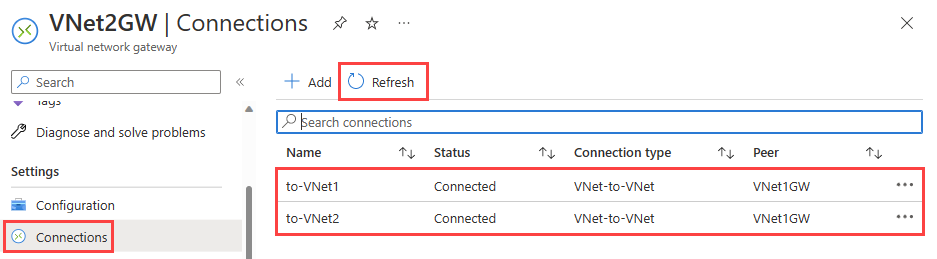

Überprüfen des Verbindungsstatus

Wechseln Sie zum VNet2GW-Gateway (Sie können auch den Verbindungsstatus des VNet1GW-Gateways überprüfen).

Wählen Sie unter Einstellungen die Option Verbindungen aus.

Hinweis

Möglicherweise müssen Sie einige Minuten warten und dann Aktualisieren auswählen, bis der Verbindungsstatus Verbunden angezeigt wird.

Überprüfen der Verbindungsintegrität mit VPN-Problembehandlung

Wählen Sie unter Hilfe von VNet2GW die Option VPN-Problembehandlung aus.

Wählen Sie Speicherkonto auswählen aus, um das Speicherkonto und den Container auszuwählen, wo Sie die Protokolle speichern möchten.

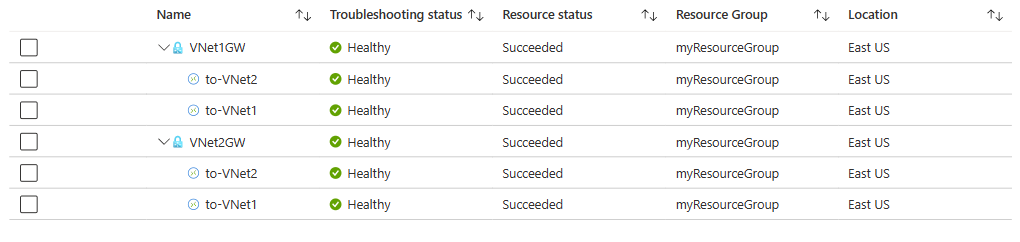

Wählen Sie VNet1GW und VNet2GW und dann Problembehandlung starten aus, um mit der Überprüfung der Gateways zu beginnen.

Bereinigen von Ressourcen

Löschen Sie die Ressourcengruppe myResourceGroup mit allen enthaltenen Ressourcen, wenn Sie diese nicht mehr benötigen:

Geben Sie oben im Portal im Suchfeld myResourceGroup ein. Wählen Sie in den Suchergebnissen myResourceGroup aus.

Wählen Sie die Option Ressourcengruppe löschen.

Geben Sie unter Ressourcengruppe löschen den Namen myResourceGroup ein, und wählen Sie anschließend Löschen aus.

Wählen Sie Löschen aus, um das Löschen der Ressourcengruppe und aller zugehörigen Ressourcen zu bestätigen.

Nächster Schritt

Fahren Sie mit dem nächsten Tutorial fort, um zu erfahren, wie Sie die Netzwerkkommunikation zu und von einem virtuellen Computer protokollieren, damit Sie die Protokolle auf Anomalien überprüfen können.