Visualisieren Sie Netzwerkverkehrsmuster von und zu Ihren VMs mit Open-Source-Tools

Packet Captures enthalten Netzwerkdaten, die Sie bei der Netzwerkforensik und Deep Packet Inspection unterstützen. Viele Open-Source-Tools stehen Ihnen zur Verfügung, um Paketerfassungen zu analysieren und Einblicke in Ihr Netzwerk zu erhalten. Ein solches Tool ist CapAnalysis, ein Open-Source-Visualisierungstool für Paketaufzeichnungen.

Die Visualisierung von Paketerfassungsdaten ist eine nützliche Möglichkeit, um sich schnell einen Überblick über Muster und Anomalien in Ihrem Netzwerk zu verschaffen. Visualisierungen bieten auch eine Möglichkeit, solche Erkenntnisse in einem leicht konsumierbaren Format zu teilen.

Mit Azure Network Watcher können Sie Daten erfassen, indem Sie Paketerfassungen in Ihrem Netzwerk durchführen. In diesem Artikel erfahren Sie, wie Sie mit CapAnalysis und Network Watcher Paketerfassungen visualisieren und Erkenntnisse daraus gewinnen können.

Szenario

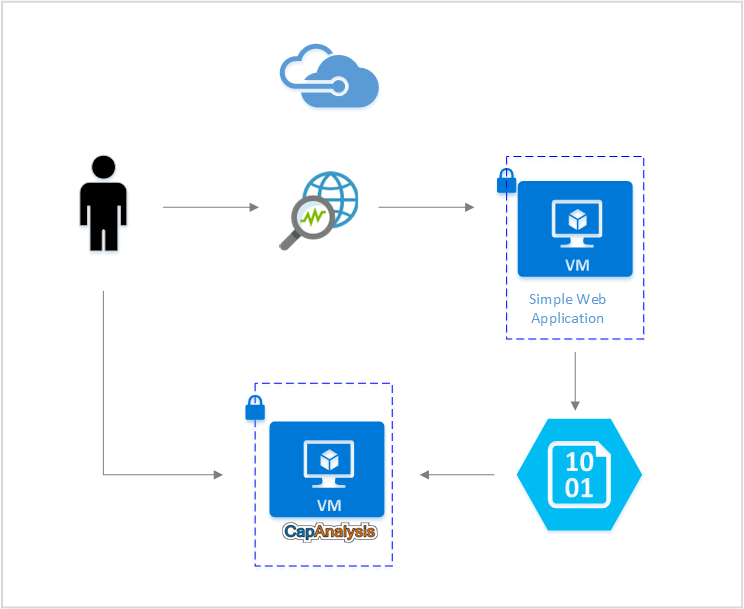

Gehen Sie in diesem Artikel davon aus, dass Sie eine einfache Webanwendung auf einem virtuellen Computer (VM) in Azure bereitgestellt haben. Sie möchten Open-Source-Tools verwenden, um den Netzwerkdatenverkehr zu visualisieren und Flussmuster und anomalien schnell zu identifizieren. Mit Network Watcher können Sie eine Paketerfassung Ihrer Netzwerkumgebung erstellen und direkt auf Ihrem Speicherkonto speichern. Mit CapAnalysis kann die Paketerfassung dann direkt aus dem Speicherblob erfasst und der Inhalt visualisiert werden.

Installieren von CapAnalysis

Informationen zum Installieren von CapAnalysis auf einem virtuellen Computer finden Sie in den offiziellen CapAnalysis-Anweisungen.

Um aus der Ferne auf CapAnalysis zugreifen zu können, müssen Sie Port 9877 auf Ihrer VM öffnen, indem Sie eine neue eingehende Sicherheitsregel hinzufügen. Weitere Informationen zum Erstellen von Regeln in Netzwerksicherheitsgruppen (NSGs) finden Sie unter Erstellen einer Sicherheitsregel. Nachdem Sie die Regel erfolgreich hinzugefügt haben, sollten Sie auf CapAnalysis zugreifen http://<PublicIP>:9877können.

Verwenden von Azure Network Watcher zum Starten einer Paketerfassungssitzung

Mit Network Watcher können Sie Pakete erfassen, um den Datenverkehr in und aus einer virtuellen Maschine zu verfolgen. Um eine Paketerfassungssitzung zu starten, befolgen Sie die Anweisungen im Artikel "Pakete verwalten" mit dem Artikel "Netzwerküberwachung" . Eine Paketerfassung kann in einem Speicher-BLOB gespeichert werden, auf das CapAnalysis zugreifen kann.

Hochladen einer Paketerfassung in CapAnalysis

Sie können eine Paketaufnahme direkt von der Netzwerküberwachung hochladen. Verwenden Sie die Registerkarte "Aus URL importieren", und stellen Sie einen Link zum Speicherblob bereit, in dem die Paketaufnahme gespeichert ist.

Wenn Sie einen Link zu CapAnalysis bereitstellen, müssen Sie unbedingt ein SAS-Token (Shared Access Signature) an die Speicher-BLOB-URL anfügen. Gehen Sie im Speicherkonto auf Gemeinsame Zugriffssignatur, legen Sie die zulässigen Berechtigungen fest und wählen Sie die Schaltfläche SAS generieren, um ein Token zu erstellen. Anschließend können Sie das SAS-Token an die Speicherblob-URL der Paketerfassung anfügen.

Die resultierende URL sieht ungefähr wie http://storageaccount.blob.core.windows.net/container/location?addSASkeyherefolgt aus.

Analysieren von Paketerfassungen

CapAnalysis bietet verschiedene Optionen zum Visualisieren der Paketerfassung. Jeder stellt eine Analyse aus einer anderen Perspektive bereit. Anhand dieser visuellen Übersichten können Sie Ihre Datenverkehrstrends für das Netzwerk verstehen und ungewöhnliche Aktivitäten schnell erkennen.

In der folgenden Liste werden einige der CapAnalysis-Features beschrieben:

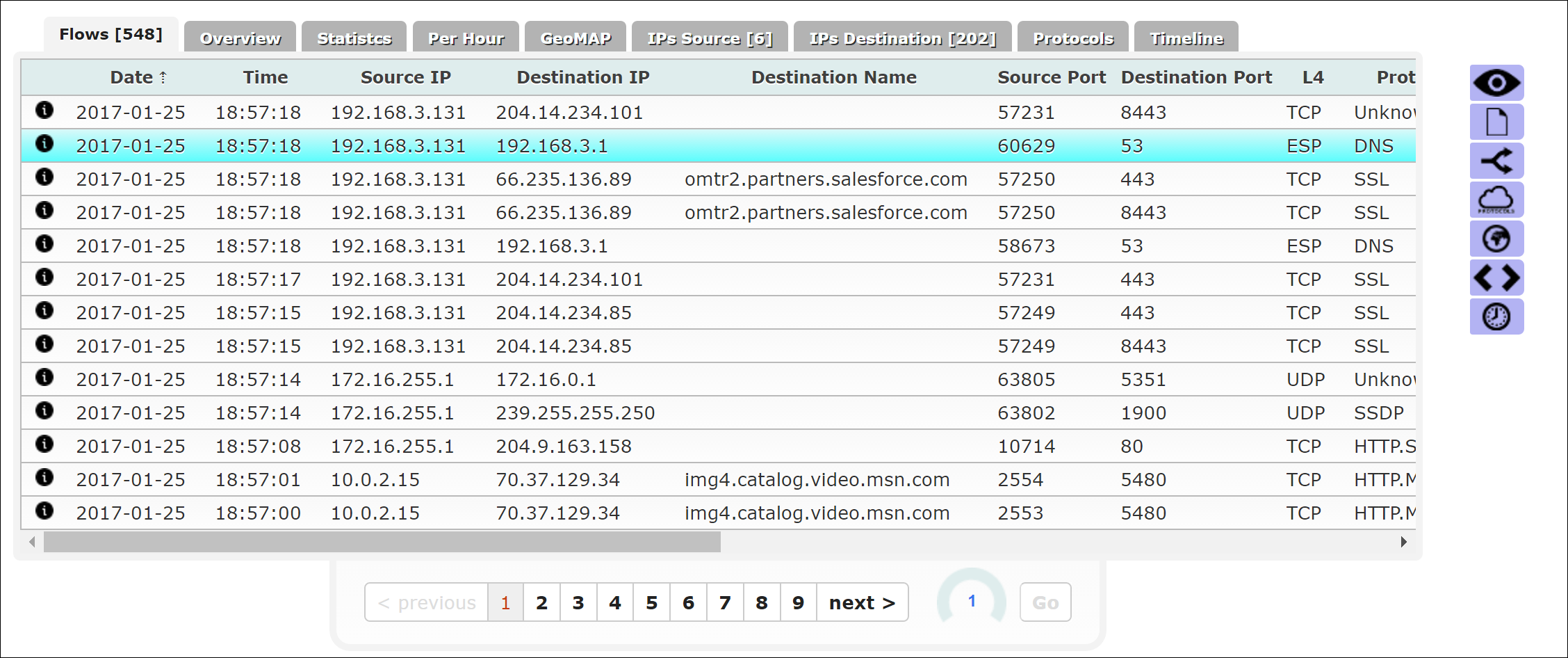

Datenflusstabellen

Auf der Registerkarte "Flüsse " werden Die Flüsse in den Paketdaten aufgelistet. Für jeden Fluss werden auf der Registerkarte Informationen wie Zeitstempel, Quell- und Ziel-IPs und zugehörige Protokolle angezeigt.

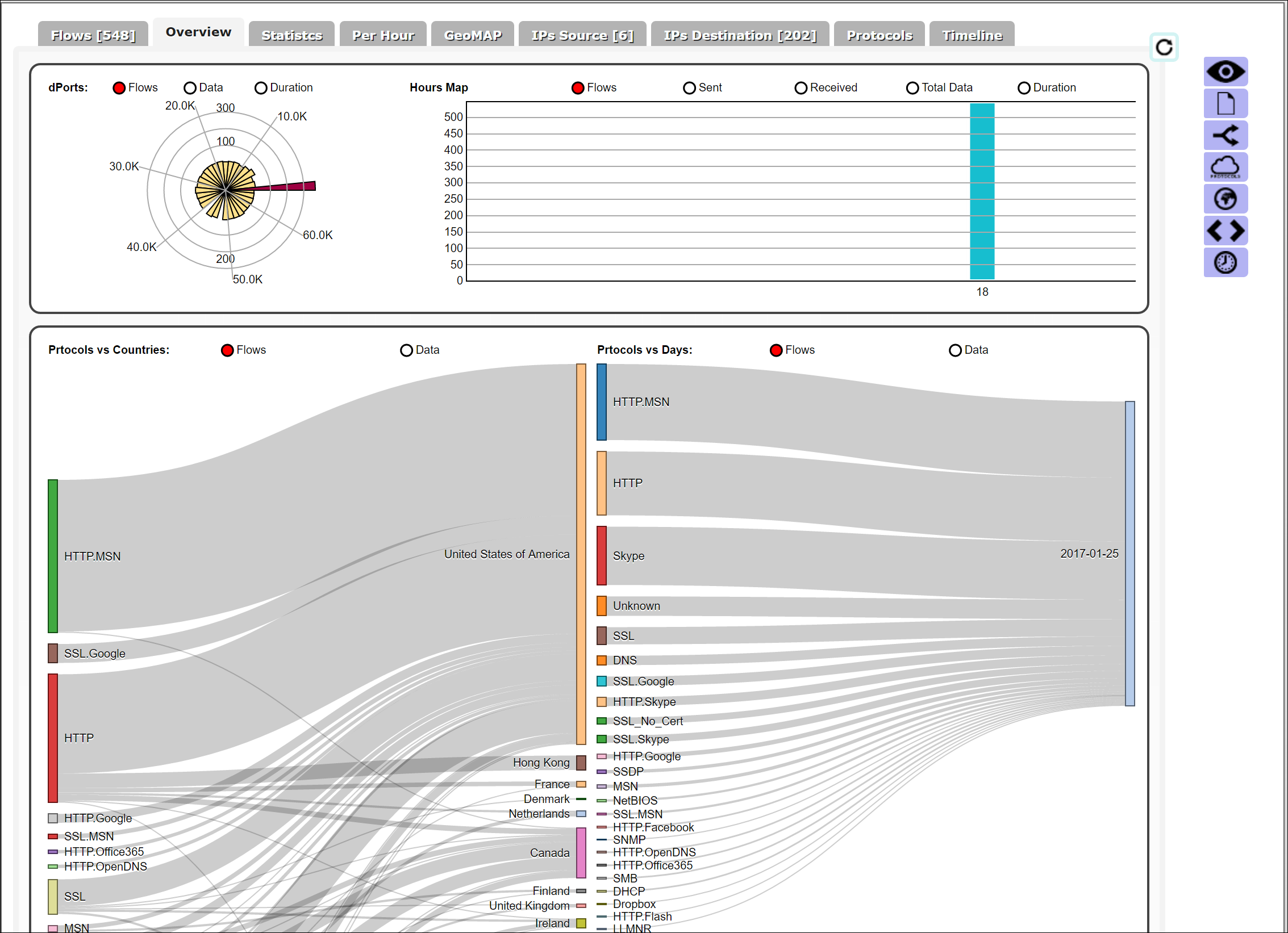

Protokollübersicht

Auf der Registerkarte Übersicht wird die Verteilung des Netzwerkdatenverkehrs über die verschiedenen Protokolle und Regionen angezeigt.

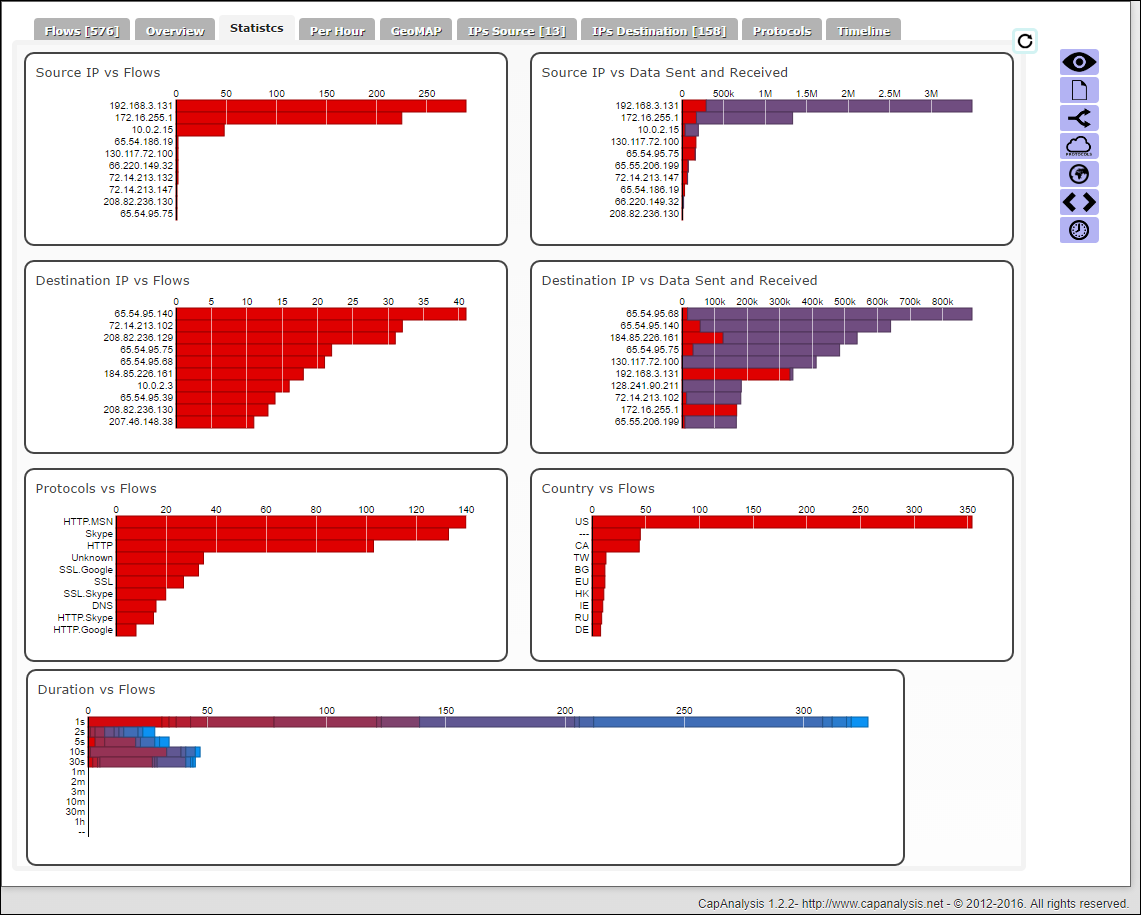

Statistik

Auf der Registerkarte Statistik werden Netzwerkdatenverkehrsstatistiken angezeigt. Zu diesen Informationen gehören Bytes, die von Quell- und Ziel-IPs gesendet und empfangen werden, Flüsse für die einzelnen Quell- und Ziel-IPs, Protokolle, die für verschiedene Flüsse verwendet werden, und die Dauer von Flüssen.

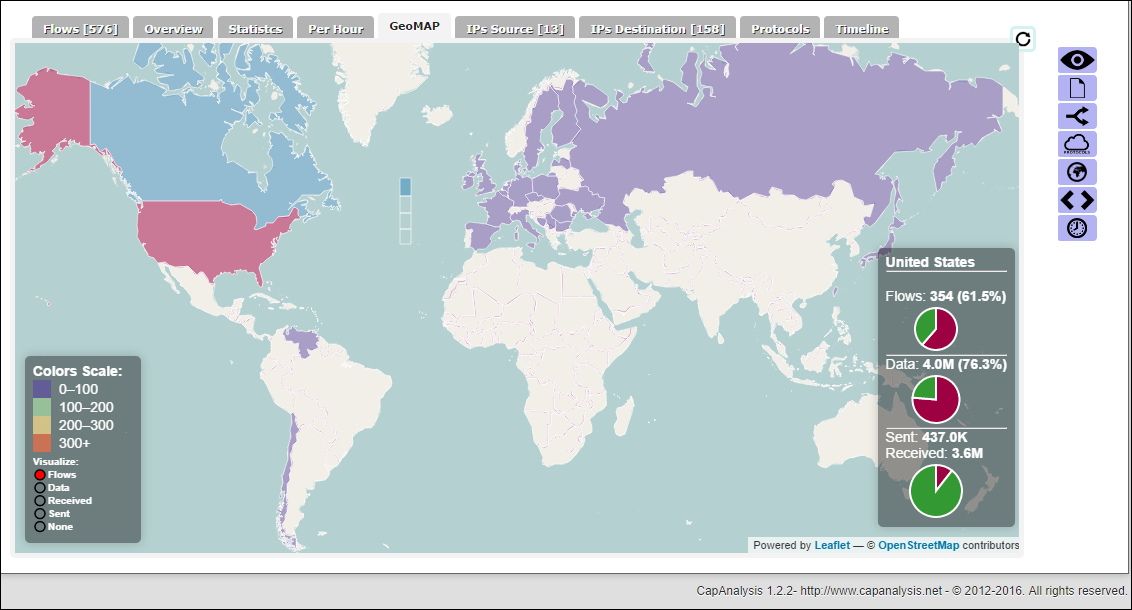

Geografische Kartografie

Die RegisterkarteGeoMAP bietet eine Kartenansicht des Netzwerkdatenverkehrs. Die Farben werden auf das Volumen des Datenverkehrs aus den einzelnen Ländern/Regionen skaliert. Sie können hervorgehobene Länder/Regionen auswählen, um weitere Datenflussstatistiken anzuzeigen, z. B. den Anteil der Daten, die von IP-Adressen in diesem Land bzw. in dieser Region gesendet bzw. empfangen werden.

Filter

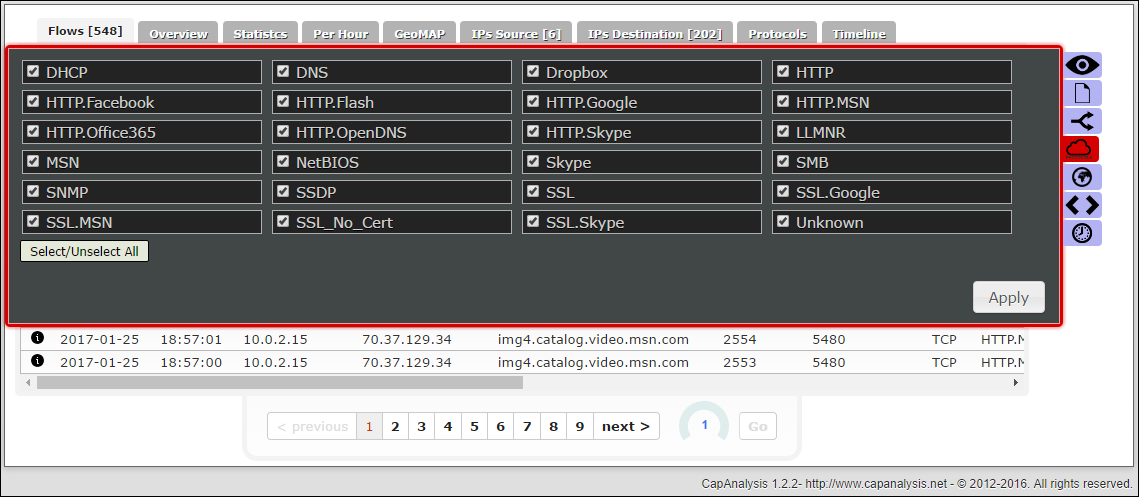

CapAnalysis umfasst eine Reihe von Filtern zur schnellen Analyse spezifischer Pakete. Beispielsweise können Sie die Daten nach Protokoll filtern, um bestimmte Erkenntnisse zur jeweiligen Teilmenge des Datenverkehr zu gewinnen.

Weitere Informationen zu allen Funktionen von CapAnalysis finden Sie auf der Website des Tools.

Zusammenfassung

Mit der Paketaufzeichnungsfunktion von Network Watcher können Sie die notwendigen Daten erfassen, um Netzwerkforensik zu betreiben und Ihren Netzwerkverkehr besser zu verstehen. Das Szenario in diesem Artikel zeigt, wie Sie Paketerfassungen aus der Netzwerküberwachung mithilfe von Open-Source-Visualisierungstools integrieren können. Wenn Sie Tools wie CapAnalysis zur Visualisierung von Paketaufzeichnungen verwenden, können Sie eine Deep Packet Inspection durchführen und schnell Trends in Ihrem Netzwerkverkehr erkennen.

Nächste Schritte

- Erfahren Sie mehr über NSG-Ablaufprotokolle.

- Erfahren Sie, wie Sie Ihre NSG-Flowprotokolle mit Power BI visualisieren.