Untersuchen und Analysieren von Network Watcher-Paketerfassungsdateien

Mit dem Feature für die Paketerfassung von Azure Network Watcher können Sie Erfassungssitzungen für Ihre Azure-VMs und VM-Skalierungsgruppen initiieren und verwalten:

- Über das Azure-Portal, PowerShell und die Azure CLI.

- Programmgesteuert über das SDK und die REST-API.

Mit der Paketerfassung können Sie Szenarien behandeln, für die Daten auf Paketebene erforderlich sind, indem Sie die Informationen in einem leicht verwendbaren Format bereitstellen. Indem Sie frei erhältliche Tools zum Untersuchen der Daten verwenden, können Sie die Kommunikation an und von Ihren VMs oder Skalierungsgruppen untersuchen und Erkenntnisse zum Netzwerkdatenverkehr gewinnen. Beispiele für die Nutzung von Daten der Paketerfassung sind: Untersuchen von Netzwerk- oder Anwendungsproblemen, Erkennen von missbräuchlicher Nutzung des Netzwerks und von Eindringversuchen und Einhalten der vorgeschriebenen Konformität.

In diesem Artikel erfahren Sie, wie Sie ein gängiges Open-Source-Tool nutzen, um eine von Network Watcher bereitgestellte Paketerfassungsdatei zu öffnen. Außerdem wird erläutert, wie Sie eine Verbindungswartezeit berechnen, ungewöhnlichen Datenverkehr identifizieren und Netzwerkstatistiken untersuchen.

Voraussetzungen

Eine Paketerfassungsdatei, die mit Network Watcher erstellt wurde. Weitere Informationen finden Sie unter Verwalten von Paketerfassungen für virtuelle Computer über das Azure-Portal.

Wireshark. Weitere Informationen finden Sie auf der Wireshark-Website.

Berechnen der Netzwerkwartezeit

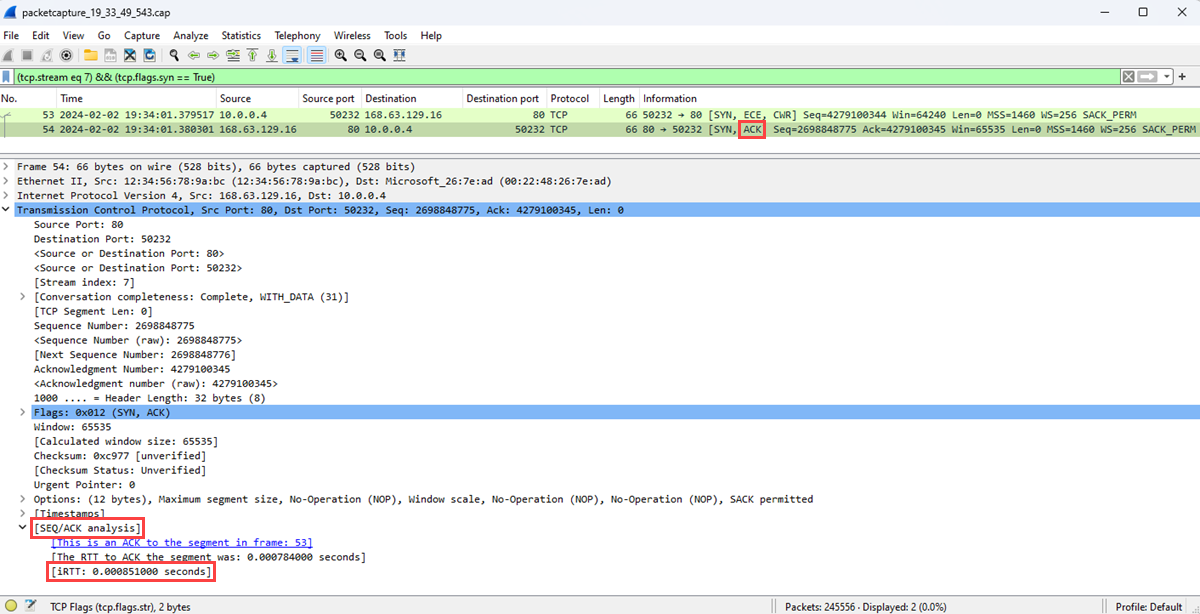

In diesem Szenario wird veranschaulicht, wie Sie die anfängliche Roundtripzeit (Round Trip Time, RTT) einer TCP-Konversation (Transmission Control-Protokoll) zwischen zwei Endpunkten anzeigen.

Bei der Herstellung einer TCP-Verbindung basieren die ersten drei Pakete, die für die Verbindung gesendet werden, auf einem Muster, das Drei-Wege-Handshake genannt wird. Indem die ersten beiden gesendeten Pakete dieses Handshake-Vorgangs untersucht werden (eine erste Anforderung vom Client und eine Antwort vom Server), können Sie die Wartezeit berechnen. Diese Wartezeit ist die RTT. Weitere Informationen zum TCP-Protokoll und zum Drei-Wege-Handshake finden Sie unter Erläuterung des Drei-Wege-Handshakes über TCP/IP.

Starten Sie Wireshark.

Laden Sie die CAP-Datei aus Ihrer Paketerfassungssitzung.

Wählen Sie ein [SYN]-Paket in Ihrer Erfassung aus. Dieses Paket ist das erste Paket, das der Client sendet, um eine TCP-Verbindung zu initiieren.

Klicken Sie mit der rechten Maustaste auf das Paket, und wählen Sie Folgen und dann TCP-Datenstrom aus.

Erweitern Sie den Abschnitt Transmission Control-Protokoll des [SYN]-Pakets und dann den Abschnitt Flags.

Vergewissern Sie sich, dass Syn auf 1 festgelegt ist, und klicken Sie dann mit der rechten Maustaste darauf.

Wählen Sie Als Filter anwenden und dann ... und ausgewählt aus, um die Pakete anzuzeigen, für die Syn innerhalb des TCP-Datenstroms auf 1 festgelegt ist.

Die ersten beiden Pakete, die am TCP-Handshake beteiligt sind, sind die Pakete [SYN] und [SYN, ACK]. Das letzte Paket im Handshake (d. h. das [ACK]-Paket) ist nicht erforderlich. Der Client sendet das [SYN]-Paket. Nachdem der Server das [SYN]-Paket empfangen hat, sendet er das [ACK]-Paket als Bestätigung dafür, dass das [SYN]-Paket vom Client empfangen wurde.

Wählen Sie das [SCK]-Paket aus.

Erweitern Sie den Abschnitt SEQ/ACK-Analyse, um den RTT-Anfangswert in Sekunden anzuzeigen.

Ermitteln unerwünschter Protokolle

Auf einer Azure-VM können viele Anwendungen ausgeführt werden. Viele dieser Anwendungen kommunizieren unter Umständen aber ohne Ihre ausdrückliche Zustimmung über das Netzwerk. Mithilfe der Paketerfassung zum Aufzeichnen der Netzwerkkommunikation können Sie untersuchen, wie Anwendungen über das Netzwerk kommunizieren. Die Untersuchung hilft Ihnen, potenzielle Probleme zu identifizieren und zu beheben.

In diesem Beispiel erfahren Sie, wie Sie eine Paketerfassung analysieren, um unerwünschte Protokolle zu ermitteln, die darauf hinweisen können, dass von einer auf der VM ausgeführten Anwendung eine nicht autorisierte Kommunikation ausgeht.

Öffnen Sie Wireshark.

Laden Sie die CAP-Datei aus Ihrer Paketerfassungssitzung.

Wählen Sie im Menü Statistik die Option Protokollhierarchie aus.

Das Fenster Protokollhierarchiestatistik listet alle Protokolle auf, die während der Erfassungssitzung verwendet wurden, sowie die Anzahl von Paketen, die für die einzelnen Protokolle übertragen und empfangen wurden. Diese Ansicht ist hilfreich, um auf Ihren VMs oder im Netzwerk nach unerwünschtem Netzwerkdatenverkehr zu suchen.

Dieses Beispiel zeigt den Datenverkehr für das BitTorrent-Protokoll, das für den Peer-to-Peer-Austausch von Dateien verwendet wird. Wenn Sie als Administrator nicht mit BitTorrent-Datenverkehr auf dieser VM rechnen, können Sie eine der folgenden Aktionen ausführen:

- Entfernen Sie die Peer-to-Peer-Software, die auf dieser VM installiert ist.

- Blockieren Sie den Datenverkehr mithilfe einer Netzwerksicherheitsgruppe oder einer Firewall.

Ermitteln der Ziele und Ports

Das Verständnis der Arten von Datenverkehr, der Endpunkte und der Ports für die Kommunikation ist wichtig, wenn Sie für Anwendungen und Ressourcen in Ihrem Netzwerk die Überwachung oder Problembehandlung durchführen. Durch die Analyse einer Paketerfassungsdatei können Sie die wichtigsten Ziele, mit denen Ihre VM kommuniziert hat, und die Ports, die sie verwendet haben, ermitteln.

Starten Sie Wireshark.

Laden Sie die CAP-Datei aus Ihrer Paketerfassungssitzung.

Im Menü Statistik wählen Sie die Option IPv4-Statistik und dann Ziele und Ports aus.

Das Fenster Ziele und Ports listet die wichtigsten Ziele und Ports auf, mit denen die VM während der Erfassungssitzung kommuniziert hat. Mithilfe eines Filters zeigen Sie nur die Kommunikation mit einem bestimmten Protokoll an. Beispielsweise können Sie sehen, ob eine Kommunikation über das RDP-Protokoll (Remotedesktopprotokoll) erfolgt ist, indem Sie rdp in das Feld Anzeigefilter eingeben.

Ebenso können Sie nach anderen Protokollen filtern, die Sie interessieren.

Nächster Schritt

Weitere Informationen zu den anderen Netzwerkdiagnosetools von Network Watcher finden Sie unter: