Aktivieren der SUPI-Verschleierung

Der permanente Abonnementbezeichner (Subscription Permanent Identifier, SUPI) ist ein eindeutiger, dauerhafter Bezeichner für ein Gerät. Um die Übertragung dieses Bezeichners im Nur-Text-Format zu vermeiden, kann er mittels Verschlüsselung verschleiert werden. Der verschlüsselte Wert wird als verschleierter Abonnementbezeichner (Subscription Concealed Identifier, SUCI) bezeichnet. Die Verschlüsselung (SUPI-Verschleierung) wird vom Benutzergerät bei der Registrierung durchgeführt. Dabei wird jedes Mal ein neuer SUCI generiert, um eine Nachverfolgung des Benutzers zu verhindern. Die Entschlüsselung (SUCI-Offenlegung) wird von der UDM-Netzwerkfunktion (Unified Data Management, einheitliche Datenverwaltung) in der Packet Core-Instanz durchgeführt.

Für die SUPI-Verschleierung sind ein öffentlicher Heimnetzwerkschlüssel (Home Network Public Key, HNPK) und ein entsprechender privater Schlüssel erforderlich. Der öffentliche Schlüssel wird auf der SIM-Karte gespeichert. Der private Schlüssel wird in Azure Key Vault gespeichert und über eine in der Packet Core-Instanz konfigurierte URL referenziert. In dieser Schrittanleitung erfahren Sie, wie Sie die Packet Core-Instanz mit einem privaten Schlüssel für SUCI-Offenlegung konfigurieren.

SUPI-Verschleierung und SUCI-Offenlegung werden in der technischen Spezifikation 33.501 von 3GPP zum Thema „Sicherheitsarchitektur und -verfahren für das 5G-System“ definiert.

Wichtig

SUPI-Verschleierung kann bei einigen Benutzergeräten erforderlich sein, damit sie funktionieren. Ausführliche Informationen finden Sie in der Dokumentation des Geräteherstellers.

Voraussetzungen

Stellen Sie sicher, dass Sie sich beim Azure-Portal unter Verwendung eines Kontos mit Zugriff auf das aktive Abonnement anmelden können, das Sie beim Ausführen der erforderlichen Aufgaben für die Bereitstellung eines privaten Mobilfunknetzes identifiziert haben. Dieses Konto muss im Abonnementbereich über die integrierte Rolle „Mitwirkender“ verfügen.

Identifizieren Sie den Namen der Mobilfunknetz-Ressource, die Ihrem privaten Mobilfunknetz entspricht.

Ermitteln Sie, welches SUPI-Schutzschema Sie verwenden möchten (Profil A oder Profil B).

Wenden Sie sich an Ihren SIM-Kartenanbieter, um die Programmierung Ihrer SIM-Karten mit den öffentlichen Schlüsseln zu besprechen. Sie müssen sich auf das zu verwendende SUPI-Schutzschema (Profil A oder Profil B) und auf die zu verwendenden Schlüsselbezeichner einigen.

Generieren privater Heimnetzwerkschlüssel

Sie können das OpenSSL-Tool in Bash verwenden, um ein Paar aus öffentlichem und privatem Schlüssel für das Profil A oder B zu generieren.

Profil A

Bei Verwendung des SUPI-Schutzschemas „Profil A“ muss der Schlüssel ein privater X25519-Schlüssel sein.

Melden Sie sich unter Verwendung von Azure Cloud Shell bei der Azure CLI an, und wählen Sie im Dropdownmenü die Option Bash aus.

Generieren Sie ein Schlüsselpaar, und speichern Sie den privaten Schlüssel in einer Datei namens

hnpk_profile_a.pem:openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pemRufen Sie den entsprechenden öffentlichen Schlüssel ab, und speichern Sie ihn in einer Datei namens

hnpk_profile_a.pub:openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

Profil B

Bei Verwendung des SUPI-Schutzschemas „Profil B“ muss der Schlüssel ein privater Elliptic Curve-Schlüssel mit der Kurve „prime256v1“ sein.

Melden Sie sich unter Verwendung von Azure Cloud Shell bei der Azure CLI an, und wählen Sie im Dropdownmenü die Option Bash aus.

Generieren Sie ein Schlüsselpaar, und speichern Sie den privaten Schlüssel in einer Datei namens

hnpk_profile_b.pem:openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pemRufen Sie den entsprechenden öffentlichen Schlüssel ab, und speichern Sie ihn in einer Datei namens

hnpk_profile_b.pub:openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Hinzufügen privater Heimnetzwerkschlüssel zu Azure Key Vault

Die privaten Heimnetzwerkschlüssel werden in Azure Key Vault gespeichert.

Wichtig

Sie müssen die Azure-Befehlszeile verwenden, um die Schlüssel hochzuladen, da das Portal keine mehrzeiligen Einträge unterstützt.

Sie können entweder eine Azure Key Vault-Instanz erstellen oder eine bereits vorhandene Instanz auswählen, um Ihre privaten Schlüssel zu hosten. Achten Sie darauf, dass die Key Vault-Instanz die rollenbasierte Zugriffssteuerung (Role Based Access Control, RBAC) für die Autorisierung verwendet. Der Benutzer muss über die Rolle „Geheimnisbeauftragter für Schlüsseltresore“ verfügen.

Laden Sie den privaten Schlüssel als Geheimnis in die Key Vault-Instanz hoch, und geben Sie einen Namen zur Identifizierung an:

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>Notieren Sie sich die URL der Geheimnis-ID. Diese befindet sich in der Befehlsausgabe. Alternativ können Sie im Portal zu Ihrer Key Vault-Instanz navigieren und das Geheimnis auswählen. Die Packet Core-Instanz muss mit dieser URL konfiguriert werden.

Wiederholen Sie diese Schritte für alle weiteren privaten Schlüssel.

Erstellen einer benutzerseitig zugewiesenen verwalteten Identität

Erstellen einer benutzerseitig zugewiesenen verwalteten Identität. Notieren Sie sich die UAMI-Ressourcen-ID.

Weisen Sie der Key Vault-Instanz für die verwaltete Identität Benutzerzugriff auf Key Vault-Geheimnisse zu. Eine entsprechende Anleitung finden Sie hier.

Navigieren Sie im Portal zur Ressource Mobiles Netzwerk, und wählen Sie auf der linken Seite im Menü Einstellungen die Option Identität aus. Wählen Sie Hinzufügen aus, um dem mobilen Netzwerk eine benutzerseitig zugewiesene verwaltete Identität zuzuweisen.

Konfigurieren privater Heimnetzwerkschlüssel in der Packet Core-Instanz

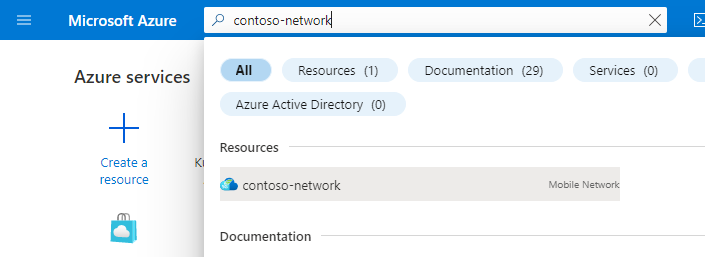

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach der Ressource Mobile Network (Mobilfunknetz), die das private Mobilfunknetz darstellt, für das Sie SIMs bereitstellen möchten, und wählen Sie sie aus.

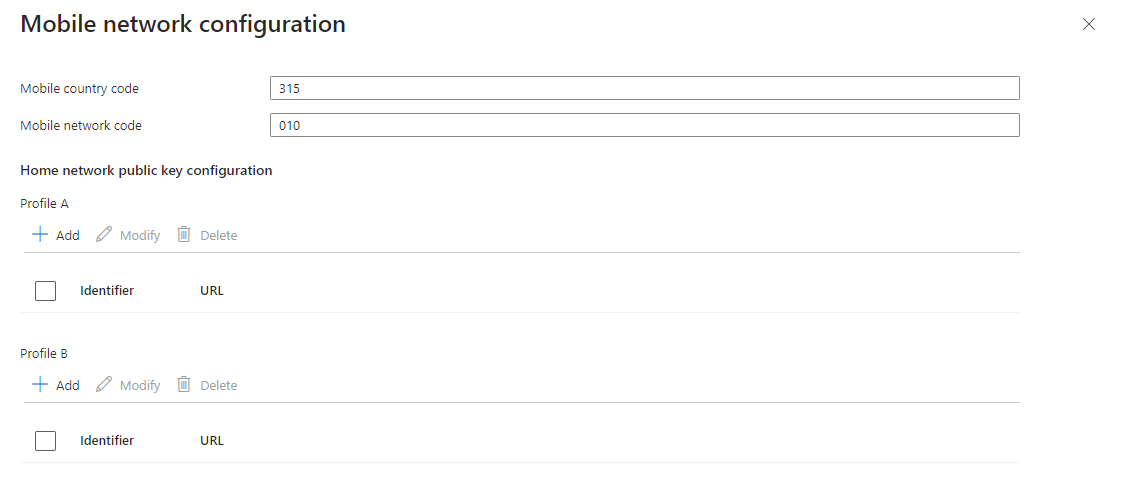

Wählen Sie Mobiles Netzwerk ändern aus.

Wählen Sie unter Konfiguration des öffentlichen Heimnetzwerkschlüssels die Option Hinzufügen für das Profil A oder B aus.

Fügen Sie die Schlüsseldetails hinzu.

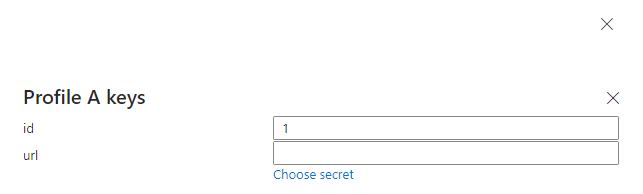

- Wählen Sie eine ID zwischen „1“ und „255“ aus, und geben Sie sie in das Feld ID ein. Die ID muss dem auf den SIM-Karten bereitgestellten Schlüsselbezeichner entsprechen, wie mit Ihrem SIM-Kartenanbieter vereinbart.

- Geben Sie die URL des privaten geheimen Schlüssels in das Feld URL ein, oder wählen Sie Geheimnis auswählen aus, um es über ein Dropdownmenü auszuwählen.

Wählen Sie Hinzufügen aus.

Wiederholen Sie diese Schritte für alle weiteren privaten Schlüssel.

Kehren Sie zur Ressource Mobiles Netzwerk aus. Dort sollte jetzt Öffentliche Heimnetzwerkschlüssel: erfolgreich angezeigt werden.

Navigieren Sie zur Ressource Packet Core-Steuerungsebene. Dort sollte nun Bereitstellung privater Heimnetzwerkschlüssel: erfolgreich angezeigt werden.

Deaktivieren der SUPI-Verschleierung

Wenn Sie die SUPI-Verschleierung deaktivieren möchten, entfernen Sie die Konfiguration aus der Ressource Mobiles Netzwerk.

Rotieren von Schlüsseln

Der öffentliche Schlüssel ist dauerhaft auf der SIM-Karte gespeichert. Um ihn zu ändern, müssen neue SIM-Karten ausgegeben werden. Daher empfiehlt es sich, ein neues Schlüsselpaar mit einer neuen ID zu erstellen und neue SIM-Karten auszugeben. Nachdem alle alten SIM-Karten aus dem Verkehr gezogen wurden, können Sie die Packet Core-Konfiguration für die alten Schlüssel entfernen.

Nächste Schritte

Sie können die verteilte Ablaufverfolgung verwenden, um sich zu vergewissern, dass die SUPI-Verschleierung im Netzwerk durchgeführt wird.