Verwenden eines verwalteten VNET mit Ihrem Microsoft Purview-Konto

Wichtig

Derzeit sind verwaltete Virtual Network und verwaltete private Endpunkte für Microsoft Purview-Konten verfügbar, die in den folgenden Regionen bereitgestellt werden:

- Australien (Osten)

- Kanada, Mitte

- USA (Osten)

- USA (Osten) 2

- Nordeuropa

- Westeuropa

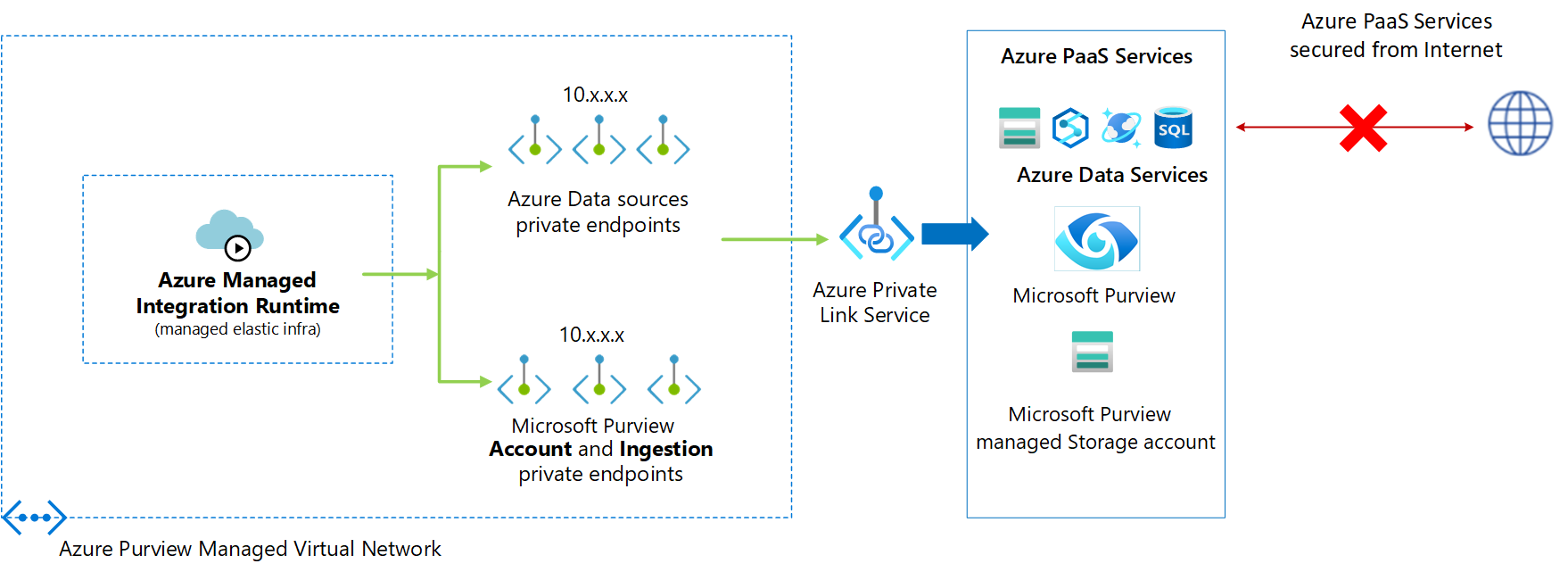

Konzeptuelle Übersicht

In diesem Artikel wird beschrieben, wie Sie verwaltete Virtual Network und verwaltete private Endpunkte für Microsoft Purview konfigurieren.

Unterstützte Regionen

Derzeit sind verwaltete Virtual Network und verwaltete private Endpunkte für Microsoft Purview-Konten verfügbar, die in den folgenden Regionen bereitgestellt werden:

- Australien (Osten)

- Kanada, Mitte

- USA (Osten)

- USA (Osten) 2

- Nordeuropa

- Westeuropa

Unterstützte Datenquellen

Derzeit werden die folgenden Datenquellen für einen verwalteten privaten Endpunkt unterstützt und können mithilfe der verwalteten VNET-Runtime in Microsoft Purview überprüft werden:

- Azure Blob Storage

- Azure Cosmos DB

- Azure Data Lake Storage Gen 2

- Azure Database for MySQL

- Azure Database for PostgreSQL

- Dedizierter Azure SQL-Pool (früher SQL DW)

- Azure Files

- Azure SQL-Datenbank

- Azure SQL Managed Instance

- Azure Synapse Analytics

Darüber hinaus können Sie verwaltete private Endpunkte für Ihre Azure Key Vault-Ressourcen bereitstellen, wenn Sie Überprüfungen mit Authentifizierungsoptionen anstelle von verwalteten Identitäten wie SQL-Authentifizierung oder Kontoschlüssel ausführen müssen.

Verwaltete Virtual Network

Eine verwaltete Virtual Network in Microsoft Purview ist ein virtuelles Netzwerk, das von Azure in derselben Region wie das Microsoft Purview-Konto bereitgestellt und verwaltet wird, um das Überprüfen von Azure-Datenquellen in einem verwalteten Netzwerk zu ermöglichen, ohne dass vom Kunden in Azure selbstgehostete Integration Runtime-Computer bereitgestellt und verwaltet werden müssen.

Sie können eine verwaltete Azure-Integration Runtime in einem von Microsoft Purview verwalteten Virtual Network bereitstellen. Von dort aus verwendet die verwaltete VNET-Runtime private Endpunkte, um eine sichere Verbindung mit unterstützten Datenquellen herzustellen und diese zu überprüfen.

Durch das Erstellen einer verwalteten VNET-Runtime in managed Virtual Network wird sichergestellt, dass der Datenintegrationsprozess isoliert und sicher ist.

Vorteile der Verwendung von Managed Virtual Network:

- Mit einem verwalteten Virtual Network können Sie den Aufwand für die Verwaltung der Virtual Network auf Microsoft Purview ablagern. Sie müssen keine VNETs oder Subnetze für Azure Integration Runtime erstellen und verwalten, die zum Überprüfen von Azure-Datenquellen verwendet werden können.

- Es sind keine umfassenden Azure-Netzwerkkenntnisse erforderlich, um Datenintegrationen sicher durchführen zu können. Die Verwendung eines verwalteten Virtual Network ist für Datentechniker wesentlich vereinfacht.

- Verwaltete Virtual Network und verwaltete private Endpunkte schützen vor Datenexfiltration.

Wichtig

Derzeit wird die verwaltete Virtual Network nur in derselben Region wie die Microsoft Purview-Kontoregion unterstützt.

Hinweis

Sie können eine globale Azure Integration Runtime oder selbstgehostete Integration Runtime nicht auf eine verwaltete VNET-Runtime umstellen und umgekehrt.

Ein verwaltetes VNET wird für Ihr Microsoft Purview-Konto erstellt, wenn Sie zum ersten Mal eine verwaltete VNET-Runtime in Ihrem Microsoft Purview-Konto erstellen. Sie können die verwalteten VNETs nicht anzeigen oder verwalten.

Verwaltete private Endpunkte

Verwaltete private Endpunkte sind private Endpunkte, die im von Microsoft Purview verwalteten Virtual Network erstellt werden, um eine private Verbindung mit Microsoft Purview- und Azure-Ressourcen herzustellen. Microsoft Purview verwaltet diese privaten Endpunkte in Ihrem Namen.

Microsoft Purview unterstützt private Links. Private Link ermöglicht Ihnen den Zugriff auf Azure-Dienste (PaaS) (z. B. Azure Storage, Azure Cosmos DB Azure Synapse Analytics).

Wenn Sie eine private Verbindung verwenden, wird der Datenverkehr zwischen Ihren Datenquellen und der verwalteten Virtual Network vollständig über das Microsoft-Backbonenetzwerk geleitet. Private Link schützt vor Risiken der Datenexfiltration. Sie richten eine private Verbindung mit einer Ressource ein, indem Sie einen privaten Endpunkt erstellen.

Der private Endpunkt verwendet eine private IP-Adresse im verwalteten Virtual Network, um den Dienst effektiv darin zu integrieren. Private Endpunkte werden einer bestimmten Ressource in Azure und nicht dem gesamten Dienst zugeordnet. Kunden können die Konnektivität auf eine bestimmte Ressource beschränken, die von ihren organization genehmigt wurde. Erfahren Sie mehr über private Links und private Endpunkte.

Hinweis

Um den Verwaltungsaufwand zu reduzieren, wird empfohlen, verwaltete private Endpunkte zu erstellen, um alle unterstützten Azure-Datenquellen zu überprüfen.

Warnung

Wenn ein Azure PaaS-Datenspeicher (Blob, Azure Data Lake Storage Gen2, Azure Synapse Analytics) bereits einen privaten Endpunkt für ihn erstellt hat und selbst wenn er den Zugriff aus allen Netzwerken zulässt, kann Microsoft Purview nur über einen verwalteten privaten Endpunkt darauf zugreifen. Wenn noch kein privater Endpunkt vorhanden ist, müssen Sie in solchen Szenarien einen erstellen.

Eine private Endpunktverbindung wird im Zustand "Ausstehend" erstellt, wenn Sie einen verwalteten privaten Endpunkt in Microsoft Purview erstellen. Ein Genehmigungsworkflow wird initiiert. Der Private Link-Ressourcenbesitzer ist dafür verantwortlich, die Verbindung zu genehmigen oder abzulehnen.

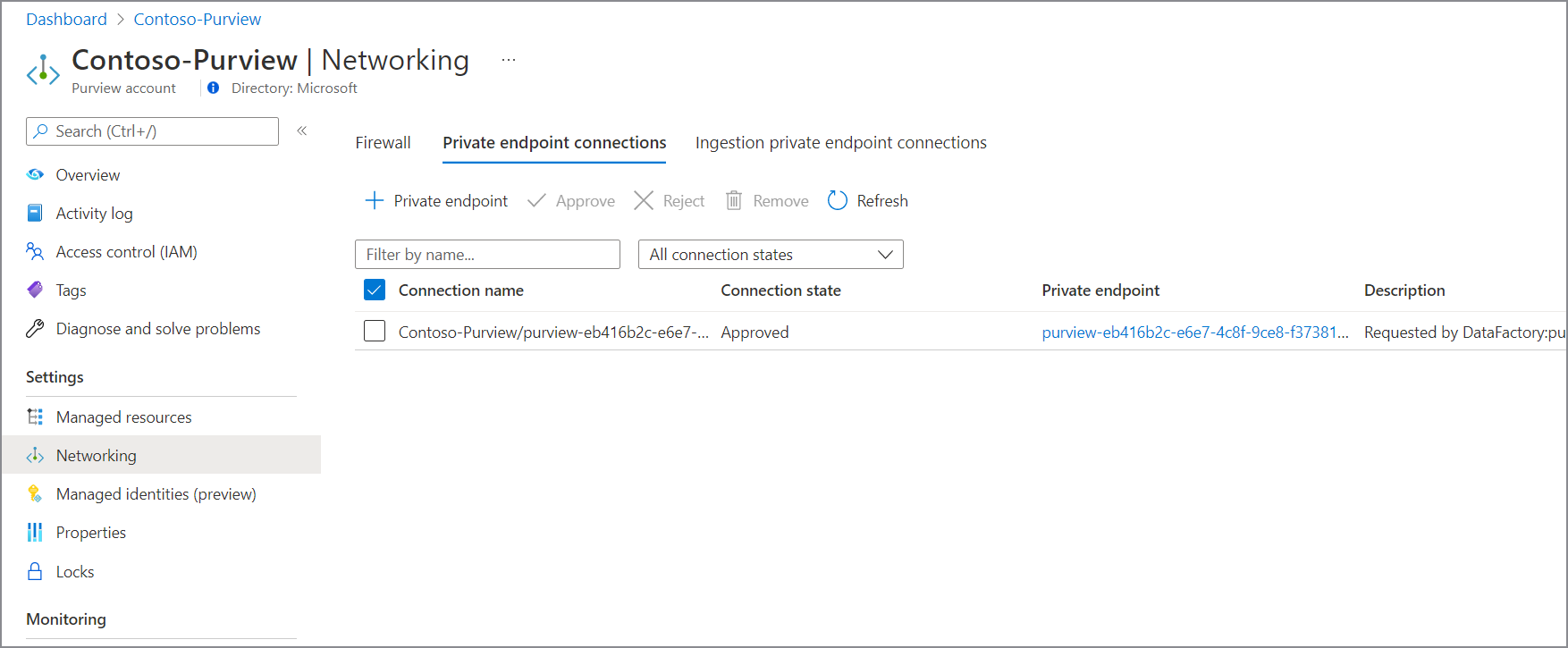

Wenn der Besitzer die Verbindung genehmigt, wird die private Verbindung hergestellt. Andernfalls wird die private Verbindung nicht hergestellt. In beiden Fällen wird der verwaltete private Endpunkt mit dem status der Verbindung aktualisiert.

Nur ein verwalteter privater Endpunkt im genehmigten Zustand kann Datenverkehr an eine bestimmte Private Link-Ressource senden.

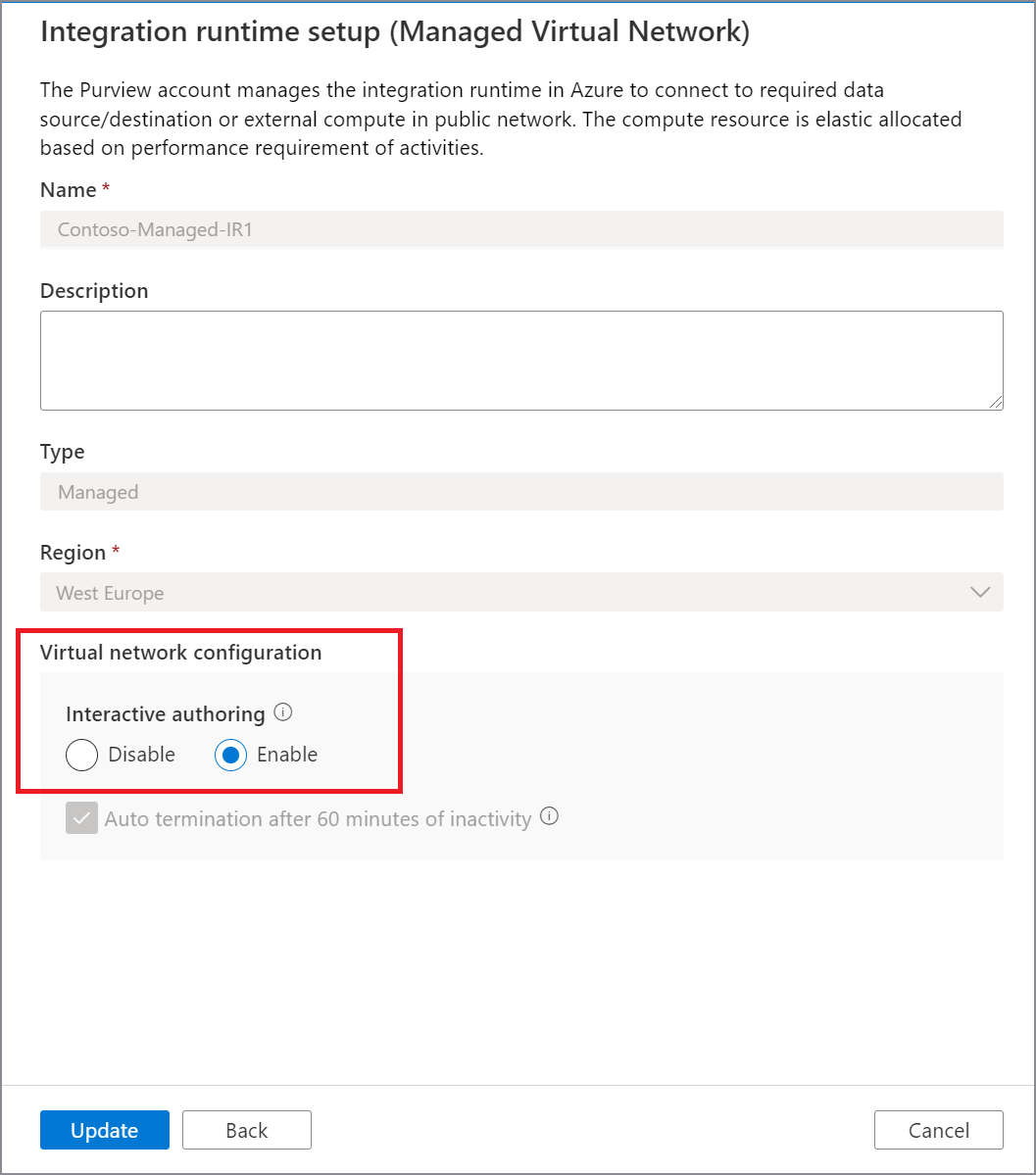

Interaktive Erstellung

Interaktive Erstellungsfunktionen werden für Funktionen wie Testen der Verbindung, Durchsuchen der Ordnerliste und Tabellenliste, Abrufen von Schemas und Vorschaudaten verwendet. Sie können die interaktive Erstellung aktivieren, wenn Sie eine Azure-Integration Runtime erstellen oder bearbeiten, die sich in Purview-Managed Virtual Network befindet. Der Back-End-Dienst ordnet Computefunktionen vorab für interaktive Erstellungsfunktionen zu. Andernfalls wird das Compute jedes Mal zugeordnet, wenn ein interaktiver Vorgang ausgeführt wird, der mehr Zeit in Anspruch nimmt. Die Gültigkeitsdauer (TTL) für die interaktive Erstellung beträgt 60 Minuten, was bedeutet, dass sie nach 60 Minuten des letzten interaktiven Erstellungsvorgangs automatisch deaktiviert wird.

Bereitstellungsschritte

Voraussetzungen

Stellen Sie vor dem Bereitstellen eines verwalteten VNET und einer verwalteten VNET-Runtime für ein Microsoft Purview-Konto sicher, dass die folgenden Voraussetzungen erfüllt sind:

- Ein Microsoft Purview-Konto, das in einer der unterstützten Regionen bereitgestellt wird.

- Über Microsoft Purview-Rollen müssen Sie datenkurator auf Stammsammlungsebene in Ihrem Microsoft Purview-Konto sein.

- Über Azure RBAC-Rollen müssen Sie über das Microsoft Purview-Konto und die Datenquelle Mitwirkender werden, um private Links zu genehmigen.

Bereitstellen von verwalteten VNET-Runtimes

Hinweis

Im folgenden Leitfaden wird gezeigt, wie Sie eine Azure Data Lake Storage Gen 2 mithilfe der verwalteten VNET-Runtime registrieren und überprüfen.

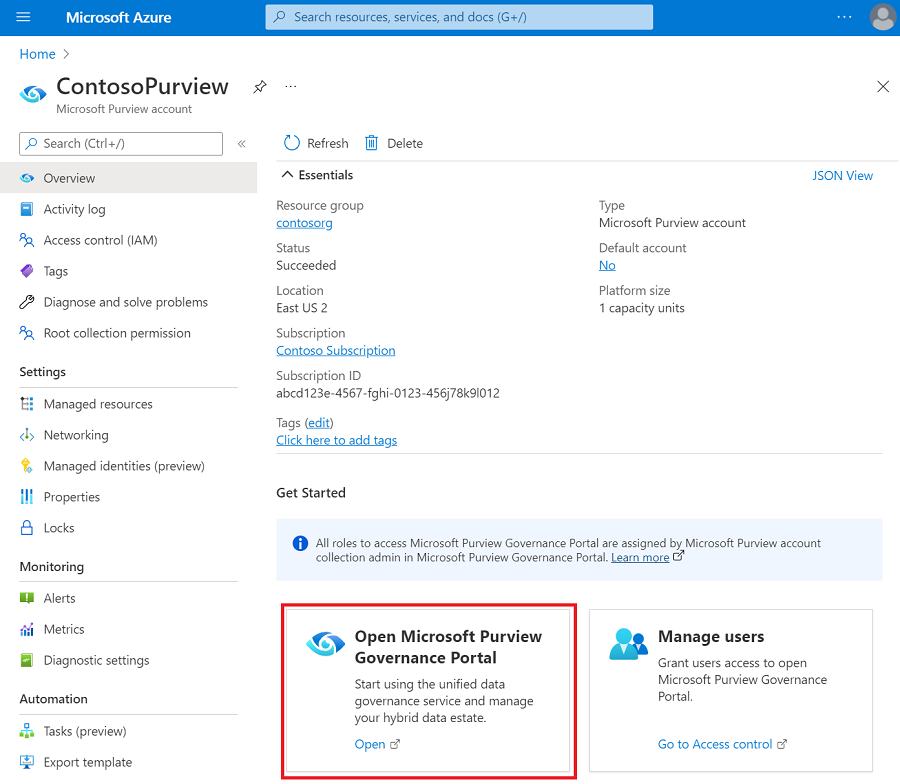

Öffnen Sie das Microsoft Purview-Governanceportal wie folgt:

- Navigieren Sie direkt zu https://web.purview.azure.com Ihrem Microsoft Purview-Konto, und wählen Sie es aus.

- Öffnen Sie die Azure-Portal, suchen Sie nach dem Microsoft Purview-Konto, und wählen Sie es aus. Wählen Sie die Schaltfläche Microsoft Purview-Governanceportal aus.

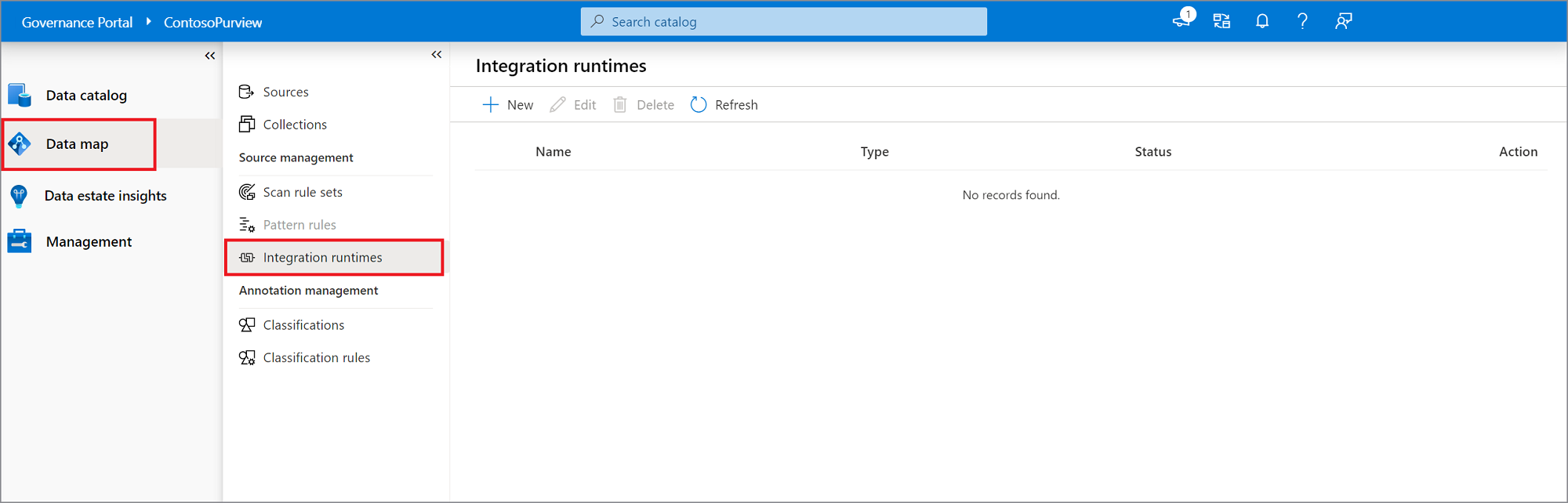

Navigieren Sie zu Data Map -> Integration Runtimes.

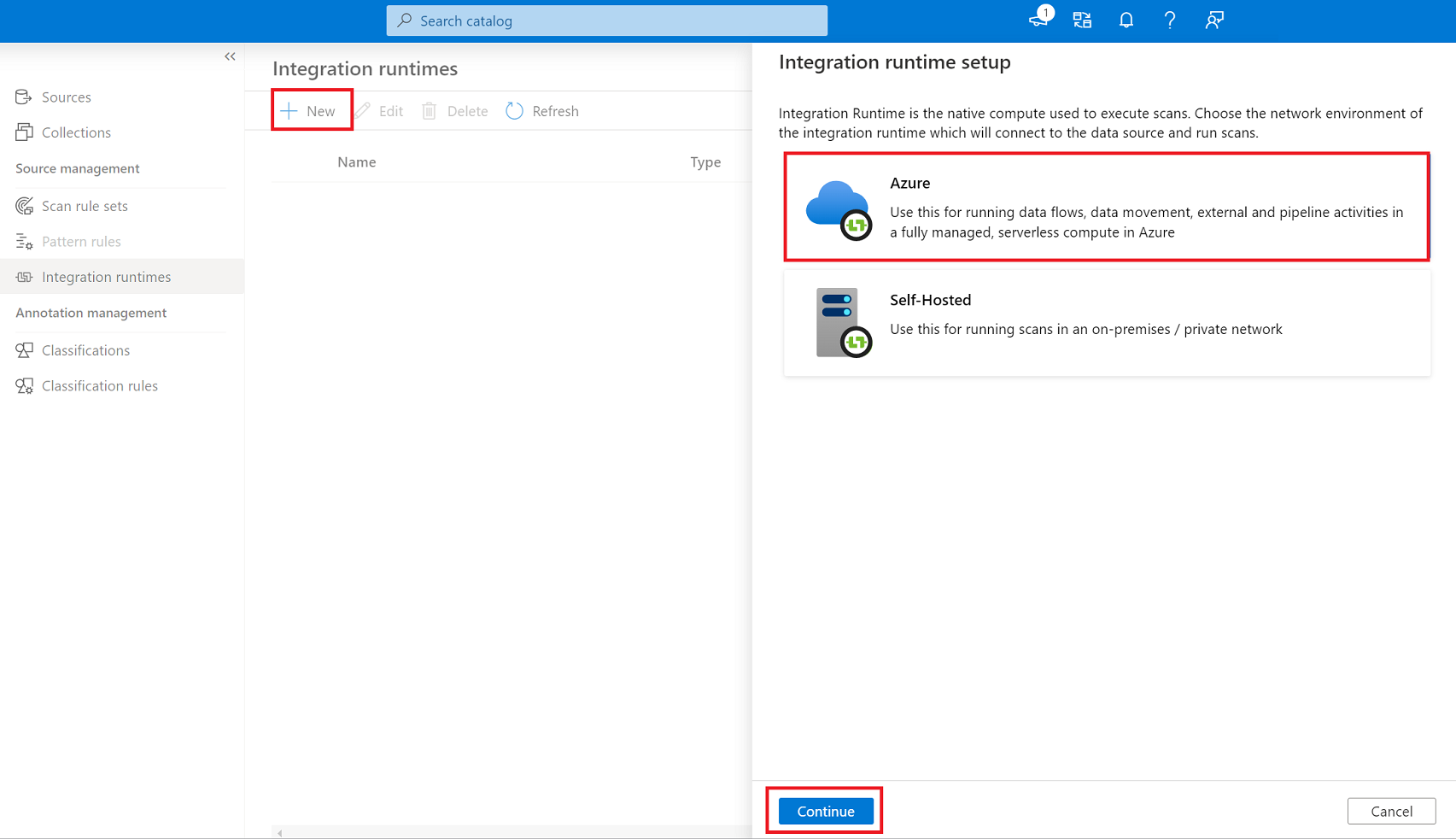

Wählen Sie auf der Seite Integration Runtimesdie Option + Neues Symbol aus, um eine neue Runtime zu erstellen. Wählen Sie Azure und dann Weiter aus.

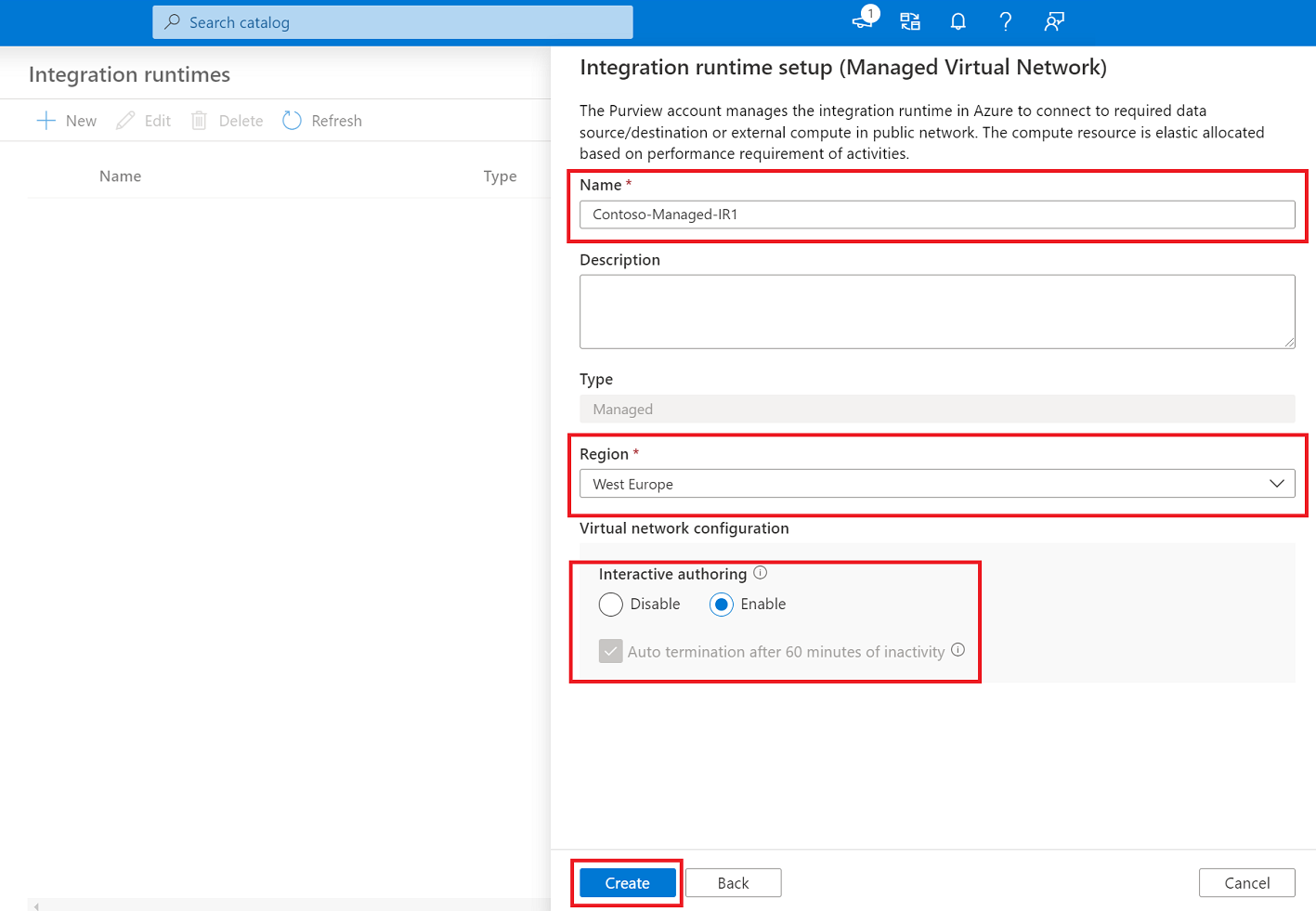

Geben Sie einen Namen für Ihre verwaltete VNET-Runtime an, wählen Sie die Region aus, und konfigurieren Sie die interaktive Erstellung. Wählen Sie Erstellen aus.

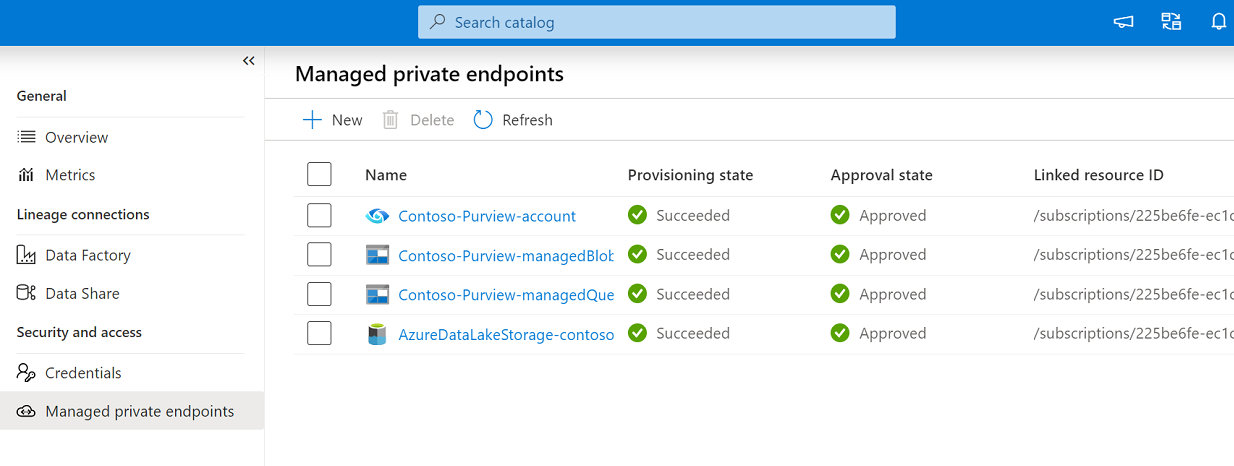

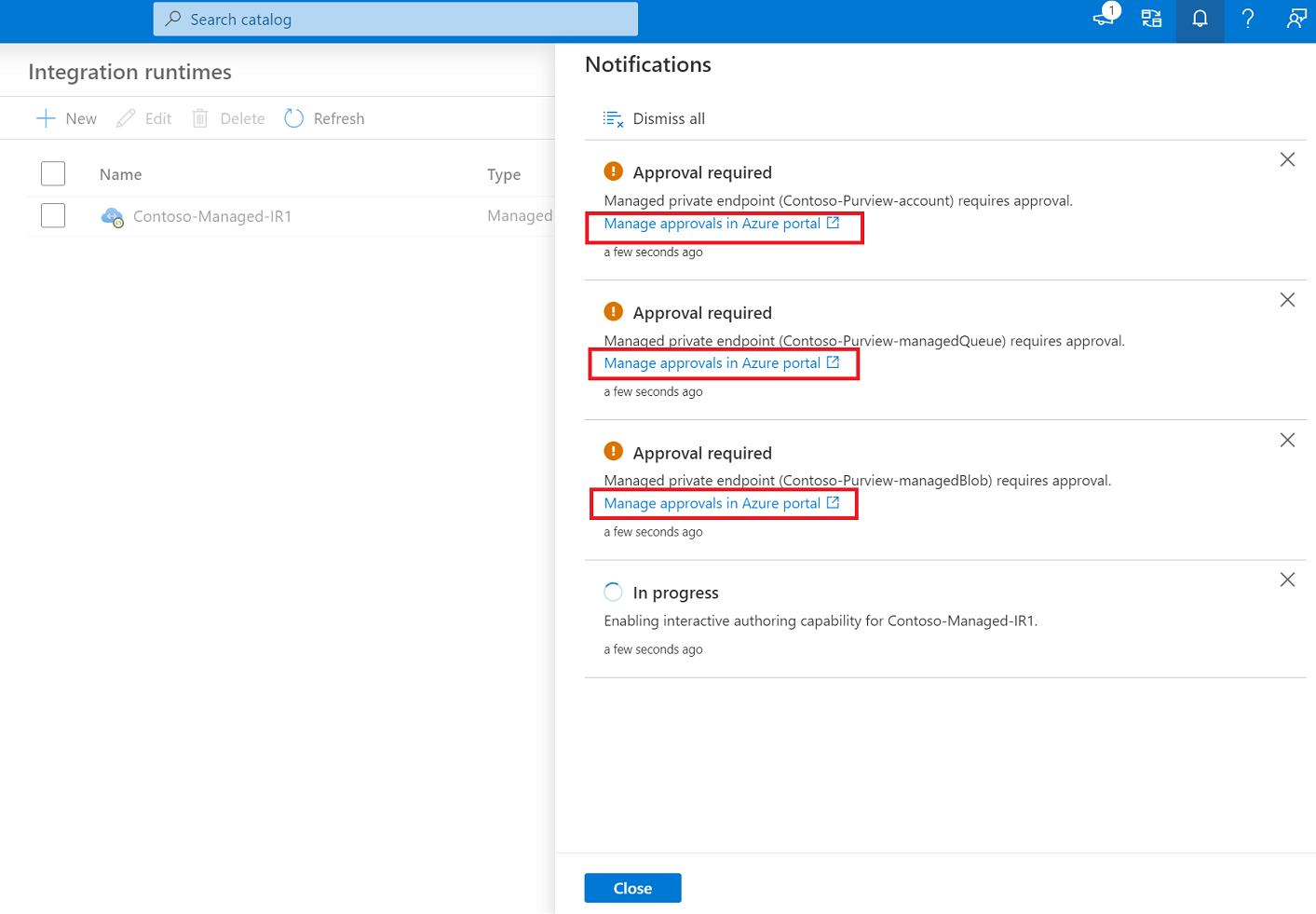

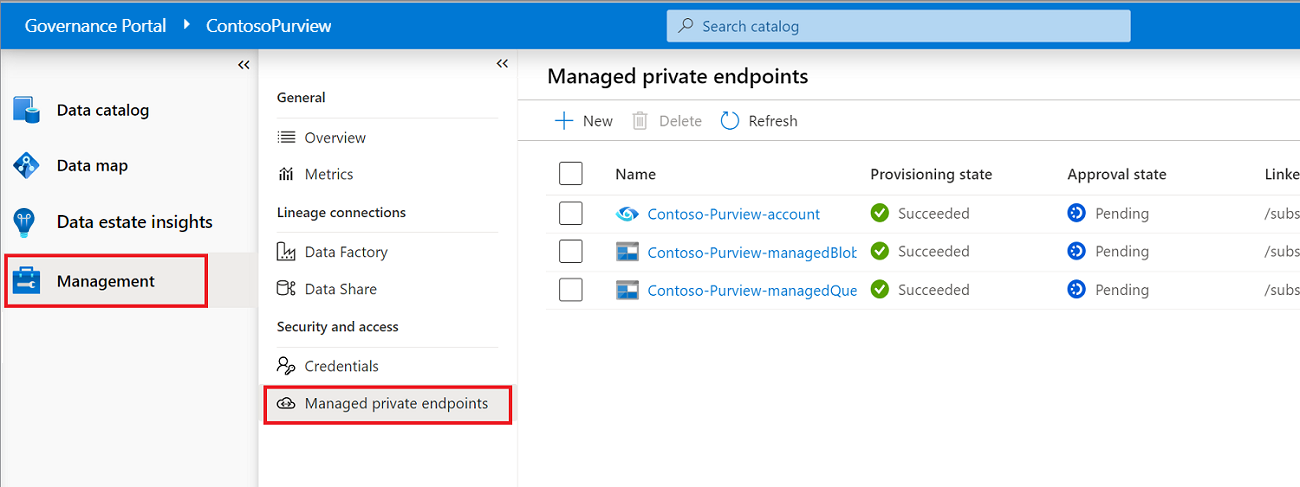

Durch die erstmalige Bereitstellung der verwalteten VNET-Runtime werden mehrere Workflows im Microsoft Purview-Governanceportal zum Erstellen verwalteter privater Endpunkte für Microsoft Purview und das zugehörige verwaltete Speicherkonto ausgelöst. Wählen Sie für jeden Workflow aus, um den privaten Endpunkt für die entsprechende Azure-Ressource zu genehmigen.

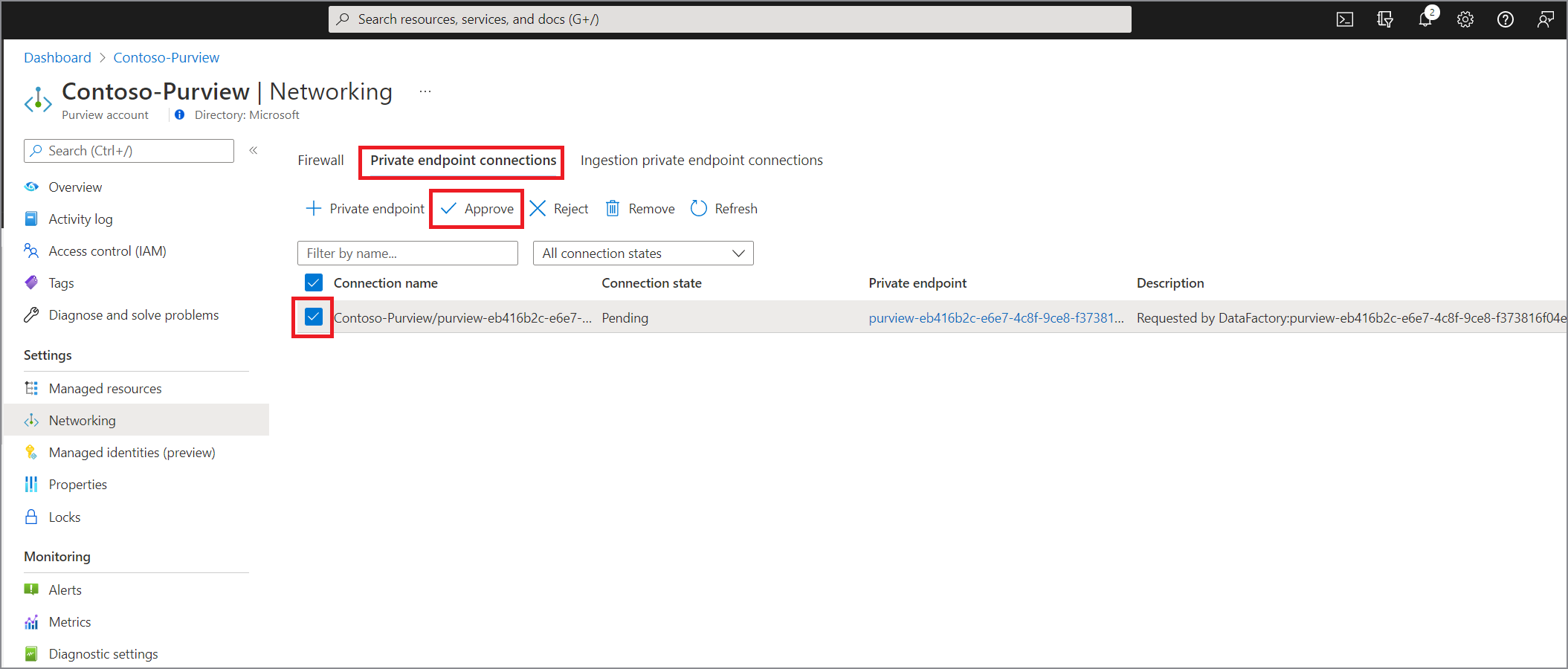

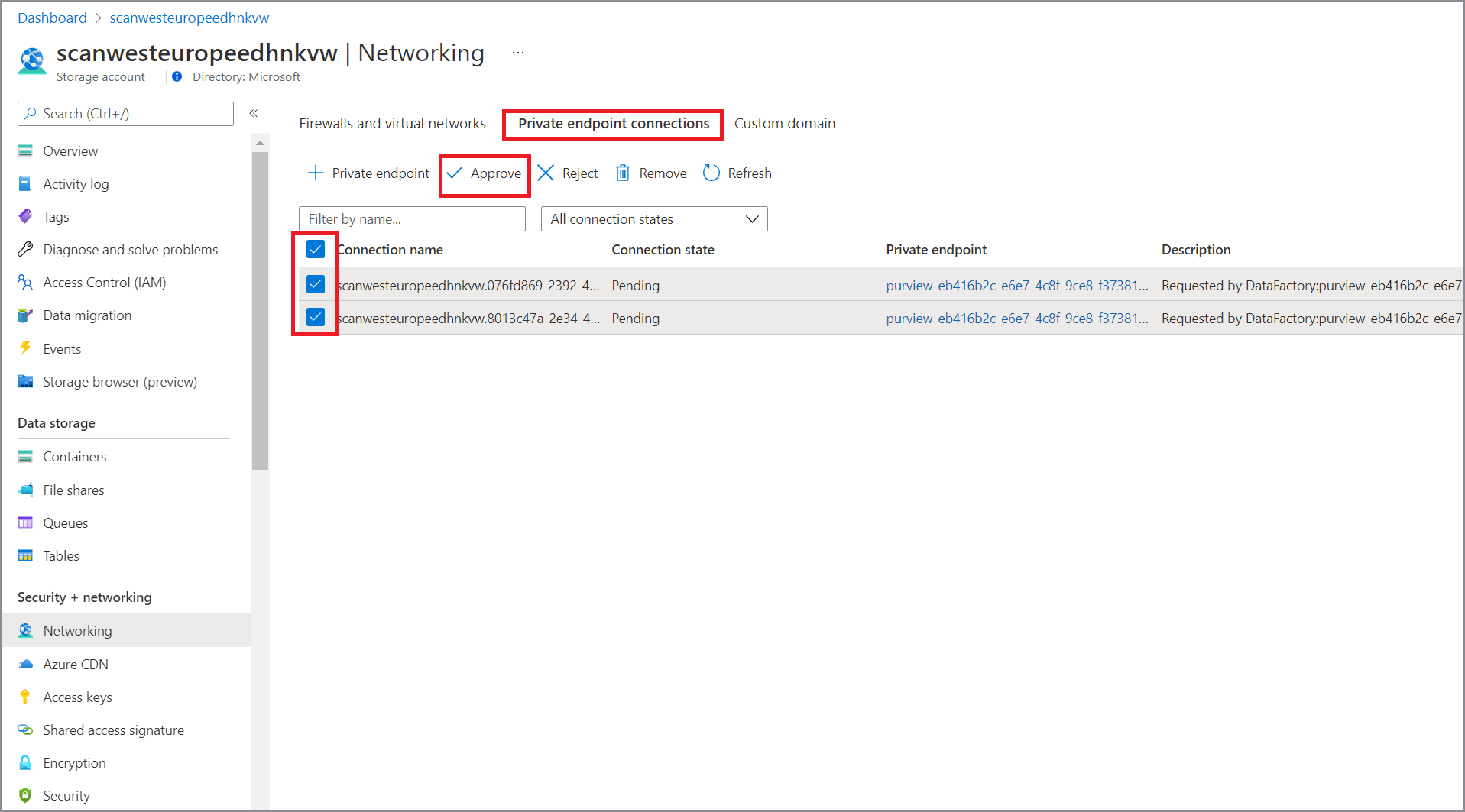

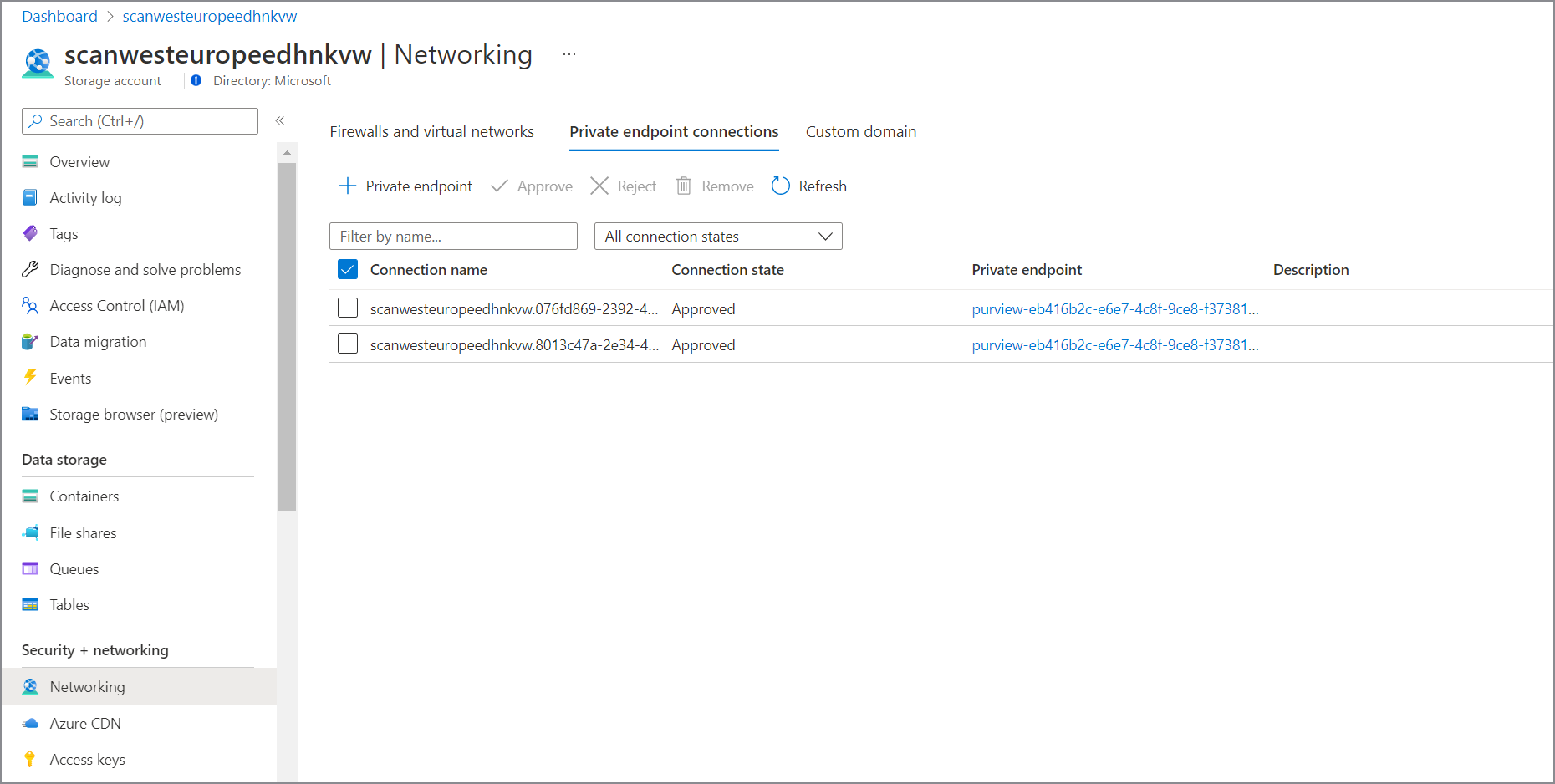

Genehmigen Sie Azure-Portal im Ressourcenfenster Ihres Microsoft Purview-Kontos den verwalteten privaten Endpunkt. Genehmigen Sie auf der Seite Verwaltetes Speicherkonto die verwalteten privaten Endpunkte für Blob- und Warteschlangendienste:

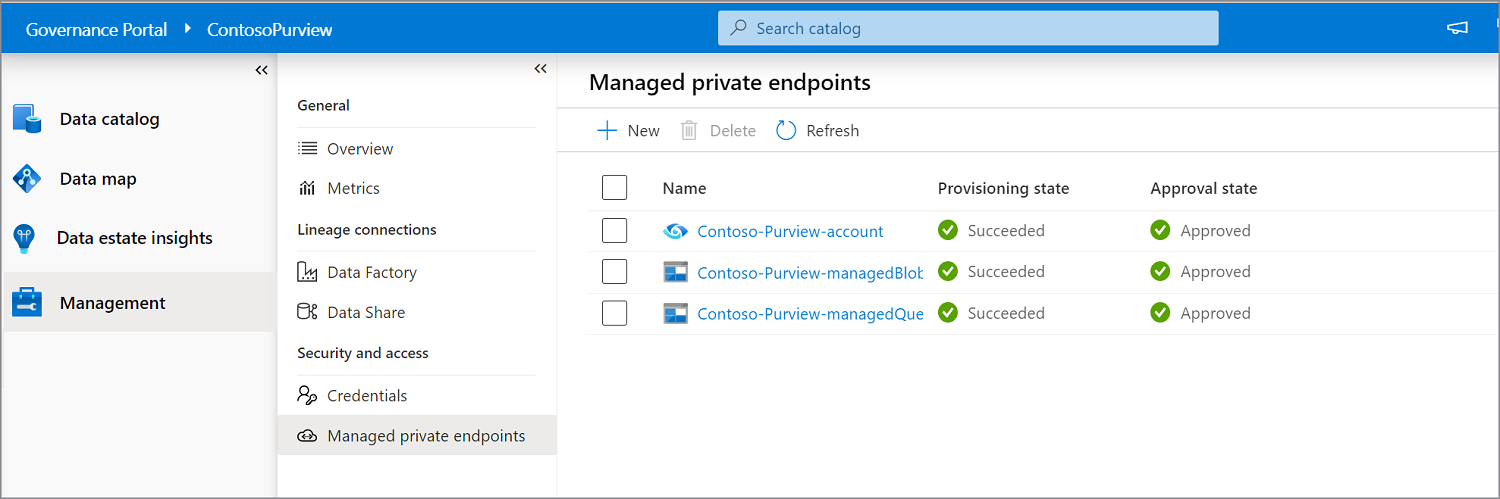

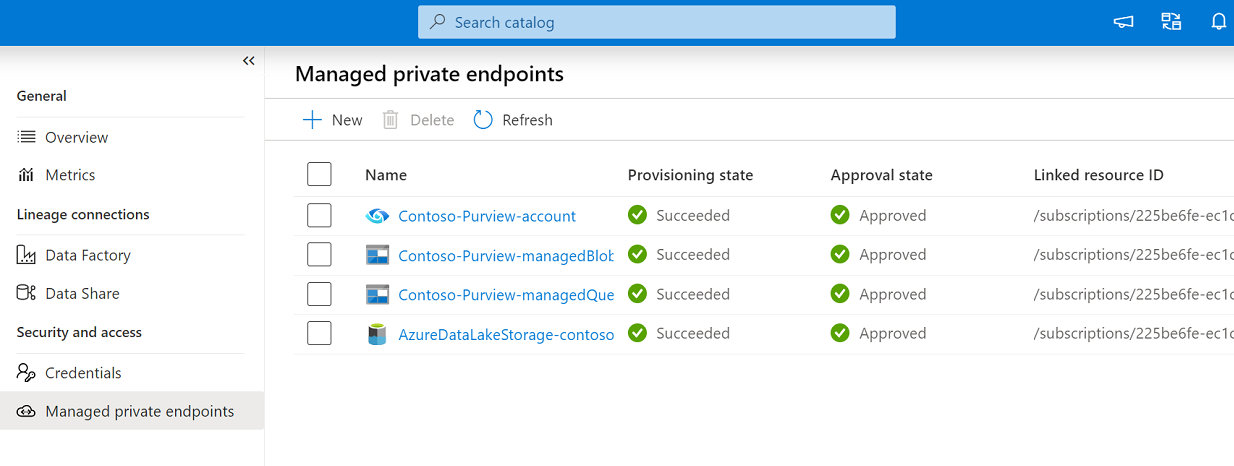

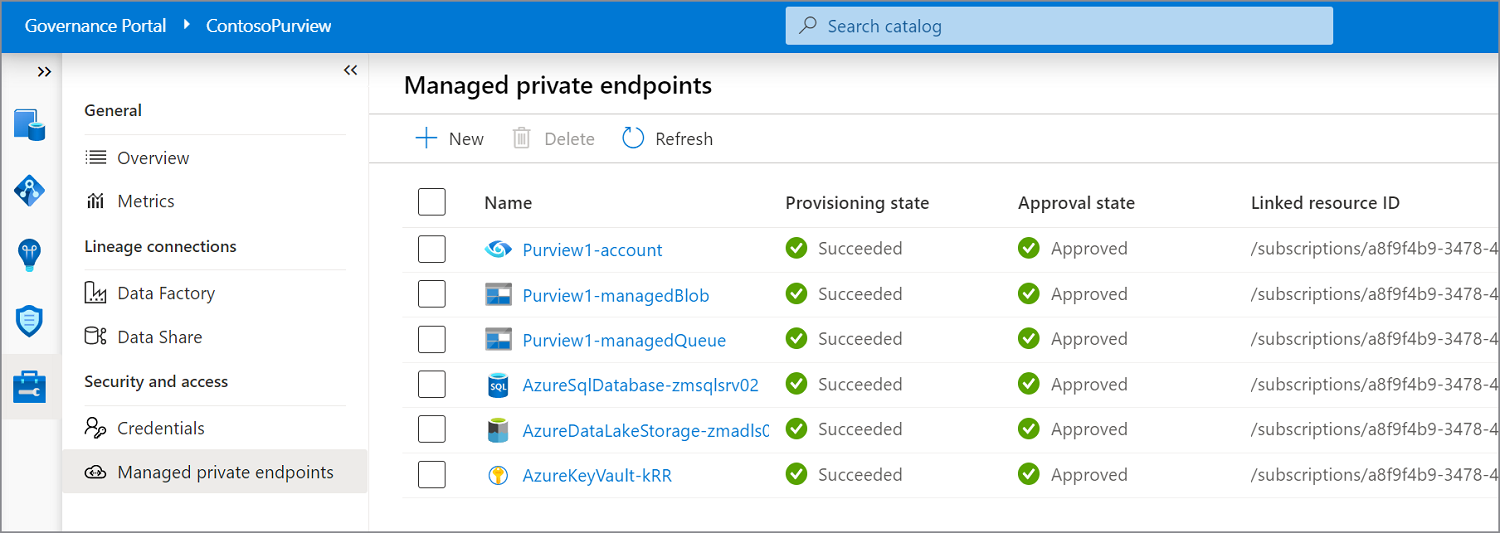

Wählen Sie unter Verwaltung die Option Verwalteter privater Endpunkt aus, um zu überprüfen, ob alle verwalteten privaten Endpunkte erfolgreich bereitgestellt und genehmigt wurden. Alle privaten Endpunkte werden genehmigt.

Bereitstellen verwalteter privater Endpunkte für Datenquellen

Sie können verwaltete private Endpunkte verwenden, um Ihre Datenquellen zu verbinden, um die Datensicherheit während der Übertragung sicherzustellen. Wenn Ihre Datenquelle den öffentlichen Zugriff zulässt und Sie eine Verbindung über ein öffentliches Netzwerk herstellen möchten, können Sie diesen Schritt überspringen. Die Scanausführung kann ausgeführt werden, solange die Integration Runtime eine Verbindung mit Ihrer Datenquelle herstellen kann.

Führen Sie die folgenden Schritte aus, um einen verwalteten privaten Endpunkt für eine Datenquelle bereitzustellen und zu genehmigen:

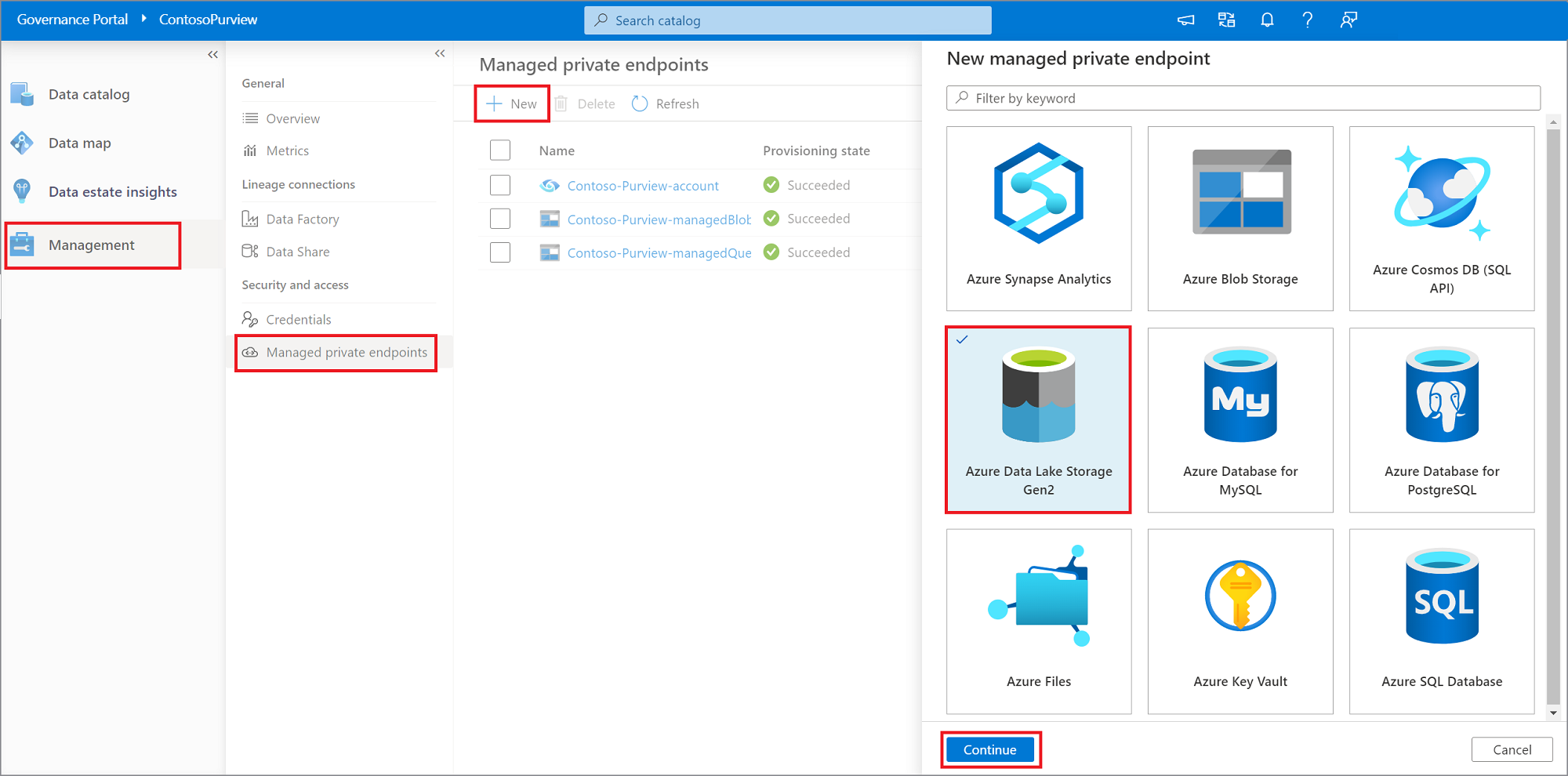

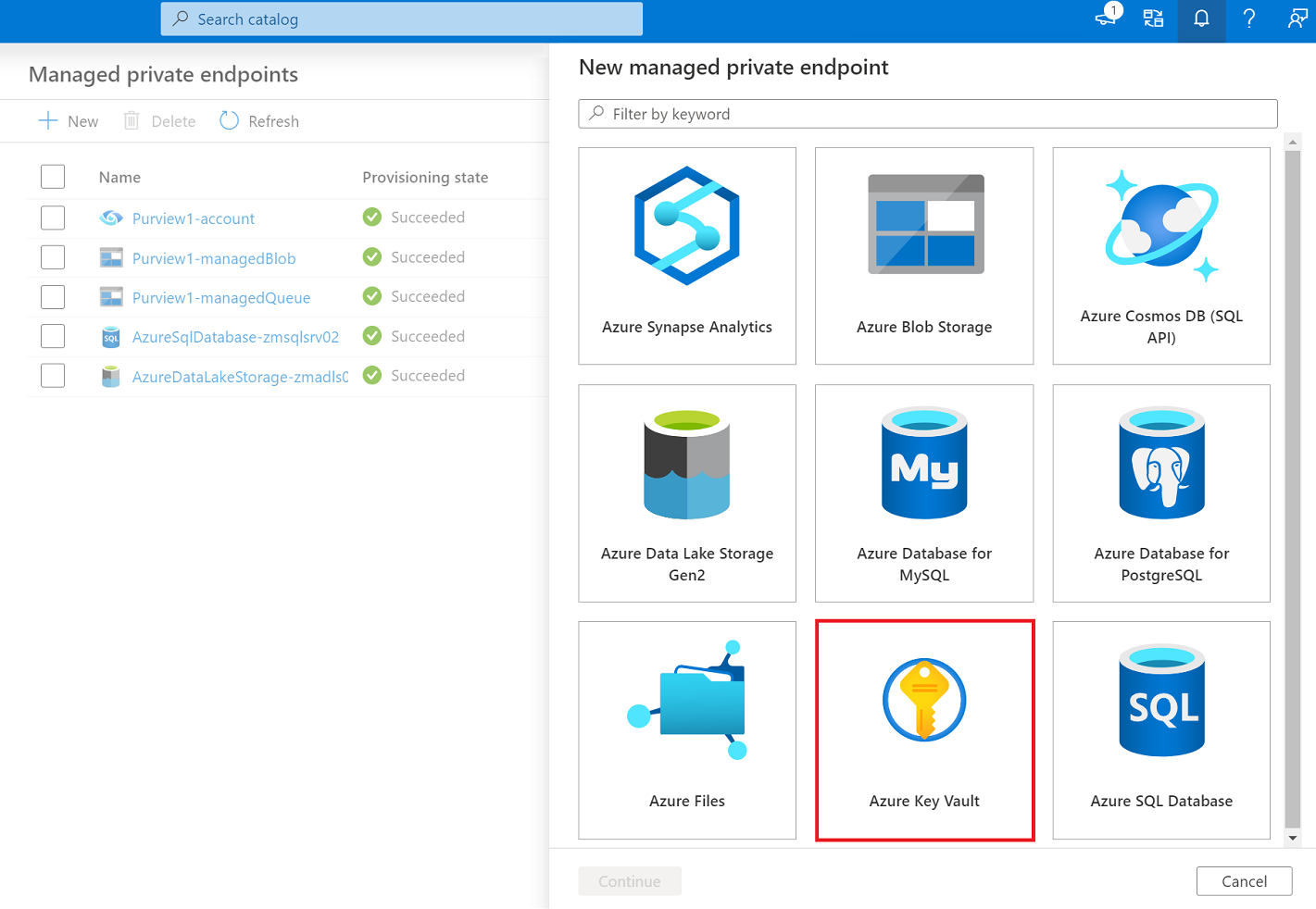

Navigieren Sie zu Verwaltung, und wählen Sie Verwaltete private Endpunkte aus.

Wählen Sie + Neu aus.

Wählen Sie in der Liste der unterstützten Datenquellen den Typ aus, der der Datenquelle entspricht, die Sie mithilfe der verwalteten VNET-Runtime überprüfen möchten.

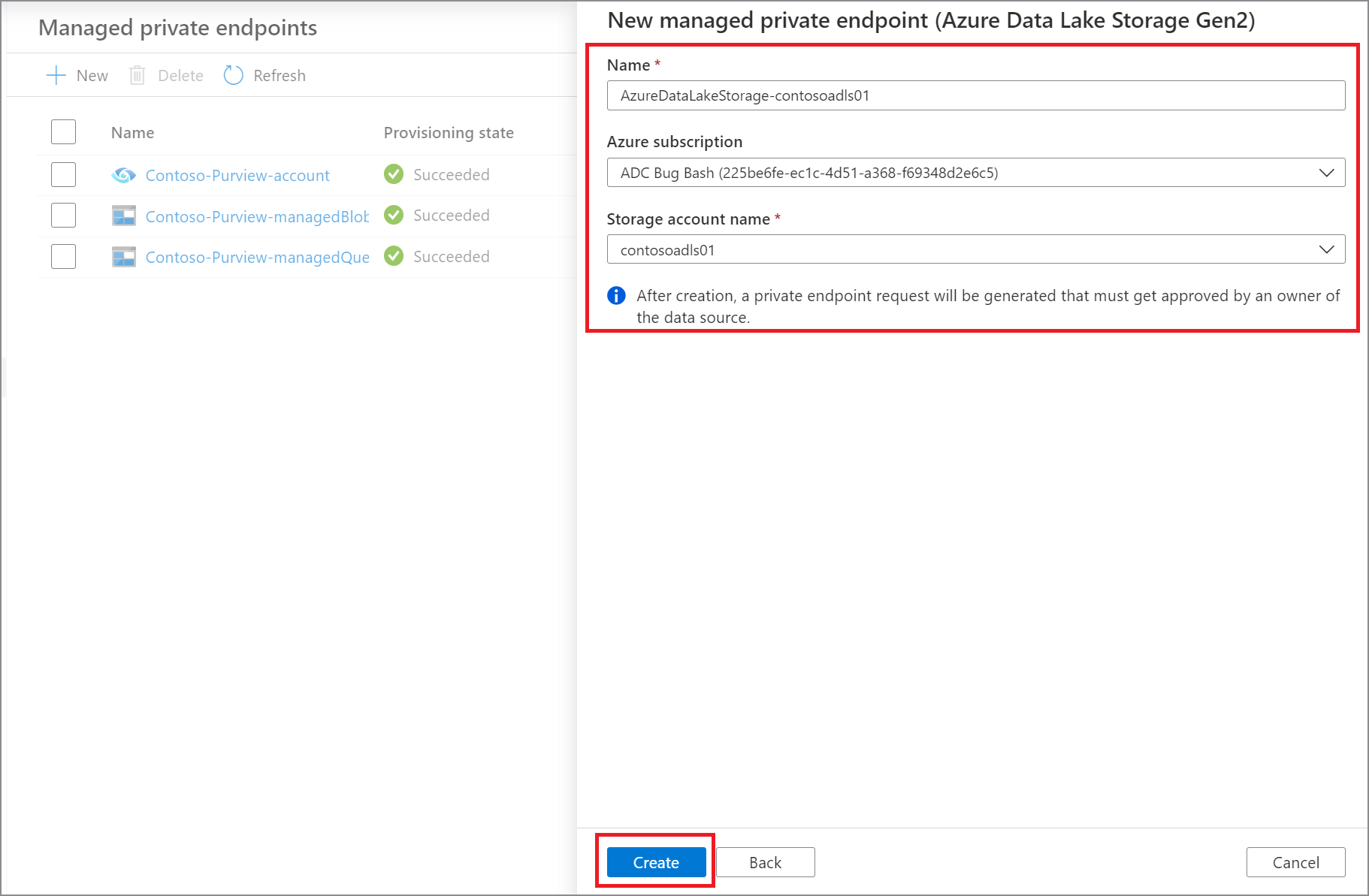

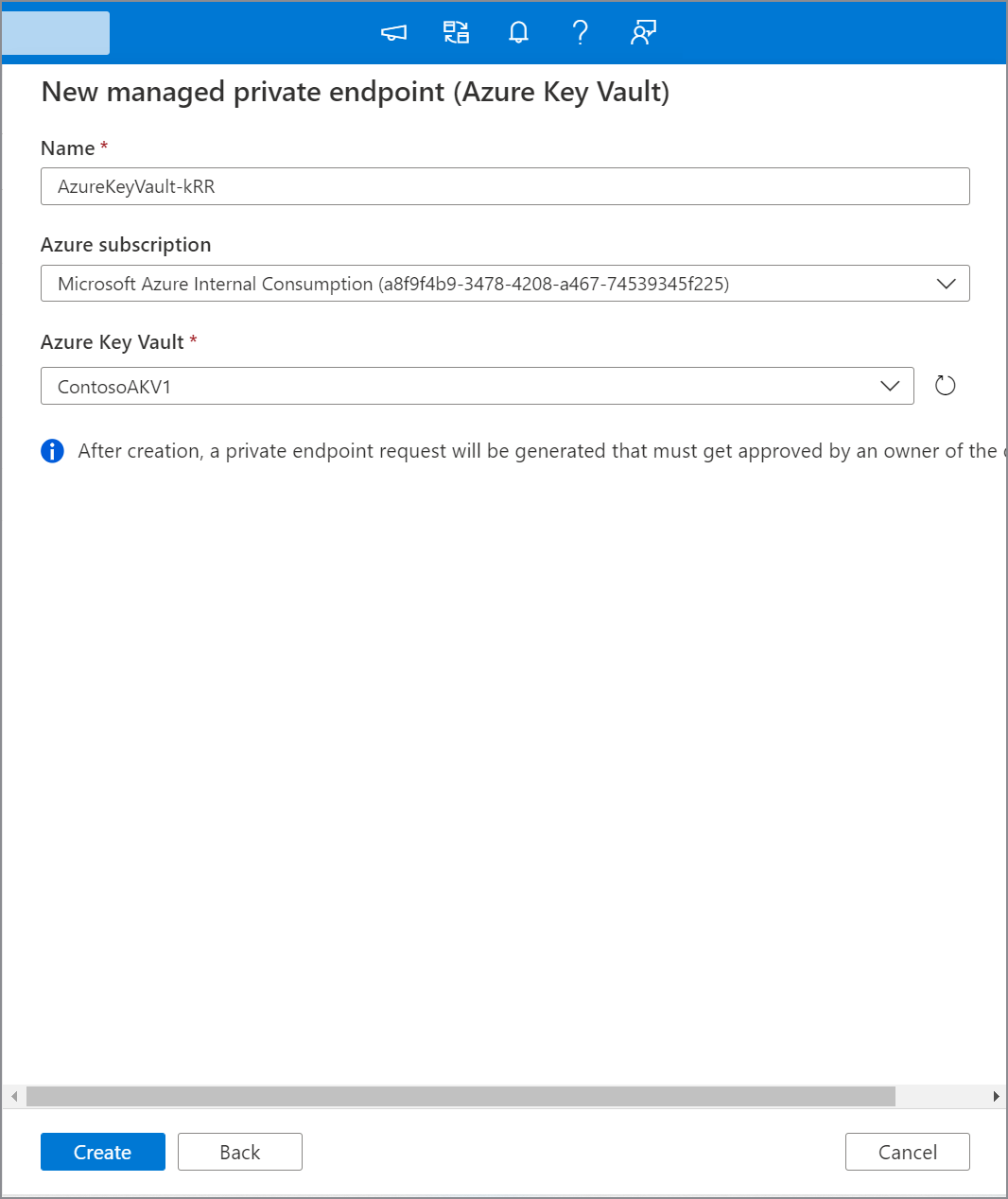

Geben Sie einen Namen für den verwalteten privaten Endpunkt an, und wählen Sie in den Dropdownlisten das Azure-Abonnement und die Datenquelle aus. Wählen Sie Erstellen aus.

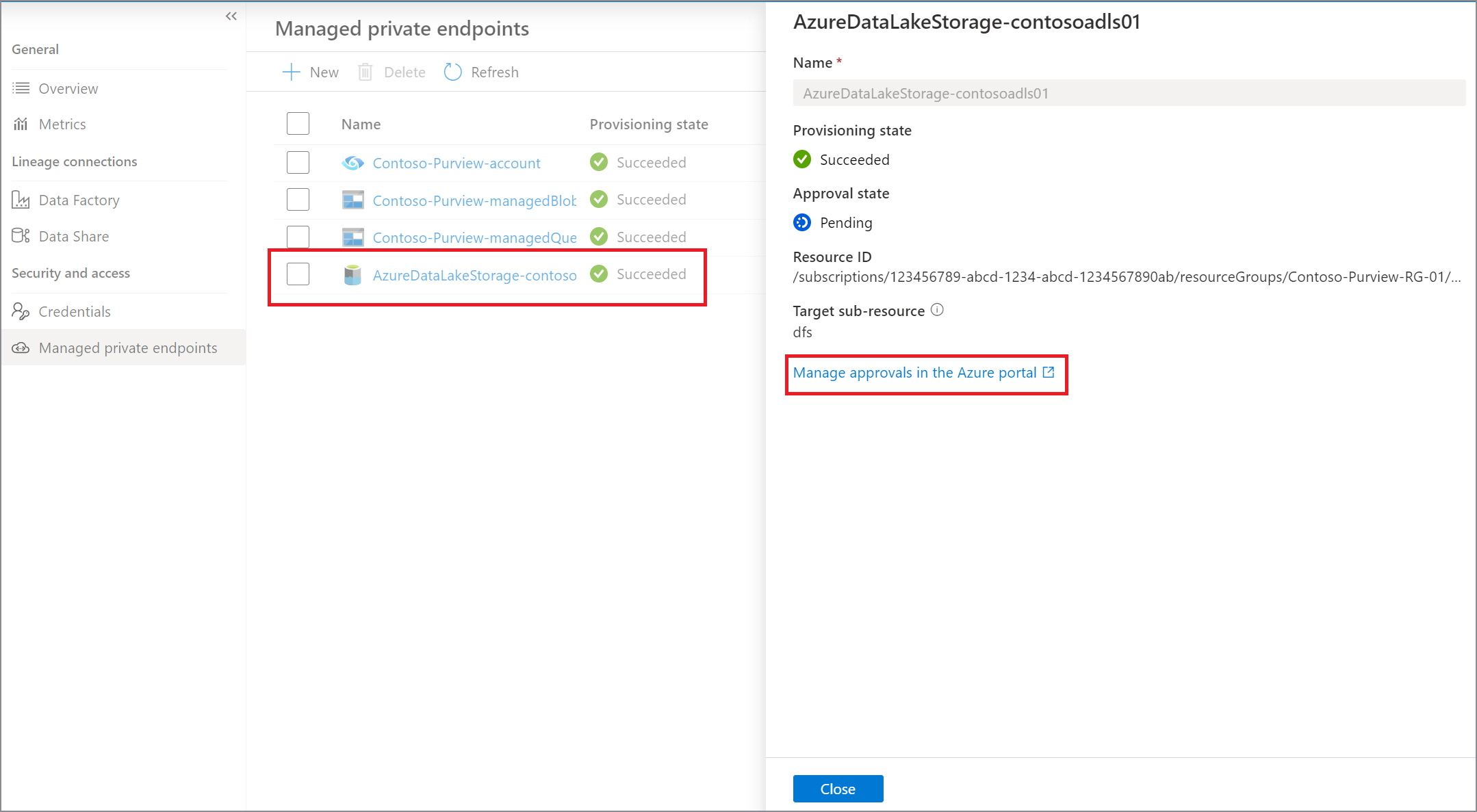

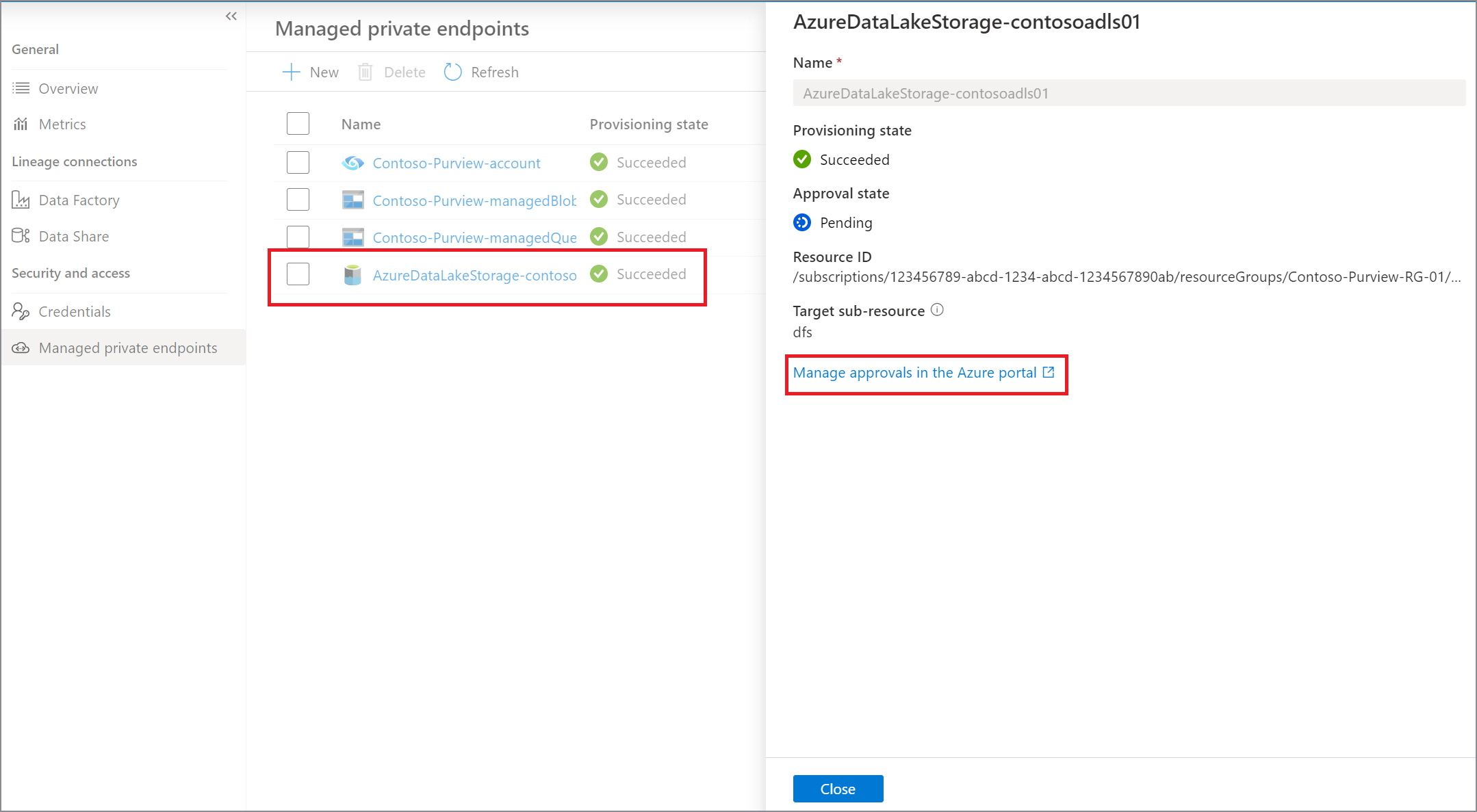

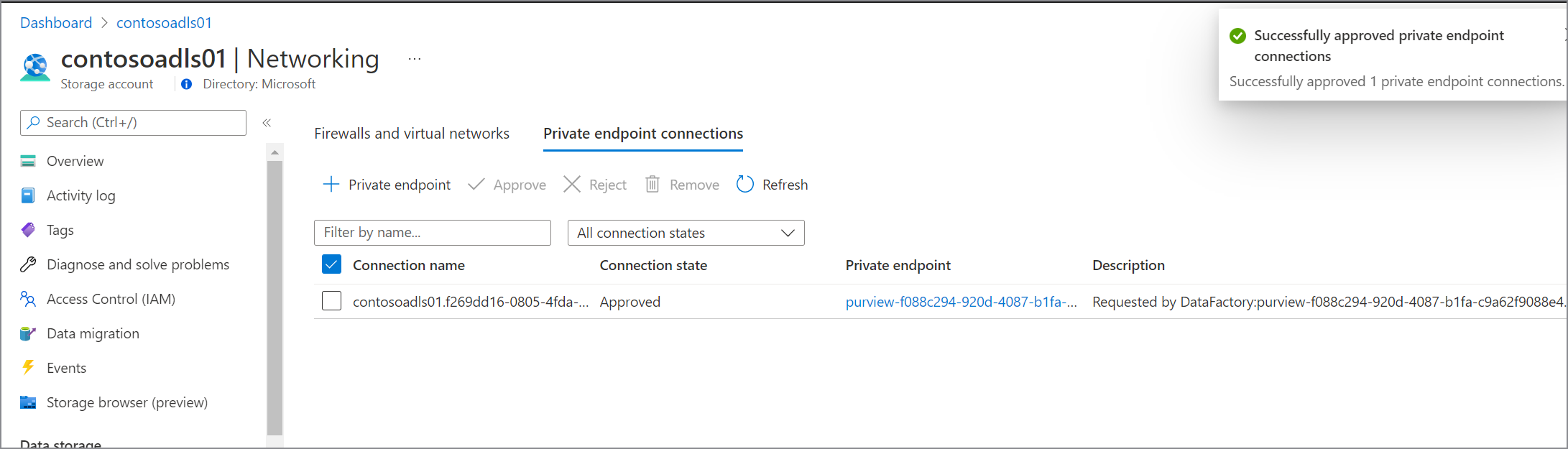

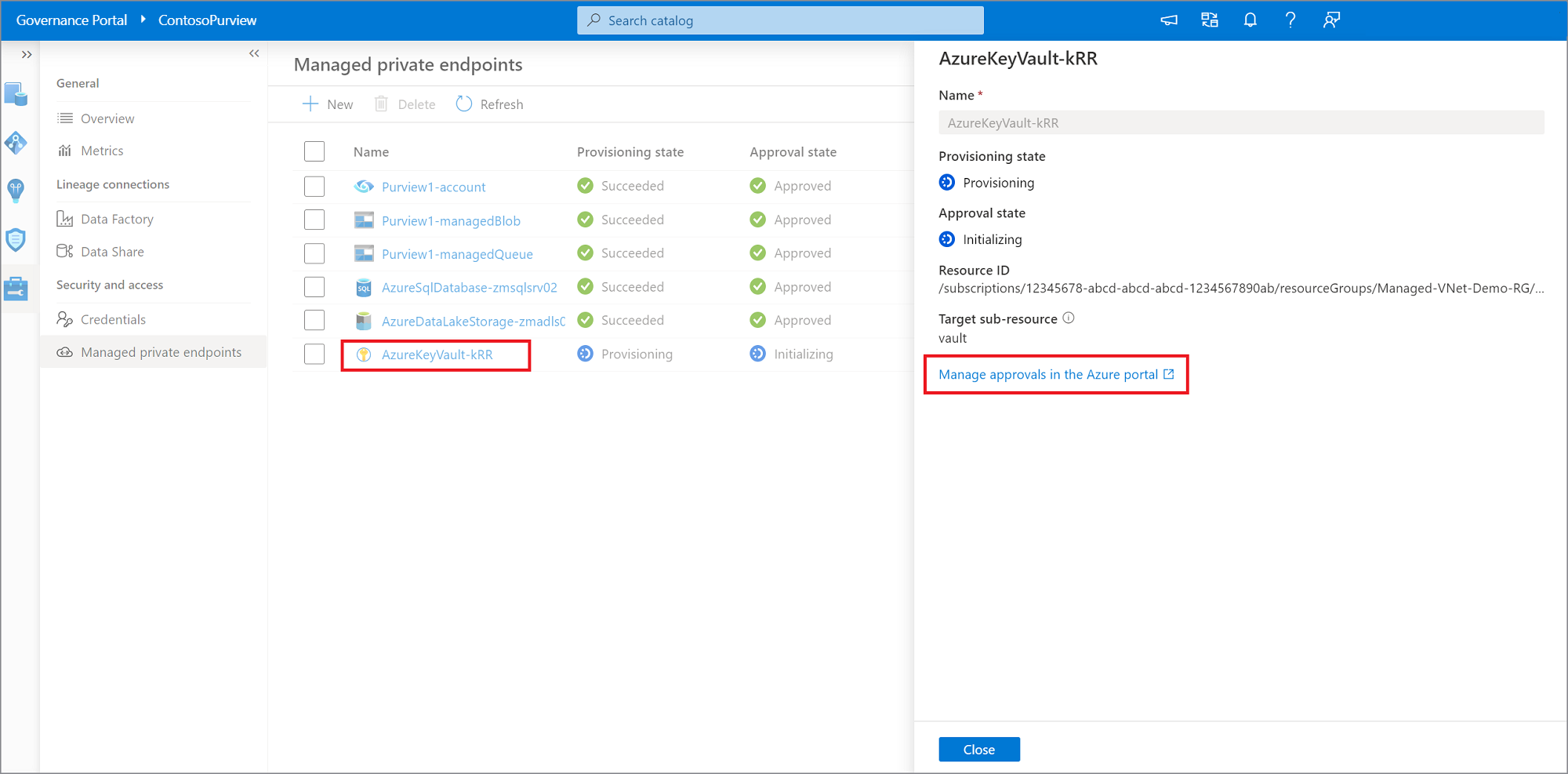

Wählen Sie in der Liste der verwalteten privaten Endpunkte den neu erstellten verwalteten privaten Endpunkt für Ihre Datenquelle und dann Genehmigungen verwalten im Azure-Portal aus, um den privaten Endpunkt in Azure-Portal zu genehmigen.

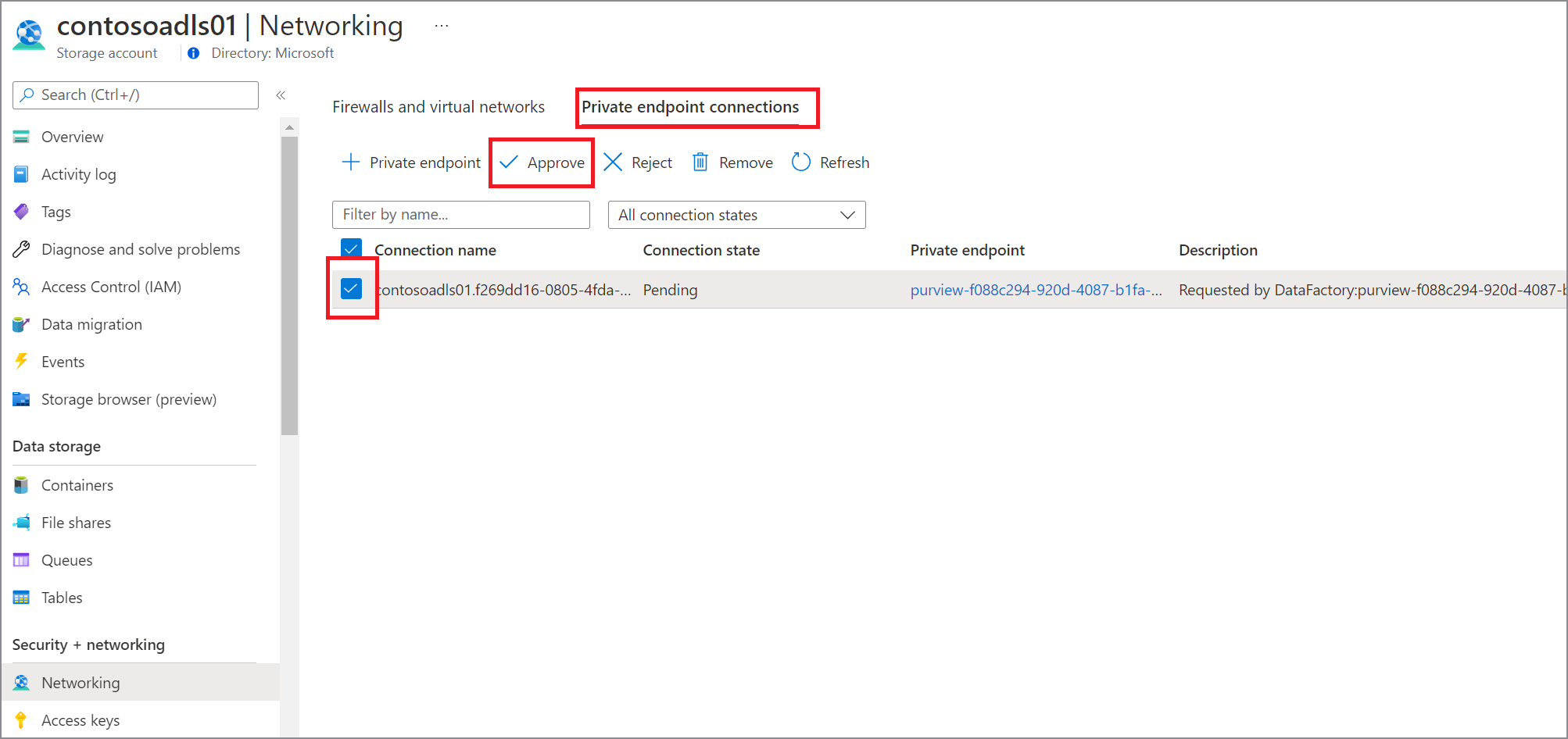

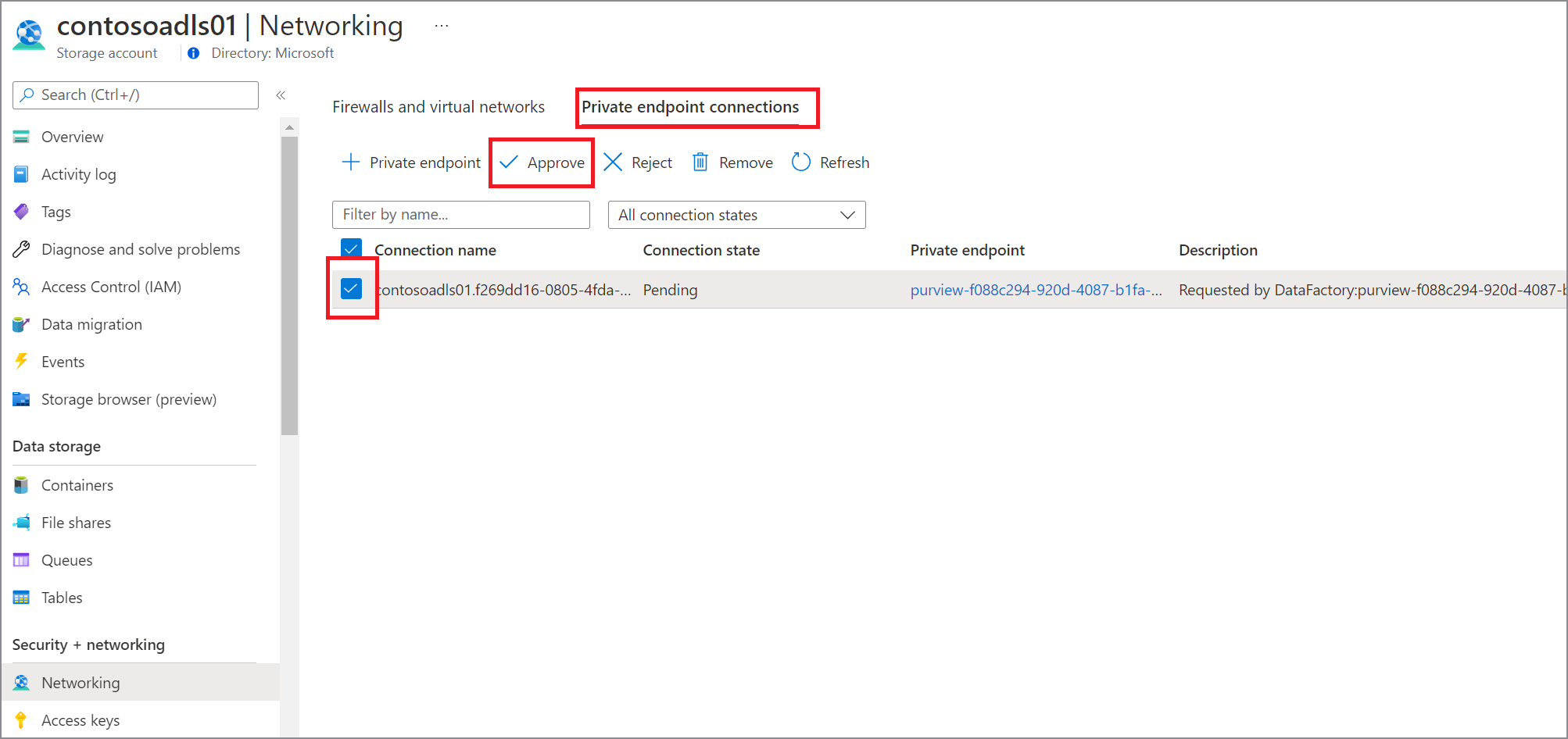

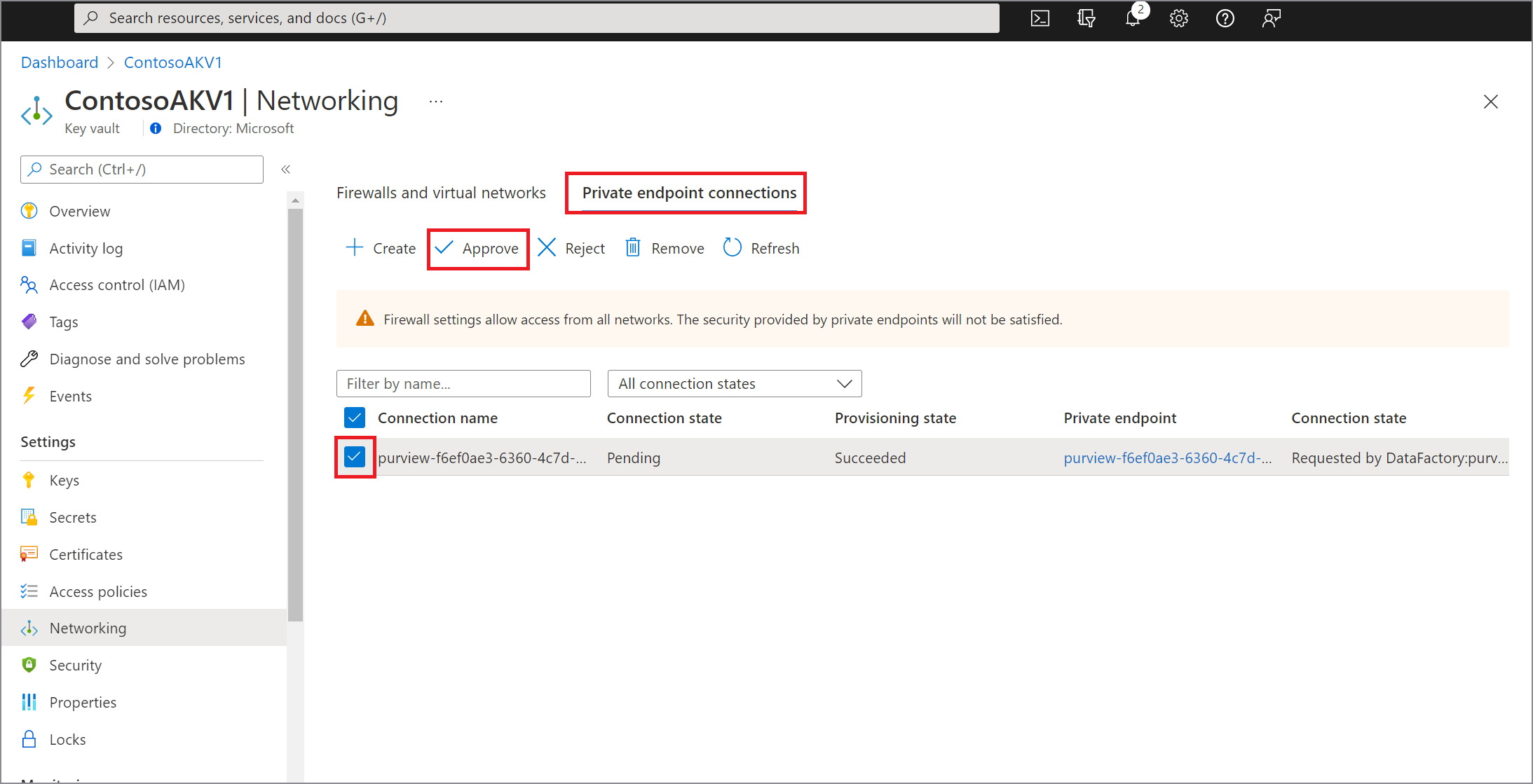

Wenn Sie auf den Link klicken, werden Sie zu Azure-Portal weitergeleitet. Wählen Sie unter Verbindung mit privaten Endpunkten den neu erstellten privaten Endpunkt und dann genehmigen aus.

Im Microsoft Purview-Governanceportal muss auch der verwaltete private Endpunkt als genehmigt angezeigt werden.

Registrieren und Überprüfen einer Datenquelle mithilfe der verwalteten VNET-Runtime

Datenquelle registrieren

Es ist wichtig, die Datenquelle in Microsoft Purview zu registrieren, bevor Sie eine Überprüfung für die Datenquelle einrichten. Führen Sie die folgenden Schritte aus, um die Datenquelle zu registrieren, wenn Sie sie noch nicht registriert haben.

Wechseln Sie zu Ihrem Microsoft Purview-Konto.

Wählen Sie im linken Menü Data Map aus.

Wählen Sie Registrieren aus.

Wählen Sie unter Quellen registrieren Ihre Datenquelle aus.

Wählen Sie Weiter.

Gehen Sie auf dem Bildschirm Quellen registrieren wie folgt vor:

- Geben Sie im Feld Name einen Namen ein, mit dem die Datenquelle im Katalog aufgeführt wird.

- Wählen Sie im Dropdownlistenfeld Abonnement ein Abonnement aus.

- Wählen Sie im Feld Sammlung auswählen eine Sammlung aus.

- Wählen Sie Registrieren aus, um die Datenquellen zu registrieren.

Weitere Informationen finden Sie unter Verwalten von Datenquellen in Microsoft Purview.

Datenquelle überprüfen

Sie können eine der folgenden Optionen verwenden, um Datenquellen mit microsoft Purview Managed VNet Runtime zu überprüfen:

Verwenden einer verwalteten Identität (empfohlen): Sobald das Microsoft Purview-Konto erstellt wird, wird automatisch eine systemseitig zugewiesene verwaltete Identität (SAMI) im Azure AD-Mandanten erstellt. Abhängig vom Ressourcentyp sind bestimmte RBAC-Rollenzuweisungen erforderlich, damit die systemseitig zugewiesene verwaltete Identität (SAMI) von Microsoft Purview die Überprüfungen durchführen kann.

Verwenden anderer Authentifizierungsoptionen:

Kontoschlüssel oder SQL-Authentifizierung: Geheimnisse können in einem Azure-Key Vault erstellt werden, um Anmeldeinformationen zu speichern, um den Zugriff für Microsoft Purview zum sicheren Überprüfen von Datenquellen mithilfe der Geheimnisse zu ermöglichen. Ein Geheimnis kann ein Speicherkontoschlüssel, ein SQL-Anmeldekennwort oder ein Kennwort sein.

Dienstprinzipal: Bei dieser Methode können Sie einen neuen Dienstprinzipal erstellen oder einen vorhandenen Dienstprinzipal in Ihrem Azure Active Directory-Mandanten verwenden.

Überprüfen mithilfe einer verwalteten Identität

Führen Sie die folgenden Schritte aus, um eine Datenquelle mithilfe einer verwalteten VNET-Runtime und einer verwalteten Microsoft Purview-Identität zu überprüfen:

Wählen Sie im linken Bereich des Microsoft Purview-Governanceportals die Registerkarte Data Map aus.

Wählen Sie die datenquelle aus, die Sie registriert haben.

Wählen Sie Details> anzeigen + Neuer Scan aus, oder verwenden Sie das Schnellaktionssymbol Scan auf der Quellkachel.

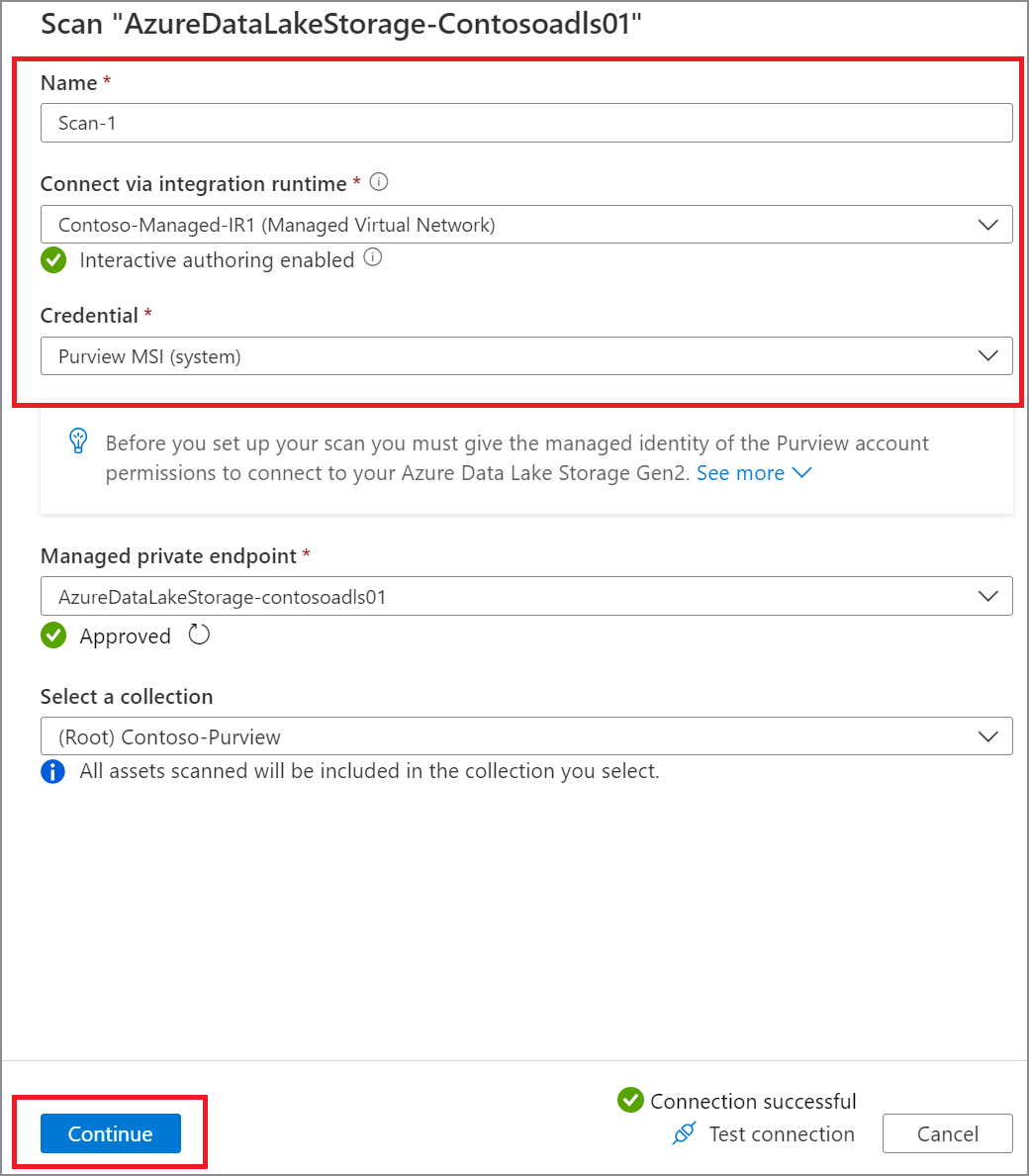

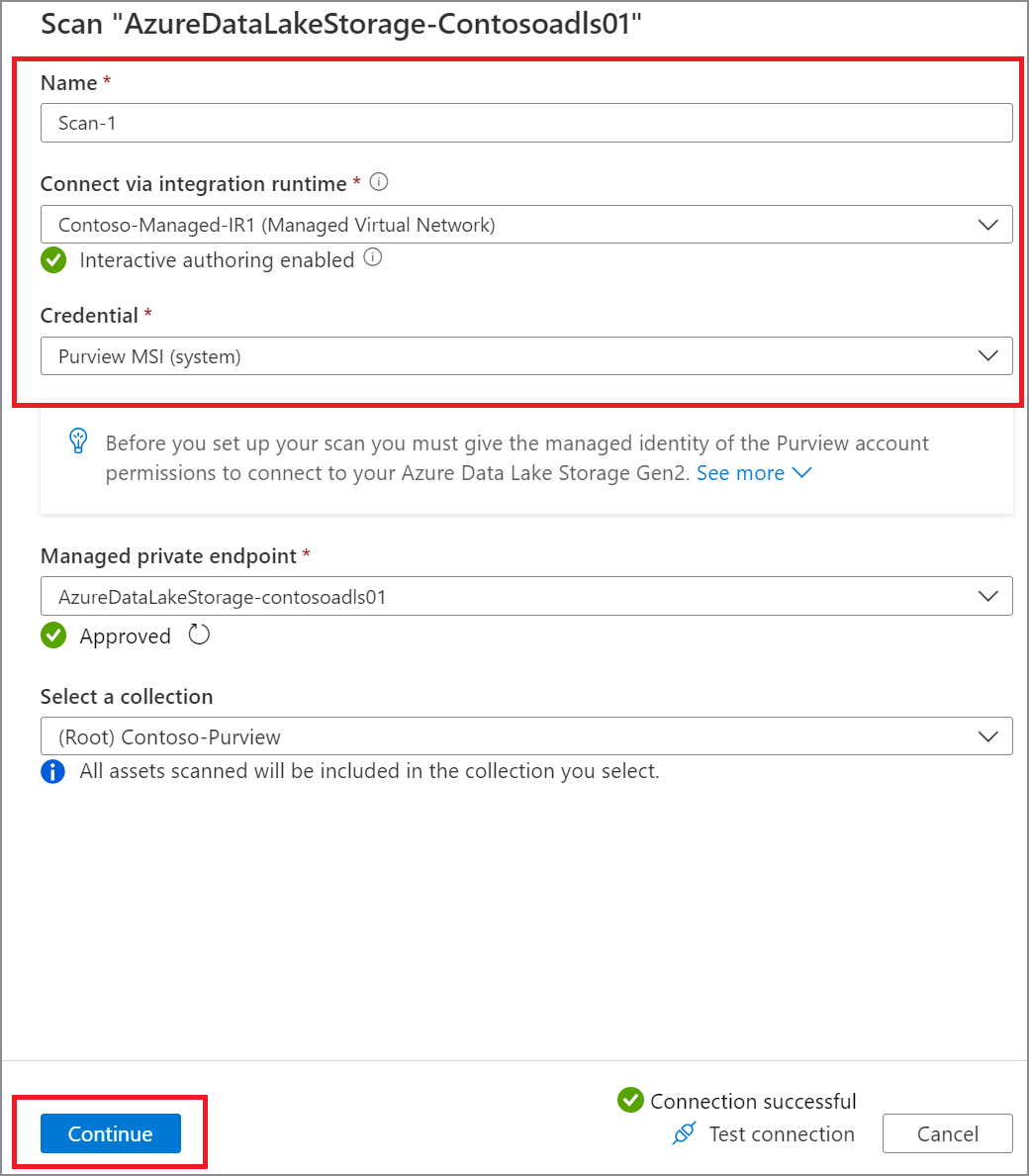

Geben Sie einen Namen für die Überprüfung an.

Wählen Sie unter Verbinden über Integration Runtime die neu erstellte verwaltete VNET-Runtime aus.

Wählen Sie unter Anmeldeinformationen Wählen Sie die verwaltete Identität aus, wählen Sie die entsprechende Sammlung für die Überprüfung aus, und wählen Sie Verbindung testen aus. Wählen Sie bei erfolgreicher Verbindung Weiter aus.

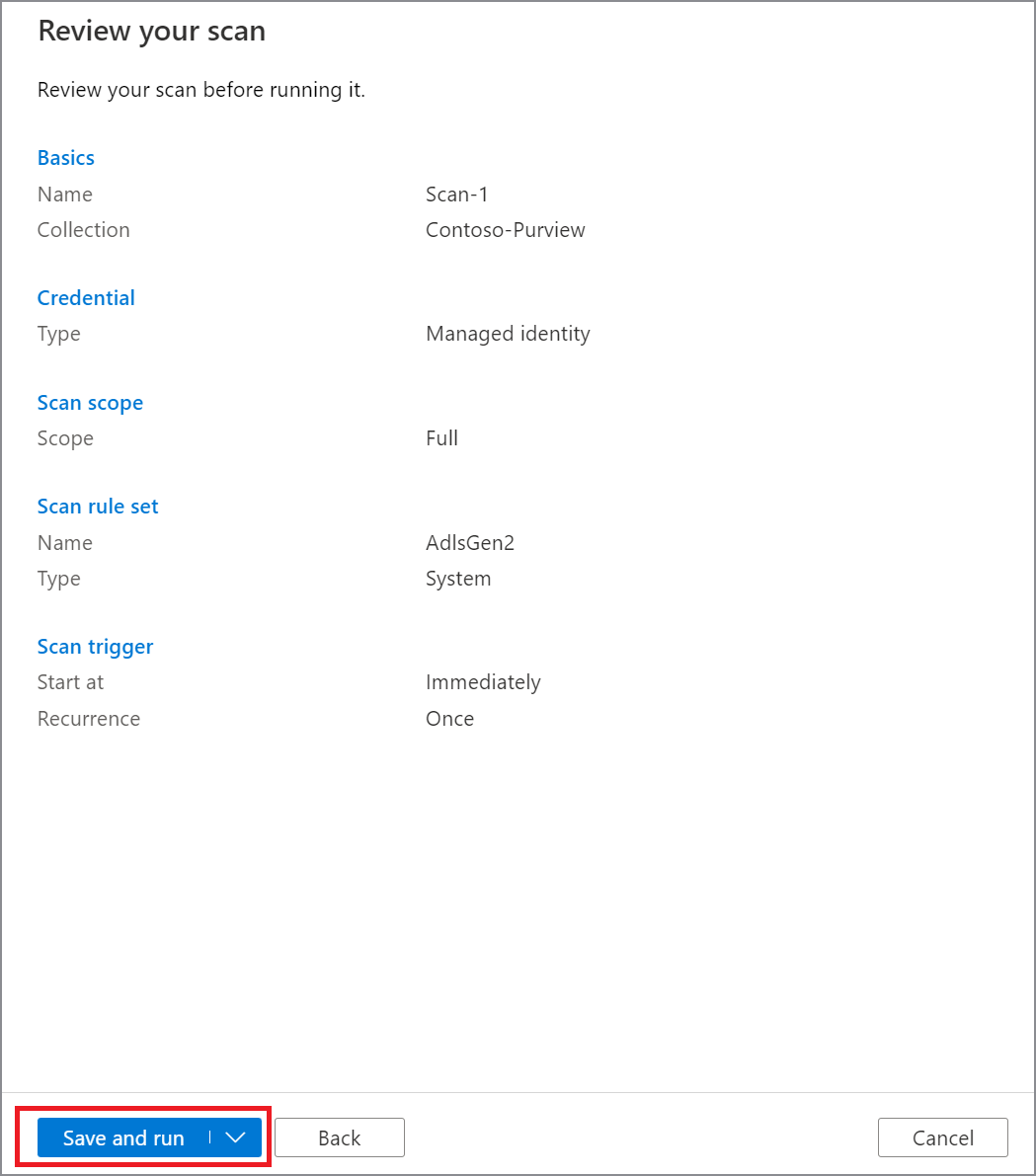

Führen Sie die Schritte aus, um die entsprechende Überprüfungsregel und den Bereich für Ihre Überprüfung auszuwählen.

Wählen Sie Ihren Scantrigger aus. Sie können einen Zeitplan einrichten oder die Überprüfung einmal ausführen.

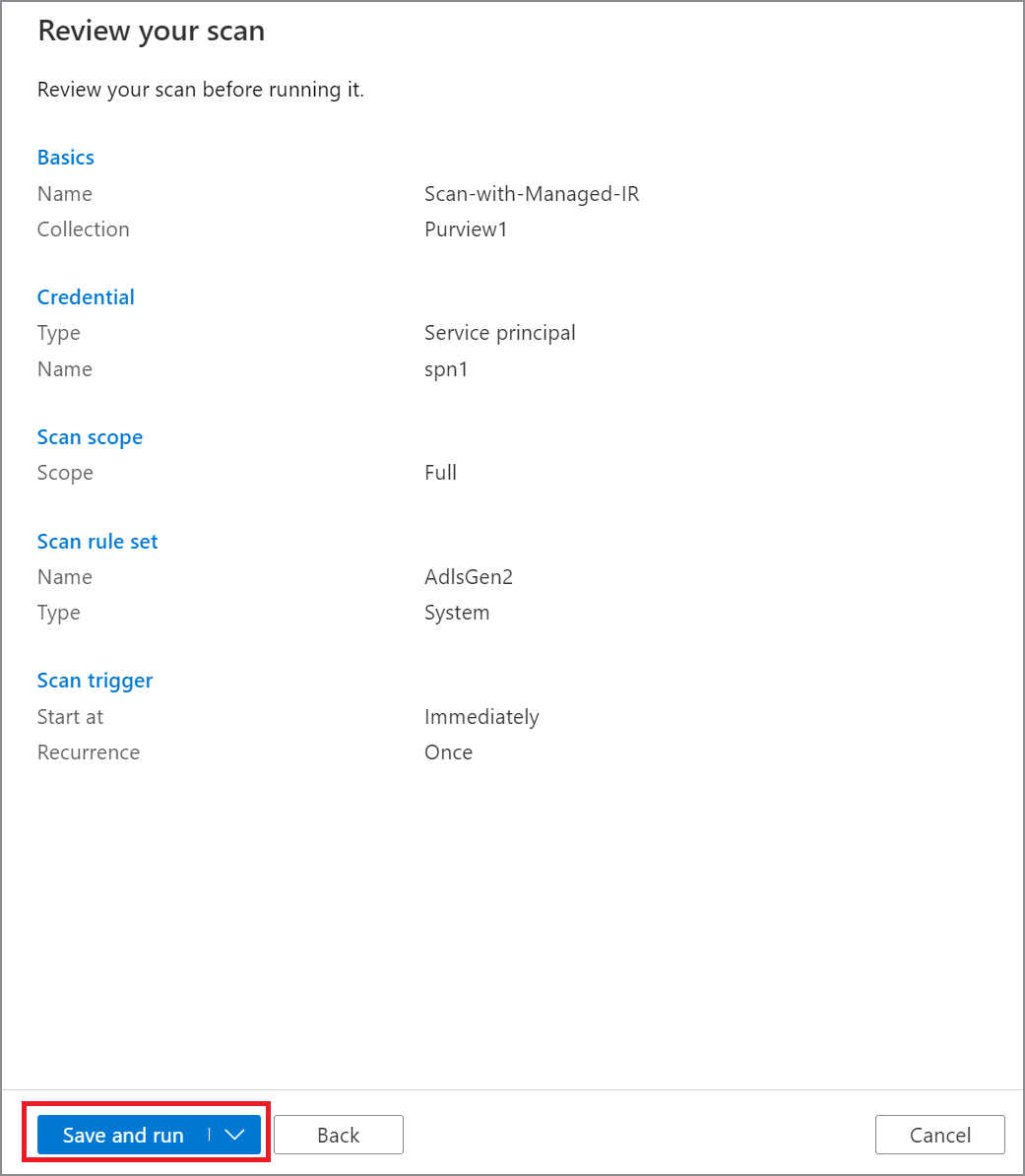

Überprüfen Sie Ihre Überprüfung, und wählen Sie Speichern und ausführen aus.

Überprüfung mit anderen Authentifizierungsoptionen

Sie können auch andere unterstützte Optionen verwenden, um Datenquellen mithilfe von Microsoft Purview Managed Runtime zu überprüfen. Dazu muss eine private Verbindung mit Azure Key Vault eingerichtet werden, in der das Geheimnis gespeichert ist.

Führen Sie die folgenden Schritte aus, um eine Überprüfung mithilfe des Kontoschlüssels oder der SQL-Authentifizierung einzurichten:

Gewähren Sie Microsoft Purview Zugriff auf Ihre Azure Key Vault.

Erstellen Sie neue Anmeldeinformationen in Microsoft Purview.

Navigieren Sie zu Verwaltung, und wählen Sie Verwaltete private Endpunkte aus.

Wählen Sie + Neu aus.

Wählen Sie in der Liste der unterstützten Datenquellen Key Vault aus.

Geben Sie einen Namen für den verwalteten privaten Endpunkt an, und wählen Sie in den Dropdownlisten das Azure-Abonnement und die Azure-Key Vault aus. Wählen Sie Erstellen aus.

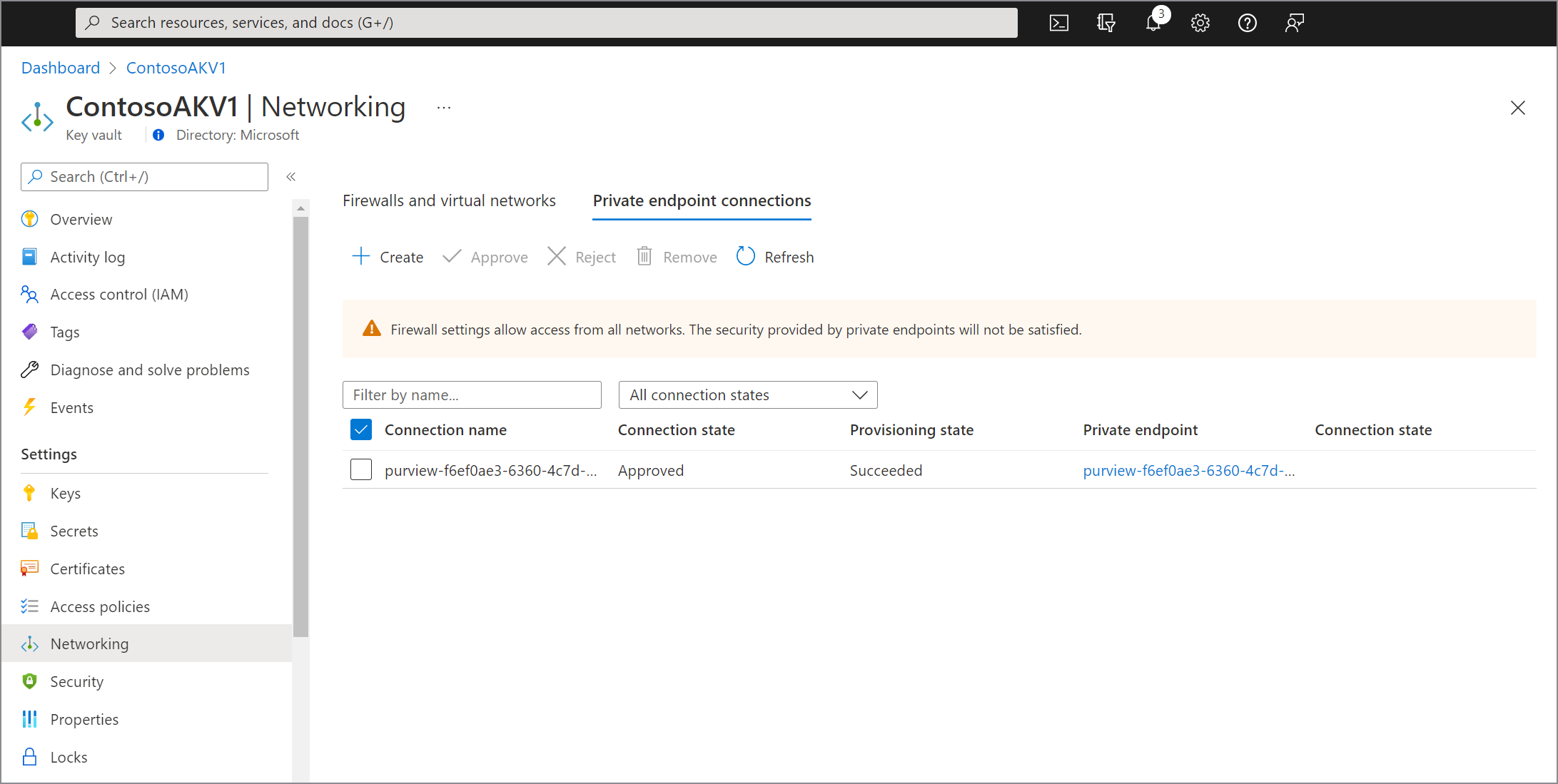

Wählen Sie in der Liste der verwalteten privaten Endpunkte den neu erstellten verwalteten privaten Endpunkt für Ihre Azure-Key Vault aus, und wählen Sie dann genehmigungen verwalten im Azure-Portal aus, um den privaten Endpunkt in Azure-Portal zu genehmigen.

Wenn Sie auf den Link klicken, werden Sie zu Azure-Portal weitergeleitet. Wählen Sie unter Verbindung mit privaten Endpunkten den neu erstellten privaten Endpunkt für Ihre Azure-Key Vault und dann genehmigen aus.

Im Microsoft Purview-Governanceportal muss auch der verwaltete private Endpunkt als genehmigt angezeigt werden.

Wählen Sie im linken Bereich des Microsoft Purview-Governanceportals die Registerkarte Data Map aus.

Wählen Sie die datenquelle aus, die Sie registriert haben.

Wählen Sie Details> anzeigen + Neuer Scan aus, oder verwenden Sie das Schnellaktionssymbol Scan auf der Quellkachel.

Geben Sie einen Namen für die Überprüfung an.

Wählen Sie unter Verbinden über Integration Runtime die neu erstellte verwaltete VNET-Runtime aus.

Wählen Sie unter Anmeldeinformationen Wählen Sie die zuvor registrierten Anmeldeinformationen aus, wählen Sie die entsprechende Sammlung für die Überprüfung aus, und wählen Sie Verbindung testen aus. Wählen Sie bei erfolgreicher Verbindung Weiter aus.

Führen Sie die Schritte aus, um die entsprechende Überprüfungsregel und den Bereich für Ihre Überprüfung auszuwählen.

Wählen Sie Ihren Scantrigger aus. Sie können einen Zeitplan einrichten oder die Überprüfung einmal ausführen.

Überprüfen Sie Ihre Überprüfung, und wählen Sie Speichern und ausführen aus.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für