Verwenden Sie die Bestandsaufnahme zur Verwaltung der Sicherheitslage Ihrer Ressourcen

Die Ressourcenbestandsseite von Microsoft Defender for Cloud zeigt den Sicherheitsstatus der Ressourcen an, die Sie mit Defender for Cloud verbunden haben. Defender for Cloud analysiert regelmäßig den Sicherheitsstatus von Ressourcen, die mit Ihren Abonnements verbunden sind, um potenzielle Sicherheitsrisiken zu identifizieren, und stellt aktive Empfehlungen bereit. Aktive Empfehlungen sind Empfehlungen, die aufgelöst werden können, um Ihren Sicherheitsstatus zu verbessern.

Verwenden Sie diese Ansicht und ihre Filter zur Beantwortung folgender Fragen:

- Für welche meiner Abonnements mit aktivierten Defender-Plänen stehen Empfehlungen aus?

- Auf welchen meiner Computer mit dem Tag „Produktion“ fehlt der Log Analytics-Agent?

- Für wie viele meiner Computer, die mit einem bestimmten Tag gekennzeichnet sind, stehen Empfehlungen aus?

- Welche Rechner in einer bestimmten Ressourcengruppe haben eine bekannte Sicherheitslücke (unter Verwendung einer CVE-Nummer)?

Die Sicherheitsempfehlungen auf der Ressourcenbestandsseite werden auch auf der Seite Empfehlungen angezeigt, aber hier werden sie nach betroffener Ressource gefiltert. Weitere Informationen zum Implementieren von Sicherheitsempfehlungen.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemeine Verfügbarkeit (General Availability, GA) |

| Preise: | Kostenlos Einige Funktionen der Bestandsseite, wie z. B. Softwareinventur, erfordern kostenpflichtige Lösungen. |

| Erforderliche Rollen und Berechtigungen: | Alle Benutzer |

| Clouds: | Der Softwarebestand wird derzeit in nationalen Clouds nicht unterstützt. |

Welche sind die wichtigsten Features des Ressourcenbestands?

Auf der Bestandsseite werden die folgenden Tools angezeigt:

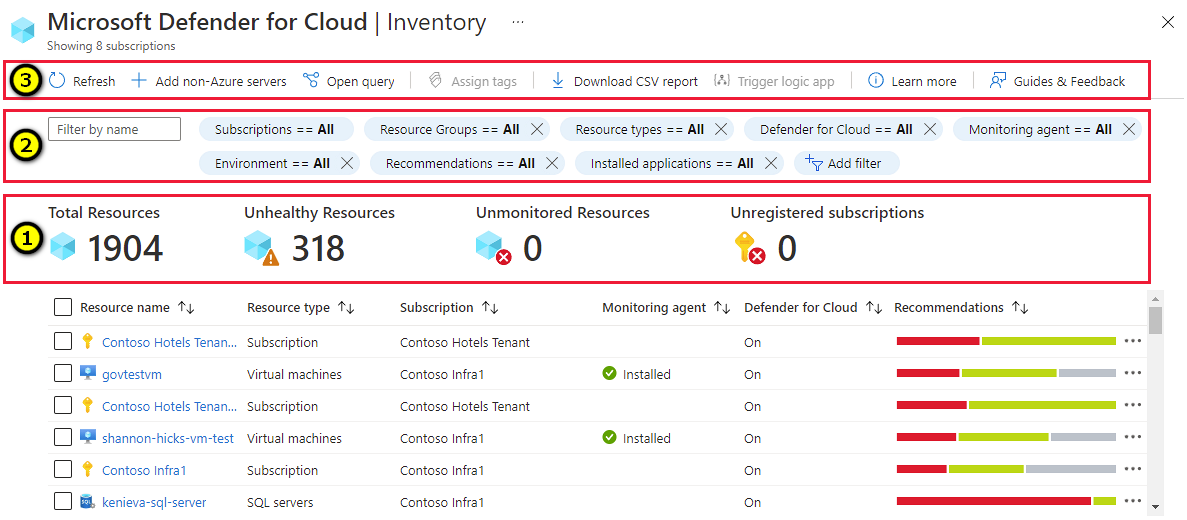

1: Zusammenfassungen

Bevor Sie Filter definieren, wird oben in der Bestandsansicht ein auffälliger Streifen mit Werten angezeigt:

- Ressourcen gesamt: Die Gesamtanzahl von Ressourcen, die mit Defender für Cloud verknüpft sind.

- Fehlerhafte Ressourcen: Ressourcen mit aktiven Sicherheitsempfehlungen, die Sie implementieren können. Weitere Informationen zum Implementieren von Sicherheitsempfehlungen.

- Nicht überwachte Ressourcen: Ressourcen mit Agent-Überwachungsproblemen – Der Log Analytics-Agent wurde bereitgestellt, aber der Agent sendet keine Daten oder hat andere Integritätsprobleme.

- Nicht registrierte Abonnements: Alle Abonnements im ausgewählten Bereich, die noch nicht mit Microsoft Defender for Cloud verknüpft wurden.

2: Filter

Die zahlreichen Filter am oberen Rand der Seite bieten eine Möglichkeit, die Liste der Ressourcen schnell entsprechend der Frage zu verfeinern, die Sie zu beantworten versuchen. Wenn Sie beispielsweise wissen möchten, auf welchen Computern mit dem Tag „Produktion“ der Log Analytics-Agent fehlt, können Sie die Liste nach Agentüberwachung: „Nicht installiert“ und Tags: „Production“ filtern.

Sobald Sie Filter angewendet haben, werden die Zusammenfassungswerte aktualisiert und an die Abfrageergebnisse angepasst.

3: Export- und Ressourcenverwaltungstools

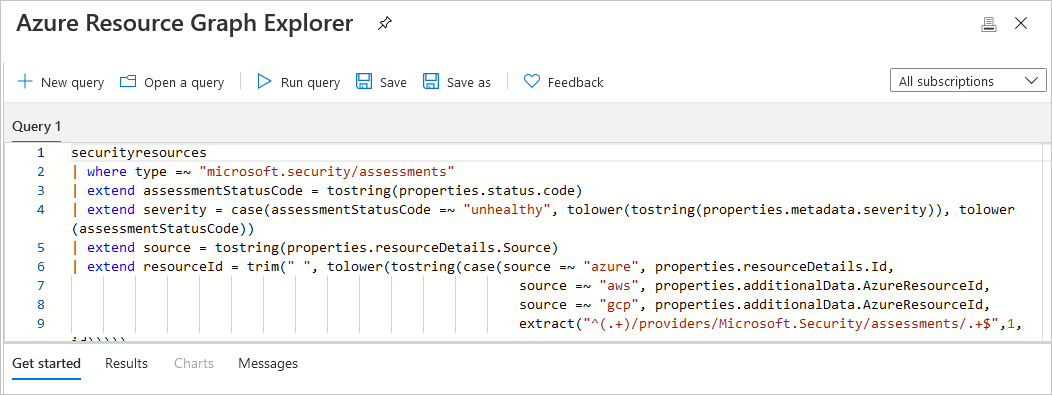

Exportoptionen: Der Bestand bietet die Möglichkeit, die Ergebnisse der ausgewählten Filteroptionen in eine CSV-Datei zu exportieren. Darüber hinaus können Sie die Abfrage selbst in den Azure Resource Graph-Tester exportieren, um die KQL-Abfrage (Kusto Query Language KQL) weiter zu verfeinern, zu speichern oder zu bearbeiten.

Tipp

Die KQL-Dokumentation bietet eine Datenbank mit einigen Beispieldaten zusammen mit einigen einfachen Abfragen, um ein „Gefühl“ für die Sprache zu bekommen. Weitere Informationen finden Sie in diesem KQL-Tutorial.

Ressourcenverwaltungsoptionen: Wenn Sie die Ressourcen gefunden haben, die Ihren Abfragen entsprechen, bietet der Ressourcenbestand Verknüpfungen für Vorgänge wie z. B.:

- Zuweisen von Tags zu den gefilterten Ressourcen: Aktivieren Sie die Kontrollkästchen neben den Ressourcen, die Sie mit einem Tag versehen möchten.

- Durchführen des Onboardings für neue Server in Defender für Cloud: Verwenden Sie die Symbolleistenschaltfläche Neue Azure-Server hinzufügen.

- Automatisieren von Workloads mit Azure Logic Apps: Verwenden Sie die Schaltfläche Logik-App auslösen, um eine Logik-App für eine oder mehrere Ressourcen auszuführen. Ihre Logik-Apps müssen zuvor vorbereitet werden und den entsprechenden Triggertyp (HTTP-Anforderung) akzeptieren. Erfahren Sie mehr über Logik-Apps.

Wie funktioniert der Ressourcenbestand?

Der Ressourcenbestand nutzt Azure Resource Graph (ARG), einen Azure-Dienst, mit dem Sie die Daten zum Sicherheitsstatus von Defender for Cloud über mehrere Abonnements hinweg abfragen können.

ARG ist so konzipiert, dass es eine effiziente Ressourcenerkundung mit der Fähigkeit zur bedarfsorientierten Abfrage ermöglicht.

Sie können die Kusto-Abfragesprache (Kusto Query Language, KQL) im Ressourcenbestand verwenden, um sich schnell detaillierte Einblicke verschaffen, indem Sie Querverweise zwischen Defender for Cloud-Daten und anderen Ressourceneigenschaften erstellen.

Verwenden des Ressourcenbestands

Wählen Sie auf der Seitenleiste von Defender für Cloud Bestand aus.

Verwenden Sie das Feld Nach Name filtern, um eine bestimmte Ressource anzuzeigen, oder verwenden Sie die Filter, um sich auf bestimmte Ressourcen zu konzentrieren.

Standardmäßig werden die Ressourcen nach der Anzahl aktiver Sicherheitsempfehlungen sortiert.

Wichtig

Die Optionen in jedem Filter sind spezifisch für die Ressourcen in den aktuell ausgewählten Abonnements und Ihre Auswahl in den anderen Filtern.

Wenn Sie z. B. nur ein Abonnement ausgewählt haben und das Abonnement keine Ressourcen mit ausstehenden Sicherheitsempfehlungen aufweist, die zu beheben sind (0 fehlerhafte Ressourcen), enthält der Filter Empfehlungen keine Optionen.

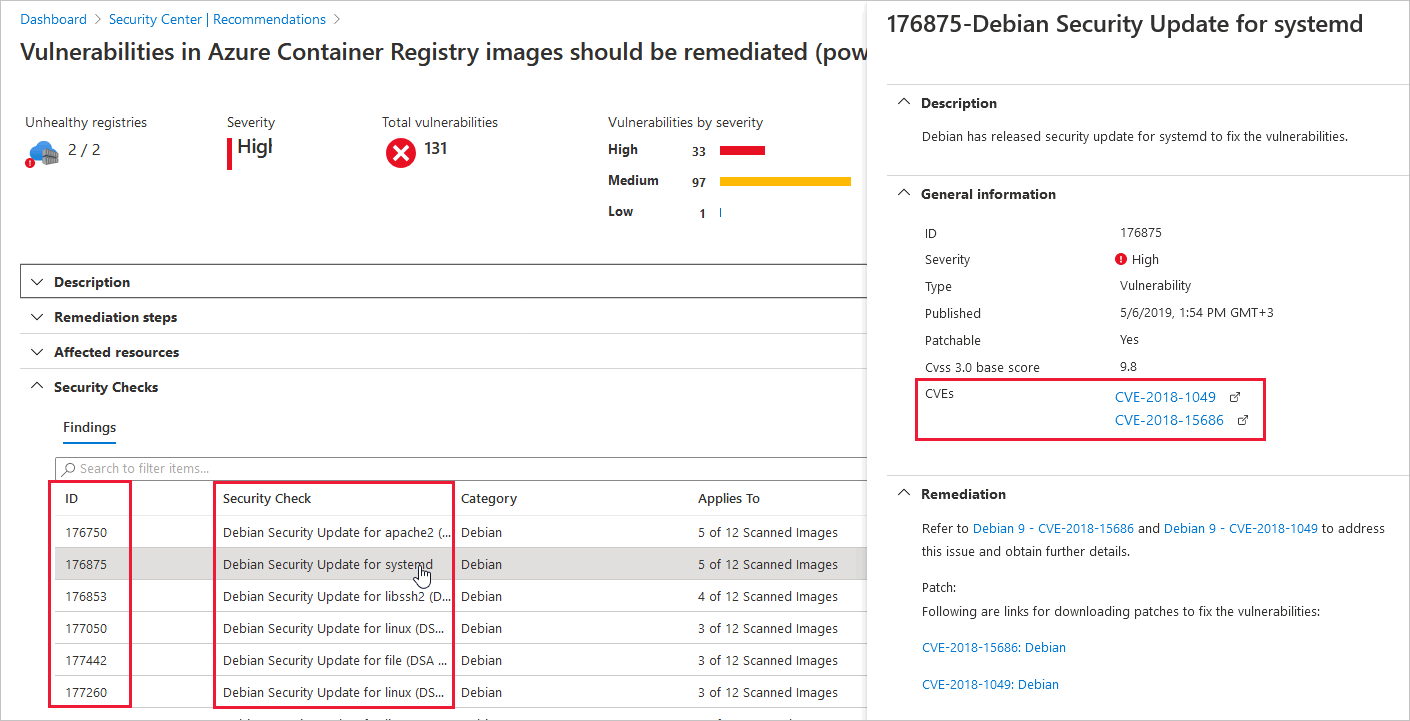

Um den Filter Sicherheitsergebnisse enthalten zu verwenden, geben Sie freien Text aus der ID, der Sicherheitsprüfung oder dem CVE-Namen eines Sicherheitsergebnisses ein, um nach den betroffenen Ressourcen zu filtern:

Tipp

Die Filter Sicherheitsergebnisse enthalten und Tags akzeptieren nur einen einzigen Wert. Um nach mehreren Werten zu filtern, verwenden Sie Filter hinzufügen.

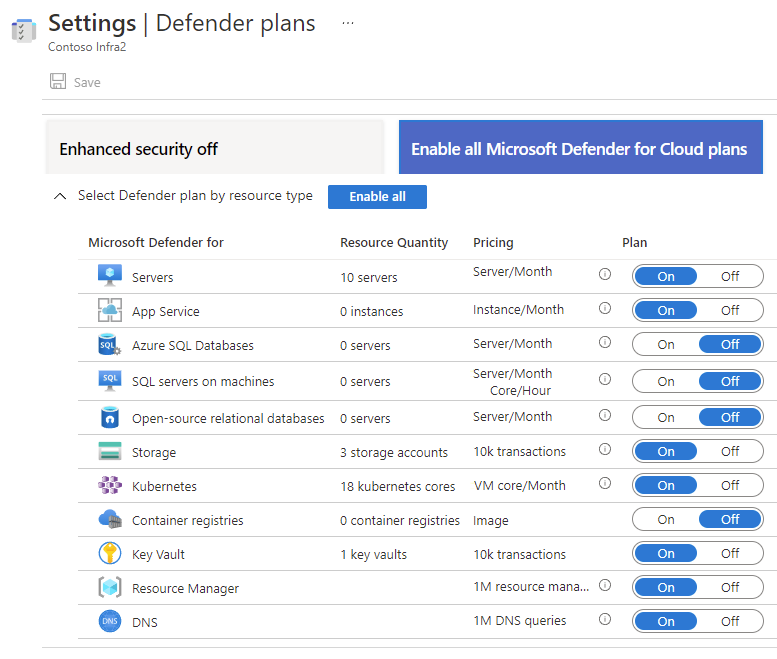

Wählen Sie mindestens eine Option („Aus“, „Ein“ oder „Partiell“) aus, um den Filter Defender für Cloud zu verwenden:

Aus – Ressourcen, die nicht durch einen Microsoft Defender-Plan geschützt sind. Sie können mit der rechten Maustaste auf jede dieser Ressourcen klicken und sie aktualisieren:

Ein – Ressourcen, die durch einen Microsoft Defender-Plan geschützt sind

Partiell - Abonnements, für die einige, aber nicht alle Microsoft Defender-Pläne deaktiviert sind. Für das folgende Abonnement sind z. B. sieben Microsoft Defender-Pläne deaktiviert.

Um die Ergebnisse der Abfrage weiter zu untersuchen, wählen Sie die Ressourcen aus, die für Sie von Interesse sind.

Um die zurzeit ausgewählten Filteroptionen als Abfrage im Resource Graph-Explorer anzuzeigen, wählen Sie Abfrage öffnen aus.

Wenn Sie einige Filter definiert und die Seite offen gelassen haben, aktualisiert Defender für Cloud die Ergebnisse nicht automatisch. Änderungen an den Ressourcen wirken sich nicht auf die angezeigten Ergebnisse aus, es sei denn, Sie laden die Seite manuell neu oder wählen Aktualisieren aus.

Zugreifen auf einen Softwarebestand

Für den Zugriff auf den Softwarebestand benötigen Sie eine der folgenden kostenpflichtigen Lösungen:

- Agentlose Computerüberprüfung von Defender Cloud Security Posture Management (CSPM).

- Agentlose Computerüberprüfung von Defender for Servers P2.

- Microsoft Defender for Endpoint-Integration von Defender for Servers.

Wenn Sie die Integration in Microsoft Defender for Endpoint und Microsoft Defender for Servers bereits aktiviert haben, haben Sie Zugriff auf den Softwarebestand.

Hinweis

Die Option „Leer“ zeigt Computer ohne Microsoft Defender for Endpoint oder Microsoft Defender for Servers an.

Neben den Filtern auf der Ressourcenbestandsseite können Sie die Softwarebestandsdaten im Azure Resource Graph-Explorer untersuchen.

Beispiele für die Verwendung von Azure Resource Graph-Explorer für den Zugriff auf und das Untersuchen von Softwarebestandsdaten:

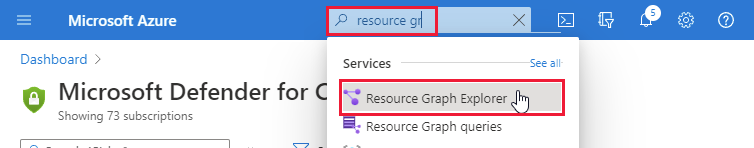

Öffnen Sie den Azure Resource Graph-Explorer.

Wählen Sie den folgenden Abonnementbereich aus: „securityresources/softwareinventories“.

Geben Sie eine der folgenden Abfragen ein (Sie können sie auf anpassen oder ihre eigenen schreiben), und wählen Sie Abfrage ausführen aus.

So generieren Sie eine einfache Liste der installierten Software:

securityresources | where type == "microsoft.security/softwareinventories" | project id, Vendor=properties.vendor, Software=properties.softwareName, Version=properties.versionSo filtern Sie nach Versionsnummern:

securityresources | where type == "microsoft.security/softwareinventories" | project id, Vendor=properties.vendor, Software=properties.softwareName, Version=tostring(properties. version) | where Software=="windows_server_2019" and parse_version(Version)<=parse_version("10.0.17763.1999")So suchen Sie Computer mit einer Kombination von Softwareprodukten:

securityresources | where type == "microsoft.security/softwareinventories" | extend vmId = properties.azureVmId | where properties.softwareName == "apache_http_server" or properties.softwareName == "mysql" | summarize count() by tostring(vmId) | where count_ > 1Kombination eines Softwareprodukts mit einer anderen Sicherheitsempfehlung:

(In diesem Beispiel: Computer mit installiertem MySQL und verfügbar gemachten Verwaltungsports)

securityresources | where type == "microsoft.security/softwareinventories" | extend vmId = tolower(properties.azureVmId) | where properties.softwareName == "mysql" | join ( securityresources | where type == "microsoft.security/assessments" | where properties.displayName == "Management ports should be closed on your virtual machines" and properties.status.code == "Unhealthy" | extend vmId = tolower(properties.resourceDetails.Id) ) on vmId

Nächste Schritte

In diesem Artikel wurde die Ressourcenbestandsseite von Microsoft Defender für Cloud beschrieben.

Weitere Informationen zu verwandten Tools finden Sie auf den folgenden Seiten:

- Azure Resource Graph (ARG)

- Kusto-Abfragesprache (KQL)

- Häufig gestellte Fragen zum Ressourcenbestand anzeigen