Aktivieren der Sicherheitsrisikoüberprüfung mit dem integrierten Qualys-Scanner (veraltet)

Wichtig

Die von Qualys unterstützte Lösung zur Sicherheitsrisikobewertung von Defender for Server befindet sich auf einem Einstellungspfad, der am 1. Mai 2024 abgeschlossen werden soll. Wenn Sie derzeit die integrierte Sicherheitsrisikobewertung verwenden, die von Qualys unterstützt wird, sollten Sie planen zur Sicherheitsrisikoüberprüfungslösung von Microsoft Defender Vulnerability Management zu wechseln.

Weitere Informationen zu unserer Entscheidung, unser Angebot zur Sicherheitsrisikobewertung mit Microsoft Defender Vulnerability Management zu vereinheitlichen, finden Sie in diesem Blogbeitrag.

Schauen Sie sich die häufigen Fragen zum Übergang zu Microsoft Defender Vulnerability Management an.

Kunden, die Qualys weiterhin verwenden möchten, können dies mit der Bring Your Own License (BYOL)-Methode tun.

Eine Kernkomponente jedes Cyberrisikos und jedes Sicherheitsprogramms ist die Identifizierung und Analyse von Sicherheitsrisiken. Defender für Cloud überprüft regelmäßig die verbundenen Computer, um sicherzustellen, dass Tools zur Sicherheitsrisikobewertung darauf ausgeführt werden.

Wenn ein Computer gefunden wird, auf dem keine Lösung zur Sicherheitsrisikobewertung bereitgestellt wurde, generiert Defender für Cloud die folgende Sicherheitsempfehlung: Computer sollten über eine Lösung zur Sicherheitsrisikobewertung verfügen. Verwenden Sie diese Empfehlung, um die Lösung zur Sicherheitsrisikobewertung auf Ihren virtuellen Azure-Computern und Hybridcomputern mit Azure Arc-Unterstützung bereitzustellen.

Defender for Cloud umfasst das Sicherheitsrisikoscannen für Ihre Computer. Sie benötigen weder eine Qualys-Lizenz noch ein Qualys-Konto – die Abwicklung erfolgt nahtlos in Defender für Cloud. Diese Seite enthält Details zu diesem Scanner sowie eine Bereitstellungsanleitung.

Tipp

Die integrierte Lösung zur Sicherheitsrisikobewertung unterstützt sowohl virtuelle Azure-Computer als auch Hybridcomputer. Um die Überprüfung zur Sicherheitsrisikobewertung auf Ihren lokalen Computern und Multi-Cloud-Computern bereitzustellen, verbinden Sie diese zuerst wie unter Verbinden Ihrer Nicht-Azure-Computer mit Defender für Cloud beschrieben mit Azure Arc.

Die integrierte Defender für Cloud-Lösung zur Sicherheitsrisikobewertung funktioniert nahtlos mit Azure Arc. Wenn Sie Azure Arc bereitgestellt haben, werden Ihre Computer in Defender für Cloud angezeigt, und es ist kein Log Analytics-Agent erforderlich.

Wenn Sie die von Qualys unterstützte Sicherheitsrisikobewertung nicht verwenden möchten, können Sie die Microsoft Defender-Sicherheitsrisikoverwaltung verwenden oder eine BYOL-Lösung bereitstellen mit Ihrer eigenen Qualys-Lizenz, einer Rapid7-Lizenz oder einer anderen Lösung zur Sicherheitsrisikobewertung.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemeine Verfügbarkeit (General Availability, GA) |

| Computertypen (Hybridszenarien): | |

| Preise: | Erfordert Microsoft Defender für Server-Plan 2 |

| Erforderliche Rollen und Berechtigungen: | Der Besitzer (Ressourcengruppenebene) kann den Scanner einsetzen. Der Sicherheitsleseberechtigte kann Ergebnisse anzeigen. |

| Clouds: |

Übersicht über die integrierte Überprüfung auf Sicherheitsrisiken

Die in Microsoft Defender für Cloud enthaltene Überprüfung auf Sicherheitsrisiken wird unterstützt von Qualys. Der Scanner von Qualys ist eines der führenden Tools für die Echtzeiterkennung von Sicherheitsrisiken. Er ist nur mit Microsoft Defender für Server verfügbar. Sie benötigen weder eine Qualys-Lizenz noch ein Qualys-Konto – die Abwicklung erfolgt nahtlos in Defender für Cloud.

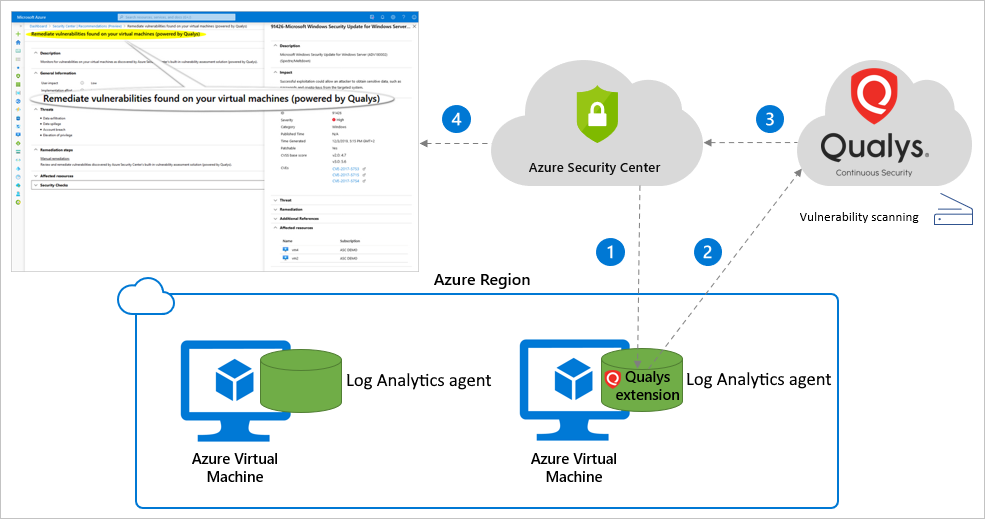

Funktionsweise des integrierten Sicherheitsrisikoscanners

Die Erweiterung für die Überprüfung auf Sicherheitsrisiken funktioniert folgendermaßen:

Bereitstellen – Microsoft Defender für Cloud überwacht Ihre Computer und gibt Empfehlungen im Zusammenhang mit der Bereitstellung der Qualys-Erweiterung auf den ausgewählten Computern.

Informationen erfassen – Die Erweiterung erfasst Artefakte und sendet diese zur Analyse an den Clouddienst von Qualys in der definierten Region.

Analysieren – Der Clouddienst von Qualys führt die Sicherheitsrisikobewertung durch und sendet die Ergebnisse an Defender für Cloud.

Wichtig

Um Datenschutz, Vertraulichkeit und Sicherheit unserer Kunden zu gewährleisten, geben wir keine Kundendaten an Qualys weiter. Erfahren Sie mehr über die in Azure integrierten Datenschutzstandards.

Berichten – Die Ergebnisse stehen in Defender für Cloud zur Verfügung.

Bereitstellen des integrierten Scanners auf Ihren Azure- und Hybridcomputern

Öffnen Sie im Azure-Portal den Dienst Defender für Cloud.

Öffnen Sie im Menü von Defender für Cloud die Seite Empfehlungen.

Wählen Sie die Empfehlung Maschinen sollten über eine Schwachstellenbewertungslösung verfügen.

Tipp

Der Computer

server16-testist ein Azure Arc-fähiger Computer. Informationen zum Bereitstellen der Überprüfung zur Sicherheitsrisikobewertung auf Ihren lokalen Computern und Multi-Cloud-Computern finden Sie unter Verbinden Ihrer Nicht-Azure-Computer mit Defender für Cloud.Defender für Cloud funktioniert nahtlos mit Azure Arc. Wenn Sie Azure Arc bereitgestellt haben, werden Ihre Computer in Defender für Cloud angezeigt, und es ist kein Log Analytics-Agent erforderlich.

Ihre Computer werden in einer oder mehreren der folgenden Gruppen angezeigt:

- Fehlerfreie Ressourcen: Defender for Cloud hat eine Lösung zur Sicherheitsrisikobewertung erkannt, die auf diesen Computern ausgeführt wird.

- Fehlerhafte Ressourcen: Auf diesen Computern kann eine Erweiterung zur Überprüfung auf Sicherheitsrisiken bereitgestellt werden.

- Nicht anwendbare Ressourcen – diese Computer werden für die Erweiterung des Sicherheitsrisikoscanners nicht unterstützt.

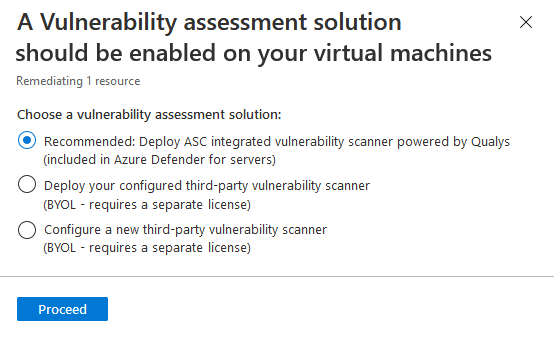

Wählen Sie in der Liste fehlerhafter Computer die Computer aus, die eine Lösung zur Sicherheitsrisikobewertung erhalten sollen, und wählen Sie anschließend Wartung ausführen aus.

Wichtig

Diese Liste sieht abhängig von Ihrer Konfiguration ggf. anders aus.

- Falls Sie keinen Sicherheitsrisikoscanner eines Drittanbieters konfiguriert haben, wird Ihnen keine Option zur Bereitstellung angeboten.

- Wenn Ihre ausgewählten Computer nicht durch Microsoft Defender für Server geschützt sind, ist die in Defender für Cloud integrierte Option zur Überprüfung auf Sicherheitsrisiken nicht verfügbar.

Wählen Sie die empfohlene Option (Bereitstellung der integrierten Überprüfung auf Sicherheitsrisiken) und dann Fortsetzen aus.

Daraufhin wird nochmals eine Bestätigung angefordert. Wählen Sie Wartung ausführen aus.

Die Erweiterung für die Überprüfung auf Sicherheitsrisiken wird auf allen ausgewählten Computern innerhalb weniger Minuten installiert.

Die Überprüfung beginnt automatisch, nachdem die Bereitstellung der Erweiterung erfolgreich abgeschlossen wurde. Überprüfungen werden alle 12 Stunden ausgeführt. Dieses Intervall ist nicht konfigurierbar.

Wichtig

Wenn die Bereitstellung für mindestens einen Computer nicht erfolgreich ist, stellen Sie sicher, dass die Zielcomputer mit dem Qualys-Clouddienst kommunizieren können, indem Sie Ihrer Zulassungsliste die folgenden URLs hinzufügen (über Port 443, dem Standardport für HTTPS):

https://qagpublic.qg3.apps.qualys.com– Das US-Rechenzentrum von Qualyshttps://qagpublic.qg2.apps.qualys.eu– Das europäische Rechenzentrum von Qualys

Wenn sich Ihr Computer in einer europäischen Azure-Region (beispielsweise Europa, Vereinigtes Königreich, Deutschland) befindet, werden seine Artefakte im europäischen Rechenzentrum von Qualys verarbeitet. Artefakte für virtuelle Computer, die sich an einem anderen Ort befinden, werden an das US-Rechenzentrum gesendet.

Automatisieren von bedarfsgerechten Bereitstellungen

Hinweis

Alle in diesem Abschnitt beschriebenen Tools stehen im Defender für Cloud-Repository der GitHub-Community zur Verfügung. Dort finden Sie Skripts, Automatisierungen und andere nützliche Ressourcen, die Sie in Ihrer gesamten Defender für Cloud-Bereitstellung verwenden können.

Einige dieser Tools haben nur Auswirkungen auf neue Computer, die nach Ihrer Aktivierung der bedarfsgerechten Bereitstellung verbunden werden. Andere werden auch auf vorhandenen Computern bereitgestellt. Sie können mehrere Ansätze kombinieren.

Hier sind einige der Möglichkeiten, wie Sie die bedarfsgerechte Bereitstellung des integrierten Scanners automatisieren können:

- Azure Resource Manager – Diese Methode steht im Azure-Portal über View recommendation logic (Empfehlungslogik anzeigen) zur Verfügung. Das Wartungsskript enthält die relevante ARM-Vorlage, die Sie für Ihre Automatisierung verwenden können:

- Richtlinie „DeployIfNotExists“ – Eine benutzerdefinierte Richtlinie zur Sicherstellung, dass alle neu erstellten Computer den Scanner erhalten. Wählen Sie Bereitstellen in Azure aus, und legen Sie die entsprechenden Parameter fest. Sie können diese Richtlinie auf der Ebene von Ressourcengruppen, Abonnements oder Verwaltungsgruppen zuweisen.

- PowerShell-Skript – Verwenden Sie das Skript

Update qualys-remediate-unhealthy-vms.ps1zum Bereitstellen der Erweiterung für alle fehlerhaften virtuellen Computer. Wenn Sie neue Ressourcen installieren möchten, automatisieren Sie das Skript mit Azure Automation. Das Skript findet alle von der Empfehlung ermittelten fehlerhaften Computer und führt einen Azure Resource Manager-Aufruf aus. - Azure Logic Apps – Erstellen Sie eine Logik-App auf der Grundlage der Beispiel-App. Verwenden Sie die Tools zur Workflowautomatisierung von Defender für Cloud, um Ihre Logik-App zum Bereitstellen der Scanner immer dann auszulösen, wenn die Empfehlung Auf Computern muss eine Lösung zur Sicherheitsrisikobewertung installiert werden für eine Ressource generiert wird.

- REST-API – Um die integrierte Lösung zur Sicherheitsrisikobewertung mithilfe der REST-API von Defender für Cloud bereitzustellen, erstellen Sie eine PUT-Anforderung für die folgende URL, und fügen Sie die relevante Ressourcen-ID hinzu:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

Auslösen einer bedarfsgesteuerten Überprüfung

Sie können eine bedarfsgesteuerte Überprüfung mithilfe lokal oder remote ausgeführter Skripts oder eines Gruppenrichtlinienobjekts (Group Policy Object, GPO) vom Computer selbst auslösen. Alternativ können Sie diese Überprüfung am Ende eines Patchbereitstellungsauftrags in Ihre Softwareverteilungstools integrieren.

Mit den folgenden Befehlen wird eine bedarfsgesteuerte Überprüfung ausgelöst:

- Windows-Computer:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Linux-Computer:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Nächste Schritte

Defender für Cloud bietet auch eine Sicherheitsrisikoanalyse für Folgendes:

- SQL-Datenbanken: Untersuchen der Berichte zur Sicherheitsrisikobewertung im Dashboard „Sicherheitsrisikobewertung“

- Azure Container-Registrierungsimages – Sicherheitsrisikobewertungen für Azure mit Microsoft Defender Vulnerability Management