Azure Security and Compliance Blueprint: PaaS-Webanwendung für PCI-DSS

Übersicht

Diese Azure Security and Compliance Blueprint-Automatisierung bietet eine Anleitung für die Bereitstellung einer PCI-DSS 3.2-konformen (Payment Card Industry Data Security Standards) PaaS-Umgebung (Plattform als Service), die für die Erfassung, Speicherung und Abfrage von Karteninhaberdaten geeignet ist. Diese Lösung automatisiert die Bereitstellung und Konfiguration von Azure-Ressourcen für eine allgemeine Referenzarchitektur. Sie zeigt Wege auf, wie Kunden spezifische Sicherheits- und Konformitätsanforderungen erfüllen können und dient als Grundlage für Kunden, um ihre eigenen Lösungen in Azure zu entwickeln und zu konfigurieren. Die Lösung implementiert eine Teilmenge von Anforderungen aus PCI-DSS 3.2. Weitere Informationen zu den PCI-DSS 3.2-Anforderungen und zu dieser Lösung finden Sie im Abschnitt Dokumentation zur Konformität.

Diese Azure Security and Compliance Blueprint-Automatisierung stellt automatisch eine Referenzarchitektur für PaaS-Webanwendungen mit vorkonfigurierten Sicherheitsregulierungen bereit, um Kunden bei der Einhaltung der PCI-DSS 3.2-Anforderungen zu unterstützen. Die Lösung besteht aus Azure Resource Manager-Vorlagen und PowerShell-Skripts, die die Ressourcenbereitstellung und -konfiguration steuern.

Diese Architektur soll Kunden als Grundlage für die Anpassung an ihre spezifischen Anforderungen dienen. Sie sollte nicht unverändert in einer Produktionsumgebung verwendet werden. Sollen die PCI-DSS 3.2-Anforderungen vollständig erfüllt werden, genügt es nicht, eine Anwendung ohne Änderungen in dieser Umgebung bereitzustellen. Beachten Sie Folgendes:

- Diese Architektur bietet eine Grundlage, um Kunden bei der Verwendung von Azure in PCI-DSS 3.2-konformer Weise zu unterstützen.

- Der Kunde ist für die Durchführung einer angemessenen Sicherheits- und Konformitätsbewertung jeder Lösung verantwortlich, die mit dieser Architektur erstellt wurde, da die Anforderungen je nach den Besonderheiten der jeweiligen Implementierung des Kunden unterschiedlich sein können.

Erreichen von PCI-DSS-Konformität erfordert, dass ein zugelassener Qualified Security Assessor (QSA) die Produktionslösung eines Kunden zertifiziert. Der Kunde ist für die Durchführung einer angemessenen Sicherheits- und Konformitätsbewertung jeder Lösung verantwortlich, die mit dieser Architektur erstellt wurde, da die Anforderungen je nach den Besonderheiten der jeweiligen Implementierung des Kunden unterschiedlich sein können.

Klicken Sie hier, um Anleitungen zur Bereitstellung zu erhalten.

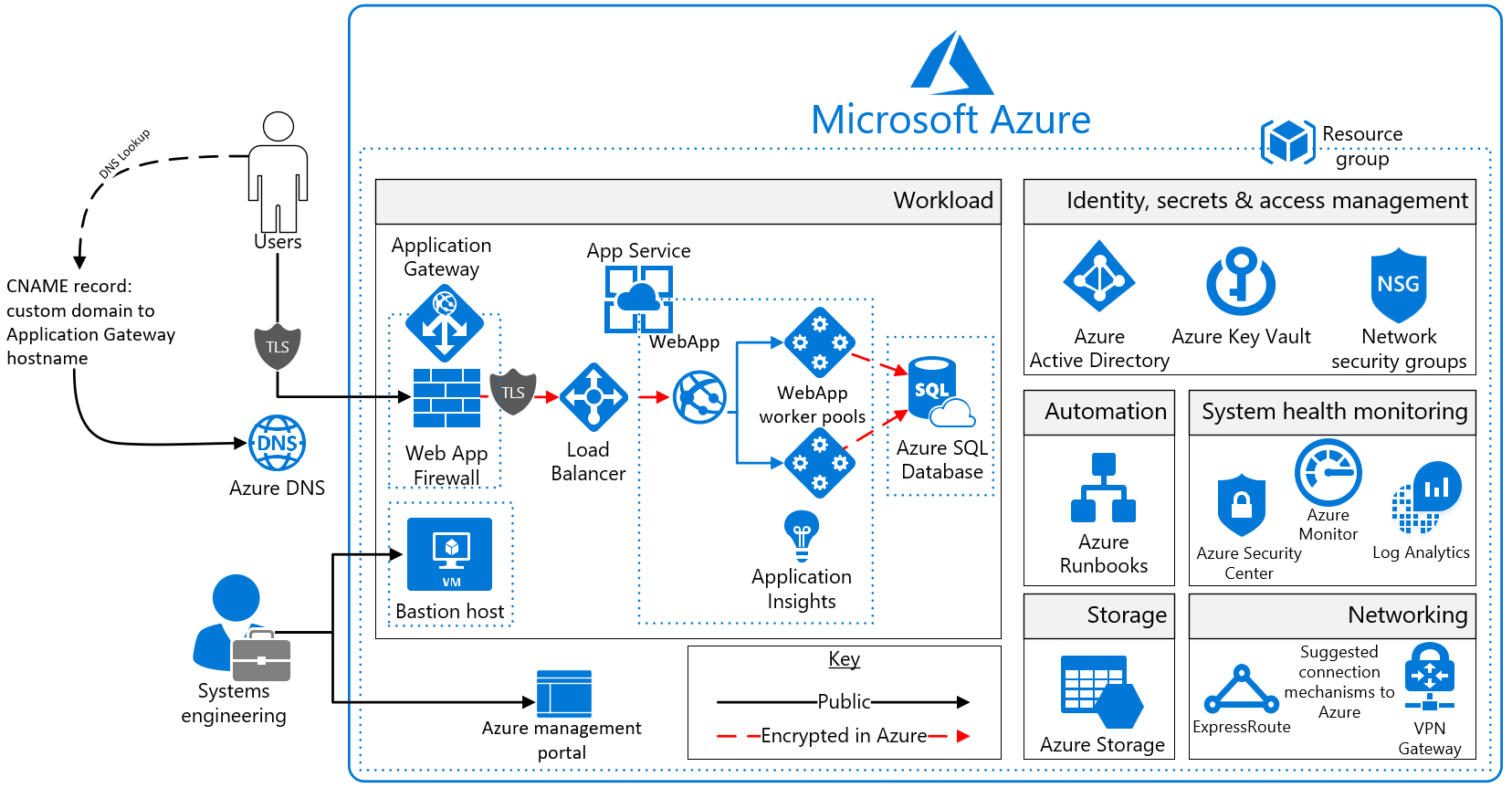

Architekturdiagramm und Komponenten

Diese Azure Security and Compliance Blueprint-Automatisierung stellt eine Referenzarchitektur für eine PaaS-Webanwendung mit einem Azure SQL-Datenbank-Back-End bereit. Die Webanwendung wird in einer isolierten Azure App Service-Umgebung gehostet. Hierbei handelt es sich um eine private, dedizierte Umgebung in einem Azure-Datencenter. In der Umgebung wird ein Lastenausgleich für den Datenverkehr der Webanwendung für die virtuellen Computer durchgeführt, die von Azure verwaltet werden. Diese Architektur umfasst auch Netzwerksicherheitsgruppen, ein Application Gateway, Azure DNS und einen Load Balancer.

Für erweiterte Analysen und Berichterstattungen können Azure SQL-Datenbanken mit Columnstore-Indizes konfiguriert werden. Azure SQL-Datenbanken können abhängig von der Nutzung durch den Kunden zentral hoch- bzw. herunterskaliert oder vollständig ausgeschaltet werden. Jeglicher SQL-Datenverkehr wird mit SSL über selbstsignierte Zertifikate verschlüsselt. Azure empfiehlt als bewährte Methode die Verwendung einer vertrauenswürdigen Zertifizierungsstelle für erweiterte Sicherheit.

Die Lösung verwendet Azure Storage-Konten, die Kunden für die Verwendung von Speicherdienstverschlüsselung konfigurieren können, um die Vertraulichkeit ruhender Daten zu wahren. Azure speichert drei Kopien der Daten im ausgewählten Rechenzentrum eines Kunden, um Resilienz zu gewährleisten. Die geografisch redundante Speicherung stellt sicher, dass die Daten in ein Hunderte von Kilometern entferntes sekundäres Rechenzentrum repliziert und dort wieder als drei Kopien gespeichert werden, um zu verhindern, dass ein unerwünschtes Ereignis im primären Rechenzentrum des Kunden zu einem Datenverlust führt.

Für höhere Sicherheit werden alle Ressourcen in dieser Lösung als Ressourcengruppe über Azure Resource Manager verwaltet. Die rollenbasierte Zugriffssteuerung von Azure Active Directory dient zur Steuerung des Zugriffs auf die bereitgestellten Ressourcen, einschließlich ihrer Schlüssel im Azure Key Vault. Die Systemintegrität wird durch Azure Monitor überwacht. Der Kunde konfiguriert das Überwachen von Diensten zum Speichern von Protokollen und Anzeigen der Systemintegration in nur einem Dashboard, durch das man leicht navigieren kann.

Azure SQL-Datenbank wird in der Regel über SQL Server Management Studio (SSMS) verwaltet. SSMS wird über einen lokalen Computer ausgeführt, der für den Zugriff auf Azure SQL-Datenbank über eine sichere VPN- oder ExpressRoute-Verbindung konfiguriert ist.

Darüber hinaus ermöglicht Application Insights über Azure Monitor-Protokolle die Echtzeit-Anwendungsleistungsverwaltung und entsprechende Analysen. Microsoft empfiehlt das Konfigurieren einer VPN- oder ExpressRoute-Verbindung für die Verwaltung und den Datenimport in das Subnetz der Referenzarchitektur.

Diese Lösung verwendet die folgenden Azure-Dienste. Details zur Bereitstellungsarchitektur befinden sich im Abschnitt "Bereitstellungsarchitektur ".

- App Service-Umgebung v2

- Application Gateway

- (1) Web Application Firewall

- Firewallmodus: Prävention

- Regelsatz: OWASP 3.0

- Listenerport: 443

- (1) Web Application Firewall

- Application Insights

- Azure Active Directory

- Azure-Automatisierung

- Azure DNS

- Azure-Schlüsseltresor

- Azure Load Balancer

- Azure Monitor

- Azure Resource Manager

- Azure Security Center

- Azure SQL-Datenbank

- Azure Storage

- Virtuelles Azure-Netzwerk

- (1) /16 Netzwerk

- (4) /24 Netzwerke

- (4) Netzwerksicherheitsgruppen

- Azure-Web-App

Bereitstellungsarchitektur

Im folgenden Abschnitt werden die Elemente für Entwicklung und Implementierung beschrieben.

Azure Resource Manager: Mit Azure Resource Manager können Kunden mit den Ressourcen der Lösung als Gruppe arbeiten. Kunden können alle Ressourcen für die Lösung in einem einzigen koordinierten Vorgang bereitstellen, aktualisieren oder löschen. Kunden verwenden eine Vorlage für die Bereitstellung, die für unterschiedliche Umgebungen geeignet sein kann, z.B. Testing, Staging und Produktion. Resource Manager umfasst Sicherheits-, Überwachungs- und Kennzeichnungsfunktionen, mit denen Kunden ihre Ressourcen nach der Bereitstellung verwalten können.

Bastionhost: Der Bastionhost ist der einzelne Zugangspunkt, über den Benutzer Zugriff auf die bereitgestellten Ressourcen in dieser Umgebung erhalten. Der Bastionhost bietet eine sichere Verbindung mit den bereitgestellten Ressourcen, indem nur Remotedatenverkehr von öffentlichen IP-Adressen auf einer Sicherheitsliste zugelassen wird. Damit RDP-Datenverkehr (Remotedesktopprotokoll) zugelassen wird, muss die Quelle des Datenverkehrs in der Netzwerksicherheitsgruppe definiert sein.

Diese Lösung erstellt einen virtuellen Computer als Bastionhost in der Domäne mit den folgenden Konfigurationen:

- Antischadsoftwareerweiterung

- Azure-Diagnoseerweiterung

- Azure Disk Encryption mit Azure Key Vault

- Eine Richtlinie zum automatischen Herunterfahren , um den Verbrauch virtueller Computerressourcen zu verringern, wenn sie nicht verwendet werden

- Windows Defender Credential Guard aktiviert, sodass Anmeldeinformationen und andere geheime Schlüssel in einer geschützten Umgebung ausgeführt werden, die vom ausgeführten Betriebssystem isoliert ist

App Service-Umgebung v2: Die Azure App Service-Umgebung ist ein App Service-Feature, das eine vollständig isolierte und dedizierte Umgebung zur sicheren Ausführung von App Service-Anwendungen in größerem Umfang bereitstellt. Dieses Isolationsfeature ist erforderlich, um die PCI-Complianceanforderungen zu erfüllen.

Aufgrund der Isolierung werden in App Service-Umgebungen nur Anwendungen eines einzelnen Kunden ausgeführt. Die Umgebungen werden zudem immer in einem virtuellen Netzwerk bereitgestellt. Dieses Isolationsfeature ermöglicht der Referenzarchitektur eine vollständige Mandantenisolierung und entfernt sie aus Azure-Umgebungen mit mehreren Mandanten, sodass diese Mandanten nicht mehr in der Lage sind, die bereitgestellten Ressourcen der App Service-Umgebung aufzulisten. Kunden haben eine genauere Kontrolle über den eingehenden und ausgehenden Anwendungs-Netzwerkdatenverkehr, und Anwendungen können über virtuelle Netzwerke sichere Hochgeschwindigkeitsverbindungen mit lokalen Unternehmensressourcen herstellen. Kunden können mit der App Service-Umgebung auf Basis von Lastmetriken, verfügbarem Budget oder einem definierten Zeitplan "automatisch skalieren".

Verwenden Sie App Service-Umgebungen für die folgenden Steuerelemente/Konfigurationen:

- Hosten in einem geschützten virtuellen Azure-Netzwerk und in Netzwerksicherheitsregeln

- Selbstsigniertes ILB-Zertifikat für die HTTPS-Kommunikation

- Interner Lastenausgleichsmodus

- Deaktivieren von TLS 1.0

- Ändern von TLS-Verschlüsselung

- Steuern der N/W-Port für eingehenden Datenverkehr

- Webanwendungsfirewall – Daten einschränken

- Zulassen von Azure SQL-Datenbank-Datenverkehr

Azure Web App: Azure App Service ermöglicht Es Kunden, Webanwendungen in der Programmiersprache ihrer Wahl zu erstellen und zu hosten, ohne Infrastruktur zu verwalten. Der Dienst bietet automatische Skalierung und Hochverfügbarkeit, unterstützt Windows und Linux und ermöglicht automatisierte Bereitstellungen über GitHub, Azure DevOps oder ein anderes beliebiges Git-Repository.

Virtual Network

Die Architektur definiert ein privates virtuelles Netzwerk mit dem Adressraum 10.200.0.0/16.

Netzwerksicherheitsgruppen: Netzwerksicherheitsgruppen enthalten Zugriffssteuerungslisten (ACLs), die den Datenverkehr in einem virtuellen Netzwerk zulassen oder ablehnen. Netzwerksicherheitsgruppen können verwendet werden, um Datenverkehr auf der Ebene eines Subnetzes oder eines einzelnen Computers zu schützen. Es gibt die folgenden Netzwerksicherheitsgruppen:

- 1 Netzwerksicherheitsgruppe für Application Gateway

- 1 Netzwerksicherheitsgruppe für die App Service-Umgebung

- 1 Netzwerksicherheitsgruppe für die Azure SQL-Datenbank

- 1 Netzwerksicherheitsgruppe für den Bastionhost

Jede der Netzwerksicherheitsgruppen verfügt über bestimmte offene Ports und Protokolle, damit die Lösung sicher und richtig ausgeführt werden kann. Darüber hinaus werden die folgenden Konfigurationen für jede Netzwerksicherheitsgruppe aktiviert:

- Diagnoseprotokolle und -ereignisse sind aktiviert und werden im Speicherkonto gespeichert.

- Azure Monitor-Protokolle sind mit der Diagnose der Netzwerksicherheitsgruppe verbunden.

Subnetze: Jedes Subnetz ist seiner entsprechenden Netzwerksicherheitsgruppe zugeordnet.

Azure DNS: Das Domain Name System (DNS) ist für die Übersetzung (oder Auflösung) eines Website- oder Dienstnamens in die IP-Adresse verantwortlich. Azure DNS ist ein Hostingdienst für DNS-Domänen, der die Namensauflösung mithilfe der Azure-Infrastruktur durchführt. Durch das Hosten von Domänen in Azure können Benutzer DNS-Einträge mithilfe der gleichen Anmeldeinformationen, APIs, Tools und Abrechnungsschritte wie für die anderen Azure-Dienste verwalten. Azure DNS unterstützt auch private DNS-Domänen.

Azure Load Balancer: Mit Azure Load Balancer können Kunden ihre Anwendungen skalieren und Hochverfügbarkeit für Dienste erzielen. Load Balancer unterstützt sowohl Szenarien mit eingehenden als auch ausgehenden Verbindungen, bietet niedrige Latenzen und einen hohen Durchsatz und unterstützt Millionen Datenflüsse für alle TCP- und UDP-Anwendungen.

Daten während der Übertragung

Azure verschlüsselt standardmäßig die gesamte Kommunikation zu und von Azure-Rechenzentren. Alle Transaktionen für Azure Storage über das Azure-Portal werden per HTTPS durchgeführt.

Ruhende Daten

Die Architektur schützt ruhende Daten durch die Verwendung von Verschlüsselung, Datenbanküberwachung und anderen Maßnahmen.

Azure Storage: Um die Anforderungen an verschlüsselte ruhende Daten zu erfüllen, wird für den gesamten Azure Storage die Speicherdienstverschlüsselung verwendet. Dadurch werden die Daten der Karteninhaber geschützt, um die Zusagen und Anforderungen der Organisation im Hinblick auf Sicherheit und Konformität gemäß der PCI-DSS 3.2 einzuhalten.

Azure Disk Encryption: Azure Disk Encryption nutzt das BitLocker-Features von Windows, um Volumeverschlüsselung für Datenträger bereitzustellen. Die Lösung ist in Azure Key Vault integriert, um die Steuerung und Verwaltung der Datenträgerverschlüsselungsschlüssel zu erleichtern.

Azure SQL-Datenbank: In der Azure SQL-Datenbankinstanz werden die folgenden Datenbanksicherheitsmaßnahmen verwendet:

- Die Active Directory-Authentifizierung und -Autorisierung ermöglicht die zentrale Verwaltung der Identitäten von Datenbankbenutzern und anderen Microsoft-Diensten.

- Die SQL-Datenbank-Überprüfung verfolgt Datenbankereignisse nach und schreibt diese in ein Überwachungsprotokoll in einem Azure Storage-Konto.

- Azure SQL-Datenbank ist so konfiguriert, dass transparente Datenverschlüsselung (Transparent Data Encryption) für die Echtzeitverschlüsselung und -entschlüsselung der Datenbank, der zugehörigen Sicherungen und der Transaktionsprotokolldateien verwendet wird, um ruhende Informationen zu schützen. Die transparente Datenverschlüsselung gewährleistet, dass gespeicherte Daten keinen unbefugten Zugriffen ausgesetzt sind.

- Firewallregeln verhindern sämtlichen Zugriff auf Datenbankserver, bis die richtigen Berechtigungen erteilt werden. Die Firewall gewährt den Datenbankzugriff auf der Grundlage der Ursprungs-IP-Adresse der jeweiligen Anforderung.

- Die SQL-Bedrohungserkennung ermöglicht die Erkennung und Reaktion auf potenzielle Bedrohungen, sobald sie auftreten. Dazu werden Sicherheitswarnungen bei verdächtigen Datenbankaktivitäten, potenziellen Sicherheitslücken, Angriffen durch Einschleusung von SQL-Befehlen und anormalen Mustern beim Datenbankzugriff ausgegeben.

- Encrypted-Spalten stellen sicher, dass vertrauliche Daten im Datenbanksystem niemals im Klartextformat angezeigt werden. Nach dem Aktivieren der Datenverschlüsselung können nur Clientanwendungen oder Anwendungsserver, die Zugriff auf die Schlüssel haben, auf Klartextdaten zugreifen.

- Die dynamische Datenmaskierung in SQL-Datenbank schränkt die Offenlegung vertraulicher Daten ein, indem diese Daten für nicht berechtigte Benutzer maskiert werden. Die dynamische Datenmaskierung kann automatisch potenziell vertrauliche Daten ermitteln und eine geeignete Maskierung vorschlagen. Dies hilft, den Zugriff auf die Daten zu identifizieren und so zu reduzieren, dass sie die Datenbank nicht durch unberechtigten Zugriff verlassen. Kunden sind dafür verantwortlich, die Einstellungen für die dynamische Datenmaskierung an ihr Datenbankschema anzupassen.

Identitätsverwaltung

Die folgenden Technologien enthalten Funktionen zum Verwalten des Zugriffs auf Karteninhaberdaten in der Azure-Umgebung:

- Azure Active Directory ist der cloudbasierte Verzeichnis- und Identitätsverwaltungsdienst von Microsoft. Alle Benutzer für diese Lösung werden in Azure Active Directory erstellt, so auch die Benutzer, die auf die Azure SQL-Datenbank zugreifen.

- Authentifizierung für die Anwendung erfolgt mithilfe von Azure Active Directory. Weitere Informationen finden Sie unter Integrieren von Anwendungen in Azure Active Directory. Darüber hinaus wird für Verschlüsselung der Datenbankspalten Azure Active Directory verwendet, um die Anwendung in der Azure SQL-Datenbank zu authentifizieren. Weitere Informationen finden Sie im Schutz vertraulicher Daten in Azure SQL Datenbank.

- Mit der rollenbasierten Zugriffssteuerung von Azure können Administratoren präzise Zugriffsberechtigungen definieren, um nur den Zugriff zu gewähren, den Benutzer für ihre Aufgaben benötigen. Anstatt jedem Benutzer uneingeschränkte Benutzerberechtigungen für Azure-Ressourcen zu gewähren, können Administratoren auch nur bestimmte Aktionen für den Zugriff auf Karteninhaberdaten erlauben. Der Abonnementzugriff ist auf den Abonnementadministrator beschränkt.

- Azure Active Directory Privileged Identity Management ermöglicht Es Kunden, die Anzahl der Benutzer zu minimieren, die Zugriff auf bestimmte Informationen wie Kartenhalterdaten haben. Administratoren können mit Azure Active Directory Privileged Identity Management privilegierte Identitäten und den damit verbundenen Zugriff auf Ressourcen erkennen, einschränken und überwachen. Diese Funktionalität kann auch verwendet werden, um einen bedarfsgesteuerten Just-in-Time-Administratorzugriff zu erzwingen.

- Azure Active Directory Identity Protection erkennt potenzielle Sicherheitsrisiken, die sich auf die Identitäten einer Organisation auswirken, konfiguriert automatisierte Antworten auf erkannte verdächtige Aktionen im Zusammenhang mit den Identitäten einer Organisation und untersucht verdächtige Vorfälle, um geeignete Maßnahmen zu ergreifen, um sie zu beheben.

Sicherheit

Geheime Verwaltung: Die Lösung verwendet Azure Key Vault für die Verwaltung von Schlüsseln und Geheimen. Azure Key Vault unterstützt Sie dabei, kryptografische Schlüssel und Geheimnisse zu schützen, die von Cloudanwendungen und -diensten verwendet werden. Die folgenden Funktionen von Azure Key Vault unterstützen Kunden beim Schützen von und Zugreifen auf diese Daten:

- Erweiterte Zugriffsrichtlinien werden auf Bedarfsbasis konfiguriert.

- Key Vault-Zugriffsrichtlinien werden mit minimalen erforderlichen Berechtigungen für Schlüssel und Geheimnisse definiert.

- Alle Schlüssel und Geheimnisse in Key Vault besitzen ein Ablaufdatum.

- Alle Schlüssel in Key Vault werden durch spezielle Hardwaresicherheitsmodule geschützt. Der Schlüsseltyp ist ein HSM-geschützter 2.048-Bit-RSA-Schlüssel.

- Allen Benutzern und Identitäten werden mithilfe von rollenbasierter Zugriffssteuerung die erforderlichen Mindestberechtigungen erteilt.

- Diagnoseprotokolle für Key Vault werden mit einer Aufbewahrungsdauer von mindestens 365 Tagen aktiviert.

- Zulässige kryptographische Vorgänge für Schlüssel sind auf die erforderlichen Vorgänge beschränkt.

Azure Security Center: Mit Azure Security Center können Kunden Sicherheitsrichtlinien über Workloads hinweg zentral anwenden und verwalten, Bedrohungen begrenzen sowie Angriffe erkennen und darauf reagieren. Darüber hinaus greift Azure Security Center auf die vorhandenen Konfigurationen der Azure-Dienste zu, um Empfehlungen für die Konfiguration und Verwaltung zu geben und zur Verbesserung der Sicherheit und zum Schutz Daten beizutragen.

Azure Security Center verwendet eine Vielzahl von Erkennungsfunktionen, um Kunden vor potenziellen Angriffen auf ihre Umgebungen zu warnen. Diese Warnungen enthalten wichtige Informationen zum Auslöser der Warnung, zu den möglicherweise betroffenen Ressourcen und zur Quelle des Angriffs. Azure Security Center verfügt über eine Reihe vordefinierter Sicherheitswarnungen, die ausgelöst werden, wenn eine Bedrohung oder verdächtige Aktivität stattfindet. Benutzerdefinierte Warnungsregeln in Azure Security Center ermöglichen Es Kunden, neue Sicherheitswarnungen basierend auf Daten zu definieren, die bereits aus ihrer Umgebung gesammelt werden.

Azure Security Center bietet priorisierte Sicherheitswarnungen und Incidents, sodass es für Kunden einfacher wird, potenzielle Sicherheitsprobleme zu erkennen und zu beheben. Ein Bericht zur Bedrohungserkennung wird für jede erkannte Bedrohung generiert, um Vorfallreaktionsteams bei der Untersuchung und Behebung von Bedrohungen zu unterstützen.

Azure Application Gateway: Die Architektur reduziert das Risiko von Sicherheitsrisiken mithilfe einer Azure Application Gateway mit konfigurierter Webanwendungsfirewall und aktiviertem OWASP-Regelet. Weitere Funktionen:

- End-to-End-SSL

- SSL-Offload aktivieren

- Deaktivieren von TLS v1.0 und v1.1

- Webanwendungsfirewall (Präventionsmodus)

- Präventionsmodus mit OWASP 3.0-Regelnet

- Aktivieren der Diagnoseprotokollierung

- Benutzerdefinierte Integritätssonden

- Azure Security Center und Azure Advisor bieten zusätzlichen Schutz und Benachrichtigungen. Azure Security Center stellt außerdem ein Reputationssystem bereit.

Protokollierung und Überwachung

Azure-Dienste protokollieren umfassend die System- und Benutzeraktivitäten sowie die Systemintegrität:

- Aktivitätsprotokolle: Aktivitätsprotokolle bieten Einblicke in Vorgänge, die für Ressourcen in einem Abonnement ausgeführt werden. Aktivitätsprotokolle können dabei helfen, den Initiator eines Vorgangs, die Zeit des Auftretens und den Status zu bestimmen.

- Diagnoseprotokolle: Diagnoseprotokolle enthalten alle Protokolle, die von jeder Ressource ausgegeben werden. Zu diesen Protokollen gehören Windows-Ereignissystemprotokolle, Azure Storage-Protokolle, Key Vault-Überwachungsprotokolle sowie Application Gateway-Zugriffs- und -Firewallprotokolle. Alle Diagnoseprotokolle werden für die Archivierung in ein zentrales und verschlüsseltes Azure Storage-Konto geschrieben. Die Aufbewahrung kann vom Benutzer konfiguriert werden (bis zu 730 Tage), um den unternehmensspezifischen Aufbewahrungsanforderungen gerecht zu werden.

Azure Monitor-Protokolle: Diese Protokolle werden in Azure Monitor-Protokollen für die Verarbeitung, Speicherung und Dashboardberichterstattung konsolidiert. Nachdem die Daten gesammelt wurden, werden sie in separaten Tabellen für die einzelnen Datentypen in Log Analytics-Arbeitsbereichen angeordnet, damit alle Daten unabhängig von der ursprünglichen Quelle zusammen analysiert werden können. Darüber hinaus ist das Azure Security Center in Azure Monitor-Protokolle integriert, sodass Kunden mit Kusto-Abfragen auf ihre Sicherheitsereignisdaten zugreifen und diese mit Daten aus anderen Diensten kombinieren können.

Die folgenden Azure-Überwachungslösungen sind als Teil dieser Architektur enthalten:

- Active Directory-Bewertung: Die Lösung „Active Directory-Integritätsüberprüfung“ bewertet die Risiken und die Integrität von Serverumgebungen in regelmäßigen Abständen und erstellt eine priorisierte Liste mit spezifischen Empfehlungen für die bereitgestellte Serverinfrastruktur.

- SQL-Bewertung: Die SQL-Lösung zur Integritätsüberprüfung bewertet die Risiken und die Integrität von Serverumgebungen in regelmäßigen Abständen und erstellt für die Kunden eine priorisierte Liste mit spezifischen Empfehlungen für die bereitgestellte Serverinfrastruktur.

- Agent-Integrität: Die Agent-Integritätslösung meldet, wie viele Agents bereitgestellt werden und wie viele Agents nicht reagiert werden, sowie die Anzahl der Agents, die operative Daten übermitteln.

- Aktivitätsprotokollanalyse: Die Lösung „Aktivitätsprotokollanalyse“ hilft bei der Analyse der Azure-Aktivitätsprotokolle in allen Azure-Abonnements eines Kunden.

Azure Automation:Azure Automation dient der Speicherung, Ausführung und Verwaltung von Runbooks. Bei dieser Lösung werden Protokolle über Runbooks für Azure SQL-Datenbank erfasst. Die Änderungsnachverfolgung von Automation ermöglicht Kunden das Identifizieren von Änderungen in der Umgebung auf einfache Weise.

Azure Monitor: Azure Monitor unterstützt Benutzer beim Nachverfolgen der Leistung, Aufrechterhalten der Sicherheit und Identifizieren von Trends, indem Organisationen das Überwachen, Erstellen von Warnungen und Archivieren von Daten ermöglicht wird, ///z.B. die Nachverfolgung von API-Aufrufen in ihren Azure-Ressourcen.

Application Insights: Application Insights ist ein erweiterbarer, für Webentwickler konzipierter Dienst zur Verwaltung der Anwendungsleistung (Application Performance Management) auf mehreren Plattformen. Mit Application Insights werden Leistungsanomalien erkannt, und Kunden können die Lösung für die Liveüberwachung der Webanwendung nutzen. Sie verfügt über leistungsstarke Analysetools, mit denen Kunden Probleme diagnostizieren und nachvollziehen können, wie ihre App von den Benutzern verwendet wird. Der Dienst unterstützt Kunden bei der kontinuierlichen Verbesserung der Leistung und Benutzerfreundlichkeit.

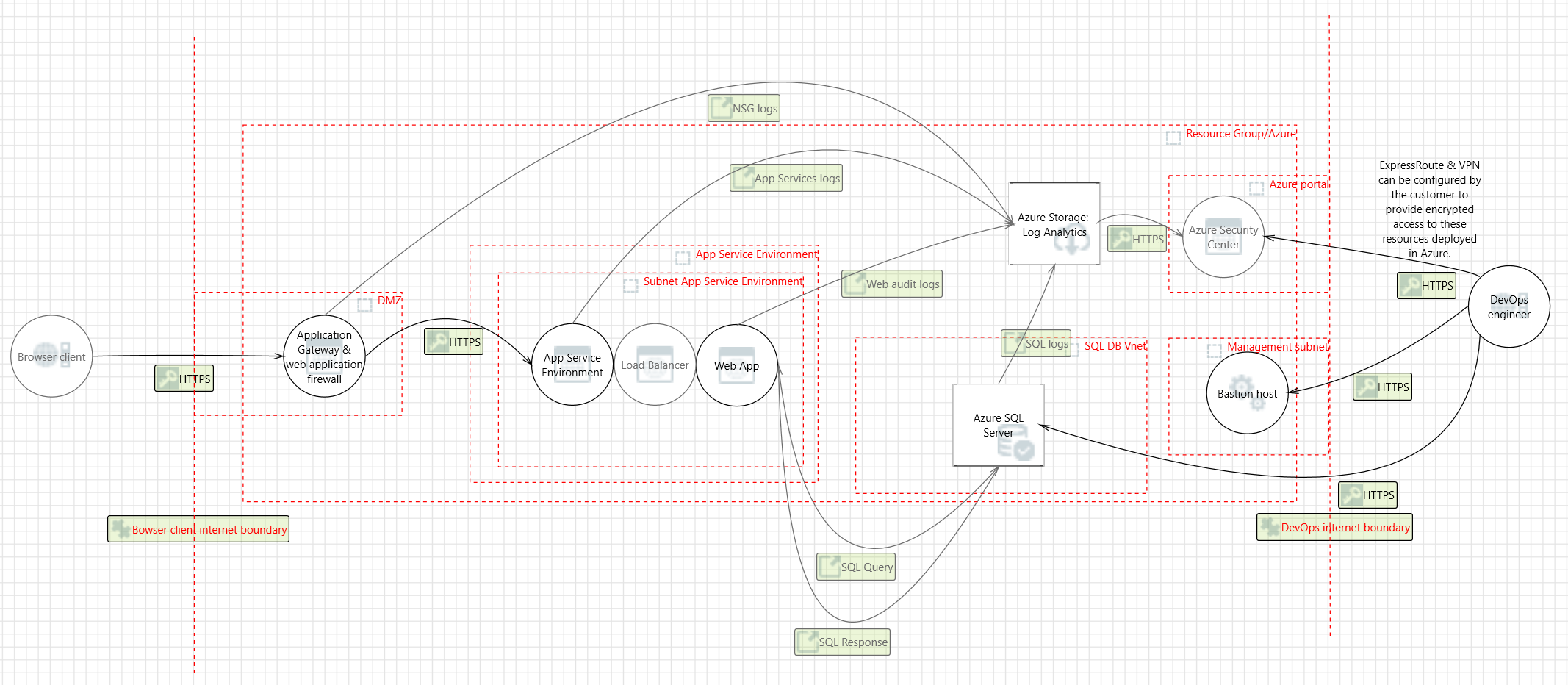

Bedrohungsmodell

Das Datenflussdiagramm für diese Referenzarchitektur steht zum Download bereit und ist unten angegeben. Dieses Modell kann Kunden dabei helfen, bei Änderungen die potenziellen Risikopunkte in der Systeminfrastruktur zu verstehen.

Konformitätsdokumentation

In Azure Security and Compliance Blueprint – PCI-DSS-Zuständigkeitsmatrix für Kunden sind die Verantwortlichkeiten von Controllern und Verarbeitern für alle PCI-DSS 3.2-Anforderungen aufgeführt.

Azure Security and Compliance Blueprint – Implementierungsmatrix für PCI-DSS-konforme PaaS-Webanwendungen enthält Informationen darüber, auf welche PCI-DSS 3.2-Anforderungen durch die Architektur der PaaS-Webanwendung verwiesen wird, sowie eine detaillierte Beschreibung, wie die Implementierung die Anforderungen der einzelnen Artikel erfüllt.

Stellen Sie diese Lösung bereit

Diese Azure Security and Compliance Blueprint-Automatisierung besteht aus JSON-Konfigurationsdateien und PowerShell-Skripts, die vom API-Dienst von Azure Resource Manager verwaltet werden, um Ressourcen innerhalb von Azure bereitzustellen. Ausführlichere Bereitstellungsanweisungen finden Sie hier.

Schnellstart

Klonen oder laden Sie dieses GitHub-Repository auf die lokale Arbeitsstation herunter.

Überprüfen Sie „0-Setup-AdministrativeAccountAndPermission.md“, und führen Sie die angegebenen Befehle aus.

Stellen Sie eine Testlösung mit Contoso-Beispieldaten oder eine Pilotlösung einer anfänglichen Produktionsumgebung bereit.

- 1A-ContosoWebStoreDemoAzureResources.ps1

- Dieses Skript stellt die Azure-Ressourcen für die Demonstration eines Webstores mithilfe von Contoso-Beispieldaten bereit.

- 1-DeployAndConfigureAzureResources.ps1

- Dieses Skript stellt die Azure-Ressourcen bereit, die zur Unterstützung einer Produktionsumgebung für eine vom Kunden betriebene Webanwendung erforderlich sind. Diese Umgebung sollte vom Kunden auf Basis der organisatorischen Anforderungen weiter angepasst werden.

- 1A-ContosoWebStoreDemoAzureResources.ps1

Anleitungen und Empfehlungen

VPN und ExpressRoute

Zur Erzielung von sicheren Verbindungen mit Ressourcen, die als Teil dieser Referenzarchitektur einer PaaS-Webanwendung bereitgestellt werden, muss ein sicherer VPN-Tunnel oder eine ExpressRoute-Verbindung konfiguriert werden. Durch die korrekte Einrichtung von VPN oder ExpressRoute können Kunden eine zusätzliche Sicherheitsebene für Daten während der Übertragung hinzufügen.

Mit der Implementierung eines sicheren VPN-Tunnels mit Azure kann eine virtuelle private Verbindung zwischen einem lokalen Netzwerk und einem virtuellen Azure-Netzwerk hergestellt werden. Diese Verbindung wird über das Internet hergestellt und ermöglicht Kunden das Übertragen von Informationen über einen „Tunnel“ innerhalb eines verschlüsselten Links zwischen dem Kundennetzwerk und Azure. Eine Site-to-Site-VPN-Verbindung ist eine sichere, ausgereifte Technologie, die seit Jahrzehnten von Unternehmen aller Größen eingesetzt wird. Der IPsec-Tunnelmodus wird in dieser Option als Verschlüsselungsmechanismus verwendet.

Da Datenverkehr im VPN-Tunnel über ein Site-to-Site-VPN über das Internet übertragen wird, bietet Microsoft eine weitere Verbindungsoption an, die noch sicherer ist. Azure ExpressRoute ist ein dedizierter WAN-Link zwischen Azure und einem lokalen Standort oder einem Exchange-Hostinganbieter. Da ExpressRoute-Verbindungen nicht über das Internet verlaufen, bieten sie eine höhere Sicherheit, größere Zuverlässigkeit und schnellere Geschwindigkeit bei geringerer Latenz als herkömmliche Verbindungen über das Internet. Da es sich außerdem um eine direkte Verbindung vom Telekommunikationsanbieter des Kunden handelt, werden die Daten nicht über das Internet übertragen und dort nicht verfügbar gemacht.

Bewährte Methoden für das Implementieren eines sicheren hybriden Netzwerks, mit dem ein lokales Netzwerk auf Azure erweitert wird, finden Sie hier.

Haftungsausschluss

- Dieses Dokument dient nur zu Informationszwecken. MICROSOFT ÜBERNIMMT KEINE AUSDRÜCKLICHEN, STILLSCHWEIGENDEN ODER GESETZLICH VORGEGEBENEN GARANTIEN HINSICHTLICH DER INFORMATIONEN IN DIESEM DOKUMENT. Dieses Dokument wird "as-is" bereitgestellt. Informationen und Ansichten, die in diesem Dokument ausgedrückt werden, einschließlich URL und anderen Internetwebsitereferenzen, können ohne Ankündigung geändert werden. Kunden, die dieses Dokument lesen, tragen das Risiko, es zu verwenden.

- Dieses Dokument gibt Kunden keine Rechte an geistigem Eigentum an Microsoft-Produkten oder -Lösungen.

- Kunden dürfen dieses Dokument zu internen Referenzzwecken kopieren und verwenden.

- Bestimmte Empfehlungen in diesem Dokument können zu einer erhöhten Nutzung von Daten, Netzwerken oder Computeressourcen in Azure sowie zu höheren Azure-Lizenz- oder -Abonnementkosten für den Kunden führen.

- Diese Architektur soll Kunden als Grundlage für die Anpassung an ihre spezifischen Anforderungen dienen. Sie sollte nicht unverändert in einer Produktionsumgebung verwendet werden.

- Dieses Dokument wurde als Referenz entwickelt und sollte nicht dazu verwendet werden, alle Mittel zu definieren, mit denen ein Kunde bestimmte Konformitätsanforderungen und -vorschriften erfüllen kann. Kunden sollten bei genehmigten Kundenimplementierungen rechtliche Unterstützung von ihrer Organisation einholen.