Vorbereiten auf einen Ransomware-Angriff

Einführen eines Cybersicherheitsframeworks

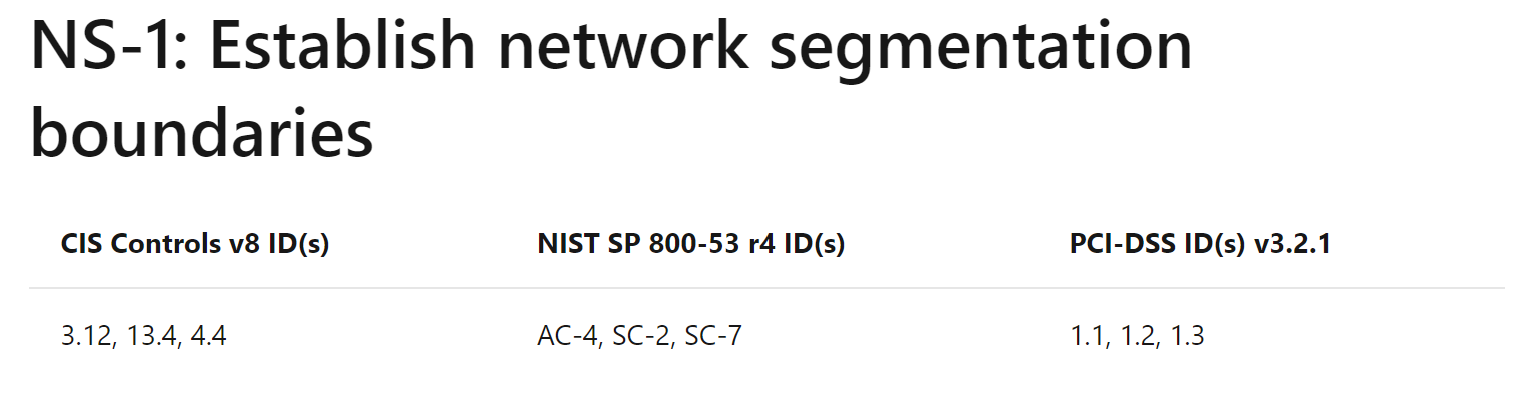

Ein guter Ausgangspunkt ist die Einführung von Microsoft Cloud Security Benchmark (MCSB) zum Schutz der Azure-Umgebung. Die Microsoft Cloud Security Benchmark ist das Framework für Sicherheitskontrollen in Azure, das auf branchenüblichen Frameworks für Sicherheitskontrollen wie NIST SP800-53 und CIS Controls v7.1 basiert.

Die Microsoft Cloud Security Benchmark bietet Organisationen Anleitungen zum Konfigurieren von Azure und Azure-Diensten sowie zum Implementieren der Sicherheitskontrollen. Organisationen können Microsoft Defender for Cloud verwenden, um den Livestatus ihrer Azure-Umgebung mit allen MCSB-Kontrollen zu überwachen.

Letztendlich zielt das Framework darauf ab, Cybersicherheitsrisiken zu reduzieren und besser zu verwalten.

Priorisieren der Risikominderung

Aufgrund unserer Erfahrungen mit Ransomware-Angriffen haben wir festgestellt, dass bei der Priorisierung folgende Themen im Vordergrund stehen sollten: 1) Vorbereiten, 2) Begrenzen, 3) Verhindern. Dieser Ansatz mag nicht intuitiv erscheinen, da die meisten Benutzer einen Angriff verhindern und einfach weitermachen möchten. Wir müssen jedoch von einer Sicherheitsverletzung (einem wichtigen Zero Trust-Prinzip) ausgehen und uns zunächst auf die zuverlässige Minderung des größten Schadens konzentrieren. Diese Priorisierung ist aufgrund der hohen Wahrscheinlichkeit eines Worst-Case-Szenarios mit Ransomware von entscheidender Bedeutung. Man will es zwar nicht wahrhaben, aber wir haben es mit kreativen und motivierten menschlichen Angreifern zu tun, die auf geschickte Weise eine Möglichkeit finden, die komplexen realen Umgebungen zu kontrollieren, in denen wir arbeiten. Angesichts dieser Realität ist es wichtig, sich auf das Schlimmste vorzubereiten und Rahmenbedingungen zu schaffen, um Angreifern die Fähigkeit zu nehmen, ihre Ziele zu erreichen.

Diese Prioritäten sollten zwar die ersten Schritte bestimmen, doch empfehlen wir Organisationen, so viele Schritte wie möglich parallel auszuführen (einschließlich der Erzielung schneller Erfolge aus Schritt 1, wann immer dies möglich ist).

Erschweren des Eindringens

Verhindern Sie, dass ein Ransomware-Angreifer in Ihre Umgebung eindringt, und reagieren Sie schnell auf Vorfälle, um den Zugriff des Angreifers zu unterbinden, bevor er Daten stehlen und verschlüsseln kann. Dadurch schlagen die Versuche von Angreifern frühzeitiger und häufiger fehl, sodass sie keinen Gewinn aus ihren Angriffen ziehen können. Obwohl Prävention das angestrebte Ergebnis ist, handelt es sich um einen kontinuierlichen Prozess, und eine 100%ige Prävention und schnelle Reaktion in einer realen Organisation (komplexe Systeme mit mehreren Plattformen und mehreren Clouds sowie verteilten IT-Zuständigkeiten) ist unter Umständen nicht möglich.

Um dies zu erreichen, sollten Organisationen schnelle Erfolge identifizieren und umsetzen, um Sicherheitskontrollen zu stärken und so ein Eindringen zu verhindern sowie Angreifer schnell zu erkennen und abzuwehren. Gleichzeitig sollte ein nachhaltiges Programm implementiert werden, das bei der Aufrechterhaltung der Sicherheit hilft. Microsoft empfiehlt Organisationen, die hier in der Zero Trust-Strategie beschriebenen Prinzipien zu befolgen. In Bezug auf Ransomware sollten Organisationen insbesondere die folgende Priorisierung vornehmen:

- Verbessern der Sicherheit durch Konzentration auf die Verringerung der Angriffsfläche sowie Bedrohungs- und Sicherheitsrisikoverwaltung für Ressourcen in ihrem Bestand.

- Implementieren von Kontrollen für Schutz, Erkennung und Reaktion für ihre digitalen Ressourcen, die vor Standardbedrohungen und erweiterten Bedrohungen schützen, Sichtbarkeit und Warnungen bei Angreiferaktivitäten bieten und auf aktive Bedrohungen reagieren können.

Begrenzen des Schadensumfangs

Stellen Sie sicher, dass Sie über strenge Kontrollen (Verhindern, Erkennen, Reagieren) für privilegierte Konten wie IT-Administratoren und andere Rollen mit Kontrolle über unternehmenskritische Systeme verfügen. Dies verlangsamt und/oder verhindert, dass Angreifer vollständigen Zugriff auf Ihre Ressourcen erhalten und diese so stehlen und verschlüsseln können. Wenn den Angreifern die Möglichkeit genommen wird, IT-Administratorkonten als schnellen Weg zu Ressourcen zu nutzen, wird die Wahrscheinlichkeit erheblich verringert, dass ihre Angriffe erfolgreich sind und sie Zahlungen fordern oder davon profitieren können.

Organisationen sollten über erhöhte Sicherheit für privilegierte Konten verfügen (strenger Schutz, genaue Überwachung und schnelle Reaktion auf Vorfälle im Zusammenhang mit diesen Rollen). Weitere Informationen finden Sie im Plan zur schnellen Modernisierung der Sicherheit von Microsoft, der folgende Themen behandelt:

- End-to-End-Sitzungssicherheit (einschließlich mehrstufiger Authentifizierung (MFA) für Administratoren)

- Schützen und Überwachen von Identitätssystemen

- Entschärfen von „Lateral Traversal“

- Schnelle Reaktion auf Bedrohungen

Einstellen auf das Schlimmste

Bereiten Sie sich auf das Worst-Case-Szenario vor, und rechnen Sie damit, dass dieser Fall eintreten wird (auf allen Ebenen der Organisation). Dies hilft sowohl Ihrer Organisation als auch anderen Systemen weltweit, auf die Sie angewiesen sind:

- Begrenzen des Schadens für das Worst-Case-Szenario: Die Wiederherstellung aller Systeme anhand von Sicherungen führt zwar zu erheblichen Störungen des Geschäftsbetriebs, ist aber effektiver und effizienter als der Versuch, die Wiederherstellung mithilfe der von Angreifern bereitgestellten (minderwertigen) Entschlüsselungstools durchzuführen, nachdem Sie für den Erhalt des Schlüssels bezahlt haben. Hinweis: Die Zahlung ist ein sehr unsicherer Weg: Sie haben keine formale oder rechtliche Garantie dafür, dass der Schlüssel für alle Dateien funktioniert, die Tools effektiv funktionieren oder dass der Angreifer (der möglicherweise ein Amateur ist und das Toolkit eines Profis verwendet) in gutem Glauben handelt.

- Begrenzen des finanziellen Nutzens für Angreifer: Wenn eine Organisation Geschäftsvorgänge wiederherstellen kann, ohne die Angreifer zu bezahlen, ist der Angriff effektiv gescheitert und hat für die Angreifer keine Rendite gebracht. Dadurch wird es weniger wahrscheinlich, dass die Organisation in Zukunft das Ziel von Angriffen sein wird (und den Angreifern werden zusätzliche Finanzmittel für Angriffe auf andere Organisationen vorenthalten).

Die Angreifer können zwar immer noch versuchen, die Organisation mit einer Offenlegung von Daten oder dem Missbrauch/Verkauf der gestohlenen Daten zu erpressen, doch ist dies von geringerem Nutzen, als im Besitz des einzigen Zugriffspfads zu Ihren Daten und Systemen zu sein.

Um dies zu erreichen, sollten Organisationen Folgendes sicherstellen:

- Registrieren des Risikos: Fügen Sie Ransomware dem Risikoregister als Szenario mit hoher Wahrscheinlichkeit und großer Auswirkung hinzu. Verfolgen Sie den Status der Risikominderung über den Auswertungszyklus des Enterprise Risikomanagement (ERM).

- Definieren und Sichern kritischer Geschäftsressourcen: Definieren Sie Systeme, die für kritische Geschäftsvorgänge erforderlich sind, und sichern Sie diese automatisch nach einem regelmäßigen Zeitplan (einschließlich korrekter Sicherung kritischer Abhängigkeiten wie Active Directory). Schützen Sie Sicherungen vor vorsätzlicher Löschung und Verschlüsselung mit Offlinespeicher, unveränderlichem Speicher und/oder Out-of-Band-Schritten (MFA oder PIN), bevor Sie Onlinesicherungen ändern/löschen.

- Testen des Szenarios „Wiederherstellen von Null“: Führen Sie Tests durch, um sicherzustellen, dass Ihr System für Geschäftskontinuität/Notfallwiederherstellung (BC/DR) kritische Geschäftsabläufe schnell wieder in Betrieb nehmen kann, wenn alle Systeme ausgefallen sind. Durchführung von praktischen Übungen zur Validierung teamübergreifender Prozesse und technischer Verfahren, einschließlich der Kommunikation mit Mitarbeitern und Kunden außerhalb des Netzes (unter der Annahme, dass keine E-Mails, Chats usw. verfügbar sind).

Es ist wichtig, unterstützende Dokumente und Systeme zu schützen (oder zu drucken), die für die Wiederherstellung erforderlich sind, einschließlich Dokumenten zum Wiederherstellungsverfahren, CMDBs, Netzwerkdiagrammen, SolarWinds-Instanzen usw. Angreifer zerstören diese regelmäßig. - Reduzieren der lokalen Gefährdung – durch Verschieben von Daten mit automatischer Sicherung und Self-Service-Rollback in Clouddienste.

Fördern des Bewusstseins und Sicherstellen, dass keine Wissenslücke vorhanden ist

Es gibt eine Reihe von Aktivitäten, die durchgeführt werden können, um sich auf potenzielle Ransomware-Vorfälle vorzubereiten.

Informieren der Endbenutzer über die Gefahren von Ransomware

Da bei den meisten Ransomware-Varianten davon ausgegangen wird, dass Endbenutzer die Ransomware installieren oder eine Verbindung mit kompromittierten Websites herstellen, sollten alle Endbenutzer über die Gefahren aufgeklärt werden. Dies erfolgt in der Regel im Rahmen der jährlichen Schulung zum Sicherheitsbewusstsein sowie durch Ad-hoc-Schulungen, die über die Verwaltungssystem für Lernkurse des Unternehmens bereitstehen. Die Schulung zum Sicherheitsbewusstsein sollten sich über die Portale des Unternehmens oder andere geeignete Kanäle auch auf die Kunden des Unternehmens erstrecken.

Informieren von SOC-Analysten (Security Operations Center) und anderen Personen über die Reaktion bei Ransomware-Vorfällen

SOC-Analysten und andere Personen, die mit Ransomware-Vorfällen zu tun haben, sollten die Grundlagen von Schadsoftware und insbesondere Ransomware kennen. Sie sollten wichtige Varianten/Familien von Ransomware sowie einige ihrer typischen Merkmale kennen. Mitarbeitern des Call-Centers für Kunden sollte außerdem bekannt sein, wie mit Berichten über Ransomware von Endbenutzern und Kunden des Unternehmens umzugehen ist.

Sicherstellen, dass geeignete technische Kontrollen vorhanden sind

Es gibt eine Vielzahl technischer Kontrollen, die zum Schutz vor, Erkennen von und Reagieren auf Ransomware-Vorfälle vorhanden sein sollten, wobei der Schwerpunkt auf Prävention liegt. SOC-Analysten sollten zumindest Zugriff auf die Telemetriedaten haben, die von Antischadsoftwaresystemen im Unternehmen generiert werden, verstehen, welche vorbeugenden Maßnahmen vorhanden sind, die Infrastruktur verstehen, die Ransomware zum Ziel hat, und den Unternehmensteams helfen können, entsprechende Maßnahmen zu ergreifen.

Dies sollte einige oder alle der folgenden grundlegenden Tools umfassen:

Erkennungs- und Vorbeugungstools

- Produktgruppen von Antischadsoftware für Unternehmensserver (z. B. Microsoft Defender für Cloud)

- Antischadsoftwarelösungen für Netzwerke (z. B. Azure-Antischadsoftware)

- Plattformen für die Sicherheitsdatenanalyse (z. B. Azure Monitor, Sentinel)

- Angriffserkennungs- und Schutzsysteme der nächsten Generation

- Firewall der nächsten Generation (Next Generation Firewall, NGFW)

Toolkits zur Analyse von und Reaktion auf Schadsoftware

- Automatisierte Systeme zur Analyse von Schadsoftware mit Unterstützung für die meisten wichtigen Endbenutzer- und Serverbetriebssysteme in der Organisation

- Statische und dynamische Analysetools für Schadsoftware

- Software und Hardware für digitale Forensik

- Nicht organisationsinterner Internetzugriff (z. B. 4G-Dongle)

- Um maximale Effektivität zu erzielen, sollten SOC-Analysten umfassenden Zugriff auf fast alle Antischadsoftwareplattformen über ihre nativen Schnittstellen haben, zusätzlich zu vereinheitlichten Telemetriedaten innerhalb der Plattformen für die Sicherheitsdatenanalyse. Die Plattform für Azure-native Antischadsoftware für Azure Cloud Services und Virtual Machines bietet Schritt-für-Schritt-Anleitungen, um dies zu erreichen.

- Anreicherungs- und Intelligencequellen

- Online- und Offlinequellen für Informationen zu Bedrohungen und Schadsoftware (z. B. Sentinel, Azure Network Watcher)

- Active Directory und andere Authentifizierungssysteme (und zugehörige Protokolle)

Interne Konfigurationsverwaltungsdatenbanken (CMDBs) mit Endpunktgeräteinformationen

Schutz von Daten

- Implementieren Sie den Schutz von Daten, um die schnelle und zuverlässige Wiederherstellung nach einem Ransomware-Angriff sicherzustellen und einige Verfahren zu blockieren.

- Festlegen geschützter Ordner: Hierdurch wird es für nicht autorisierte Anwendungen erschwert, die Daten in diesen Ordnern zu ändern.

- Überprüfen von Berechtigungen: Reduzieren des Risikos von Ransomware durch umfassenden Zugriff

- Entdecken umfassender Schreib-/Löschberechtigungen für Dateifreigaben, SharePoint und andere Lösungen

- Reduzieren umfassender Berechtigungen bei gleichzeitiger Erfüllung der Anforderungen an die geschäftliche Zusammenarbeit

- Durchführen von Überprüfungen und Überwachungen, um sicherzustellen, dass umfassende Berechtigungen nicht wieder auftauchen

- Schützen der Sicherungskopien

- Stellen Sie sicher, dass kritische Systeme gesichert und Sicherungen gegen vorsätzliche Löschung/Verschlüsselung durch Angreifer geschützt sind.

- Automatisches Sichern aller kritischen Systeme nach einem regelmäßigen Zeitplan

- Sicherstellen der raschen Wiederherstellung von Geschäftsvorgängen durch regelmäßige Anwendung eines Plan für Geschäftskontinuität/Notfallwiederherstellung (BC/DR)

- Schützen von Sicherungen vor gezielter Löschung und Verschlüsselung

- Hoher Schutz: Erzwingen von Out-of-Band-Schritten (z. B. MUA/MFA) vor dem Ändern von Onlinesicherungen wie Azure Backup

- Höchster Schutz: Isolieren der Sicherungen von Online-/Produktionsworkloads, um den Schutz von Sicherungsdaten zu erhöhen

- Schützen von unterstützenden Dokumenten, die für die Wiederherstellung erforderlich sind, z. B. Dokumente zum Wiederherstellungsverfahren, CMDB und Netzwerkdiagramme

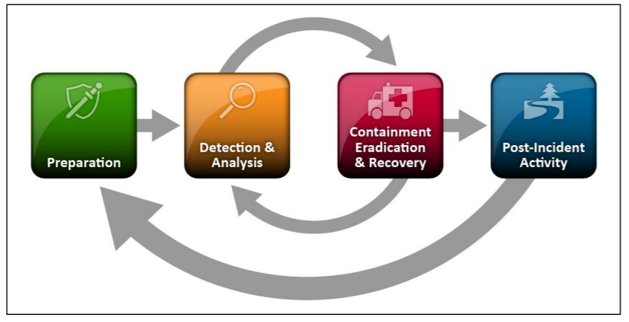

Einrichten eines Prozesses zur Behandlung von Vorfällen

Stellen Sie sicher, dass Ihre Organisation eine Reihe von Aktivitäten durchführt, die ungefähr den Schritten und Anleitungen zur Reaktion auf Vorfälle entsprechen, die im Computer Security Incident Handling Guide (Leitfaden für den Umgang mit Computersicherheitsvorfällen) (Sonderveröffentlichung 800-61r2) des US National Institute of Standards and Technology (NIST) beschrieben sind, um sich auf potenzielle Ransomware-Vorfälle vorzubereiten. Diese Schritte umfassen:

- Vorbereitung: In dieser Phase werden die verschiedenen Maßnahmen beschrieben, die vor einem Vorfall eingerichtet werden sollten. Dies kann sowohl technische Vorbereitungen (z. B. die Implementierung geeigneter Sicherheitskontrollen und anderer Technologien) als auch nicht technische Vorbereitungen (z. B. die Vorbereitung von Prozessen und Verfahren) umfassen.

- Auslöser/Erkennung: In dieser Phase wird beschrieben, wie diese Art von Vorfall erkannt werden kann und welche Auslöser vorhanden sein können, mit denen entweder eine weitere Untersuchung oder die Deklaration eines Vorfalls initiiert werden sollte. Diese werden in der Regel in Auslöser mit hoher und niedriger Zuverlässigkeit unterteilt.

- Untersuchung/Analyse: In dieser Phase werden die Aktivitäten beschrieben, die ausgeführt werden sollten, um verfügbare Daten zu untersuchen und zu analysieren, wenn nicht klar ist, ob ein Vorfall aufgetreten ist. Das Ziel hierbei ist es, entweder zu bestätigen, dass ein Vorfall deklariert werden soll, oder festzustellen, dass kein Vorfall aufgetreten ist.

- Vorfalldeklaration: In dieser Phase werden die Schritte behandelt, die ausgeführt werden müssen, um einen Vorfall zu deklarieren. Dazu wird in der Regel ein Tickets im Vorfallverwaltungssystem (Ticketsystem) des Unternehmens erstellt und das Ticket an die entsprechenden Mitarbeiter zur weiteren Auswertung und Aktion weitergeleitet.

- Eindämmung/Minderung: Diese Phase umfasst die Schritte, die entweder vom Security Operations Center (SOC) oder anderen Stellen ausgeführt werden können, um den Vorfall mithilfe verfügbarer Tools, Techniken und Verfahren einzudämmen oder zu minimieren (zu beenden), sodass er nicht weiter auftritt oder die Auswirkungen des Vorfalls begrenzt werden.

- Korrektur/Wiederherstellung: Diese Phase umfasst die Schritte, die ausgeführt werden können, um Schäden zu korrigieren oder zu beheben, die durch den Vorfall verursacht wurden, bevor er eingedämmt und gemindert wurde.

- Aktivität nach dem Vorfall: Diese Phase umfasst die Aktivitäten, die nach Abschluss des Vorfalls ausgeführt werden sollten. Dies kann das Erfassen der abschließenden Berichterstattung über den Vorfall sowie das Ermitteln der gewonnenen Erkenntnisse umfassen.

Vorbereiten einer schnellen Wiederherstellung

Stellen Sie sicher, dass Sie über geeignete Prozesse und Verfahren verfügen. Fast alle Ransomware-Vorfälle führen dazu, dass kompromittierte Systeme wiederhergestellt werden müssen. Daher sollten für die meisten Systeme geeignete und getestete Prozesse und Verfahren zur Sicherung und Wiederherstellung vorhanden sein. Es sollten auch geeignete Eindämmungsstrategien mit geeigneten Verfahren vorhanden sein, um die Ausbreitung von Ransomware zu verhindern und eine Wiederherstellung nach Ransomware-Angriffen zu ermöglichen.

Stellen Sie sicher, dass Sie über gut dokumentierte Verfahren verfügen, mit deren Hilfe Sie Unterstützung von Drittanbietern erhalten, insbesondere Unterstützung von Threat Intelligence-Anbietern, Antischadsoftware-Lösungsanbietern und vom Anbieter für die Schadsoftwareanalyse. Diese Kontakte können nützlich sein, wenn die Ransomware-Variante bekannte Schwachstellen aufweist oder Entschlüsselungstools verfügbar sind.

Die Azure-Plattform bietet Sicherungs- und Wiederherstellungsoptionen über Azure Backup sowie integrierte Funktionen in verschiedenen Datendiensten und Workloads.

Isolierte Sicherungen mit Azure Backup

- Azure Virtual Machines

- Datenbanken in Azure VMs: SQL, SAP HANA

- Azure Database for PostgreSQL

- Lokale Windows-Server (Sichern in der Cloud mit dem MARS-Agent)

Lokale (operative) Sicherungen mit Azure Backup

- Azure Files

- Azure-Blobs

- Azure Disks

Integrierte Sicherungen von Azure-Diensten

- Datendienste wie Azure-Datenbanken (SQL, MySQL, MariaDB, PostgreSQL), Azure Cosmos DB und ANF bieten integrierte Sicherungsfunktionen

Nächste Schritte

Weitere Informationen finden Sie im Whitepaper zu Azure-Abwehrmechanismen für Ransomware-Angriffe.

Weitere Artikel in dieser Reihe: