Abrufen von Protokollen im CEF-Format von Ihrem Gerät oder Ihrer Appliance in Microsoft Sentinel

Hinweis

Informationen über die Verfügbarkeit von Funktionen in US-Regierungs-Clouds finden Sie in den Microsoft Sentinel-Tabellen in Cloud-Funktionsverfügbarkeit für US-Regierungskunden.

Viele Netzwerk- und Sicherheitsgeräte und -Appliances senden ihre Systemprotokolle über das Syslog-Protokoll in einem speziellen Format, das als Common Event Format (CEF) bezeichnet wird. Dieses Format enthält mehr Informationen als das Syslog-Standardformat und stellt diese in einer analysierten Schlüssel-Wert-Anordnung dar. Der Log Analytics-Agent akzeptiert CEF-Protokolle und formatiert sie speziell für die Verwendung mit Microsoft Sentinel, bevor er sie an Ihren Microsoft Sentinel-Arbeitsbereich weiterleitet.

Erfahren Sie, wie Sie Syslog mit dem AMA erfassen, einschließlich der Konfiguration von Syslog und Erstellung eines DCR.

Wichtig

Bevorstehende Änderungen:

- Am 28. Februar 2023 wurden Änderungen am CommonSecurityLog-Tabellenschema eingeführt.

- Nach dieser Änderung müssen Sie möglicherweise benutzerdefinierte Abfragen überprüfen und aktualisieren. Weitere Informationen finden Sie im Abschnitt empfohlene Aktionen in diesem Blogbeitrag. Sofort einsatzbare Inhalte (Erkennungen, Huntingabfragen, Arbeitsmappen, Parser usw.) werden von Microsoft Sentinel aktualisiert.

- Daten, die vor der Änderung gestreamt und erfasst wurden, sind weiterhin in den früheren Spalten und Formaten verfügbar. Alte Spalten bleiben daher im Schema erhalten.

- Am 31. August 2024 wird der Log Analytics-Agent außer Betrieb genommen. Wenn Sie den Log Analytics-Agent in Ihrer Microsoft Sentinel-Bereitstellung verwenden, empfiehlt es sich, mit der Planung der Migration zum Azure Monitor-Agent zu beginnen. Optionen für das Streamen von Protokollen im CEF- und Syslog-Format an Microsoft Sentinel überprüfen.

In diesem Artikel wird beschrieben, wie Sie Protokolle im CEF-Format verwenden, um eine Verbindung mit Ihren Datenquellen herzustellen. Informationen zu Datenconnectors, die diese Methode verwenden, finden Sie unter Referenz zu Microsoft Sentinel-Datenconnectors.

Es gibt zwei Hauptschritte zum Herstellen dieser Verbindung, die im Folgenden ausführlich erläutert werden:

Sie müssen einen Linux-Computer oder einen virtuellen Computer als dedizierte Protokollweiterleitung bestimmen, den Log Analytics-Agent darauf installieren und den Agent so konfigurieren, dass die Protokolle an Ihren Microsoft Sentinel-Arbeitsbereich weitergeleitet werden. Die Installation und Konfiguration des Agents werden von einem Bereitstellungsskript verarbeitet.

Sie müssen Ihr Gerät für das Senden seiner Protokolle im CEF-Format an einen Syslog-Server konfigurieren.

Hinweis

Daten werden am geografischen Standort des Arbeitsbereichs gespeichert, in dem Sie Microsoft Sentinel ausführen.

Unterstützte Architekturen

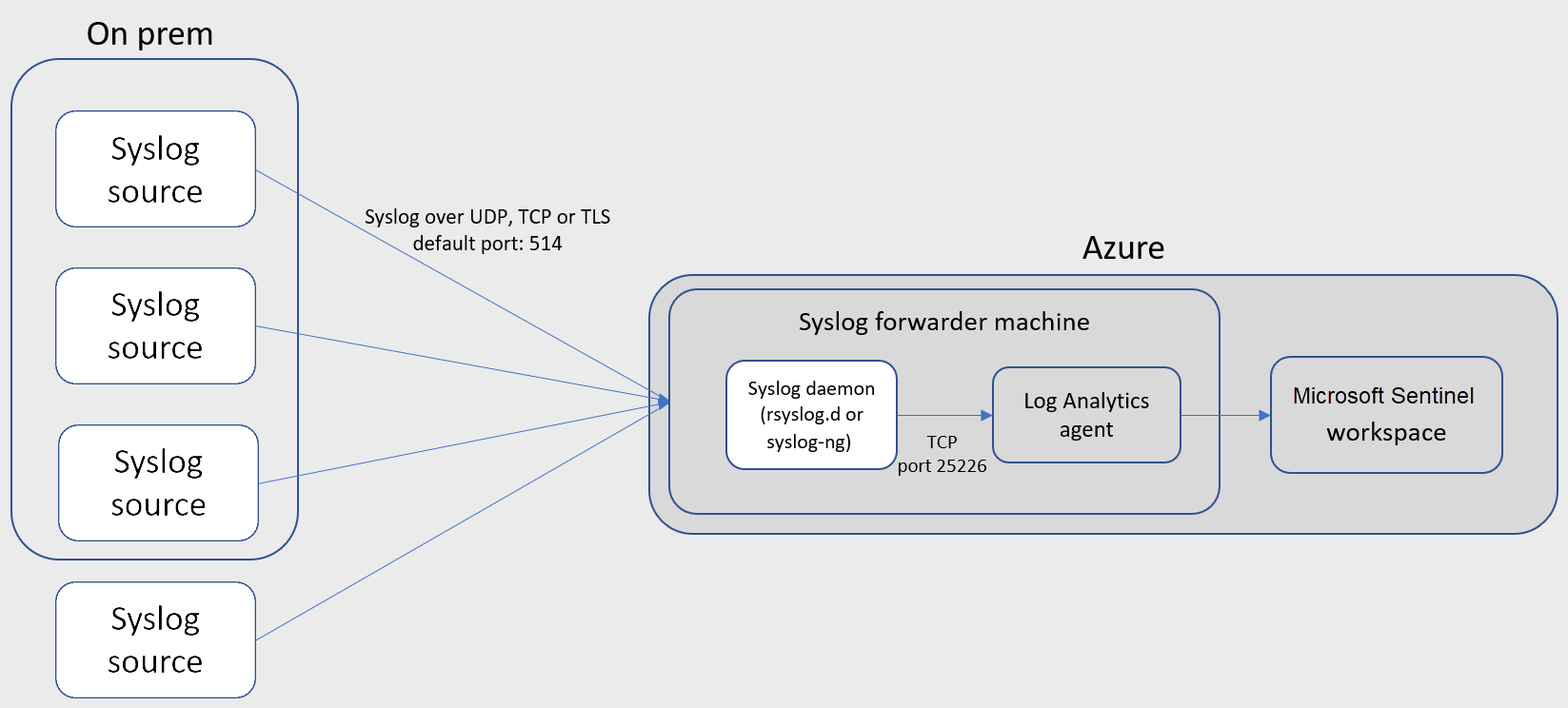

Die folgende Abbildung beschreibt die Einrichtung mit einer Linux-VM in Azure:

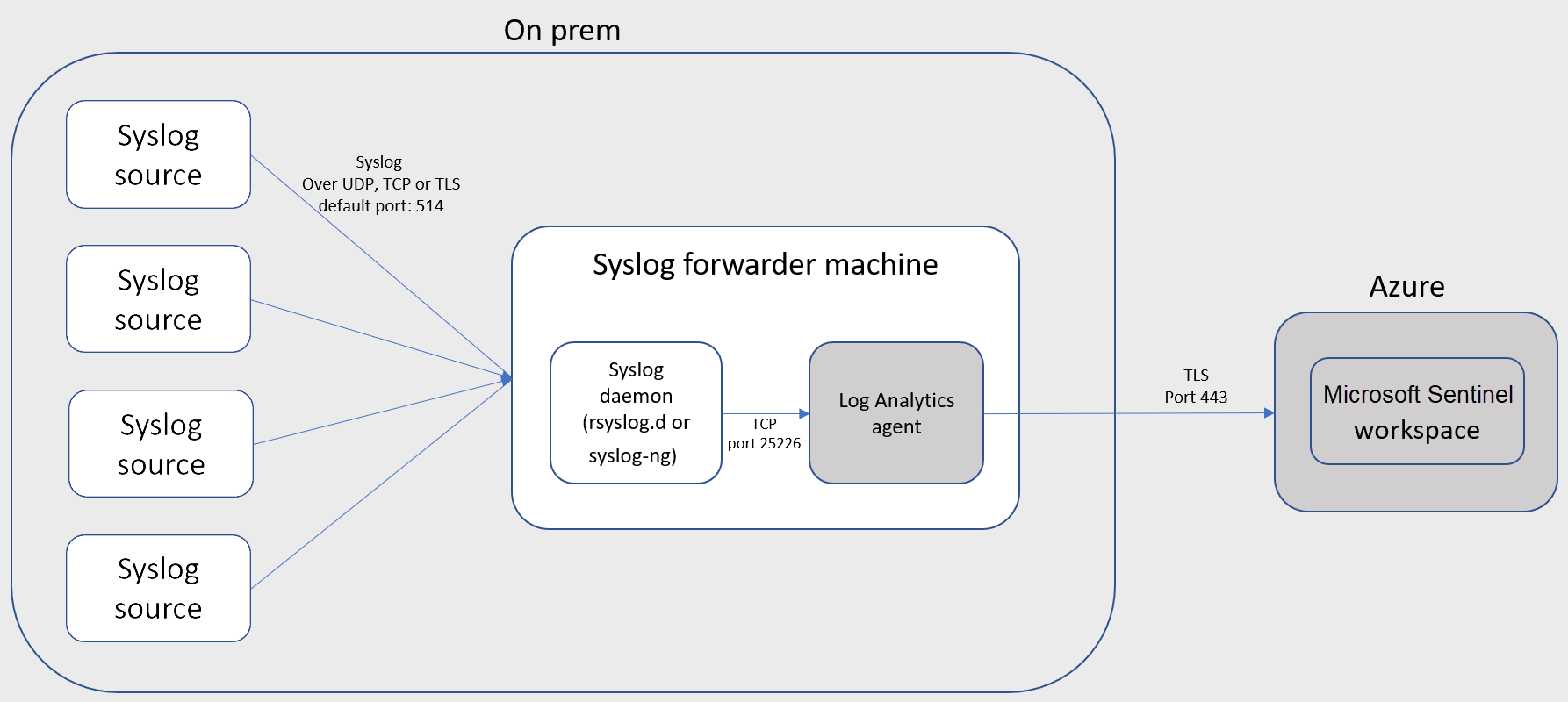

Alternativ verwenden Sie das folgende Setup, wenn Sie eine VM in einer anderen Cloud oder auf einem lokalen Computer verwenden:

Voraussetzungen

Für das Erfassen von CEF-Daten in Log Analytics wird ein Microsoft Sentinel-Arbeitsbereich benötigt.

Sie müssen über Lese- und Schreibberechtigungen für diesen Arbeitsbereich verfügen.

Sie müssen über Leseberechtigungen für die freigegebenen Schlüssel für den Arbeitsbereich verfügen. Weitere Informationen zu Arbeitsbereichsschlüsseln

Festlegen einer Protokollweiterleitung und Installieren des Log Analytics-Agents

In diesem Abschnitt wird beschrieben, wie Sie den Linux-Computer bestimmen und konfigurieren, der die Protokolle von Ihrem Gerät an Ihren Microsoft Sentinel-Arbeitsbereich weiterleiten soll.

Bei Ihrem Linux-Computer kann es sich um einen physischen oder virtuellen Computer in Ihrer lokalen Umgebung, eine Azure-VM oder eine VM in einer anderen Cloud handeln.

Verwenden Sie den Link auf der CEF-Datenconnectorseite (Common Event Format) , um ein Skript auf dem dedizierten Computer auszuführen und die folgenden Aufgaben auszuführen:

Installiert den Log Analytics-Agent für Linux (auch als OMS-Agent bezeichnet) und konfiguriert ihn für die folgenden Zwecke:

- Lauschen auf CEF-Nachrichten vom integrierten Linux-Syslog-Daemon am TCP-Port 25226

- Sicheres Senden der Nachrichten über TLS an Ihren Microsoft Sentinel-Arbeitsbereich, wo sie analysiert und ergänzt werden

Konfiguriert den integrierten Linux-Syslog-Daemon (rsyslog.d/syslog-ng) für die folgenden Zwecke:

- Lauschen auf Syslog-Nachrichten von Ihren Sicherheitslösungen an TCP-Port 514

- Weiterleiten nur der Nachrichten, die mit dem Log Analytics-Agent auf localhost als CEF identifiziert werden, über TCP-Port 25226

Weitere Informationen finden Sie unter Bereitstellung einer Protokollweiterleitung zum Erfassen von Syslog- und CEF-Protokollen in Microsoft Sentinel.

Sicherheitshinweise

Stellen Sie sicher, dass Sie die Sicherheit des Computers gemäß der Sicherheitsrichtlinie Ihrer Organisation konfigurieren. Beispielsweise können Sie das Netzwerk so konfigurieren, dass es der Sicherheitsrichtlinie für das Unternehmensnetzwerk entspricht, und die Ports und Protokolle im Daemon Ihren Anforderungen entsprechend ändern.

Weitere Informationen finden Sie unter Sichern einer VM in Azure und Bewährte Methoden für die Netzwerksicherheit.

Wenn Ihre Geräte Syslog- und CEF-Protokolle über TLS senden (z. B. wenn sich Ihre Protokollweiterleitung in der Cloud befindet), müssen Sie den Syslog-Daemon (rsyslog oder syslog-ng) so konfigurieren, dass er über TLS kommuniziert.

Weitere Informationen finden Sie unter:

- Verschlüsselung des Syslog-Datenverkehrs mit TLS – rsyslog

- Verschlüsselung von Protokollnachrichten mit TLS – syslog-ng

Konfigurieren Ihres Geräts

Suchen Sie nach den Konfigurationsanweisungen Ihres Geräteanbieters zum Senden von Protokollen im CEF-Format an einen SIEM- oder Protokollserver, und befolgen Sie diese.

Wenn Ihr Produkt im Katalog der Datenconnectors angezeigt wird, können Sie die Referenz zu Microsoft Sentinel-Datenconnectors lesen, um Unterstützung zu erhalten, wobei die Konfigurationsanweisungen die Einstellungen aus der folgenden Liste enthalten sollten.

- Protokoll = TCP

- Port = 514

- Format = CEF

- IP-Adresse: Achten Sie darauf, die CEF-Nachrichten an die IP-Adresse des virtuellen Computers zu senden, den Sie für diesen Zweck reserviert haben.

Diese Lösung unterstützt Syslog RFC 3164 und RFC 5424.

Tipp

Definieren Sie bei Bedarf ein anderes Protokoll oder eine andere Portnummer auf Ihrem Gerät, solange Sie auch dieselben Änderungen am Syslog-Daemon auf der Protokollweiterleitung vornehmen.

Suchen von Daten

Nach Herstellung der Verbindung kann es bis zu 20 Minuten dauern, bis Daten in Log Analytics angezeigt werden.

Wenn Sie in Log Analytics nach CEF-Ereignissen möchten, fragen Sie die Tabelle CommonSecurityLog im Abfragefenster ab.

Einige Produkte, die im Katalog der Datenconnectors aufgeführt sind, erfordern die Verwendung zusätzlicher Parser, um optimale Ergebnisse zu erzielen. Diese Parser werden durch die Verwendung von Kusto-Funktionen implementiert. Weitere Informationen finden Sie im Abschnitt zu Ihrem Produkt auf der Seite Referenz zu Microsoft Sentinel-Datenconnectors.

Um CEF-Ereignisse für diese Produkte zu finden, geben Sie den Namen der Kusto-Funktion als Abfragebetreff anstelle von „CommonSecurityLog“ ein.

Hilfreiche Beispielabfragen, Arbeitsmappen und Analyseregelvorlagen, die speziell für Ihr Produkt erstellt wurden, finden Sie auf der Registerkarte Nächste Schritte der Datenconnectorseite Ihres Produkts im Microsoft Sentinel-Portal.

Wenn keine Daten angezeigt werden, finden Sie eine Anleitung auf der CEF-Problembehandlungsseite.

Ändern der Quelle des Felds „TimeGenerated“

Standardmäßig füllt der Log Analytics-Agent das Feld TimeGenerated im Schema mit der Zeit auf, zur der der Agent das Ereignis vom Syslog-Daemon empfangen hat. Folglich wird die Zeit, zu der das Ereignis im Quellsystem generiert wurde, nicht in Microsoft Sentinel erfasst.

Sie können jedoch den folgenden Befehl ausführen, um das Skript TimeGenerated.py herunterzuladen und auszuführen. Mit diesem Skript wird der Log Analytics-Agent so konfiguriert, dass das Feld TimeGenerated mit der ursprünglichen Zeit des Ereignisses aus dem Quellsystem aufgefüllt wird, und nicht mit der Zeit, zu der es vom Agent empfangen wurde.

wget -O TimeGenerated.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/CEF/TimeGenerated.py && python TimeGenerated.py {ws_id}

Nächste Schritte

In diesem Dokument haben Sie erfahren, wie Microsoft Sentinel CEF-Protokolle von Geräten und Appliances sammelt. Weitere Informationen zum Verbinden Ihres Produkts mit Microsoft Sentinel finden Sie in den folgenden Artikeln:

- Bereitstellen einer Syslog-/CEF-Weiterleitung

- Referenz zu Microsoft Sentinel-Datenconnectors

- Problembehandlung der Konnektivität der Protokollweiterleitung

Weitere Informationen zu Aktivitäten, die Sie mit den in Microsoft Sentinel gesammelten Daten ausführen können, finden Sie in den folgenden Artikeln:

- Erfahren Sie mehr über die CEF- und CommonSecurityLog-Feldzuordnung.

- Erfahren Sie, wie Sie Einblick in Ihre Daten und potenzielle Bedrohungen erhalten.

- Beginnen Sie mit Erkennung von Bedrohungen mithilfe von Microsoft Sentinel.