Behandeln falsch positiver Ergebnisse in Microsoft Sentinel

Microsoft Sentinel-Analyseregeln benachrichtigen Sie, wenn in Ihrem Netzwerk etwas Verdächtiges auftritt. Keine Analyseregel ist perfekt, und Sie werden einige falsch positive Ergebnisse, die sich nicht vermeiden lassen, behandeln müssen. In diesem Artikel wird beschrieben, wie Sie falsch positive Ergebnisse entweder mithilfe der Automatisierung oder durch Ändern geplanter Analyseregeln behandeln können.

Ursachen und Prävention falsch positiver Ergebnisse

Selbst bei einer ordnungsgemäß erstellten Analyseregel stammen falsch positive Ergebnisse häufig von bestimmten Entitäten wie Benutzern oder IP-Adressen, die von der Regel ausgeschlossen werden sollten.

Zu den häufigen Szenarios gehören:

- Normale Aktivitäten bestimmter Benutzer (in der Regel Dienstprinzipale) zeigen ein Muster, das verdächtig erscheint.

- Beabsichtigte Sicherheitsüberprüfungsaktivitäten, die von bekannten IP-Adressen stammen, werden als schädlich erkannt.

- Bei einer Regel, mit der private IP-Adressen ausgeschlossen werden, sollten auch einige interne IP-Adressen ausgeschlossen werden, die nicht privat sind.

In diesem Artikel werden zwei Methoden zum Vermeiden falsch positiver Ergebnisse beschrieben:

- Mit Automatisierungsregeln werden Ausnahmen erstellt, ohne die Analyseregeln zu ändern.

- Änderungen an geplanten Analyseregeln ermöglichen detailliertere und dauerhafte Ausnahmen.

In der folgenden Tabelle sind die Merkmale der einzelnen Methoden beschrieben:

| Methode | Merkmal |

|---|---|

| Automatisierungsregeln |

|

| Änderungen an Analyseregeln |

|

Hinzufügen von Ausnahmen mithilfe von Automatisierungsregeln

Die einfachste Möglichkeit, eine Ausnahme hinzuzufügen, besteht im Hinzufügen einer Automatisierungsregel, wenn ein falsch positiver Incident angezeigt wird.

So fügen Sie eine Automatisierungsregel hinzu, um ein falsch positives Ergebnis zu behandeln

Wählen Sie in Microsoft Sentinel unter Incidents den Incident aus, für den Sie eine Ausnahme erstellen möchten.

Wählen Sie Automatisierungsregel erstellen aus.

Ändern Sie optional auf der Randleiste Neue Automatisierungsregel erstellen den Namen der neuen Regel, der die Ausnahme definieren soll, und verwenden Sie nicht einfach den Namen der Warnungsregel.

Fügen Sie unter Bedingungen optional weitere Namen für Analyseregeln hinzu, auf die die Ausnahme angewendet werden soll. Wählen Sie das Dropdownfeld mit dem Namen der Analyseregel aus, und wählen Sie aus der Liste weitere Analyseregeln aus.

Auf der Randleiste werden jeweils die Entitäten im aktuellen Incident angezeigt, die möglicherweise das falsch positive Ergebnis verursacht haben. Übernehmen Sie die automatischen Vorschläge, oder ändern Sie diese, um die Ausnahme zu optimieren. Beispielsweise können Sie eine Bedingung für eine IP-Adresse so ändern, dass sie für ein ganzes Subnetz gilt.

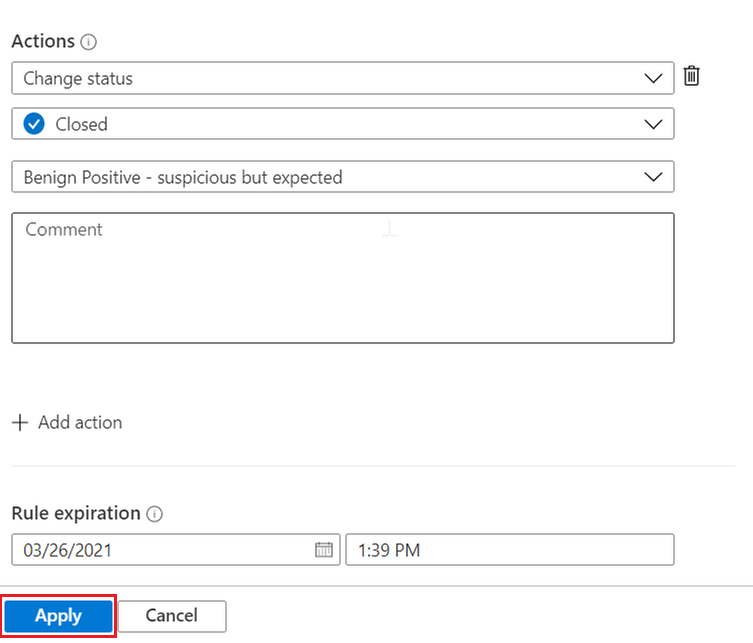

Wenn die Bedingungen für Sie zufriedenstellend sind, können Sie weiter definieren, was die Regel ausführen soll:

- Die Regel ist bereits so konfiguriert, dass sie den Incident schließt, der die Ausnahmekriterien erfüllt.

- Sie können den angegebenen Schließungsgrund beibehalten, oder Sie können ihn ändern, wenn ein anderer Grund besser geeignet ist.

- Sie können dem automatisch geschlossenen Incident einen Kommentar hinzufügen, in dem die Ausnahme erläutert wird. Sie können z. B. angeben, dass der Incident von einer bekannten Verwaltungsaktivität ausgelöst wurde.

- Standardmäßig ist festgelegt, dass die Regel nach 24 Stunden automatisch abläuft. Dieser Ablauftermin entspricht möglicherweise Ihren Vorstellungen und verringert gleichzeitig die Wahrscheinlichkeit falsch negativer Fehler. Wenn die Ausnahme jedoch länger bestehen soll, legen Sie den Regelablauf auf einen späteren Zeitpunkt fest.

Wenn Sie möchten, können Sie weitere Aktionen hinzufügen. Beispielsweise können Sie dem Vorfall ein Tag hinzufügen oder ein Playbook ausführen, um eine E-Mail oder eine Benachrichtigung zu senden oder mit einem externen System zu synchronisieren.

Wählen Sie Anwenden aus, um die Ausnahme zu aktivieren.

Tipp

Sie können auch eine Automatisierungsregel von Grund auf neu erstellen, ohne mit einem Incident zu beginnen. Wählen Sie im linken Navigationsmenü von Microsoft Sentinel die Option Automatisierung aus, und wählen Sie dann Erstellen>Neue Regel hinzufügen aus. Erfahren Sie mehr über Automatisierungsregeln.

Hinzufügen von Ausnahmen durch Ändern von Analyseregeln

Eine weitere Möglichkeit zum Implementieren von Ausnahmen ist das Ändern der Abfrage von Analyseregeln. Sie können Ausnahmen direkt in die Regel einschließen oder am besten (sofern machbar) einen Verweis auf eine Watchlist verwenden. Anschließend können Sie die Ausnahmeliste in der Watchlist verwalten.

Ändern der Abfrage

Um vorhandene Analyseregeln zu bearbeiten, wählen Sie im linken Navigationsmenü von Microsoft Sentinel die Option Automatisierung aus. Wählen Sie die Regel aus, die Sie bearbeiten möchten, und wählen Sie dann unten rechts Bearbeiten aus, um den Assistenten für Analyseregeln zu öffnen.

Ausführliche Anweisungen zum Verwenden des Assistenten für Analyseregeln zum Erstellen und Bearbeiten von Analyseregeln finden Sie unter Erstellen von benutzerdefinierten Analyseregeln zum Erkennen von Bedrohungen.

Um in einer typischen Regelpräambel eine Ausnahme zu implementieren, können Sie eine Bedingung wie where IPAddress !in ('<ip addresses>') ziemlich am Anfang der Regelabfrage hinzufügen. Diese Zeile schließt bestimmte IP-Adressen aus der Regel aus.

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in ('10.0.0.8', '192.168.12.1')

...

Diese Art von Ausnahme ist nicht auf IP-Adressen beschränkt. Sie können mithilfe des Felds UserPrincipalName bestimmte Benutzer oder mithilfe von AppDisplayName bestimmte Apps ausschließen.

Sie können auch mehrere Attribute ausschließen. Verwenden Sie beispielsweise Folgendes, um Warnungen von der IP-Adresse 10.0.0.8 oder dem Benutzer user@microsoft.com auszuschließen:

| where IPAddress !in ('10.0.0.8')

| where UserPrincipalName != 'user@microsoft.com'

Um ggf. eine differenziertere Ausnahme zu implementieren und die Wahrscheinlichkeit falsch negativer Ergebnisse zu verringern, können Sie Attribute kombinieren. Die folgende Ausnahme gilt nur, wenn beide Werte in derselben Warnung angezeigt werden:

| where IPAddress != '10.0.0.8' and UserPrincipalName != 'user@microsoft.com'

Ausschließen von Subnetzen

Das Ausschließen von IP-Adressbereichen, die von einer Organisation verwendet werden, erfordert den Ausschluss eines Subnetzes. Im folgenden Beispiel wird gezeigt, wie Sie Subnetze ausschließen.

Der Operator ipv4_lookup ist ein Anreicherungsoperator und kein Filteroperator. Die Zeile where isempty(network) führt die eigentliche Filterung aus, indem die Ereignisse untersucht werden, die keine Übereinstimmung zeigen.

let subnets = datatable(network:string) [ "111.68.128.0/17", "5.8.0.0/19", ...];

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| evaluate ipv4_lookup(subnets, IPAddress, network, return_unmatched = true)

| where isempty(network)

...

Verwenden von Watchlists zum Verwalten von Ausnahmen

Sie können eine Watchlist verwenden, um die Liste der Ausnahmen außerhalb der eigentlichen Regel zu verwalten. Diese Lösung (sofern anwendbar) bietet folgende Vorteile:

- Ein Analyst kann Ausnahmen hinzufügen, ohne die Regel zu bearbeiten. Dies entspricht viel eher den bewährten SOC-Methoden.

- Dieselbe Watchlist kann für mehrere Regeln gelten, was eine zentrale Ausnahmeverwaltung ermöglicht.

Die Verwendung einer Watchlist ist mit der Verwendung einer direkten Ausnahme vergleichbar. Verwenden Sie _GetWatchlist('<watchlist name>') zum Aufrufen der Watchlist:

let timeFrame = 1d;

let logonDiff = 10m;

let allowlist = (_GetWatchlist('ipallowlist') | project IPAddress);

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in (allowlist)

...

Mithilfe der Watchlist können Sie auch eine Subnetzfilterung ausführen. Im obigen Subnetzausschlusscode könnten Sie beispielsweise die Subnetzdefinition datatable durch eine Watchlist ersetzen:

let subnets = _GetWatchlist('subnetallowlist');

Beispiel: Verwalten von Ausnahmen für die Microsoft Sentinel-Lösung für SAP-Anwendungen®

Die Microsoft Sentinel-Lösung für SAP-Anwendungen® bietet Funktionen, mit deren Hilfe Sie Benutzer oder Systeme vom Auslösen von Warnungen ausschließen können.

Benutzer ausschließen. Verwenden Sie die SAPUsersGetVIP-Funktion , um:

- Anruftags für Benutzer, die sie vom Auslösen von Warnungen ausschließen möchten. Markieren Sie Benutzer in der SAP_User_Config Watchlist, wobei Sternchen (*) als Platz verwendet wird Karte s, um alle Benutzer mit einer angegebenen Benennungssyntax zu markieren.

- Listen Sie bestimmte SAP-Rollen und/oder Profile auf, die Sie vom Auslösen von Warnungen ausschließen möchten.

Schließen Sie Systeme aus. Verwenden Sie Funktionen, die den SelectedSystemRoles-Parameter unterstützen, um zu bestimmen, dass nur bestimmte Typen von Systemen Warnungen auslösen, einschließlich nur Produktionssysteme , nur UAT-Systeme oder beides.

Weitere Informationen finden Sie in der Microsoft Sentinel-Lösung für SAP-Anwendungsdatenreferenz®.

Nächste Schritte

Weitere Informationen finden Sie unter: