Schnellstart: Durchführen des Onboardings für Microsoft Sentinel

In dieser Schnellstartanleitung aktivieren Sie Microsoft Sentinel und installieren eine Lösung über den Inhaltshub. Anschließend richten Sie einen Datenconnector ein, um mit der Erfassung von Daten in Microsoft Sentinel zu beginnen.

Microsoft Sentinel verfügt über viele Datenconnectors für Microsoft-Produkte, z. B. den Microsoft Defender-XDR-Dienst-zu-Dienst-Connector. Darüber hinaus können Sie integrierte Connectors für Nicht-Microsoft-Produkte aktivieren, z. B. Syslog oder Common Event Format (CEF). In dieser Schnellstartanleitung verwenden Sie den Azure Activity-Datenconnector, der in der Azure Activity-Lösung für Microsoft Sentinel verfügbar ist.

Voraussetzungen

Ein aktives Azure-Abonnement. Sollten Sie kein Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Log Analytics-Arbeitsbereich Informationen zum Erstellen eines Log Analytics-Arbeitsbereichs finden Sie hier. Weitere Informationen zu Log Analytics-Arbeitsbereichen finden Sie unter Entwerfen Ihrer Azure Monitor-Protokollbereitstellung.

In dem für Microsoft Sentinel verwendeten Log Analytics-Arbeitsbereich ist eine Aufbewahrungsdauer von 30 Tagen festgelegt. Um sicherzustellen, dass Sie alle Funktionen und Features von Microsoft Sentinel verwenden können, erhöhen Sie die Aufbewahrungsdauer auf 90 Tage. Konfigurieren von Datenaufbewahrungs- und Archivrichtlinien in Azure Monitor-Protokollen

Berechtigungen:

Um Microsoft Sentinel zu aktivieren, benötigen Sie Berechtigungen als Mitwirkender für das Abonnement, in dem sich der Microsoft Sentinel-Arbeitsbereich befindet.

Für die Ressourcengruppe, zu der der Arbeitsbereich gehört, benötigen Sie entweder Berechtigungen als Microsoft Sentinel-Mitwirkender oder Microsoft Sentinel-Leser, um Microsoft Sentinel zu verwenden.

Zum Installieren oder Verwalten von Lösungen im Inhaltshub benötigen Sie die Rolle Microsoft Sentinel-Mitwirkender für die Ressourcengruppe, zu der der Arbeitsbereich gehört.

Microsoft Sentinel ist ein kostenpflichtiger Dienst. Überprüfen Sie die Preisoptionen und die Microsoft Sentinel-Preisseite.

Überprüfen Sie vor der Bereitstellung von Microsoft Sentinel in einer Produktionsumgebung die Aktivitäten und Voraussetzungen für die Bereitstellung von Microsoft Sentinel.

Aktivieren von Microsoft Sentinel

Fügen Sie zunächst Microsoft Sentinel zu einem vorhandenen Arbeitsbereich hinzu, oder erstellen Sie einen neuen Arbeitsbereich.

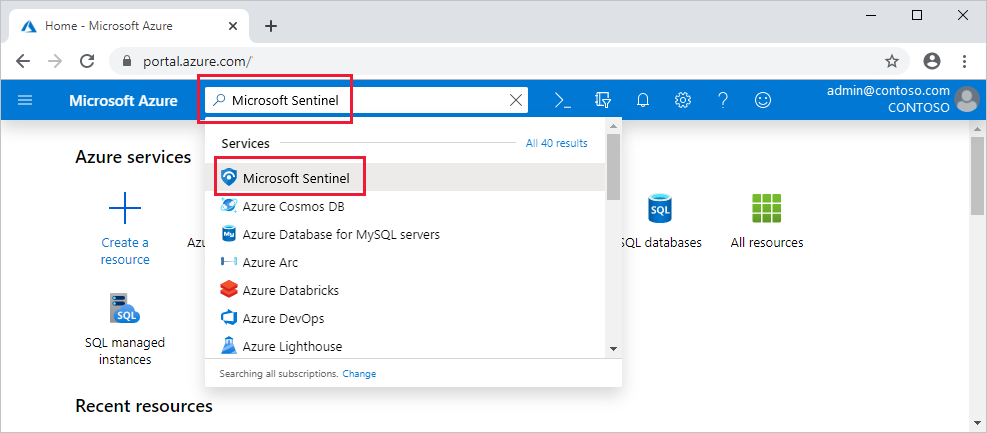

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Microsoft Sentinel, und wählen Sie diese Lösung aus.

Klicken Sie auf Erstellen.

Wählen Sie den Arbeitsbereich aus, den Sie verwenden möchten, oder erstellen Sie einen neuen. Sie können Microsoft Sentinel in mehr als einem Arbeitsbereich ausführen. Die Daten sind aber für einen einzelnen Arbeitsbereich isoliert.

- Die Standardarbeitsbereiche, die von Microsoft Defender for Cloud erstellt wurden, werden nicht in der Liste angezeigt. Sie können Microsoft Sentinel nicht in diesen Arbeitsbereichen installieren.

- Nach der Bereitstellung in einem Arbeitsbereich bietet Microsoft Sentinel keine Unterstützung für das Verschieben dieses Arbeitsbereichs in andere Ressourcengruppen oder Abonnements.

Wählen Sie Hinzufügen aus.

Alternativ zur Verwendung des Portals können Sie das Onboarding bei Microsoft Sentinel auch über eine API-Anfrage durchführen, indem Sie die OnboardingStates ARM-API aufrufen.

Installieren einer Lösung über den Content Hub

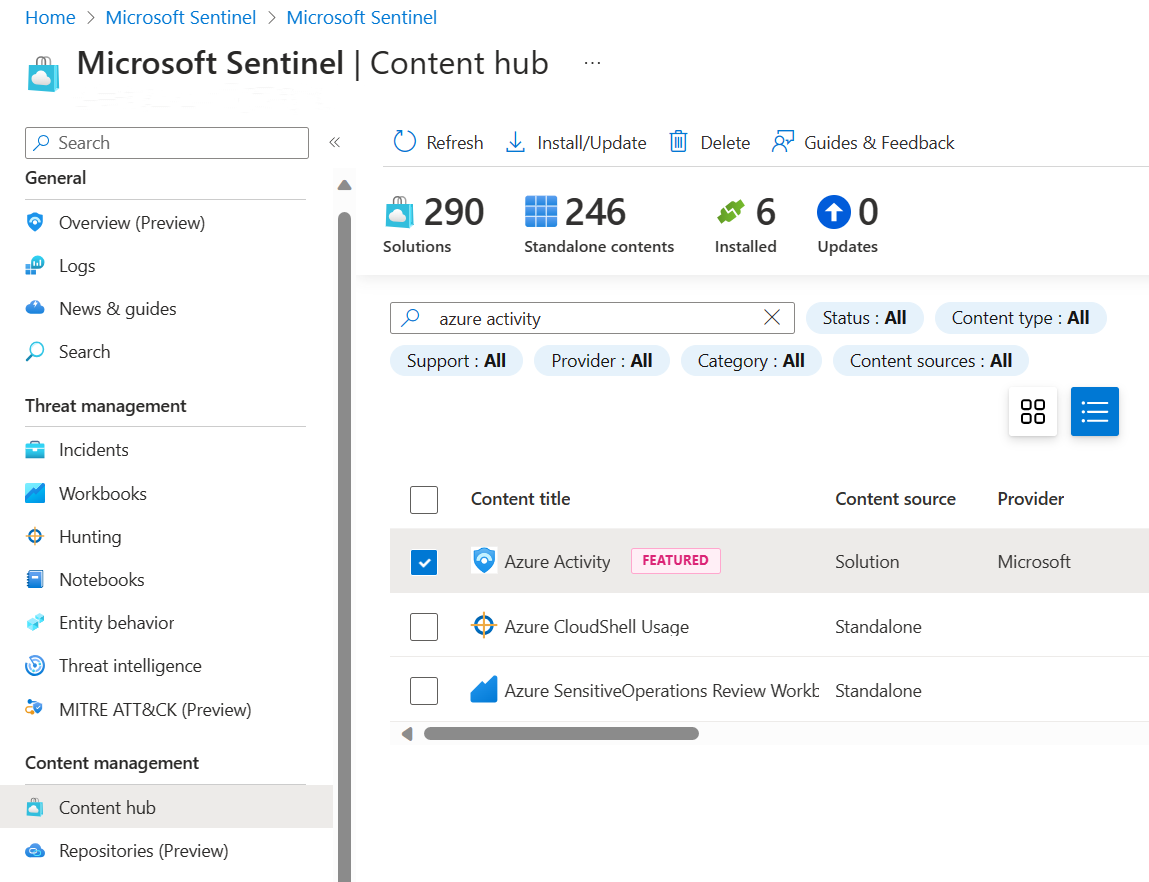

Der Inhaltshub in Microsoft Sentinel ist der zentrale Ort zum Ermitteln und Verwalten von sofort einsatzbereiten Inhalten, einschließlich Datenconnectors. Installieren Sie für diese Schnellstartanleitung die Lösung für Azure Activity.

Wählen Sie in Microsoft Sentinel Inhaltshub aus.

Suchen Sie nach der Lösung Azure Activity, und wählen Sie sie aus.

Wählen Sie auf der Symbolleiste am oberen Rand der Seite

Installieren/Aktualisieren aus.

Installieren/Aktualisieren aus.

Einrichten der Datenconnectors

Microsoft Sentinel erfasst Daten aus Diensten und Apps, indem eine Verbindung mit dem Dienst hergestellt wird und die Ereignisse und Protokolle an Microsoft Sentinel weitergeleitet werden. Installieren Sie für diese Schnellstartanleitung den Datenconnector, um Daten für Azure Activity an Microsoft Sentinel weiterzuleiten.

Wählen Sie in Microsoft Sentinel Datenconnectors aus.

Suchen Sie nach dem Azure Active-Datenconnector und wählen Sie ihn aus.

Wählen Sie im Detailbereich des Connectors Connectorseite öffnen aus.

Lesen Sie die Anweisungen zum Konfigurieren des Connectors.

Wählen Sie Azure Policy-Zuweisungs-Assistenten starten aus.

Legen Sie auf der Registerkarte Grundlagen den Bereich auf das Abonnement und die Ressourcengruppe fest, für die Aktivitäten an Microsoft Sentinel gesendet werden sollen. Wählen Sie beispielsweise das Abonnement aus, das Ihre Microsoft Sentinel-Instanz enthält.

Wählen Sie die Registerkarte Parameter aus.

Legen Sie den primären Log Analytics-Arbeitsbereich fest. Dies sollte der Arbeitsbereich sein, in dem Microsoft Sentinel installiert ist.

Wählen Sie Überprüfen + erstellen und dann Erstellen aus.

Generieren von Aktivitätsdaten

Generieren Sie einige Aktivitätsdaten, indem Sie eine Regel aktivieren, die in der Azure-Activity Lösung für Microsoft Sentinel enthalten war. In diesem Schritt erfahren Sie auch, wie Sie Inhalte im Inhaltshub verwalten.

Wählen Sie in Microsoft Sentinel Inhaltshub aus.

Suchen Sie nach der Lösung Azure Activity, und wählen Sie sie aus.

Wählen Sie im rechten Seitenbereich Verwalten aus.

Suchen Sie nach der Regelvorlage Verdächtige Ressourcenbereitstellung, und wählen Sie sie aus.

Wählen Sie Konfiguration aus.

Wählen Sie die Regel und Regel erstellen aus.

Ändern Sie auf der Registerkarte Allgemein den Status in aktiviert. Behalten Sie die restlichen Standardwerte bei.

Übernehmen Sie die Standardwerte auf den anderen Registerkarten.

Wählen Sie auf der Registerkarte Überprüfen und erstellen die Option Erstellen aus.

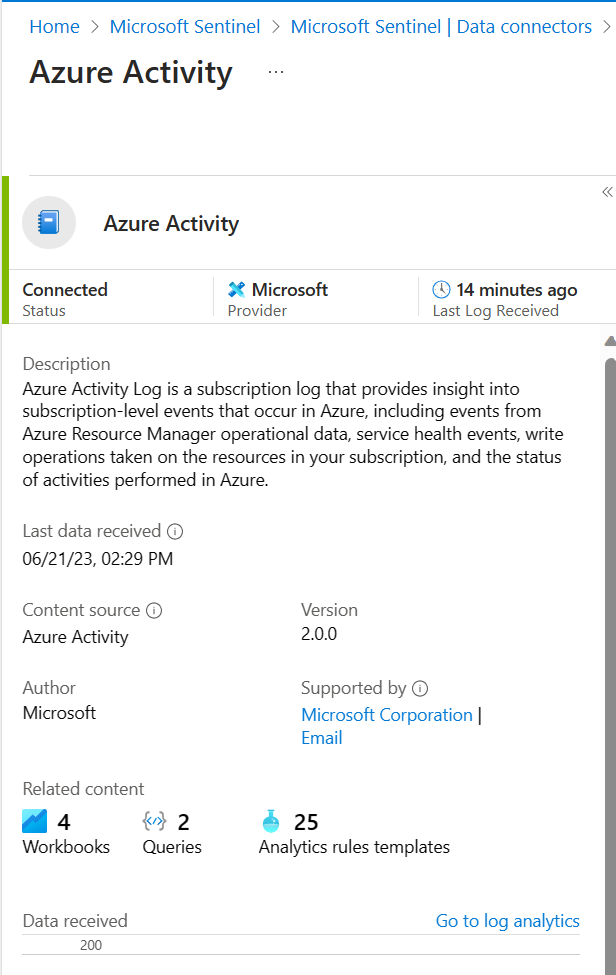

Anzeigen der in Microsoft Sentinel erfassten Daten

Nachdem Sie nun den Azure Activity-Datenconnector aktiviert und einige Aktivitätsdaten generiert haben, sehen wir uns die Aktivitätsdaten an, die dem Arbeitsbereich hinzugefügt wurden.

Wählen Sie in Microsoft Sentinel Datenconnectors aus.

Suchen Sie nach dem Azure Active-Datenconnector und wählen Sie ihn aus.

Wählen Sie im Detailbereich des Connectors Connectorseite öffnen aus.

Überprüfen Sie den Status des Datenconnectors. Er sollte Verbunden lauten.

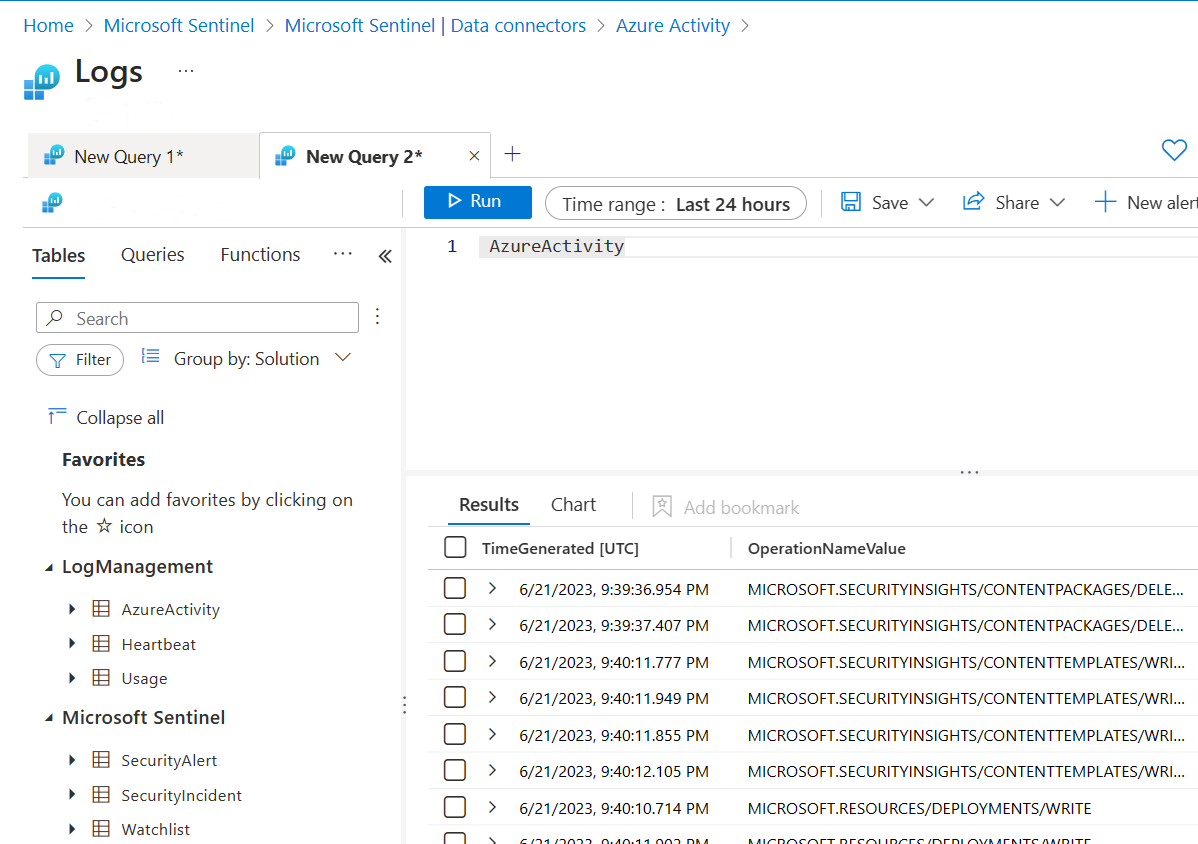

Wählen Sie im Seitenbereich links über dem Diagramm die Option Zu Protokollanalyse wechseln aus.

Wählen Sie oben im Bereich neben der Registerkarte Neue Abfrage 1 die Option + aus, um eine neue Abfrageregisterkarte hinzuzufügen.

Führen Sie im Abfragebereich die folgende Abfrage aus, um das Aktivitätsdatum anzuzeigen, das im Arbeitsbereich erfasst wurde.

AzureActivity

Nächste Schritte

In dieser Schnellstartanleitung haben Sie Microsoft Sentinel aktiviert und eine Lösung über den Inhaltshub installiert. Anschließend haben Sie einen Datenconnector eingerichtet, um mit der Erfassung von Daten in Microsoft Sentinel zu beginnen. Sie haben auch überprüft, ob Daten erfasst werden, indem Sie die Daten im Arbeitsbereich angezeigt haben.

- Informationen zum Visualisieren der gesammelten Daten mithilfe der Dashboards und Arbeitsmappen finden Sie unter Visualisieren gesammelter Daten.

- Informationen zum Erkennen von Bedrohungen mithilfe von Analyseregeln finden Sie unter Tutorial: Erkennen von Bedrohungen mithilfe von Analyseregeln in Microsoft Sentinel.