Arbeiten mit Bedrohungsindikatoren in Microsoft Sentinel

Integrieren Sie Threat Intelligence (TI) mithilfe der folgenden Aktivitäten in Microsoft Sentinel:

Importieren Sie Threat Intelligence-Daten in Microsoft Sentinel, indem Sie Datenconnectors für verschiedene TI-Plattformen und -Feeds aktivieren.

Sie können die importierten Threat Intelligence-Daten in Protokollen und auf dem Blatt Threat Intelligence von Microsoft Sentinel anzeigen und verwalten.

Erkennen Sie Bedrohungen, und generieren Sie Sicherheitswarnungen und Incidents mit den integrierten Analytics-Regelvorlagen, die auf Ihren importierten Threat Intelligence-Daten basieren.

Visualisieren Sie wichtige Informationen zu Ihren Threat Intelligence-Daten in Microsoft Sentinel mithilfe der Threat Intelligence-Arbeitsmappe.

Wichtig

Microsoft Sentinel ist als Teil der öffentlichen Vorschau für die einheitlichen Security Operations-Plattform im Microsoft Defender-Portal verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Anzeigen Ihrer Bedrohungsindikatoren in Microsoft Sentinel

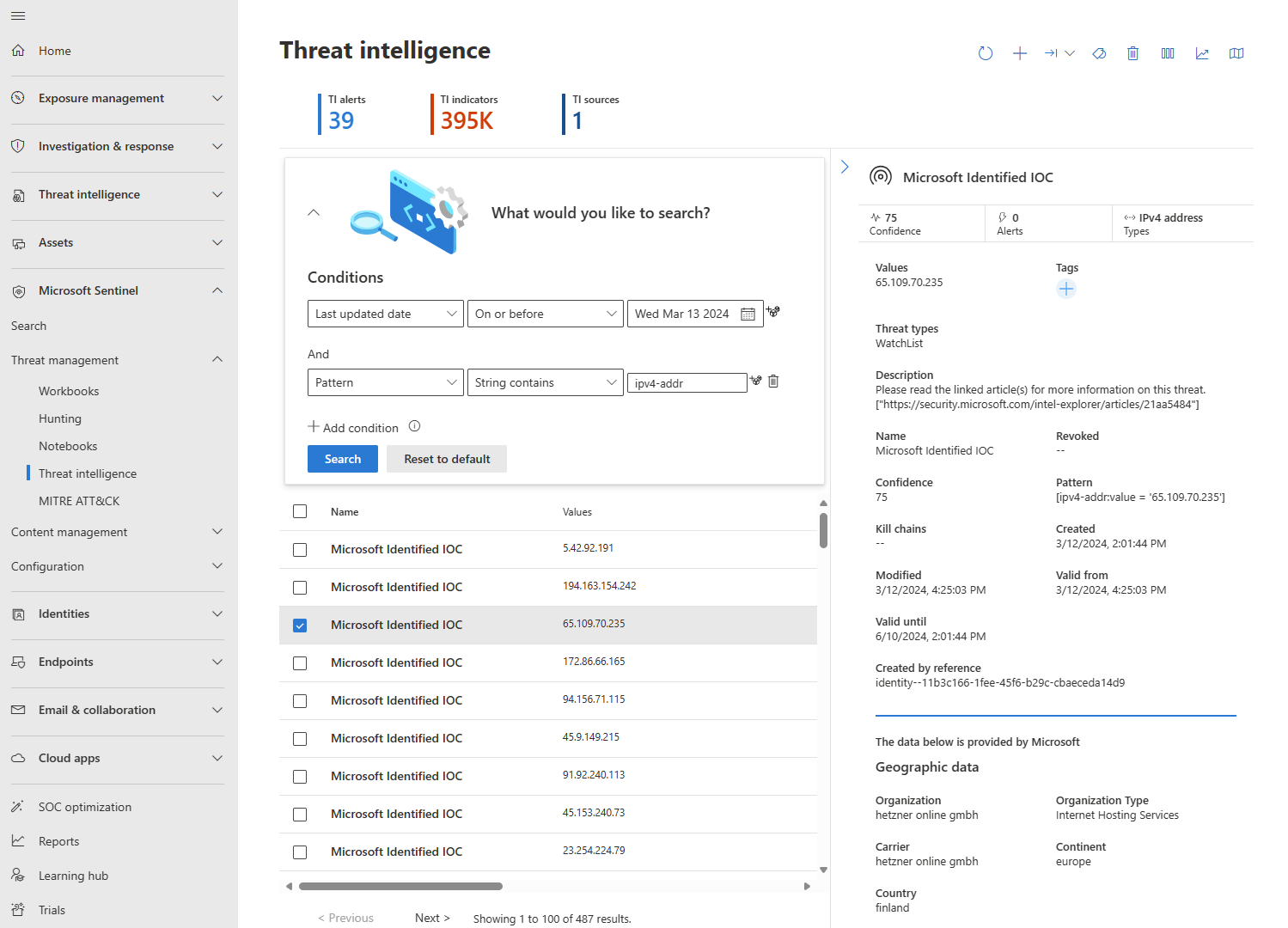

Suchen und Anzeigen Ihrer Indikatoren auf der Seite „Threat Intelligence“

Sie können Ihre Indikatoren auch auf der neuen Seite Threat Intelligence einsehen und verwalten, auf das Sie über das Hauptmenü von Microsoft Sentinel Zugriff haben. Verwenden Sie die SeiteThreat Intelligence, um Ihre importierten Bedrohungsindikatoren sortieren, filtern und durchsuchen, ohne eine Log Analytics-Abfrage schreiben zu müssen.

So zeigen Sie Ihre Threat Intelligence-Indikatoren auf der Seite „Threat Intelligence“ an:

Wählen Sie für Microsoft Sentinel im Azure-Portal unter Bedrohungsmanagement die Option Threat Intelligence aus.

Wählen Sie für Microsoft Sentinel im Defender-Portal die Option Microsoft Sentinel>Bedrohungsmanagement>Threat Intelligence aus.Wählen Sie im Raster den Indikator aus, für den Sie weitere Details anzeigen möchten. Die Details des Indikators werden auf der rechten Seite angezeigt und enthalten Informationen wie Konfidenzgrade, Tags, Bedrohungstypen und mehr.

Microsoft Sentinel zeigt in dieser Ansicht nur die neuste Version der Indikatoren an. Weitere Informationen zur Aktualisierung von Indikatoren finden Sie unter Grundlegendes zu Threat Intelligence.

IP- und Domänennamensindikatoren werden mit zusätzlichen GeoLocation- und WhoIs-Daten angereichert, sodass sie mehr Kontext für Untersuchungen bieten, wo der ausgewählte Indikator gefunden wird.

Zum Beispiel:

Wichtig

Die GeoLocation- und WhoIs-Anreicherung befindet sich derzeit in der VORSCHAU. In den zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen finden Sie weitere rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden oder anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Suchen und Anzeigen Ihrer Indikatoren in Protokollen

In diesem Verfahren wird beschrieben, wie Sie Ihre importierten Bedrohungsindikatoren im Bereich Microsoft Sentinel-Protokolle zusammen mit anderen Microsoft Sentinel-Ereignisdaten anzeigen, unabhängig vom verwendeten Quellfeed oder Konnektor.

Importierte Bedrohungsindikatoren sind in der Tabelle Microsoft Sentinel > ThreatIntelligenceIndicator aufgeführt. Diese Tabelle bildet die Grundlage für Threat Intelligence-Abfragen, die an anderer Stelle in Microsoft Sentinel ausgeführt werden, z. B. in Analysen oder Arbeitsmappen.

So zeigen Sie Ihre Threat Intelligence-Indikatoren in Protokollen an:

Wählen Sie für Microsoft Sentinel im Azure-Portal unter Allgemein die Option Protokolle aus.

Wählen Sie für Microsoft Sentinel im Defender-Portal die Option Untersuchung und Antwort>Hunting>Erweiterte Bedrohungssuche aus.Sie finden die Tabelle ThreatIntelligenceIndicator unter der Gruppe Microsoft Sentinel.

Wählen Sie neben dem Tabellennamen das Symbol Datenvorschau (das Auge) und dann die Schaltfläche Im Abfrage-Editor anzeigen aus, um eine Abfrage auszuführen, mit der die Datensätze aus dieser Tabelle angezeigt werden.

Die Ergebnisse sollten den Beispielbedrohungsindikatoren in diesem Screenshot ähneln:

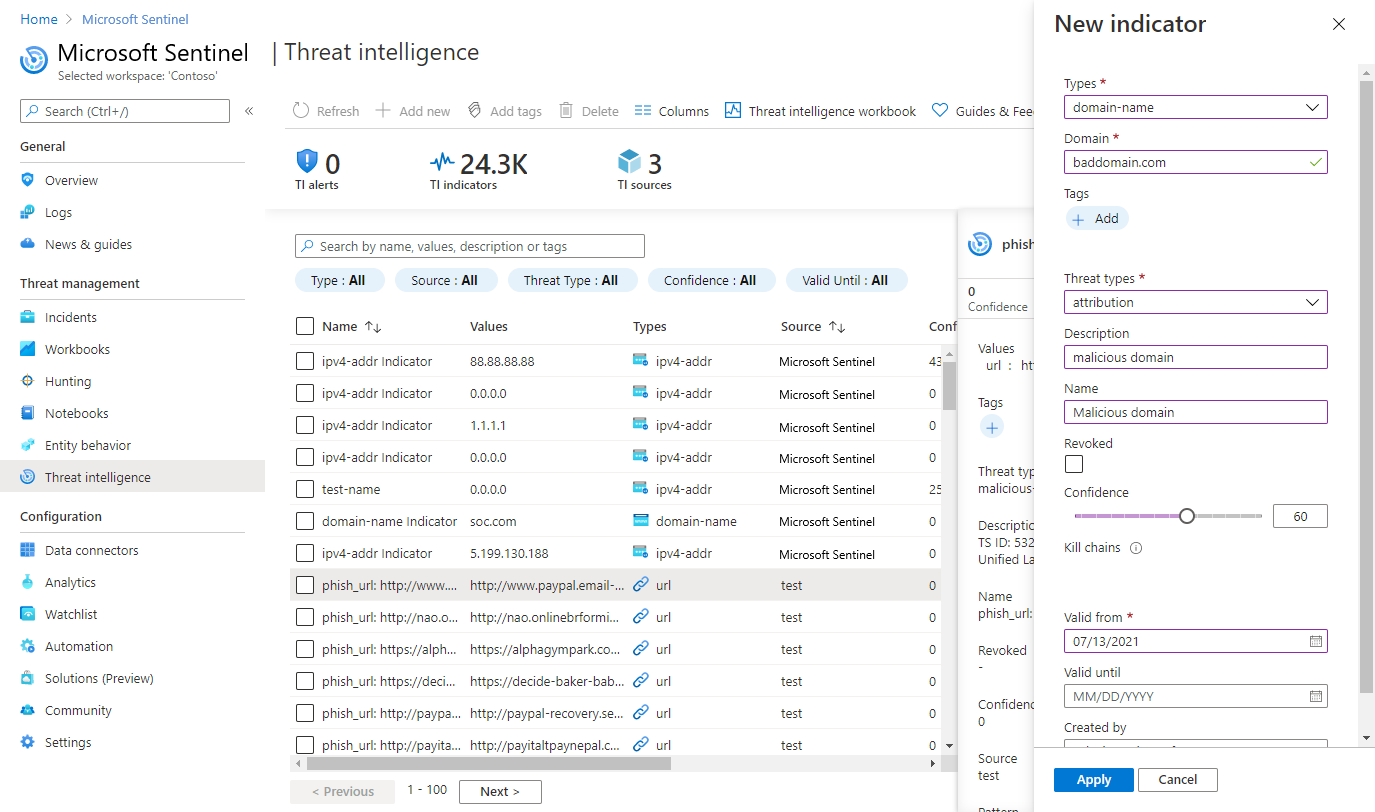

Erstellen und Markieren von Indikatoren

Mit der Seite Threat Intelligence können Sie auch direkt auf der Microsoft Sentinel-Benutzeroberfläche Bedrohungsindikatoren erstellen und zwei der gängigsten Verwaltungsaufgaben für Threat Intelligence ausführen: Markieren von Indikatoren mit Tags und Erstellen neuer Indikatoren im Zusammenhang mit Sicherheitsuntersuchungen.

Erstellen eines neuen Indikators

Wählen Sie für Microsoft Sentinel im Azure-Portal unter Bedrohungsmanagement die Option Threat Intelligence aus.

Wählen Sie für Microsoft Sentinel im Defender-Portal die Option Microsoft Sentinel>Bedrohungsmanagement>Threat Intelligence aus.Wählen Sie im Menü oben auf der Seite die Schaltfläche Neu hinzufügen aus.

Wählen Sie den Indikatortyp aus, und füllen Sie dann im Panel Neuer Indikator das Formular aus. Die Pflichtfelder sind mit einem roten Sternchen gekennzeichnet (*).

Wählen Sie Übernehmen. Der Indikator wird der Indikatorliste hinzugefügt und auch an die Tabelle ThreatIntelligenceIndicator in Protokolle übertragen.

Markieren und Bearbeiten von Bedrohungsindikatoren

Das Markieren von Bedrohungsindikatoren mit Tags stellt eine einfache Möglichkeit dar, sie zu gruppieren und einfacher auffindbar zu machen. In der Regel können Sie ein Tag auf Indikatoren im Zusammenhang mit einem bestimmten Incident anwenden oder auf Indikatoren, die Bedrohungen von einem bestimmten bekannten Akteur oder einer bekannten Angriffskampagne darstellen. Markieren Sie Bedrohungsindikatoren einzeln, oder wählen Sie mehrere Indikatoren aus und markieren Sie alle auf einmal. Unten finden Sie ein Beispiel für das Markieren mehrerer Indikatoren mit einer Incident-ID. Da das Tagging eine Freiformangabe ist, empfiehlt es sich, Standardnamenskonventionen für Tags für Bedrohungsindikatoren zu erstellen. Indikatoren können mit mehreren Tags versehen werden.

Mit Microsoft Sentinel können Sie auch Indikatoren bearbeiten, unabhängig davon, ob sie direkt in Microsoft Sentinel erstellt wurden oder aus Partnerquellen wie TIP- und TAXII-Servern stammen. Bei Indikatoren, die in Microsoft Sentinel erstellt wurden, können alle Felder bearbeitet werden. Bei Indikatoren, die aus Partnerquellen stammen, können nur bestimmte Felder bearbeitet werden, einschließlich Tags, Ablaufdatum, Konfidenz und Wurde widerrufen. Egal, welche Methode Sie verwenden, in der Seitenansicht Threat Intelligence wird nur die neueste Version des Indikators angezeigt. Weitere Informationen zur Aktualisierung von Indikatoren finden Sie unter Grundlegendes zu Threat Intelligence.

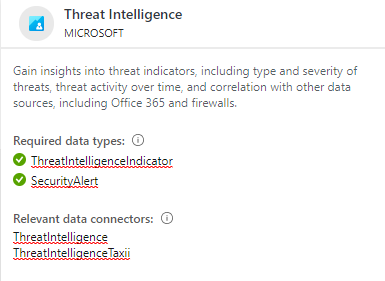

Arbeitsmappen für Erkenntnisse aus Threat Intelligence

Verwenden Sie eine eigens zu diesem Zweck erstellte Microsoft Sentinel-Arbeitsmappe, um wichtige Informationen über Ihre Threat Intelligence-Daten in Microsoft Sentinel zu visualisieren, und passen Sie die Arbeitsmappe an Ihre geschäftlichen Anforderungen an.

Hier erfahren Sie, wie Sie die in Microsoft Sentinel enthaltene Threat Intelligence-Arbeitsmappe finden und wie Sie die Arbeitsmappe bearbeiten können, um sie anzupassen.

Navigieren Sie im Azure-Portal zu Microsoft Sentinel.

Wählen Sie den Arbeitsbereich aus, in den Sie Bedrohungsindikatoren mit einem der Threat Intelligence-Datenconnectors importiert haben.

Wählen Sie im Microsoft Sentinel-Menü im Abschnitt Bedrohungsmanagement die Option Arbeitsmappen aus.

Navigieren Sie zur Arbeitsmappe Threat Intelligence, und vergewissern Sie sich, dass die Tabelle ThreatIntelligenceIndicator wie unten gezeigt Daten enthält.

Wählen Sie die Schaltfläche Speichern aus, und wählen Sie dann einen Azure-Speicherort für die Arbeitsmappe aus. Dieser Schritt ist erforderlich, wenn Sie die Arbeitsmappe anpassen und Ihre Änderungen speichern möchten.

Wählen Sie nun die Schaltfläche Gespeicherte Arbeitsmappe anzeigen aus, um die Arbeitsmappe für die Anzeige und Bearbeitung zu öffnen.

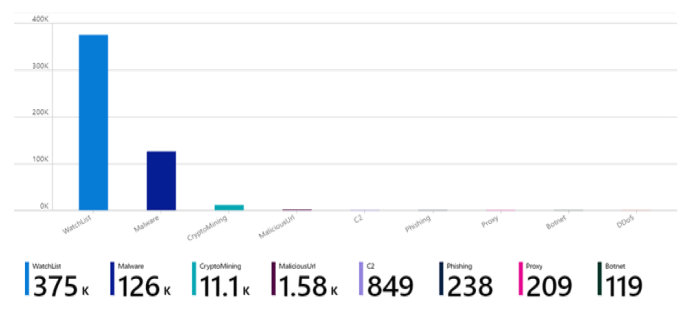

Es sollten die von der Vorlage bereitgestellten Standarddiagramme angezeigt werden. Wählen Sie zum Ändern eines Diagramms oben auf der Seite die Schaltfläche Bearbeiten aus, um den Bearbeitungsmodus für die Arbeitsmappe zu aktivieren.

Fügen Sie ein neues Diagramm mit Bedrohungsindikatoren nach Bedrohungstyp hinzu. Scrollen Sie auf der Seite nach unten, und wählen Sie Abfrage hinzufügen aus.

Fügen Sie den folgenden Text in das Textfeld Protokollabfrage des Log Analytics-Arbeitsbereichs ein:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeWählen Sie in der Dropdownliste Visualisierung den Eintrag Balkendiagramm aus.

Wählen Sie die Schaltfläche Bearbeitung abgeschlossen aus. Sie haben ein neues Diagramm für Ihre Arbeitsmappe erstellt.

Mit Arbeitsmappen verfügen Sie über leistungsstarke interaktive Dashboards, über die Sie Einblicke in alle Aspekte von Microsoft Sentinel erhalten. Es gibt zahlreiche Anwendungsmöglichkeiten für Arbeitsmappen, und die bereitgestellten Vorlagen sind ein guter Ausgangspunkt. Sie können diese Vorlagen auch genauer untersuchen und anpassen oder neue Dashboards erstellen, auf denen viele verschiedene Datenquellen kombiniert werden, um Ihre Daten auf spezifische Weise zu visualisieren. Da Microsoft Sentinel-Arbeitsmappen auf Azure Monitor-Arbeitsmappen basieren, sind eine umfassende Dokumentation und viele weitere Vorlagen verfügbar. Einen hervorragenden Einstieg bietet der Artikel zum Erstellen interaktiver Berichte mit Azure Monitor-Arbeitsmappen.

Es gibt auch eine riesige Community für Azure Monitor-Arbeitsmappen auf GitHub, wo Sie weitere Vorlagen herunterladen und eigene Vorlagen veröffentlichen können.

Zugehöriger Inhalt

In diesem Artikel haben Sie alle Möglichkeiten für das Arbeiten mit Threat Intelligence-Indikatoren in Microsoft Sentinel kennengelernt. Weitere Informationen zu Threat Intelligence in Microsoft Sentinel finden Sie in den folgenden Artikeln:

- Grundlegendes zu Threat Intelligence in Microsoft Sentinel

- Herstellen einer Verbindung zwischen Microsoft Sentinel und STIX-/TAXII-Threat-Intelligence-Feeds

- Informieren Sie sich, welche TIP-Plattformen, TAXII-Feeds und Anreicherungen direkt in Microsoft Sentinel integriert werden können.