Problembehandlung für Azure-zu-Azure-VM-Netzwerkkonnektivitätsprobleme

In diesem Artikel werden allgemeine Probleme im Zusammenhang mit der Netzwerkkonnektivität beim Replizieren und Wiederherstellen virtueller Azure-Computer (VMs) aus einer Region in einer anderen Region beschrieben. Weitere Informationen zu den Netzwerkanforderungen finden Sie unter Netzwerkkonzepte für die Replikation zwischen Azure-Standorten.

Damit die Site Recovery-Replikation funktioniert, ist für die VM die ausgehende Konnektivität zu bestimmten URLs oder IP-Bereichen erforderlich. Wenn sich Ihr virtueller Computer hinter einer Firewall befindet oder Netzwerksicherheitsgruppen-Regeln (NSG-Regeln) zum Steuern der ausgehenden Konnektivität verwendet werden, wird ggf. eine dieser Fehlermeldungen angezeigt.

| Name | Kommerziell | Behörden | Beschreibung |

|---|---|---|---|

| Storage | *.blob.core.windows.net |

*.blob.core.usgovcloudapi.net |

Erforderlich, damit Daten in das Cachespeicherkonto in der Quellregion über die VM geschrieben werden können. Wenn Sie alle Cachespeicherkonten für Ihre VMs kennen, können Sie eine Zulassungsliste für die spezifischen Speicherkonto-URLs verwenden. Beispielsweise cache1.blob.core.windows.net und cache2.blob.core.windows.net anstelle von *.blob.core.windows.net. |

| Microsoft Entra ID | login.microsoftonline.com |

login.microsoftonline.us |

Erforderlich für die Autorisierung und Authentifizierung bei den Site Recovery-Dienst-URLs. |

| Replikation | *.hypervrecoverymanager.windowsazure.com |

*.hypervrecoverymanager.windowsazure.us |

Erforderlich, um die Kommunikation mit dem Site Recovery-Dienst über die VM zu ermöglichen. Sie können die entsprechende Site Recovery-IP verwenden, wenn Ihr Firewallproxy IPs unterstützt. |

| Service Bus | *.servicebus.windows.net |

*.servicebus.usgovcloudapi.net |

Erforderlich, damit die Site Recovery-Überwachungs- und -Diagnosedaten über die VM geschrieben werden können. Sie können die entsprechende Site Recovery-Überwachungs-IP verwenden, wenn Ihr Firewallproxy IPs unterstützt. |

Ausgehende Konnektivität für Site Recovery-URLs oder IP-Bereiche (Fehlercode 151037 oder 151072)

Problem 1: Fehler beim Registrieren des virtuellen Azure-Computers bei Site Recovery (151195)

Mögliche Ursache

Eine Verbindung mit den Site Recovery-Endpunkten kann aufgrund eines Fehlers bei der DNS-Auflösung (Domain Name System) nicht hergestellt werden. Dieses Problem tritt häufiger beim erneuten Schützen auf, wenn Sie für die VM ein Failover ausgeführt haben, aber der DNS-Server aus der Region für die Notfallwiederherstellung nicht erreichbar ist.

Lösung

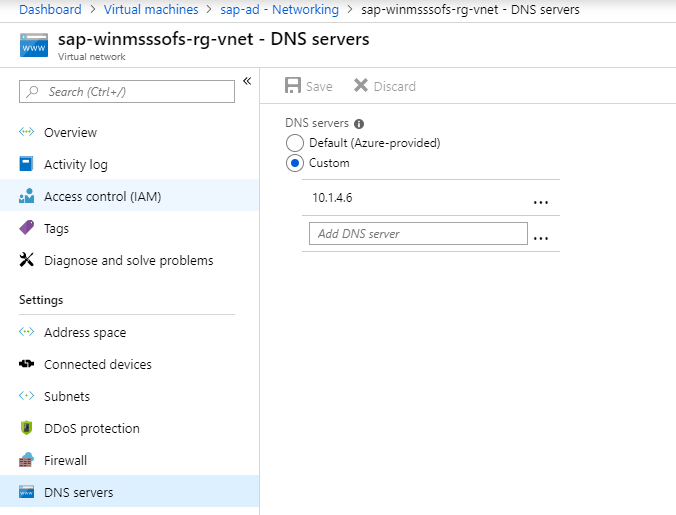

Stellen Sie bei Verwendung eines benutzerdefinierten DNS sicher, dass der DNS-Server in der Notfallwiederherstellungsregion erreichbar ist.

Überprüfen Sie wie folgt, ob für die VM eine Einstellung für das benutzerdefinierte DNS verwendet wird:

- Öffnen Sie Virtuelle Computer, und wählen Sie die VM aus.

- Navigieren Sie für die VM zu Einstellungen, und wählen Sie Netzwerk aus.

- Wählen Sie unter Virtuelles Netzwerk/Subnetz den Link zum Öffnen der Ressourcenseite des virtuellen Netzwerks aus.

- Navigieren Sie zu Einstellungen, und wählen Sie DNS-Server aus.

Versuchen Sie, über den virtuellen Computer auf den DNS-Server zuzugreifen. Wenn der DNS-Server nicht erreichbar ist, können Sie ein Failover für den DNS-Server ausführen oder eine „Sichtverbindung“ zwischen dem Netzwerk für die Notfallwiederherstellung und dem DNS herstellen.

Problem 2: Fehler bei der Site Recovery-Konfiguration (151196)

Hinweis

Falls die VMs hinter einem internen Lastenausgleichsmodul vom Typ Standard angeordnet sind, besteht standardmäßig kein Zugriff auf die IP-Adressen von Microsoft 365 ( z. B. login.microsoftonline.com). Erstellen Sie für ausgehenden Zugriff ein Azure NAT-Gateway. Weitere Informationen finden Sie unter Schnellstart: Erstellen eines NAT-Gateways – Azure CLI.

Mögliche Ursache

Eine Verbindung mit IP4-Endpunkten für die Authentifizierung und Identität von Microsoft 365 kann nicht hergestellt werden.

Lösung

- Azure Site Recovery benötigt für die Authentifizierung Zugriff auf die IP-Adressbereiche von Microsoft 365.

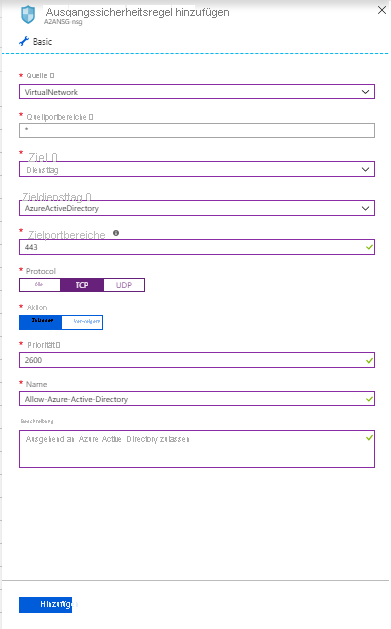

- Wenn Sie zum Steuern der ausgehenden Netzwerkkonnektivität auf dem virtuellen Computer Azure-Netzwerksicherheitsgruppenregeln (NSG-Regeln) oder einen Firewallproxy verwenden, müssen Sie die Kommunikation mit den IP-Adressbereichen von Microsoft 365 zulassen. Erstellen Sie basierend auf der NSG-Regel ein Microsoft Entra-Diensttag für den Zugriff auf alle IP-Adressen für Microsoft Entra ID.

- Wenn Microsoft Entra ID später neue Adressen hinzugefügt werden, müssen Sie neue NSG-Regeln erstellen.

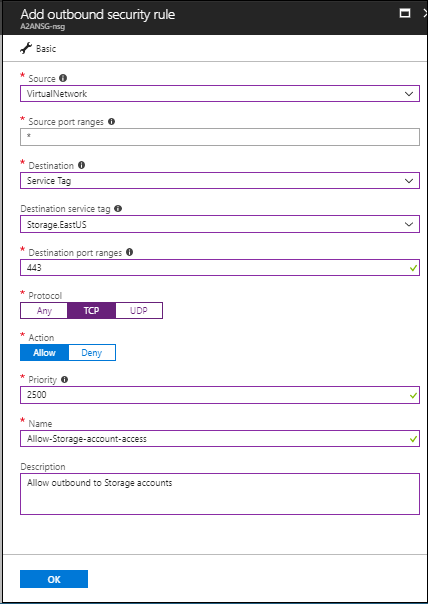

Beispielkonfiguration für eine Netzwerksicherheitsgruppe

Dieses Beispiel zeigt, wie NSG-Regeln für eine zu replizierende VM konfiguriert werden.

- Wenn Sie die ausgehende Konnektivität mit NSG-Regeln steuern, verwenden Sie für alle erforderlichen IP-Adressbereiche Regeln vom Typ Ausgehende HTTPS-Verbindungen zulassen für Port 443.

- Im Beispiel wird davon ausgegangen, dass der VM-Quellstandort USA, Osten und der Zielstandort USA, Mitte lautet.

NSG-Regeln – USA, Osten

Erstellen Sie eine HTTPS-Ausgangssicherheitsregel für die NSG. Dies ist im folgenden Screenshot dargestellt. In diesem Beispiel werden das ZieldiensttagStorage.EastUS und der Zielportbereich443 verwendet.

Erstellen Sie eine HTTPS-Ausgangssicherheitsregel für die NSG. Dies ist im folgenden Screenshot dargestellt. In diesem Beispiel werden das ZieldiensttagAzureActiveDirectory und der Zielportbereich443 verwendet.

Erstellen Sie (ähnlich zu den oben erstellten Sicherheitsregeln) eine Sicherheitsregel für ausgehenden HTTPS-Datenverkehr (443) für „EventHub.CentralUS“ für die NSG, die dem Zielstandort entspricht. Dies ermöglicht den Zugriff auf Site Recovery-Überwachung.

Erstellen Sie eine NSG-Sicherheitsregel für ausgehende HTTPS-Verbindungen (443) für „AzureSiteRecovery“. Dies ermöglicht den Zugriff auf den Site Recovery-Dienst in jeder beliebigen Region.

NSG-Regeln – USA, Mitte

In diesem Beispiel sind diese NSG-Regeln erforderlich, damit nach dem Failover die Replikation von der Zielregion zur Quellregion aktiviert werden kann:

Erstellen Sie eine HTTPS-Ausgangssicherheitsregel für Storage.CentralUS:

- Zieldiensttag: Storage.CentralUS

- Zielportbereiche: 443

Erstellen Sie eine HTTPS-Ausgangssicherheitsregel für AzureActiveDirectory.

- Zieldiensttag: AzureActiveDirectory

- Zielportbereiche: 443

Erstellen Sie (ähnlich zu den oben erstellten Sicherheitsregeln) eine Sicherheitsregel für ausgehenden HTTPS-Datenverkehr (443) für „EventHub.EastUS“ für die NSG, die dem Quellstandort entspricht. Dies ermöglicht den Zugriff auf Site Recovery-Überwachung.

Erstellen Sie eine NSG-Sicherheitsregel für ausgehende HTTPS-Verbindungen (443) für „AzureSiteRecovery“. Dies ermöglicht den Zugriff auf den Site Recovery-Dienst in jeder beliebigen Region.

Problem 3: Fehler bei der Site Recovery-Konfiguration (151197)

Mögliche Ursache

Eine Verbindung mit Azure Site Recovery-Dienstendpunkten kann nicht hergestellt werden.

Lösung

Wenn Sie zum Steuern der ausgehenden Netzwerkkonnektivität auf dem Computer Azure-Netzwerksicherheitsgruppen-Regeln (NSG-Regeln) oder einen Firewallproxy verwenden, müssen verschiedene Diensttags zugelassen werden. Weitere Informationen

Problem 4: Fehler bei der Azure-zu-Azure-Replikation, wenn der Netzwerkdatenverkehr lokale Proxyserver durchläuft (151072).

Mögliche Ursache

Die benutzerdefinierten Proxyeinstellungen sind ungültig, und der Agent des Azure Site Recovery-Mobilitätsdiensts hat die Proxyeinstellungen von Internet Explorer (IE) nicht automatisch erkannt.

Lösung

Der Mobilitätsdienst-Agent erkennt die Proxyeinstellungen von IE unter Windows und unter

/etc/environmentfür Linux.Wenn nur für den Azure Site Recovery-Mobilitätsdienst ein Proxy festgelegt werden soll, können Sie die Proxydetails in ProxyInfo.conf angeben, die sich hier befinden:

- Linux:

/usr/local/InMage/config/ - Windows:

C:\ProgramData\Microsoft Azure Site Recovery\Config

- Linux:

ProxyInfo.conf sollte die Proxyeinstellungen im folgenden INI-Format enthalten:

[proxy] Address=http://1.2.3.4 Port=567

Hinweis

Der Agent des Azure Site Recovery-Mobilitätsdiensts unterstützt nur nicht authentifizierte Proxys.

Beheben des Problems

Führen Sie die Schritte im Dokument mit der Netzwerkanleitung aus, um die erforderlichen URLs bzw. die erforderlichen IP-Bereiche zuzulassen.