Übersicht über die Überwachung der Startintegrität

Um den vertrauenswürdigen Start dabei zu unterstützen, böswilligen Rootkit-Angriffen auf VMs besser vorzubeugen, wird der Gastnachweis über den Microsoft Azure Attestation-Endpunkt (MAA) verwendet, um die Integrität der Startsequenz zu überwachen. Dieser Nachweis ist wichtig, um die Gültigkeit der Zustände einer Plattform zu bieten. Wenn für Ihre vertrauenswürdige Azure-VM die Funktionen „Sicherer Start“ und „vTPM“ aktiviert und Nachweiserweiterungen installiert sind, überprüft Microsoft Defender for Cloud, ob die Status- und Startintegrität Ihrer VM korrekt eingerichtet ist. Weitere Informationen zur MDC-Integration finden Sie unter Vertrauenswürdige Startintegration mit Microsoft Defender for Cloud.

Wichtig

Das automatische Erweiterungsupgrade ist jetzt für die Erweiterung „Startintegritätsüberwachung – Gastnachweis“ verfügbar. Weitere Informationen finden Sie unter Automatisches Erweiterungsupgrade.

Voraussetzungen

Aktives Azure-Abonnement + VM mit vertrauenswürdigem Start

Dateiintegritätsüberwachung aktivieren

Melden Sie sich beim Azure-Portal an.

Wählen Sie die Ressource (VM) aus.

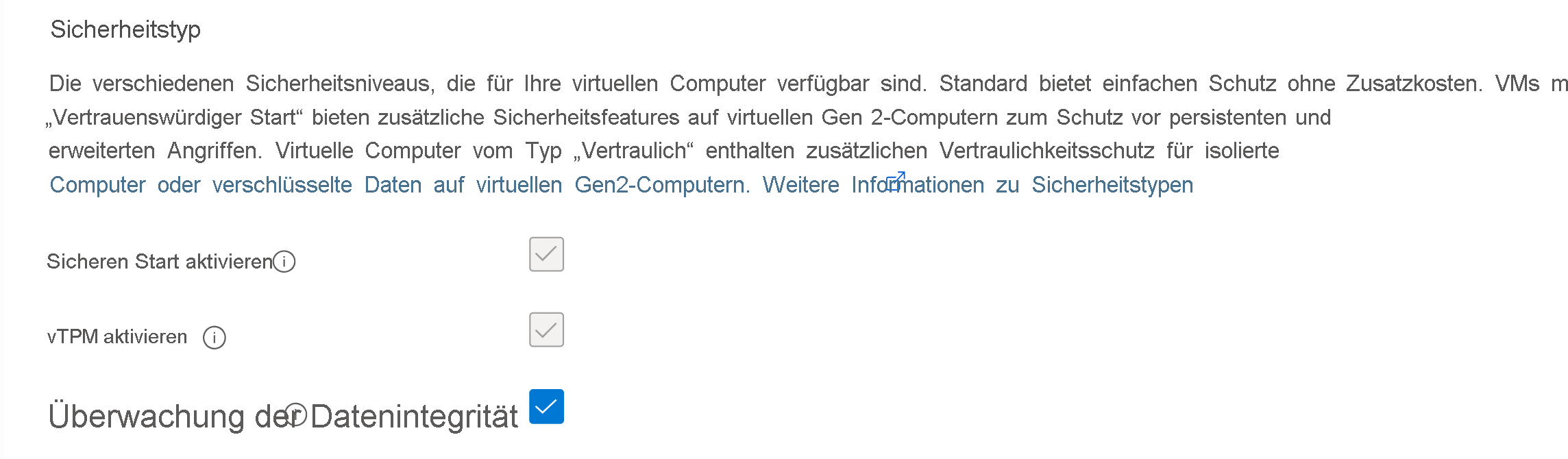

Wählen Sie unter Einstellungen die Option Konfiguration aus. Wählen Sie im Bereich „Sicherheitstyp“ die Option Integritätsüberwachung aus.

Speichern Sie die Änderungen.

Auf der Übersichtsseite für VM sollte nun der Sicherheitstyp für die Integritätsüberwachung aktiviert sein.

Dadurch wird die Gastnachweiserweiterung installiert, auf die über Einstellungen auf der Registerkarte „Erweiterungen + Anwendungen“ verwiesen werden kann.

Anleitung zur Problembehandlung bei der Installation der Gastnachweiserweiterung

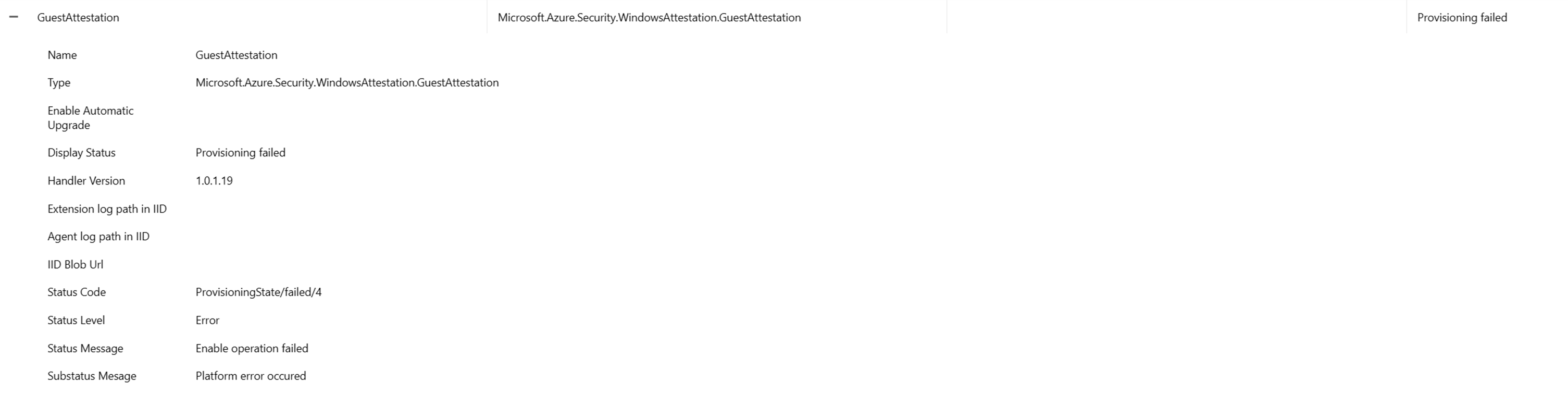

Symptome

Die Microsoft Azure Attestation-Erweiterungen funktionieren nicht ordnungsgemäß, wenn Kunden eine Netzwerksicherheitsgruppe oder einen Proxy einrichten. Ein Fehler, der ähnlich aussieht wie (Microsoft.Azure.Security.WindowsAttestation.GuestAttestation provisioning failed.)

Lösungen

In Azure werden Netzwerksicherheitsgruppen (NSG) verwendet, um Netzwerkdatenverkehr zwischen Azure-Ressourcen filtern zu können. Eine NSG enthält Sicherheitsregeln, die entweder eingehenden Netzwerkdatenverkehr an verschiedene Typen von Azure-Ressourcen (oder von ihnen ausgehenden Netzwerkdatenverkehr) zulässt oder verweigert. Der Microsoft Azure Attestation-Endpunkt sollte mit der Gastnachweiserweiterung kommunizieren können. Ohne diesen Endpunkt kann der vertrauenswürdige Start nicht auf den Gastnachweis zugreifen, der es Microsoft Defender for Cloud ermöglicht, die Integrität der Startsequenz Ihrer VMs zu überwachen.

Aufheben der Blockierung von Microsoft Azure-Nachweisdatenverkehr in Netzwerksicherheitsgruppen mithilfe von Diensttags.

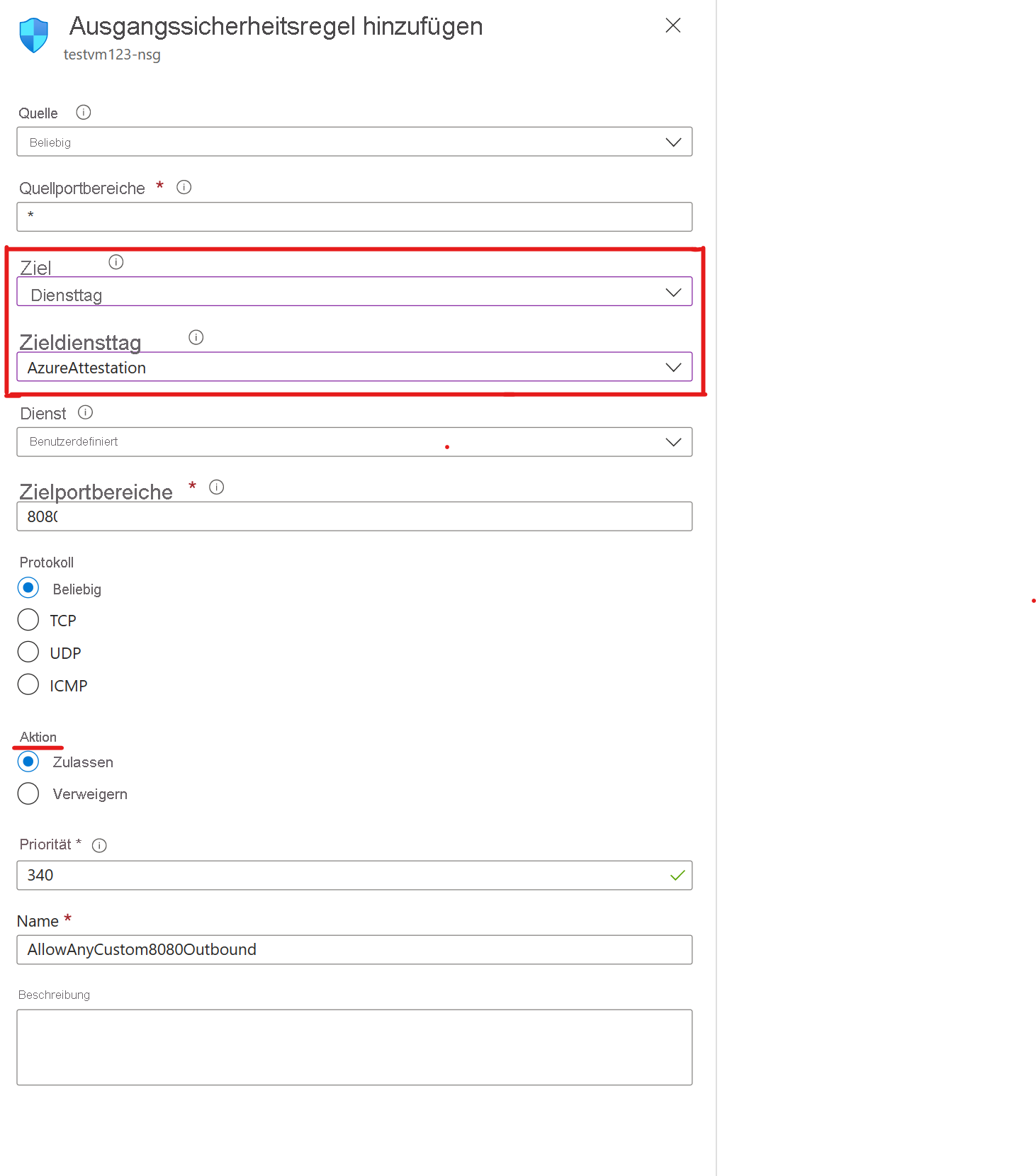

- Navigieren Sie zu der VM, für die Sie ausgehenden Datenverkehr zulassen möchten.

- Wählen Sie in der linken Randleiste unter „Netzwerk“ die Registerkarte Netzwerkeinstellungen aus.

- Wählen Sie dann Port-Regel erstellen und Regel für ausgehenden Port hinzufügen aus.

- Um Microsoft Azure Attestation zuzulassen, legen Sie das Ziel als Diensttag fest. Dadurch kann der Bereich der IP-Adressen aktualisiert werden und es können automatisch Zulassungsregeln für Microsoft Azure Attestation festgelegt werden. Das Zieldiensttag ist AzureAttestation und die Aktion ist auf Zulassen festgelegt.

Firewalls schützen ein virtuelles Netzwerk, das mehrere virtuelle Computer für vertrauenswürdige Starte enthält. So heben Sie die Blockierung des Microsoft Azure-Nachweisdatenverkehrs in der Firewall mithilfe der Anwendungsregelsammlung auf.

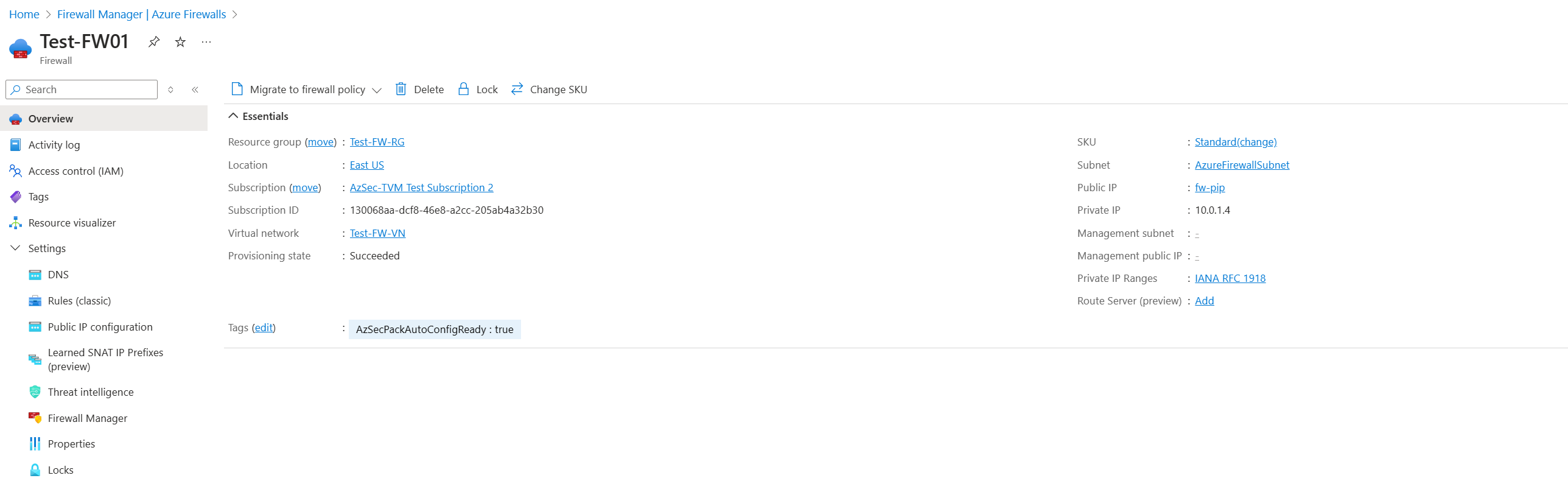

- Navigieren Sie zur Azure Firewall, deren Datenverkehr von der Trusted Launch-VM-Ressource blockiert ist.

- Wählen Sie unter "Einstellungen" die Option "Regeln " (klassisch) aus, um die Blockierung des Gastnachweises hinter der Firewall zu entsperren.

- Wählen Sie eine Netzwerkregelsammlung aus, und fügen Sie eine Netzwerkregel hinzu.

- Der Benutzer kann seinen Namen, seine Priorität, den Quelltyp, die Zielports basierend auf seinen Anforderungen konfigurieren. Der Name des Diensttags lautet wie folgt: AzureAttestation, und die Aktion muss als zugelassen festgelegt werden.

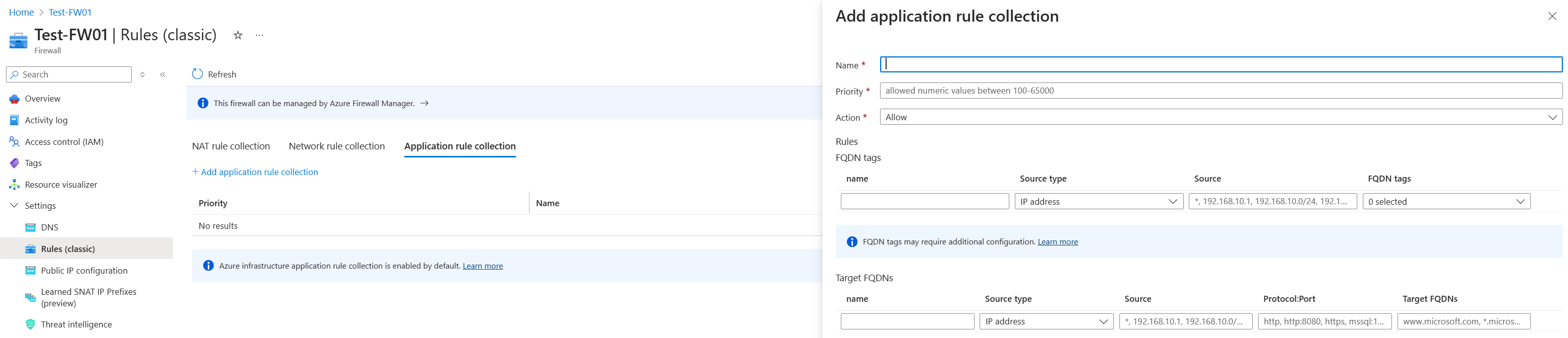

So heben Sie die Blockierung des Microsoft Azure-Nachweisdatenverkehrs in der Firewall mithilfe der Anwendungsregelsammlung auf.

- Navigieren Sie zur Azure Firewall, deren Datenverkehr von der Trusted Launch-VM-Ressource blockiert ist.

Die Regelsammlung muss mindestens eine Regel enthalten, navigieren Sie zu Ziel-FQDNs (vollqualifizierte Domänennamen).

Die Regelsammlung muss mindestens eine Regel enthalten, navigieren Sie zu Ziel-FQDNs (vollqualifizierte Domänennamen). - Wählen Sie die Anwendungsregelsammlung aus, und fügen Sie eine Anwendungsregel hinzu.

- Wählen Sie einen Namen, eine numerische Priorität für Ihre Anwendungsregeln aus. Die Aktion für die Regelsammlung ist auf ALLOW festgelegt. Weitere Informationen zur Anwendungsverarbeitung und zu Werten finden Sie hier.

- Name, Quelle, Protokoll, sind alle vom Benutzer konfigurierbar. Quelltyp für eine einzelne IP-Adresse, wählen Sie IP-Gruppe aus, um mehrere IP-Adressen über die Firewall zuzulassen.

Regionaler gemeinsam verwendeter Anbieter

Von Azure Attestation wird in jeder verfügbaren Region ein regionaler Anbieter für die gemeinsame Verwendung bereitgestellt. Kunden können den regionalen gemeinsam verwendeten Anbieter für die Nachweiserbringung nutzen oder eigene Anbieter mit benutzerdefinierten Richtlinien erstellen. Auf freigegebene Anbieter kann von jedem Azure AD-Benutzer zugegriffen werden, und die damit verbundene Richtlinie kann nicht geändert werden.

Hinweis

Benutzer können den Quelltyp, den Dienst, die Zielportbereiche, das Protokoll, die Priorität und den Namen konfigurieren.

Nächste Schritte

Erfahren Sie mehr über Vertrauenswürdiger Start und Bereitstellen einer vertrauenswürdigen VM.