Tutorial: Informationen zur Verwaltung von virtuellen Windows-Computern mit Azure PowerShell

Bei der Bereitstellung von Ressourcen in Azure sind Sie äußerst flexibel in Bezug auf die bereitzustellenden Ressourcentypen sowie den Speicherort und die Einrichtung der Ressourcen. Durch diese Flexibilität können jedoch mehr Optionen bereitgestellt werden, als Sie in Ihrer Organisation zulassen möchten. Bei der Bereitstellung von Ressourcen in Azure stellen Sie unter Umständen folgende Überlegungen an:

- Wie erfülle ich die rechtlichen Vorgaben hinsichtlich der Datenhoheit in bestimmten Ländern/Regionen?

- Wie können Kosten gesteuert werden?

- Wie stelle ich sicher, dass kritische Systeme nicht versehentlich geändert werden?

- Wie verfolge ich Ressourcenkosten nach und rechne sie korrekt ab?

In diesem Artikel werden diese Fragen beantwortet. Sie erhalten insbesondere Informationen zu den folgenden Schritten:

- Zuweisen von Benutzern zu Rollen und Zuweisen der Rollen zu einem Bereich, sodass Benutzer Berechtigungen zum Ausführen der erwarteten Aktionen (und keinen weiteren Aktionen) erhalten

- Anwenden von Richtlinien, die Konventionen für Ressourcen in Ihrem Abonnement vorgeben

- Sperren von Ressourcen, die wichtig für Ihr System sind

- Kennzeichnen von Ressourcen, sodass Sie sie anhand von Werten nachverfolgen können, die sinnvoll für Ihre Organisation sind

Dieser Artikel konzentriert sich auf die Aufgaben, die Sie zum Implementieren der Governance ausführen. Eine umfassendere Erläuterung der Konzepte finden Sie unter Governance (Kontrolle) in Azure.

Starten von Azure Cloud Shell

Azure Cloud Shell ist eine kostenlose interaktive Shell, mit der Sie die Schritte in diesem Artikel ausführen können. Sie verfügt über allgemeine vorinstallierte Tools und ist für die Verwendung mit Ihrem Konto konfiguriert.

Wählen Sie zum Öffnen von Cloud Shell oben rechts in einem Codeblock einfach die Option Ausprobieren. Sie können Cloud Shell auch auf einem separaten Browsertab starten, indem Sie zu https://shell.azure.com/powershell navigieren. Wählen Sie Kopieren, um die Blöcke mit dem Code zu kopieren. Fügen Sie ihn anschließend in Cloud Shell ein, und drücken Sie die EINGABETASTE, um ihn auszuführen.

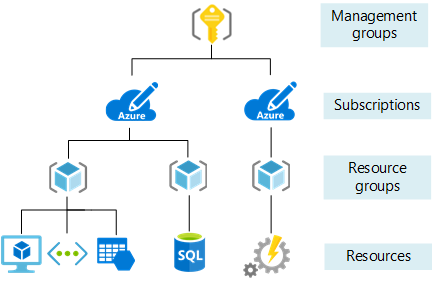

Der Bereich

Im Folgenden finden Sie vor dem Erstellen von Elementen Informationen über das Konzept von Bereichen. Azure bietet vier Verwaltungsebenen: Verwaltungsgruppen, Abonnement, Ressourcengruppe und Ressource. Verwaltungsgruppen befinden sich in der Vorschauversion. Die folgende Abbildung zeigt ein Beispiel dieser Ebenen.

Sie wenden die Verwaltungseinstellungen auf einer dieser Bereichsebenen an. Die von Ihnen ausgewählte Ebene bestimmt, wie umfassend die Einstellung angewendet wird. Niedrigere Ebenen erben die Einstellungen von höheren Ebenen. Wenn Sie eine Einstellung auf das Abonnement anwenden, gilt diese Einstellung für alle Ressourcengruppen und Ressourcen in Ihrem Abonnement. Wenn Sie eine Einstellung auf die Ressourcengruppe anwenden, gilt diese Einstellung für die Ressourcengruppe und alle zugehörigen Ressourcen. Für eine andere Ressourcengruppe gilt die Einstellung jedoch nicht.

In der Regel ist es sinnvoll, wichtige Einstellungen auf höheren Ebenen und projektspezifische Anforderungen auf niedrigeren Ebenen anzuwenden. Sie könnten beispielsweise sicherstellen, dass alle Ressourcen für Ihre Organisation in bestimmten Regionen bereitgestellt werden. Dazu wenden Sie eine Richtlinie, die die zulässigen Standorte angibt, auf das Abonnement an. Wenn andere Benutzer in Ihrer Organisation neue Ressourcengruppen und Ressourcen hinzufügen, werden die zulässigen Standorte automatisch erzwungen.

In diesem Tutorial wenden Sie alle Verwaltungseinstellungen auf eine Ressourcengruppe an, Sie können diese Einstellungen also am Ende problemlos entfernen.

Zuerst wird eine Ressourcengruppe erstellt.

New-AzResourceGroup -Name myResourceGroup -Location EastUS

Die Ressourcengruppe ist derzeit leer.

Rollenbasierte Zugriffssteuerung in Azure

Sie sollten sicherstellen, dass Benutzer in Ihrer Organisation einen geeigneten Zugriff auf diese Ressourcen haben. Den Benutzern sollte kein uneingeschränkter Zugriff erteilt werden, aber Sie müssen auch sicherstellen, dass sie ihre Arbeit erledigen können. Mit der rollenbasierten Zugriffssteuerung in Azure (Azure Role-Based Access Control, Azure RBAC) können Sie verwalten, welche Benutzer die Berechtigung zum Ausführen bestimmter Aktionen in einem Bereich erhalten.

Um Rollenzuweisungen erstellen und entfernen zu können, benötigen Benutzer den Zugriff Microsoft.Authorization/roleAssignments/*. Dieser Zugriff wird über die Rolle „Besitzer“oder „Benutzerzugriffsadministrator“ gewährt.

Zum Verwalten virtueller Computerlösungen gibt es drei ressourcenspezifische Rollen, die Zugriff auf häufig benötigte Ressourcen bereitstellen:

- Mitwirkender von virtuellen Computern

- Mitwirkender von virtuellem Netzwerk

- Mitwirkender von Speicherkonto

Anstatt einzelnen Benutzern Rollen zuzuweisen, ist es häufig einfacher, eine Azure Active Directory-Gruppe mit Benutzern zu verwenden, die ähnliche Aktionen ausführen müssen. Danach weisen Sie diese Gruppe der entsprechenden Rolle zu. Verwenden Sie in diesem Artikel entweder eine vorhandene Gruppe für die VM-Verwaltung, oder erstellen Sie eine Azure Active Directory-Gruppe über das Portal.

Nachdem Sie entweder eine neue Gruppe erstellt oder nach einer vorhandenen Gruppe gesucht haben, weisen Sie die Azure Active Directory-Gruppe mithilfe des Befehls New-AzRoleAssignment der Rolle „Mitwirkender für virtuelle Computer“ für die Ressourcengruppe zu.

$adgroup = Get-AzADGroup -DisplayName <your-group-name>

New-AzRoleAssignment -ObjectId $adgroup.id `

-ResourceGroupName myResourceGroup `

-RoleDefinitionName "Virtual Machine Contributor"

Wenn Sie einen Fehler erhalten, der besagt, dass die Prinzipal-Guid <> nicht im Verzeichnis vorhanden ist, hat die neue Gruppe nicht in Azure Active Directory verteilt. Führen Sie den Befehl dann erneut aus.

In der Regel müssen Sie den Prozess für die Rollen Mitwirkender von virtuellem Netzwerk und Mitwirkender von Speicherkonto wiederholen, um sicherzustellen, dass die Benutzer den richtigen Rollen für die Verwaltung der bereitgestellten Ressourcen zugewiesen werden. In diesem Artikel können Sie diese Schritte überspringen.

Azure Policy

Azure Policy hilft Ihnen dabei, sicherzustellen, dass alle Ressourcen im Abonnement die Unternehmensstandards erfüllen. Ihr Abonnement enthält bereits verschiedene Richtliniendefinitionen. Verwenden Sie den Befehl Get-AzPolicyDefinition, um die verfügbaren Richtliniendefinitionen anzuzeigen:

(Get-AzPolicyDefinition).Properties | Format-Table displayName, policyType

Die vorhandenen Richtliniendefinitionen werden angezeigt. Der Richtlinientyp lautet entweder BuiltIn oder Custom. Durchsuchen Sie die Definitionen, um eine Definition zu finden, in der eine Bedingung beschrieben wird, die Sie zuweisen möchten. In diesem Artikel weisen Sie Richtlinien zu, mit denen Folgendes erreicht wird:

- Begrenzen der Standorte für alle Ressourcen

- Begrenzen der SKUs für virtuelle Computer

- Überwachen von virtuellen Computern, die keine verwalteten Datenträger verwenden

Im folgenden Beispiel rufen Sie drei Richtliniendefinitionen anhand des Anzeigenamens ab. Diese Definitionen werden der Ressourcengruppe mithilfe des Befehls New-AzPolicyAssignment zugewiesen. Für einige Richtlinien stellen Sie Parameterwerte bereit, um die zulässigen Werte anzugeben.

# Values to use for parameters

$locations ="eastus", "eastus2"

$skus = "Standard_DS1_v2", "Standard_E2s_v2"

# Get the resource group

$rg = Get-AzResourceGroup -Name myResourceGroup

# Get policy definitions for allowed locations, allowed SKUs, and auditing VMs that don't use managed disks

$locationDefinition = Get-AzPolicyDefinition | where-object {$_.properties.displayname -eq "Allowed locations"}

$skuDefinition = Get-AzPolicyDefinition | where-object {$_.properties.displayname -eq "Allowed virtual machine size SKUs"}

$auditDefinition = Get-AzPolicyDefinition | where-object {$_.properties.displayname -eq "Audit VMs that do not use managed disks"}

# Assign policy for allowed locations

New-AzPolicyAssignment -Name "Set permitted locations" `

-Scope $rg.ResourceId `

-PolicyDefinition $locationDefinition `

-listOfAllowedLocations $locations

# Assign policy for allowed SKUs

New-AzPolicyAssignment -Name "Set permitted VM SKUs" `

-Scope $rg.ResourceId `

-PolicyDefinition $skuDefinition `

-listOfAllowedSKUs $skus

# Assign policy for auditing unmanaged disks

New-AzPolicyAssignment -Name "Audit unmanaged disks" `

-Scope $rg.ResourceId `

-PolicyDefinition $auditDefinition

Bereitstellen des virtuellen Computers

Sie haben Rollen und Richtlinien zugewiesen und können daher Ihre Lösung bereitstellen. Die Standardgröße ist „Standard_DS1_v2“ – eine Ihrer zulässigen SKUs. Wenn Sie diesen Schritt ausführen, werden Sie zur Eingabe von Anmeldeinformationen aufgefordert. Die Werte, die Sie eingeben, werden als Benutzername und Kennwort für den virtuellen Computer konfiguriert.

New-AzVm -ResourceGroupName "myResourceGroup" `

-Name "myVM" `

-Location "East US" `

-VirtualNetworkName "myVnet" `

-SubnetName "mySubnet" `

-SecurityGroupName "myNetworkSecurityGroup" `

-PublicIpAddressName "myPublicIpAddress" `

-OpenPorts 80,3389

Nach Abschluss der Bereitstellung können Sie weitere Verwaltungseinstellungen auf die Lösung anwenden.

Sperren von Ressourcen

Ressourcensperren verhindern, dass Benutzer in Ihrer Organisation versehentlich wichtige Ressourcen löschen oder ändern. Im Gegensatz zur rollenbasierten Zugriffssteuerung wenden Ressourcensperren eine Einschränkung auf alle Benutzer und Rollen an. Sie können die Sperrebene auf CanNotDelete oder ReadOnly festlegen.

Verwenden Sie den Befehl New-AzResourceLock, um den virtuellen Computer und die Netzwerksicherheitsgruppe zu sperren:

# Add CanNotDelete lock to the VM

New-AzResourceLock -LockLevel CanNotDelete `

-LockName LockVM `

-ResourceName myVM `

-ResourceType Microsoft.Compute/virtualMachines `

-ResourceGroupName myResourceGroup

# Add CanNotDelete lock to the network security group

New-AzResourceLock -LockLevel CanNotDelete `

-LockName LockNSG `

-ResourceName myNetworkSecurityGroup `

-ResourceType Microsoft.Network/networkSecurityGroups `

-ResourceGroupName myResourceGroup

Um die Sperren zu testen, führen Sie den folgenden Befehl aus:

Remove-AzResourceGroup -Name myResourceGroup

Es wird eine Fehlermeldung mit dem Hinweis angezeigt, dass der Löschvorgang aufgrund einer Sperre nicht ausgeführt werden kann. Die Ressourcengruppe kann nur gelöscht werden, wenn Sie die Sperren direkt entfernen. Dieser Schritt wird unter Bereinigen von Ressourcen gezeigt.

Markieren von Ressourcen

Durch Anwenden von Tags können Sie Ihre Azure-Ressourcen logisch nach Kategorien organisieren. Jedes Tag besteht aus einem Namen und einem Wert. So können Sie beispielsweise den Namen „Umgebung“ und den Wert „Produktion“ auf alle Ressourcen in der Produktion anwenden.

Verwenden Sie zum Hinzufügen von zwei Tags zu einer Ressourcengruppe den Befehl Set-AzResourceGroup:

Set-AzResourceGroup -Name myResourceGroup -Tag @{ Dept="IT"; Environment="Test" }

Angenommen, Sie möchten ein drittes Tag hinzufügen. Wenn Sie Tags auf eine Ressource oder Ressourcengruppe anwenden, werden die bereits vorhandenen Tags für diese Ressource oder Ressourcengruppe überschrieben. Um ein neues Tag hinzufügen, ohne die vorhandenen Tags zu verlieren, müssen Sie die vorhandenen Tags abrufen, ein neues Tag hinzufügen und dann die Tagsammlung erneut anwenden:

# Get existing tags and add a new tag

$tags = (Get-AzResourceGroup -Name myResourceGroup).Tags

$tags.Add("Project", "Documentation")

# Reapply the updated set of tags

Set-AzResourceGroup -Tag $tags -Name myResourceGroup

Ressourcen erben keine Tags aus der Ressourcengruppe. Derzeit enthält Ihre Ressourcengruppe drei Tags, die Ressourcen besitzen jedoch keine Tags. Verwenden Sie das folgende Skript, um alle Tags einer Ressourcengruppe auf die darin enthaltenen Ressourcen anzuwenden und vorhandene Tags für Ressourcen beizubehalten, die keine Duplikate sind:

# Get the resource group

$group = Get-AzResourceGroup myResourceGroup

if ($group.Tags -ne $null) {

# Get the resources in the resource group

$resources = Get-AzResource -ResourceGroupName $group.ResourceGroupName

# Loop through each resource

foreach ($r in $resources)

{

# Get the tags for this resource

$resourcetags = (Get-AzResource -ResourceId $r.ResourceId).Tags

# If the resource has existing tags, add new ones

if ($resourcetags)

{

foreach ($key in $group.Tags.Keys)

{

if (-not($resourcetags.ContainsKey($key)))

{

$resourcetags.Add($key, $group.Tags[$key])

}

}

# Reapply the updated tags to the resource

Set-AzResource -Tag $resourcetags -ResourceId $r.ResourceId -Force

}

else

{

Set-AzResource -Tag $group.Tags -ResourceId $r.ResourceId -Force

}

}

}

Alternativ können Sie Tags aus der Ressourcengruppe auf die Ressourcen anwenden, ohne die vorhandenen Tags beizubehalten:

# Get the resource group

$g = Get-AzResourceGroup -Name myResourceGroup

# Find all the resources in the resource group, and for each resource apply the tags from the resource group

Get-AzResource -ResourceGroupName $g.ResourceGroupName | ForEach-Object {Set-AzResource -ResourceId $_.ResourceId -Tag $g.Tags -Force }

Kombinieren Sie mehrere Werte in einem einzelnen Tag mithilfe einer JSON-Zeichenfolge.

Set-AzResourceGroup -Name myResourceGroup -Tag @{ CostCenter="{`"Dept`":`"IT`",`"Environment`":`"Test`"}" }

Um ein neues Tag mit verschiedenen Werten hinzufügen, ohne die vorhandenen Tags zu verlieren, verwenden Sie eine JSON-Zeichenfolge für das neue Tag und wenden Sie dann die Tagsammlung erneut an:

# Get existing tags and add a new tag

$ResourceGroup = Get-AzResourceGroup -Name myResourceGroup

$Tags = $ResourceGroup.Tags

$Tags.Add("CostCenter", "{`"Dept`":`"IT`",`"Environment`":`"Test`"}")

# Reapply the updated set of tags

$ResourceGroup | Set-AzResourceGroup -Tag $Tags

Durch Übergeben einer leeren Hashtabelle können Sie alle Tags löschen.

Set-AzResourceGroup -Name myResourceGroup -Tag @{ }

Verwenden Sie den Befehl Set-AzResource, um Tags auf einen virtuellen Computer anzuwenden:

# Get the virtual machine

$r = Get-AzResource -ResourceName myVM `

-ResourceGroupName myResourceGroup `

-ResourceType Microsoft.Compute/virtualMachines

# Apply tags to the virtual machine

Set-AzResource -Tag @{ Dept="IT"; Environment="Test"; Project="Documentation" } -ResourceId $r.ResourceId -Force

Suchen von Ressourcen nach Tag

Verwenden Sie den Befehl Get-AzResource, um Ressourcen über einen Tagnamen und einen Wert zu suchen:

(Get-AzResource -Tag @{ Environment="Test"}).Name

Sie können die zurückgegebenen Werte für Verwaltungstasks verwenden, z.B. zum Beenden aller virtuellen Computer mit einem Tagwert.

Get-AzResource -Tag @{ Environment="Test"} | Where-Object {$_.ResourceType -eq "Microsoft.Compute/virtualMachines"} | Stop-AzVM

Anzeigen von Kosten nach Tagwert

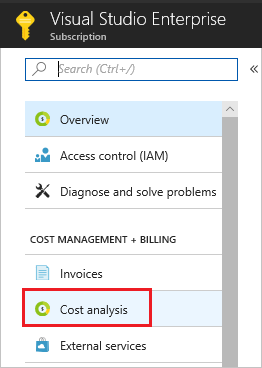

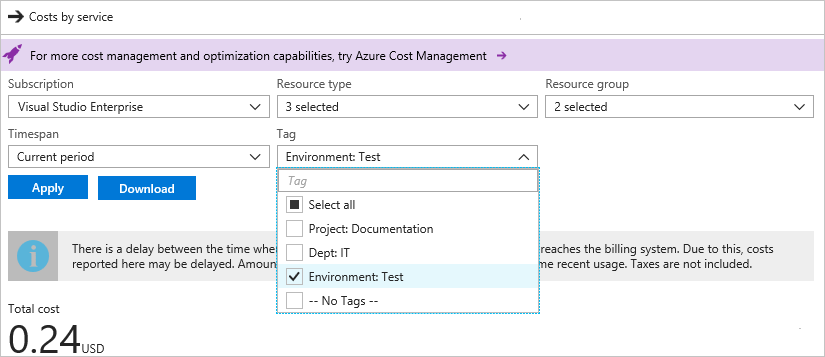

Nachdem Sie Tags auf Ressourcen angewendet haben, können Sie die Kosten für Ressourcen mit diesen Tags anzeigen. Es dauert eine Weile, bis die Kostenanalyse die jüngste Nutzung anzeigt, daher werden möglicherweise noch keine Kosten angezeigt. Wenn die Kosten verfügbar sind, können Sie diese für Ressourcen in verschiedenen Ressourcengruppen Ihres Abonnements anzeigen. Benutzer müssen über Zugriff auf Abrechnungsinformationen auf Abonnementebene verfügen, um die Kosten sehen zu können.

Um Kosten nach Tag im Portal anzuzeigen, wählen Sie Ihr Abonnement und danach Kostenanalyse aus.

Filtern Sie die Anzeige nach Tagwert, und wählen Sie Anwenden aus.

Sie können auch die Übersicht über die Azure-Nutzungs-API verwenden, um Kosten programmgesteuert anzuzeigen.

Bereinigen von Ressourcen

Die gesperrte Netzwerksicherheitsgruppe kann erst gelöscht werden, wenn die Sperre entfernt wird. Verwenden Sie den Befehl Remove-AzResourceLock, um die Sperre zu entfernen:

Remove-AzResourceLock -LockName LockVM `

-ResourceName myVM `

-ResourceType Microsoft.Compute/virtualMachines `

-ResourceGroupName myResourceGroup

Remove-AzResourceLock -LockName LockNSG `

-ResourceName myNetworkSecurityGroup `

-ResourceType Microsoft.Network/networkSecurityGroups `

-ResourceGroupName myResourceGroup

Wenn Ressourcengruppe, virtueller Computer und alle zugehörigen Ressourcen nicht mehr benötigt werden, können Sie sie mit dem Befehl Remove-AzResourceGroup entfernen.

Remove-AzResourceGroup -Name myResourceGroup

Verwalten von Kosten

Azure-Dienste kosten Geld. Mit Azure Cost Management können Sie Budgets festlegen und Warnungen konfigurieren, um die Kontrolle über Ihre Ausgaben zu behalten. Analysieren, verwalten und optimieren Sie Ihre Azure-Kosten mit Cost Management. Weitere Informationen finden Sie in der Schnellstartanleitung zur Kostenanalyse.

Nächste Schritte

In diesem Tutorial haben Sie ein benutzerdefiniertes Image eines virtuellen Computers erstellt. Sie haben Folgendes gelernt:

- Zuweisen von Benutzern zu einer Rolle

- Anwenden von Richtlinien zum Durchsetzen von Standards

- Schützen wichtiger Ressourcen mit Sperren

- Markieren von Ressourcen mit Tags für die Abrechnung und Verwaltung

Im nächsten Tutorial erfahren Sie, wie Sie auf einem virtuellen Linux-Computer Änderungen ermitteln und Paketupdates verwalten.