Was ist Azure NAT Gateway?

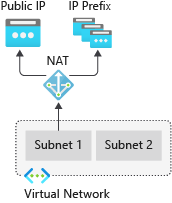

Azure NAT Gateway ist ein vollständig verwalteter und äußerst resilienter NAT-Dienst (Network Address Translation, Netzwerkadressenübersetzung). Sie können das Azure NAT Gateway verwenden, um allen Instanzen in einem privaten Subnetz eine ausgehend Verbindung mit dem Internet zu gewähren und gleichzeitig vollständig privat zu bleiben. Nicht angeforderte eingehende Verbindungen aus dem Internet sind über ein NAT-Gateway nicht zulässig. Es können nur Pakete über ein NAT-Gateway weitergeleitet werden, die als Antwortpakete an eine ausgehende Verbindung eingehen.

NAT Gateway bietet dynamische SNAT-Portfunktionnalität, um ausgehende Verbindungen automatisch zu skalieren und das Risiko der SNAT-Portauslastung zu verringern.

Abbildung: Azure NAT Gateway

Azure NAT Gateway stellt ausgehende Konnektivität für viele Azure-Ressourcen zur Verfügung, darunter:

Azure-VMs oder VM-Skalierungsgruppen in einem privaten Subnetz

Azure App Services-Instanzen (Webanwendungen, REST-APIs und mobile Back-Ends) durch die Integration virtueller Netzwerke

Azure Databricks oder mit VNET-Einschleusung

Vorteile von Azure NAT Gateway

Einfache Einrichtung

Bereitstellungen gestalten sich mit einem NAT-Gateway bewusst einfach. Fügen Sie ein NAT-Gateway an ein Subnetz und eine öffentliche IP-Adresse an, und starten Sie sofort damit, eine ausgehende Verbindung mit dem Internet herzustellen. Es sind keinerlei Wartungs- und Routingkonfigurationen erforderlich. Weitere öffentliche IP-Adressen oder Subnetze können später ohne Auswirkungen auf Ihre vorhandene Konfiguration hinzugefügt werden.

Die folgenden Schritte sind ein Beispiel für das Einrichten eines NAT-Gateways:

Erstellen Sie ein nicht zonales oder ein zonales NAT-Gateway.

Weisen Sie eine öffentliche IP-Adresse oder ein Präfix für öffentliche IP-Adressen zu.

Konfigurieren Sie das Subnetz des virtuellen Netzwerks so, dass ein NAT-Gateway verwendet wird.

Ändern Sie bei Bedarf das TCP-Leerlauftimeout (Transmission Control Protocol) (optional). Lesen Sie den Abschnitt Timer, bevor Sie die Standardeinstellung ändern.

Sicherheit

Azure NAT Gateway basiert auf dem Zero-Trust-Netzwerksicherheitsmodell und ist standardmäßig sicher. Mit einem NAT-Gateway benötigen private Instanzen innerhalb eines Subnetzes keine öffentlichen IP-Adressen, um das Internet zu erreichen. Private Ressourcen können externe Quellen außerhalb des virtuellen Netzwerks durch SNAT (Source Network Address Translating) an die statischen öffentlichen IP-Adressen oder Präfixe des NAT-Gateways erreichen. Sie können eine zusammenhängende Gruppe von IP-Adressen für ausgehende Verbindungen bereitstellen, indem Sie ein öffentliches IP-Präfix verwenden. Basierend auf dieser vorhersagbaren IP-Adressliste können Zielfirewallregeln konfiguriert werden.

Resilienz

Azure NAT Gateway ist ein vollständig verwalteter und verteilter Dienst. Er hängt nicht von einzelnen Compute-Instanzen ab, also z. B. von VMs oder einem einzelnen physischen Gateway-Gerät. Ein NAT-Gateway verfügt immer über mehrere Fehlerdomänen und kann mehrere Fehler ohne Dienstausfall überstehen. Softwaredefinierte Netzwerke machen ein NAT-Gateway äußerst resilient.

Skalierbarkeit

NAT Gateway wird ab der Erstellung aufskaliert. Es ist keine Vorbereitung bzw. kein Vorgang zum horizontalen Hochskalieren erforderlich. Die NAT Gateway-Instanz wird von Azure für Sie verwaltet.

Fügen Sie ein NAT-Gateway an ein Subnetz an, um ausgehende Verbindungen für alle privaten Ressourcen in diesem Subnetz bereitzustellen. Alle Subnetze in einem virtuellen Netzwerk können dieselbe NAT-Gatewayressource nutzen. Die ausgehende Konnektivität kann durch Zuweisen von bis zu 16 öffentlichen IP-Adressen oder eines Präfixes für öffentliche IP-Adressen der Größe 28 zum NAT-Gateway hochskaliert werden. Bei Zuordnung eines NAT-Gateways zu einem Präfix für öffentliche IP-Adressen erfolgt eine automatische Skalierung auf die Anzahl der IP-Adressen, die für den ausgehenden Datenverkehr benötigt werden.

Leistung

Azure NAT Gateway ist ein softwaredefinierter Netzwerkdienst. Jedes NAT-Gateway kann Daten im Umfang von bis zu 50 GBit/s für ausgehenden und eingehenden Datenverkehr verarbeiten.

Ein NAT-Gateway wirkt sich nicht auf die Netzwerkbandbreite Ihrer Computeressourcen aus. Erfahren Sie mehr über die Leistung von NAT-Gateways.

Grundlagen von Azure NAT Gateway

Ausgehende Konnektivität

NAT Gateway ist die empfohlene Methode für ausgehende Verbindungen.

- Informationen dazu, wie Sie den Zugriff in ausgehender Richtung vom Standardzugriff in ausgehender Richtung oder von Ausgangsregeln für den Lastenausgleich zu einem NAT-Gateway migrieren, finden Sie unter Migrieren des ausgehenden Zugriffs auf Azure NAT Gateway.

Hinweis

Am 30. September 2025 wird für neue Bereitstellungen der standardmäßige ausgehende Zugriff eingestellt. Es wird empfohlen, stattdessen eine explizite Form ausgehender Konnektivität wie ein NAT-Gateway zu verwenden.

Der ausgehende Datenverkehr wird auf Subnetzebene mit einem NAT-Gateway definiert. Das NAT-Gateway ersetzt das standardmäßige Internetziel eines Subnetzes.

Für die Verwendung eines NAT-Gateways sind keine Konfigurationen des Datenverkehrsroutings erforderlich.

Ein NAT-Gateway ermöglicht es, Datenflüsse vom virtuellen Netzwerk zu den Diensten außerhalb Ihres virtuellen Netzwerks zu erstellen. Aus dem Internet zurückfließender Datenverkehr ist nur als Antwort auf einen aktiven Datenfluss zulässig. Dienste außerhalb Ihres virtuellen Netzwerks können keine eingehende Verbindung über das NAT-Gateway initiieren.

Das NAT-Gateway besitzt Vorrang vor anderen ausgehenden Konnektivitätsmethoden, einschließlich des Lastenausgleichs, öffentlicher IP-Adressen auf Instanzebene und Azure Firewall.

Wenn das NAT-Gateway für ein virtuelles Netzwerk konfiguriert wird, in dem bereits eine andere ausgehende Konnektivitätsmethode vorhanden ist, übernimmt das NAT-Gateway ab diesem Zeitpunkt den gesamten ausgehenden Datenverkehr. Der Datenverkehr für bestehende Verbindungen in Azure Load Balancer wird dabei nicht unterbrochen. Alle neuen Verbindungen verwenden das NAT-Gateway.

Für ein NAT-Gateway gelten nicht die gleichen Beschränkungen bezüglich der SNAT-Portauslastung wie für den Standardzugriff in ausgehender Richtung und die Ausgangsregeln für einen Lastenausgleich.

Ein NAT-Gateway unterstützt nur die Protokolle TCP und UDP (User Datagram Protocol). Internet Control Message-Protokoll (ICMP) wird nicht unterstützt.

Verkehrsrouten

Das Subnetz verfügt über eine Systemstandardroute, die Datenverkehr mit dem Ziel 0.0.0.0/0 automatisch an das Internet weiterleitet. Sobald das NAT-Gateway mit dem Subnetz konfiguriert ist, wird die Kommunikation von den virtuellen Computern im Subnetz mit dem Internet über die öffentliche IP-Adresse des NAT-Gateways priorisiert.

Sie können das NAT-Gateway als Systemstandardroute des Subnetzes bei der Erstellung einer benutzerdefinierten Route (User-Defined Route, UDR) für 0.0.0.0/0/0-Datenverkehr außer Kraft setzen.

Das Vorhandensein von benutzerdefinierten Routen (UDRs) für virtuelle Geräte, VPN Gateway und ExpressRoute für den 0.0.0.0/0-Datenverkehr eines Subnetzes führt dazu, dass Datenverkehr an diese Dienste anstatt an das NAT-Gateway weitergeleitet wird.

Für die ausgehende Konnektivität werden die verschiedenen Methoden für Routing und ausgehende Konnektivität in folgender Rangfolge berücksichtigt:

- UDR mit virtuellem Gerät/VPN Gateway/ExpressRoute >> NAT-Gateway >> öffentliche IP-Adresse auf Instanzebene auf einer VM >> Ausgangsregeln für Lastenausgleich >> Standardsystemroute zum Internet.

NAT-Gatewaykonfigurationen

Mehrere Subnetze innerhalb desselben virtuellen Netzwerks können entweder ein NAT-Gateway oder unterschiedliche NAT-Gateways verwenden.

Es können nicht mehrere NAT-Gateways an ein einzelnes Subnetz angefügt werden.

Ein NAT-Gateway kann nicht mehrere virtuelle Netzwerke umfassen.

Ein NAT Gateway kann nicht in einem Gatewaysubnetz bereitgestellt werden.

Eine NAT-Gatewayressource kann bis zu 16 IP-Adressen in einer beliebigen Kombination der folgenden Typen verwenden:

Öffentliche IP-Adressen:

Präfixe von öffentlichen IP-Adressen.

Öffentliche IP-Adressen und Präfixe, die von benutzerdefinierten IP-Präfixen (BYOIP) abgeleitet werden. Weitere Informationen finden Sie unter Benutzerdefiniertes IP-Adresspräfix (BYOIP).

Ein NAT-Gateway kann keiner öffentlichen IPv6-Adresse und keinem Präfix für öffentliche IPv6-Adressen zugeordnet werden.

Das NAT-Gateway kann mit dem Lastenausgleich und Ausgangsregeln verwendet werden, um ausgehende Dual Stack-Konnektivität bereitzustellen. Weitere Informationen finden Sie unter Ausgehende Dual Stack-Konnektivität mit einem NAT-Gateway und einem öffentlichen Lastenausgleich konfigurieren.

Das NAT-Gateway funktioniert mit einer beliebigen Netzwerkschnittstelle oder IP-Konfiguration einer VM. Das NAT-Gateway kann SNAT für mehrere IP-Konfigurationen in einer Netzwerkschnittstelle bereitstellen.

Das NAT-Gateway kann einem Azure Firewall-Subnetz in einem virtuellen Hubnetzwerk zugeordnet werden und ausgehende Konnektivität aus virtuellen Spoke-Netzwerken bereitstellen, die durch Peering mit dem Hub verknüpft sind. Weitere Informationen finden Sie unter Azure Firewall-Integration mit NAT-Gateway.

Verfügbarkeitszonen

Ein NAT-Gateway kann in einer bestimmten Verfügbarkeitszone erstellt oder in keiner Zone platziert werden.

Beim Erstellen von Szenarien mit Zonenisolation kann ein NAT-Gateway in einer bestimmten Zone isoliert werden. Diese Bereitstellung wird als zonengebundene Bereitstellung bezeichnet. Nachdem das NAT-Gateway bereitgestellt wurde, kann die Zonenauswahl nicht geändert werden.

Die NAT Gateway-Instanz wird standardmäßig in keiner Zone platziert. Ein nicht zonales NAT-Gateway wird von Azure für Sie in einer Zone platziert.

NAT-Gateway und grundlegende Ressourcen

Ein NAT-Gateway ist mit standardmäßigen öffentlichen IP-Adressen oder Präfixressourcen für öffentliche IP-Adressen bzw. einer Kombination von beiden kompatibel.

Basic-Ressourcen wie Load Balancer Basic oder öffentliche IP-Adressen der Basic-SKU sind nicht mit NAT Gateway kompatibel. Ein NAT-Gateway kann nicht mit Subnetzen verwendet werden, in denen Basic-Ressourcen vorhanden sind. Für Load Balancer Basic und öffentliche Basic-IP-Adressen kann ein Upgrade auf „Standard“ durchgeführt werden, um die Verwendung mit einem NAT-Gateway zu ermöglichen.

Informationen zum Upgrade einer Load Balancer-Instanz von „Basic“ auf „Standard“ finden Sie unter Durchführen eines Upgrades für eine öffentliche Azure Load Balancer-Instanz.

Informationen zum Upgraden einer öffentlichen IP-Adresse von „Basic“ auf „Standard“ finden Sie unter Durchführen eines Upgrades für eine öffentliche IP-Adresse mithilfe des Azure-Portals.

Informationen zum Upgraden einer öffentlichen IP-Adresse, die an einen virtuellen Computer angefügt ist, von „Basic“ auf „Standard“ finden Sie unter Aktualisieren öffentlicher IP-Adressen, die an eine VM angefügt sind, von Basic zu Standard.

Verbindungstimeouts und Timer

Ein NAT-Gateway sendet ein TCP Reset (RST)-Paket für jeden Verbindungsfluss, der nicht als vorhandene Verbindung erkannt wird. Der Verbindungsfluss ist nicht mehr vorhanden, wenn das Leerlauftimeout des NAT-Gateways erreicht wurde oder die Verbindung zuvor geschlossen wurde.

Wenn der Absender des Datenverkehrs im nicht vorhandenen Verbindungsfluss das NAT-Gateway TCP RST-Paket empfängt, kann die Verbindung nicht mehr verwendet werden.

SNAT-Ports sind nach dem Schließen einer Verbindung nicht sofort zur Wiederverwendung für denselben Zielendpunkt verfügbar. Das NAT-Gateway versetzt SNAT-Ports in einen Abklingzustand, bevor sie wiederverwendet werden können, um eine Verbindung mit demselben Zielendpunkt herzustellen.

Die Zeitdauer des Timers zur Wiederverwendung von SNAT-Ports (Abklingzeit) für TCP-Datenverkehr variiert und hängt davon ab, wie die Verbindung geschlossen wird. Weitere Informationen finden Sie unter Timer für die Wiederverwendung von Ports.

Standardmäßig wird ein TCP-Leerlauftimeout von vier Minuten verwendet, das auf bis zu 120 Minuten erhöht werden kann. Bei allen Aktivitäten eines Datenflusses kann auch der Leerlaufzeitgeber, einschließlich TCP-Keep-Alives, zurückgesetzt werden. Weitere Informationen finden Sie unter Timer für Leerlauftimeouts.

Für UDP-Datenverkehr gilt ein Leerlauftimeout von 4 Minuten, das nicht geändert werden kann.

Der UDP-Datenverkehr verfügt über einen Wiederverwendungstimer für den Port mit einer Dauer 65 Sekunden, für die ein Port geschlossen bleibt, bevor er zur Wiederverwendung für denselben Zielendpunkt verfügbar ist.

Preise und Vereinbarung zum Servicelevel (SLA)

Informationen zu Preisen für NAT Gateway finden Sie unter NAT Gateway – Preise.

Informationen zur SLA finden Sie unter SLA für Azure NAT Gateway.

Nächste Schritte

Informationen zum Erstellen und Validieren eines NAT-Gateways finden Sie unter Schnellstart: Erstellen eines NAT-Gateways mithilfe des Azure-Portals.

Ein Video mit weiteren Informationen zu Azure NAT Gateway finden Sie unter Erzielen einer besseren ausgehenden Konnektivität mithilfe einer Azure NAT Gateway-Instanz.

Weitere Informationen zur NAT-Gatewayressource finden Sie unter NAT-Gatewayressource.

Weitere Informationen zu Azure NAT Gateway finden Sie im folgenden Modul:

Weitere Informationen zu Architekturoptionen für Azure NAT Gateway finden Sie unter Azure Well-Architected Framework-Bewertung eines Azure-NAT-Gateways.