VPN Gateway-Topologie und -Entwurf

Für VPN Gateway-Verbindungen sind viele verschiedene Konfigurationsoptionen verfügbar. Orientieren Sie sich bei der Wahl einer geeigneten Verbindungstopologie an den Diagrammen und Beschreibungen in den folgenden Abschnitten. Die Diagramme zeigen die grundlegenden Topologien, aber Sie können auch komplexere Topologien erstellen, indem Sie die Diagramme als Anhaltspunkte verwenden.

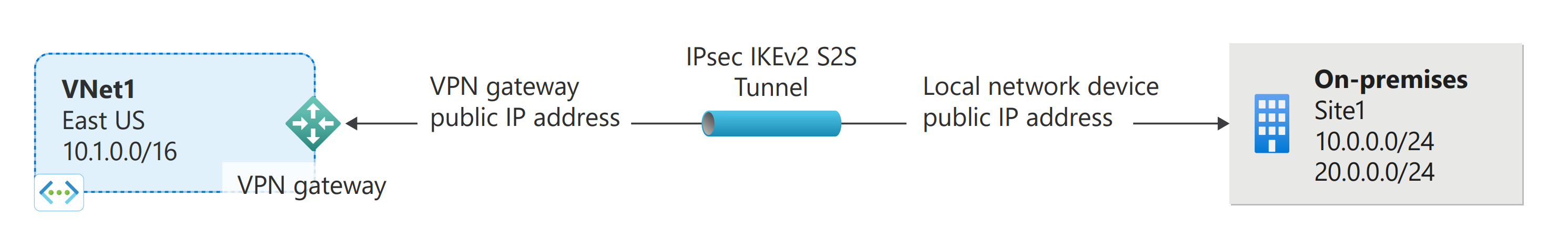

Standort-zu-Standort-VPN-Verbindung

Eine VPN Gateway-S2S-Verbindung (Site-to-Site) ist eine Verbindung über einen VPN-Tunnel vom Typ „IPsec/IKE“ (IKEv1 oder IKEv2). Standort-zu-Standort-Verbindungen können für standortübergreifende Konfigurationen und Hybridkonfigurationen verwendet werden. Für Site-to-Site-Verbindungen wird ein lokales VPN-Gerät benötigt, dem eine öffentliche IP-Adresse zugewiesen ist. Informationen zum Auswählen eines VPN-Geräts finden Sie unter Häufig gestellte Fragen zum VPN-Gateway.

VPN Gateway kann im Aktiv/Standby-Modus mit einer öffentlichen IP-Adresse oder im Aktiv/Aktiv-Modus mit zwei öffentlichen IP-Adressen konfiguriert werden. Im Aktiv/Standby-Modus ist ein IPSec-Tunnel aktiv, und der andere Tunnel befindet sich im Standbymodus. Bei dieser Konfiguration fließt der Datenverkehr durch den aktiven Tunnel, und wenn ein Problem mit diesem Tunnel auftritt, schaltet der Datenverkehr auf den Standbytunnel um. Das Einrichten von VPN Gateway im Aktiv/Aktiv-Modus wird empfohlen, da hier beide IPSec-Tunnel gleichzeitig aktiv sind und Daten gleichzeitig durch beide Tunnel fließen. Ein zusätzlicher Vorteil des Aktiv/Aktiv-Modus ist, dass Kunden ein höheren Durchsatz geboten wird.

Sie erstellen mehrere VPN-Verbindungen über Ihr Gateway für virtuelle Netzwerke, durch die in der Regel mehrere lokale Standorte verbunden werden. Bei Verwendung mehrerer Verbindungen müssen Sie den VPN-Typ „RouteBased“ verwenden (wird bei Verwendung klassischer VNets als dynamisches Gateway bezeichnet). Da jedes virtuelle Netzwerk nur über ein einzelnes VPN-Gateway verfügen kann, wird die verfügbare Bandbreite von allen über das Gateway laufenden Verbindungen gemeinsam genutzt. Diese Art der Verbindung wird häufig als Multi-Site-Konfiguration bezeichnet.

Bereitstellungsmodelle und -methoden für S2S

| Bereitstellungsmodell/Methode | Azure portal | PowerShell | Azure-Befehlszeilenschnittstelle |

|---|---|---|---|

| Ressourcen-Manager | Tutorial | Tutorial | Tutorial |

| Klassisch (Legacybereitstellungsmodell) | Tutorial** | Tutorial | Nicht unterstützt |

( ** ) gibt an, dass die Methode Schritte enthält, für die PowerShell erforderlich ist.

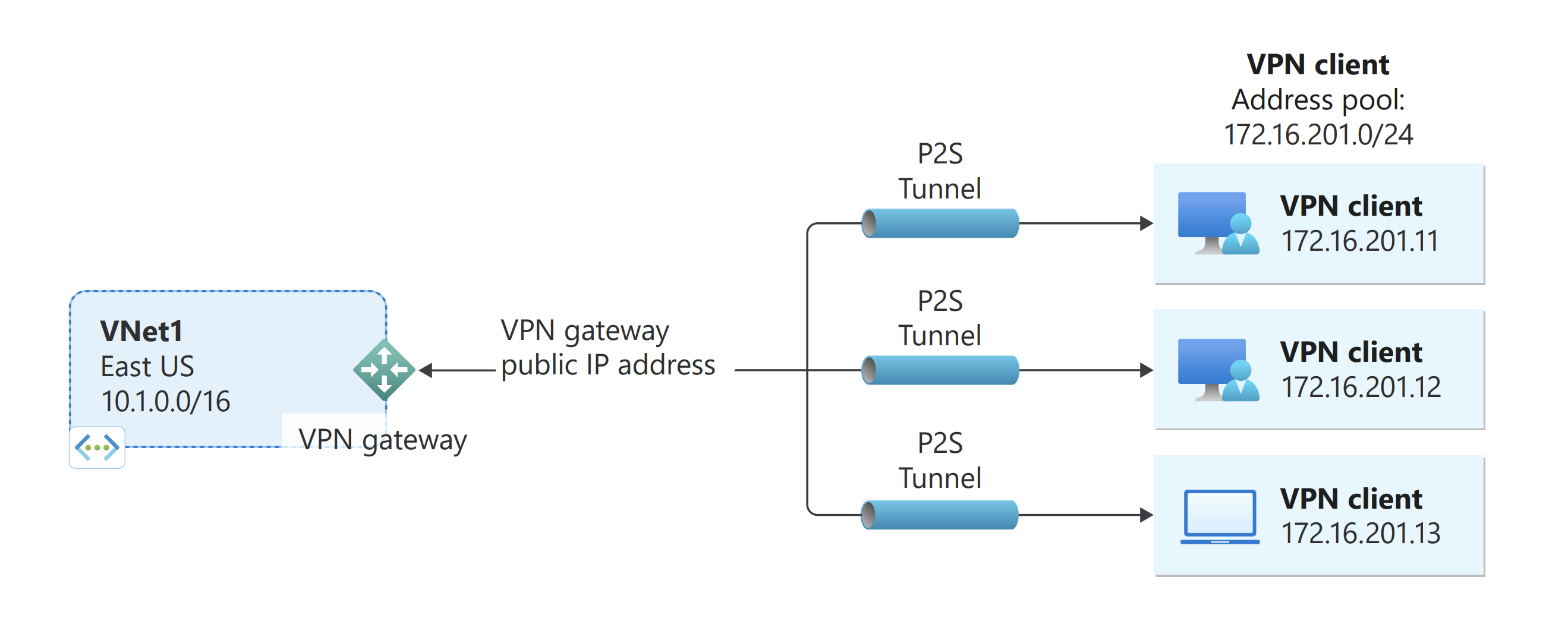

Point-to-Site-VPN-Verbindung

Über ein Point-to-Site-VPN-Gateway (P2S) können Sie von einem einzelnen Clientcomputer aus eine sichere Verbindung mit Ihrem virtuellen Netzwerk herstellen. Eine Point-to-Site-Verbindung wird hergestellt, indem Sie die Verbindung vom Clientcomputer aus starten. Diese Lösung ist nützlich für Telearbeiter, die an einem Remotestandort (beispielsweise zu Hause oder in einer Konferenz) eine Verbindung mit Azure Virtual Networks herstellen möchten. Wenn nur einige wenige Clients eine Verbindung mit einem virtuellen Netzwerk herstellen müssen, ist ein Point-to-Site-VPN (und nicht ein Site-to-Site-VPN) ebenfalls eine nützliche Lösung.

Im Gegensatz zu Site-to-Site-Verbindungen ist für Point-to-Site-Verbindungen keine lokale öffentliche IP-Adresse bzw. kein VPN-Gerät erforderlich. Point-to-Site-Verbindungen können mit Site-to-Site-Verbindungen über das gleiche VPN-Gateway verwendet werden – vorausgesetzt, alle Konfigurationsanforderungen beider Verbindungen sind kompatibel. Weitere Informationen zu Point-to-Site-Verbindungen finden Sie unter Informationen zu Point-to-Site-VPN.

Bereitstellungsmodelle und -methoden für P2S

| Native Azure-Zertifikatauthentifizierung | Bereitstellungsmodell/Methode | Azure portal | PowerShell |

|---|---|---|---|

| Ressourcen-Manager | Tutorial | Tutorial | |

| Klassisch (Legacybereitstellungsmodell) | Tutorial | Unterstützt |

| Microsoft Entra-Authentifizierung | Bereitstellungsmodell/Methode | Artikel |

|---|---|---|

| Ressourcen-Manager | Erstellen eines Mandanten | |

| Ressourcen-Manager | Konfigurieren des Zugriffs für Benutzer und Gruppen |

| RADIUS-Authentifizierung | Bereitstellungsmodell/Methode | Azure portal | PowerShell |

|---|---|---|---|

| Ressourcen-Manager | Unterstützt | Tutorial | |

| Klassisch (Legacybereitstellungsmodell) | Nicht unterstützt | Nicht unterstützt |

P2S-VPN-Clientkonfiguration

| Authentifizierung | Tunneltyp | Erstellen von Konfigurationsdateien | Konfigurieren des VPN-Clients |

|---|---|---|---|

| Azure-Zertifikat | IKEv2, SSTP | Windows | Nativer VPN-Client |

| Azure-Zertifikat | OpenVPN | Windows | - OpenVPN-Client - Azure VPN Client |

| Azure-Zertifikat | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Azure-Zertifikat | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| RADIUS – Zertifikat | - | Artikel | Artikel |

| RADIUS – Kennwort | - | Artikel | Artikel |

| RADIUS – andere Methoden | - | Artikel | Artikel |

VNet-zu-VNet-Verbindungen (IPsec-/IKE-VPN-Tunnel)

Das Verbinden eines virtuellen Netzwerks mit einem anderen virtuellen Netzwerk (VNet-zu-VNet) ähnelt dem Verbinden eines virtuellen Netzwerks mit einem lokalen Standort. Beide Verbindungstypen verwenden ein VPN-Gateway, um einen sicheren Tunnel mit IPsec/IKE bereitzustellen. Die VNet-zu-VNet-Kommunikation kann sogar mit Multi-Site-Verbindungskonfigurationen kombiniert werden. Auf diese Weise können Sie Netzwerktopologien einrichten, die standortübergreifende Konnektivität mit Konnektivität zwischen virtuellen Netzwerken kombinieren.

Für die Platzierung der virtuellen Netzwerke, die Sie verbinden, gibt es folgende Möglichkeiten:

- In derselben Region oder in verschiedenen Regionen

- In demselben Abonnement oder in verschiedenen Abonnements

- In demselben Bereitstellungsmodell oder in verschiedenen Bereitstellungsmodellen

Bereitstellungsmodelle und -methoden für VNet-zu-VNet

| Bereitstellungsmodell/Methode | Azure portal | PowerShell | Azure-Befehlszeilenschnittstelle |

|---|---|---|---|

| Ressourcen-Manager | Tutorial+ | Tutorial | Tutorial |

| Klassisch (Legacybereitstellungsmodell) | Tutorial* | Unterstützt | Nicht unterstützt |

| Verbindungen zwischen dem Resource Manager-Bereitstellungsmodell und dem klassischen Bereitstellungsmodell (Legacymodell) | Tutorial* | Tutorial | Nicht unterstützt |

(+) bedeutet, dass diese Bereitstellungsmethode nur für VNets in demselben Abonnement verfügbar ist.

( * ) gibt an, dass diese Bereitstellungsmethode auch PowerShell erfordert.

Manchmal möchten Sie möglicherweise Peering virtueller Netzwerke anstelle von VNet-zu-VNet verwenden, um Ihre virtuellen Netzwerke zu verbinden. Beim Peering virtueller Netzwerke wird kein VNET-Gateway verwendet. Weitere Informationen finden Sie unter Peering in virtuellen Netzwerken.

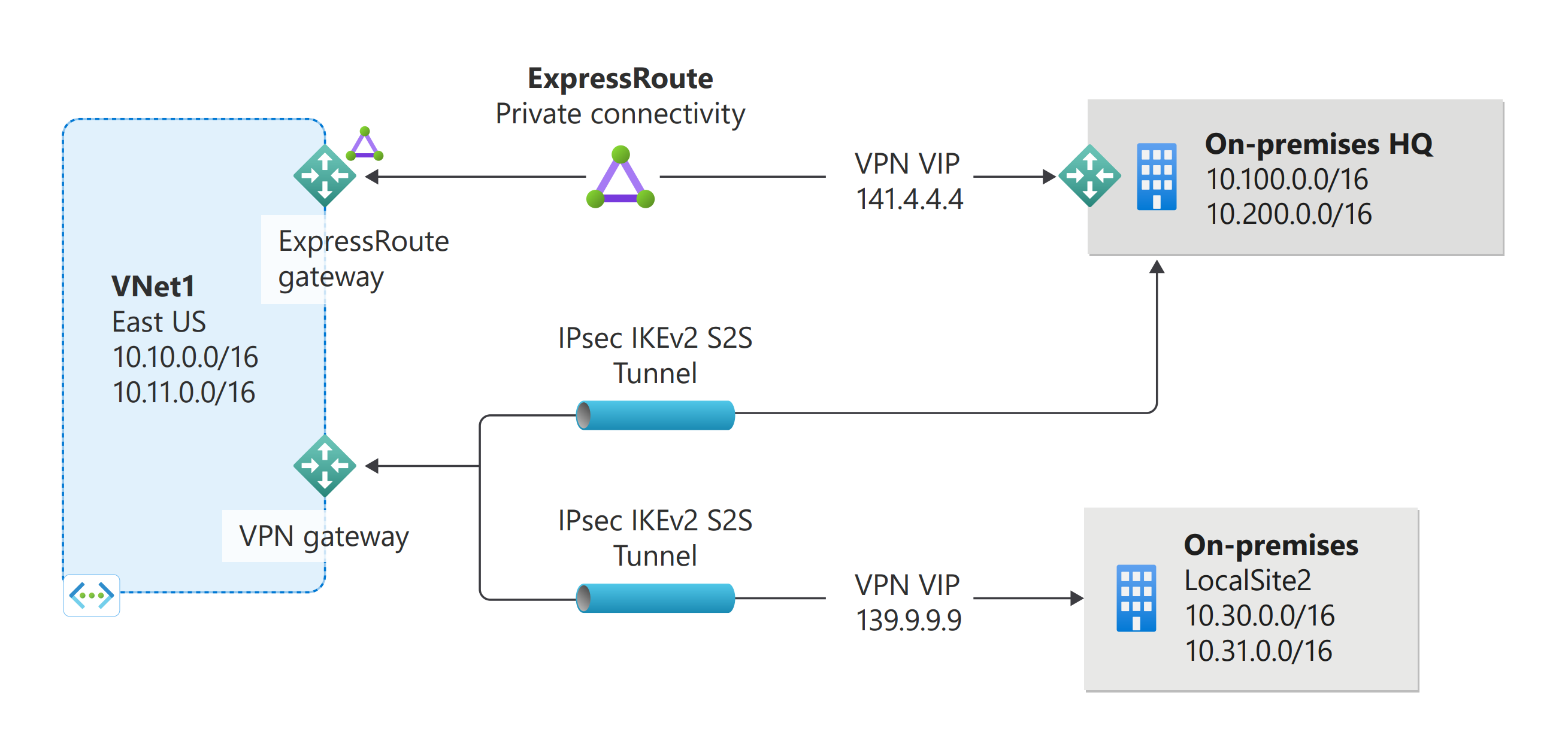

Parallel bestehende Site-to-Site- und ExpressRoute-Verbindungen

ExpressRoute ist eine direkte, private Verbindung zwischen Ihrem WAN (nicht über das öffentliche Internet) und Microsoft-Diensten, einschließlich Azure. Site-to-Site-VPN-Datenverkehr wird verschlüsselt über das öffentliche Internet gesendet. Die Möglichkeit, Site-to-Site-VPN- und ExpressRoute-Verbindungen für dasselbe virtuelle Netzwerk zu konfigurieren, hat mehrere Vorteile.

Sie können eine Site-to-Site-VPN-Verbindung als sicheren Failoverpfad für ExpressRoute konfigurieren oder für die Verbindung mit Websites nutzen, die nicht Teil Ihres Netzwerks, aber über ExpressRoute verbunden sind. Diese Konfiguration erfordert zwei VNET-Gateways für das gleiche virtuelle Netzwerk: eins mit dem Gatewaytyp Vpn und eins mit dem Gatewaytyp ExpressRoute.

Gleichzeitig bestehende Verbindungen für Bereitstellungsmodelle und -methoden für S2S und ExpressRoute

| Bereitstellungsmodell/Methode | Azure portal | PowerShell |

|---|---|---|

| Ressourcen-Manager | Unterstützt | Tutorial |

| Klassisch (Legacybereitstellungsmodell) | Nicht unterstützt | Tutorial |

Hoch verfügbare Verbindungen

Informationen zum Planen und Entwerfen von hoch verfügbaren Verbindungen finden Sie unter Hoch verfügbare Verbindungen.

Nächste Schritte

Weitere Informationen finden Sie unter Häufig gestellte Fragen zum VPN-Gateway.

Erfahren Sie mehr über VPN Gateway-Konfigurationseinstellungen.

Überlegungen zum Border Gateway Protocol für VPN Gateways finden Sie unter Informationen zu BGP.

Sehen Sie sich die Abonnements und Diensteinschränkungen an.

Erfahren Sie mehr über die anderen zentralen Netzwerkfunktionen von Azure.