Konfigurieren der Tunnelerzwingung mit dem klassischen Bereitstellungsmodell

Über die Tunnelerzwingung können Sie die Umleitung des gesamten Internetdatenverkehrs an Ihren lokalen Standort „erzwingen“. Sie verwenden dazu einen Standort-zu-Standort-VPN-Tunnel für die Kontrolle und Überwachung. Dies ist eine wichtige Sicherheitsvoraussetzung der IT-Richtlinien für die meisten Unternehmen. Ohne die Tunnelerzwingung wird der Internetdatenverkehr Ihrer virtuellen Computer in Azure immer direkt von der Azure-Netzwerkinfrastruktur an das Internet geleitet, ohne dass Sie die Möglichkeit haben, diesen zu überprüfen oder zu überwachen. Nicht autorisierter Zugriff auf das Internet kann potenziell zur Offenlegung von Informationen oder anderen Arten von Sicherheitsverletzungen führen.

Die Schritte in diesem Artikel gelten für das klassische (Legacy-) Bereitstellungsmodell, jedoch nicht für das aktuelle Modell, den Resource Manager. Sofern Sie nicht speziell mit dem klassischen Bereitstellungsmodell arbeiten möchten, empfehlen wir Ihnen, die Ressourcenmanager-Version dieses Artikels zu verwenden.

Hinweis

Dieser Artikel wurde für das klassische (Legacy-) Bereitstellungsmodell verfasst. Wir empfehlen jedoch, stattdessen das neueste Azure-Bereitstellungsmodell zu verwenden. Das Resource Manager-Bereitstellungsmodell ist das neueste Bereitstellungsmodell. Es bietet mehr Optionen und Funktionskompatibilität als das klassische Modell. Informationen zum Unterschied zwischen diesen beiden Bereitstellungsmodellen finden Sie unter Grundlegendes zu Bereitstellungsmodellen und zum Status Ihrer Ressourcen.

Andere Versionen dieses Artikels finden Sie im Inhaltsverzeichnis im linken Bereich.

Anforderungen und Überlegungen

Die Tunnelerzwingung in Azure wird über benutzerdefinierte Routen im virtuellen Netzwerk konfiguriert. Das Umleiten von Datenverkehr an einen lokalen Standort wird als eine Standardroute zum Azure-VPN-Gateway umgesetzt. Im folgende Abschnitt werden die aktuellen Einschränkung für die Routingtabelle und die Routen in Azure Virtual Network aufgeführt:

Jedes Subnetz des virtuellen Netzwerks verfügt über eine integrierte Systemroutingtabelle. Die Systemroutingtabelle verfügt über die folgenden drei Gruppen von Routen:

- Lokale VNET-Routen: direkt zu den virtuellen Zielcomputern im gleichen virtuellen Netzwerk.

- Lokale Routen: zum Azure VPN Gateway.

- Standardroute: Direkt zum Internet Pakete an private IP-Adressen, die nicht durch die vorherigen beiden Routen abgedeckt sind, werden verworfen.

Sie können mit der Veröffentlichung von benutzerdefinierten Routen eine Routingtabelle erstellen, um eine Standardroute hinzuzufügen. Anschließend verknüpfen Sie dann die Routingtabelle mit den VNET-Subnetzen, um die Tunnelerzwingung in diesen Subnetzen zu aktivieren.

Sie müssen einen "Standardstandort" unter den standortübergreifenden lokalen Standorten auswählen, der mit dem virtuellen Netzwerk verbunden ist.

Die Tunnelerzwingung muss einem VNet zugeordnet werden, das über ein VPN-Gateway für dynamisches Routing (kein statisches Gateway) verfügt.

Die ExpressRoute-Tunnelerzwingung kann über diesen Mechanismus nicht konfiguriert werden. Sie wird stattdessen durch Anfordern einer Standardroute über die ExpressRoute-BGP-Peeringsitzungen aktiviert. Weitere Informationen finden Sie unter Was ist ExpressRoute?.

Konfigurationsübersicht

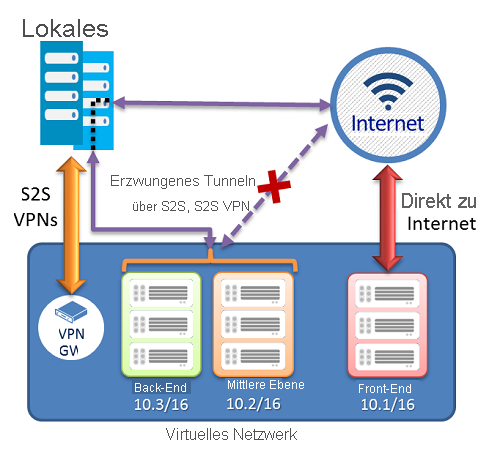

Im folgenden Beispiel wird für das Front-End-Subnetz kein Tunneln erzwungen. Die Workloads im Frontend-Subnetz können weiterhin Kundenanfragen direkt aus dem Internet akzeptieren und darauf reagieren. Für die Subnetze "Midtier" und "Backend" wird das Tunneln erzwungen. Bei allen ausgehenden Verbindungen mit dem Internet aus diesen zwei Subnetzen wird eine Umleitung an einen lokalen Standort über einen der S2S-VPN-Tunnel erzwungen.

Dadurch können Sie den Internetzugriff über die virtuellen Computer oder Clouddienste in Azure einschränken und überprüfen, während die erforderliche mehrschichtige Dienstarchitektur weiterhin in Betrieb bleibt. Sie können das erzwungene Tunneln auch auf alle virtuellen Netzwerke anwenden, wenn in diesen keine Workloads mit Internetverbindung erforderlich sind.

Voraussetzungen

Vergewissern Sie sich vor Beginn der Konfiguration, dass Sie über Folgendes verfügen:

- Ein Azure-Abonnement. Wenn Sie noch kein Azure-Abonnement besitzen, können Sie Ihre MSDN-Abonnentenvorteile aktivieren oder sich für ein kostenloses Konto registrieren.

- Ein konfiguriertes virtuelles Netzwerk.

- Wenn Sie mit dem klassischen Bereitstellungsmodell arbeiten, können Sie Azure Cloud Shell nicht verwenden. Stattdessen müssen Sie die aktuelle Version der PowerShell-Cmdlets der Azure-Dienstverwaltung (Service Management, SM) lokal auf Ihrem Computer installieren. Diese Cmdlets unterscheiden sich von den AzureRM- oder AZ-Cmdlets. Informationen zum Installieren der SM-Cmdlets finden Sie unter Installieren von Cmdlets der Dienstverwaltung. Weitere allgemeine Informationen zu Azure PowerShell finden Sie in der Azure PowerShell-Dokumentation.

Konfigurieren der Tunnelerzwingung

Das folgende Verfahren hilft Ihnen bei der Angabe der Tunnelerzwingung für ein virtuelles Netzwerk. Die Konfigurationsschritte entsprechen der VNet-Netzwerkkonfigurationsdatei. In diesem Beispiel verfügt das virtuelle Netzwerk „MultiTier-VNet“ über drei Subnetze („Frontend“, „Midtier“ und „Backend“) mit vier standortübergreifenden Verbindungen: „DefaultSiteHQ“ und drei Verzweigungen.

<VirtualNetworkSite name="MultiTier-VNet" Location="North Europe">

<AddressSpace>

<AddressPrefix>10.1.0.0/16</AddressPrefix>

</AddressSpace>

<Subnets>

<Subnet name="Frontend">

<AddressPrefix>10.1.0.0/24</AddressPrefix>

</Subnet>

<Subnet name="Midtier">

<AddressPrefix>10.1.1.0/24</AddressPrefix>

</Subnet>

<Subnet name="Backend">

<AddressPrefix>10.1.2.0/23</AddressPrefix>

</Subnet>

<Subnet name="GatewaySubnet">

<AddressPrefix>10.1.200.0/28</AddressPrefix>

</Subnet>

</Subnets>

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="DefaultSiteHQ">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch1">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch2">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Branch3">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

</Gateway>

</VirtualNetworkSite>

</VirtualNetworkSite>

Mithilfe der folgenden Schritte wird festgelegt, dass „DefaultSiteHQ“ die Standardstandortverbindung für die Tunnelerzwingung ist und die Subnetze „Midtier“ und „Backend“ die Tunnelerzwingung verwenden müssen.

Öffnen Sie die PowerShell-Konsole mit erhöhten Rechten. Stellen Sie mithilfe des folgenden Beispiels eine Verbindung mit Ihrem Konto her:

Add-AzureAccountErstellen Sie eine Routingtabelle. Verwenden Sie das folgende Cmdlet zum Erstellen der Routingtabelle.

New-AzureRouteTable –Name "MyRouteTable" –Label "Routing Table for Forced Tunneling" –Location "North Europe"Fügen Sie der Routingtabelle eine Standardroute hinzu.

Das folgende Beispiel fügt der in Schritt 1 erstellten Routingtabelle eine Standardroute hinzu. Beachten Sie, dass die einzige unterstützte Route das Zielpräfix von 0.0.0.0/0 zum nächsten Hop „VPNGateway“ ist.

Get-AzureRouteTable -Name "MyRouteTable" | Set-AzureRoute –RouteTable "MyRouteTable" –RouteName "DefaultRoute" –AddressPrefix "0.0.0.0/0" –NextHopType VPNGatewayOrdnen Sie die Routingtabelle den Subnetzen zu.

Nachdem eine Routingtabelle erstellt und eine Route hinzugefügt wurde, verwenden Sie das folgende Beispiel, um die Routingtabelle einem VNet-Subnetz hinzuzufügen oder zuzuordnen. Das Beispiel fügt die Routingtabelle „MyRouteTable“ den Subnetzen „Midtier“ und „Backend“ des virtuellen Netzwerks „MultiTier-VNet“ hinzu.

Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Midtier" -RouteTableName "MyRouteTable" Set-AzureSubnetRouteTable -VirtualNetworkName "MultiTier-VNet" -SubnetName "Backend" -RouteTableName "MyRouteTable"Weisen Sie einen Standardstandort für die Tunnelerzwingung zu.

Im vorherigen Schritt wurde mit dem Cmdlet-Beispielskript die Routingtabelle erstellt und zwei VNet-Subnetzen zugeordnet. Im letzten Schritt wird ein lokaler Standort aus den Verbindungen mit mehreren Standorten des virtuellen Netzwerks als Standardstandort oder -tunnel ausgewählt.

$DefaultSite = @("DefaultSiteHQ") Set-AzureVNetGatewayDefaultSite –VNetName "MultiTier-VNet" –DefaultSite "DefaultSiteHQ"

Weitere PowerShell-Cmdlets

So löschen Sie eine Routingtabelle

Remove-AzureRouteTable -Name <routeTableName>

So listen Sie eine Routingtabelle auf

Get-AzureRouteTable [-Name <routeTableName> [-DetailLevel <detailLevel>]]

So löschen Sie eine Route aus einer Routingtabelle

Remove-AzureRouteTable –Name <routeTableName>

So entfernen Sie eine Route aus einem Subnetz

Remove-AzureSubnetRouteTable –VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

So listen Sie die einem Subnetz zugeordnete Routingtabelle auf

Get-AzureSubnetRouteTable -VirtualNetworkName <virtualNetworkName> -SubnetName <subnetName>

So entfernen Sie einen Standardstandort aus einem VNET-VPN-Gateway

Remove-AzureVnetGatewayDefaultSite -VNetName <virtualNetworkName>