Verbinden eines VPN-Gateways mit mehreren lokalen richtlinienbasierten VPN-Geräten

In diesem Artikel wird beschrieben, wie Sie ein routenbasiertes Azure-VPN-Gateway konfigurieren, um eine Verbindung mit mehreren lokalen richtlinienbasierten VPN-Geräten herzustellen, indem benutzerdefinierte IPsec/IKE-Richtlinien für S2S-VPN-Verbindungen genutzt werden. Für die Schritte in diesem Artikel wird Azure PowerShell verwendet.

Informationen zu richtlinienbasierten und routenbasierten VPN-Gateways

Richtlinien- und routenbasierte VPN-Geräte unterscheiden sich darin, wie die IPsec-Datenverkehrsselektoren für eine Verbindung festgelegt werden:

- Für richtlinienbasierte VPN-Geräte werden die Kombinationen aus Präfixen beider Netzwerke verwendet, um zu definieren, wie Datenverkehr mithilfe von IPsec-Tunneln verschlüsselt bzw. entschlüsselt wird. Es wird normalerweise basierend auf Firewallgeräten erstellt, für die eine Paketfilterung durchgeführt wird. Die Ver- und Entschlüsselung von IPsec-Tunneln wird der Engine für die Paketfilterung und -verarbeitung hinzugefügt.

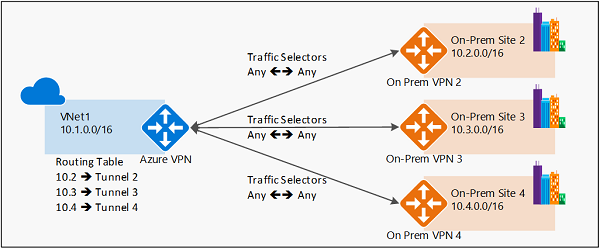

- Für routenbasierte VPN-Geräte werden Any-to-Any-Datenverkehrsselektoren (mit Platzhalter) verwendet, und mit Routing-/Weiterleitungstabellen wird das Leiten von Datenverkehr an verschiedene IPsec-Tunnel ermöglicht. Die Basis für die Erstellung bilden normalerweise Routerplattformen, auf denen jeder IPsec-Tunnel als Netzwerkschnittstelle oder virtuelle Tunnelschnittstelle (VTI) modelliert ist.

Die beiden Modelle sind in den folgenden Diagrammen dargestellt:

Beispiel für richtlinienbasiertes VPN

Beispiel für routenbasiertes VPN

Azure-Unterstützung für richtlinienbasiertes VPN

Azure unterstützt derzeit beide Modi von VPN-Gateways: routenbasierte VPN-Gateways und richtlinienbasierte VPN-Gateways. Diese werden auf unterschiedlichen internen Plattformen erstellt, und dies führt zu unterschiedlichen Spezifikationen. Weitere Informationen zu Gateways, Durchsatz und Verbindungen finden Sie unter Informationen zu VPN-Gatewayeinstellungen.

| Gateway-VPN-Typ | Gateway-SKU | Unterstützte IKE-Versionen |

|---|---|---|

| Richtlinienbasiertes Gateway | Standard | IKEv1 |

| Routenbasiertes Gateway | Standard | IKEv2 |

| Routenbasiertes Gateway | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 und IKEv2 |

| Routenbasiertes Gateway | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 und IKEv2 |

Bisher waren Sie bei der Arbeit mit richtlinienbasierten VPNs auf die Verwendung der Basic-SKU des richtlinienbasierten VPN-Gateways beschränkt und konnten nur eine Verbindung zu 1 lokalen VPN-/Firewall-Gerät herstellen. Mit benutzerdefinierten IPsec/IKE-Richtlinien können Sie jetzt ein routenbasiertes VPN-Gateway verwenden und eine Verbindung zu mehreren richtlinienbasierten VPN-/Firewall-Geräten herstellen. Um eine richtlinienbasierte VPN-Verbindung mit einem routenbasierten VPN-Gateway herzustellen, konfigurieren Sie das routenbasierte VPN-Gateway so, dass Präfix-basierte Traffic-Selektoren mit der Option „PolicyBasedTrafficSelectors“verwendet werden.

Überlegungen

Zur Aktivierung dieser Konnektivität müssen Ihre lokalen richtlinienbasierten VPN-Geräte IKEv2 unterstützen, damit eine Verbindung mit den routenbasierten Azure-VPN-Gateways hergestellt werden kann. Überprüfen Sie die Spezifikationen Ihres VPN-Geräts.

Für die lokalen Netzwerke, für die Verbindungen über richtlinienbasierte VPN-Geräte mit diesem Mechanismus hergestellt werden, sind nur Verbindungen mit dem virtuellen Azure-Netzwerk möglich. Die Übertragung auf andere lokale Netzwerke oder virtuelle Netzwerke über dasselbe Azure-VPN-Gateway ist nicht möglich.

Die Konfigurationsoption ist Teil der benutzerdefinierten IPsec/IKE-Verbindungsrichtlinie. Wenn Sie die Option für den richtlinienbasierten Datenverkehrsselektor aktivieren, müssen Sie die vollständige Richtlinie angeben (IPsec/IKE-Verschlüsselungsalgorithmen und -Integritätsalgorithmen, Schlüsselstärken und SA-Gültigkeitsdauern).

Im folgenden Diagramm ist dargestellt, warum das Transitrouting per VPN-Gateway nicht mit der Option für die richtlinienbasierte Vorgehensweise funktioniert:

Wie im Diagramm zu sehen ist, verfügt das Azure-VPN-Gateway über Datenverkehrsselektoren vom virtuellen Netzwerk bis zu den einzelnen lokalen Netzwerkpräfixen, aber nicht über die verbindungsübergreifenden Präfixe. Beispielsweise können die lokalen Standorte 2, 3 und 4 jeweils mit VNET1 kommunizieren, aber untereinander keine Verbindung über das Azure-VPN-Gateway herstellen. Im Diagramm sind die verbindungsübergreifenden Datenverkehrsselektoren zu sehen, die bei dieser Konfiguration nicht im Azure-VPN-Gateway verfügbar sind.

Workflow

Die Anleitungen in diesem Artikel basieren auf dem gleichen Beispiel wie unter Konfigurieren der IPsec/IKE-Richtlinie für S2S-VPN- oder VNET-zu-VNET-Verbindungen, um eine S2S-VPN-Verbindung herzustellen. Dies ist im folgenden Diagramm dargestellt:

Verwenden Sie den folgenden Workflow, um die Konnektivität zu aktivieren:

- Erstellen Sie für Ihre standortübergreifende Verbindung das virtuelle Netzwerk, das VPN-Gateway und das lokale Netzwerkgateway.

- Erstellen Sie eine IPsec/IKE-Richtlinie.

- Wenden Sie die Richtlinie beim Erstellen einer S2S- oder VNet-zu-VNet-Verbindung an, und aktivieren Sie die richtlinienbasierten Datenverkehrsselektoren für die Verbindung.

- Wenn die Verbindung bereits erstellt wurde, können Sie die Richtlinie für eine vorhandene Verbindung anwenden oder aktualisieren.

Aktivieren von richtlinienbasierten Datenverkehrsselektoren

In diesem Abschnitt erfahren Sie, wie Sie richtlinienbasierte Datenverkehrsselektoren für eine Verbindung aktivieren können. Stellen Sie sicher, dass Sie Teil 3 des Artikels „Konfigurieren einer IPsec/IKE-Richtlinie“ durchgearbeitet haben. Bei den Schritten in diesem Artikel werden die gleichen Parameter verwendet.

Erstellen des virtuellen Netzwerks, VPN-Gateways und Gateways des lokalen Netzwerks

Stellen Sie eine Verbindung mit Ihrem Abonnement her. Wenn Sie PowerShell lokal auf Ihrem Computer ausführen, melden Sie sich mit dem Cmdlet Connect-AzAccount an. Verwenden Sie alternativ Azure Cloud Shell in Ihrem Browser.

Deklarieren Sie Ihre Variablen. Für diese Übung werden die folgenden Variablen verwendet:

$Sub1 = "<YourSubscriptionName>" $RG1 = "TestPolicyRG1" $Location1 = "East US 2" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $BESubName1 = "Backend" $GWSubName1 = "GatewaySubnet" $VNetPrefix11 = "10.11.0.0/16" $VNetPrefix12 = "10.12.0.0/16" $FESubPrefix1 = "10.11.0.0/24" $BESubPrefix1 = "10.12.0.0/24" $GWSubPrefix1 = "10.12.255.0/27" $DNS1 = "8.8.8.8" $GWName1 = "VNet1GW" $GW1IPName1 = "VNet1GWIP1" $GW1IPconf1 = "gw1ipconf1" $Connection16 = "VNet1toSite6" $LNGName6 = "Site6" $LNGPrefix61 = "10.61.0.0/16" $LNGPrefix62 = "10.62.0.0/16" $LNGIP6 = "131.107.72.22"Erstellen Sie eine Ressourcengruppe.

New-AzResourceGroup -Name $RG1 -Location $Location1Verwenden Sie das folgende Beispiel, um das virtuelle Netzwerk „TestVNet1“ mit drei Subnetzen und das VPN-Gateway zu erstellen. Beim Ersetzen der Werte ist es wichtig, dass Sie Ihrem Gatewaysubnetz immer den Namen „GatewaySubnet“ geben. Wenn Sie einen anderen Namen verwenden, tritt beim Erstellen des Gateways ein Fehler auf.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1 New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1 $gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic $vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1 New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Erstellen einer S2S-VPN-Verbindung mit einer IPsec/IKE-Richtlinie

Erstellen Sie eine IPsec/IKE-Richtlinie.

Wichtig

Sie müssen eine IPsec/IKE-Richtlinie erstellen, um für die Verbindung die Option „UsePolicyBasedTrafficSelectors“ zu aktivieren.

Im folgenden Beispielskript wird eine IPsec/IKE-Richtlinie mit diesen Algorithmen und Parametern erstellt:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, ohne PFS, SA-Gültigkeitsdauer 14.400 Sekunden und 102.400.000 KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000Erstellen Sie die S2S-VPN-Verbindung mit richtlinienbasierten Datenverkehrsselektoren und der IPsec/IKE-Richtlinie, und wenden Sie die im vorherigen Schritt erstellte IPsec/IKE-Richtlinie an. Achten Sie auf den zusätzlichen Parameter -UsePolicyBasedTrafficSelectors $True, der richtlinienbasierte Datenverkehrsselektoren für die Verbindung ermöglicht.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -UsePolicyBasedTrafficSelectors $True -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'Nach dem Ausführen der Schritte wird für die S2S-VPN-Verbindung die definierte IPsec/IKE-Richtlinie verwendet, und für die Verbindung werden richtlinienbasierte Datenverkehrsselektoren aktiviert. Sie können die gleichen Schritte wiederholen, um lokalen richtlinienbasierten VPN-Geräten weitere Verbindungen über das Azure-VPN-Gateway hinzuzufügen.

Aktualisieren von richtlinienbasierten Datenverkehrsselektoren

In diesem Abschnitt wird veranschaulicht, wie Sie die Option für richtlinienbasierte Datenverkehrsselektoren für eine vorhandene S2S-VPN-Verbindung aktualisieren.

Rufen Sie die Verbindungsressource ab.

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1Zeigen Sie die Option für richtlinienbasierte Datenverkehrsselektoren an. Mit der folgenden Zeile können Sie ermitteln, ob die richtlinienbasierten Datenverkehrsselektoren für die Verbindung verwendet werden:

$connection6.UsePolicyBasedTrafficSelectorsWenn für die Zeile True zurückgegeben wird, sind richtlinienbasierte Datenverkehrsselektoren für die Verbindung konfiguriert. Andernfalls wird False zurückgegeben.

Sobald Sie die Verbindungsressource abgerufen haben, können Sie die richtlinienbasierten Datenverkehrsselektoren für eine Verbindung aktivieren oder deaktivieren.

Zum Aktivieren

Im folgenden Beispiel wird die Option für die richtlinienbasierten Datenverkehrsselektoren aktiviert, aber die IPsec/IKE-Richtlinie bleibt unverändert:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $TrueZum Deaktivieren

Im folgenden Beispiel wird die Option für die richtlinienbasierten Datenverkehrsselektoren deaktiviert, aber die IPsec/IKE-Richtlinie bleibt unverändert:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $False

Nächste Schritte

Sobald die Verbindung hergestellt ist, können Sie Ihren virtuellen Netzwerken virtuelle Computer hinzufügen. Für diese Schritte finden Sie Informationen unter Erstellen eines virtuellen Computers .

Ausführliche Informationen zu benutzerdefinierten IPsec/IKE-Richtlinien finden Sie unter Konfigurieren der IPsec/IKE-Richtlinie für S2S-VPN- oder VNet-zu-VNet-Verbindungen.