Konfigurieren von Servereinstellungen für P2S-VPN Gateway-Verbindungen, die die Zertifikatauthentifizierung verwenden – Azure-Portal

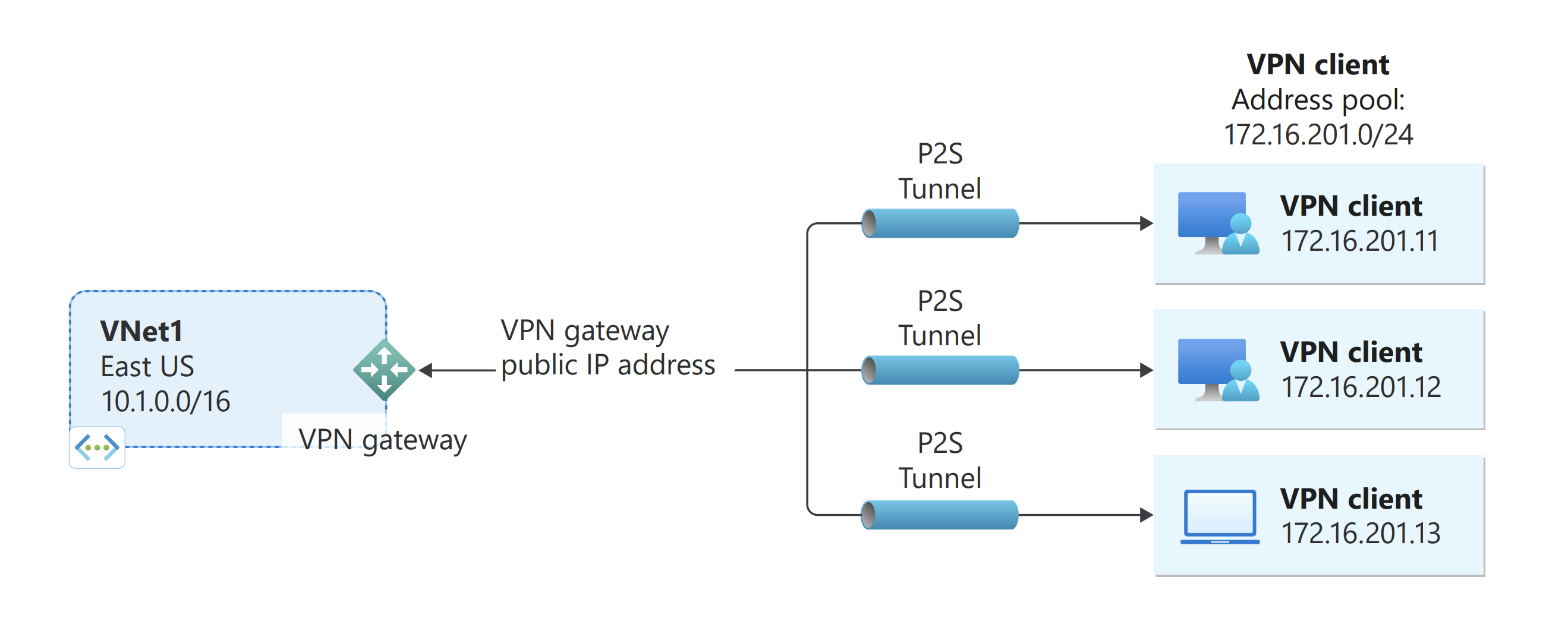

In diesem Artikel erfahren Sie, wie Sie die erforderlichen VPN Gateway-P2S-Servereinstellungen (Point-to-Site) konfigurieren, um einzelne Clients unter Windows, Linux oder macOS sicher mit einem Azure-VNet verbinden zu können. P2S-VPN-Verbindungen sind nützlich, wenn Sie an einem Remotestandort (beispielsweise bei der Telearbeit zu Hause oder in einer Konferenz) eine Verbindung mit Ihrem VNet herstellen möchten. Sie können anstelle einer Site-to-Site-VPN-Verbindung (S2S) auch eine P2S-Verbindung verwenden, wenn nur wenige Clients eine Verbindung mit einem virtuellen Netzwerk (VNET) herstellen müssen. Für P2S-Verbindungen ist kein VPN-Gerät und auch keine öffentliche IP-Adresse erforderlich.

Für P2S-Verbindungen gibt es verschiedene Konfigurationsmöglichkeiten. Weitere Informationen zu Point-to-Site-VPN finden Sie unter Informationen zu Point-to-Site-VPN. In diesem Artikel erfahren Sie, wie Sie eine P2S-Konfiguration erstellen, die auf die Zertifikatauthentifizierung und das Azure-Portal zurückgreift. Informationen zum Erstellen dieser Konfiguration mithilfe von Azure PowerShell finden Sie im Artikel Konfigurieren von Servereinstellungen für P2S-VPN Gateway-Verbindungen – Zertifikatauthentifizierung – Azure PowerShell. Informationen zur RADIUS-Authentifizierung finden Sie im Artikel P2S RADIUS. Informationen zur Microsoft Entra-Authentifizierung finden Sie im Artikel P2S Microsoft Entra ID.

Für P2S-Verbindungen mit Azure-Zertifikatauthentifizierung werden die folgenden Komponenten verwendet, die Sie in dieser Übung konfigurieren:

- Ein RouteBased-VPN-Gateway.

- Der öffentliche Schlüssel (CER-Datei) für ein Stammzertifikat (in Azure hochgeladen). Sobald das Zertifikat hochgeladen wurde, wird es als vertrauenswürdiges Zertifikat betrachtet und für die Authentifizierung verwendet.

- Ein Clientzertifikat, das von der Stammzertifizierungsstelle generiert wird. Das auf jedem Clientcomputer, für den eine Verbindung mit dem VNET hergestellt wird, installierte Clientzertifikat. Dieses Zertifikat wird für die Clientauthentifizierung verwendet.

- Dateien für die VPN-Clientkonfiguration. Der VPN-Client wird mithilfe von VPN-Clientkonfigurationsdateien konfiguriert. Diese Dateien enthalten die erforderlichen Informationen, damit der Client eine Verbindung mit dem VNET herstellen kann. Jeder Client, der eine Verbindung herstellt, muss mit den Einstellungen in den Konfigurationsdateien konfiguriert werden.

Voraussetzungen

Stellen Sie sicher, dass Sie über ein Azure-Abonnement verfügen. Wenn Sie noch kein Azure-Abonnement besitzen, können Sie Ihre MSDN-Abonnentenvorteile aktivieren oder sich für ein kostenloses Konto registrieren.

Beispielwerte

Sie können die folgenden Werte zum Erstellen einer Testumgebung oder zum besseren Verständnis der Beispiele in diesem Artikel nutzen:

VNET

- VNet-Name: VNet1

- Adressraum: 10.1.0.0/16

In diesem Beispiel verwenden wir nur einen einzelnen Adressraum. Sie können für Ihr VNet aber auch mehrere Adressräume verwenden. - Subnetzname: FrontEnd

- Subnetzadressbereich: 10.1.0.0/24

- Abonnement: Falls Sie über mehrere Abonnements verfügen, sollten Sie sich vergewissern, dass Sie das richtige Abonnement verwenden.

- Ressourcengruppe: TestRG1

- Standort: East US

Gateway für virtuelle Netzwerke

- Name des Gateways des virtuellen Netzwerks: VNet1GW

- Gatewaytyp: VPN

- VPN-Typ: Routenbasiert

- SKU: VpnGw2

- Generation: Generation2

- Adressbereich für Gatewaysubnetz: 10.1.255.0/27

- Öffentliche IP-Adresse: VNet1GWpip

Verbindungstyp und Clientadressenpool

- Verbindungstyp: Punkt-zu-Standort

- Clientadresspool: 172.16.201.0/24

VPN-Clients, die über diese Point-to-Site-Verbindung eine Verbindung mit dem VNet herstellen, erhalten eine IP-Adresse aus dem Clientadresspool.

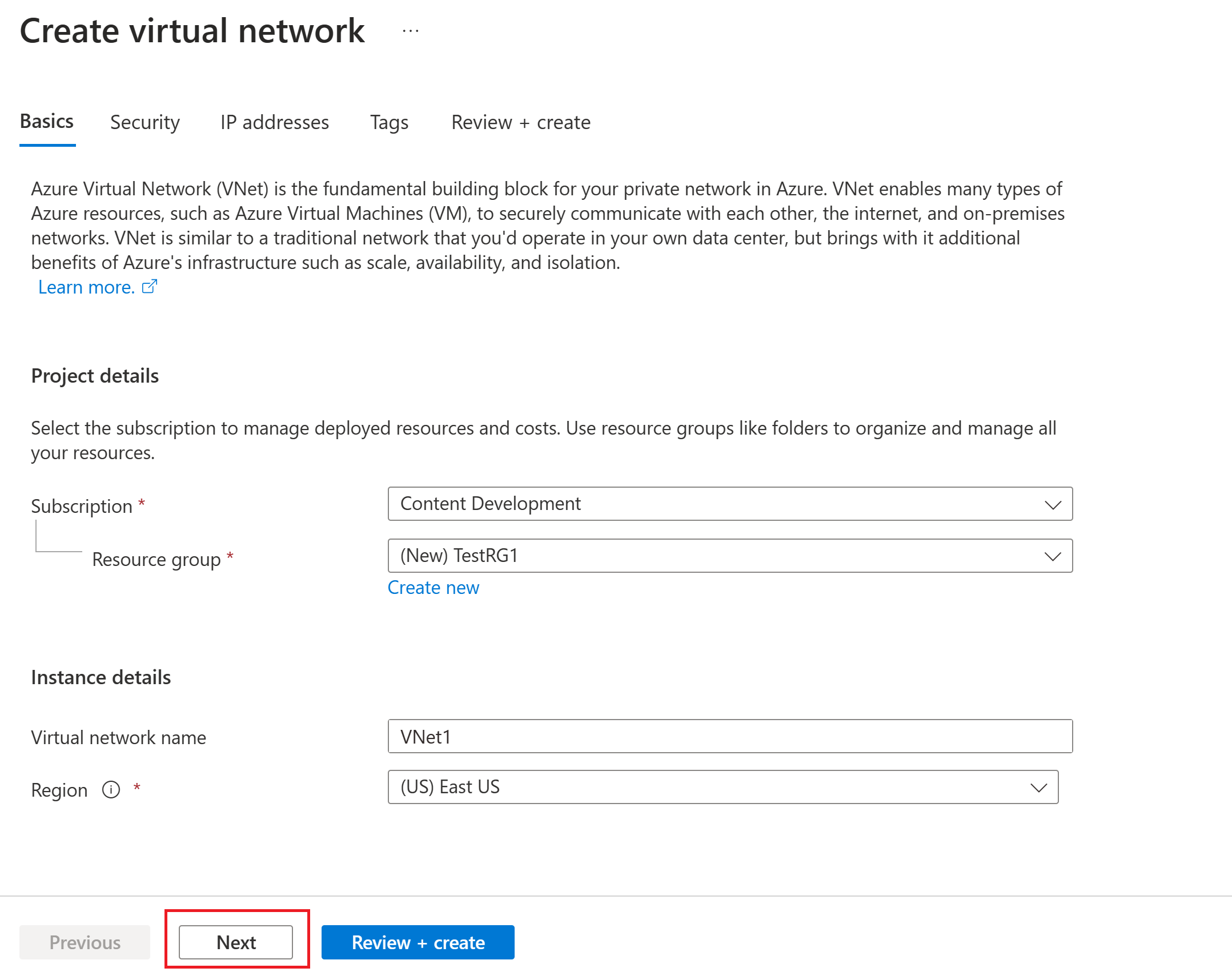

Erstellen eines VNET

In diesem Abschnitt erstellen Sie ein VNet. Die vorgeschlagenen Werte für diese Konfiguration finden Sie im Abschnitt Beispielwerte.

Hinweis

Wenn Sie ein virtuelles Netzwerk als Teil einer standortübergreifenden Architektur verwenden, müssen Sie in Zusammenarbeit mit Ihrem lokalen Netzwerkadministrator einen IP-Adressbereich festlegen, den Sie speziell für dieses virtuelle Netzwerk verwenden können. Wenn ein Adressbereich auf beiden Seiten der VPN-Verbindung und somit doppelt vorhanden ist, wird Datenverkehr nicht wie erwartet weitergeleitet. Wenn Sie dieses virtuelle Netzwerk zusätzlich mit einem anderen virtuellen Netzwerk verbinden wollen, darf sich der Adressraum nicht mit dem anderen virtuellen Netzwerk überschneiden. Planen Sie Ihre Netzwerkkonfiguration entsprechend.

Melden Sie sich beim Azure-Portal an.

Geben Sie oben auf der Portalseite unter Nach Ressourcen, Diensten und Dokumenten suchen (G+/) den Begriff virtuelles Netzwerk ein. Wählen Sie aus den Marketplace-Suchergebnissen den Eintrag Virtuelles Netzwerk aus, um die Seite Virtuelles Netzwerk zu öffnen.

Wählen Sie auf der Seite Virtuelles Netzwerk die Option Erstellen aus, um die Seite Virtuelles Netzwerk erstellen zu öffnen.

Konfigurieren Sie auf der Registerkarte Grundlagen die Einstellungen für das virtuelle Netzwerk für die Projektdetails und die Instanzdetails. Wenn die von Ihnen angegebenen Werte validiert sind, sehen Sie ein grünes Häkchen. Sie können die im Beispiel gezeigten Werte gemäß den von Ihnen benötigten Einstellungen anpassen.

- Abonnement: Vergewissern Sie sich, dass das richtige Abonnement angegeben ist. Sie können Abonnements mithilfe des Dropdownfeldes ändern.

- Ressourcengruppe: Wählen Sie eine vorhandene Ressourcengruppe aus, oder wählen Sie Neu erstellen aus, um eine neue zu erstellen. Weitere Informationen zu Ressourcengruppen finden Sie unter Azure Resource Manager – Übersicht.

- Name: Geben Sie den Namen für Ihr virtuelles Netzwerk ein.

- Region: Wählen Sie den Speicherort für Ihr virtuelles Netzwerk aus. Der Speicherort gibt an, wo sich die in diesem virtuellen Netzwerk bereitgestellten Ressourcen befinden werden.

Wählen Sie Weiter oder Sicherheit aus, um zur Registerkarte Sicherheit zu wechseln. Behalten Sie für diese Übung die Standardwerte für alle Dienste auf dieser Seite bei.

Wählen Sie IP-Adressen aus, um zur Registerkarte IP-Adressen zu wechseln. Konfigurieren Sie auf der Registerkarte IP-Adressen die Einstellungen.

IPv4-Adressraum: Standardmäßig wird automatisch ein Adressraum erstellt. Sie können den Adressraum auswählen und ihn an Ihre eigenen Werte anpassen. Sie können auch einen anderen Adressraum hinzufügen und den automatisch erstellten Standardwert entfernen. Beispielsweise können Sie die Startadresse als 10.1.0.0 und die Adressraumgröße als /16 angeben. Wählen Sie dann Hinzufügen aus, um diesen Adressraum hinzuzufügen.

+ Subnetz hinzufügen: Wenn Sie den Standardadressraum verwenden, wird automatisch ein Standardsubnetz erstellt. Wenn Sie den Adressraum ändern, fügen Sie innerhalb dieses Adressraums ein neues Subnetz hinzu. Wählen Sie + Subnetz hinzufügen aus, um das Fenster Subnetz hinzufügen zu öffnen. Konfigurieren Sie die folgenden Einstellungen, und wählen Sie dann unten auf der Seite Hinzufügen aus, um die Werte hinzuzufügen.

- Subnetzname: Ein Beispiel ist FrontEnd.

- Subnetzadressbereich: Der Adressbereich für dieses Subnetz. Beispiele sind 10.1.0.0 und /24.

Überprüfen Sie die Seite IP-Adressen, und entfernen Sie alle Adressräume oder Subnetze, die Sie nicht benötigen.

Wählen Sie Bewerten + erstellen aus, um die Einstellungen für das virtuelle Netzwerk zu überprüfen.

Wählen Sie nach Überprüfung der Einstellungen Erstellen aus, um das virtuelle Netzwerk zu erstellen.

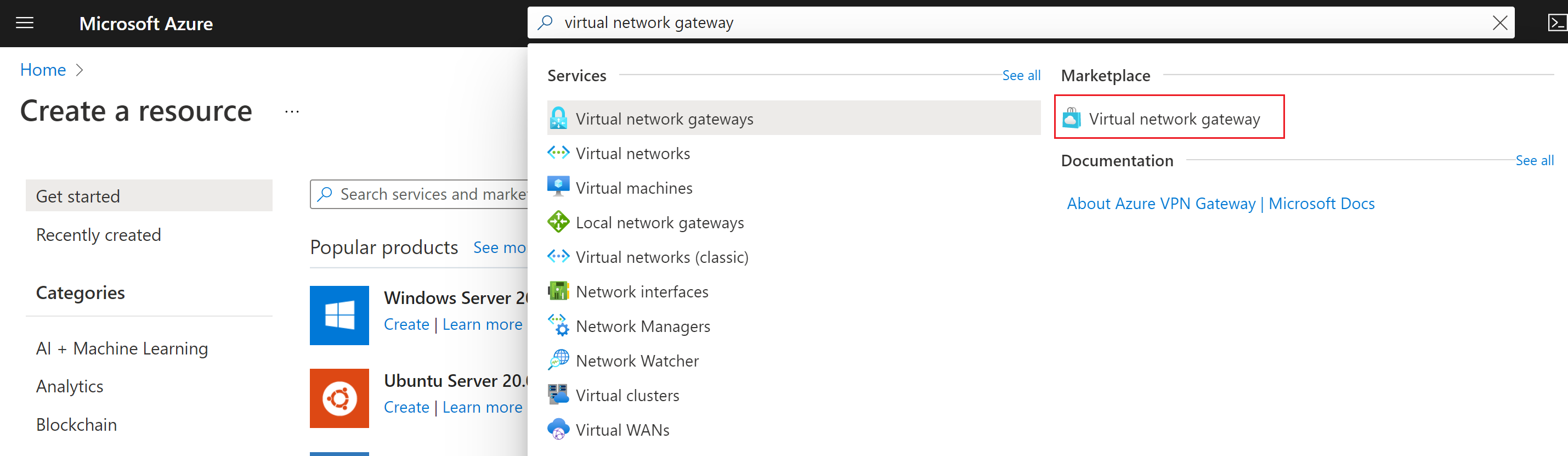

Erstellen des VPN-Gateways

In diesem Schritt erstellen Sie das virtuelle Netzwerkgateway für Ihr VNet. Häufig kann die Erstellung eines Gateways je nach ausgewählter Gateway-SKU mindestens 45 Minuten dauern.

Hinweis

Die Basic-Gateway-SKU unterstützt keine IKEv2- oder RADIUS-Authentifizierung. Wenn Sie planen, Mac-Clients mit Ihrem VNet zu verbinden, sollten Sie nicht die Basic-SKU verwenden.

Für das virtuelle Netzwerkgateway ist ein bestimmtes Subnetz mit dem Namen GatewaySubnet erforderlich. Das Gatewaysubnetz ist Teil des IP-Adressbereichs für Ihr virtuelles Netzwerk und enthält die IP-Adressen, die von den Ressourcen und Diensten des virtuellen Netzwerkgateways verwendet werden.

Bei der Gatewayerstellung geben Sie die Anzahl der im Subnetz enthaltenen IP-Adressen an. Wie viele IP-Adressen erforderlich sind, hängt von der VPN-Gatewaykonfiguration ab, die Sie erstellen möchten. Einige Konfigurationen erfordern mehr IP-Adressen als andere. Geben Sie für Ihr Gatewaysubnetz am besten /27 oder größer (/26, /25 usw.) an.

Wenn ein Fehler mit dem Hinweis angezeigt wird, dass sich der Adressraum mit einem Subnetz überschneidet, oder dass das Subnetz nicht im Adressraum für Ihr virtuelles Netzwerk enthalten ist, überprüfen Sie den Adressbereich Ihres virtuellen Netzwerks. Möglicherweise sind in dem Adressbereich, den Sie für Ihr virtuelles Netzwerk erstellt haben, nicht genügend IP-Adressen verfügbar. Wenn Ihr Standardsubnetz beispielsweise den gesamten Adressbereich umfasst, stehen für die Erstellung weiterer Subnetze keine IP-Adressen mehr zur Verfügung. Sie können entweder Ihre Subnetze innerhalb des vorhandenen Adressraums anpassen, um IP-Adressen freizugeben, oder einen weiteren Adressbereich angeben und das Gatewaysubnetz dort erstellen.

Geben Sie unter Nach Ressourcen, Diensten und Dokumenten suchen (G+/) den Begriff virtuelles Netzwerkgateway ein. Suchen Sie in den Marketplace-Suchergebnissen nach Virtuelles Netzwerkgateway, und wählen Sie dies aus, um die Seite Virtuelles Netzwerkgateway erstellen zu öffnen.

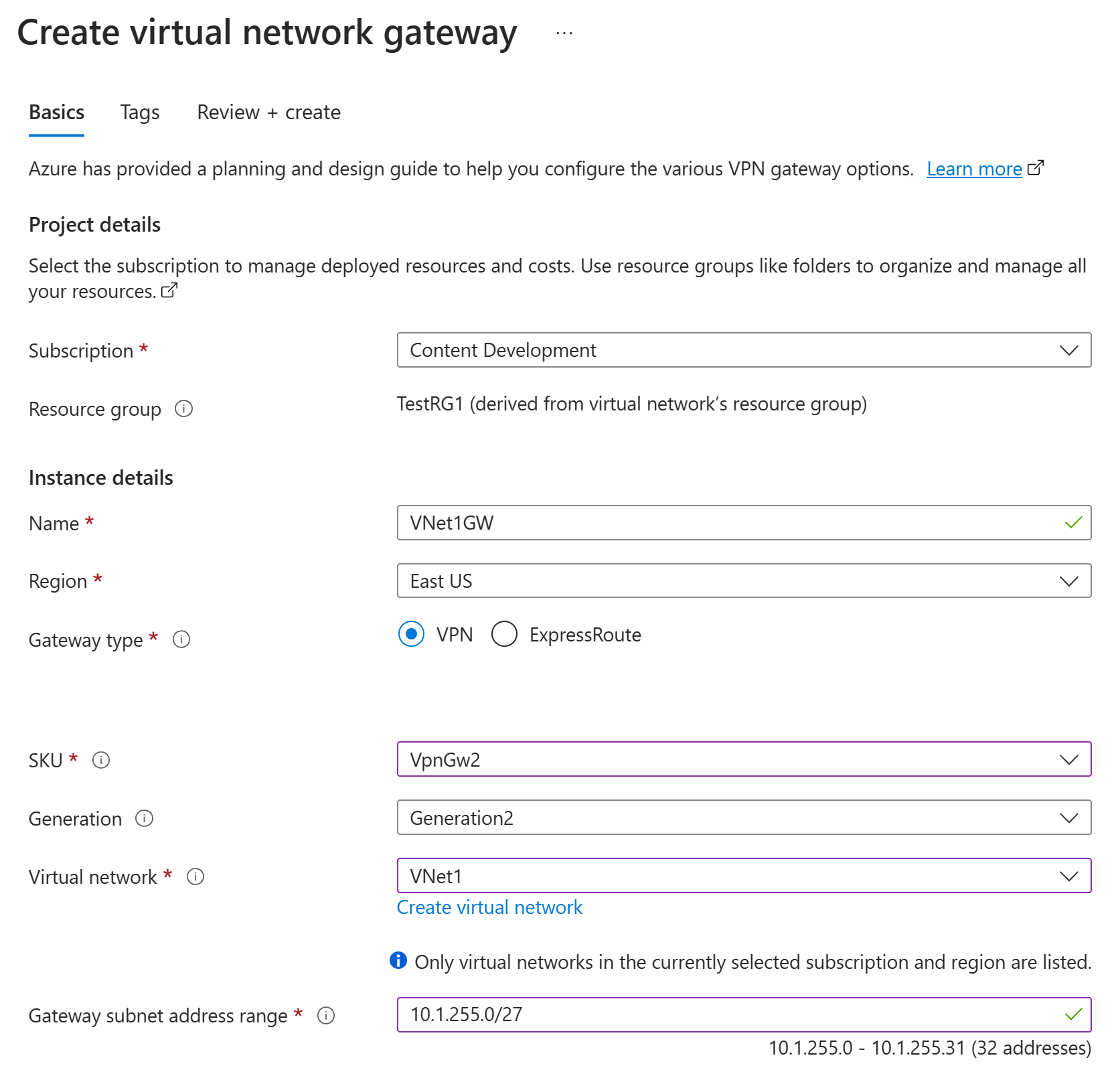

Geben Sie auf der Registerkarte Grundlagen die Werte für Projektdetails und Details zur Instanz ein.

Abonnement: Wählen Sie in der Dropdownliste das Abonnement aus, das Sie verwenden wollen.

Ressourcengruppe: Diese Einstellung wird automatisch ausgefüllt, wenn Sie auf dieser Seite Ihr virtuelles Netzwerk auswählen.

Name: Benennen Sie Ihr Gateway. Das Benennen eines Gateways ist nicht das Gleiche wie das Benennen eines Gatewaysubnetzes. Hierbei handelt es sich um den Namen des Gatewayobjekts, das Sie erstellen.

Region: Wählen Sie die Region aus, in der Sie diese Ressource erstellen möchten. Die Region für das Gateway muss der des virtuellen Netzwerks entsprechen.

Gatewaytyp: Wählen Sie VPN aus. Bei VPN-Gateways wird ein virtuelles Netzwerkgateway vom Typ VPN verwendet.

SKU: Wählen Sie in der Dropdownliste die Gateway-SKU aus, welche die Features unterstützt, die Sie verwenden wollen. Informationen hierzu finden Sie unter Gateway-SKUs. Im Portal hängen die in der Dropdownliste verfügbaren SKUs von dem von Ihnen gewählten

VPN typeab. Die Basic-SKU kann lediglich mit der Azure CLI oder PowerShell konfiguriert werden. Sie können die Basic-SKU nicht im Azure-Portal konfigurieren.Generation: Wählen Sie die zu verwendende Generation aus. Es wird empfohlen, eine Generation2-SKU zu verwenden. Weitere Informationen finden Sie unter Gateway-SKUs.

Virtuelles Netzwerk: Wählen Sie in der Dropdownliste das virtuelle Netzwerk aus, dem Sie dieses Gateway hinzufügen wollen. Wenn Sie das virtuelle Netzwerk, für das Sie ein Gateway erstellen möchten, nicht sehen können, vergewissern Sie sich, dass Sie bei den vorherigen Einstellungen das richtige Abonnement und die richtige Region ausgewählt haben.

Gateway-Subnetzadressbereich oder Subnetz: Das Gatewaysubnetz ist erforderlich, um ein VPN-Gateway zu erstellen.

Zu diesem Zeitpunkt weist dieses Feld ein paar verschiedene Verhaltensweisen auf, je nach virtuellem Netzwerkadressraum und ob Sie bereits ein Subnetz mit dem Namen GatewaySubnet für Ihr virtuelles Netzwerk erstellt haben.

Wenn Sie nicht über ein Gatewaysubnetz verfügen und die Option zum Erstellen eines Gateways auf dieser Seite nicht angezeigt wird, wechseln Sie zu Ihrem virtuellen Netzwerk zurück und erstellen das Gatewaysubnetz. Kehren Sie dann zu dieser Seite zurück, und konfigurieren Sie das VPN-Gateway.

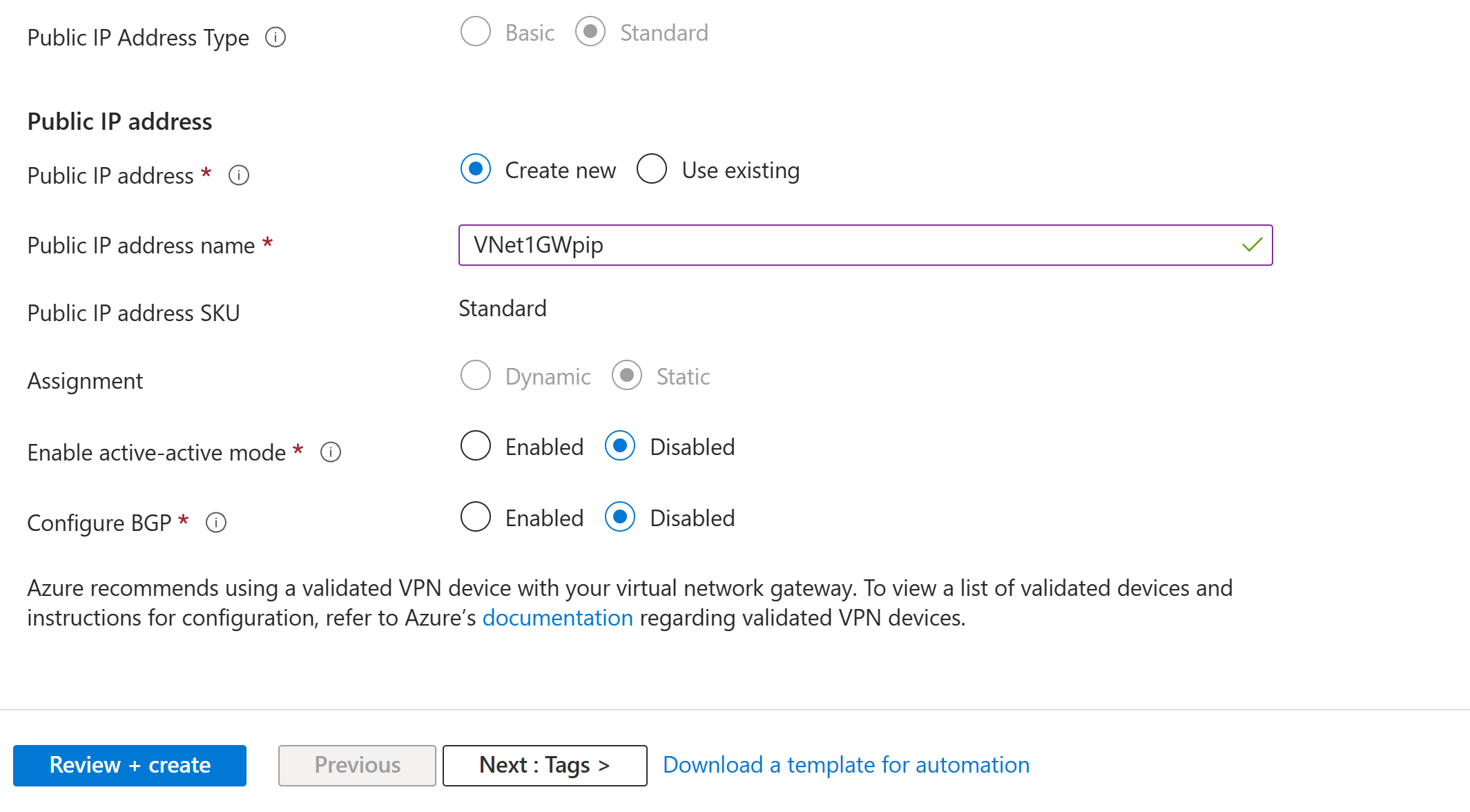

Geben Sie die Werte für Öffentliche IP-Adresse an. Mit diesen Einstellungen wird das Objekt für die öffentliche IP-Adresse angegeben, das dem VPN-Gateway zugeordnet wird. Die öffentliche IP-Adresse wird diesem Objekt bei der Erstellung des VPN-Gateways zugewiesen. Die primäre öffentliche IP-Adresse wird nur geändert, wenn das Gateway gelöscht und neu erstellt wird. Sie ändert sich nicht, wenn die Größe geändert wird, das VPN-Gateway zurückgesetzt wird oder andere interne Wartungs-/Upgradevorgänge für das VPN-Gateway durchgeführt werden.

- Öffentlicher IP-Adresstyp: Wenn Sie die Option zum Auswählen des Adresstyps haben, wählen Sie für diese Übung Standard aus.

- Öffentliche IP-Adresse: Lassen Sie Neu erstellen aktiviert.

- Name der öffentlichen IP-Adresse: Geben Sie im Textfeld einen Namen für Ihre öffentliche IP-Adressinstanz ein.

- SKU für öffentliche IP-Adressen: Die Einstellung wird automatisch ausgewählt.

- Zuweisung: Die Zuweisung wird in der Regel automatisch ausgewählt und kann entweder Dynamisch oder Statisch sein.

- Aktiv/Aktiv-Modus aktivieren: Wählen Sie Deaktiviert aus. Aktivieren Sie diese Einstellung nur, wenn Sie eine Aktiv/Aktiv-Gatewaykonfiguration erstellen.

- BGP konfigurieren: Wählen Sie Deaktiviert aus, es sei denn, Ihre Konfiguration erfordert diese Einstellung ausdrücklich. Sollte diese Einstellung erforderlich sein, lautet die Standard-ASN 65515. (Dieser Wert kann jedoch geändert werden.)

Wählen Sie zum Ausführen der Validierung Bewerten + erstellen aus.

Wählen Sie erfolgreicher Validierung Erstellen aus, um das VPN-Gateway bereitzustellen.

Der Bereitstellungsstatus wird auf der Übersichtsseite für Ihr Gateway angezeigt. Nach der Erstellung des Gateways können Sie die zugewiesene IP-Adresse unter dem VNet im Portal anzeigen. Das Gateway wird als verbundenes Gerät angezeigt.

Wichtig

Vermeiden Sie beim Arbeiten mit Gatewaysubnetzen die Zuordnung einer Netzwerksicherheitsgruppe (NSG) zum Gatewaysubnetz. Das Zuordnen einer Netzwerksicherheitsgruppe zu diesem Subnetz könnte dazu führen, dass Ihr virtuelles Netzwerkgateway (VPN- und ExpressRoute-Gateways) nicht mehr wie erwartet funktioniert. Weitere Informationen zu Netzwerksicherheitsgruppen finden Sie unter Filtern des Netzwerkdatenverkehrs mit Netzwerksicherheitsgruppen.

Generieren von Zertifikaten

Zertifikate werden von Azure zum Authentifizieren von Clients verwendet, die eine Verbindung mit einem VNET über eine Point-to-Site-VPN-Verbindung herstellen. Nachdem Sie ein Stammzertifikat abgerufen haben, müssen Sie die Informationen des öffentlichen Schlüssels in Azure hochladen. Das Stammzertifikat wird dann von Azure als „vertrauenswürdig“ für die Verbindung mit dem VNet über P2S betrachtet.

Sie generieren darüber hinaus Clientzertifikate aus dem vertrauenswürdigen Stammzertifikat und installieren sie dann auf den einzelnen Clientcomputern. Mit dem Clientzertifikat wird der Client authentifiziert, wenn er eine Verbindung mit dem VNET initiiert.

Das Stammzertifikat muss generiert und extrahiert werden, bevor Sie die in den nächsten Abschnitten vorgestellte Point-to-Site-Konfiguration erstellen.

Generieren eines Stammzertifikats

Beschaffen Sie die CER-Datei für das Stammzertifikat. Sie können entweder ein Stammzertifikat verwenden, das mit einer Unternehmenslösung generiert wurde (empfohlen), oder ein selbstsigniertes Zertifikat generieren. Nach dem Erstellen des Stammzertifikats exportieren Sie die Daten des öffentlichen Zertifikats (nicht den privaten Schlüssel) als Base64-codierte X.509-CER-Datei. Sie laden diese Datei später in Azure hoch.

Unternehmenszertifikat: Bei einer Unternehmenslösung können Sie Ihre vorhandene Zertifikatkette verwenden. Rufen Sie die CER-Datei für das Stammzertifikat ab, das Sie verwenden möchten.

Selbstsigniertes Stammzertifikat: Wenn Sie keine Unternehmenszertifikatlösung verwenden, erstellen Sie ein selbstsigniertes Stammzertifikat. Andernfalls sind die erstellten Zertifikate nicht mit Ihren P2S-Verbindungen kompatibel, und auf Clients wird beim Verbindungsversuch ein Verbindungsfehler angezeigt. Sie können Azure PowerShell, MakeCert oder OpenSSL verwenden. Die Schritte in den folgenden Artikeln beschreiben das Generieren eines kompatiblen selbstsignierten Stammzertifikats:

- PowerShell-Anweisungen für Windows 10 oder höher: Für diese Anweisungen wird PowerShell auf einem Computer mit Windows 10 oder höher benötigt. Clientzertifikate, die von der Stammzertifizierungsstelle generiert werden, können auf jedem unterstützten P2S-Client installiert werden.

- MakeCert-Anweisungen: Wenn Sie keinen Zugang zu einem Computer mit Windows 10 oder höher haben, verwenden Sie MakeCert, um Zertifikate zu generieren. MakeCert ist zwar veraltet, kann aber trotzdem zum Generieren von Zertifikaten verwendet werden. Clientzertifikate, die Sie vom Stammzertifikat generieren, können auf jedem unterstützten P2S-Client installiert werden.

- Linux – OpenSSL-Anweisungen

- Linux – strongSwan-Anweisungen

Generieren von Clientzertifikaten

Auf jedem Clientcomputer, für den Sie eine Point-to-Site-Verbindung mit einem VNet herstellen, muss ein Clientzertifikat installiert sein. Sie generieren es aus dem Stammzertifikat und installieren es auf jedem Clientcomputer. Wenn Sie kein gültiges Clientzertifikat installieren, und der Client versucht, eine Verbindung mit dem VNET herzustellen, tritt bei der Authentifizierung ein Fehler auf.

Sie können entweder ein eindeutiges Zertifikat für jeden Client generieren, oder Sie können dasselbe Zertifikat für mehrere Clients verwenden. Der Vorteil beim Generieren von eindeutigen Clientzertifikaten besteht darin, dass Sie ein einzelnes Zertifikat widerrufen können. Falls mehrere Clients das gleiche Clientzertifikat zum Authentifizieren verwenden, und Sie dieses Zertifikat widerrufen, müssen Sie für alle Clients, die das Zertifikat verwenden, neue Zertifikate generieren und installieren.

Sie können mithilfe der folgenden Methoden Clientzertifikate generieren:

Unternehmenszertifikat:

Generieren Sie bei Verwendung einer Unternehmenszertifikatlösung ein Clientzertifikat mit dem gängigen Name-Wert-Format name@yourdomain.com. Verwenden Sie dieses Format anstelle des Formats Domänenname\Benutzername.

Stellen Sie sicher, dass das Clientzertifikat auf einer Benutzerzertifikatvorlage basiert, für die Clientauthentifizierung als erstes Element in der Benutzerliste enthalten ist. Überprüfen Sie das Zertifikat, indem Sie darauf doppelklicken und Erweiterte Schlüsselverwendung auf der Registerkarte Details anzeigen.

Selbstsigniertes Stammzertifikat: Führen Sie die Schritte in einem der folgenden Artikel zu P2S-Zertifikaten aus, damit die von Ihnen erstellten Clientzertifikate mit Ihren P2S-Verbindungen kompatibel sind.

Wenn Sie ein Clientzertifikat auf der Grundlage eines selbstsignierten Stammzertifikats generieren, wird es automatisch auf dem Computer installiert, den Sie für die Generierung verwendet haben. Falls Sie ein Clientzertifikat auf einem anderen Clientcomputer installieren möchten, exportieren Sie es zusammen mit der gesamten Zertifikatkette als PFX-Datei. Dadurch wird eine PFX-Datei mit Angaben zum Stammzertifikat erstellt, die der Client zur Authentifizierung benötigt.

Mit den Schritten in diesen Artikeln wird ein kompatibles Clientzertifikat generiert, das Sie anschließend exportieren und verteilen können.

PowerShell-Anweisungen für Windows 10 oder höher: Für diese Anweisungen sind Windows 10 oder höher und PowerShell erforderlich, um Zertifikate zu generieren. Die generierten Zertifikate können auf jedem unterstützten P2S-Client installiert werden.

MakeCert-Anweisungen: Verwenden Sie MakeCert, wenn Sie keinen Zugriff auf einen Computer mit Windows 10 oder höher haben, um Zertifikate zu generieren. MakeCert ist zwar veraltet, kann aber trotzdem zum Generieren von Zertifikaten verwendet werden. Sie können die generierten Zertifikate auf jedem unterstützten P2S-Client installieren.

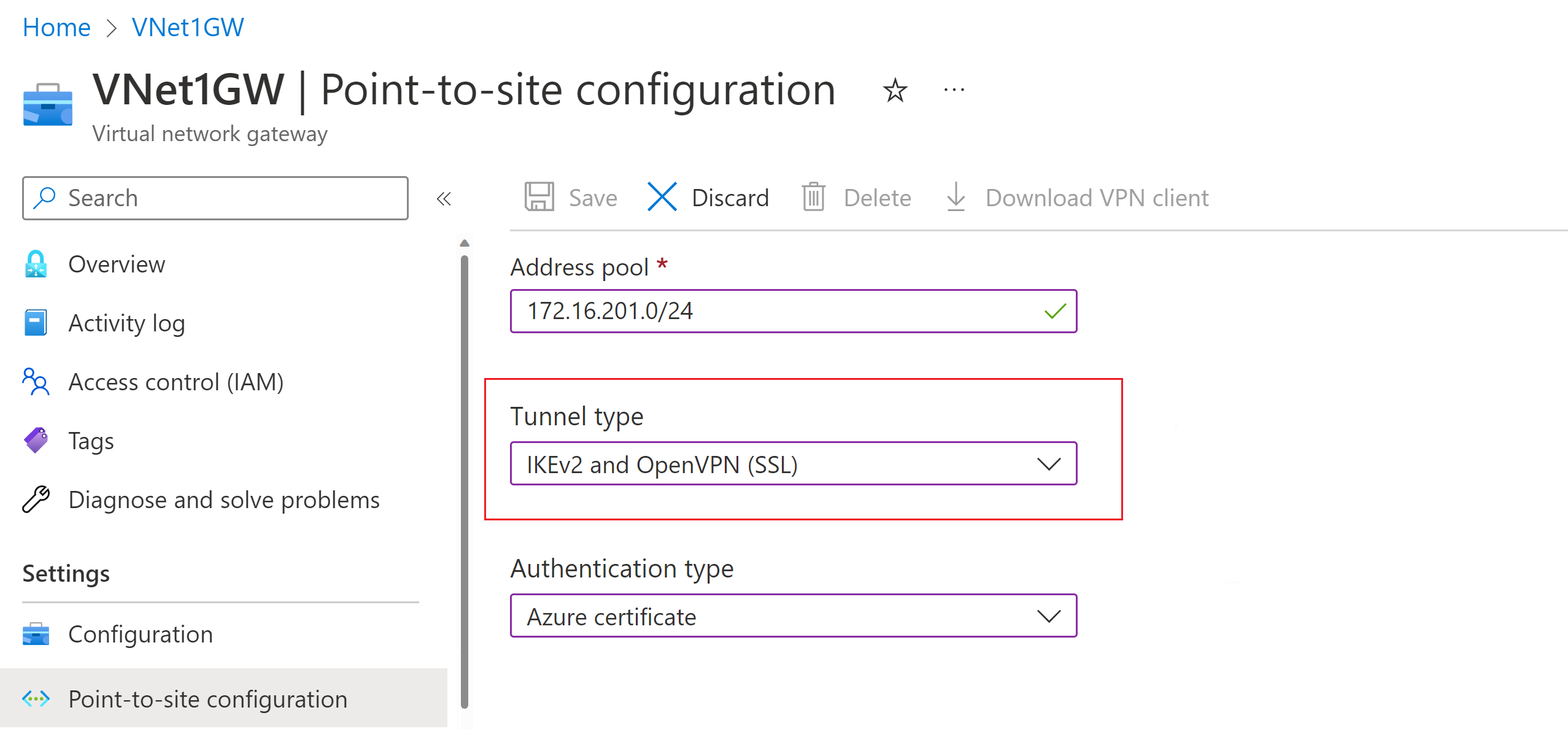

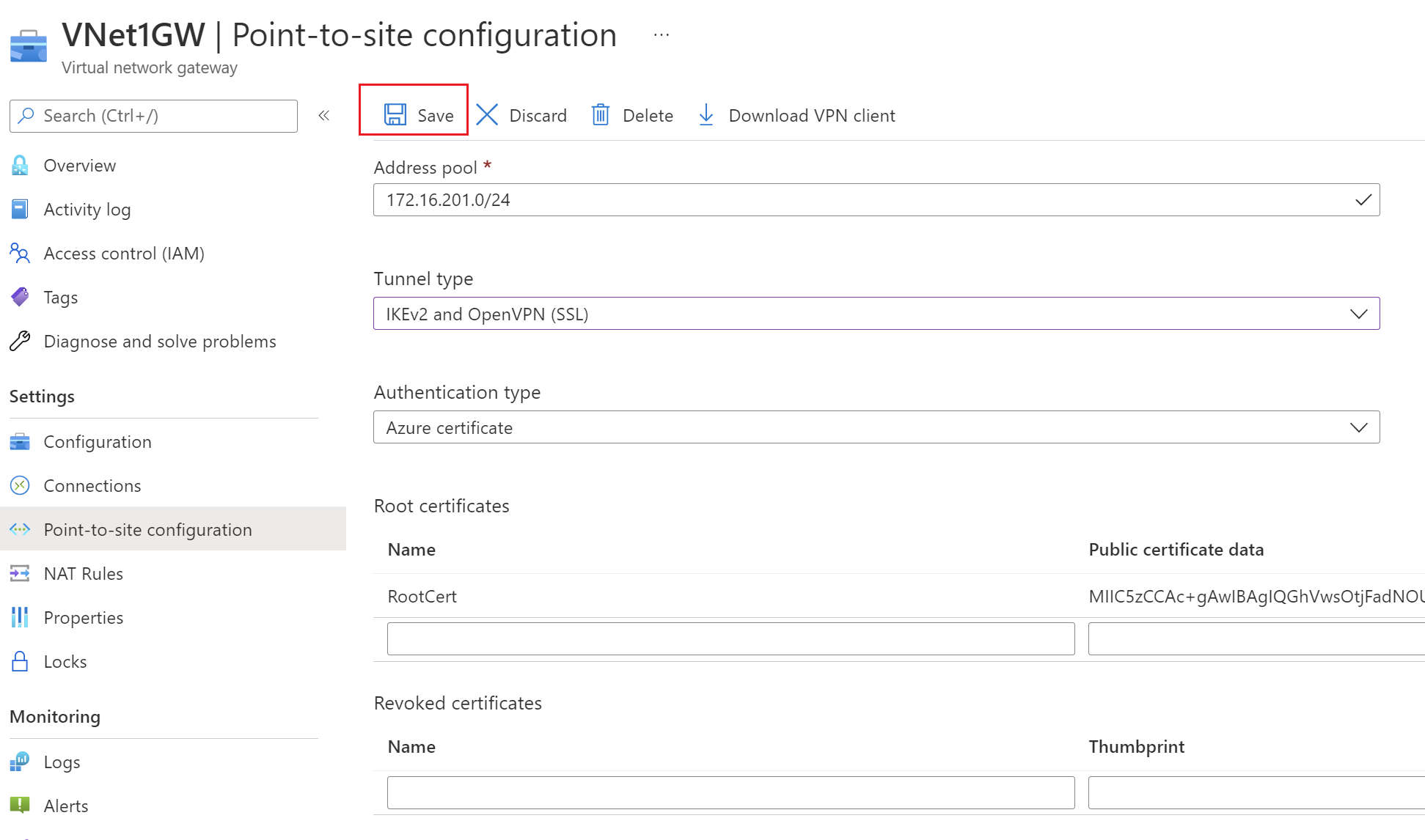

Hinzufügen des Adresspools

Die Seite Point-to-Site-Konfiguration enthält die Konfigurationsinformationen, die für das P2S-VPN benötigt werden. Nachdem alle P2S-Einstellungen konfiguriert und das Gateway aktualisiert wurde, wird die Seite „Point-to-Site-Konfiguration“ verwendet, um P2S-VPN-Einstellungen anzuzeigen oder zu ändern.

- Wechseln Sie zu dem Gateway, das Sie im vorherigen Schritt erstellt haben.

- Wählen Sie im linken Bereich Point-to-Site-Konfiguration aus.

- Klicken Sie auf Jetzt konfigurieren, um die Konfigurationsseite zu öffnen.

Der Clientadresspool ist ein Bereich privater IP-Adressen, die Sie angeben. Den Clients, die eine Verbindung über ein P2S-VPN herstellen, wird dynamisch eine IP-Adresse aus diesem Bereich zugewiesen. Verwenden Sie einen privaten IP-Adressbereich, der sich nicht mit dem lokalen Standort überschneidet, aus dem Sie Verbindungen herstellen möchten. Der Bereich darf sich auch nicht mit dem VNET überschneiden, mit dem Sie Verbindungen herstellen möchten. Wenn Sie mehrere Protokolle konfigurieren und SSTP eines der Protokolle ist, wird der konfigurierte Adresspool gleichmäßig auf die konfigurierten Protokolle aufgeteilt.

Fügen Sie auf der Seite Point-to-Site-Konfiguration im Feld Adresspool den privaten IP-Adressbereich hinzu, den Sie verwenden möchten. VPN-Clients wird aus dem von Ihnen angegebenen Bereich dynamisch eine IP-Adresse zugewiesen. Der Wert der kleinstmöglichen Subnetzmaske beträgt 29 Bit für die Aktiv/Passiv-Konfiguration und 28 Bit für die Aktiv/Aktiv-Konfiguration.

Konfigurieren Sie als Nächstes den Tunnel- und den Authentifizierungstyp.

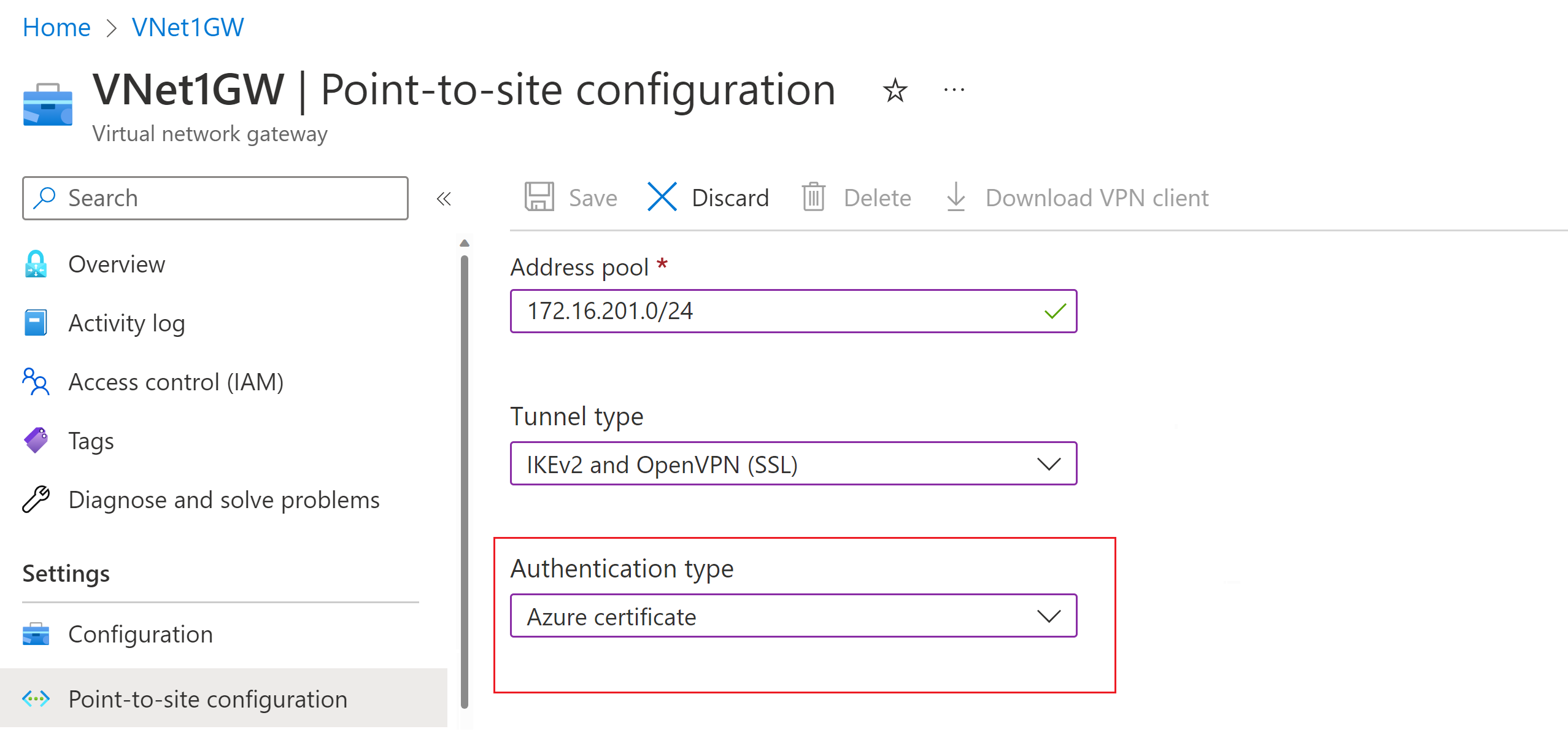

Angeben des Tunnel- und des Authentifizierungstyps

Hinweis

Wenn auf der Seite Point-to-Site-Konfiguration weder der Tunnel- noch der Authentifizierungstyp angezeigt wird, verwendet Ihr Gateway die Basic-SKU. Die Basic-SKU unterstützt keine IKEv2- oder RADIUS-Authentifizierung. Wenn Sie diese Einstellungen verwenden möchten, müssen Sie das Gateway löschen und mit einer anderen Gateway-SKU neu erstellen.

In diesem Abschnitt geben Sie den Tunnel- und Authentifizierungstyp an. Diese Einstellungen können je nach benötigtem Tunneltyp und VPN-Clientsoftware, die zum Herstellen der Verbindung über das Betriebssystem des Benutzers verwendet wird, komplex sein. Die folgenden Schritte in diesem Artikel führen Sie durch grundlegende Konfigurationseinstellungen und -optionen.

In der Dropdownliste können Sie Optionen auswählen, die mehrere Tunneltypen umfassen, z. B. IKEv2 und OpenVPN (SSL) oder IKEv2 und SSTP (SSL). Es werden jedoch nur bestimmte Kombinationen von Tunnel- und Authentifizierungstypen unterstützt. Beispielsweise kann die Microsoft Entra-Authentifizierung nur verwendet werden, wenn Sie OpenVPN (SSL) aus der Dropdownliste für den Tunneltyp auswählen, und nicht IKEv2 und OpenVPN(SSL).

Darüber hinaus wirken sich der von Ihnen gewählte Tunnel- und Authentifizierungstyp auf die VPN-Clientsoftware aus, die zum Herstellen einer Verbindung mit Azure verwendet werden kann. Manche VPN-Clientsoftwarelösungen können nur mithilfe des Tunneltyps IKEv2-eine Verbindung herstellen, andere nur mithilfe des Tunneltyps OpenVPN. Und einige dieser Lösungen unterstützen zwar einen bestimmten Tunneltyp, möglicherweise aber nicht den von Ihnen gewählten Authentifizierungstyp.

Wie Sie sehen, ist die Planung des Tunnel- und des Authentifizierungstyps insbesondere dann wichtig, wenn Sie mithilfe vieler verschiedener VPN-Clients und Betriebssysteme Verbindungen herstellen möchten. Berücksichtigen Sie bei der Auswahl des gewünschten Tunneltyps in Kombination mit der Azure-Zertifikatauthentifizierung folgende Kriterien. Für andere Authentifizierungstypen müssen Sie andere Überlegungen anstellen.

Windows:

- Windows-Computer, die eine Verbindung über den im Betriebssystem vorinstallierten nativen VPN-Client herstellen, versuchen zuerst, den Tunneltyp IKEv2 zu verwenden. Wenn damit keine Verbindung hergestellt werden kann, greifen sie auf den Tunneltyp SSTP zurück (sofern Sie sowohl IKEv2 als auch SSTP aus der Dropdownliste „Tunneltyp“ ausgewählt haben).

- Wenn Sie den Tunneltyp OpenVPN auswählen, können Sie eine Verbindung mit einem OpenVPN-Client oder dem Azure VPN Client herstellen.

- Die Azure VPN Client unterstützt zusätzliche optionale Konfigurationseinstellungen, z. B. benutzerdefinierte Routen und Tunnelerzwingung.

macOS und iOS:

- Der native VPN-Client für iOS und macOS kann nur den Tunneltyp IKEV2 verwenden, um eine Verbindung mit Azure herzustellen.

- Azure VPN Client wird derzeit nicht unterstützt, wenn Zertifikatauthentifizierung verwendet wird, auch wenn Sie den OpenVPN Tunneltyp für Ihre P2S-Konfiguration ausgewählt haben.

- Wenn Sie den Tunneltyp OpenVPN zusammen mit der Zertifikatauthentifizierung verwenden möchten, können Sie einen OpenVPN-Client verwenden.

- Unter macOS können Sie den Azure VPN Client mit dem Tunneltyp OpenVPN und der Microsoft Entra-Authentifizierung (aber nicht mit der Zertifikatauthentifizierung) verwenden.

Android und Linux:

- Der strongSwan-Client unter Android und Linux kann zum Herstellen einer Verbindung nur den Tunneltyp IKEv2 verwenden. Wenn Sie den Tunneltyp OpenVPN nutzen möchten, müssen Sie einen anderen VPN-Client verwenden.

Tunneltyp

Wählen Sie auf der Seite Point-to-Site-Konfiguration den Tunneltyp aus. Wählen Sie für diese Übung in der Dropdownliste IKEv2 und OpenVPN (SSL) aus.

Authentifizierungsart

Wählen Sie für diese Übung als Authentifizierungstyp Azure-Zertifikat aus. Wenn Sie sich für andere Authentifizierungstypen interessieren, finden Sie dazu Informationen in den Artikeln Microsoft Entra ID und RADIUS.

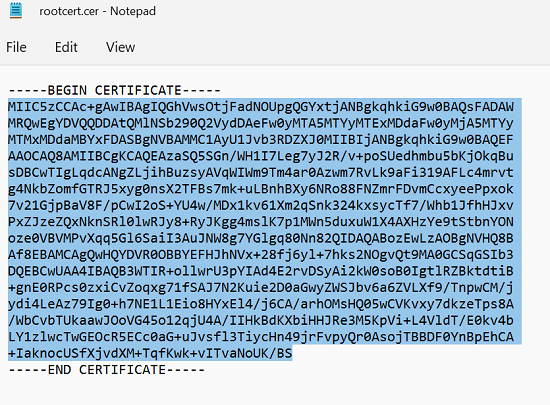

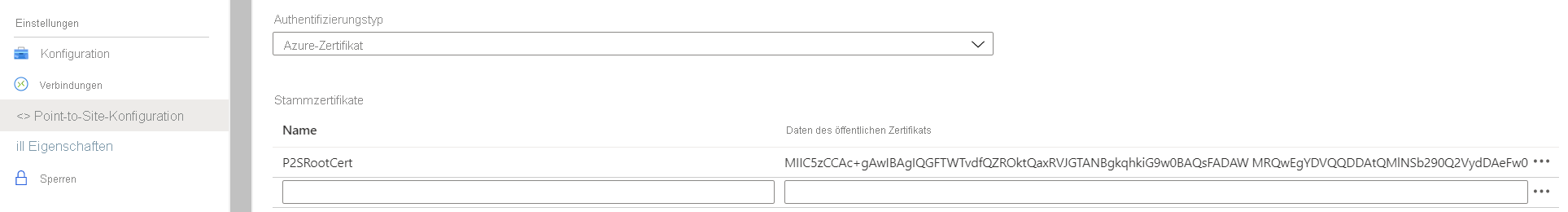

Hochladen von Informationen des öffentlichen Schlüssels des Stammzertifikats

In diesem Abschnitt laden Sie die Daten des öffentlichen Stammzertifikats in Azure hoch. Nach dem Hochladen der Daten des öffentlichen Zertifikats kann Azure sie verwenden, um Clients zu authentifizieren, auf denen ein aus dem vertrauenswürdigen Stammzertifikat generiertes Clientzertifikat installiert ist.

Vergewissern Sie sich, dass Sie das Stammzertifikat in den vorherigen Schritten als X.509-CER-Datei mit Base-64-Codierung exportiert haben. Das Zertifikat muss in diesem Format exportiert werden, damit Sie es mit einem Text-Editor öffnen können. Sie müssen den privaten Schlüssel nicht exportieren.

Öffnen Sie das Zertifikat mit einem Text-Editor (beispielsweise mit dem Windows-Editor). Stellen Sie beim Kopieren der Zertifikatsdaten sicher, dass Sie den Text als fortlaufende Zeile ohne Wagenrückläufe oder Zeilenvorschübe kopieren. Es kann erforderlich sein, Ihre Ansicht im Text-Editor so zu ändern, dass die Symbole bzw. alle Zeichen angezeigt werden, damit die Wagenrückläufe bzw. Zeilenvorschübe sichtbar sind. Kopieren Sie nur den folgenden Abschnitt als fortlaufende Zeile:

Navigieren Sie im Abschnitt Stammzertifikat zur Seite Gateway für virtuelle Netzwerke -> Punkt-zu-Standort-Konfiguration. Dieser Abschnitt ist nur sichtbar, wenn Sie Azure-Zertifikat als Authentifizierungstyp ausgewählt haben.

Sie können im Abschnitt Stammzertifikat bis zu 20 vertrauenswürdige Stammzertifikate hinzufügen.

- Fügen Sie die Zertifikatdaten im Feld Daten des öffentlichen Zertifikats ein.

- Benennen Sie das Zertifikat.

Für diese Übung sind keine zusätzlichen Routen erforderlich. Weitere Informationen zum Feature „benutzerdefiniertes Routing“ finden Sie unter Ankündigen von benutzerdefinierten Routen.

Wählen Sie oben auf der Seite die Option Speichern aus, um alle Konfigurationseinstellungen zu speichern.

Installieren eines exportierten Clientzertifikats

Jeder VPN-Client benötigt zum Herstellen einer Verbindung ein Clientzertifikat. Wenn Sie ein Clientzertifikat generieren, installiert der verwendete Computer das Clientzertifikat in der Regel automatisch für Sie. Wenn Sie von einem anderen Computer aus eine P2S-Verbindung erstellen möchten, müssen Sie auf diesem ein Clientzertifikat installieren. Beim Installieren eines Clientzertifikats benötigen Sie das Kennwort, das beim Exportieren des Clientzertifikats erstellt wurde.

Stellen Sie sicher, dass das Clientzertifikat zusammen mit der gesamten Zertifikatkette als PFX-Datei exportiert wurden (Standardeinstellung). Andernfalls sind die Stammzertifikatinformationen nicht auf dem Clientcomputer vorhanden, und der Client kann nicht ordnungsgemäß authentifiziert werden.

Die Installationsschritte finden Sie unter Installieren eines Clientzertifikats für Point-to-Site-Verbindungen mit Azure-Zertifikatauthentifizierung.

Konfigurieren von VPN-Clients und Herstellen einer Verbindung mit Azure

Jeder VPN-Client wird mithilfe der Dateien in einem Profilkonfigurationspaket für den VPN-Client konfiguriert, das Sie generieren und herunterladen. Das Konfigurationspaket enthält Einstellungen, die für das von Ihnen erstellte VPN-Gateway spezifisch sind. Wenn Sie Änderungen am Gateway vornehmen und etwa einen Tunneltyp, ein Zertifikat oder einen Authentifizierungstyp ändern, müssen Sie ein weiteres Profilkonfigurationspaket für den VPN-Client generieren und auf jedem Client installieren. Andernfalls können Ihre VPN-Clients möglicherweise keine Verbindung herstellen.

Schritte zum Generieren eines Profilkonfigurationspakets für den VPN-Client, zum Konfigurieren Ihrer VPN-Clients und zum Herstellen einer Verbindung mit Azure finden Sie in den folgenden Artikeln:

So überprüfen Sie die Verbindung

Diese Anweisungen gelten für Windows-Clients.

Um sicherzustellen, dass die VPN-Verbindung aktiv ist, öffnen Sie eine Eingabeaufforderung mit Administratorrechten, und führen Sie Ipconfig/allaus.

Zeigen Sie die Ergebnisse an. Beachten Sie, dass die erhaltene IP-Adresse aus dem P2S-VPN-Clientadresspool stammt, den Sie in Ihrer Konfiguration angegeben haben. Die Ergebnisse sehen in etwa wie in diesem Beispiel aus:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

So stellen Sie eine Verbindung mit einer virtuellen Maschine her

Diese Anweisungen gelten für Windows-Clients.

Sie können eine Verbindung mit einer in Ihrem virtuellen Netzwerk bereitgestellten VM herstellen, indem Sie eine Remotedesktopverbindung mit Ihrer VM erstellen. Die beste Möglichkeit zur anfänglichen Sicherstellung, dass eine Verbindung mit Ihrer VM hergestellt werden kann, ist die Verwendung der privaten IP-Adresse anstelle des Computernamens. Auf diese Weise können Sie testen, ob die Verbindungsherstellung möglich ist, anstatt zu überprüfen, ob die Namensauflösung richtig konfiguriert ist.

Ermitteln Sie die private IP-Adresse. Sie können die private IP-Adresse eines virtuellen Computers suchen, indem Sie sich entweder die Eigenschaften für den virtuellen Computer im Azure-Portal ansehen oder PowerShell verwenden.

Azure-Portal: Suchen Sie Ihren virtuellen Computer im Azure-Portal. Zeigen Sie die Eigenschaften für die VM an. Die private IP-Adresse ist aufgeführt.

PowerShell: Verwenden Sie das Beispiel, um eine Liste mit virtuellen Computern und privaten IP-Adressen aus Ihren Ressourcengruppen anzuzeigen. Es ist nicht erforderlich, dieses Beispiel vor der Verwendung zu ändern.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Stellen Sie sicher, dass Sie mit Ihrem virtuellen Netzwerk verbunden sind.

Öffnen Sie Remotedesktopverbindung, indem Sie RDP oder Remotedesktopverbindung in das Suchfeld auf der Taskleiste eingeben. Wählen Sie dann Remotedesktopverbindung aus. Sie können auch den Befehl

mstscin PowerShell verwenden, um Remotedesktopverbindung zu öffnen.Geben Sie in Remotedesktopverbindung die private IP-Adresse der VM ein. Sie können Optionen anzeigen auswählen, um andere Einstellungen anzupassen und dann eine Verbindung herzustellen.

Falls Sie beim Herstellen einer Verbindung mit einem virtuellen Computer über Ihre VPN-Verbindung Probleme haben, überprüfen Sie die folgenden Punkte:

- Stellen Sie sicher, dass die Herstellung der VPN-Verbindung erfolgreich war.

- Stellen Sie sicher, dass Sie die Verbindung mit der privaten IP-Adresse für die VM herstellen.

- Falls Sie mithilfe der privaten IP-Adresse eine Verbindung mit dem virtuellen Computer herstellen können, aber nicht mit dem Computernamen, überprüfen Sie, dass Sie das DNS ordnungsgemäß konfiguriert haben. Weitere Informationen zur Funktionsweise der Namensauflösung für virtuelle Computer finden Sie unter Namensauflösung für virtuelle Computer.

Weitere Informationen zu RDP-Verbindungen finden Sie unter Behandeln von Problemen bei Remotedesktopverbindungen mit einem virtuellen Azure-Computer.

Stellen Sie sicher, dass das VPN-Clientkonfigurationspaket generiert wurde, nachdem die IP-Adressen des DNS-Server für das VNET angegeben wurden. Wenn Sie die IP-Adressen des DNS-Servers aktualisiert haben, generieren Sie ein neues VPN-Clientkonfigurationspaket und installieren es.

Überprüfen Sie mit „ipconfig“ die IPv4-Adresse, die dem Ethernet-Adapter auf dem Computer zugewiesen ist, von dem aus Sie die Verbindung herstellen. Wenn sich die IP-Adresse im Adressbereich des VNETs befindet, mit dem Sie die Verbindung herstellen, oder im Adressbereich von „VPNClientAddressPool“ liegt, wird dies als sich überschneidender Adressraum bezeichnet. Falls sich Ihr Adressraum auf diese Weise überschneidet, kommt der Netzwerkdatenverkehr nicht bei Azure an, sondern verbleibt im lokalen Netzwerk.

So können Sie vertrauenswürdige Stammzertifikate hinzufügen oder entfernen

Sie können vertrauenswürdige Stammzertifikate hinzufügen und aus Azure entfernen. Wenn Sie ein Stammzertifikat entfernen, können Clients, für die über diesen Stamm ein Zertifikat generiert wurde, nicht authentifiziert werden und somit auch keine Verbindung herstellen. Wenn Sie für einen Client die Authentifizierung und Verbindungsherstellung durchführen möchten, müssen Sie ein neues Clientzertifikat installieren, das aus einem für Azure vertrauenswürdigen (hochgeladenen) Stammzertifikat generiert wurde.

Sie können Azure bis zu 20 vertrauenswürdige CER-Stammzertifikatdateien hinzufügen. Anweisungen finden Sie unter Hochladen eines vertrauenswürdigen Stammzertifikats.

So entfernen Sie ein vertrauenswürdiges Stammzertifikat

- Navigieren Sie zur Seite Point-to-Site-Konfiguration-Konfiguration des Gateways für virtuelle Netzwerke.

- Suchen Sie auf der Seite im Abschnitt Stammzertifikat nach dem Zertifikat, das Sie entfernen möchten.

- Wählen Sie neben dem Zertifikat die Auslassungspunkte und anschließend Entfernen aus.

So sperren Sie ein Clientzertifikat

Sie können Clientzertifikate sperren. Anhand der Zertifikatsperrliste können Sie P2S-Verbindungen basierend auf einzelnen Clientzertifikaten selektiv verweigern. Das ist nicht dasselbe wie das Entfernen eines vertrauenswürdigen Stammzertifikats. Wenn Sie ein vertrauenswürdiges Stammzertifikat (CER-Datei) aus Azure entfernen, wird der Zugriff für alle Clientzertifikate gesperrt, die mit dem gesperrten Stammzertifikat generiert oder signiert wurden. Wenn Sie anstelle des Stammzertifikats ein Clientzertifikat sperren, können die anderen Zertifikate, die auf der Grundlage des Stammzertifikats generiert wurden, weiterhin für die Authentifizierung verwendet werden.

Üblicherweise wird das Stammzertifikat zum Verwalten des Zugriffs auf Team- oder Organisationsebene verwendet. Eine genauer abgestufte Steuerung des Zugriffs für einzelne Benutzer erfolgt hingegen mit gesperrten Clientzertifikaten.

Sie können ein Clientzertifikat sperren, indem Sie den Fingerabdruck der Sperrliste hinzufügen.

- Rufen Sie den Fingerabdruck des Clientzertifikats ab. Weitere Informationen finden Sie unter Vorgehensweise: Abrufen des Fingerabdrucks eines Zertifikats.

- Kopieren Sie ihn in einen Text-Editor, und entfernen Sie alle Leerzeichen, sodass eine fortlaufende Zeichenfolge entsteht.

- Navigieren Sie zur Seite Punkt-zu-Standort-Konfiguration des Gateways für virtuelle Netzwerke. Dies ist die Seite, die Sie zum Hochladen eines vertrauenswürdigen Stammzertifikats verwendet haben.

- Geben Sie im Abschnitt Gesperrte Zertifikate einen Anzeigenamen für das Zertifikat ein. (Dabei muss es sich nicht um den allgemeinen Namen des Zertifikats handeln.)

- Kopieren Sie die Fingerabdruck-Zeichenfolge, und fügen Sie sie in das Feld Fingerabdruck ein.

- Der Fingerabdruck wird überprüft und automatisch der Sperrliste hinzugefügt. Auf dem Bildschirm wird eine Meldung mit dem Hinweis angezeigt, dass die Liste aktualisiert wird.

- Nach Abschluss der Aktualisierung kann das Zertifikat nicht mehr für die Verbindungsherstellung verwendet werden. Clients, die versuchen, unter Verwendung dieses Zertifikats eine Verbindung herzustellen, erhalten eine Meldung mit dem Hinweis, dass das Zertifikat nicht mehr gültig ist.

Point-to-Site – Häufig gestellte Fragen

Häufig gestellte Fragen finden Sie unter Häufig gestellte Fragen.

Nächste Schritte

Sobald die Verbindung hergestellt ist, können Sie Ihren VNets virtuelle Computer hinzufügen. Weitere Informationen finden Sie unter Virtuelle Computer . Weitere Informationen zu Netzwerken und virtuellen Computern finden Sie unter Azure- und Linux-VM-Netzwerke (Übersicht).

Informationen zur P2S-Problembehandlung finden Sie unter Problembehandlung: Probleme mit Azure P2S-Verbindungen (Point-to-Site).