Azure Web Application Firewall und Azure Policy

Azure-Web Application Firewall (WAF) in Kombination mit Azure Policy kann zur Durchsetzung von Organisationsstandards und zur Bewertung von Compliance für WAF-Ressourcen beitragen. Azure Policy ist ein Governancetool, das eine aggregierte Ansicht zur Bewertung des Gesamtzustands der Umgebung mit der Möglichkeit bietet, einen Drilldown zur Granularität pro Ressource und Richtlinie durchzuführen. Außerdem trägt Azure Policy durch Massenwartung für vorhandene Ressourcen und automatische Wartung dazu bei, dass Ihre Ressourcen Complianceanforderungen erfüllen.

Azure Policy für Web Application Firewall

Es gibt viele integrierte Azure Policy-Definitionen zum Verwalten von WAF-Ressourcen. Aufschlüsselung der Richtliniendefinitionen und ihrer Funktionalität:

Aktivieren der Web Application Firewall (WAF)

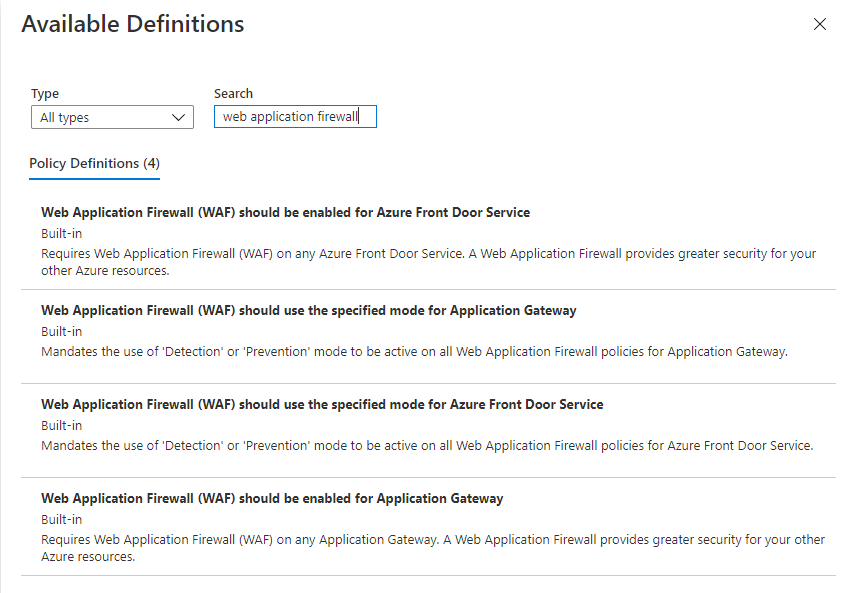

Die Azure Web Application-Firewall muss für Azure Front Door-Eintragpunkte aktiviert sein: Azure Front Door Services werden ausgewertet, wenn die Ressourcenerstellung über eine WAF abläuft. Die Richtliniendefinition hat drei Auswirkungen: Audit (Überwachen), Deny (Verweigern) und Disable (Deaktivieren). „Audit“ (Überwachen) verfolgt nach, wenn ein Azure Front Door Service über keine WAF verfügt und zeigt Benutzern an, welcher Azure Front Door Service nicht konform ist. „Deny“ (Verweigern) verhindert, dass ein Azure Front Door Service erstellt wird, wenn keine WAF angefügt ist. Bei Deaktivierung ist die Richtlinienzuweisung unwirksam.

Die Web Application-Firewall (WAF) muss für den Application Gateway aktiviert sein: Application Gateways werden ausgewertet, wenn für die Ressourcenerstellung eine WAF vorhanden ist. Die Richtliniendefinition hat drei Auswirkungen: Audit (Überwachen), Deny (Verweigern) und Disable (Deaktivieren). „Audit“ (Überwachen) verfolgt nach, wenn ein Application Gateway über keine WAF verfügt und zeigt Benutzern an, welches Application Gateway nicht konform ist. „Deny“ (Verweigern) verhindert, dass ein Application Gateway erstellt wird, wenn keine WAF vorhanden ist. Bei Deaktivierung ist die Richtlinienzuweisung unwirksam.

Mandatserkennungs- oder Präventionsmodus

Web Application Firewall (WAF) muss den angegebenen Modus für Azure Front Door Service verwenden: Legt fest, dass die Verwendung des Modus „Detection“ (Erkennung) oder „Prevention“ (Prävention) für alle Web Application Firewall-Richtlinien für Azure Front Door Service aktiv ist. Die Richtliniendefinition hat drei Auswirkungen: Audit (Überwachen), Deny (Verweigern) und Disable (Deaktivieren). „Audit“ (Überwachen) verfolgt nach, wenn eine WAF nicht in den angegebenen Modus passt. „Deny“ (Verweigern) verhindert, dass eine WAF erstellt wird, wenn sie sich nicht im richtigen Modus befindet. Bei Deaktivierung ist die Richtlinienzuweisung unwirksam.

Web Application Firewall (WAF) muss den angegebenen Modus für Application Gateway verwenden: Legt fest, dass die Verwendung des Modus „Detection“ (Erkennung) oder „Prevention“ (Prävention) für alle Web Application Firewall-Richtlinien für Application Gateway aktiv ist. Die Richtliniendefinition hat drei Auswirkungen: Audit (Überwachen), Deny (Verweigern) und Disable (Deaktivieren). „Audit“ (Überwachen) verfolgt nach, wenn eine WAF nicht in den angegebenen Modus passt. „Deny“ (Verweigern) verhindert, dass eine WAF erstellt wird, wenn sie sich nicht im richtigen Modus befindet. Bei Deaktivierung ist die Richtlinienzuweisung unwirksam.

Anforderungsüberprüfung anfordern

Für die Azure Web Application-Firewall in Azure Front Door sollte die Überprüfung der Anforderungsstellen aktiviert sein: Stellen Sie sicher, dass die Anforderungsstellenprüfung der den Azure Front Doors zugeordneten Web Application-Firewalls aktiviert ist. Dadurch kann die WAF Eigenschaften innerhalb des HTTP-Textkörpers überprüfen, die in den HTTP-Headern, Cookies oder URI möglicherweise nicht geprüft werden.

Für die Azure Web Application-Firewall in Azure Application Gateway sollte die Überprüfung der Anforderungsstellen aktiviert sein: Stellen Sie sicher, dass die Anforderungsstellenprüfung der den Azure Front Doors zugeordneten Web Application-Firewalls aktiviert ist. Dadurch kann die WAF Eigenschaften innerhalb des HTTP-Textkörpers überprüfen, die in den HTTP-Headern, Cookies oder URI möglicherweise nicht geprüft werden.

Ressourcenprotokolle anfordern

Für Azure Front Door müssen Ressourcenprotokolle aktiviert sein: Erfordert die Aktivierung von Ressourcenprotokollen und Metriken für den Azure Front Door Classic-Service, einschließlich WAF. Die Richtliniendefinition hat zwei Effekte: „AuditIfNotExists“ und „Disable“. „AuditIfNotExists“ verfolgt nach, wenn für einen Front Door-Dienst Ressourcenprotokolle und Metriken nicht aktiviert sind, und benachrichtigt den Benutzer, dass der Dienst nicht konform ist. Bei Deaktivierung ist die Richtlinienzuweisung unwirksam.

Für Azure Front Door Standard oder Premium (Plus WAF) sollten Ressourcenprotokolle aktiviert sein: Erfordert die Aktivierung von Ressourcenprotokollen und Metriken für die Azure Front Door-Standard- und Premium-Dienste, einschließlich WAF. Die Richtliniendefinition hat zwei Effekte: „AuditIfNotExists“ und „Disable“. „AuditIfNotExists“ verfolgt nach, wenn für einen Front Door-Dienst Ressourcenprotokolle und Metriken nicht aktiviert sind, und benachrichtigt den Benutzer, dass der Dienst nicht konform ist. Bei Deaktivierung ist die Richtlinienzuweisung unwirksam.

Für Azure Application Gateway sollten Ressourcenprotokolle aktiviert sein: Erfordert die Aktivierung von Ressourcenprotokollen und Metriken für alle Anwendungsgateways, einschließlich WAF. Die Richtliniendefinition hat zwei Effekte: „AuditIfNotExists“ und „Disable“. „AuditIfNotExists“ verfolgt nach, wenn für eine Application Gateway-Instanz Ressourcenprotokolle und Metriken nicht aktiviert sind, und benachrichtigt den Benutzer, dass die Application Gateway-Instanz nicht konform ist. Bei Deaktivierung ist die Richtlinienzuweisung unwirksam.

Empfohlene WAF-Konfigurationen

Azure Front Door-Profile sollten den Premium-Tarif verwenden, der verwaltete WAF-Regeln und Private Link unterstützt: Legt fest, dass sich alle Ihre Azure Front Door-Profile im Premium-Tarif anstelle des Standardtarifs befinden. Azure Front Door Premium ist für die Sicherheit optimiert und bietet Ihnen Zugriff auf die aktuellsten WAF-Regelsätze und -Funktionen wie Bot-Schutz.

Aktivieren der Ratenbegrenzungsregel zum Schutz vor DDoS-Angriffen auf Azure Front Door WAF: Die Ratenbegrenzung kann dazu beitragen, Ihre Anwendung vor DDoS-Angriffen zu schützen. Die Azure-Web Application Firewall (WAF)-Ratenbegrenzungsregel für Azure Front Door trägt zum Schutz vor DDoS bei, indem sie die Anzahl der Anfragen kontrolliert, die von einer bestimmten Client-IP-Adresse an die Anwendung für die Dauer eines bestimmten Ratenlimits zugelassen werden.

WAF aus WAF Config in die WAF-Richtlinie auf Application Gateway migrieren: Wenn Sie die WAF-Konfiguration anstelle der WAF-Richtlinie verwenden, sollten Sie zur neuen WAF-Richtlinie wechseln. Web Application Firewall (WAF)-Richtlinien bieten einen umfangreicheren Satz erweiterter Features gegenüber der WAF-Konfiguration, bieten eine höhere Skalierung und bessere Leistung, und im Gegensatz zur älteren WAF-Konfiguration können WAF-Richtlinien einmal definiert und über mehrere Gateways, Listener und URL-Pfade hinweg freigegeben werden. Ab jetzt sind die neuesten Features und zukünftigen Erweiterungen nur über WAF-Richtlinien verfügbar.

Azure-Richtlinie erstellen

Geben Sie auf der Azure-Homepage „Policy“ (Richtlinie) in die Suchleiste ein, und klicken Sie auf das Symbol für die Azure-Richtlinie.

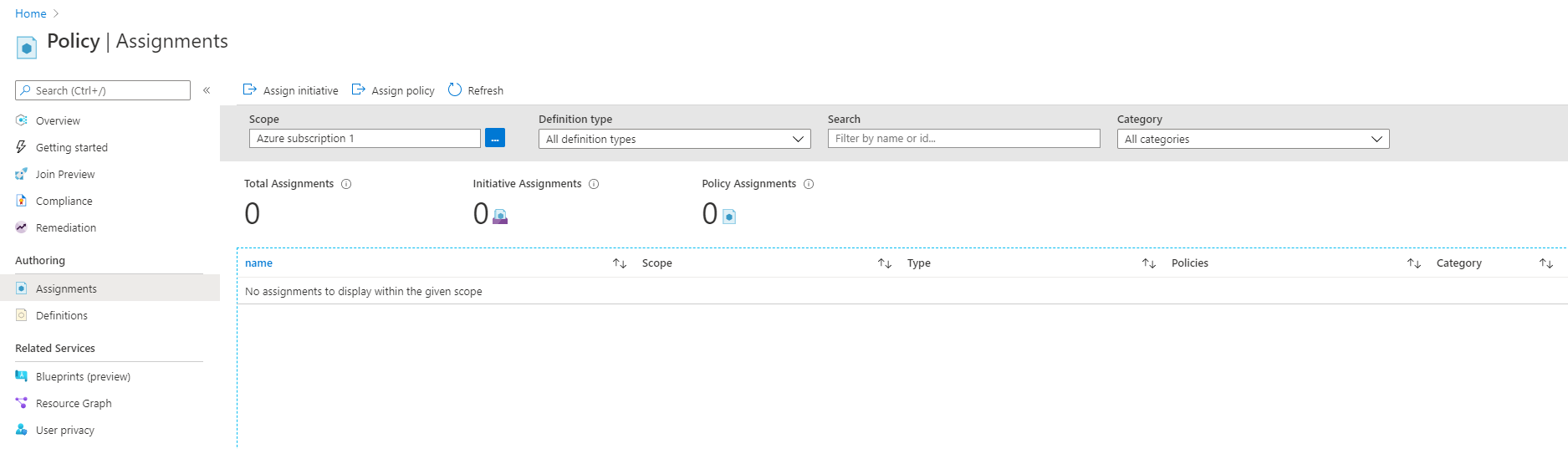

Wählen Sie im Azure Policy-Dienst unter Erstellung die Option Zuweisungen aus.

- Wählen Sie oben auf der Seite „Zuweisungen“ das Symbol Richtlinie zuweisen aus.

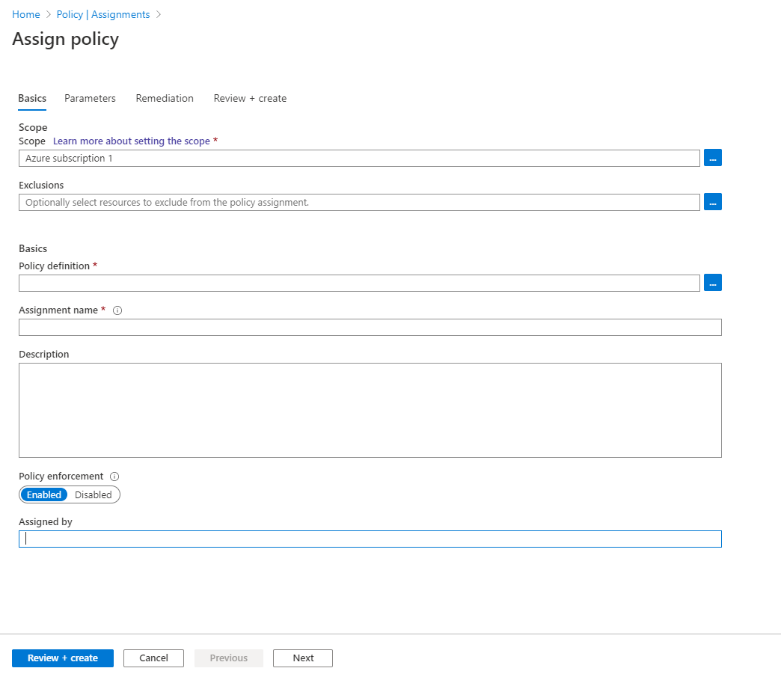

- Aktualisieren Sie auf der Registerkarte „Grundlagen“ der Seite „Richtlinie zuweisen“ die folgenden Felder:

- Bereich: Wählen Sie aus, auf welche Azure-Abonnements und Ressourcengruppen die Richtlinien angewendet werden soll.

- Ausschlüsse: Wählen Sie alle Ressourcen im Bereich aus, die aus der Richtlinienzuweisung ausgeschlossen werden sollen.

- Richtliniendefinition: Wählen Sie die Richtliniendefinition aus, die für den Bereich mit Ausschlüssen gelten soll. Geben Sie in der Suchleiste „Web Application Firewall“ ein, um die relevante Azure Policy-Definition für Web Application Firewall auszuwählen.

Wählen Sie die Registerkarte Parameter aus, und aktualisieren Sie die Parameter der Richtlinienzuweisung. Um die Funktion des Parameters genauer zu verdeutlichen, zeigen Sie auf das Infosymbol neben dem Parameternamen, um weitere Informationen zu erhalten.

Wählen Sie Überprüfen und erstellen aus, um Ihre Richtlinienzuweisung fertigzustellen. Es dauert ca. 15 Minuten, bis die Richtlinienzuweisung für neue Ressourcen aktiv wird.