Integration von Microsoft Defender for Endpoints mit Microsoft Defender for Cloud Apps

Wichtig

Dieses Dokument konzentriert sich auf Schatten-IT-Ermittlungsfunktionen aus Defender for Endpoint-Protokollen. Weitere Informationen zu Schatten-IT-Steuerungsfunktionen über Defender for Endpoint finden Sie unter Ermittelte Apps mit Microsoft Defender for Endpoint verwalten.

Microsoft Defender for Cloud Apps ist in Microsoft Defender for Endpoint integriert. Die Integration vereinfacht das Rollout von Cloud Discovery und ermöglicht die gerätebasierte Untersuchung. Microsoft Defender for Endpoint ist eine Sicherheitsplattform für intelligenten Schutz, Erkennung, Untersuchung und Reaktion. Defender for Endpoint schützt Endpunkte vor Cyberbedrohungen, erkennt komplexe Angriffe und Datenschutzverletzungen, automatisiert Sicherheitsincidents und verbessert den Sicherheitsstatus.

Defender for Cloud Apps verwendet die von Defender for Endpoint gesammelten Verkehrsinformationen über die Cloud-Apps und -Dienste, auf die von IT-verwalteten Geräten zugegriffen wird, die in den unten aufgeführten Voraussetzungen angegeben sind.

Die Integration erfordert keine zusätzliche Bereitstellung und kann direkt über die Einstellungen in Defender for Endpoint und Microsoft Defender XDR aktiviert werden. Sie müssen den Datenverkehr nicht von Ihren Endpunkten aus umleiten oder spiegeln und auch keine komplexen Integrationsschritte ausführen. Protokolle von Ihren Endpunkten, die an Defender for Cloud Apps gesendet werden, liefern Benutzer- und Geräteinformationen zu Datenverkehrsaktivitäten. Das Koppeln von Gerätekontext mit dem Benutzernamen liefert ein vollständiges Bild Ihres Netzwerks und ermöglicht es Ihnen festzustellen, welcher Benutzer welche Aktivität von welchem Gerät aus ausgeführt hat.

Wenn Sie eine*n risikobehaftete*n Benutzer*in identifiziert haben, können Sie außerdem alle Geräte überprüfen, auf die der/die Benutzer*in zugegriffen hat, um potenzielle Risiken zu erkennen. Wenn Sie ein risikobehaftetes Gerät identifizieren, überprüfen Sie alle Benutzer*innen, die ihn genutzt haben, um weitere potenzielle Risiken zu erkennen.

Sobald die Datenverkehrsinformationen gesammelt wurden, können Sie die Nutzung von Cloud-Anwendungen in Ihrer Organisation genauer untersuchen. Defender for Cloud Apps nutzt die Funktionen von Defender for Endpoint Network Protection, um den Zugriff von Endpunktgeräten auf Cloud-Apps zu blockieren. Weitere Informationen zur Steuerung der ermittelten Apps finden Sie unter Ermittelte Apps mit Microsoft Defender for Endpoint verwalten.

Voraussetzungen

Microsoft Defender for Cloud Apps-Lizenz

Einer der folgenden:

- Microsoft Defender for Endpunkt mit Plan 2

- Microsoft Defender for Business mit einer Premium- oder eigenständigen Lizenz

Weitere Informationen finden Sie unter Vergleichen von Sicherheitsplänen für Microsoft-Endpunkte.

Windows 10, Version 1709 (Betriebssystembuild 16299.1085 mit KB4493441), Windows 10, Version 1803 (Betriebssystembuild 17134.704 mit KB4493464), Windows 10, Version 1809 (Betriebssystembuild 17763.379 mit KB4489899) oder höher unter Windows 10 und Windows 11

Aktivieren von Microsoft Defender Antivirus:

Hinweis

Microsoft Defender Antivirus wird für die Ermittlung dringend empfohlen, ist aber nicht zwingend erforderlich; einige Ermittlungsdaten sind auch dann verfügbar, wenn Defender Antivirus deaktiviert ist.

Funktionsweise

Defender for Cloud Apps sammelt eigenständig Protokolle von Ihren Endpunkten mithilfe von Protokollen, die Sie hochladen oder durch die Konfiguration des automatischen Protokolluploads. Die native Integration ermöglicht es Ihnen, die Vorteile der Protokolle zu nutzen, die der Agent von Defender for Endpoint erstellt, wenn er unter Windows ausgeführt wird und Netzwerktransaktionen überwacht. Verwenden Sie diese Informationen für die Ermittlung von Schatten-IT auf Windows-Geräten in Ihrem Netzwerk.

Schauen Sie sich unsere Videos an, die die Vorteile der Verwendung von Defender for Endpunkt mit Defender for Cloud Apps zeigen.

So integrieren Sie Microsoft Defender for Endpoint mit Defender for Cloud Apps

So integrieren Sie Microsoft Defender for Endpoint mit Microsoft Defender for Cloud Apps:

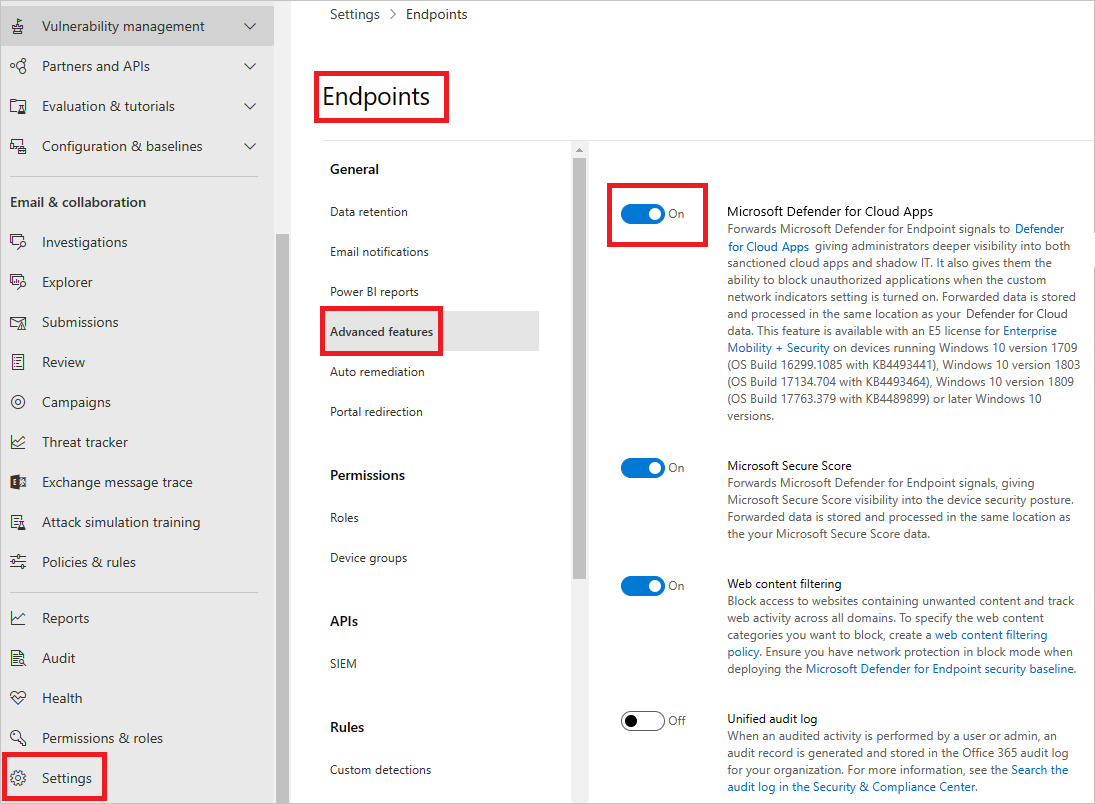

Wählen Sie im Navigationsbereich von Microsoft Defender XDR die Option Einstellungen.

Wählen Sie Endpunkte aus.

Wählen Sie unter Allgemein die Option Erweiterte Funktionen.

Setzen Sie Microsoft Defender for Cloud Apps auf Ein.

Wählen Sie Übernehmen.

Hinweis

Es dauert bis zu zwei Stunden, nachdem Sie die Integration aktiviert haben, bis die Daten in Defender for Cloud Apps angezeigt werden.

So konfigurieren Sie den Schweregrad für Warnungen, die an Microsoft Defender for Endpoint gesendet werden:

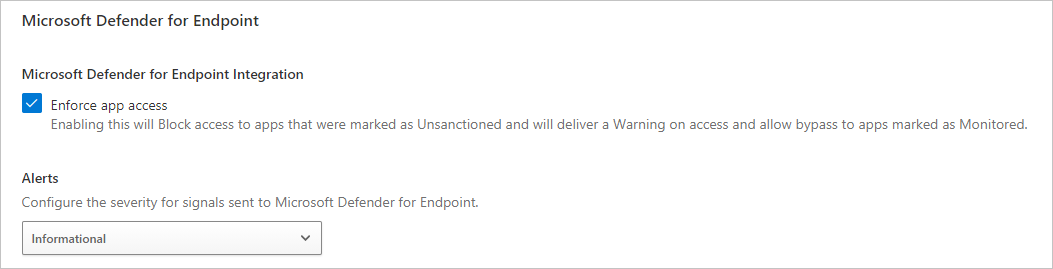

Wählen Sie im Microsoft Defender-Portal die Option Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Cloud Discovery die Option Microsoft Defender for Endpoint.

Wählen Sie unter Warnungen den globalen Schweregrad für Warnungen aus.

Wählen Sie Speichern.

Nächste Schritte

Verwandte Videos

Sollten Sie Probleme haben, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.