Generische SIEM-Integration

Sie können Microsoft Defender for Cloud Apps in Ihren generischen SIEM-Server integrieren, um Warnungen und Aktivitäten von verbundenen Apps zentral zu überwachen. Wenn neue Aktivitäten und Ereignisse von verbundenen Apps unterstützt werden, wird der Einblick in diese auch in Microsoft Defender for Cloud Apps eingeführt. Die Integration in einen SIEM-Dienst ermöglicht Ihnen einen besseren Schutz Ihrer Cloudanwendungen bei gleichzeitiger Verwendung Ihres üblichen Sicherheitsworkflows, der Automatisierung von Sicherheitsverfahren und der Zuordnung zwischen cloudbasierten und lokalen Ereignissen. Der SIEM-Agent von Microsoft Defender for Cloud Apps wird auf Ihrem Server ausgeführt, er pullt Warnungen und Aktivitäten aus Microsoft Defender for Cloud Apps und streamt sie an den SIEM-Server.

Wenn Sie Ihr SIEM-System zum ersten Mal mit Defender for Cloud Apps integrieren, werden Aktivitäten und Warnungen der letzten zwei Tage an SIEM und alle Aktivitäten und Warnungen (auf Grundlage der von Ihnen ausgewählten Filter) von da an weitergeleitet. Wenn Sie dieses Feature für einen längeren Zeitraum deaktivieren und dann erneut aktivieren, werden die Warnungen und Aktivitäten der letzten zwei Tage sowie alle Warnungen und Aktivitäten von diesem Zeitpunkt an weitergeleitet.

Weitere Integrationslösungen umfassen:

- Microsoft Sentinel – Ein skalierbares, cloudeigenes SIEM und SOAR für die native Integration. Informationen zur Integration mit Microsoft Sentinel finden Sie unter Microsoft Sentinel-Integration.

- Microsoft-Sicherheitsgraphen-API - Ein Vermittlungsdienst (oder Broker), der eine einzige befehlsorientierte Benutzerschnittstelle zur Verbindung mehrerer Sicherheitsanbieter bietet. Weitere Informationen finden Sie unter Integrationen von Sicherheitslösungen mithilfe der Sicherheits-API von Microsoft Graph.

Wichtig

Wenn Sie Microsoft Defender for Identity in Defender for Cloud Apps integrieren und beide Dienste so konfiguriert sind, dass Benachrichtigungen an ein SIEM gesendet werden, erhalten Sie doppelte SIEM-Benachrichtigungen für dieselbe Warnung. Eine Warnung wird von jedem Dienst ausgegeben, und sie weisen unterschiedliche Warnungs-IDs auf. Um Duplikate und Verwirrung zu vermeiden, stellen Sie sicher, dass Sie das Szenario berücksichtigen. Entscheiden Sie beispielsweise, wo Sie die Benachrichtigungsverwaltung durchführen möchten, und verhindern Sie dann, dass SIEM-Benachrichtigungen vom anderen Dienst gesendet werden.

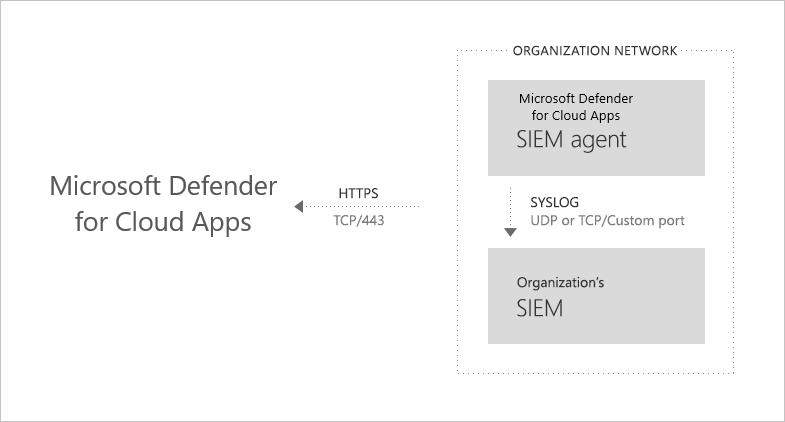

Generische Architektur der SIEM-Integration

Der SIEM-Agent wird im Netzwerk Ihrer Organisation bereitgestellt. Nach der Bereitstellung und Konfiguration fragt der Agent die konfigurierten Datentypen (Warnungen und Aktivitäten) mithilfe von RESTful-APIs von Defender for Cloud Apps ab. Der Datenverkehr wird dann über einen verschlüsselten HTTPS-Kanal auf Port 443 gesendet.

Wenn der SIEM-Agent die Daten von Defender for Cloud Apps abruft, sendet dieser die Syslog-Nachrichten an Ihr lokales SIEM-System. Defender for Cloud Apps verwendet die von Ihnen beim Setup angegebenen Netzwerkkonfigurationen (TCP oder UDP mit einem benutzerdefinierten Port).

Unterstützte SIEMs

Defender for Cloud Apps unterstützt derzeit Micro Focus ArcSight und generisches CEF.

Möglichkeiten der Integration

Die Integration in Ihr SIEM-System erfolgt in drei Schritten:

- Richten Sie es im Defender for Cloud Apps-Portal ein.

- Laden Sie die JAR-Datei herunter, und führen Sie sie auf dem Server aus.

- Überprüfen Sie, ob der SIEM-Agent ausgeführt wird.

Voraussetzungen

- Ein Windows- oder Linux-Standardserver (dies kann auch ein virtueller Computer sein).

- Betriebssystem: Windows oder Linux

- 2 CPU

- Speicherplatz: 20 GB

- RAM: 2 GB

- Auf dem Standortserver muss Java 8 ausgeführt werden. Frühere Versionen werden nicht unterstützt.

- Transport Layer Security (TLS) 1.2+ Frühere Versionen werden nicht unterstützt.

- Konfigurieren Sie Ihre Firewall wie in den Netzwerkanforderungen beschrieben

Integrieren in das SIEM-System

Schritt 1: Einrichten im Defender for Cloud Apps-Portal

Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud Apps aus.

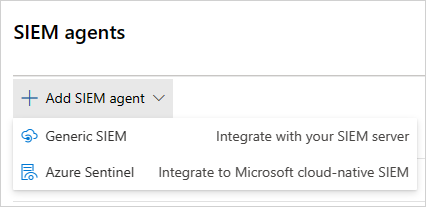

Wählen Sie unter System SIEM-Agents aus. Wählen Sie SIEM-Agent hinzufügen und dann Generisches SIEM aus.

Klicken Sie im Assistenten auf Assistenten starten.

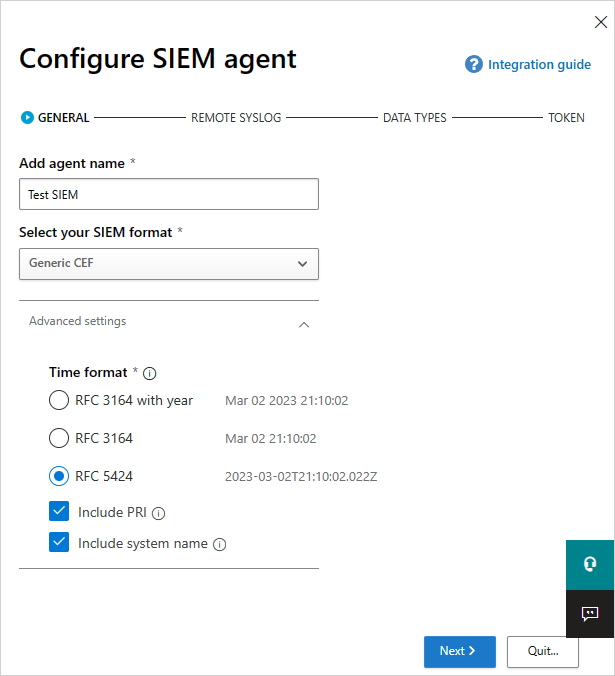

Geben Sie im Assistenten einen Namen ein, wählen Sie Select your SIEM format (SIEM-Format auswählen), und legen Sie für dieses Format relevante Erweiterte Einstellungen fest. Wählen Sie Weiter aus.

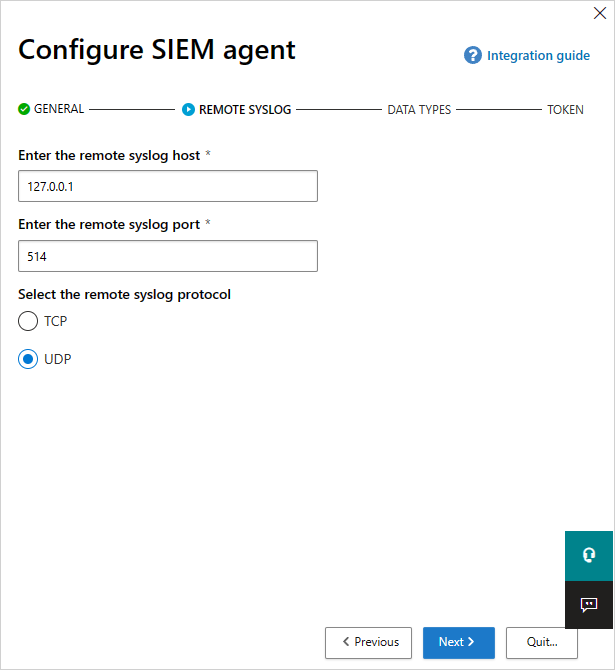

Geben Sie die IP-Adresse oder den Hostnamen für den Remote-Syslog-Host und die Syslog-Portnummer ein. Wählen Sie TCP oder UDP als Remote-Syslog-Protokoll aus. Sie können mit Ihrem Sicherheitsadministrator zusammenarbeiten, um diese Details bei Bedarf abzurufen. Wählen Sie Weiter aus.

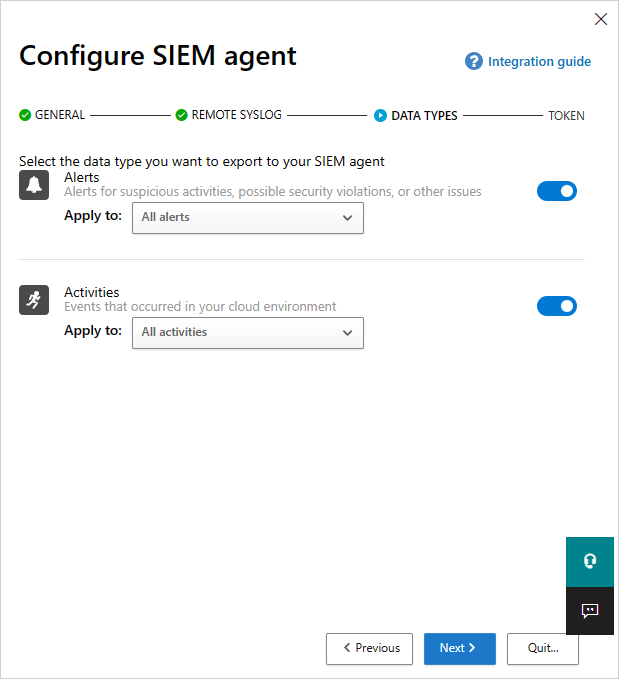

Wählen Sie unter Warnungen und Aktivitäten aus, welche Datentypen Sie auf Ihren SIEM-Server exportieren möchten. Verwenden Sie zum Aktivieren und Deaktivieren den Schieberegler. Standardmäßig ist alles ausgewählt. Sie können mithilfe der Dropdownliste Anwenden auf Filter festlegen, um nur bestimmte Warnungen und Aktivitäten an den SIEM-Server zu senden. Sie können auf Ergebnisse bearbeiten und in der Vorschau anzeigen , um zu prüfen, ob der Filter wie erwartet funktioniert. Wählen Sie Weiter aus.

Kopieren Sie das Token, und speichern Sie es zur späteren Verwendung. Klicken Sie auf Fertig stellen, und schließen Sie den Assistenten. Gehen Sie zurück zur SIEM-Seite, um den SIEM-Agent anzuzeigen, den Sie zu der Tabelle hinzugefügt haben. Bis der Agent später verbunden wird, wird Erstellt angezeigt.

Hinweis

Jedes Token wird an den Administrator gebunden, der es erstellt hat. Dies bedeutet, dass das Token seine Gültigkeit verliert, wenn der Administrator aus Defender for Cloud Apps entfernt wird. Ein generisches SIEM-Token bietet schreibgeschützte Berechtigungen für die einzigen erforderlichen Ressourcen. Es gewährt keine anderen Berechtigungen.

Schritt 2: Laden Sie die JAR-Datei herunter, und führen Sie sie auf dem Server aus

Akzeptieren Sie im Microsoft Download Center die Softwarelizenzbedingungen, laden Sie die ZIP-Datei herunter, und entzippen Sie sie.

Führen Sie die extrahierte Datei auf Ihrem Server aus:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Hinweis

- Der Dateiname kann je nach Version des SIEM-Agents variieren.

- Parameter in Klammern [..] sind optional und sollten nur verwendet werden, wenn dies relevant ist.

- Es wird empfohlen beim Starten des Servers JAR auszuführen.

- Windows: Führen Sie die Aufgabe als eine geplante Aufgabe aus und stellen Sie sicher, dass die Aufgabe auf Unabhängig davon ausführen, ob der Benutzer angemeldet ist konfiguriert und das Kontrollkästchen Aufgabe beenden, falls sie länger läuft als deaktiviert ist.

- Linux: Fügen Sie den Ausführungsbefehl mit einer & zur rc.local-Datei hinzu. Beispiel:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Es werden die folgenden Variablen verwendet:

- DIRNAME ist der Pfad zu dem Verzeichnis, das Sie für Debugprotokolle von lokalen Agents verwenden möchten.

- ADDRESS[: PORT] ist die Proxyserveradresse und der Port, den der Server für die Verbindung mit dem Internet verwendet.

- TOKEN ist das SIEM-Agent-Token, das Sie im vorherigen Schritt kopiert haben.

Sie können jederzeit -h eingeben, um Hilfe abzurufen.

Beispiele für Aktivitätsprotokolle

Hier finden Sie Beispiele für Aktivitätsprotokolle, die an Ihr SIEM-System gesendet werden:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

Nachfolgend finden Sie ein Beispiel für Warnungen in Protokolldateien:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Beispiel für Defender for Cloud Apps-Warnungen im CEF-Format

| Anwendbar auf | CEF-Feldname | Beschreibung |

|---|---|---|

| Aktivitäten/Warnungen | start | Zeitstempel der Aktivität oder der Warnung |

| Aktivitäten/Warnungen | end | Zeitstempel der Aktivität oder der Warnung |

| Aktivitäten/Warnungen | rt | Zeitstempel der Aktivität oder der Warnung |

| Aktivitäten/Warnungen | msg | Beschreibung der Aktivität oder der Warnung, wie im Portal angezeigt |

| Aktivitäten/Warnungen | suser | Benutzer des Warnungs- oder Aktivitätsobjekts |

| Aktivitäten/Warnungen | destinationServiceName | Die Anwendung, von der die Aktivität oder die Warnung ausgeht, z. B. Microsoft 365, SharePoint, Box. |

| Aktivitäten/Warnungen | cs<X>-Bezeichnung | Jede Bezeichnung hat eine eigene Bedeutung. Diese ist in der Bezeichnung an sich enthalten, z. B. targetObjects. |

| Aktivitäten/Warnungen | cs<X> | Die Informationen, die der Bezeichnung entsprechen (der Zielbenutzer der Aktivität oder der Warnung gemäß der Beispielbezeichnung). |

| Aktivitäten | EVENT_CATEGORY_* | Allgemeine Kategorie der Aktivität |

| Aktivitäten | <AKTION> | Der Aktivitätstyp, wie im Portal angezeigt |

| Aktivitäten | externalId | Ereignis-ID |

| Aktivitäten | dvc | IP des Clientgeräts |

| Aktivitäten | requestClientApplication | Benutzer-Agent des Clientgeräts |

| Alerts | <Warnungstyp> | Beispielsweise „ALERT_CABINET_EVENT_MATCH_AUDIT“ |

| Alerts | <name> | Der zugeordnete Richtlinienname |

| Alerts | externalId | Warnungs-ID |

| Alerts | src | Die IPv4-Adresse des Clientgeräts |

| Alerts | c6a1 | Die IPv6-Adresse des Clientgeräts |

Schritt 3: Überprüfen Sie, ob der SIEM-Agent ausgeführt wird

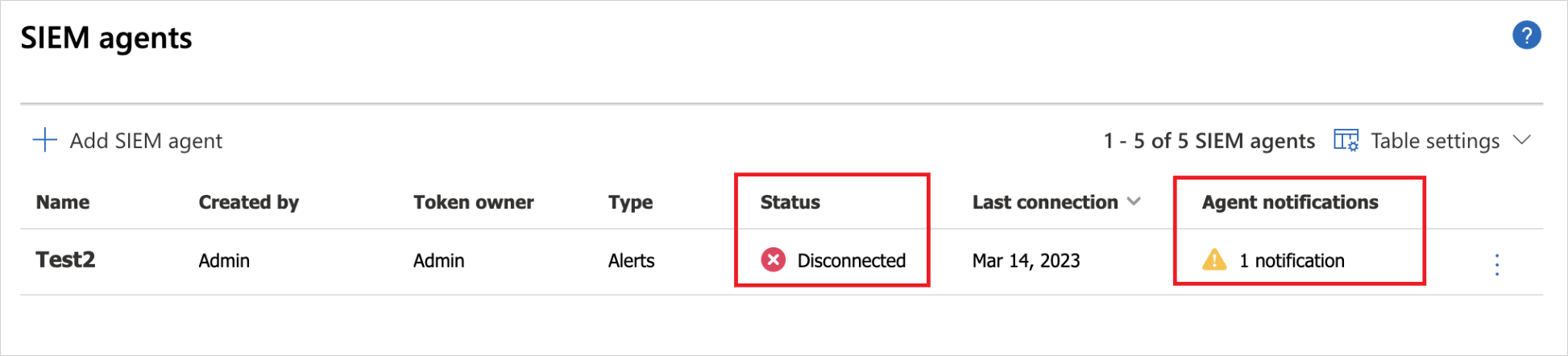

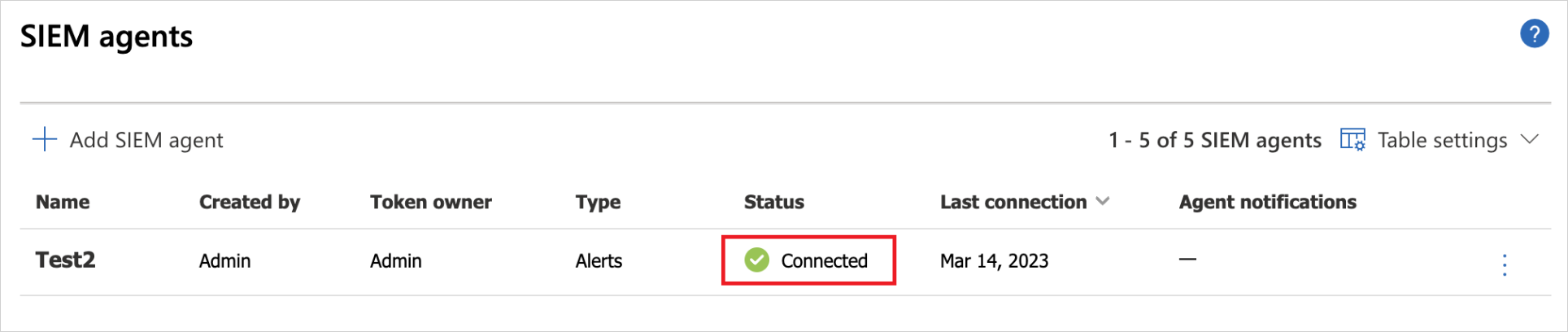

Stellen Sie sicher, dass der Status des SIEM-Agents im Portal keinen Verbindungsfehler aufweist oder Getrennt ist und keine Agentbenachrichtigungen vorhanden sind. Es wird ein Verbindungsfehler angezeigt, wenn länger als zwei Stunden keine Verbindung besteht. Der Status ändert sich zu Getrennt, wenn länger als 12 Stunden keine Verbindung besteht.

Stattdessen sollte der Status, wie hier gezeigt, „Verbunden“ lauten:

Stellen Sie in Ihrem Syslog-/SIEM-Server sicher, dass Sie von Defender for Cloud Apps eintreffende Aktivitäten und Warnungen sehen.

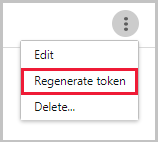

Neugenerieren des Tokens

Wenn Sie das Token verlieren, können Sie es jederzeit neu generieren, indem Sie in der Tabelle auf die drei Punkte am Ende der Zeile für den SIEM-Agent klicken. Wenn Sie anschließend auf Token erneut generieren klicken, erhalten Sie ein neues Token.

Bearbeiten des SIEM-Agent

Wenn Sie den SIEM-Agent bearbeiten möchten, klicken Sie in der Tabelle erst auf die drei Punkte am Ende der Zeile für den SIEM-Agent und anschließend auf Bearbeiten. Wenn Sie den SIEM-Agent bearbeiten, müssen Sie die JAR-Datei nicht erneut ausführen, da die Aktualisierung automatisch erfolgt.

Löschen des SIEM-Agents

Wenn Sie den SIEM-Agent löschen möchten, klicken Sie in der Tabelle erst auf die drei Punkte am Ende der Zeile für den SIEM-Agent und anschließend auf Löschen.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.