Übersicht über Überwachungsprotokollierung und Überwachung

Wie wird die Überwachungsprotokollierung von Microsoft Onlinedienste verwendet?

Microsoft Onlinedienste die Überwachungsprotokollierung verwenden, um nicht autorisierte Aktivitäten zu erkennen und die Verantwortlichkeit für Microsoft-Mitarbeiter bereitzustellen. Überwachungsprotokolle erfassen Details zu Systemkonfigurationsänderungen und Zugriffsereignissen mit Details, um zu ermitteln, wer für die Aktivität verantwortlich war, wann und wo die Aktivität stattgefunden hat und was das Ergebnis der Aktivität war. Die automatisierte Protokollanalyse unterstützt die Erkennung verdächtiger Verhaltensweisen nahezu in Echtzeit. Potenzielle Vorfälle werden zur weiteren Untersuchung an das entsprechende Microsoft-Sicherheitsreaktionsteam eskaliert.

Microsoft Onlinedienste interne Überwachungsprotokollierung erfasst Protokolldaten aus verschiedenen Quellen, z. B.:

- Ereignisprotokolle

- AppLocker-Protokolle

- Leistungsdaten

- System Center-Daten

- Anrufdetailsetaildatensätze

- Quality of Experience Data (Qualität der Erfahrungsdaten)

- IIS-Webserverprotokolle

- SQL Server-Protokolle

- Syslog-Daten

- Sicherheitsüberwachungsprotokolle

Wie kann Microsoft Onlinedienste Überwachungsprotokolle zentralisieren und berichte?

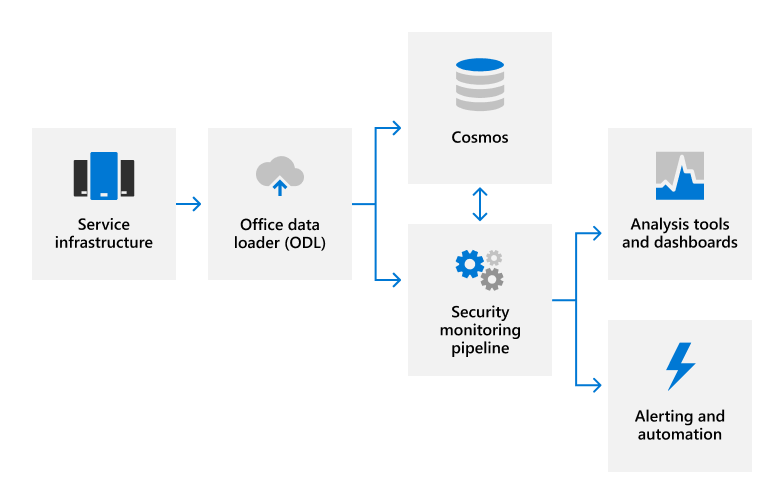

Viele verschiedene Arten von Protokolldaten werden von Microsoft-Servern in eine proprietäre Sicherheitsüberwachungslösung für analysen nahezu in Echtzeit (NRT) und einen internen Big Data Computing-Dienst (Cosmos) oder Azure Data Explorer (Kusto) für die langfristige Speicherung hochgeladen. Diese Datenübertragung erfolgt über eine FIPS 140-2-überprüfte TLS-Verbindung an genehmigten Ports und Protokollen mithilfe automatisierter Protokollverwaltungstools.

Protokolle werden in NRT mithilfe von regelbasierten, statistischen und Machine Learning-Methoden verarbeitet, um Systemleistungsindikatoren und potenzielle Sicherheitsereignisse zu erkennen. Machine Learning-Modelle verwenden eingehende Protokolldaten und verlaufsbezogene Protokolldaten, die in Cosmos oder Kusto gespeichert sind, um die Erkennungsfunktionen kontinuierlich zu verbessern. Sicherheitsbezogene Erkennungen generieren Warnungen, benachrichtigen Bereitschaftstechniker über einen potenziellen Vorfall und lösen ggf. automatisierte Korrekturaktionen aus. Zusätzlich zur automatisierten Sicherheitsüberwachung verwenden Serviceteams Analysetools und Dashboards für Datenkorrelation, interaktive Abfragen und Datenanalysen. Diese Berichte werden verwendet, um die Gesamtleistung des Diensts zu überwachen und zu verbessern.

Wie schützt Microsoft Onlinedienste Überwachungsprotokolle?

Die tools, die in Microsoft Onlinedienste zum Sammeln und Verarbeiten von Überwachungsdatensätzen verwendet werden, lassen keine dauerhaften oder unumkehrbaren Änderungen am ursprünglichen Inhalt des Überwachungsdatensatzes oder der Zeitreihenfolge zu. Der Zugriff auf in Cosmos oder Kusto gespeicherte Microsoft-Onlinedienstdaten ist auf autorisierte Mitarbeiter beschränkt. Darüber hinaus beschränkt Microsoft die Verwaltung von Überwachungsprotokollen auf eine begrenzte Teilmenge der Sicherheitsteammitglieder, die für die Überwachungsfunktionalität verantwortlich sind. Mitarbeiter des Sicherheitsteams haben keinen ständigen Administratorzugriff auf Cosmos oder Kusto. Der Administratorzugriff erfordert die JiT-Zugriffsgenehmigung (Just-In-Time), und alle Änderungen an Protokollierungsmechanismen für Cosmos werden aufgezeichnet und überwacht. Überwachungsprotokolle werden lange genug aufbewahrt, um Incidentuntersuchungen zu unterstützen und gesetzliche Anforderungen zu erfüllen. Der genaue Zeitraum der Aufbewahrung von Überwachungsprotokolldaten, der von den Serviceteams festgelegt wird; Die meisten Überwachungsprotokolldaten werden 90 Tage in Cosmos und 180 Tage in Kusto aufbewahrt.

Wie schützt Microsoft Onlinedienste personenbezogene Daten von Benutzern, die möglicherweise in Überwachungsprotokollen erfasst werden?

Vor dem Hochladen von Protokolldaten verwendet eine automatisierte Protokollverwaltungsanwendung einen Bereinigungsdienst, um alle Felder zu entfernen, die Kundendaten enthalten, z. B. Mandanteninformationen und personenbezogene Benutzerdaten, und ersetzen Sie diese Felder durch einen Hashwert. Die anonymisierten und gehashten Protokolle werden neu geschrieben und dann in Cosmos hochgeladen. Alle Protokollübertragungen erfolgen über eine TLS-verschlüsselte Verbindung (FIPS 140-2).

Was ist die Strategie von Microsoft für die Überwachung der Sicherheit?

Microsoft befasst sich mit einer kontinuierlichen Sicherheitsüberwachung seiner Systeme, um Bedrohungen für Microsoft Onlinedienste zu erkennen und darauf zu reagieren. Unsere wichtigsten Prinzipien für die Sicherheitsüberwachung und -warnung sind:

- Robustheit: Signale und Logik zum Erkennen verschiedener Angriffsverhaltensweisen

- Genauigkeit: sinnvolle Warnungen zur Vermeidung von Ablenkungen durch Rauschen

- Geschwindigkeit: Fähigkeit, Angreifer schnell genug zu fangen, um sie zu stoppen

Automatisierungs-, Skalierungs- und cloudbasierte Lösungen sind die Schlüsselpfeiler unserer Überwachungs- und Reaktionsstrategie. Damit wir Angriffe im Umfang einiger microsoft Onlinedienste effektiv verhindern können, müssen unsere Überwachungssysteme automatisch hochgenaue Warnungen nahezu in Echtzeit auslösen. Wenn ein Problem erkannt wird, benötigen wir die Möglichkeit, das Risiko in großem Umfang zu mindern. Wir können uns nicht darauf verlassen, dass unser Team Probleme computerweise manuell beheben kann. Um Risiken im großen Stil zu minimieren, verwenden wir cloudbasierte Tools, um automatisch Gegenmaßnahmen anzuwenden und Technikern Tools zur verfügung zu stellen, mit denen genehmigte Maßnahmen zur Risikominderung schnell in der gesamten Umgebung angewendet werden können.

Wie führt Microsoft Onlinedienste Sicherheitsüberwachung durch?

Microsoft Onlinedienste die zentralisierte Protokollierung verwenden, um Protokollereignisse für Aktivitäten zu sammeln und zu analysieren, die auf einen Sicherheitsvorfall hinweisen können. Tools für die zentralisierte Protokollierung aggregieren Protokolle aller Systemkomponenten, einschließlich Ereignisprotokolle, Anwendungsprotokolle, Zugriffssteuerungsprotokolle und netzwerkbasierten Angriffserkennungssysteme. Neben der Serverprotokollierung und den Daten auf Anwendungsebene ist die Kerninfrastruktur mit benutzerdefinierten Sicherheits-Agents ausgestattet, die detaillierte Telemetriedaten generieren und hostbasierte Angriffserkennung bereitstellen. Wir nutzen diese Telemetrie für Überwachung und Forensik.

Die von uns erfassten Protokollierungs- und Telemetriedaten ermöglichen 24/7-Sicherheitswarnungen. Unser Warnungssystem analysiert Protokolldaten, während sie hochgeladen werden, und erzeugt fast in Echtzeit Warnungen. Dies umfasst regelbasierte und fortgeschrittene Warnungen basierend auf Modellen für maschinelles Lernen. Unsere Überwachungslogik geht über generische Angriffsszenarien hinaus und enthält ein tiefgreifendes Wissen über die Dienstarchitektur und den Betrieb. Wir analysieren Sicherheitsüberwachungsdaten, um unsere Modelle kontinuierlich zu verbessern, um neue Arten von Angriffen zu erkennen und die Genauigkeit unserer Sicherheitsüberwachung zu verbessern.

Wie reagiert Microsoft Onlinedienste auf Warnungen zur Sicherheitsüberwachung?

Wenn Sicherheitsereignisse, die Warnungen auslösen, reaktionsschnelle Maßnahmen oder eine weitere Untersuchung forensischer Beweise im gesamten Dienst erfordern, ermöglichen unsere cloudbasierten Tools eine schnelle Reaktion in der gesamten Umgebung. Zu diesen Tools zählen vollständig automatisierte, intelligente Agents, die mit Sicherheitsmaßnahmen auf erkannte Bedrohungen reagieren. In vielen Fällen werden mit diesen Agenten automatische Gegenmaßnahmen zur Minimierung von Sicherheitsentdeckungen im erforderlichen Umfang bereitgestellt. Wenn diese Antwort nicht möglich ist, benachrichtigt das Sicherheitsüberwachungssystem automatisch die entsprechenden Bereitschaftstechniker, die mit einer Reihe von Tools ausgestattet sind, die es ihnen ermöglichen, in Echtzeit zu handeln, um erkannte Bedrohungen im großen Stil zu mindern. Potenzielle Vorfälle werden an das entsprechende Microsoft Security Response-Team eskaliert und mithilfe des Prozesses zur Reaktion auf Sicherheitsvorfälle behoben.

Wie überwacht Microsoft Onlinedienste die Systemverfügbarkeit?

Microsoft überwacht seine Systeme aktiv auf Indikatoren für die Überauslastung und ungewöhnliche Nutzung von Ressourcen. Die Ressourcenüberwachung wird durch Dienstredundanzen ergänzt, um unerwartete Ausfallzeiten zu vermeiden und Kunden zuverlässigen Zugriff auf Produkte und Dienste zu bieten. Microsoft Online Service Health-Probleme werden Kunden über das Service Health Dashboard (SHD) umgehend mitgeteilt.

Azure und Dynamics 365 Onlinedienste nutzen mehrere Infrastrukturdienste, um ihre Sicherheits- und Integritätsverfügbarkeit zu überwachen. Die Implementierung von STX-Tests (Synthetic Transaction) ermöglicht es Azure- und Dynamics-Diensten, die Verfügbarkeit ihrer Dienste zu überprüfen. Das STX-Framework ist für die Unterstützung des automatisierten Testens von Komponenten in ausgeführten Diensten konzipiert und wird für Live-Site-Fehlerwarnungen getestet. Darüber hinaus hat der Azure Security Monitoring-Dienst (ASM) zentralisierte synthetische Testverfahren implementiert, um zu überprüfen, ob Sicherheitswarnungen in neuen und ausgeführten Diensten wie erwartet funktionieren.

Verwandte externe Vorschriften & Zertifizierungen

Die Onlinedienste von Microsoft werden regelmäßig auf Einhaltung externer Vorschriften und Zertifizierungen überprüft. Informationen zur Überprüfung von Steuerelementen im Zusammenhang mit der Überwachungsprotokollierung und -überwachung finden Sie in der folgenden Tabelle.

Azure und Dynamics 365

| Externe Überwachungen | Section | Datum des letzten Berichts |

|---|---|---|

| ISO 27001/27002 Erklärung der Anwendbarkeit Zertifikat |

A.12.1.3: Verfügbarkeitsüberwachung und Kapazitätsplanung A.12.4: Protokollierung und Überwachung |

6. November 2023 |

| ISO 27017 Erklärung der Anwendbarkeit Zertifikat |

A.12.1.3: Verfügbarkeitsüberwachung und Kapazitätsplanung A.12.4: Protokollierung und Überwachung A.16.1: Management von Informationssicherheitsvorfällen und -verbesserungen |

6. November 2023 |

| ISO 27018 Erklärung der Anwendbarkeit Zertifikat |

A.12.4: Protokollierung und Überwachung | 6. November 2023 |

| SOC 1 | IM-1: Framework für die Verwaltung von Vorfällen IM-2: Konfiguration der Incidenterkennung IM-3: Verfahren zur Verwaltung von Vorfällen IM-4: Incident post-mortem VM-1: Protokollierung und Sammlung von Sicherheitsereignissen VM-12: Überwachung der Verfügbarkeit von Azure-Diensten VM-4: Untersuchung bösartiger Ereignisse VM-6: Überwachung von Sicherheitsrisiken |

17. November 2023 |

| SOC 2 SOC 3 |

C5-6: Eingeschränkter Zugriff auf Protokolle IM-1: Framework für die Verwaltung von Vorfällen IM-2: Konfiguration der Incidenterkennung IM-3: Verfahren zur Verwaltung von Vorfällen IM-4: Incident post-mortem PI-2: Azure-Portal SLA-Leistungsüberprüfung VM-1: Protokollierung und Sammlung von Sicherheitsereignissen VM-12: Überwachung der Verfügbarkeit von Azure-Diensten VM-4: Untersuchung bösartiger Ereignisse VM-6: Überwachung von SicherheitsrisikenVM |

17. November 2023 |

Microsoft 365

| Externe Überwachungen | Section | Datum des letzten Berichts |

|---|---|---|

| FedRAMP (Office 365) | AC-2: Kontoverwaltung AC-17: Remotezugriff AU-2: Überwachungsereignisse AU-3: Inhalt der Überwachungsdatensätze AU-4: Speicherkapazität überwachen AU-5: Reaktion auf Überwachungsverarbeitungsfehler AU-6: Überprüfung, Analyse und Berichterstellung von Überwachungen AU-7: Reduzierung der Überwachung und Erstellung von Berichten AU-8: Zeitstempel AU-9: Schutz von Auditinformationen AU-10: Nicht-Ablehnung AU-11: Aufbewahrung von Überwachungsdatensätzen AU-12: Überwachungsgenerierung SI-4: Überwachung des Informationssystems SI-7: Software-, Firmware- und Informationsintegrität |

31. Juli 2023 |

| ISO 27001/27002/27017 Erklärung der Anwendbarkeit Zertifizierung (27001/27002) Zertifizierung (27017) |

A.12.3: Verfügbarkeitsüberwachung und Kapazitätsplanung A.12.4: Protokollierung und Überwachung |

März 2024 |

| SOC 1 SOC 2 |

CA-19: Änderungsüberwachung CA-26: Berichterstellung für Sicherheitsvorfälle CA-29: Bereitschaftstechniker CA-30: Verfügbarkeitsüberwachung CA-48: Protokollierung des Rechenzentrums CA-60: Überwachungsprotokollierung |

23. Januar 2024 |

| SOC 3 | CUEC-08: Melden von Vorfällen CUEC-10: Dienstleistungsverträge |

23. Januar 2024 |

Ressourcen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für