Konten

Microsoft Defender for Cloud Apps verschafft Ihnen Sichtbarkeit in die Konten Ihrer verbundenen Apps. Nachdem Sie mithilfe des App-Connectors eine Verbindung zwischen Defender for Cloud Apps und einer App hergestellt haben, liest Defender for Cloud Apps alle mit den verbundenen Apps verknüpften Kontoinformationen. Über die Seite Konten können Sie diese Konten, Berechtigungen, deren Gruppen und Aliase sowie die von ihnen verwendeten Apps untersuchen. Darüber hinaus gilt Folgendes: Wenn Defender for Cloud-Apps ein neues Konto erkennt, das bisher in keiner der verbundenen Apps z. B. bei Aktivitäten oder in Dateifreigaben entdeckt wurde, wird das Konto zur Kontoliste dieser App hinzugefügt. Dies ermöglicht Ihnen einen Einblick in die Aktivität von externen Benutzern, die mit Ihren Cloud-Apps interagieren.

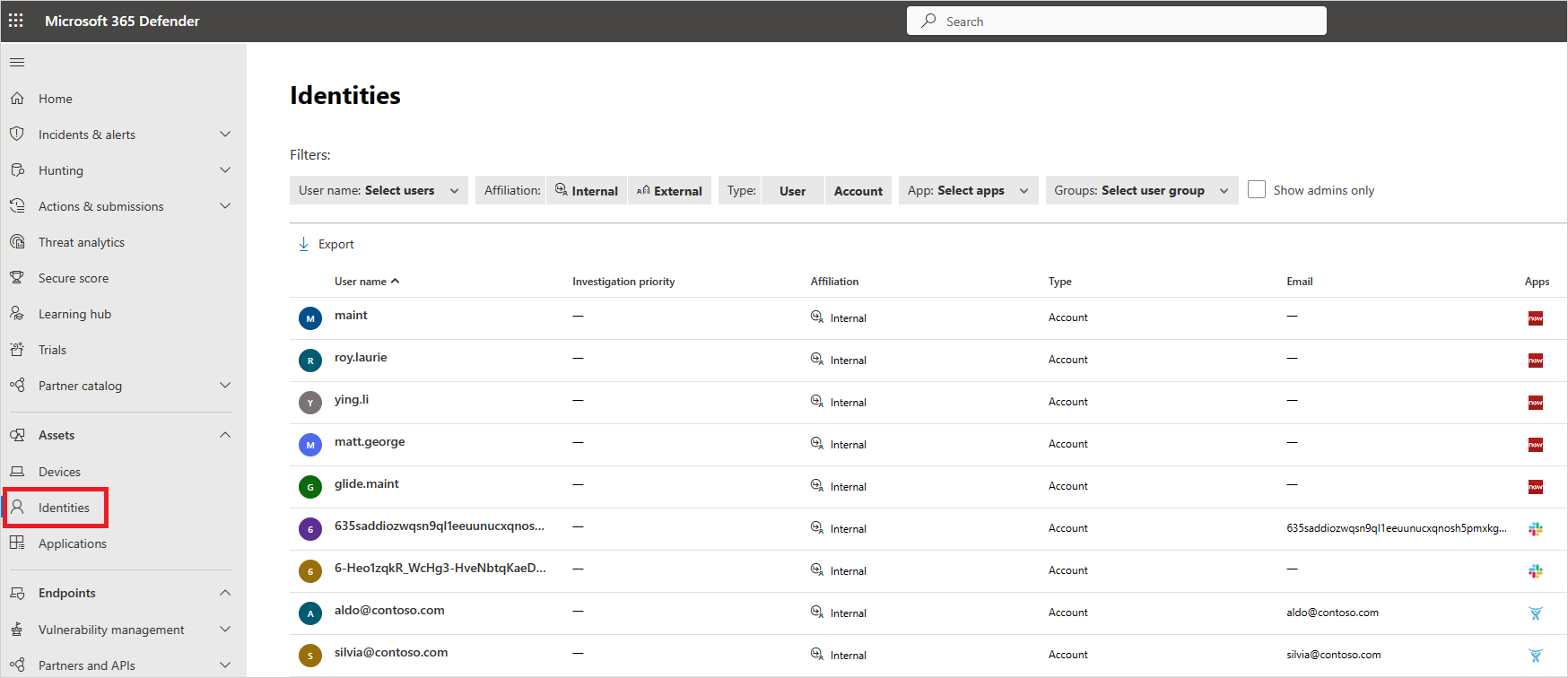

Administratoren können nach Metadaten oder Aktivitätsdaten für einen bestimmten Benutzer suchen. Auf der Seite Identitäten werden umfangreiche Informationen zu den Entitäten bereitgestellt, die aus den verbundenen Cloudanwendungen abgerufen werden. Darüber hinaus werden der Aktivitätsverlauf für den Benutzer und Sicherheitswarnungen in Bezug auf den Benutzer angezeigt.

Sie können die Seite Identitäten nach bestimmten Konten und verschiedenen Kontentypen filtern, zum Beispiel nach allen externen Konten, auf die seit letztem Jahr nicht mehr zugegriffen wurde.

Mit der Seite Identitäten können Sie Ihre Konten leicht auf u.a. folgende Probleme untersuchen:

Gibt es Konten, die in einem bestimmten Dienst für einen langen Zeitraum inaktiv waren – vielleicht können Sie die Lizenz dieses Benutzers für diesen Dienst widerrufen?

Welche Benutzer verfügen über Administratorberechtigungen?

Sie können Benutzer suchen, die nicht mehr Teil Ihrer Organisation sind, aber möglicherweise noch über aktive Konten verfügen.

Sie können Governanceaktionen für die Konten vornehmen, wie z. B. eine App sperren oder die Seite der Kontoeinstellungen aufrufen.

Welche Konten befinden sich in welcher Benutzergruppe?

Auf welche Apps greifen die Konten jeweils zu, und welche Apps wurden für welche Konten gelöscht?

Identitätsfilter

Unten stehend finden Sie eine Liste der Kontofilter, die angewendet werden können. Die meisten Filter unterstützen mehrere Werte sowie die Klasse NOT, sodass Ihnen ein äußerst leistungsstarkes Tool für das Erstellen von Richtlinien zur Verfügung steht.

Zugehörigkeit: Die Zugehörigkeit lautet entweder Intern oder Extern. Achten Sie darauf, dass Sie den IP-Adressbereich Ihrer internen Organisation in den Einstellungen festgelegt haben, um zu bestimmen, welche Benutzer und Konten intern sind. Falls ein Konto Administratorberechtigungen aufweist, wird das Symbol in der Kontentabelle mit einer kleinen roten Krawatte angezeigt:

App: Sie können nach API-verknüpften Apps filtern, die von Benutzern in Ihrer Organisation verwendet werden.

Domäne: Mit diesem Filter können Sie nach Benutzern in bestimmten Domänen filtern.

Gruppen: Mit diesem Filter können Sie nach Mitgliedern von Benutzergruppen in Defender for Cloud-Apps filtern; dies gilt sowohl für integrierte als auch für importierte Benutzergruppen.

Instance: Mit diesem Filter können Sie nach Mitgliedern einer spezifischen App-Instanz filtern.

Zuletzt gesehen: Mit diesem Filtern können Sie inaktive Konten ausfindig machen, deren Benutzer über einen längeren Zeitraum nicht mehr aktiv waren.

Organisation: Mit diesem Filter können Sie nach Mitgliedern bestimmter Gruppen Ihrer Organisation filtern, die in den verbundenen Apps definiert sind.

Nur Administratoren anzeigen: Filtert nach Administratorkonten und -benutzern.

Status: Mit diesem Filter können Sie nach dem Benutzerkontostatus wie N/V, bereitgestellt, aktiv, gesperrt, oder gelöscht filtern. Ein Status wie Nicht verfügbar (NV) ist normal und kann beispielsweise für anonyme Konten angezeigt werden.

Typ: Mit diesem Filter können Sie entweder nach Benutzer- oder Kontotyp filtern.

Benutzername: Mit diesem Filter können Sie bestimmte Benutzer filtern.

Governanceaktionen

Von der Seite Benutzer und Konto können Sie Governanceaktionen für die Konten vornehmen, wie z. B. eine App sperren oder die Seite der Kontoeinstellungen aufrufen. Eine vollständige Liste der Governanceaktionen finden Sie unter Governanceprotokoll.

Wenn Sie beispielsweise einen Benutzer identifizieren, der kompromittiert ist, können Sie die Aktion Benutzer als kompromittiert bestätigen anwenden, um die Risikostufe des Benutzers auf "hoch" zu setzen, was dazu führt, dass die entsprechenden in Microsoft Entra ID definierten Richtlinienaktionen erzwungen werden. Die Aktion kann manuell angewendet werden oder mithilfe relevanter Richtlinien, die Governanceaktionen unterstützen.

So wenden Sie eine Benutzer- oder Kontogovernanceaktion manuell an

Wählen Sie auf der Seite Benutzer und Konto in der Zeile, in der der relevante Benutzer oder das entsprechende Konto angezeigt wird, die drei Punkte am Ende der Zeile aus, und wählen Sie dann Benutzerkompromittierung bestätigen aus.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.