Microsoft Edge-Unterstützung für Microsoft Defender Application Guard

Wichtig

Microsoft Defender Application Guard, einschließlich der Startprogramm-APIs für isolierte Windows-Apps, sind für Microsoft Edge for Business veraltet und werden nicht mehr aktualisiert.

Bestehende Installationen von Application Guard

Diese Einstellung wirkt sich nicht auf die vorhandenen Installationen von Microsoft Defender Application Guard (MDAG) aus. Organisationen können weiterhin Application Guard unter aktuellen Versionen von Windows verwenden, es wird jedoch empfohlen, dass Sicherheitsadministratoren in Zukunft ihre Sicherheitsanforderungen bewerten. Dieses Feature kann in einer zukünftigen Windows-Version entfernt werden, wird aber weiterhin für vorhandene Installationen unter Windows beibehalten.

Überlegungen zur Einstellung

Die Einstellung umfasst die folgenden Elemente von Application Guard.

- Wenn Ihre organization eine containerbasierte Isolation erfordert, empfehlen wir Windows-Sandbox oder Azure Virtual Desktop (AVD).If your organization requires container-based isolation, we recommend Windows-Sandbox or Azure Virtual Desktop (AVD).

- Da Application Guard veraltet ist, wird keine Migration zum Edgemanifest V3 durchgeführt. Die entsprechenden Erweiterungen und die zugehörige Windows Store-App sind nach Mai 2024 nicht mehr verfügbar. Dies betrifft die folgenden Browser: Application Guard-Erweiterung - Chrome und Application Guard-Erweiterung - Firefox. Wenn Sie nicht geschützte Browser blockieren möchten, bis Sie bereit sind, die MDAG-Nutzung in Ihrem Unternehmen außer Kraft zu setzen, empfehlen wir die Verwendung von AppLocker-Richtlinien oder des Microsoft Edge-Verwaltungsdiensts.

Tipp

Laden Sie das Microsoft Edge for Business Security Whitepaper herunter, um mehr über die Funktionen zu erfahren, die Edge for Business zu einem sicheren Unternehmensbrowser machen.

Die zusätzlichen Sicherheitsfeatures in Edge machen es sehr sicher, ohne Application Guard. Die wachsende Liste der Sicherheitsfeatures umfasst:

- Defender SmartScreen für die Anti-Phishing- und Malware-Unterstützung sowie URL-Überprüfung und -Blockierung.

- Erweiterter Sicherheitsmodus zum Schutz vor speicherbezogenen Sicherheitsrisiken durch Deaktivieren der Just-In-Time-JavaScript-Kompilierung (und anderer Schutzmaßnahmen).

- Website-Tippfehlerschutz für falsch geschriebene Websites.

- Verhinderung von Datenverlust zum Identifizieren, Überwachen und automatischen Schutz vertraulicher Elemente.

Übersicht

In diesem Artikel wird beschrieben, wie Microsoft Edge den Microsoft Defender Application Guard (Application Guard) unterstützt.

Sicherheitsarchitekten im Unternehmen müssen sich mit dem Spannungsverhältnis zwischen Produktivität und Sicherheit auseinandersetzen. Es ist relativ einfach, einen Browser zu sperren und nur das Laden einer Handvoll vertrauenswürdiger Websites zu erlauben. Dieser Ansatz verbessert die allgemeine Sicherheitslage, ist aber wohl weniger produktiv. Wenn Sie die Einschränkungen lockern um die Produktivität zu steigern, erhöhen Sie dadurch das Risikoprofil. Es ist schwierig, eine Balance zu finden!

In dieser sich ständig verändernden Bedrohungslandschaft ist es noch schwieriger, mit neu aufkommenden Bedrohungen Schritt zu halten. Browser bleiben die Hauptangriffsfläche auf Clientgeräten, da es ihre grundlegende Aufgabe ist, Benutzern zu ermöglichen, auf nicht vertrauenswürdige Inhalte von nicht vertrauenswürdigen Quellen zuzugreifen, diese herunterzuladen und auszuführen. Böswillige Akteure arbeiten ständig daran, neue Formen von Angriffen auf den Browser zu entwickeln. Die Verhinderung von Sicherheitsvorfällen oder Strategien zur Erkennung bzw. Reaktion können keine 100 %-ige Sicherheit garantieren.

Eine wichtige Sicherheitsstrategie, die es zu berücksichtigen gilt, ist die Assume Breach-Methode, d. h. es wird akzeptiert, dass ein Angriff mindestens einmal erfolgreich sein wird, unabhängig von den Bemühungen, dies zu verhindern. Diese Denkweise erfordert es, Verteidigungmechanismen zu erstellen, um den Schaden einzudämmen, wodurch sichergestellt wird, dass das Unternehmensnetzwerk und andere Ressourcen in diesem Szenario geschützt bleiben. Die Bereitstellung von Application Guard für Microsoft Edge passt genau in diese Strategie.

Informationen zu Application Guard

Application Guard wurde für Windows 10/11 und Microsoft Edge entwickelt und verwendet einen Ansatz zur Hardwareisolation. Dieser Ansatz ermöglicht den Start einer nicht vertrauenswürdigen Websitenavigation innerhalb eines Containers. Die Hardwareisolierung hilft Unternehmen, ihr Unternehmensnetzwerk und ihre Daten zu schützen, falls Benutzer eine kompromittierte oder böswillige Website besuchen.

Der Unternehmensadministrator definiert, was zu vertrauenswürdigen Websites, Cloudressourcen und internen Netzwerken gehört. Alles, was nicht in der Liste der vertrauenswürdigen Sites enthalten ist, wird als nicht vertrauenswürdig angesehen. Diese Websites werden vom Unternehmensnetzwerk und den Daten auf dem Gerät des Benutzers isoliert.

Weitere Informationen finden Sie unter:

- Sehen Sie sich unser Video zur Microsoft Edge-Browserisolation mit Application Guard an.

- Lesen Sie, was Application Guard ist und wie es funktioniert.

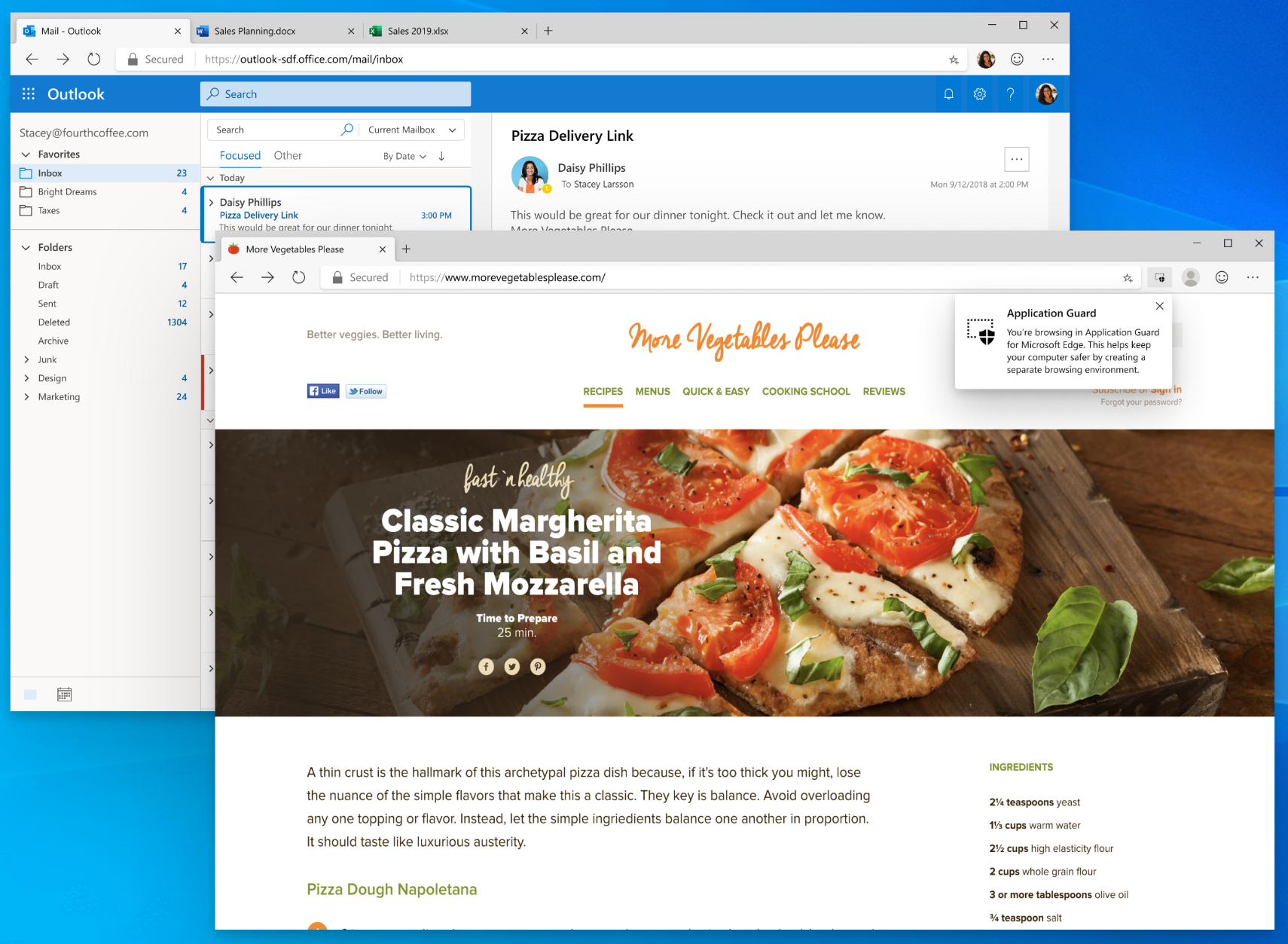

Der nächste Screenshot zeigt ein Beispiel einer Meldung von Application Guard, die zeigt, dass sich der Benutzer in einem sicheren Bereich befindet.

Neuigkeiten

Application Guard Unterstützung im neuen Microsoft Edge-Browser bietet funktionale Parität mit Vorgängerversion von Microsoft Edge und enthält mehrere Verbesserungen.

Uploadblockierung aktivieren

Ab Microsoft Edge 96 haben Administratoren jetzt die Möglichkeit, Uploads im Container zu blockieren, was bedeutet, dass Benutzer keine Dateien von ihrem lokalen Gerät auf ihre Application Guard instance hochladen können. Diese Unterstützung kann über Richtlinien gesteuert werden. Sie können die Edge-Richtlinie ApplicationGuardUploadBlockingEnabled aktualisieren, um Uploads im Container zu aktivieren oder zu deaktivieren.

Aktivieren von Application Guard im passiven Modus und normales Durchsuchen von Edge

Ab Microsoft Edge 94 haben Benutzer jetzt die Möglichkeit, den passiven Modus zu konfigurieren, was bedeutet, dass Application Guard die Konfiguration der Websiteliste ignoriert und Benutzer Edge normal durchsuchen können. Diese Unterstützung kann über Richtlinien gesteuert werden. Sie können die Edge-Richtlinie ApplicationGuardPassiveModeEnabled aktualisieren, um den passiven Modus zu aktivieren oder zu deaktivieren.

Hinweis

Diese Richtlinie wirkt sich NUR auf Edge aus, sodass Navigationen aus anderen Browsern möglicherweise zum Application Guard Container umgeleitet werden, wenn sie die entsprechenden Erweiterungen aktiviert haben.

Favoriten, die vom Host mit dem Container synchronisiert werden

Einige unserer Kunden haben nach der Synchronisierung von Favoriten zwischen dem Hostbrowser und dem Container in Application Guard gefragt. Ab Microsoft Edge 91 haben Benutzer jetzt die Möglichkeit, Application Guard so zu konfigurieren, dass ihre Favoriten vom Host mit dem Container synchronisiert werden. Dadurch wird sichergestellt, dass auch neue Favoriten im Container angezeigt werden.

Diese Unterstützung kann über eine Richtlinie gesteuert werden. Sie können die Edgerichtlinie ApplicationGuardFavoritesSyncEnabled aktualisieren, um die Favoritensynchronisierung zu aktivieren oder zu deaktivieren.

Hinweis

Aus Sicherheitsgründen ist die Favoritensynchronisierung nur vom Host zum Container möglich und nicht umgekehrt. Um eine einheitliche Liste von Favoriten für den Host und den Container sicherzustellen, haben wir die Favoritenverwaltung innerhalb des Containers deaktiviert.

Identifizieren von Netzwerkdatenverkehr, der vom Container stammt

Mehrere Kunden verwenden WDAG in einer bestimmten Konfiguration, in der sie Netzwerkdatenverkehr identifizieren möchten, der aus dem Container stammt. Einige solcher Szenarien sind:

- Zugriff beschränken auf eine Reihe nicht vertrauenswürdiger Websites

- Internetzugriff nur über den Container erlauben

Ab Microsoft Edge Version 91 gibt es integrierte Unterstützung zum Markieren von Netzwerkdatenverkehr, der von Application Guard Containern stammt, sodass Unternehmen den Proxy verwenden können, um Datenverkehr herauszufiltern und bestimmte Richtlinien anzuwenden. Sie können den Header verwenden, um mithilfe von ApplicationGuardTrafficIdentificationEnabled zu ermitteln, welcher Datenverkehr durch den Container oder den Host geleitet wird.

Unterstützung von Erweiterungen im Container

Die Unterstützung von Erweiterungen im Container war eines der wichtigsten Anliegen der Kunden. Die Wunschszenarien reichten vom Ausführen von Werbeblockern innerhalb des Containers über die Steigerung der Browserleistung bis hin zur Möglichkeit, benutzerdefinierte, selbst entwickelte Erweiterungen innerhalb des Containers auszuführen.

Die Installation von Erweiterungen im Container wird nun ab Microsoft Edge Version 81 unterstützt. Diese Unterstützung kann über Richtlinien gesteuert werden. Die updateURL, die in der Richtlinie ExtensionInstallForcelist verwendet wird, sollte als neutrale Ressourcen in die von Application Guard verwendeten Richtlinien zur Netzwerkisolierung aufgenommen werden.

Die folgenden Szenarien sind einige Beispiele für die Containerunterstützung:

- Erzwingen der Installation einer Erweiterung auf dem Host

- Entfernen einer Erweiterung vom Host

- Auf dem Host blockierte Erweiterungen

Hinweis

Es ist auch möglich, einzelne Erweiterungen innerhalb des Containers manuell aus dem Erweiterungsspeicher zu installieren. Manuell installierte Erweiterungen bleiben nur dann im Container erhalten, wenn die Richtlinie Persistenz erlauben aktiviert ist.

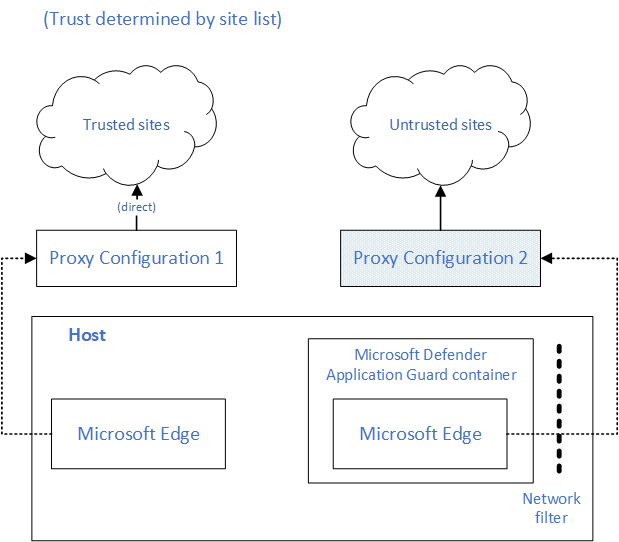

Identifizieren des Datenverkehrs in Application Guard über den dualen Proxy

Einige Enterprise-Kunden stellen Application Guard mit einem bestimmten Verwendungsfall bereit, in dem sie den Webdatenverkehr ermitteln müssen, der aus einem Microsoft Defender Application Guard-Container auf der Proxyebene stammt. Beginnend mit der Stable-Kanalversion 84 unterstützt Microsoft Edge den dualen Proxy, um diese Anforderung zu erfüllen. Sie können diese Funktion mithilfe der ApplicationGuardContainerProxy-Richtlinie konfigurieren.

Die folgende Abbildung zeigt die Architektur des dualen Proxys für Microsoft Edge.

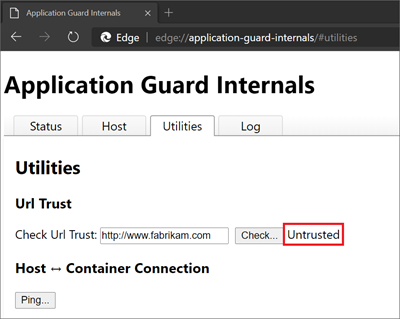

Diagnoseseite zur Problembehandlung

Ein weiterer Problempunkt für den Benutzer ist die Behandlung von Problemen beim Konfigurieren von Application Guard auf einem Gerät, wenn ein Problem gemeldet wird. Microsoft Edge verfügt über eine Diagnoseseite (edge://application-guard-internals) zur Behebung von Benutzerproblemen. Eine dieser Diagnosen ist die Möglichkeit, die URL-Vertrauenswürdigkeit auf der Grundlage der Konfiguration auf dem Gerät des Benutzers zu überprüfen.

Der nächste Screenshot zeigt eine Diagnoseseite mit mehreren Registerkarten, die bei der Diagnose von Problemen auf dem Gerät hilft, die vom Benutzer gemeldet werden.

Microsoft Edge-Updates im Container

Microsoft Edge Legacy-Updates im Container sind Teil des Windows OS-Updatezyklus. Da die neue Version von Microsoft Edge unabhängig vom Windows-Betriebssystem aktualisiert wird, gibt es keine Abhängigkeit mehr von Containerupdates. Kanal und Version des Microsoft Edge-Hosts werden innerhalb des Containers repliziert.

Voraussetzungen

Die folgenden Anforderungen gelten für Geräte, die Application Guard mit Microsoft Edge verwenden:

Windows 10 1809 (Windows 10 October 2018 Update) und höher.

Nur Windows-Client-SKUs

Hinweis

Application Guard wird nur auf Windows 10/11 Pro- und Windows 10/11 Enterprise-SKUs unterstützt.

Eine der unter Softwareanforderungen beschriebenen Verwaltungslösungen

Installieren von Application Guard

Die folgenden Artikel enthalten die Informationen, die Sie zum Installieren, Konfigurieren und Testen von Application Guard mit Microsoft Edge benötigen.

- Systemanforderungen

- Microsoft Defender Application Guard installieren

- Konfigurieren Application Guard Gruppenrichtlinieneinstellungen

- Testen von Application Guard

Häufig gestellte Fragen

Ist Application Guard veraltet?

Ja, Microsoft Defender Application Guard, einschließlich der Startprogramm-APIs für isolierte Windows-Apps, sind für Microsoft Edge for Business veraltet und werden nicht mehr aktualisiert.

Funktioniert Application Guard im IE-Modus?

Der IE-Modus unterstützt Application Guard-Funktionalität, aber wir gehen davon aus, dass dieses Feature im IE-Modus nicht viel genutzt wird. Es wird empfohlen, den IE-Modus für eine Liste vertrauenswürdiger interner Websites bereitzustellen, und Application Guard gilt nur für nicht vertrauenswürdige Websites. Stellen Sie sicher, dass alle Websites oder IP-Adressen im IE-Modus auch der Netzwerkisolationsrichtlinie hinzugefügt werden, um von Application Guard als vertrauenswürdige Ressource betrachtet zu werden.

Muss ich die Application Guard Chrome-Erweiterung installieren?

Nein, das Application Guard-Feature wird in Microsoft Edge nativ unterstützt. Tatsächlich ist die Application Guard Chrome-Erweiterung keine unterstützte Konfiguration in Microsoft Edge.

Können Mitarbeiter Dokumente aus der Application Guard Edge-Sitzung auf Hostgeräte herunterladen?

In Windows 10 Enterprise Edition, Version 1803, können Benutzer Dokumente aus dem isolierten Application Guard Container auf den Host-PC herunterladen. Diese Funktion wird von einer Richtlinie verwaltet.

In Windows 10 Enterprise Edition, Version 1709, oder Windows 10 Professional Edition, Version 1803, ist es nicht möglich, Dateien aus dem isolierten Application Guard Container auf den Hostcomputer herunterzuladen. Mitarbeiter können jedoch die Option Als PDF drucken oder Als XPS drucken verwenden und die jeweiligen Dateien auf dem Hostgerät speichern.

Können Mitarbeiter Kopieren-und-Einfügen-Vorgänge zwischen dem Hostgerät und der Application Guard Edge-Sitzung vornehmen?

Abhängig von den Einstellungen Ihrer organization können Mitarbeiter Bilder (.bmp) und Text in und aus dem isolierten Container kopieren und einfügen.

Warum sehen Mitarbeiter ihre Favoriten nicht in der Application Guard Edge-Sitzung?

Abhängig von den Einstellungen Ihres organization kann es sein, dass die Favoritensynchronisierung deaktiviert ist. Informationen zum Verwalten der Richtlinie finden Sie unter Microsoft Edge und Microsoft Defender Application Guard | Microsoft-Dokumentation.

Warum können Mitarbeiter ihre Erweiterungen in der Application Guard Edge-Sitzung nicht sehen?

Stellen Sie sicher, dass Sie die Erweiterungsrichtlinie für Ihre Application Guard-Konfiguration aktivieren.

Meine Erweiterung scheint in Edge Application Guard nicht zu funktionieren?

Wenn die Erweiterungsrichtlinie für MDAG in der Konfiguration aktiviert ist, überprüfen Sie, ob Ihre Erweiterung Native Message Handling-Komponenten erfordert, diese Erweiterungen werden im Application Guard Container nicht unterstützt.

Ich versuche, video mit HDR watch, warum fehlt die HDR-Option?

Damit die HDR-Videowiedergabe im Container funktioniert, muss die vGPU-Hardwarebeschleunigung in Application Guard aktiviert werden.

Gibt es weitere plattformbezogene FAQs?

Ja. Häufig gestellte Fragen – Microsoft Defender Application Guard

Weitere Informationen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für