Bring Your Own Azure Key Vault (Vorschauversion)

[Dieser Artikel ist Teil der Dokumentation zur Vorabversion und kann geändert werden.]

Anmerkung

Azure Active Directory ist jetzt Microsoft Entra ID. Weitere Informationen

Die Verknüpfung eines dedizierten Azure Key Vault mit einer Dynamics 365 Customer Insights - Data-Umgebung hilft Unternehmen, die Compliance-Anforderungen zu erfüllen.

Den Key Vault mit der Customer Insights - Data-Umgebung verknüpfen

Dedizierten Schlüsseltresor verwenden, um Geheimnisse innerhalb der Compliance-Grenze einer Organisation bereitzustellen und zu verwenden.

Anforderungen

Ein aktives Azure-Abonnement.

Eine Administrator-Rolle, die in Customer Insights - Data zugewiesen ist.

Die Rollen Mitwirkender und Benutzerzugriff-Administrator-Rollen im Schlüsseltresor oder der Ressourcengruppe, zu der der Schlüsseltresor gehört. Weitere Informationen finden Sie unter Hinzufügen oder Entfernen von Azure-Rollenzuweisungen über das Azure-Portal. Wenn Sie nicht über die Rolle „Benutzerzugriffsadministrator“ für den Key Vault verfügen, müssen Sie die rollenbasierten Zugriffssteuerungsberechtigungen für den Microsoft Entra-Dienstprinzipal für Customer Insights - Data separat einrichten. Befolgen Sie die Schritte, um einen Microsoft Entra-Dienstprinzipal für den zu verknüpfenden Key Vault zu verwenden.

Im Schlüsseltresor muss die Key Vault-Firewall deaktiviert sein.

Der Key Vault befindet sich an demselben Azure-Standort wie die Customer Insights - Data-Umgebung. Gehen Sie in Customer Insights - Data zu Einstellungen>System und zur Registerkarte Info, um die Region der Umgebung zu erfahren.

Empfehlungen

Verwenden Sie einen separaten oder speziellen Key Vault, der nur die für das System erforderlichen Geheimnisse enthält.

Folgen Sie den Best Practices für die Verwendung von Key Vault für Steuerungszugriff, Datensicherung, Überwachung und Wiederherstellungs-Optionen.

Verknüpfen Sie einen Schlüsseltresor mit der Umgebung

- Gehen Sie zu Einstellungen>Berechtigungen und wählen Sie dann die Registerkarte Key Vault.

- Auf der Key Vault Kachel wählen Sie Einrichten.

- Abonnement auswählen.

- Wählen Sie einen Schlüsseltresor aus der Key Vault Dropdown-Liste aus. Wenn zu viele Schlüsseltresore verfügbar sind. wählen Sie eine Ressourcengruppe aus, um die Suchergebnisse einzuschränken.

- Überprüfen Sie Datenschutz und Konformität und wählen Ich stimme zu aus.

- Wählen Sie Save (Speichern).

Die Key Vault Kachel zeigt jetzt den verknüpften Schlüsseltresornamen, die Ressourcengruppe und das Abonnement an. Es ist bereit für den Verbindungsaufbau. Nähere Informationen darüber, welche Berechtigungen für den Key Vault für das System erteilt werden, finden Sie unter Berechtigungen für den Key Vault.

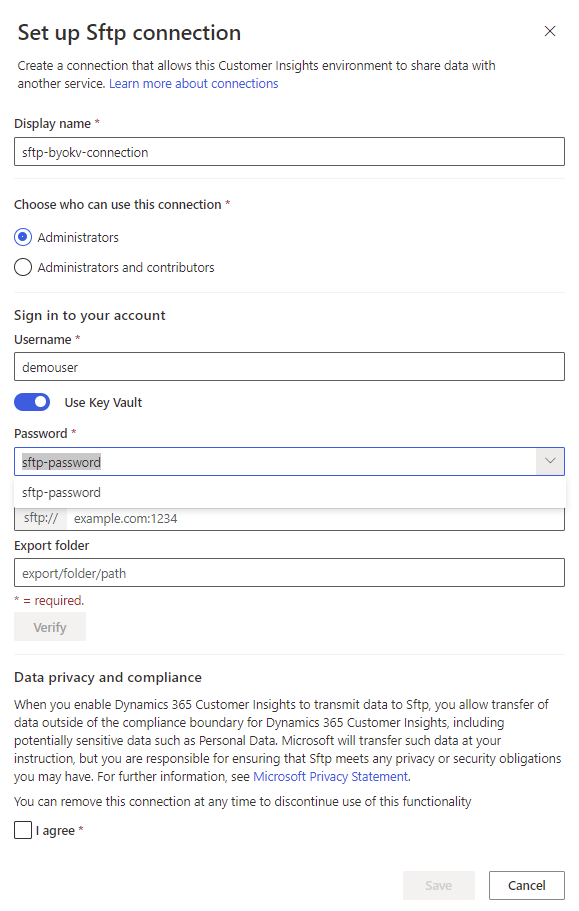

Verwenden Sie den Schlüsseltresor im Verbindungsaufbau

Beim Einrichten von Verbindungen zu unterstützten Drittsystemen können die Geheimnisse aus dem verknüpften Key Vault verwendet werden, um die Verbindungen zu konfigurieren.

Gehen Sie zu Einstellungen>Verbindungen.

Wählen Sie Verbindung hinzufügen aus.

Für die unterstützten Verbindungstypen ist eine Umschaltung Key Vault verfügbar, wenn Sie einen Schlüsseltresor verknüpft haben.

Anstatt das Geheimnis manuell einzugeben, können Sie den geheimen Namen wählen, der auf den geheimen Wert im Schlüsseltresor verweist.

Wählen Sie zum Erstellen der Verbindung Speichern aus.

Unterstützte Verbindungstypen

Folgende Export-Verbindungen werden unterstützt:

- ActiveCampaign

- Autopilot

- DotDigital

- Google Ads

- Klaviyo

- LiveRamp

- Marketo

- Omnisend

- Salesforce Marketing Cloud

- SendGrid

- SendInBlue

- SFTP

Berechtigungen für den Key Vault (Schlüsseltresor)

Die folgenden Berechtigungen werden Customer Insights - Data in einem verknüpften Key Vault gewährt, wenn entweder Key Vault-Zugriffsrichtlinie oder Azure-rollenbasierte Zugriffssteuerung aktiviert ist.

Key Vault-Zugriffsrichtlinien

| Art | Berechtigungen |

|---|---|

| Schlüssel | Schlüssel erhalten, Schlüssel abrufen |

| Geheimnis | Geheimnisse abrufen, Geheimnis abrufen |

| Zertifikat | Zertifikate abrufen, Zertifikat abrufen |

Die vorstehenden Werte sind die Mindestwerte, die während der Ausführung aufgelistet und gelesen werden müssen.

Rollenbasierte Zugriffssteuerung in Azure

Die Rollen Key Vault Reader und Key Vault Secrets User werden für Customer Insights - Data hinzugefügt.

Häufig gestellte Fragen

Kann Customer Insights - Data Geheimnisse in den Key Vault schreiben oder überschreiben?

Nein Es werden nur die unter Erteilte Berechtigungen beschriebenen Lese- und Listenberechtigungen gewährt. Das System kann keine Geheimnisse im Schlüsseltresor hinzufügen, löschen oder überschreiben. Dies ist auch der Grund, warum Sie keine Anmeldeinformationen eingeben können, wenn eine Verbindung Key Vault verwendet.

Kann ich eine Verbindung von der Verwendung von Key Vault-Geheimnissen in die Standardauthentifizierung ändern?

Nein Sie können nicht wieder zu einer Standardverbindung wechseln, nachdem Sie sie mithilfe eines Geheimnisses aus einem verknüpften Schlüsseltresor konfiguriert haben. Erstellen Sie eine separate Verbindung und löschen Sie die alte, wenn Sie sie nicht mehr benötigen.

Wie kann ich den Zugriff auf einen Key Vault für Customer Insights - Data widerrufen?

Wenn die Key Vault-Zugriffsrichtlinie oder Rollenbasierte Zugriffssteuerung in Azure aktiviert sind, müssen Sie die Berechtigungen für den Dienstprinzipal 0bfc4568-a4ba-4c58-bd3e-5d3e76bd7fff mit dem Namen Dynamics 365 AI for Customer Insights entfernen. Alle Verbindungen, die den Schlüsseltresor verwenden, funktionieren nicht mehr.

Ein Geheimnis, das in einer Verbindung verwendet wird, wurde aus dem Schlüsseltresor entfernt. Was kann ich tun?

In Customer Insights - Data wird eine Benachrichtigung angezeigt, wenn auf ein konfiguriertes Geheimnis aus dem Key Vault kein Zugriff mehr möglich ist. Aktivieren Sie Vorläufiges Löschen im Schlüsseltresor, um Geheimnisse wiederherzustellen, wenn sie versehentlich entfernt wurden.

Eine Verbindung funktioniert nicht, aber mein Geheimnis liegt im Schlüsseltresor. Was könnte die Ursache sein?

In Customer Insights - Data wird eine Benachrichtigung angezeigt, wenn der Zugriff auf den Key Vault nicht mehr möglich ist. Die Ursache könnte sein:

Die Berechtigungen für den Dienstprinzipal wurden entfernt. Sie müssen manuell wiederhergestellt werden.

Die Firewall des Schlüsseltresors ist aktiviert. Die Firewall muss deaktiviert werden, um den Zugriff auf den Key Vault für das System wieder zu ermöglichen.