Aktivieren und Verwalten des Microsoft 365-Profils zur Datenverkehrsweiterleitung

Mit aktivierten Microsoft 365-Profilen übernimmt Microsoft Entra-Internetzugriff den an alle Microsoft 365-Dienste gehenden Datenverkehr. Das Microsoft 365-Profil verwaltet die folgenden Richtliniengruppen:

- Exchange Online

- SharePoint Online und OneDrive for Business

- Microsoft 365 Common und Office Online (nur Microsoft Entra ID und Microsoft Graph)

Voraussetzungen

Zum Aktivieren des Microsoft 365-Profils zur Datenverkehrsweiterleitung für Ihren Mandanten brauchen Sie:

- Eine Administratorrolle für globalen sicheren Zugriff in Microsoft Entra ID

- Für die Vorschau ist eine Microsoft Entra ID P1-Lizenz erforderlich. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

- Zur Verwendung des Microsoft 365-Profils für die Datenverkehrsweiterleitung wird eine Microsoft 365 E3-Lizenz empfohlen.

Bekannte Einschränkungen

- Teams wird aktuell nicht als Teil der Microsoft 365 Common-Endpunkte unterstützt. Nur Microsoft Entra-ID und Microsoft Graph werden unterstützt.

- Ausführliche Informationen zu Einschränkungen für das Microsoft 365-Datenverkehrsprofil finden Sie unter Bekannte Einschränkungen des Windows-Clients

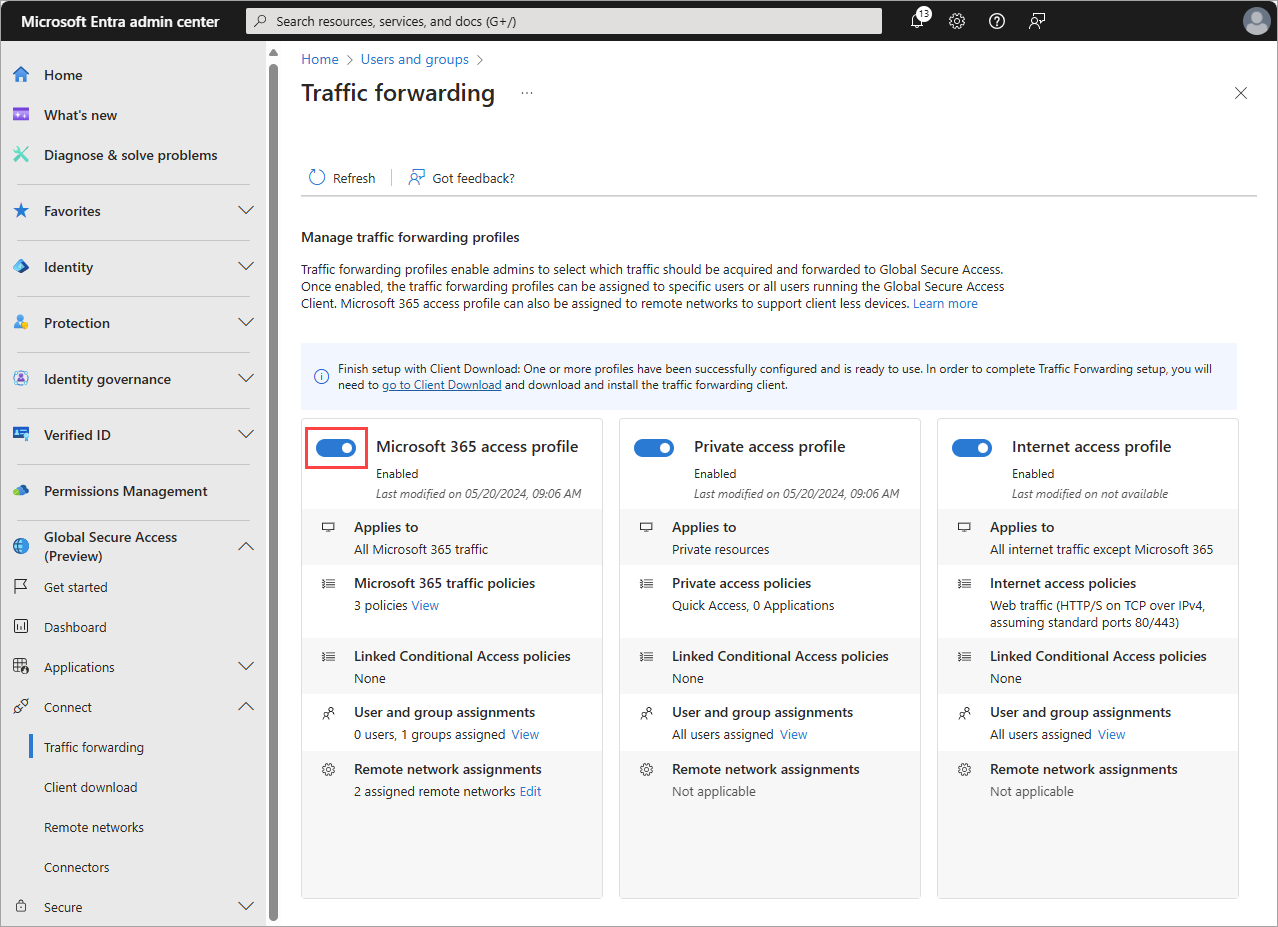

Aktivieren des Microsoft 365-Datenverkehrsprofils

- Melden Sie sich beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Globaler sicherer Zugriff (Vorschau)>Connect>Datenweiterleitung.

- Aktivieren Sie das Kontrollkästchen für Microsoft 365-Zugriffsprofil.

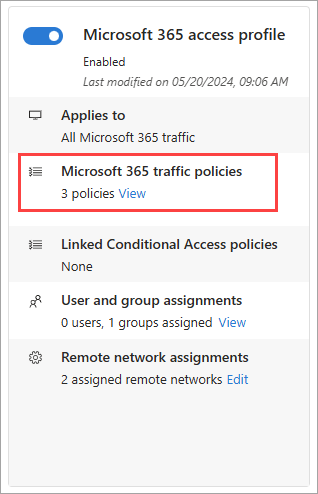

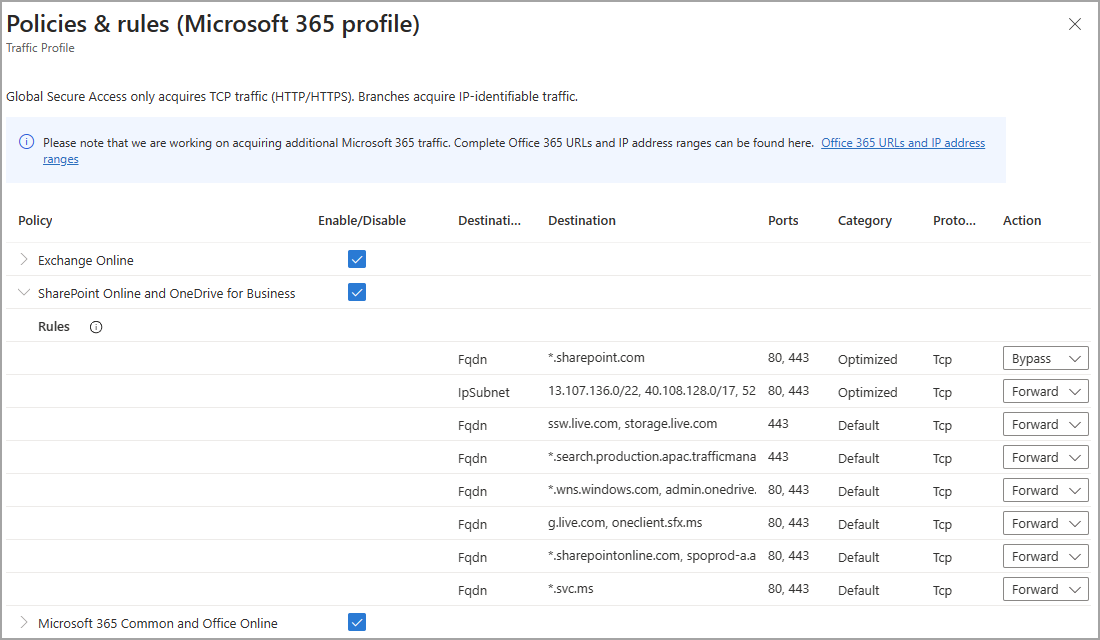

Microsoft 365-Datenverkehrsrichtlinien

Wählen Sie zum Verwalten der Details aus der Microsoft 365-Richtlinie zur Datenverkehrsweiterleitung den Link Anzeigen für Microsoft 365-Datenverkehrsrichtlinien aus.

Die Richtliniengruppen werden mit einem Kontrollkästchen aufgelistet, das anzeigt, ob die Richtliniengruppe aktiviert ist. Erweitern Sie eine Richtliniengruppe, damit alle in der Gruppe enthaltenen IPs und FQDNs angezeigt werden.

Die Richtliniengruppen enthalten die folgenden Details:

- Zieltyp: FQDN- oder IP-Subnetz

- Ziel: Die Details des FQDN- oder IP-Subnetzes

- Ports: TCP- oder UDP-Ports, die zusammen mit den IP-Adressen den Netzwerkendpunkt bilden

- Protokoll: TCP (Transmission Control-Protokoll) oder UDP (User Datagram-Protokoll)

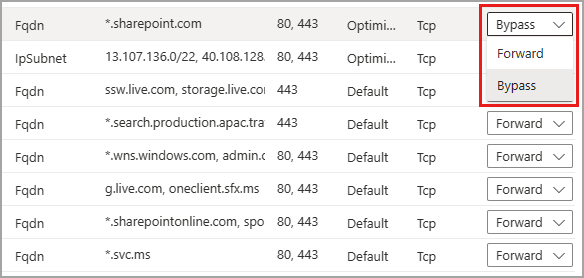

- Aktion: Weiterleiten oder Umgehen

Sie können festlegen, dass bestimmter Datenverkehr umgangen werden soll. Benutzer können dennoch auf die Website zugreifen, aber der Datenverkehr wird vom Dienst nicht verarbeitet. Sie können den Datenverkehr an einen bestimmten FQDN oder eine bestimmte IP-Adresse, eine gesamte Richtliniengruppe innerhalb des Profils oder das gesamte Microsoft 365-Profil selbst umgehen. Wenn Sie nur einige der Microsoft 365-Ressourcen innerhalb einer Richtliniengruppe weiterleiten müssen, aktivieren Sie die Gruppe und ändern Sie dann die Aktion in den Details entsprechend.

Im folgenden Beispiel wird der FQDN *.sharepoint.com auf Umgehen festgelegt, sodass der Datenverkehr nicht an den Dienst weitergeleitet wird.

Wenn der Client für den globalen sicheren Zugriff keine Verbindung mit dem Dienst herstellen kann (z. B. aufgrund eines Autorisierungsfehlers oder eines Fehlers durch bedingten Zugriff), umgeht der Dienst den Datenverkehr. Der Datenverkehr wird direkt und lokal gesendet, anstatt blockiert zu werden. In diesem Szenario können Sie eine Richtlinie für bedingten Zugriff für die Überprüfung auf Netzwerkkonformität erstellen, um Datenverkehr zu blockieren, wenn der Client keine Verbindung mit dem Dienst herstellen kann.

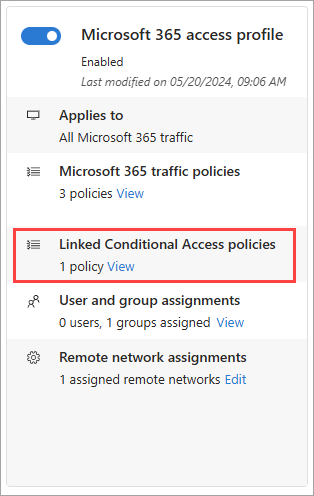

Verknüpfte Richtlinien für bedingten Zugriff

Richtlinien für bedingten Zugriff werden im Bereich „Bedingter Zugriff“ von Microsoft Entra ID erstellt und auf das Profil für die Datenverkehrsweiterleitung angewendet. Sie können z. B. eine Richtlinie erstellen, die beim Zugriff auf Microsoft 365-Dienste die Verwendung kompatibler Geräte verlangt.

Wenn im Abschnitt Verknüpfte Richtlinien für bedingten Zugriff „Keine“ angezeigt wird, ist keine Richtlinie für bedingten Zugriff mit dem Profil für die Datenverkehrsweiterleitung verknüpft. Informationen zum Erstellen einer Richtlinie für bedingten Zugriff finden Sie unter Universeller bedingter Zugriff durch globalen sicheren Zugriff.

Bearbeitung einer vorhandene Richtlinie für bedingten Zugriff

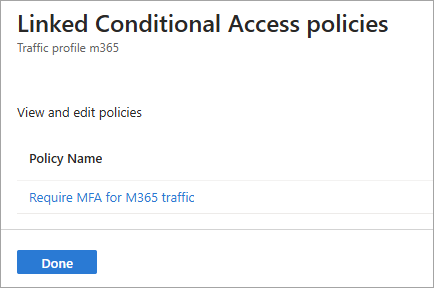

Wenn das Profil für die Datenverkehrsweiterleitung über eine verknüpfte Richtlinie für bedingten Zugriff verfügt, können Sie diese Richtlinie anzeigen und bearbeiten.

Wählen Sie den Link Ansicht für Verknüpfte Richtlinien für bedingten Zugriff aus.

Wählen Sie in der Liste eine Richtlinie aus. Die Details der Richtlinie werden unter „Bedingter Zugriff“ geöffnet.

Microsoft 365-Remotenetzwerkzuweisungen

Datenverkehrsprofile können Remotenetzwerken zugewiesen werden, sodass der Netzwerkdatenverkehr an den globalen sicheren Zugriff weitergeleitet wird, ohne dass der Client auf Endbenutzergeräten installiert werden muss. Solange das Gerät hinter dem lokalen Kundengerät (CPE) liegt, ist der Client nicht erforderlich. Sie müssen ein Remotenetzwerk erstellen, bevor Sie es zum Profil hinzufügen können. Weitere Informationen finden Sie unter Erstellen eines Remotenetzwerks.

Zum Zuweisen des Microsoft 365-Profils zu einem Remotenetzwerk:

- Melden Sie sich beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Globaler sicherer Zugriff (Vorschau)>Datenverkehrsweiterleitung.

- Wählen Sie die Schaltfläche Zuweisungen hinzufügen für das Profil aus.

- Wenn Sie die Remotenetzwerkzuweisungen bearbeiten, wählen Sie die Schaltfläche Zuweisungen hinzufügen/bearbeiten aus.

- Wählen Sie ein Remotenetzwerk aus der Liste aus und wählen Sie Hinzufügen.

Nutzungsbedingungen

Ihre Verwendung der Vorschauumgebungen und Features von Microsoft Entra-Privatzugriff und Microsoft Entra-Internetzugriff unterliegt den Bestimmungen der Vereinbarungen für Vorschau-Onlinedienste, unter denen Sie die Dienste erworben haben. Vorschauversionen unterliegen möglicherweise eingeschränkten oder abweichenden Sicherheits-, Compliance- und Datenschutzverpflichtungen, wie in der Allgemeine Lizenzbedingungen für Onlinedienste und im Nachtrag zum Datenschutz in Verbindung mit Produkten und Diensten von Microsoft sowie allen anderen mit der Vorschau bereitgestellten Hinweisen näher erläutert.

Nächste Schritte

Der nächste Schritt für den Einstieg in Microsoft Entra-Internetzugriff besteht im Installieren und Konfigurieren des Clients für den globalen sicheren Zugriff auf Endbenutzer-Geräten

Weitere Informationen zur Datenverkehrsweiterleitung finden Sie im folgenden Artikel: