Konfigurieren von mandantenübergreifender Synchronisierung

In diesem Artikel werden die Schritte zum Konfigurieren der mandantenübergreifenden Synchronisierung über das Microsoft Entra Admin Center beschrieben. Bei der Konfiguration stellt Microsoft Entra ID automatisch B2B-Benutzer*innen in Ihrem Zielmandanten bereit und hebt diese Bereitstellung auf. Wichtige Details zum Zweck und zur Funktionsweise dieses Diensts sowie häufig gestellte Fragen finden Sie unter Automatisieren der Bereitstellung und Bereitstellungsaufhebung von Benutzer*innen für SaaS-Anwendungen mit Microsoft Entra ID.

Lernziele

In diesem Artikel wird Folgendes vermittelt:

- Erstellen von B2B-Benutzern in Ihrem Zielmandanten

- Entfernen von B2B-Benutzern in Ihrem Zielmandanten

- Synchronisieren von Benutzerattributen zwischen Quell- und Zielmandanten

Voraussetzungen

![]()

Quellmandant

- Microsoft Entra ID-P1- oder P2-Lizenz Weitere Informationen finden Sie unter Lizenzanforderungen.

- Die Rolle Sicherheitsadministrator zum Konfigurieren der Einstellungen für den mandantenübergreifenden Zugriff.

- Die Rolle Hybrid-Identitätsadministrator zum Konfigurieren der mandantenübergreifenden Synchronisierung.

- Die Rolle Cloud-Anwendungsadministrator oder Anwendungsadministrator zum Zuweisen von Benutzern zu einer Konfiguration und zum Löschen einer Konfiguration.

![]()

Zielmandant

- Microsoft Entra ID-P1- oder P2-Lizenz Weitere Informationen finden Sie unter Lizenzanforderungen.

- Die Rolle Sicherheitsadministrator zum Konfigurieren der Einstellungen für den mandantenübergreifenden Zugriff.

Schritt 1: Planen der Bereitstellung

Definieren Sie, wie Sie die Mandanten in Ihrer Organisation strukturieren möchten.

Erfahren Sie, wie der Bereitstellungsdienst funktioniert.

Bestimmen Sie, wer in den Bereitstellungsbereich einbezogen werden soll.

Legen Sie fest, welche Daten zwischen Mandanten zugeordnet werden sollen.

Schritt 2: Aktivieren der Benutzersynchronisierung im Zielmandanten

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

![]()

Zielmandant

Melden Sie sich bei dem Microsoft Entra Admin Center des Zielmandanten an.

Navigieren Sie zu Identität>Externe Identitäten>Mandantenübergreifende Zugriffseinstellungen.

Wählen Sie auf der Registerkarte Organisationseinstellungen die Option Organisation hinzufügen aus.

Fügen Sie den Quellmandanten hinzu, indem Sie die Mandanten-ID oder den Domänennamen eingeben und Hinzufügen auswählen.

Wählen Sie unter Eingehender Zugriff der hinzugefügten Organisation die Option Geerbt von Standard aus.

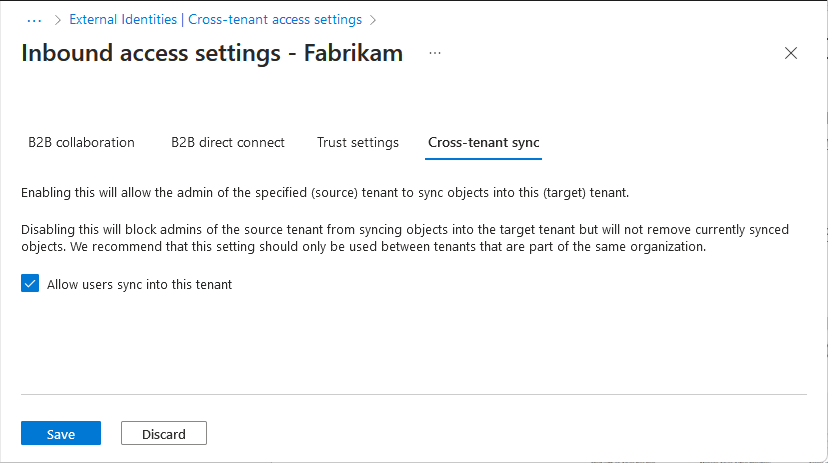

Wählen Sie die Registerkarte Mandantenübergreifende Synchronisierung aus.

Aktivieren Sie das Kontrollkästchen Zulassen, dass sich Benutzer mit diesem Mandanten synchronisieren.

Wählen Sie Speichern.

Wenn das Dialogfeld Mandantenübergreifende Synchronisierung und automatische Einlösung aktivieren angezeigt wird, in dem Sie gefragt werden, ob Sie die automatische Einlösung aktivieren möchten, wählen Sie Ja aus.

Wenn Sie Ja auswählen, werden Einladungen automatisch im Zielmandanten eingelöst.

Schritt 3: Automatisches Einlösen von Einladungen im Zielmandanten

![]()

Zielmandant

In diesem Schritt lösen Sie automatisch Einladungen ein, sodass Benutzer aus dem Quellmandanten die Einwilligungsaufforderung nicht akzeptieren müssen. Diese Einstellung muss sowohl im Quellmandanten (ausgehend) als auch im Zielmandanten (eingehend) überprüft werden. Weitere Informationen finden Sie unter Einstellung für automatische Einlösung.

Wählen Sie im Zielmandanten auf derselben Seite mit den Einstellungen für Zugriff auf eingehenden Datenverkehr die Registerkarte Vertrauenseinstellungen aus.

Aktivieren Sie das Kontrollkästchen Einladungen automatisch mit dem Mandanten <Mandant> einlösen.

Dieses Kontrollkästchen ist möglicherweise bereits aktiviert, wenn Sie zuvor im Dialogfeld Mandantenübergreifende Synchronisierung und automatische Einlösung aktivieren die Option Ja ausgewählt haben.

Wählen Sie Speichern aus.

Schritt 4: Automatisches Einlösen von Einladungen im Quellmandanten

![]()

Quellmandant

In diesem Schritt lösen Sie automatisch Einladungen im Quellmandanten ein.

Melden Sie sich bei dem Microsoft Entra Admin Center des Quellmandanten an.

Navigieren Sie zu Identität>Externe Identitäten>Mandantenübergreifende Zugriffseinstellungen.

Wählen Sie auf der Registerkarte Organisationseinstellungen die Option Organisation hinzufügen aus.

Fügen Sie den Zielmandanten hinzu, indem Sie die Mandanten-ID oder den Domänennamen eingeben und Hinzufügen auswählen.

Wählen Sie unter Ausgehender Zugriff für die Zielorganisation die Option Geerbt von Standard aus.

Wählen Sie die Registerkarte Vertrauenseinstellungen aus.

Aktivieren Sie das Kontrollkästchen Einladungen automatisch mit dem Mandanten <Mandant> einlösen.

Wählen Sie Speichern aus.

Schritt 5: Erstellen einer Konfiguration im Quellmandanten

![]()

Quellmandant

Navigieren Sie im Quellmandanten zu Identität>Externe Identitäten>Mandantenübergreifende Synchronisierung.

Wählen Sie Konfigurationen aus.

Wählen Sie im oberen Bereich der Seite die Option Neue Konfiguration aus.

Fügen Sie einen Namen für die Konfiguration hinzu, und wählen Sie Erstellen aus.

Es kann bis zu 15 Sekunden dauern, bis die soeben erstellte Konfiguration in der Liste angezeigt wird.

Schritt 6: Testen der Verbindung mit dem Zielmandanten

![]()

Quellmandant

Im Quellmandanten sollte Ihre neue Konfiguration angezeigt werden. Wählen Sie andernfalls Ihre Konfiguration in der Konfigurationsliste aus.

Wählen Sie Erste Schritte aus.

Legen Sie den Bereitstellungsmodus auf Automatisch fest.

Ändern Sie im Abschnitt Administratoranmeldeinformationen die Authentifizierungsmethode in Cross Tenant Synchronization Policy (Mandantenübergreifende Synchronisierungsrichtlinie).

Geben Sie im Feld Mandanten-ID die Mandanten-ID des Zielmandanten ein.

Klicken Sie auf Verbindung testen, um die Verbindung zu testen.

Es sollte eine Meldung angezeigt werden, dass die Bereitstellung mit den angegebenen Anmeldeinformationen aktiviert werden kann. Wenn die Testverbindung fehlschlägt, finden Sie weitere Informationen unter Tipps zur Problembehandlung weiter unten in diesem Artikel.

Wählen Sie Speichern aus.

Die Abschnitte „Zuordnungen“ und „Einstellungen“ werden angezeigt.

Schließen Sie die Seite Bereitstellung.

Schritt 7: Definieren des Bereichs für die Bereitstellung

![]()

Quellmandant

Mit dem Microsoft Entra-Bereitstellungsdienst können Sie auf eine oder beide der folgenden Arten definieren, welche Benutzer*innen bereitgestellt werden:

- Basierend auf der Zuweisung zur Konfiguration

- Basierend auf Attributen des Benutzers

Fangen Sie klein an. Testen Sie die Bereitstellung mit einer kleinen Gruppe von Benutzern, bevor Sie sie für alle freigeben. Wenn der Bereitstellungsbereich auf zugewiesene Benutzer und Gruppen festgelegt ist, können Sie den Bereich durch Zuweisen von einem oder zwei Benutzern zur Konfiguration kontrollieren. Sie können die Personen im Bereitstellungsbereich weiter verfeinern, indem Sie attributbasierte Bereichsfilter erstellen, die im nächsten Schritt beschrieben werden.

Wählen Sie im Quellmandanten Bereitstellung aus, und erweitern Sie den Abschnitt Einstellungen.

Wählen Sie in der Liste Bereich aus, ob alle Benutzer im Quellmandanten oder nur Benutzer synchronisiert werden sollen, die der Konfiguration zugewiesen sind.

Es wird empfohlen, Nur zugewiesene Benutzer und Gruppen synchronisieren anstelle von Alle Benutzer und Gruppen synchronisieren auszuwählen. Wenn Sie die Anzahl der Benutzer im Bereich reduzieren, wird die Leistung verbessert.

Wählen Sie Speichern aus, wenn Sie Änderungen vorgenommen haben.

Wählen Sie auf der Konfigurationsseite Benutzer und Gruppen aus.

Damit die mandantenübergreifende Synchronisierung funktioniert, muss der Konfiguration mindestens ein interner Benutzer zugewiesen sein.

Wählen Sie Benutzer/Gruppe hinzufügen aus.

Wählen Sie im Bereich Zuweisung hinzufügen unter Benutzer und Gruppen die Option Keine ausgewählt aus.

Suchen Sie im Bereich Benutzer und Gruppen nach einem oder mehreren internen Benutzern oder Gruppen, die Sie der Konfiguration zuweisen möchten, und wählen Sie sie aus.

Wenn Sie eine Gruppe auswählen, die der Konfiguration zugewiesen werden soll, befinden sich nur Benutzer, die direkte Mitglieder der Gruppe sind, im Bereitstellungsbereich. Sie können eine statische oder eine dynamische Gruppe auswählen. Die Zuweisung wird nicht an geschachtelte Gruppen weitergegeben.

Wählen Sie Auswählen.

Wählen Sie Zuweisen aus.

Weitere Informationen finden Sie unter Zuweisen von Benutzern und Gruppen zu einer Anwendung.

Schritt 8: (Optional) Definieren, wer sich im Bereich für die Bereitstellung befindet (mit Bereichsfiltern)

![]()

Quellmandant

Unabhängig vom Wert, den Sie im vorherigen Schritt für Bereich ausgewählt haben, können Sie weiter einschränken, welche Benutzer synchronisiert werden. Erstellen Sie dazu attributbasierte Bereichsfilter.

Wählen Sie im Quellmandanten Bereitstellung aus, und erweitern Sie den Abschnitt Zuordnungen.

Wählen Sie Microsoft Entra ID-Benutzer bereitstellen aus, um die Seite Attributzuordnung zu öffnen.

Wählen Sie unter Quellobjektbereich die Option Alle Datensätze aus.

Wählen Sie auf der Seite Quellobjektbereich die Option Bereichsfilter hinzufügen aus.

Fügen Sie Bereichsfilter hinzu, um zu definieren, welche Benutzer sich im Bereitstellungsbereich befinden.

Informationen zum Konfigurieren von Bereichsfiltern finden Sie in den Anweisungen unter Definieren des Benutzer- oder Gruppenbereichs für die Bereitstellung mit Bereichsfiltern.

Wählen Sie OK und Speichern aus, um die Änderungen zu speichern.

Wenn Sie einen Filter hinzugefügt haben, werden Sie in einer Meldung darauf hingewiesen, dass das Speichern Ihrer Änderungen zur erneuten Synchronisierung aller zugewiesenen Benutzer und Gruppen führt. Dieser Vorgang kann abhängig von der Größe des Verzeichnisses viel Zeit in Anspruch nehmen.

Wählen Sie Ja aus, und schließen Sie die Seite Attributzuordnung.

Schritt 9: Überprüfen von Attributzuordnungen

![]()

Quellmandant

Mit Attributzuordnungen können Sie den Datenfluss zwischen dem Quellmandanten und dem Zielmandanten definieren. Informationen zum Anpassen der Standardattributzuordnungen finden Sie unter Tutorial – Anpassen von Attributzuordnungen für die Benutzerbereitstellung für SaaS-Anwendungen in Microsoft Entra ID.

Wählen Sie im Quellmandanten Bereitstellung aus, und erweitern Sie den Abschnitt Zuordnungen.

Wählen Sie Microsoft Entra ID-Benutzer bereitstellen aus.

Scrollen Sie auf der Seite Attributzuordnung nach unten, um die Benutzerattribute zu überprüfen, die zwischen Mandanten im Abschnitt Attributzuordnungen synchronisiert werden.

Das erste Attribut, alternativeSecurityIdentifier, ist ein internes Attribut, das verwendet wird, um den Benutzer mandantenübergreifend eindeutig zu identifizieren, Benutzer im Quellmandanten mit vorhandenen Benutzern im Zielmandanten abzugleichen und sicherzustellen, dass jeder Benutzer nur über ein Konto verfügt. Das Attribut für den Abgleich kann nicht geändert werden. Der Versuch, das entsprechende Attribut zu ändern oder weitere entsprechende Attribute hinzuzufügen, führt zu einem

schemaInvalid-Fehler.Wählen Sie das Attribut Member (userType) aus, um die Seite Attribut bearbeiten zu öffnen.

Überprüfen Sie die Einstellung Konstanter Wert für das Attribut userType.

Diese Einstellung definiert den Benutzertyp, der im Zielmandanten erstellt wird, und kann einer der Werte in der folgenden Tabelle sein. Standardmäßig werden Benutzer als externes Mitglied (Benutzer für die B2B-Zusammenarbeit) erstellt. Weitere Informationen finden Sie unter Eigenschaften von Microsoft Entra B2B Collaboration-Benutzer*innen.

Konstanter Wert BESCHREIBUNG Member Standard. Benutzer werden als externes Mitglied (Benutzer für die B2B-Zusammenarbeit) im Zielmandanten erstellt. Benutzer können als jedes interne Mitglied des Zielmandanten fungieren. Gast Benutzer werden als externe Gäste (Benutzer für die B2B-Zusammenarbeit) im Zielmandanten erstellt. Hinweis

Wenn B2B-Benutzer bereits im Zielmandanten vorhanden sind, wird Member (userType) nicht in Member geändert, es sei denn, die Einstellung Diese Zuordnung anwenden ist auf Immer festgelegt.

Für den von Ihnen ausgewählten Benutzertyp gelten die folgenden Einschränkungen für Apps oder Dienste (die jedoch nicht darauf beschränkt sind):

App oder Dienst Begrenzungen Power BI - Die Unterstützung für UserType-Member in Power BI befindet sich derzeit in der Vorschauphase. Weitere Informationen finden Sie unter Verteilen von Power BI-Inhalten an externe Gastbenutzer mit Microsoft Entra B2B. Azure Virtual Desktop - Die Benutzertypen „Externes Mitglied“ und „Externer Gast“ werden in Azure Virtual Desktop nicht unterstützt. Wenn Sie Transformationen definieren möchten, wählen Sie auf der Seite Attributzuordnung das Attribut aus, das Sie transformieren möchten, z. B. displayName.

Legen Sie den Zuordnungstyp auf Ausdruck fest.

Geben Sie im Feld Ausdruck den Transformationsausdruck ein. Mit dem Anzeigenamen ist beispielsweise Folgendes möglich:

- Vertauschen Sie den Vor- und Nachnamen, und fügen Sie ein Komma dazwischen hinzu.

- Fügen Sie den Domänennamen in Klammern am Ende des Anzeigenamens hinzu.

Beispiele finden Sie unter Verweis zum Schreiben von Ausdrücken für Attributzuordnungen in Microsoft Entra ID.

Tipp

Sie können Verzeichniserweiterungen zuordnen, indem Sie das Schema für die mandantenübergreifende Synchronisierung aktualisieren. Weitere Informationen finden Sie unter Zuordnen von Verzeichniserweiterungen bei der mandantenübergreifenden Synchronisierung.

Schritt 10: Angeben zusätzlicher Bereitstellungseinstellungen

![]()

Quellmandant

Wählen Sie im Quellmandanten Bereitstellung aus, und erweitern Sie den Abschnitt Einstellungen.

Aktivieren Sie das Kontrollkästchen Bei Fehler E-Mail-Benachrichtigung senden.

Geben Sie im Feld Benachrichtigungs-E-Mail die E-Mail-Adresse einer Person oder einer Gruppe ein, die Benachrichtigungen zu Bereitstellungsfehlern erhalten soll.

E-Mail-Benachrichtigungen werden innerhalb von 24 Stunden gesendet, nachdem der Auftrag den Quarantänestatus erhält. Informationen zu benutzerdefinierten Warnungen finden Sie unter Grundlegendes zur Integration der Bereitstellung in Azure Monitor-Protokolle.

Wählen Sie Versehentliches Löschen verhindern aus, und geben Sie einen Schwellenwert an, um ein versehentliches Löschen zu vermeiden. Standardmäßig ist der Schwellenwert auf 500 festgelegt.

Weitere Informationen finden Sie unter Aktivieren des Features zum Verhindern versehentlicher Löschungen im Microsoft Entra-Bereitstellungsdienst.

Wählen Sie Speichern aus, um die Änderungen zu speichern.

Schritt 11: Testen der bedarfsorientierten Bereitstellung

![]()

Quellmandant

Nachdem Sie nun über eine Konfiguration verfügen, können Sie die bedarfsorientierte Bereitstellung mit einem Ihrer Benutzer testen.

Navigieren Sie im Quellmandanten zu Identität>Externe Identitäten>Mandantenübergreifende Synchronisierung.

Wählen Sie Konfigurationen und dann Ihre Konfiguration aus.

Klicken Sie auf Bei Bedarf bereitstellen.

Suchen Sie im Feld Benutzer oder Gruppe auswählen nach einem Ihrer Testbenutzer, und wählen Sie ihn aus.

Wählen Sie Bereitstellen aus.

Nach einigen Augenblicken wird die Seite Aktion ausführen mit Informationen zur Bereitstellung des Testbenutzers im Zielmandanten angezeigt.

Wenn sich der Benutzer nicht im Bereich befindet, wird eine Seite mit Informationen darüber angezeigt, warum der Testbenutzer übersprungen wurde.

Auf der Seite Bei Bedarf bereitstellen können Sie Details zur Bereitstellung anzeigen und einen Wiederholungsversuch ausführen.

Überprüfen Sie im Zielmandanten, ob der Testbenutzer bereitgestellt wurde.

Wenn alles wie erwartet funktioniert, können Sie der Konfiguration weitere Benutzer zuweisen.

Weitere Informationen finden Sie unter Bedarfsgesteuerte Bereitstellung in Microsoft Entra ID

Schritt 12: Starten des Bereitstellungsauftrags

![]()

Quellmandant

Mit dem Bereitstellungsauftrag wird der erste Synchronisierungszyklus für alle Benutzer gestartet, die im Abschnitt Einstellungen unter Bereich definiert wurden. Der erste Zyklus dauert länger als nachfolgende Zyklen, die ungefähr alle 40 Minuten erfolgen, solange der Microsoft Entra-Bereitstellungsdienst ausgeführt wird.

Navigieren Sie im Quellmandanten zu Identität>Externe Identitäten>Mandantenübergreifende Synchronisierung.

Wählen Sie Konfigurationen und dann Ihre Konfiguration aus.

Überprüfen Sie die Bereitstellungsdetails auf der Seite Übersicht.

Wählen Sie Bereitstellung beginnen aus, um den Bereitstellungsauftrag zu starten.

Schritt 13: Überwachen der Bereitstellung

![]()

![]()

Quell- und Zielmandanten

Nachdem Sie einen Bereitstellungsauftrag gestartet haben, können Sie den Status überwachen.

Im Quellmandanten können Sie auf der Seite Übersicht anhand der Fortschrittsleiste den Status des Bereitstellungszyklus überprüfen und den Fortschritt der Bereitstellung verfolgen. Weitere Informationen finden Sie unter Ermitteln, wann ein bestimmter Benutzer auf eine Anwendung zugreifen kann.

Wenn sich die Bereitstellung in einem fehlerhaften Zustand zu befinden scheint, wird die Konfiguration unter Quarantäne gestellt. Weitere Informationen hierzu finden Sie unter Anwendungsbereitstellung im Quarantänestatus.

Wählen Sie Bereitstellungsprotokolle aus, um zu ermitteln, welche Benutzer erfolgreich bzw. nicht erfolgreich bereitgestellt wurden. Standardmäßig werden die Protokolle nach der Dienstprinzipal-ID der Konfiguration gefiltert. Weitere Informationen finden Sie unter Bereitstellungsprotokolle in Microsoft Entra ID

Wählen Sie Überwachungsprotokolle aus, um alle protokollierten Ereignisse in Microsoft Entra ID anzuzeigen. Weitere Informationen finden Sie unter Überwachungsprotokolle in Microsoft Entra ID

Sie können auch Überwachungsprotokolle im Zielmandanten anzeigen.

Wählen Sie im Zielmandanten Benutzer>Überwachungsprotokolle aus, um protokollierte Ereignisse für die Benutzerverwaltung anzuzeigen.

Schritt 14: Konfigurieren der Einstellungen für das Verlassen

![]()

Zielmandant

Obwohl Benutzer im Zielmandanten bereitgestellt werden, können sie sich dennoch möglicherweise selbst entfernen. Wenn Benutzer sich selbst entfernen und sich im Bereich befinden, werden sie im nächsten Bereitstellungszyklus erneut bereitgestellt. Wenn sich Benutzer nicht selbst aus Ihrer Organisation entfernen können sollen, müssen Sie die Einstellungen für das Verlassen von externen Benutzern konfigurieren.

Navigieren Sie im Zielmandanten zu Identität>Externe Identitäten>Einstellungen für die externe Zusammenarbeit.

Wählen Sie unter Einstellungen für das Verlassen von externen Benutzern aus, ob externe Benutzer ihre Organisation selbst verlassen können.

Diese Einstellung gilt auch für die B2B-Zusammenarbeit und direkte B2B-Verbindungen. Wenn Sie also Einstellungen für das Verlassen von externen Benutzern auf Nein festlegen, können Benutzer für die B2B-Zusammenarbeit und Benutzer der direkten B2B-Verbindung Ihre Organisation nicht eigenständig verlassen. Weitere Informationen finden Sie unter Verlassen einer Organisation als externer Benutzer.

Tipps zur Problembehandlung

Löschen einer Konfiguration

Führen Sie die folgenden Schritte aus, um eine Konfiguration auf der Seite Konfigurationen zu löschen.

Navigieren Sie im Quellmandanten zu Identität>Externe Identitäten>Mandantenübergreifende Synchronisierung.

Fügen Sie auf der Seite Konfigurationen ein Häkchen neben der Konfiguration hinzu, die Sie löschen möchten.

Wählen Sie Löschen und dann OK aus, um die Konfiguration zu löschen.

Gängige Szenarien und Lösungen

Symptom: Testverbindung schlägt mit AzureDirectoryB2BManagementPolicyCheckFailure fehl

Wenn Sie die mandantenübergreifende Synchronisierung im Quellmandanten konfigurieren und die Verbindung testen, tritt die folgende Fehlermeldung auf:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureDirectoryB2BManagementPolicyCheckFailure

Details: Policy permitting auto-redemption of invitations not configured.

Ursache

Dieser Fehler weist darauf hin, dass die Richtlinie zum automatischen Einlösen von Einladungen sowohl im Quell- als auch im Zielmandanten nicht eingerichtet wurde.

Lösung

Führen Sie die Schritte in Schritt 3: Automatisches Einlösen von Einladungen im Zielmandanten und Schritt 4: Automatisches Einlösen von Einladungen im Quellmandanten aus.

Symptom: Das Kontrollkästchen „Automatische Einlösung” ist deaktiviert.

Beim Konfigurieren der mandantenübergreifenden Synchronisierung ist das Kontrollkästchen Automatische Einlösung deaktiviert.

Ursache

Ihr Mandant verfügt über keine P1- oder P2-Lizenz für Microsoft Entra ID.

Lösung

Sie müssen über Microsoft Entra ID P1 oder P2 verfügen, um Vertrauenseinstellungen konfigurieren zu können.

Symptom: Kürzlich gelöschter Benutzer im Zielmandanten wird nicht wiederhergestellt

Nach dem vorläufigen Löschen eines synchronisierten Benutzers im Zielmandanten wird der Benutzer während des nächsten Synchronisierungszyklus nicht wiederhergestellt. Wenn Sie versuchen, einen Benutzer mit bedarfsorientierter Bereitstellung vorläufig zu löschen und den Benutzer dann wiederherzustellen, kann es dazu kommen, dass Benutzer doppelt vorhanden sind.

Ursache

Das Wiederherstellen eines zuvor vorläufig gelöschten Benutzers im Zielmandanten wird nicht unterstützt.

Lösung

Stellen Sie den vorläufig gelöschten Benutzer manuell im Zielmandanten wieder her. Weitere Informationen finden Sie unter Wiederherstellen oder Entfernen eines kürzlich gelöschten Benutzers mithilfe von Microsoft Entra ID.

Symptom – Benutzer werden übersprungen, weil die SMS-Anmeldung für den Benutzer aktiviert ist

Benutzer werden von der Synchronisierung übersprungen. Der Schritt zur Bereichsfestlegung schließt den folgenden Filter mit Status FALSCH ein: „Filter external users.alternativeSecurityIds EQUALS 'None'“

Ursache

Wenn die SMS-Anmeldung für einen Benutzer aktiviert ist, wird er vom Bereitstellungsdienst übersprungen.

Lösung

Deaktivieren Sie die SMS-Anmeldung für die Benutzer. Das folgende Skript zeigt, wie Sie die SMS-Anmeldung mittels PowerShell deaktivieren können.

##### Disable SMS Sign-in options for the users

#### Import module

Install-Module Microsoft.Graph.Users.Actions

Install-Module Microsoft.Graph.Identity.SignIns

Import-Module Microsoft.Graph.Users.Actions

Connect-MgGraph -Scopes "User.Read.All", "Group.ReadWrite.All", "UserAuthenticationMethod.Read.All","UserAuthenticationMethod.ReadWrite","UserAuthenticationMethod.ReadWrite.All"

##### The value for phoneAuthenticationMethodId is 3179e48a-750b-4051-897c-87b9720928f7

$phoneAuthenticationMethodId = "3179e48a-750b-4051-897c-87b9720928f7"

#### Get the User Details

$userId = "objectid_of_the_user_in_Entra_ID"

#### validate the value for SmsSignInState

$smssignin = Get-MgUserAuthenticationPhoneMethod -UserId $userId

{

if($smssignin.SmsSignInState -eq "ready"){

#### Disable Sms Sign-In for the user is set to ready

Disable-MgUserAuthenticationPhoneMethodSmsSignIn -UserId $userId -PhoneAuthenticationMethodId $phoneAuthenticationMethodId

Write-Host "SMS sign-in disabled for the user" -ForegroundColor Green

}

else{

Write-Host "SMS sign-in status not set or found for the user " -ForegroundColor Yellow

}

}

##### End the script

Symptom: Benutzer erhalten bei der Bereitstellung die Fehlermeldung „AzureActiveDirectoryForbidden“.

Benutzer, die in den Geltungsbereich fallen, können keine Bereitstellung vornehmen. Die Details der Bereitstellungsprotokolle enthalten die folgende Fehlermeldung:

Guest invitations not allowed for your company. Contact your company administrator for more details.

Ursache

Dieser Fehler weist darauf hin, dass die Einstellungen für Gasteinladungen im Zielmandanten mit der restriktivsten Einstellung konfiguriert sind: „Niemand in der Organisation kann Gastbenutzer einladen, einschließlich Administratoren (restriktivste Einstellung)“.

Lösung

Ändern Sie die Einstellungen für die Einladung von Gästen im Zielmandanten auf eine weniger restriktive Einstellung. Weitere Informationen finden Sie unter Konfigurieren von Einstellungen für die externe Zusammenarbeit.

Symptom – Der Benutzerprinzipalname wird für vorhandene B2B-Benutzer im Status „Annahme steht aus“ nicht aktualisiert.

Wenn ein Benutzer zum ersten Mal über eine manuelle B2B-Einladung eingeladen wird, wird die Einladung an die E-Mail-Adresse des Quellbenutzers gesendet. Daher wird der Gastbenutzer im Zielmandanten mit einem UPN-Präfix mit unter Verwendung der Eigenschaft für den Quell-E-Mail-Wert erstellt. Es gibt Umgebungen, in denen die Eigenschaften des Quellbenutzerobjekts (UPN und E-Mail-Adresse) unterschiedliche Werte aufweisen, z. B. E-Mail-Adresse = user.mail@domain.com und UPN = user.upn@otherdomain.com. In diesem Fall wird der Gastbenutzer im Zielmandanten mit dem UPN user.mail_domain.com#EXT#@contoso.onmicrosoft.com erstellt.

Das Problem tritt auf, wenn das Quellobjekt in den Bereich für die mandantenübergreifende Synchronisierung aufgenommen und erwartet wird, dass neben anderen Eigenschaften das UPN-Präfix des Zielgastbenutzers aktualisiert wird, damit es dem UPN des Quellbenutzers entspricht. (Im Falle des obigen Beispiels wäre der Wert user.upn_otherdomain.com#EXT#@contoso.onmicrosoft.com.) Das geschieht jedoch nicht während inkrementeller Synchronisierungszyklen, und die Änderung wird ignoriert.

Ursache

Dieses Problem tritt auf, wenn der B2B-Benutzer, der manuell in den Zielmandanten eingeladen wurde, die Einladung nicht akzeptiert oder eingelöst hat, sodass der Status „Annahme steht aus“ lautet. Wenn ein Benutzer über eine E-Mail eingeladen wird, wird ein Objekt mit einer Reihe von Attributen erstellt, die aus der E-Mail aufgefüllt werden. Eins davon ist der UPN, der auf den E-Mail-Wert des Quellbenutzers verweist. Wenn Sie sich später entscheiden, den Benutzer zum Bereich für die mandantenübergreifende Synchronisierung hinzuzufügen, versucht das System, den Quellbenutzer mit einem B2B-Benutzer im Zielmandanten basierend auf dem alternativeSecurityIdentifier-Attribut zu verknüpfen. Für den zuvor erstellten Benutzer wird jedoch die alternativeSecurityIdentifier-Eigenschaft nicht aufgefüllt, da die Einladung nicht eingelöst wurde. Daher berücksichtigt das System dies nicht als neues Benutzerobjekt und aktualisiert den UPN-Wert nicht. Der Benutzerprinzipalname wird in den folgenden Szenarien nicht aktualisiert:

- Der UPN und die E-Mail-Adresse unterscheiden sich für einen Benutzer, wenn er manuell eingeladen wurde.

- Der Benutzer wurde vor dem Aktivieren der mandantenübergreifenden Synchronisierung eingeladen.

- Der Benutzer hat die Einladung nie angenommen, sodass der Status „Annahme steht aus“ lautet.

- Der Benutzer wird in den Bereich für die mandantenübergreifende Synchronisierung aufgenommen.

Lösung

Um das Problem zu beheben, führen Sie die bedarfsgesteuerte Bereitstellung für die betroffenen Benutzer aus, um den UPN zu aktualisieren. Sie können die Bereitstellung auch neu starten, um den UPN für alle betroffenen Benutzer zu aktualisieren. Beachten Sie, dass dadurch ein anfänglicher Zyklus ausgelöst wird, der für große Mandanten sehr lange dauern kann. Um eine Liste der manuell eingeladenen Benutzer im Status „Annahme steht aus“ abzurufen, können Sie ein Skript verwenden. Siehe folgendes Beispiel:

Connect-MgGraph -Scopes "User.Read.All"

$users = Get-MgUser -Filter "userType eq 'Guest' and externalUserState eq 'PendingAcceptance'"

$users | Select-Object DisplayName, UserPrincipalName | Export-Csv "C:\Temp\GuestUsersPending.csv"

Anschließend können Sie provisionOnDemand mit PowerShell für jeden Benutzer verwenden. Die Ratenbegrenzung für diese API beträgt 5 Anforderungen pro 10 Sekunden. Weitere Informationen finden Sie unter Bekannte Einschränkungen bei der bedarfsgesteuerten Bereitstellung.