Einrichten des Kontos mit der modernen Authentifizierung in Exchange Online

Zusammenfassung: Hier erfahren Sie, wie Benutzer mit Konten mit aktivierter moderner Authentifizierung schnell ihre Outlook für IOS und Android-Konten in Exchange Online einrichten können.

Benutzer mit modernen Authentifizierungs-fähigen Konten (Microsoft 365- oder Office 365-Konten oder lokale Konten mit moderner Hybridauthentifizierung) haben zwei Möglichkeiten, ihre eigenen Outlook-Konten für iOS und Android einzurichten: Automatische Erkennung und einmaliges Anmelden. Darüber hinaus bietet Outlook für iOS und Android IT-Administratoren auch die Möglichkeit, Kontokonfigurationen an ihre Microsoft 365- und Office 365-Benutzer zu pushen und zu steuern, ob Outlook für iOS und Android persönliche Konten unterstützt.

Moderne Authentifizierung

Moderne Authentifizierung ist ein Oberbegriff für eine Kombination aus Authentifizierungs- und Autorisierungsmethoden, die Folgendes umfassen:

Authentifizierungsmethoden: Mehrstufige Authentifizierung; Clientzertifikatbasierte Authentifizierung.

Autorisierungsmethoden: Microsofts Implementierung von Open Authorization (OAuth).

Die moderne Authentifizierung wird mithilfe der Microsoft Authentication Library (MSAL) aktiviert. Die MSAL-basierte Authentifizierung verwendet Outlook für iOS und Android, um auf Exchange Online Postfächer in Microsoft 365 oder Office 365 zuzugreifen. Die MSAL-Authentifizierung, die von Office-Apps sowohl auf Desktop- als auch auf mobilen Geräten verwendet wird, umfasst die direkte Anmeldung bei Microsoft Entra ID, dem Identitätsanbieter für Microsoft 365 und Office 365, anstatt Anmeldeinformationen für Outlook bereitzustellen.

Die MSAL-basierte Authentifizierung verwendet OAuth für moderne Authentifizierungs-fähige Konten (Microsoft 365- oder Office 365-Konten oder lokale Konten mit moderner Hybridauthentifizierung). Es bietet auch einen sicheren Mechanismus für Outlook für iOS und Android für den Zugriff auf E-Mails, ohne dass Zugriff auf Benutzeranmeldeinformationen erforderlich ist. Bei der Anmeldung authentifiziert sich der Benutzer direkt bei Microsoft Entra ID und erhält im Gegenzug ein Zugriffs-/Aktualisierungstokenpaar. Das Zugriffstoken gewährt Outlook für iOS und Android Zugriff auf die entsprechenden Ressourcen in Microsoft 365 oder Office 365 (z. B. das Postfach des Benutzers). Ein Aktualisierungstoken wird verwendet, um ein neues Zugriffs- oder Aktualisierungstokenpaar abzurufen, wenn das aktuelle Zugriffstoken abläuft. OAuth bietet Outlook einen sicheren Mechanismus für den Zugriff auf Microsoft 365 oder Office 365, ohne die Anmeldeinformationen eines Benutzers zu benötigen oder zu speichern.

Informationen zur Tokengültigkeitsdauer finden Sie unter Konfigurierbare Tokenlebensdauern in Microsoft Identity Platform. Werte für die Tokengültigkeitsdauer können angepasst werden. weitere Informationen finden Sie unter Konfigurieren der Authentifizierungssitzungsverwaltung mit bedingtem Zugriff. Wenn Sie sich dafür entscheiden, die Tokenlebensdauer zu verringern, können Sie auch die Leistung von Outlook für iOS und Android verringern, da eine geringere Lebensdauer die Anzahl der Male erhöht, mit denen die Anwendung ein neues Zugriffstoken abrufen muss.

Ein zuvor gewährtes Zugriffstoken ist gültig, bis es abläuft. Das Identitätsmodell, das für die Authentifizierung verwendet wird, wirkt sich darauf aus, wie der Kennwortablauf behandelt wird. Es gibt drei Szenarien:

Bei einem Verbundidentitätsmodell muss der lokale Identitätsanbieter Ansprüche zum Kennwortablauf an Microsoft Entra ID senden. Andernfalls kann Microsoft Entra ID nicht auf den Kennwortablauf reagieren. Weitere Informationen finden Sie unter Konfigurieren von AD FS zum Senden von Kennwortablaufansprüchen.

Die Kennworthashsynchronisierung unterstützt keinen Kennwortablauf. Dieses Szenario bedeutet, dass die Apps, die zuvor ein Zugriffs- und Aktualisierungstokenpaar erhalten haben, weiterhin funktionieren, bis die Lebensdauer des Tokenpaars überschritten wird oder der Benutzer das Kennwort ändert. Weitere Informationen finden Sie unter Implementieren der Kennwortsynchronisierung mit Microsoft Entra Connect Sync.

Die Passthrough-Authentifizierung erfordert, dass das Kennwortrückschreiben in Microsoft Entra Connect aktiviert ist. Weitere Informationen finden Sie unter Microsoft Entra Passthrough-Authentifizierung: Häufig gestellte Fragen.

Nach Ablauf des Tokens versucht der Client, das Aktualisierungstoken zum Abrufen eines neuen Zugriffstokens zu verwenden. Da sich das Kennwort des Benutzers jedoch geändert hat, wird das Aktualisierungstoken ungültig (vorausgesetzt, die Verzeichnissynchronisierung zwischen der lokalen Umgebung und Microsoft Entra ID). Das ungültige Aktualisierungstoken zwingt den Benutzer, sich erneut zu authentifizieren, um ein neues Zugriffstoken- und Aktualisierungstokenpaar zu erhalten.

Autodetect

Outlook für IOS und Android bietet eine Lösung namens Automatische Erkennung, mit der Endbenutzer ihre Konten schnell einrichten können. Automatische Erkennung bestimmt anhand der SMTP-Domäne zunächst den Kontotyp des Benutzers. Zu den Kontotypen, die von diesem Dienst abgedeckt werden, gehören Microsoft 365, Office 365, Outlook.com, Google, Yahoo und iCloud. Als Nächstes nimmt AutoDetect die entsprechenden Konfigurationen für die App auf dem Gerät des Benutzers basierend auf diesem Kontotyp vor. Diese Lösung spart Zeit für Benutzer und entfällt die manuelle Eingabe von Konfigurationseinstellungen wie Hostname und Portnummer.

Für die moderne Authentifizierung, die von allen Microsoft 365- oder Office 365-Konten und lokalen Konten mit moderner Hybridauthentifizierung verwendet wird, fragt AutoDetect Exchange Online nach Kontoinformationen eines Benutzers ab und konfiguriert dann Outlook für iOS und Android auf dem Gerät des Benutzers, damit die App eine Verbindung mit Exchange Online herstellen kann. Während dieses Vorgangs muss der Benutzer lediglich die SMTP-Adresse und die Anmeldeinformationen angeben.

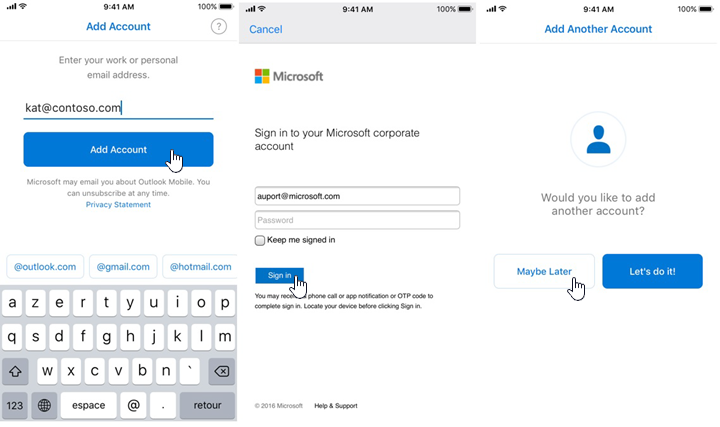

Die folgenden Abbildungen enthalten ein Beispiel für eine Kontofiguration mithilfe der automatischen Erkennung:

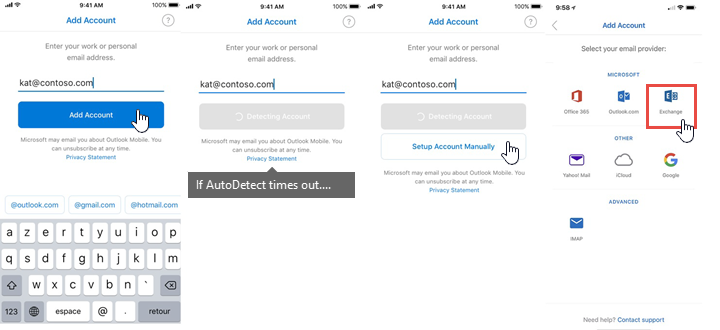

Wenn AutoDetect für einen Benutzer fehlschlägt, zeigen die folgenden Abbildungen einen alternativen Kontokonfigurationspfad mithilfe der manuellen Konfiguration:

Single Sign-On

Alle Microsoft-Apps, die die Microsoft Authentication Library (MSAL) verwenden, unterstützen einmaliges Anmelden. Darüber hinaus wird einmaliges Anmelden auch unterstützt, wenn die Apps mit microsoft Authenticator- oder Microsoft Unternehmensportal-Apps verwendet werden.

Token können in den folgenden Szenarien von anderen Microsoft-Apps (z. B. Word Mobile) freigegeben und wiederverwendet werden:

Wenn die Apps mit demselben Signaturzertifikat signiert sind und denselben Dienstendpunkt oder dieselbe Zielgruppen-URL verwenden (z. B. die Microsoft 365- oder Office 365-URL). In diesem Fall wird das Token im freigegebenen App-Speicher gespeichert.

Wenn die Apps einmaliges Anmelden mit einer Broker-App verwenden oder unterstützen und die Token in der Broker-App gespeichert werden. Microsoft Authenticator ist ein Beispiel für eine Broker-App. Im Broker-App-Szenario startet MSAL nach dem Versuch, sich bei Outlook für iOS und Android anzumelden, die Microsoft Authenticator-App, die eine Verbindung mit Microsoft Entra ID herstellt, um das Token abzurufen. Anschließend wird das Token aufbewahrt und für Authentifizierungsanforderungen von anderen Apps wiederverwendet, solange die konfigurierte Tokenlebensdauer dies zulässt.

Weitere Informationen finden Sie unter Konfigurieren des einmaligen Anmeldens unter macOS und iOS.

Wenn ein Benutzer bereits bei einer anderen Microsoft-App auf seinem Gerät wie Word oder Unternehmensportal angemeldet ist, erkennt Outlook für iOS und Android dieses Token und verwendet es für seine eigene Authentifizierung. Wenn ein solches Token erkannt wird, wird benutzern, die ein Konto in Outlook für iOS und Android hinzufügen, das ermittelte Konto im Menü Einstellungen unter Konten als "Gefunden" angezeigt. Neue Benutzer sehen ihr Konto auf dem Ersten Kontoeinrichtungsbildschirm.

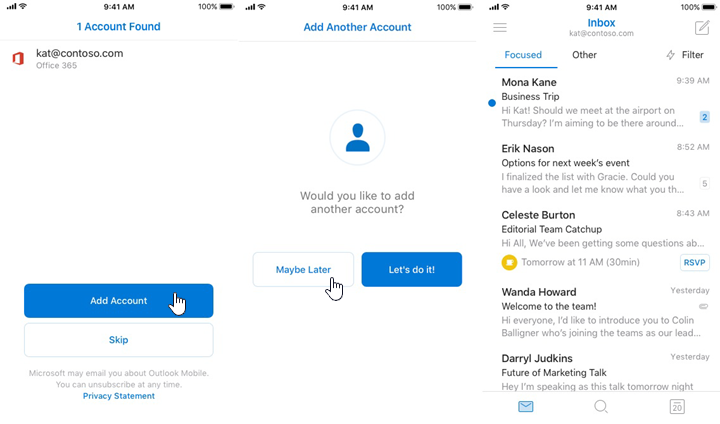

Die folgenden Abbildungen enthalten ein Beispiel für eine Kontofiguration mithilfe des einmaligen Anmeldens für einen neuen Benutzer:

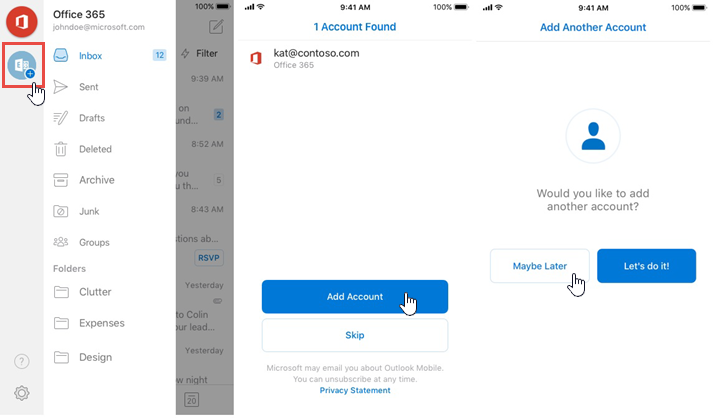

Wenn ein Benutzer bereits über Outlook für iOS und Android verfügt, z. B. für ein persönliches Konto, aber ein Microsoft 365- oder Office 365-Konto erkannt wird, weil er sich kürzlich registriert hat, ähnelt der Pfad für einmaliges Anmelden der folgenden Abbildung:

Kontoeinrichtungskonfiguration über Enterprise Mobility Management

Outlook für iOS und Android bietet IT-Administratoren die Möglichkeit, Kontokonfigurationen per Push an Microsoft 365- oder Office 365-Konten oder lokale Konten mithilfe der modernen Hybridauthentifizierung zu übertragen. Diese Funktion funktioniert mit jedem Anbieter von Unified Endpoint Management (UEM), der den Kanal Managed App Configuration für iOS oder Android im Enterprise-Kanal für Android verwendet.

Sie können die Konfigurationseinstellungen über Intune im Azure-Portal bereitstellen, wenn Benutzer bei Microsoft Intune angemeldet sind.

Nachdem die Kontoeinrichtungskonfiguration im UEM-Anbieter eingerichtet wurde und der Benutzer sein Gerät registriert hat, erkennt Outlook für iOS und Android, dass ein Konto gefunden wurde, und fordert den Benutzer dann auf, das Konto hinzuzufügen. Die einzige Information, die der Benutzer eingeben muss, um die Einrichtung abzuschließen, ist sein Kennwort. Anschließend wird der Postfachinhalt des Benutzers geladen, und der Benutzer kann mit der Verwendung der App beginnen.

Weitere Informationen zu den Konfigurationsschlüsseln für die Kontoeinrichtung, die zum Aktivieren dieser Funktion erforderlich sind, finden Sie im Abschnitt Kontoeinrichtungskonfiguration unter Bereitstellen von Outlook für iOS und Android App Configuration Einstellungen.

Modus für von der Organisation zugelassene Konten

Die Einhaltung der Datensicherheits- und Compliancerichtlinien unserer größten und streng regulierten Kunden ist eine wichtige Säule für den Wert von Microsoft 365 und Office 365. Einige Unternehmen müssen alle Kommunikationsinformationen in ihrer Unternehmensumgebung erfassen und sicherstellen, dass die Geräte nur für die Unternehmenskommunikation verwendet werden. Zur Unterstützung dieser Anforderungen können Outlook für iOS und Android auf unternehmensseitig verwalteten Geräten so konfiguriert werden, dass nur ein einzelnes Unternehmenskonto in Outlook für iOS und Android bereitgestellt werden kann. Wie bei der Kontoeinrichtungskonfiguration funktioniert diese Funktion mit jedem UEM-Anbieter, der den Kanal Managed App Configuration für iOS oder Android im Enterprise-Kanal für Android verwendet. Diese Funktion wird mit Microsoft 365- und Office 365-Konten oder lokalen Konten mit moderner Hybridauthentifizierung unterstützt. Outlook für iOS und Android kann jedoch nur ein einzelnes Unternehmenskonto hinzugefügt werden.

Weitere Informationen zu den Einstellungen, die konfiguriert werden müssen, um den Modus "Zulässige Organisationskonten" bereitzustellen, finden Sie im Abschnitt Für die Organisation zulässige Konten unter Bereitstellen von Outlook für iOS und Android App Configuration Einstellungen.

Hinweis

Die Kontoeinrichtungskonfiguration und der Modus "Organisationszugelassene Konten" können zusammen konfiguriert werden, um die Kontoeinrichtung zu vereinfachen.

Um sicherzustellen, dass diese Benutzer nur auf registrierten Geräten (ob iOS oder Android Enterprise) mit Intune auf Unternehmens-E-Mails zugreifen können, müssen Sie eine Microsoft Entra Richtlinie für bedingten Zugriff mit den Zuweisungssteuerelementen Geräte müssen als konform gekennzeichnet sein und Genehmigte Client-App anfordern verwenden. Details zum Erstellen dieser Art von Richtlinie finden Sie unter Microsoft Entra appbasierten bedingten Zugriff.

Wichtig

Wenn Geräte als konforme Genehmigungssteuerung gekennzeichnet werden müssen , muss das Gerät von Intune verwaltet werden.

Die erste Richtlinie lässt Outlook für iOS und Android zu und verhindert, dass OAuth-fähige Exchange ActiveSync-Clients eine Verbindung zu Exchange Online herstellen. Weitere Informationen finden Sie unter "Schritt 1: Konfigurieren einer Microsoft Entra Richtlinie für bedingten Zugriff für Exchange Online", aber wählen Sie im fünften Schritt "Gerät muss als konform gekennzeichnet werden", "Genehmigte Client-App erforderlich" und "Alle ausgewählten Steuerelemente erforderlich" aus.

Die zweite Richtlinie verhindert, dass Exchange ActiveSync Clients, die die Standardauthentifizierung verwenden, eine Verbindung mit Exchange Online herstellen. Weitere Informationen finden Sie unter Schritt 2: Konfigurieren einer richtlinie für Microsoft Entra bedingten Zugriff für Exchange Online mit der aktiven Synchronisierung (Active Sync, EAS).