Erweiterte Filterung für Connectors in Exchange Online

Ordnungsgemäß konfigurierte eingehende Connectors sind eine vertrauenswürdige Quelle für eingehende E-Mails an Microsoft 365 oder Office 365. Aber in komplexen Routingszenarien, in denen E-Mails für Ihre Microsoft 365- oder Office 365 Domäne zuerst an eine andere Stelle weitergeleitet werden, ist die Quelle des eingehenden Connectors in der Regel nicht der wahre Indikator dafür, woher die Nachricht stammt. Zu den komplexen Routingszenarien gehören:

- Cloudfilterdienste von Drittanbietern

- Verwaltete Filterappliances

- Hybridumgebungen (z. B. lokales Exchange)

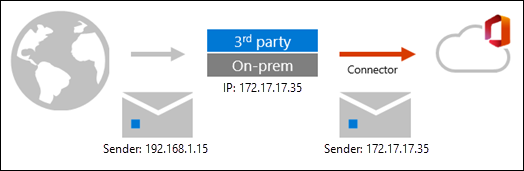

Das E-Mail-Routing sieht in komplexen Szenarien wie folgt aus:

Wie Sie sehen können, übernimmt die Nachricht die Quell-IP des Diensts, Anwendung oder lokalen Exchange-organization, das sich vor Microsoft 365 befindet. Die Nachricht geht in Microsoft 365 mit einer anderen Quell-IP-Adresse ein. Dieses Verhalten ist keine Einschränkung von Microsoft 365. Es ist einfach, wie SMTP funktioniert.

In diesen Szenarien können Sie Exchange Online Protection (EOP) und Microsoft Defender for Office 365 weiterhin optimal nutzen, indem Sie die erweiterte Filterung für Connectors (auch als Skip Listing bezeichnet) verwenden.

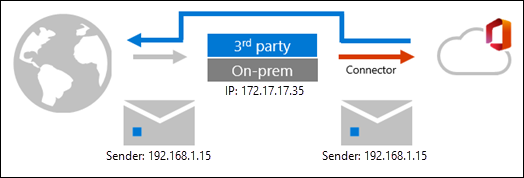

Nachdem Sie die erweiterte Filterung für Connectors aktiviert haben, sieht das E-Mail-Routing in komplexen Routingszenarien wie folgt aus:

Wie Sie sehen können, ermöglicht die erweiterte Filterung für Connectors die Beibehaltung von IP-Adress- und Absenderinformationen, was die folgenden Vorteile bietet:

- Verbesserte Genauigkeit für den Microsoft-Filterstapel und Machine Learning-Modelle, einschließlich:

- Heuristisches Clustering

- Antispoofing

- Antiphishing

- Bessere Funktionen nach Sicherheitsverletzungen in automatisierter Untersuchung und Reaktion (AIR)

- In der Lage, die explizite E-Mail-Authentifizierung (SPF, DKIM und DMARC) zu verwenden, um den Ruf der sendenden Domäne für Identitätswechsel und Spooferkennung zu überprüfen. Weitere Informationen zur expliziten und impliziten E-Mail-Authentifizierung finden Sie unter Email-Authentifizierung in EOP.

Weitere Informationen finden Sie im Abschnitt Was geschieht, wenn Sie die erweiterte Filterung für Connectors aktivieren? weiter unten in diesem Artikel.

Verwenden Sie die Verfahren in diesem Artikel, um die erweiterte Filterung für Connectors für einzelne Connectors zu aktivieren. Weitere Informationen zu Connectors in Exchange Online finden Sie unter Konfigurieren des Nachrichtenflusses mithilfe von Connectors.

Hinweis

- Es wird immer empfohlen, ihren MX-Eintrag auf Microsoft 365 oder Office 365 zu verweisen, um die Komplexität zu reduzieren. Beispielsweise können einige Hosts DKIM-Signaturen ungültig werden, was zu falsch positiven Ergebnissen führt. Wenn zwei Systeme für den E-Mail-Schutz zuständig sind, ist es komplizierter zu bestimmen, welches System auf die Nachricht reagiert hat.

- Die häufigsten Szenarien, für die erweiterte Filterung entwickelt wurde, sind Hybridumgebungen. Die E-Mails, die für lokale Postfächer bestimmt sind (ausgehende E-Mails), werden jedoch weiterhin nicht nach EOP gefiltert. Die einzige Möglichkeit, eine vollständige EOP-Überprüfung für alle Postfächer zu erhalten, besteht darin, Ihren MX-Eintrag auf Microsoft 365 oder Office 365 zu verschieben.

- Mit Ausnahme von Szenarien mit linearem eingehendem Routing, in denen MX auf lokale Server verweist, wird das Hinzufügen Ihrer lokalen Hybridserver-IP-Adressen zur Erweiterten Filter skip-Liste in einem szenario mit zentralisiertem Nachrichtenfluss nicht unterstützt. Dies kann dazu führen, dass EOP Die E-Mails Ihres lokalen Hybridservers überprüft und einen Compauth-Headerwert hinzufügt und dazu führen kann, dass EOP die Nachricht als Spam kennzeichnet. In einer konfigurierten Hybridumgebung ist es nicht erforderlich, sie der Skip-Liste hinzuzufügen. Die Überspringen-Liste dient in erster Linie dazu, Szenarien zu behandeln, in denen vor Ihrem Microsoft 365-Mandanten ein Gerät/Filter eines Drittanbieters vorhanden ist. Weitere Informationen finden Sie unter MX-Eintrag verweist auf Spamfilterung von Drittanbietern.

- Platzieren Sie nach EOP keinen weiteren Überprüfungsdienst oder Host. Nachdem EOP eine Nachricht überprüft hat, sollten Sie darauf achten, die Vertrauenskette nicht zu unterbrechen, indem Sie E-Mails über einen Nicht-Exchange-Server weiterleiten, der nicht Teil Ihrer Cloud oder lokalen organization ist. Wenn die Nachricht schließlich im Zielpostfach eingeht, sind die Header aus der ersten Überprüfungsbewertung möglicherweise nicht mehr korrekt. Der zentralisierte E-Mail-Transport sollte nicht verwendet werden, um Nicht-Exchange-Server in den Nachrichtenflusspfad einzuführen.

Konfigurieren der erweiterten Filterung für Connectors

Was sollten Sie wissen, bevor Sie beginnen?

Schließen Sie alle vertrauenswürdigen IP-Adressen ein, die den lokalen Hosts zugeordnet sind, oder die Filter von Drittanbietern, die E-Mails an Ihre Microsoft 365- oder Office 365 organization senden, einschließlich aller Zwischenhops mit öffentlichen IP-Adressen. Informationen zum Abrufen dieser IP-Adressen finden Sie in der Dokumentation oder dem Support, der mit dem Dienst bereitgestellt wird.

Wenn Sie über Nachrichtenflussregeln (auch als Transportregeln bezeichnet) verfügen, die die SCL für Nachrichten, die über diesen Connector übertragen werden, auf -1 festlegen, müssen Sie diese Nachrichtenflussregeln deaktivieren , nachdem Sie die erweiterte Filterung für Connectors aktiviert haben.

Um das Microsoft Defender-Portal zu öffnen, wechseln Sie zu https://security.microsoft.com. Um direkt zur Seite Erweiterte Filterung für Connectors zu wechseln, verwenden Sie https://security.microsoft.com/skiplisting.

Wie Sie eine Verbindung mit Exchange Online PowerShell herstellen, finden Sie unter Herstellen einer Verbindung mit Exchange Online PowerShell. Informationen zum Herstellen einer Verbindung mit Exchange Online Protection PowerShell finden Sie unter Herstellen einer Verbindung mit Exchange Online Protection PowerShell.

Zum Konfigurieren der erweiterten Filterung für Connectors müssen Sie Mitglied einer der folgenden Rollengruppen sein:

- Organisationsverwaltung oder Sicherheitsadministrator im Microsoft Defender-Portal.

- Organisationsverwaltung in Exchange Online.

Die erweiterte Filterung für Connectors wird in Hybridumgebungen mit zentralisiertem E-Mail-Transport nicht unterstützt.

Verwenden des Microsoft Defender-Portals zum Konfigurieren der erweiterten Filterung für Connectors für einen eingehenden Connector

Navigieren Sie im Microsoft Defender-Portal zu Email & Richtlinien für zusammenarbeit>& Regeln> Seite >BedrohungsrichtlinienAbschnitt>Erweiterte Filterung.

Wählen Sie auf der Seite Erweiterte Filterung für Connectors den eingehenden Connector aus, den Sie konfigurieren möchten, indem Sie auf den Namen klicken.

Konfigurieren Sie im angezeigten Flyout mit den Connectordetails die folgenden Einstellungen:

Zu überspringende IP-Adressen: Wählen Sie einen der folgenden Werte aus:

Erweiterte Filterung für Connectors deaktivieren: Deaktivieren Sie die erweiterte Filterung für Connectors auf dem Connector.

Automatisches Erkennen und Überspringen der letzten IP-Adresse: Dieser Wert wird empfohlen, wenn Sie nur die letzte Nachrichtenquelle überspringen müssen.

Überspringen Sie diese IP-Adressen, die dem Connector zugeordnet sind: Wählen Sie diesen Wert aus, um eine Liste der zu überspringenden IP-Adressen zu konfigurieren.

Wichtig

- Die Eingabe der IP-Adressen von Microsoft 365 oder Office 365 wird nicht unterstützt. Verwenden Sie dieses Feature nicht, um Probleme zu kompensieren, die durch nicht unterstützte E-Mail-Routingpfade verursacht werden. Seien Sie vorsichtig, und beschränken Sie die IP-Adressbereiche auf die E-Mail-Systeme, die die Nachrichten Ihrer eigenen organization vor Microsoft 365 oder Office 365 verarbeiten.

- Die Eingabe einer privaten IP-Adresse, die von RFC 1918 (10.0.0.0/8, 172.16.0.0/12 und 192.168.0.0/16) definiert ist, wird nicht unterstützt. Die erweiterte Filterung erkennt und überspringt automatisch private IP-Adressen. Wenn der vorherige Hop ein E-Mail-Server ist, der sich hinter einem NAT-Gerät (Network Address Translation) befindet, das private IP-Adressen zuweist, empfiehlt es sich, NAT so zu konfigurieren, dass dem E-Mail-Server eine öffentliche IP-Adresse zugewiesen wird.

Wenn Sie Die letzte IP-Adresse automatisch erkennen und überspringen oder Diese dem Connector zugeordneten IP-Adressen überspringen ausgewählt haben, wird der Abschnitt Auf diese Benutzer anwenden angezeigt:

Auf gesamte organization anwenden: Wir empfehlen diesen Wert, nachdem Sie das Feature zuerst für eine kleine Anzahl von Empfängern getestet haben.

Auf eine kleine Gruppe von Benutzern anwenden: Wählen Sie diesen Wert aus, um eine Liste der Empfänger-E-Mail-Adressen zu konfigurieren, für die die erweiterte Filterung für Connectors gilt. Wir empfehlen diesen Wert als ersten Test des Features.

Hinweis

- Dieser Wert wirkt sich nur auf die tatsächlich angegebenen E-Mail-Adressen aus. Wenn einem Benutzer beispielsweise fünf E-Mail-Adressen zugeordnet sind (auch als Proxyadressen bezeichnet), müssen Sie hier alle fünf E-Mail-Adressen angeben. Andernfalls werden Nachrichten, die an die vier anderen E-Mail-Adressen gesendet werden, normal gefiltert.

- In Hybridumgebungen, in denen eingehende E-Mails über das lokale Exchange übertragen werden, müssen Sie die targetAddress des MailUser-Objekts angeben. Beispiel: michelle@contoso.mail.onmicrosoft.com.

- Dieser Wert wirkt sich nur auf Nachrichten aus, bei denen hier alle Empfänger angegeben sind. Wenn eine Nachricht Empfänger enthält , die hier nicht angegeben sind, wird die normale Filterung auf alle Empfänger der Nachricht angewendet.

Auf gesamte organization anwenden: Wir empfehlen diesen Wert, nachdem Sie das Feature zuerst an einigen Empfängern getestet haben.

Klicken Sie nach Abschluss des Vorgangs auf Speichern.

Verwenden sie Exchange Online PowerShell oder Exchange Online Protection PowerShell, um die erweiterte Filterung für Connectors für einen eingehenden Connector zu konfigurieren.

Verwenden Sie die folgende Syntax, um die erweiterte Filterung für Connectors für einen eingehenden Connector zu konfigurieren:

Set-InboundConnector -Identity <ConnectorIdentity> [-EFSkipLastIP <$true | $false>] [-EFSkipIPs <IPAddresses>] [-EFUsers "emailaddress1","emailaddress2",..."emailaddressN"]

EFSkipLastIP: Gültige Werte sind:

$true: Nur die letzte Nachrichtenquelle wird übersprungen.$false: Überspringen Sie die durch den EFSkipIPs-Parameter angegebenen IP-Adressen. Wenn dort keine IP-Adressen angegeben sind, ist die erweiterte Filterung für Connectors für den eingehenden Connector deaktiviert. Der Standardwert ist$false.

EFSkipIPs: Die spezifischen IP-Adressen, die übersprungen werden sollen, wenn der EFSkipLastIP-Parameterwert ist

$false. Gültige Werte sind:- Eine einzelne IP-Adresse: Beispiel:

192.168.1.1. - Ein IP-Adressbereich: Beispiel:

192.168.1.0-192.168.1.31. - Classless Inter-Domain Routing(CIDR)-IP-Adresse: Beispiel

192.168.1.0/25: .

Einschränkungen für IP-Adressen finden Sie im vorherigen Abschnitt Überspringen dieser IP-Adressen, die der Connectorbeschreibung zugeordnet sind .

- Eine einzelne IP-Adresse: Beispiel:

EFUsers: Die durch Trennzeichen getrennte E-Mail-Adresse der Empfänger-E-Mail-Adressen, auf die Sie die erweiterte Filterung für Connectors anwenden möchten. Informationen zu Einschränkungen für einzelne Empfänger finden Sie unter Anwenden auf eine kleine Gruppe von Benutzern im vorherigen Abschnitt. Der Standardwert ist leer (

$null), was bedeutet, dass die erweiterte Filterung für Connectors auf alle Empfänger angewendet wird.

In diesem Beispiel wird der eingehende Connector mit dem Namen Vom Antispamdienst mit den folgenden Einstellungen konfiguriert:

- Die erweiterte Filterung für Connectors ist für den Connector aktiviert, und die IP-Adresse der letzten Nachrichtenquelle wird übersprungen.

- Die erweiterte Filterung für Connectors gilt nur für die E-Mail-Adressen michelle@contoso.comdes Empfängers , laura@contoso.comund julia@contoso.com.

Set-InboundConnector -Identity "From Anti-Spam Service" -EFSkipLastIP $true -EFUsers "michelle@contoso.com","laura@contoso.com","julia@contoso.com"

Hinweis: Um die erweiterte Filterung für Connectors zu deaktivieren, verwenden Sie den Wert $false für den EFSkipLastIP-Parameter .

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Set-InboundConnector.

Was geschieht, wenn Sie die erweiterte Filterung für Connectors aktivieren?

In der folgenden Tabelle wird beschrieben, wie Verbindungen vor und nach dem Aktivieren der erweiterten Filterung für Connectors aussehen:

| Feature | Bevor die erweiterte Filterung aktiviert wird | Nachdem die erweiterte Filterung aktiviert wurde |

|---|---|---|

| Email Domänenauthentifizierung | Implizite Verwendung von Anti-Spoof-Schutztechnologie. | Explizit, basierend auf den SPF-, DKIM- und DMARC-Einträgen der Quelldomäne im DNS. |

| X-MS-Exchange-ExternalOriginalInternetSender | Nicht verfügbar | Dieser Header wird gestempelt, wenn der Eintrag überspringen erfolgreich war, für den Connector aktiviert wurde und eine Empfängerüberstimmung erfolgt. Der Wert dieses Felds enthält Informationen zur tatsächlichen Quelladresse. |

| X-MS-Exchange-SkipListedInternetSender | Nicht verfügbar | Dieser Header wird gestempelt, wenn listen überspringen für den Connector aktiviert war, unabhängig von Empfängerüberstimmungen. Der Wert dieses Felds enthält Informationen zur tatsächlichen Quelladresse. Dieser Header wird hauptsächlich zu Berichterstellungszwecken und zum Verstehen von WhatIf-Szenarien verwendet. |

Sie können die Verbesserungen bei der Filterung und Berichterstellung anzeigen, indem Sie den Bericht Threat Protection status im Microsoft Defender-Portal verwenden. Weitere Informationen finden Sie unter Threat Protection status Bericht.