Einrichten der Lookout Mobile Endpoint Security-Integration in Intune

In einer Umgebung, die die Voraussetzungen erfüllt, können Sie Lookout Mobile Endpoint Security in Intune integrieren. Die Informationen in diesem Artikel können Sie beim Einrichten der Integration und beim Konfigurieren wichtiger Einstellungen in Lookout für die Verwendung mit Intune unterstützen.

Wichtig

Ein vorhandener Lookout Mobile Endpoint Security-Mandant, der noch nicht Ihrem Microsoft Entra Mandanten zugeordnet ist, kann nicht für die Integration in Microsoft Entra ID und Intune verwendet werden. Wenden Sie sich an den Lookout-Support, um einen neuen Lookout Mobility Endpoint Security-Mandanten zu erstellen. Verwenden Sie den neuen Mandanten, um das Onboarding Ihrer Microsoft Entra-Benutzer durchzuführen.

Sammeln von Microsoft Entra Informationen

Um Lookout in Intune zu integrieren, ordnen Sie Ihren Lookout Mobility Endpoint Security-Mandanten Ihrem Microsoft Entra-Abonnement zu.

Um die Integration Ihres Lookout Mobile Endpoint Security-Abonnements mit Intune zu aktivieren, stellen Sie dem Lookout-Support (enterprisesupport@lookout.com) die folgenden Informationen zur Verfügung:

Microsoft Entra Mandanten-ID

Microsoft Entra Gruppenobjekt-ID für die Gruppe mit vollständigem Zugriff auf die Lookout Mobile Endpoint Security (MES)-Konsole.

Sie erstellen diese Benutzergruppe in Microsoft Entra ID, um die Benutzer zu enthalten, die Vollzugriff haben, um sich bei der Lookout-Konsole anzumelden. Benutzer müssen Mitglieder dieser Gruppe oder einer optionalen Gruppe mit eingeschränktem Zugriff sein, um sich bei der Lookout-Konsole anzumelden.

Microsoft Entra Gruppenobjekt-ID für die Gruppe mit eingeschränktem Zugriff auf die Lookout MES-Konsole (optionale Gruppe).

Sie erstellen diese optionale Benutzergruppe in Microsoft Entra ID, um Benutzer zu enthalten, die keinen Zugriff auf mehrere Konfigurations- und Registrierungsmodule der Lookout-Konsole haben sollten. Stattdessen sollen diese Benutzer schreibgeschützten Zugriff auf das Security Policy-Modul der Lookout-Konsole haben. Benutzer müssen Mitglieder dieser optionalen Gruppe oder der erforderlichen Gruppe mit Vollzugriff sein, um sich bei der Lookout-Konsole anzumelden.

Sammeln von Informationen aus Microsoft Entra ID

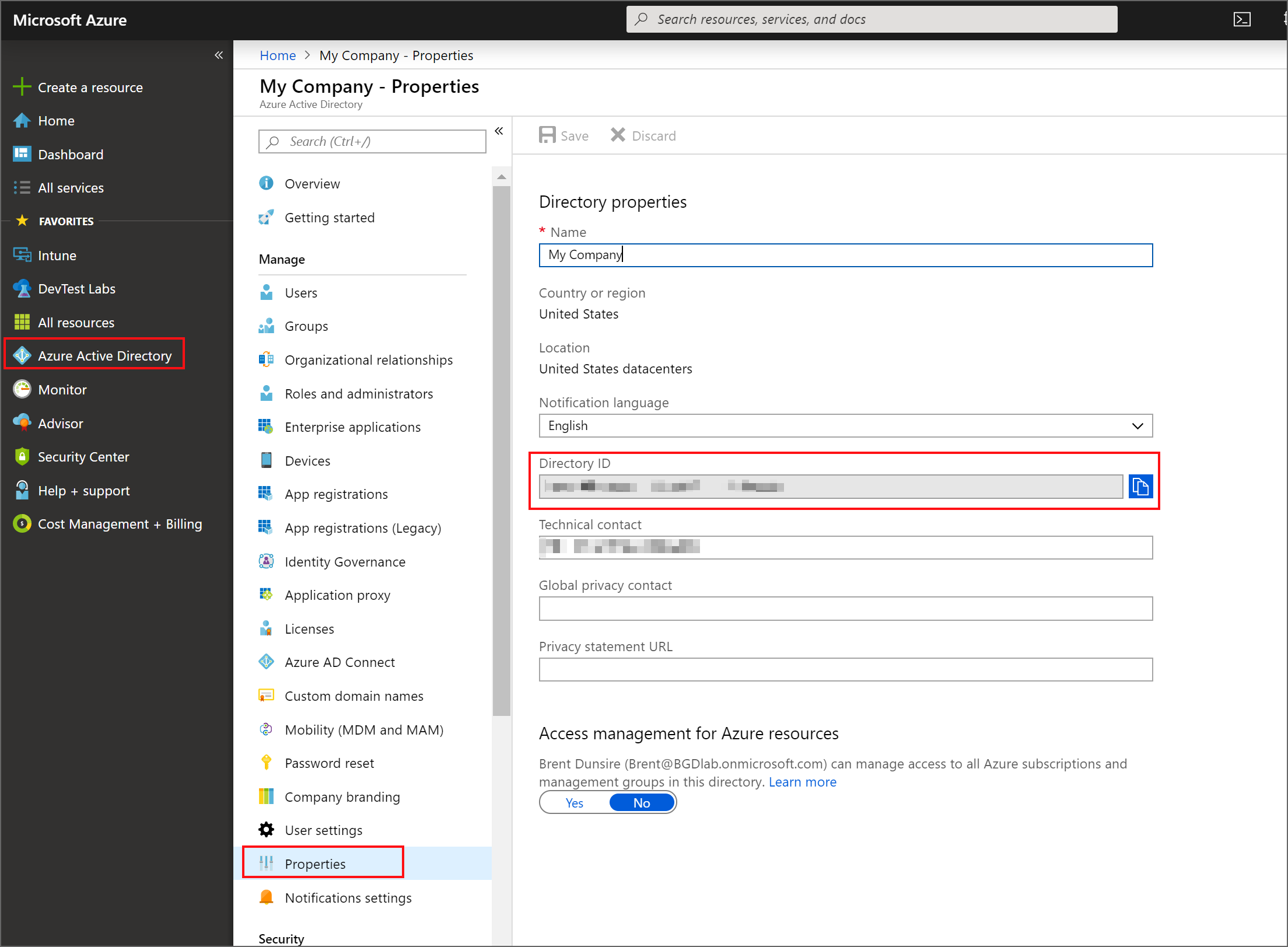

Melden Sie sich mit einem globalen Administratorkonto beim Azure-Portal an.

Wechseln Sie zu Microsoft Entra ID>Eigenschaften, und suchen Sie Ihre Mandanten-ID. Verwenden Sie die Schaltfläche Kopieren, um die Verzeichnis-ID zu kopieren, und speichern Sie sie in einer Textdatei.

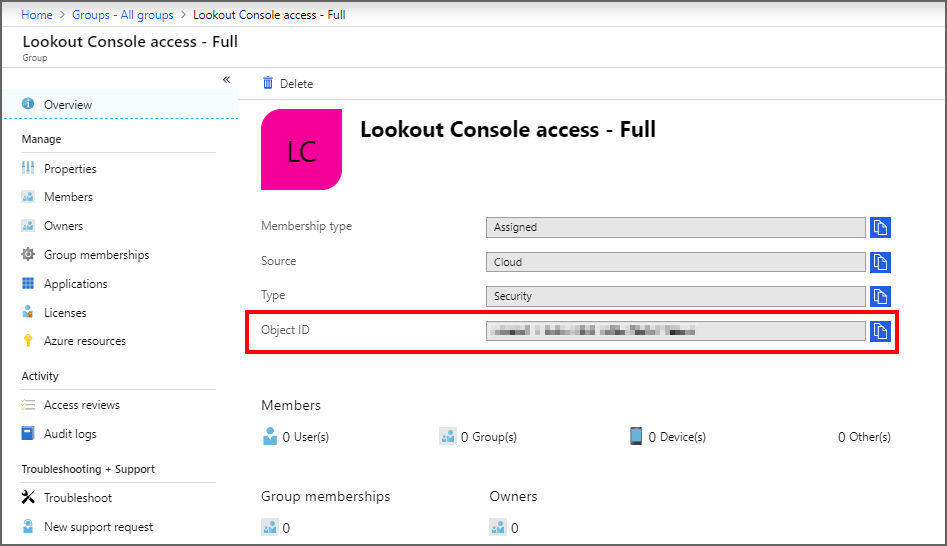

Suchen Sie als Nächstes die Microsoft Entra Gruppen-ID für die Konten, die Sie verwenden, um Microsoft Entra Benutzern Zugriff auf die Lookout-Konsole zu gewähren. Eine Gruppe erhält Vollzugriff, die zweite Gruppe mit eingeschränktem Zugriff ist optional. So rufen Sie die Objekt-ID für die Konten ab:

Wechseln Sie zu Microsoft Entra ID>Gruppen, um den Bereich Gruppen – Alle Gruppen zu öffnen.

Wählen Sie die Gruppe aus, die Sie für den Vollzugriff erstellt haben, um den Bereich Übersicht für diese Gruppe zu öffnen.

Verwenden Sie die Schaltfläche Kopieren, um die Objekt-ID zu kopieren, und speichern Sie sie in einer Textdatei.

Wiederholen Sie den Vorgang für die Gruppe mit eingeschränktem Zugriff, falls Sie diese Gruppe verwenden.

Nachdem Sie diese Informationen gesammelt haben, wenden Sie sich an den Lookout-Support (E-Mail: enterprisesupport@lookout.com). Lookout Support arbeitet mit Ihrem primären Kontakt zusammen, um ihr Abonnement zu integrieren und Ihr Lookout Enterprise-Konto zu erstellen, indem Sie die von Ihnen bereitgestellten Informationen verwenden.

Konfigurieren Ihres Lookout-Abonnements

Die folgenden Schritte sind in der Lookout Enterprise-Verwaltungskonsole auszuführen und eine Verbindung mit dem Lookout-Dienst für Intune registrierte Geräte (über Gerätekonformität) und nicht registrierte Geräte (über App-Schutzrichtlinien) zu aktivieren.

Nachdem der Lookout-Support Ihr Lookout Enterprise-Konto erstellt hat, sendet Lookout eine E-Mail an den primären Kontakt Ihres Unternehmens, die einen Link zur Anmelde-URL enthält: https://aad.lookout.com/les?action=consent.

Erste Anmeldung

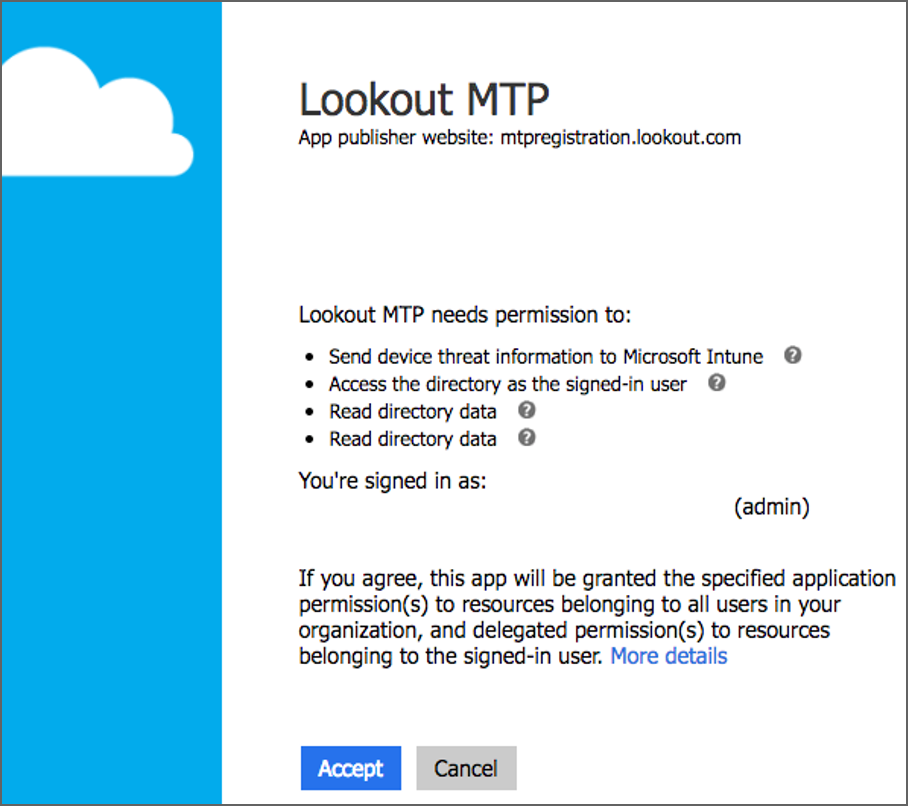

Bei der ersten Anmeldung bei der Lookout MES-Konsole wird eine Zustimmungsseite (https://aad.lookout.com/les?action=consent) angezeigt. Melden Sie sich als Microsoft Entra globalen Administrator an und akzeptieren. Für eine nachfolgende Anmeldung muss der Benutzer nicht über diese Berechtigungsstufe Microsoft Entra ID verfügen.

Eine Zustimmungsseite wird angezeigt. Wählen Sie Annehmen aus, um die Registrierung durchzuführen.

Wenn Sie die Bedingungen akzeptiert haben, werden Sie zur Lookout-Konsole weitergeleitet.

Nach der ersten Anmeldung und der Zustimmung werden Benutzer, die sich über https://aad.lookout.com anmelden, zur MES-Konsole weitergeleitet. Wenn die Zustimmung noch nicht erteilt wurde, führen alle Anmeldeversuche zu einem Anmeldefehler.

Konfigurieren des Intune-Connectors

Im folgenden Verfahren wird davon ausgegangen, dass Sie zuvor eine Benutzergruppe in Microsoft Entra ID zum Testen Ihrer Lookout-Bereitstellung erstellt haben. Am besten beginnen Sie mit einer kleinen Gruppe von Benutzern, damit Ihre Lookout- und Intune-Administratoren sich mit den Produktintegrationen vertraut machen können. Wenn die Administratoren die Integrationen kennen, können Sie die Registrierung auf weitere Benutzergruppen ausdehnen.

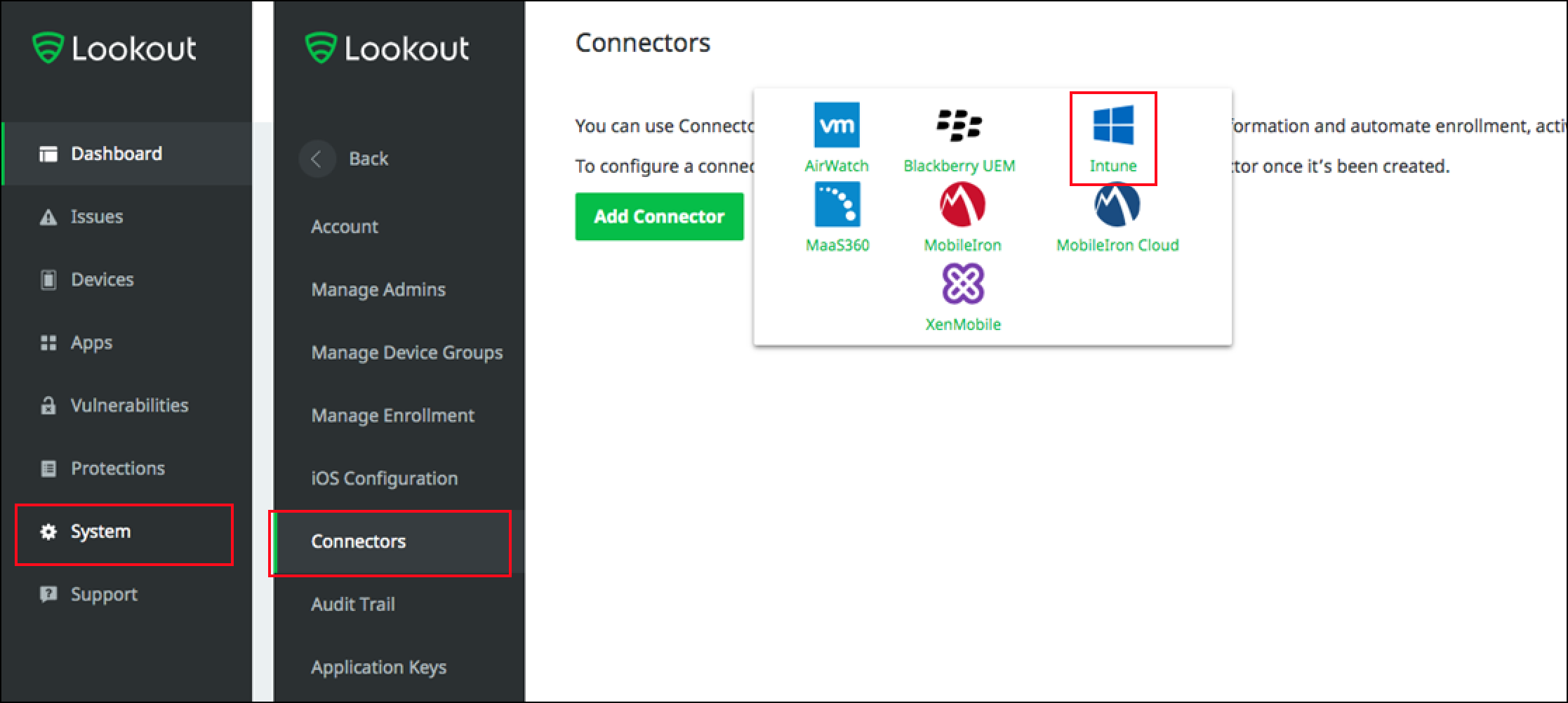

Melden Sie sich bei der Lookout MES-Konsole an, wechseln Sie zuSystemconnectors>, und wählen Sie dann Connector hinzufügen aus. Klicken Sie auf Intune.

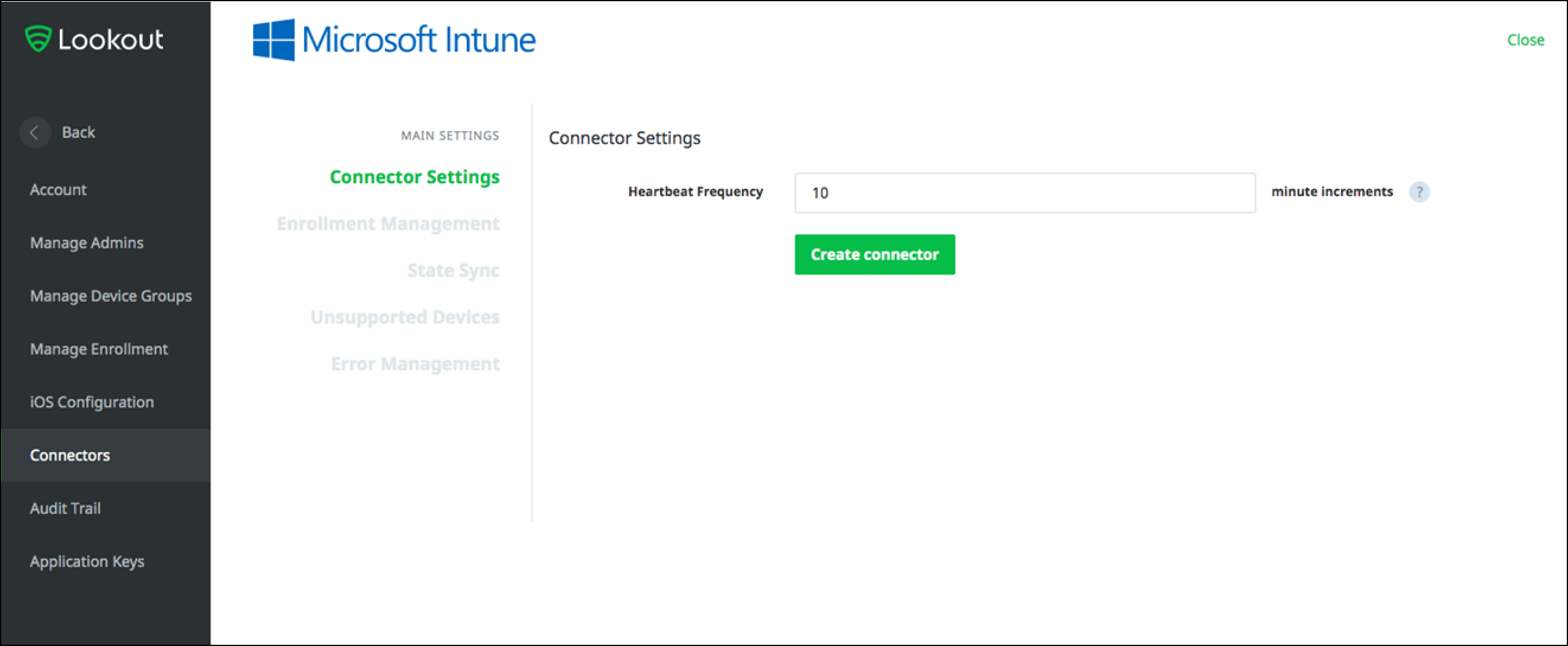

Wählen Sie im Bereich Microsoft Intune die Option Connection Settings (Verbindungseinstellungen) aus, und geben Sie die Heartbeat Frequency (Taktfrequenz) in Minuten an.

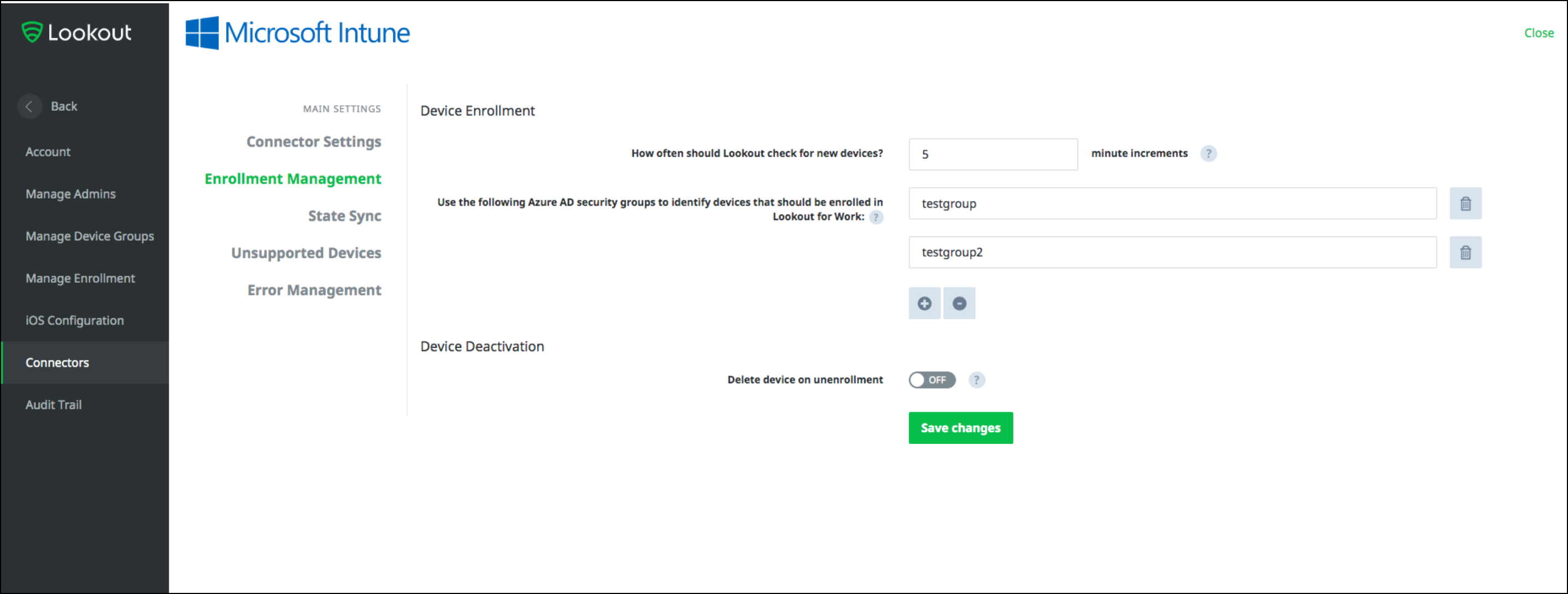

Wählen Sie Registrierungsverwaltung aus, und geben Sie unter Verwenden der folgenden Microsoft Entra Sicherheitsgruppen zum Identifizieren von Geräten, die bei Lookout for Work registriert werden sollen, den Gruppennamen einer Microsoft Entra Gruppe an, die mit Lookout verwendet werden soll, und wählen Sie dann Änderungen speichern aus.

Informationen zu den von Ihnen verwendeten Gruppen:

- Als bewährte Methode sollten Sie mit einer Microsoft Entra Sicherheitsgruppe beginnen, die nur wenige Benutzer enthält, um die Lookout-Integration zu testen.

- Beim Gruppennamen wird die Groß-/Kleinschreibung beachtet, wie in den Eigenschaften der Sicherheitsgruppe im Azure-Portal gezeigt.

- Die Gruppen, die Sie für die Registrierungsverwaltung angeben, definieren die Gruppe von Benutzern, deren Geräte bei Lookout registriert werden. Wenn sich ein Benutzer in einer Registrierungsgruppe befindet, sind seine Geräte in Microsoft Entra ID registriert und für die Aktivierung in Lookout MES berechtigt. Wenn ein Benutzer die Lookout for Work-Anwendung zum ersten Mal auf einem unterstützten Gerät öffnet, wird er aufgefordert, sie zu aktivieren.

Wählen Sie State Sync (Statussynchronisierung) aus, und stellen Sie sicher, dass sowohl Device Status (Gerätestatus) als auch Threat Status (Bedrohungsstatus) auf On (Ein) festgelegt sind. Damit die Lookout-Intune-Integration ordnungsgemäß funktioniert, sind beide Optionen erforderlich.

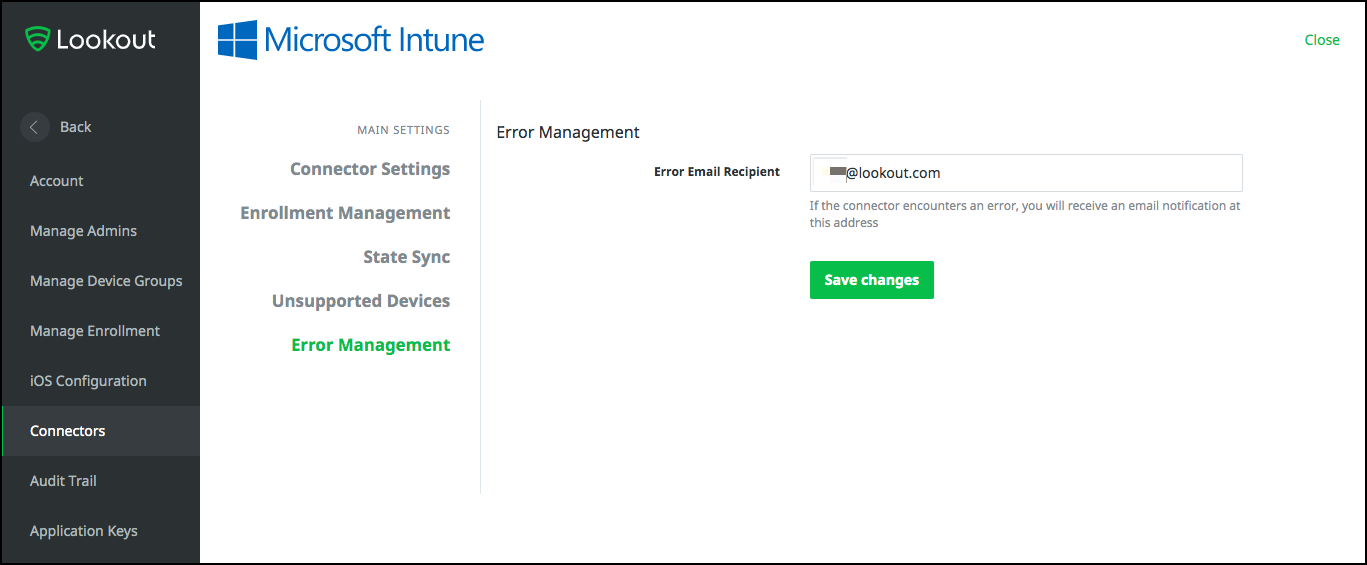

Klicken Sie auf Error Management (Fehlerverwaltung), geben Sie die E-Mail-Adresse an, an die Fehlerberichte gesendet werden sollen, und klicken Sie dann auf Save changes (Änderungen speichern).

Klicken Sie auf Create Connector (Connector erstellen), um die Konfiguration des Connectors abzuschließen. Wenn Sie mit den Ergebnissen zufrieden sind, können Sie die Registrierung später auf weitere Benutzergruppen ausdehnen.

Konfigurieren von Intune zur Verwendung von Lookout als Mobile Threat Defense-Anbieter

Nach dem Konfigurieren von Lookout MES müssen Sie eine Verbindung zu Lookout in Intune einrichten.

Zusätzliche Einstellungen in der Lookout MES-Konsole

Im Folgenden finden Sie einige zusätzliche Einstellungen, die Sie in der Lookout MES-Konsole konfigurieren können.

Konfigurieren von Registrierungseinstellungen

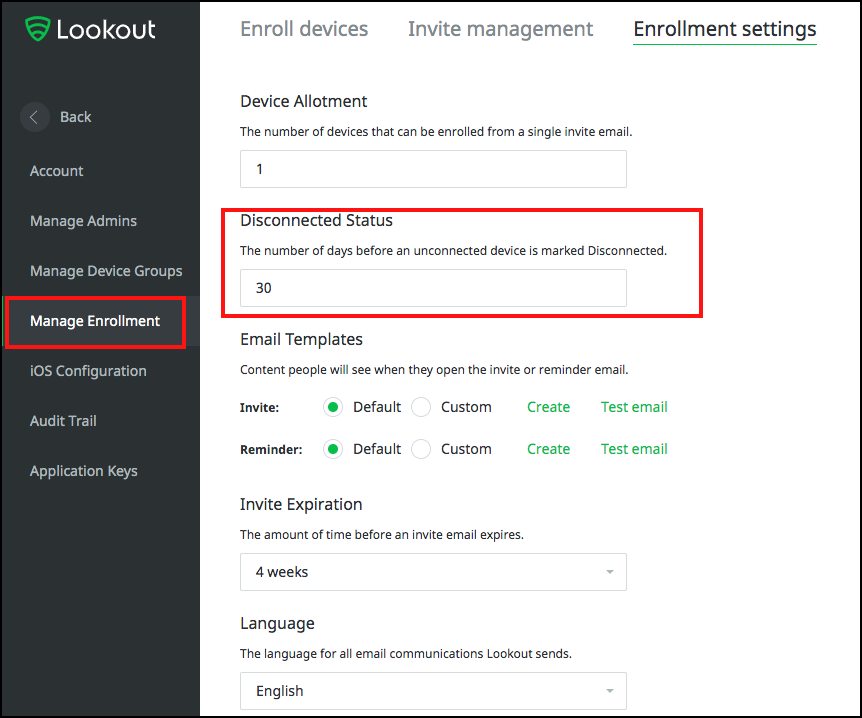

Wählen Sie in der Lookout MES-Konsole System>Manage Enrollment>Enrollment settings (System > Registrierung verwalten > Registrierungseinstellungen) aus.

Geben Sie unter Disconnected Status (Getrennter Status) die Anzahl von Tagen an, bevor ein nicht verbundenes Gerät als „getrennt“ markiert wird.

Getrennte Geräte gelten als nicht konform und können nicht auf Ihre Unternehmensanwendungen zugreifen, basierend auf den Richtlinien für den Intune bedingten Zugriff. Sie können Werte zwischen 1 und 90 Tagen angeben.

Konfigurieren von E-Mail-Benachrichtigungen

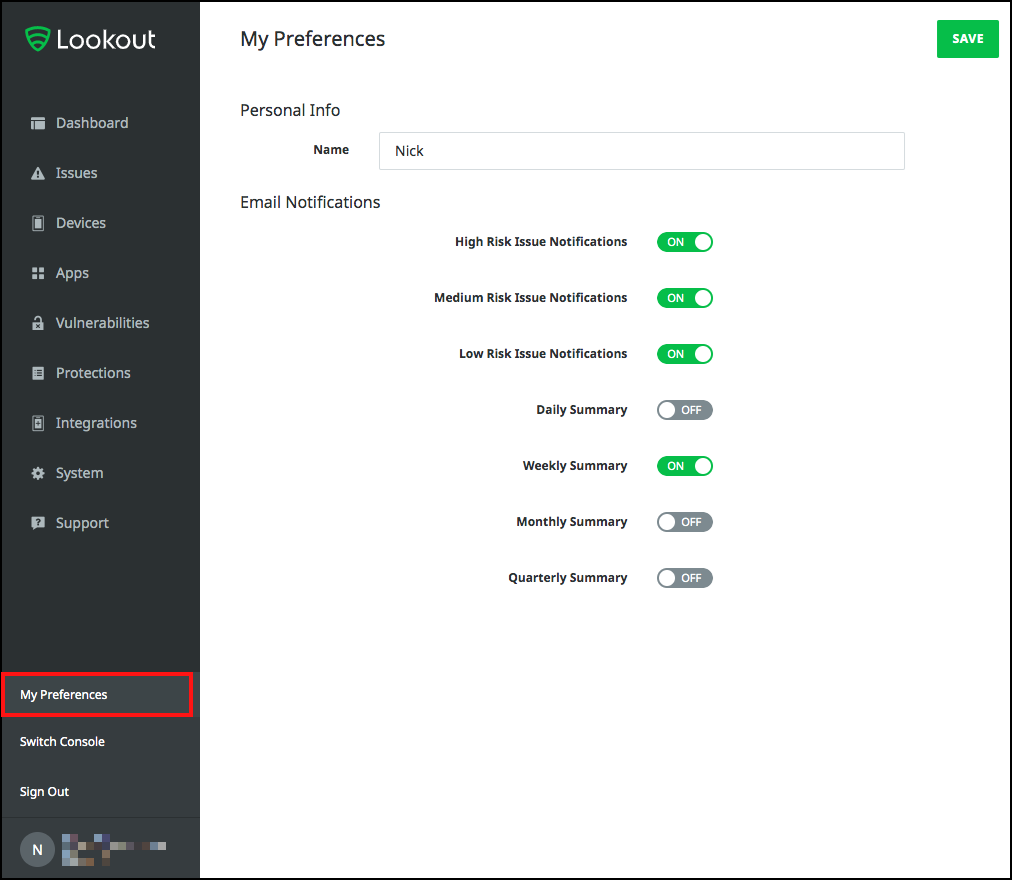

Um bei Bedrohungen Warnungen per E-Mail zu erhalten, melden Sie sich bei der Lookout MES-Konsole mit dem Benutzerkonto an, das die Benachrichtigungen erhalten soll.

Wechseln Sie zu Preferences (Voreinstellungen), und legen Sie die Benachrichtigungen, die Sie erhalten möchten, auf ON (Ein) fest. Klicken Sie anschließend auf Save, um Ihre Änderungen zu speichern.

Wenn Sie keine E-Mail-Benachrichtigungen mehr erhalten möchten, legen Sie die Benachrichtigungen auf OFF (AUS) fest, und speichern Sie Ihre Änderungen.

Konfigurieren von Bedrohungsklassifizierungen

Lookout Mobile Endpoint Security klassifiziert mobile Bedrohungen verschiedener Typen. Den Lookout-Bedrohungsklassifizierungen sind Standardrisikostufen zugeordnet. Diese Risikostufen können jederzeit entsprechend den Anforderungen Ihres Unternehmens geändert werden.

Informationen zu den Klassifizierungen von Bedrohungsstufen und dazu, wie die entsprechenden Risikostufen verwaltet werden, finden Sie unter Lookout Threat Reference (Referenz zu Bedrohungen in Lookout).

Wichtig

Risikostufen sind ein wichtiger Aspekt von Mobile Endpoint Security, da die Intune-Integration die Gerätekonformität zur Laufzeit anhand dieser Risikostufen berechnet.

Der Intune-Administrator legt eine Regel in der Richtlinie fest, um ein Gerät als nicht kompatibel zu identifizieren, wenn für das Gerät eine aktive Bedrohung mit folgender Mindeststufe gilt: Hoch, Mittel oder Niedrig. Die Richtlinie zur Bedrohungsklassifizierung von Lookout Mobile Endpoint Security bildet die unmittelbare Grundlage zur Berechnung der Gerätekonformität in Intune.

Überwachen der Registrierung

Nach Abschluss des Setups beginnt Lookout Mobile Endpoint Security, Microsoft Entra ID für Geräte abzufragen, die den angegebenen Registrierungsgruppen entsprechen. Informationen zu registrierten Geräten finden Sie in der Lookout MES-Konsole unter Devices (Geräte).

- Der Ausgangsstatus für Geräte ist pending (ausstehend).

- Der Gerätestatus wird aktualisiert, nachdem die Lookout for Work-App auf dem Gerät installiert, geöffnet und aktiviert wurde.

Details zur Bereitstellung der Lookout for Work-App auf einem Gerät finden Sie unter Hinzufügen von Lookout for Work-Apps mit Intune.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für