Beschreiben von Authentifizierung und Identitäten

Sowohl lokale SQL Server-Installationen als auch SQL Server-Installationen innerhalb von Azure Virtual Machines unterstützen zwei Arten der Authentifizierung: SQL Server-Authentifizierung und Windows-Authentifizierung. Bei Verwendung der SQL Server-Authentifizierung werden die SQL Server-spezifischen Informationen zu Anmeldename und Kennwort innerhalb von SQL Server gespeichert, entweder in der Masterdatenbank oder im Fall von enthaltenen Benutzern in der Benutzerdatenbank. Mit der Windows-Authentifizierung können Benutzer eine Verbindung mit dem SQL Server mit demselben Active Directory-Konto herstellen, das sie auch für die Anmeldung bei ihrem Computer (sowie für den Zugriff auf Dateifreigaben und Anwendungen) verwenden.

Die Active Directory-Authentifizierung gilt als sicherer, da bei der SQL Server-Authentifizierung die Anmeldeinformationen im Klartext angezeigt werden können, während sie über das Netzwerk übertragen werden. Darüber hinaus erleichtert die Active Directory-Authentifizierung die Verwaltung der Benutzerumsätze. Wenn ein Benutzer das Unternehmen verlässt und Sie die Windows-Authentifizierung verwenden, müsste der Administrator nur das einzelne Windows-Konto dieses Benutzers sperren, anstatt jedes Vorkommen einer SQL-Anmeldung zu identifizieren.

Auf ähnliche Weise unterstützt Azure SQL-Datenbank zwei verschiedene Arten der Authentifizierung: SQL Server-Authentifizierung und Microsoft Entra-Authentifizierung. Bei der SQL Server-Authentifizierung handelt es sich um dieselbe Authentifizierungsmethode, die in SQL Server seit seiner Einführung unterstützt wird, wobei die Benutzeranmeldeinformationen entweder in der Masterdatenbank oder der Benutzerdatenbank gespeichert werden. Die Authentifizierung über Microsoft Entra ID ermöglicht es Benutzer*innen, denselben Benutzernamen und dasselbe Kennwort einzugeben, die für den Zugriff auf andere Ressourcen wie das Azure-Portal oder Microsoft 365 verwendet werden.

Wie bereits erwähnt, kann Microsoft Entra ID für die Synchronisierung mit dem lokalen Active Directory konfiguriert werden. Mit dieser Option können Benutzer mit denselben Benutzernamen und Kennwörtern sowohl auf lokale als auch auf Azure-Ressourcen zugreifen. Microsoft Entra ID fügt zusätzliche Sicherheitsmaßnahmen hinzu, indem es Administrator*innen ermöglicht, die Multi-Faktor-Authentifizierung (MFA) einfach zu konfigurieren.

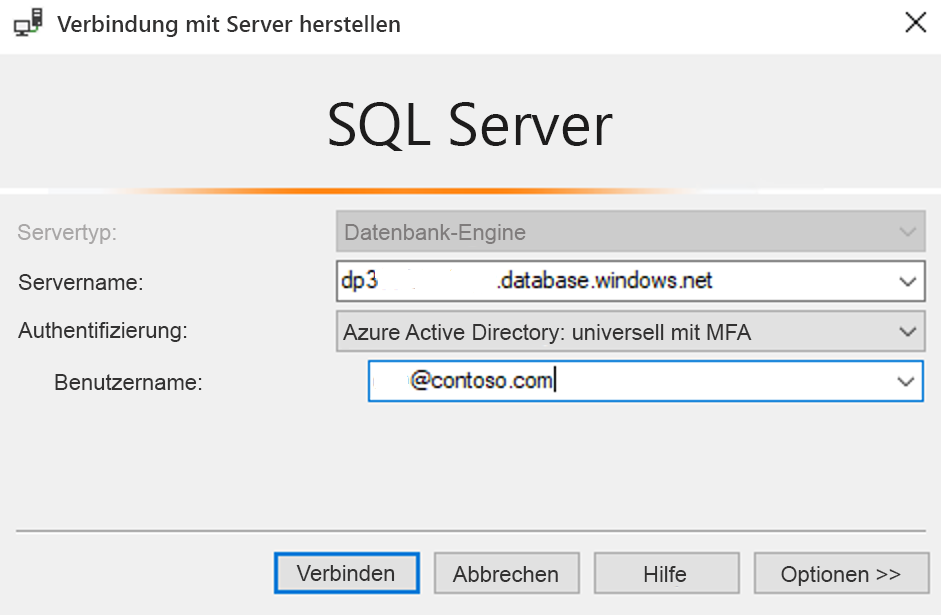

Wenn MFA für ein Konto aktiviert ist, ist nach der Eingabe des korrekten Benutzernamens und Kennworts eine zweite Authentifizierungsebene erforderlich. Standardmäßig kann MFA so konfiguriert werden, dass die Windows Authenticator-Anwendung verwendet wird, die dann eine Pushbenachrichtigung an das Telefon sendet. Weitere Optionen für die MFA-Standardaktion sind das Senden einer SMS mit einem Zugriffscode an den Empfänger oder das Eingeben eines Zugriffscodes, der mit der Microsoft Authenticator-Anwendung generiert wurde, durch den Benutzer. Wenn ein Benutzer MFA aktiviert hat, muss er die Option „Universelle Authentifizierung mit MFA“ in Azure Data Studio und SQL Server Management Studio verwenden.

Sowohl Azure SQL-Datenbank für SQL Server als auch Azure Database for PostgreSQL unterstützen es, dass der Server, der die Datenbank hostet, für die Verwendung der Microsoft Entra-Authentifizierung konfiguriert wird.

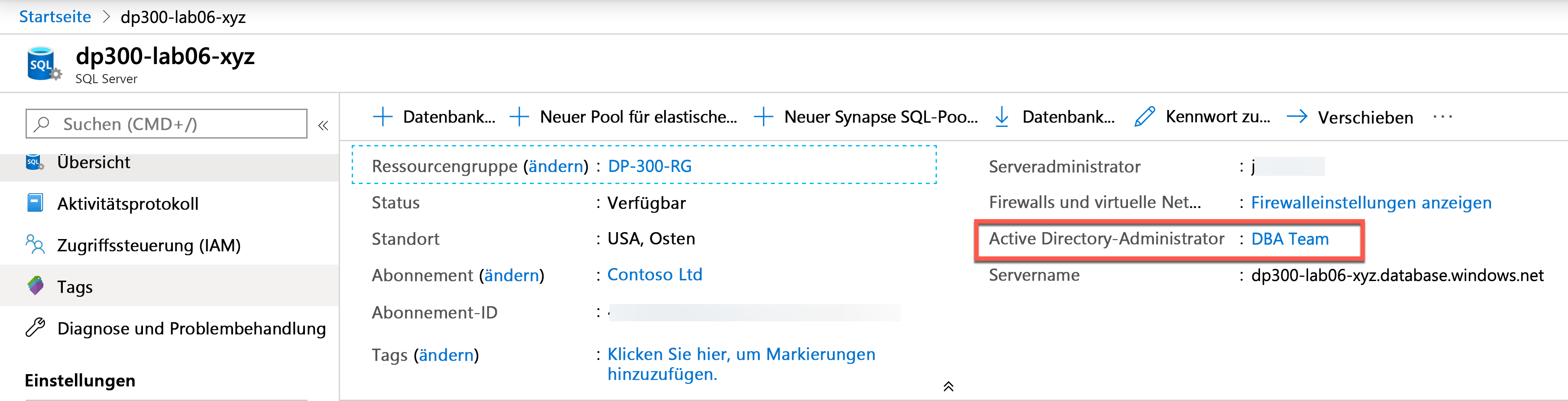

Diese Anmeldung gestattet dem Administrator den Zugriff auf alle Datenbanken des Servers. Es ist eine bewährte Methode, dieses Konto zu einer Microsoft Entra-Gruppe zu machen, damit der Zugriff nicht von einer einzelnen Anmeldung abhängig ist. In der obigen Abbildung wurde diese Gruppe als „DBA-Team“ bezeichnet. Das Microsoft Entra-Administratorkonto gewährt spezielle Berechtigungen und gestattet dem Konto oder der Gruppe, die diese Berechtigung besitzt, einen systemadministratorähnlichen Zugriff auf den Server und alle Datenbanken innerhalb des Servers. Das Administratorkonto wird nur über den Azure Resource Manager festgelegt und nicht auf Datenbankebene. Um das Konto oder die Gruppe zu ändern, müssen Sie das Azure-Portal, die PowerShell oder die CLI verwenden.