Beschreiben von Bedrohungserkennungs- und Risikominderungsfunktionen in Microsoft Sentinel

Die effektive Verwaltung des Netzwerksicherheitsperimeters einer Organisation erfordert die richtige Kombination von Tools und Systemen. Microsoft Sentinel ist eine skalierbare, cloudnative SIEM- bzw. SOAR-Lösung, die im gesamten Unternehmen intelligente Sicherheitsanalysen und Threat Intelligence bietet. Der Dienst bietet eine einzige Lösung für die Warnungserkennung, die Sichtbarkeit von Bedrohungen, proaktives Hunting und die Reaktion auf Bedrohungen.

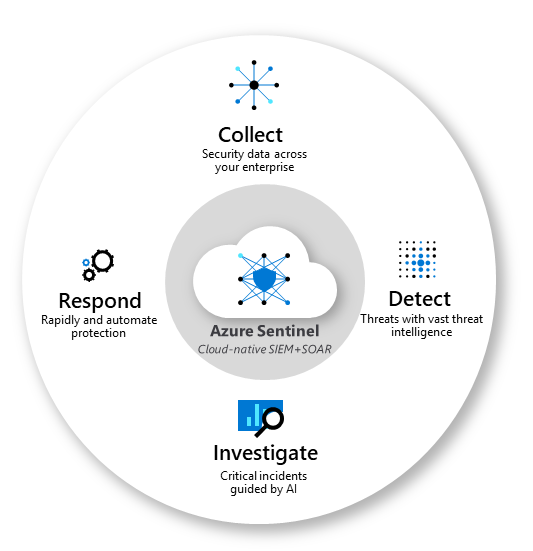

In diesem Diagramm wird die vollumfassende Funktionalität von Microsoft Sentinel angezeigt.

- Sammeln: Daten werden in der Cloud für alle Benutzer, Geräte, Anwendungen und Infrastrukturen, lokal und in mehreren Clouds gesammelt.

- Erkennen: Bisher unentdeckte Bedrohungen werden erkannt und False Positives mithilfe der Analysefunktionen und der unvergleichlichen Threat Intelligence von Microsoft minimiert.

- Untersuchen Sie Bedrohungen mit künstlicher Intelligenz (KI), und Suchen Sie verdächtige Aktivitäten in großem Stil. Dabei profitieren Sie von der jahrelangen Erfahrung von Microsoft in Sachen Cybersicherheit.

- Reagieren: Dank der integrierten Orchestrierung und der Automatisierung häufiger Sicherheitstasks kann schnell auf Incidents reagiert werden.

Microsoft Sentinel unterstützt End-to-End-Sicherheitsvorgänge in einem modernen Security Operations Center (SOC). Nachfolgend sind einige der wichtigsten Features von Microsoft Sentinel aufgeführt.

Verbinden von Sentinel mit Ihren Daten

Zum Integrieren von Microsoft Sentinel müssen Sie zuerst eine Verbindung mit Ihren Sicherheitsdatenquellen herstellen. Microsoft Sentinel verfügt über viele Connectors für Microsoft-Lösungen, die sofort verfügbar sind und Echtzeitintegration bieten. Enthalten sind Microsoft Defender XDR-Lösungen und Microsoft 365-Quellen wie Office 365, Microsoft Entra usw. Außerdem stehen integrierte Connectors für Sicherheitslösungen von anderen Anbietern als Microsoft zur Verfügung. Sie können Ihre Datenquellen auch mithilfe von in die Community integrierten Datenconnectors verbinden, die im GitHub-Repository für Microsoft Sentinel aufgeführt sind, oder indem Sie generische Bereitstellungsverfahren befolgen, um eine Verbindung zwischen Ihrer Datenquelle und Microsoft Sentinel herzustellen. Links zu Informationen sind im Abschnitt „Weitere Informationen“ der Lerneinheit „Zusammenfassung und Ressourcen“ enthalten.

Arbeitsmappen

Nachdem Sie Datenquellen mit Microsoft Sentinel verbunden haben, können Sie die Daten mithilfe der Microsoft Sentinel-Integration in Azure Monitor-Arbeitsmappen überwachen. Arbeitsmappen sind für SOC-Techniker und Analysten aller Ebenen bestimmt, damit diese Daten visualisieren können. Ihnen wird eine Canvas für die Datenanalyse und die Erstellung umfassender visueller Berichte innerhalb des Azure-Portals angezeigt.

Dank dieser Integration können Sie mit Microsoft Sentinel benutzerdefinierte Arbeitsmappen für alle Ihre Daten erstellen. Azure Sentinel enthält auch integrierte Arbeitsmappenvorlagen, die schnelle Erkenntnisse zu Ihren Daten ermöglichen, sobald Sie eine Verbindung mit einer Datenquelle herstellen.

Analytics

Microsoft Sentinel nutzt analytische Funktionen, um Warnungen mit Incidents zu korrelieren. Incidents sind Gruppen von verwandten Warnungen, die zusammen eine handlungsrelevante mögliche Bedrohung darstellen, die Sie untersuchen und beseitigen können. Mit Analysen in Microsoft Sentinel können Sie die integrierten Korrelationsregeln direkt oder als Ausgangspunkt zum Erstellen eigener Korrelationsregeln verwenden. Microsoft Sentinel bietet auch Regeln für maschinelles Lernen, mit denen Sie das Netzwerkverhalten abbilden und anschließend nach Anomalien bei Ihren Ressourcen suchen können. Diese Analysen stellen einen Zusammenhang her, indem sie zu verschiedenen Entitäten ausgegebene Warnungen mit geringer Genauigkeit zu Sicherheitsincidents mit hoher Genauigkeit kombinieren.

Verwalten von Incidents in Microsoft Sentinel

Mit dem Incidentmanagement können Sie den Lebenszyklus des Incidents verwalten. Zeigen Sie alle in Zusammenhang stehenden Warnungen an, die in einen Incident aggregiert werden. Sie können auch selektieren und untersuchen. Überprüfen Sie alle in Zusammenhang stehenden Entitäten im Incident und weitere Kontextinformationen, die für den Selektionsprozess sinnvoll sind. Untersuchen Sie die Warnungen und in Zusammenhang stehenden Entitäten, um den Umfang der Sicherheitsverletzung zu verstehen. Lösen Sie Playbooks für die Warnungen aus, die im Incident gruppiert sind, um die durch die Warnung ermittelte Bedrohung zu beheben. Sie können beim Incidentmanagement auch Standardaufgaben erledigen, z. B. das Ändern des Status oder das Zuweisen von Incidents zu Personen zur Untersuchung.

Sicherheitsautomatisierung und -orchestrierung mit Playbooks

Sie können Microsoft Sentinel verwenden, um einige Ihrer Sicherheitsvorgänge zu automatisieren und Ihr Security Operations Center (SOC) produktiver zu machen. Microsoft Sentinel lässt sich außerdem mit Azure Logic Apps integrieren. Dies ermöglicht es Ihnen, automatisierte Workflows oder Playbooks als Reaktion auf Ereignisse zu erstellen. Ein Sicherheitsplaybook ist eine Sammlung von Verfahren, die SOC-Technikern und Analysten aller Ebenen helfen können, Aufgaben zu automatisieren und zu vereinfachen und eine Antwort zu orchestrieren. Playbooks funktionieren am besten für einzelne, wiederholbare Aufgaben und erfordern keine Programmierkenntnisse.

Untersuchung

Die Microsoft Sentinel-Tools zur eingehenden Untersuchung helfen Ihnen dabei, den Umfang einer potenziellen Sicherheitsbedrohung zu verstehen und die Grundursache zu ermitteln. Zu diesem Zweck wählen Sie eine Entität im interaktiven Diagramm aus, um bestimmte Fragen zu stellen, und zeigen anschließend Detailinformationen zu dieser Entität und ihre Verbindungen an, um die Ursache für die Bedrohung zu ermitteln.

Suche

Verwenden Sie die auf dem MITRE-Framework (eine globale Datenbank von Angriffstaktiken und -techniken) basierenden leistungsstarken Such- und Abfragetools von Microsoft Sentinel, um proaktiv nach Sicherheitsbedrohungen für die Datenquellen Ihrer Organisation zu suchen, bevor eine Warnung ausgelöst wird. Sobald Sie wissen, welche Suchabfrage wertvolle Erkenntnisse über mögliche Angriffe liefert, können Sie basierend auf der Abfrage auch benutzerdefinierte Erkennungsregeln erstellen und diese Erkenntnisse als Warnungen in Ihren Antwortdiensten für Sicherheitsincidents anzeigen.

Während der Suche können Sie Lesezeichen für interessante Ereignisse erstellen. Durch Erstellen von Lesezeichen für Ereignisse können Sie später zu diesen Ereignissen zurückkehren, sie mit anderen Benutzern teilen und mit anderen korrelierenden Ereignissen gruppieren, um zu Untersuchungszwecken einen überzeugenden Incident zu schaffen.

Notebooks

Microsoft Sentinel unterstützt Jupyter Notebooks. Jupyter Notebook ist eine Open-Source-Webanwendung, mit der Sie Dokumente mit Livecode, Gleichungen, Visualisierungen und narrativem Text erstellen und teilen können. Verwenden Sie Jupyter Notebooks in Microsoft Sentinel, um die Möglichkeiten zu erweitern, die Ihnen für Microsoft Sentinel-Daten zur Verfügung stehen. Sie haben beispielsweise die folgenden Optionen: Durchführen von Analysen, die nicht in Microsoft Sentinel integriert sind, z. B. einige Machine Learning-Features für Python, Erstellen von Datenvisualisierungen, die nicht in Microsoft Sentinel integriert sind (z. B. benutzerdefinierte Zeitachsen und Prozessstrukturen) oder Integrieren von Microsoft Sentinel-externen Datenquellen (z. B. ein lokales Dataset).

Community

Die Microsoft Sentinel-Community ist eine hervorragende Ressource für die Bedrohungserkennung und Automatisierung. Die Sicherheitsanalysten von Microsoft erstellen laufend neue Arbeitsmappen, Playbooks, Suchabfragen usw., die in der Community veröffentlicht werden und Ihnen zur Verwendung in Ihrer Umgebung zur Verfügung stehen. Sie können Beispielinhalte aus dem privaten GitHub-Repository der Community herunterladen, um benutzerdefinierte Arbeitsmappen, Suchabfragen, Notebooks und Playbooks für Microsoft Sentinel zu erstellen.

Inhaltshub

Der Microsoft Sentinel-Inhaltshub ist ein zentraler Ort zum Entdecken und Verwalten sofort einsatzbereiter (integrierter) Paketlösungen. Microsoft Sentinel-Lösungen sind Pakete mit Integrationen von Microsoft Sentinel-Inhalten oder Microsoft Sentinel-APIs, die die Bereitstellung und Aktivierung in einem einzigen Schritt ermöglichen. Inhaltshublösungen, die die Anforderungen von End-to-End-Szenarien für Produkte, Fachgebiete oder Branchen in Microsoft Sentinel erfüllen.

Im Inhaltshub können Sie nach Kategorien und anderen Parametern filtern, um die Inhalte zu finden, die sich für die Anforderungen und Anwendungsfälle Ihrer Organisation am besten eignen. Der Inhaltshub gibt auch das Supportmodell an, das für die einzelnen Lösungen und Inhalte gilt, da einige Inhalte von Microsoft und andere von Partnern oder der Community verwaltet werden. Sie können auch Updates für sofort einsatzbereite Inhalte über den Microsoft Sentinel-Inhaltshub verwalten.