Umgebungssicherheit

Umgebungen sind Container, mit denen Administratoren Apps, Flows, Verbindungen und andere Anlagen verwalten können, sowie die Berechtigungen, die Benutzern der Organisation die Kontrolle des Zugangs zur Umgebung und zu den Ressourcen ermöglichen.

Apps in Microsoft Power Apps und Microsoft Power Automate-Flows bieten Benutzern keinen Zugriff auf Datenbestände, auf die sie noch keinen Zugriff haben. Benutzer sollten nur Zugriff auf Daten haben, die sie benötigen.

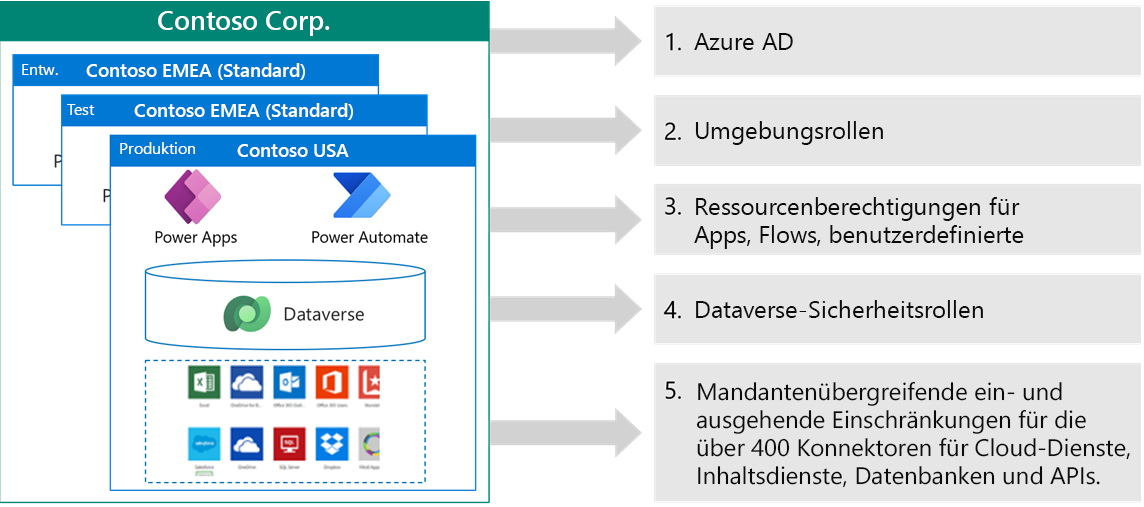

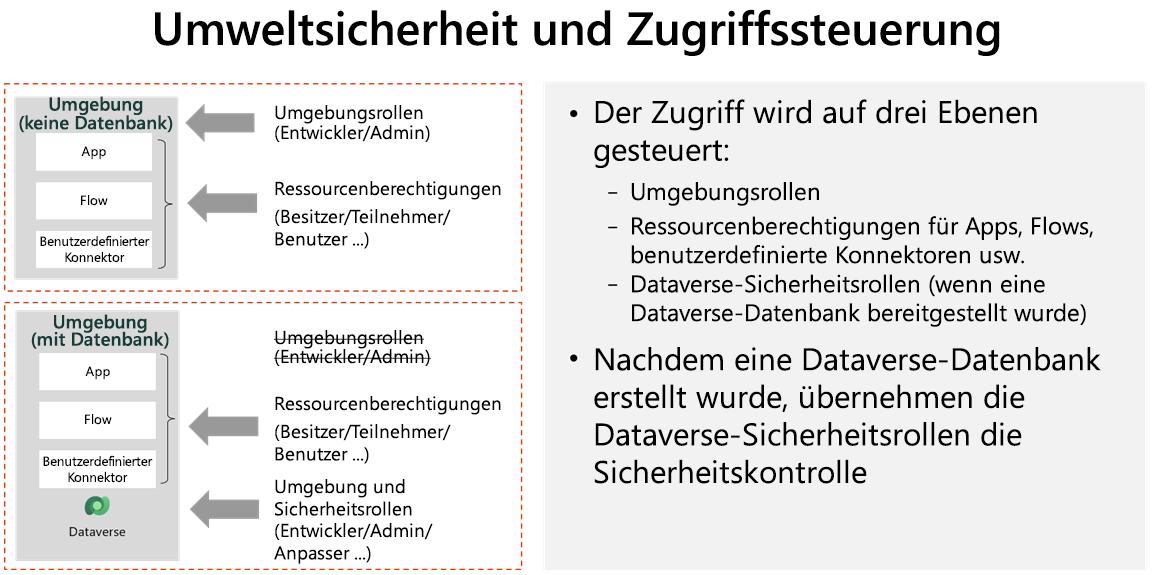

Der Zugriff auf Umgebungen ist vielschichtig. Umgebungen befinden sich innerhalb eines Microsoft Entra ID-Mandanten. Der Zugriff auf die Umgebung wird von Microsoft Entra ID authentifiziert. Benutzer müssen über ein Benutzerkonto in Microsoft Entra ID verfügen, um auf jede Umgebung zuzugreifen und eine Lizenz zur Nutzung der Microsoft Power Platform zu besitzen. Für den Zugriff auf eine einzelne Umgebung benötigt der Benutzer eine Microsoft 365-Rolle, falls keine Microsoft Dataverse-Datenbank verfügbar ist, und er eine Dataverse-Sicherheitsrolle benötigt, wenn eine Dataverse-Datenbank zur Verfügung steht. Benutzer müssen außerdem Berechtigungen für Ressourcen in einer Umgebung wie Apps, Flows und Konnektoren erhalten.

Ein Administrator kann auch den Zugriff auf Umgebungen von anderen Microsoft Entra ID-Mandanten in B2B-Szenarien steuern.

Microsoft Entra ID

Microsoft Power Platform verwendet Microsoft Entra ID zum Authentifizieren von Benutzern.

Microsoft Entra ID hat mehrere Funktionen, die Microsoft Power Platform nutzen kann:

- Identitäts‑ und Zugriffsverwaltung – Verwalten Sie den Zugriff auf Apps über Power Apps.

- Authentifizierung – Überprüfen Sie die Anmeldeinformationen, wenn sich ein Benutzer bei einer App anmeldet, die über mehrere Benutzer in einem Flow verfügen.

- Single sign-on (SSO) – Greifen Sie auf Apps zu, ohne sich separat anmelden zu müssen.

- Mehrstufige Authentifizierung – Fordert einen Benutzer während der Anmeldung zur Eingabe anderer Identifikationsformen auf.

- Business-to-Business (B2B) – Verwalten Sie Ihre Gastbenutzer und externen Partner, während Sie gleichzeitig die Kontrolle über Ihre eigenen Unternehmensdaten behalten. Gastzugang wird unterstützt für Microsoft Power Platform.

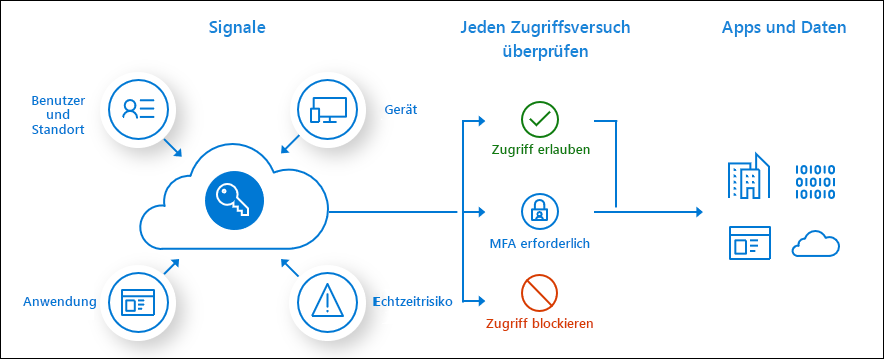

- Bedingter Zugriff – Verwalten Sie den Zugriff auf Ihre Apps mithilfe von Signalen, um Entscheidungen über das Ermöglichen des Zugriffs zu treffen.

- Geräteverwaltung – Verwalten Sie, wie Ihre Geräte auf Ihre Unternehmensdaten zugreifen.

- Unternehmensbenutzer – Verwalten Sie die Lizenzzuweisung.

- Hybride Identität – Microsoft Entra ID Connect bietet eine Einzelbenutzeridentität für die Authentifizierung und Autorisierung, unabhängig vom Standort (Cloud oder lokal).

- Identity Governance – Verwalten Sie die Identität Ihrer Organisation durch Mitarbeiter‑, Geschäftspartner‑, Kreditoren‑, Service‑ und App-Zugriffskontrollen.

- Identitätsschutz – Erkennen Sie potenzielle Schwachstellen, die sich auf die Identität Ihrer Organisation auswirken.

- Berichte und Überwachung – Einblicke in die Sicherheits‑ und Nutzungsmuster in Ihrer Umgebung Das Microsoft Power Platform Admin Center bietet detailliertere Einblicke als von Microsoft Entra ID bereitgestellt.

Es gibt andere Funktionen von Microsoft Entra ID, die derzeit nicht mit der Microsoft Power Platform unterstützt werden:

- Business-to-Consumer (B2C) – Steuern Sie, wie sich Kunden mit ihren bevorzugten sozialen, Unternehmens‑ oder lokalen Kontoidentitäten anmelden.

- Verwaltete Identitäten – Eine Identität in Microsoft Entra ID, die jeden Microsoft Entra ID-unterstützten Authentifizierungsdienst authentifizieren kann. Derzeit wird diese Funktion in Microsoft Power Platform nicht unterstützt, stattdessen müssen Dienstprinzipals verwendet werden.

- Privileged Identity Management (PIM) – Bietet Just-in-Time-Zugriff für erhöhte Administratoren

Eine Organisation hat wahrscheinlich ausgewählt, wie sie Microsoft Entra ID implementiert, und es ist unwahrscheinlich, dass eine Microsoft Power Platform-Lösung dies grundlegend ändert. Die Microsoft Power Platform bietet möglicherweise Zugriff für Benutzer, die noch nie zuvor Zugriff auf IT-Apps hatten, z. B. Außendienstmitarbeiter, Geschäftspartner und externe Auftragnehmer, die keine Identitäten in Microsoft Entra ID haben. Daher müssen Sie möglicherweise bedingten Zugriff sowie den B2B‑ und Gastbenutzerzugriff berücksichtigen.

Bedingter Zugriff erfordert eine Microsoft Entra ID-Premium-Lizenz. Richtlinien für den bedingten Zugriff können den Zugriff auf Apps und Daten für die folgenden Faktoren blockieren:

- Benutzer

- Gerät

- Standort

Microsoft Azure Active Directory B2B-Zusammenarbeit (Microsoft Entra ID B2B) ist eine Funktion, mit der Sie Gastbenutzer zur Zusammenarbeit mit Ihrem Unternehmen einladen können. Sie können Gastbenutzern Lizenzen zuweisen, um mit der Microsoft Power Platform erstellte Apps auszuführen. Derzeit können Gäste keine Power Apps erstellen oder bearbeiten.

Weitere Informationen finden Sie unter Eine Canvas-App für Gastbenutzer freigeben und Informationen über Power Apps pro App-Plan.

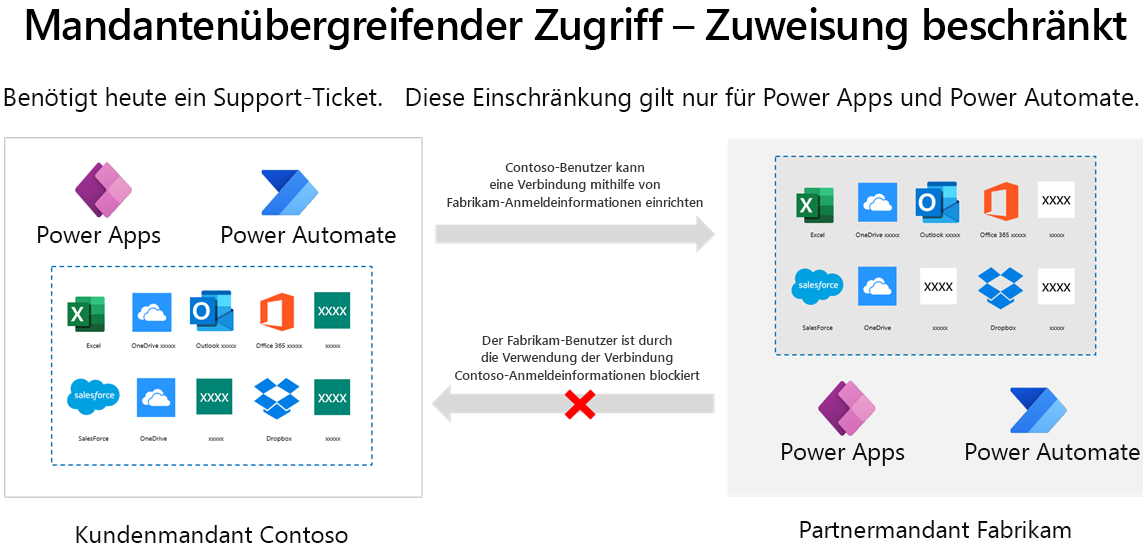

Mandantenübergreifende Isolation

In B2B-Kollaborationsszenarien können Sie die Apps und Daten in Ihrem Mandanten sicherer mit dem Mandanten aus einer anderen Quelle teilen. In der Standardkonfiguration kann jeder Mandant auf die Ressourcen des anderen Mandanten zugreifen.

Microsoft Entra ID verfügt über eine Funktion namens Mandantenbeschränkungen. Mit Mandanteneinschränkungen können Organisationen die Liste der Mandanten angeben, auf die ihre Benutzer zugreifen dürfen. Microsoft Entra ID gewährt dann nur Zugang zu diesen erlaubten Mandanten. Durch die mandantenübergreifende Isolation können Sie die anderen Mandanten einschränken, zu denen Ihre Benutzer eine Verbindung herstellen können. Die mandantenübergreifende Isolation blockiert eingehende oder ausgehende Verbindungen für Canvas-Apps und ‑Flows.

Wenn Sie ausgehende Verbindungen einschränken, kann ein Benutzer in Ihrem Mandanten keine Verbindung zu einem Partner oder externen Mandanten herstellen. Das Einschränken ausgehender mandantenübergreifender Verbindungen kann mithilfe von Mandantenbeschränkungen erfolgen, die für alle Microsoft Entra ID-Cloud-Apps gelten, für die ausgehende Verbindungen für Power Apps und Power Automate-Flows blockiert werden.

Wenn Sie eingehende Verbindungen einschränken, kann ein Benutzer in einem Partner oder externen Mandanten keine Verbindung zu Ihrem Mandanten herstellen.

Wichtig

Für die Einschränkung eingehender mandantenübergreifender Verbindungen ist ein Support-Ticket erforderlich. Dann gilt diese Einschränkung nur für Power Apps‑ und Power Automate-Flows.

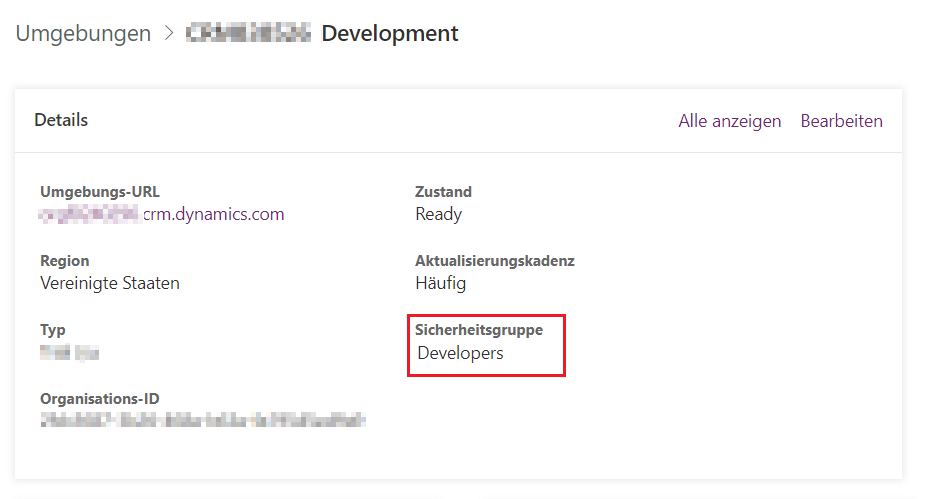

Umgebungen mit Sicherheitsgruppen sichern

Standardmäßig kann ein Benutzer mit einer Power Apps-Lizenz möglicherweise auf alle Umgebungen in einem Mandanten zugreifen, und Sie können alle lizenzierten Benutzer in der Benutzertabelle in einer Umgebung anzeigen. Microsoft Entra ID-Sicherheitsgruppen können verwendet werden, um den Zugriff auf Umgebungen zu beschränken. Diese Funktion hat den zusätzlichen Vorteil, dass die Benutzertabelle nur für die Benutzer der Umgebung optimiert bleibt.

Eine Sicherheitsgruppe kann einer Umgebung zugeordnet werden, wenn die Umgebung erstellt wird, oder sie kann mit der Umgebung verknüpft werden. Im folgenden Screenshot wurde der Entwicklungsumgebung eine Sicherheitsgruppe für die Entwickler zugeordnet.

Der vorherige Screenshot zeigt, dass das folgende Verhalten beobachtet wird:

- Benutzer werden Dataverse als Benutzer hinzugefügt, wenn sie einer Sicherheitsgruppe hinzugefügt werden.

- Wenn Benutzer aus der Sicherheitsgruppe entfernt werden, werden sie in Dataverse deaktiviert.

- Wenn eine Sicherheitsgruppe einer vorhandenen Umgebung mit Benutzern zugeordnet ist, werden alle Benutzer in dieser Umgebung, die nicht Mitglieder der Sicherheitsgruppe sind, deaktiviert.

- Wenn einer Umgebung keine Sicherheitsgruppe zugeordnet ist, werden alle Benutzer mit einer Power Apps-Lizenz als Benutzer erstellt und in dieser Umgebung aktiviert.

Hinweis

Verteilergruppen und Microsoft Office 365-Gruppen können keinen Umgebungen zugeordnet werden.

Rollen und Administratorkonten

Das Verwalten von Umgebungen und das Ausführen einiger Verwaltungsaktivitäten erfordert eine oder mehrere der folgenden Verwaltungsrollen:

- Globaler Administrator – Ein Benutzer mit Rolle hat vollen Verwaltungszugriff auf alle Dienste im Mandanten. Globale Administratoren haben Zugriff auf alle Microsoft Power Platform-Umgebungen und werden allen Dataverse-Umgebungen mit der Sicherheitsrolle Systemadministrator hinzugefügt.

- Microsoft Power Platform-Administrator – Ein Benutzer mit Microsoft Power Platform-Administratorrolle kann Umgebungen erstellen, alle Umgebungen verwalten (auch wenn die Benutzer nicht zur Sicherheitsgruppe für die Umgebung gehören) sowie Power Apps, Power Automate und Richtlinien zur Verhinderung von Datenverlust verwalten. Ein Microsoft Power Platform-Administrator kann auch Support-Tickets verwalten und den Servicezustand überwachen.

- Stellvertretender Administrator – Die delegierte Verwaltung wird von CSP-Partnern (Microsoft Cloud Solution Provider-Programm) verwendet, um ihre Kunden über das Microsoft Partner Portal zu verwalten. Ein delegierter Administrator hat die vollständige Verwaltung aller Dienste im Mandanten des Kunden.

Hinweis

Die Microsoft Dynamics 365-Administratorrolle ist veraltet. Ein Benutzer mit der Administratorrolle von Dynamics 365 kann Umgebungen erstellen und Umgebungen verwalten, jedoch nur, wenn der Benutzer zur Sicherheitsgruppe für diese Umgebung gehören. Ein Benutzer mit der Dynamics 365-Administratorrolle verfügt in diesen Umgebungen über die Sicherheitsrolle „Systemadministrator“.

Diese Rollen sind nicht mit Sicherheitsrollen in einer Umgebung identisch. Nicht administrativen Benutzern kann eine Rolle für eine Umgebung zugewiesen werden. Die verwendeten Rollen unterscheiden sich je nachdem, ob die Umgebung eine Dataverse-Datenbank enthält oder nicht.

Die Rolle „Umgebungsadministrator“ wird nur verwendet, wenn keine Dataverse-Datenbank vorhanden ist. Der Umgebungsadministrator für eine bestimmte Umgebung kann dem Benutzer mit der Rolle ermöglichen, Benutzer mit der Umgebungserstellerrolle hinzuzufügen und zu entfernen. Mit der Umgebungserstellerrolle kann ein Benutzer Apps in dieser Umgebung erstellen.

Wenn der Umgebung eine Dataverse-Datenbank hinzugefügt wird, erhält ein Benutzer mit der Rolle „Umgebungsadministrator“ die Sicherheitsrolle „Systemadministrator“ in der Dataverse-Datenbank und ein Benutzer mit der Rolle „Umgebungsersteller“ erhält die Sicherheitsrolle „Basisbenutzer“.