Implementieren von Anwendungssteuerungen

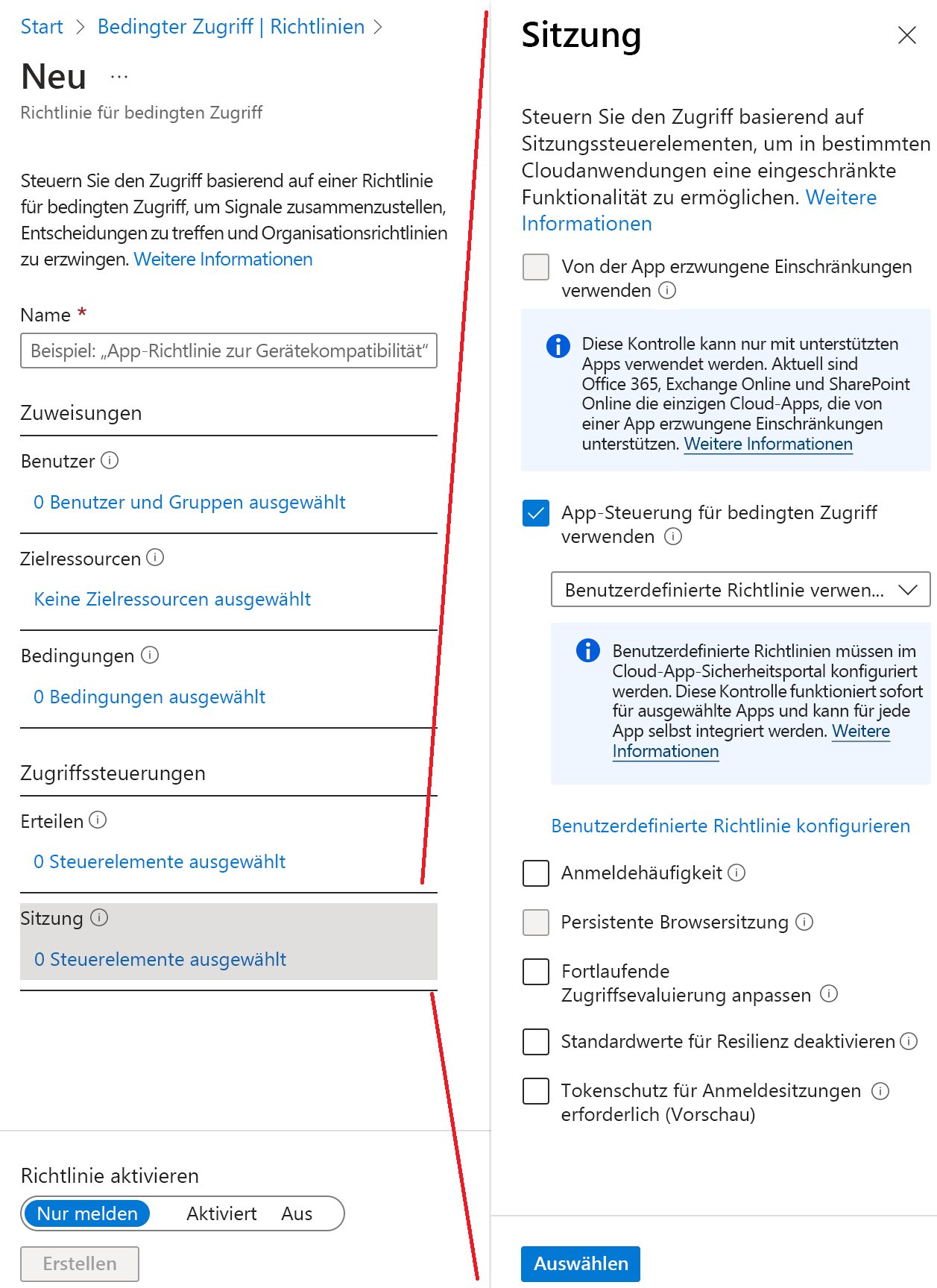

Mit der App-Steuerung für bedingten Zugriff können Benutzerzugriffe auf Apps und Sitzungen auf der Grundlage von Zugriffs- und Sitzungsrichtlinien in Echtzeit überwacht und gesteuert werden. Zugriffs- und Sitzungsrichtlinien werden im Microsoft Defender für Cloud-Apps-Portal verwendet, um Filter weiter zu verfeinern und Aktionen festzulegen, die für einen Benutzer ausgeführt werden sollen.

App-Steuerung für bedingten Zugriff

Die App-Steuerung für bedingten Zugriff verwendet eine Reverseproxyarchitektur und ist auf einzigartige Weise in den bedingten Zugriff von Microsoft Entra integriert. Der bedingte Zugriff von Microsoft Entra ermöglicht das Erzwingen der Steuerung des Zugriffs auf die Apps Ihrer Organisation basierend auf bestimmten Bedingungen. Die Bedingungen definieren, auf wen (Benutzer oder Benutzergruppe), auf was (welche Cloud-Apps) und wo (welche Orte und Netzwerke) eine Richtlinie für bedingten Zugriff angewendet wird. Nachdem Sie die Bedingungen festgelegt haben, können Sie Benutzer an Microsoft Defender für Cloud Apps weiterleiten, wo Sie Daten mit Conditional Access App Control durch Anwendung von Zugriffs- und Sitzungskontrollen schützen können.

Mithilfe von Zugriffs- und Sitzungsrichtlinien können Sie die folgenden Aktionen ausführen:

- Datenexfiltration verhindern: Sie können das Herunterladen, Ausschneiden, Kopieren und Drucken von vertraulichen Dokumenten beispielsweise auf nicht verwalteten Geräten blockieren.

- Beim Herunterladen schützen: Statt das Herunterladen von vertraulichen Dokumenten zu blockieren, können Sie festlegen, dass Dokumente mit Azure Information Protection bezeichnet und geschützt werden müssen. Diese Aktion stellt sicher, dass Dokumente in potenziell riskanten Sitzungen geschützt sind und der Benutzerzugriff eingeschränkt wird.

- Das Hochladen von Dateien ohne Bezeichnung verhindern: Bevor eine vertrauliche Datei hochgeladen, verteilt und von anderen Benutzern verwendet wird, müssen Sie unbedingt sicherstellen, dass sie über die richtige Bezeichnung und den richtigen Schutz verfügt. Sie können sicherstellen, dass unbezeichnete Dateien mit vertraulichen Inhalten erst hochgeladen werden, wenn der Benutzer den Inhalt klassifiziert hat.

- Benutzersitzungen auf Compliance überwachen: Riskante Benutzer werden überwacht, wenn sie sich bei Apps anmelden, und ihre Aktionen innerhalb der Sitzung werden protokolliert. Sie können das Benutzerverhalten untersuchen und analysieren, um zu verstehen, wo und unter welchen Bedingungen Sitzungsrichtlinien in Zukunft angewendet werden sollen.

- Zugriff blockieren: Sie können den Zugriff für bestimmte Apps und Benutzer abhängig von mehreren Risikofaktoren differenziert blockieren. Sie können sie z. B. blockieren, wenn sie Clientzertifikate als eine Form der Geräteverwaltung verwenden.

- Benutzerdefinierte Aktivitäten blockieren: Einige Apps werden in eindeutigen Szenarien verwendet, die Risiken bergen, wie z. B. das Senden von Nachrichten mit vertraulichen Inhalten in Apps wie Microsoft Teams oder Slack. In diesen Szenarien können Sie Nachrichten auf vertrauliche Inhalte überprüfen und in Echtzeit blockieren.

Gewusst wie: Erzwingen einer App-Schutzrichtlinie und einer genehmigten Client-App für den Zugriff auf Cloud-Apps mithilfe des bedingten Zugriffs

Viele Menschen verwenden mobile Geräte sowohl für private als auch für berufliche Zwecke. Organisationen möchten natürlich sicherstellen, dass die Mitarbeiter produktiv arbeiten können, aber gleichzeitig auch verhindern, dass Datenverluste durch potenziell unsichere Anwendungen vermieden werden. Mit bedingtem Zugriff können Organisationen den Zugriff auf genehmigte Client-Apps (mit Fähigkeit zur modernen Authentifizierung) einschränken.

Dieser Abschnitt enthält zwei Szenarien zum Konfigurieren von Richtlinien für den bedingten Zugriff für Ressourcen wie Microsoft 365, Exchange Online und SharePoint Online.

Hinweis

Um genehmigte Client-Apps für iOS- und Android-Geräte anzufordern, müssen sich diese Geräte zunächst bei Microsoft Entra registrieren.

Szenario 1: Microsoft 365-Apps erfordern eine genehmigte Client-App

In diesem Szenario hat Contoso beschlossen, dass Benutzer, die mobile Geräte verwenden, auf alle Microsoft 365-Dienste zugreifen können, sofern sie genehmigte Client-Apps wie Outlook Mobile, OneDrive und Microsoft Teams verwenden. Alle Benutzer melden sich bereits mit Microsoft Entra-Anmeldeinformationen an. Außerdem wurden ihnen Lizenzen zugewiesen, die Microsoft Entra ID Premium P1 oder P2 und Microsoft Intune umfassen.

Organisationen müssen die folgenden drei Schritte ausführen, um die Verwendung einer genehmigten Client-App auf mobilen Geräten zu erzwingen.

Schritt 1: Richtlinie für auf Android und iOS basierende moderne Authentifizierungsclients, die die Verwendung einer genehmigten Clientanwendung für den Zugriff auf Exchange Online erfordern.

Melden Sie sich im Microsoft Entra Admin Center als globaler Administrator, Sicherheitsadministrator oder Administrator für bedingten Zugriff an.

Navigieren Sie zu Identität, zu Schutz und dann zu Bedingter Zugriff.

Klicken Sie auf +Neue Richtlinie erstellen.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

Wählen Sie unter Zuweisungen die Option Benutzer und Gruppen aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer oder bestimmte Benutzer und Gruppen aus, auf die Sie diese Richtlinie anwenden möchten.

- Wählen Sie Fertigaus.

Wählen Sie unter Cloud-Apps oder -aktionen > Einschließen die Option Office 365 aus.

Wählen Sie unter Bedingungen die Option Geräteplattformen aus.

- Legen Sie Konfigurieren auf Ja fest.

- Schließen Sie Android und iOS ein.

Wählen Sie unter Bedingungen die Option Client-Apps (Vorschau) aus.

- Legen Sie Konfigurieren auf Ja fest.

- Wählen Sie Mobile Apps und Desktopclients und Clients mit moderner Authentifizierung aus.

Wählen Sie unter Zugriffskontrollen > Gewähren die Optionen Zugriff gewähren und Genehmigte Client-App erforderlich und anschließend Auswählen aus.

Bestätigen Sie die Einstellungen und legen Sie Richtlinie aktivieren auf Ein fest.

Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Schritt 2: Konfigurieren einer Microsoft Entra-Richtlinie für bedingten Zugriff für Exchange Online mit ActiveSync (EAS)

Navigieren Sie zu Identität, zu Schutz und dann zu Bedingter Zugriff.

Klicken Sie auf +Neue Richtlinie erstellen.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

Wählen Sie unter Zuweisungen die Option Benutzer und Gruppen aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer oder bestimmte Benutzer und Gruppen aus, auf die Sie diese Richtlinie anwenden möchten.

- Wählen Sie Fertigaus.

Wählen Sie unter Cloud-Apps oder -aktionen > Einschließen die Option Office 365 Exchange Online aus.

Unter Bedingungen:

Client-Apps (Vorschau):

- Legen Sie Konfigurieren auf Ja fest.

- Wählen Sie Mobile Apps und Desktopclients und Exchange ActiveSync-Clients aus.

Wählen Sie unter Zugriffskontrollen > Gewähren die Optionen Zugriff gewähren und Genehmigte Client-App erforderlich und anschließend Auswählen aus.

Bestätigen Sie die Einstellungen und legen Sie Richtlinie aktivieren auf Ein fest.

Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Schritt 3: Konfigurieren der Intune-App-Schutzrichtlinie für iOS- und Android-Clientanwendungen

Die Schritte zum Erstellen von App-Schutzrichtlinien für Android und iOS finden Sie im Artikel Erstellen und Zuweisen von App-Schutzrichtlinien.

Szenario 2: Exchange Online und SharePoint Online erfordern eine genehmigte Client-App.

In diesem Szenario hat Contoso beschlossen, dass Benutzer auf mobilen Geräten nur auf E-Mail- und SharePoint-Daten zugreifen dürfen, sofern sie eine genehmigte Client-App wie Outlook Mobile verwenden. Alle Benutzer melden sich bereits mit Microsoft Entra-Anmeldeinformationen an. Außerdem wurden ihnen Lizenzen zugewiesen, die Microsoft Entra ID Premium P1 oder P2 und Microsoft Intune umfassen.

Organisationen müssen die folgenden drei Schritte ausführen, um die Verwendung einer genehmigten Client-App auf mobilen Geräten und von Exchange ActiveSync-Clients zu erzwingen.

Schritt 1: Richtlinie für auf Android und iOS basierende moderne Authentifizierungsclients, die die Verwendung einer genehmigten Clientanwendung für den Zugriff auf Exchange Online und SharePoint Online erfordern.

Melden Sie sich im Microsoft Entra Admin Center als globaler Administrator, Sicherheitsadministrator oder Administrator für bedingten Zugriff an.

Navigieren Sie zu Identität, zu Schutz und dann zu Bedingter Zugriff.

Wählen Sie Neue Richtlinie.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

Wählen Sie unter Zuweisungen die Option Benutzer und Gruppen aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer oder bestimmte Benutzer und Gruppen aus, auf die Sie diese Richtlinie anwenden möchten.

- Wählen Sie Fertigaus.

Wählen Sie unter Cloud-Apps oder -aktionen > Einschließen die Optionen Office 365 Exchange Online und Office 365 SharePoint Online aus.

Wählen Sie unter Bedingungen die Option Geräteplattformen aus.

- Legen Sie Konfigurieren auf Ja fest.

- Schließen Sie Android und iOS ein.

Wählen Sie unter Bedingungen die Option Client-Apps (Vorschau) aus.

- Legen Sie Konfigurieren auf Ja fest.

- Wählen Sie Mobile Apps und Desktopclients und Clients mit moderner Authentifizierung aus.

Wählen Sie unter Zugriffskontrollen > Gewähren die Optionen Zugriff gewähren und Genehmigte Client-App erforderlich und anschließend Auswählen aus.

Bestätigen Sie die Einstellungen und legen Sie Richtlinie aktivieren auf Ein fest.

Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Schritt 2: Richtlinie für Exchange ActiveSync-Clients, die die Verwendung einer genehmigten Client-App erfordern.

Navigieren Sie zu Identität, zu Schutz und dann zu Bedingter Zugriff.

Wählen Sie Neue Richtlinie.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

Wählen Sie unter Zuweisungen die Option Benutzer und Gruppen aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer oder bestimmte Benutzer und Gruppen aus, auf die Sie diese Richtlinie anwenden möchten.

- Wählen Sie Fertigaus.

Wählen Sie unter Cloud-Apps oder -aktionen > Einschließen die Option Office 365 Exchange Online aus.

Unter Bedingungen:

Client-Apps (Vorschau):

- Legen Sie Konfigurieren auf Ja fest.

- Wählen Sie Mobile Apps und Desktopclients und Exchange ActiveSync-Clients aus.

Wählen Sie unter Zugriffskontrollen > Gewähren die Optionen Zugriff gewähren und Genehmigte Client-App erforderlich und anschließend Auswählen aus.

Bestätigen Sie die Einstellungen und legen Sie Richtlinie aktivieren auf Ein fest.

Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Schritt 3: Konfigurieren der Intune-App-Schutzrichtlinie für iOS- und Android-Clientanwendungen

Die Schritte zum Erstellen von App-Schutzrichtlinien für Android und iOS finden Sie im Artikel Erstellen und Zuweisen von App-Schutzrichtlinien.

Übersicht über App-Schutzrichtlinien

App-Schutzrichtlinien sind Regeln, die sicherstellen, dass die Daten einer Organisation in einer verwalteten App jederzeit sicher sind und dort verbleiben. Eine Richtlinie kann eine Regel sein, die erzwungen wird, wenn ein Benutzer versucht, auf „unternehmenseigene“ Daten zuzugreifen oder diese zu verschieben. Es kann sich auch um eine Reihe von Aktionen handeln, die nicht zulässig sind oder überwacht werden, wenn sich ein Benutzer in der App befindet. Auf eine verwaltete App werden App-Schutzrichtlinien angewendet, und sie kann von Intune verwaltet werden.

Mit App-Schutzrichtlinien in MAM (Mobile Application Management) können Sie die Daten Ihrer Organisation in einer Anwendung verwalten und schützen. Mit MAM ohne Registrierungs (MAM-WE) kann eine Geschäfts-, Schul- oder Uni-App, die vertrauliche Daten enthält, auf nahezu jedem Gerät verwaltet werden, einschließlich auf persönlichen Geräten in Bring-Your-Own-Device-Szenarios (BYOD). Viele Produktivitäts-Apps, wie z. B. die Microsoft Office-Apps, können über Intune MAM verwaltet werden.

Wie Sie Ihre App-Daten schützen können

Ihre Mitarbeiter verwenden mobile Geräte für private und berufliche Aufgaben. Sie möchten einerseits die Produktivität Ihrer Mitarbeiter sicherstellen, aber andererseits einen Datenverlust verhindern, sei er beabsichtigt oder unbeabsichtigt. Außerdem möchten Sie Unternehmensdaten schützen, auf die von Geräten zugegriffen wird, die Sie nicht verwalten.

Sie können Intune-App-Schutzrichtlinien unabhängig von jeglicher mobilen Geräteverwaltungslösung verwenden. Diese Unabhängigkeit hilft Ihnen, die Daten Ihres Unternehmens zu schützen, egal, ob Geräte in einer Geräteverwaltungslösung registriert sind oder nicht. Durch die Implementierung von Richtlinien auf App-Ebene können Sie den Zugriff auf Unternehmensressourcen einschränken und Daten im Zuständigkeitsbereich der IT-Abteilung halten.

App-Schutzrichtlinien auf Geräten

App-Schutzrichtlinien können für Apps konfiguriert werden, die auf Geräten ausgeführt werden, die folgende Voraussetzungen erfüllen:

Bei Microsoft Intune registriert: In der Regel sind diese Geräte unternehmenseigene Geräte.

Bei einer MDM-Lösung eines Drittanbieters registriert: In der Regel sind diese Geräte unternehmenseigene Geräte.

Hinweis

Verwaltungsrichtlinien für mobile Apps sollten nicht in Verbindung mit Verwaltungslösungen für mobile Geräte von Drittanbietern oder sicheren Containerlösungen verwendet werden.

Nicht bei einer Lösung für die mobile Geräteverwaltung registriert: Diese Geräte sind in der Regel eigene Geräte von Mitarbeitern, die nicht in Intune oder anderen MDM-Lösungen verwaltet oder registriert werden.

Wichtig

Sie können Verwaltungsrichtlinien für mobile Apps für mobile Office-Apps erstellen, die eine Verbindung mit Microsoft 365-Diensten herstellen. Außerdem können Sie den Zugriff auf lokale Exchange-Postfächer schützen, indem Sie Intune-App-Schutzrichtlinien für Outlook für iOS/iPadOS und Android erstellen, die mit hybrider moderner Authentifizierung aktiviert wurden. Bevor Sie dieses Feature verwenden, sollten Sie sicherstellen, dass Sie die Anforderungen für Outlook für iOS/iPadOS und Android erfüllen. App-Schutzrichtlinien werden nicht für andere Apps unterstützt, die eine Verbindung mit lokalen Exchange- oder SharePoint-Diensten herstellen.

Vorteile der Verwendung von App-Schutzrichtlinien

Im Folgenden finden Sie die wichtigsten Vorteile von App-Schutzrichtlinien:

Schutz Ihrer Unternehmensdaten auf App-Ebene. Da die Verwaltung von mobilen Apps keine Geräteverwaltung voraussetzt, können Sie Unternehmensdaten auf verwalteten und auf nicht verwalteten Geräten schützen. Bei der Verwaltung wird die Benutzeridentität in den Mittelpunkt gestellt, wodurch sich die Geräteverwaltung erübrigt.

Die Produktivität der Endbenutzer*innen wird nicht beeinträchtigt, und die Richtlinien gelten nicht, wenn die Anwendung in einem persönlichen Kontext verwendet wird. Die Richtlinien werden nur auf den beruflichen Kontext angewendet, wodurch Sie die Möglichkeit haben, Unternehmensdaten zu schützen, ohne dass private Daten einbezogen werden.

App-Schutzrichtlinien gewährleisten dass die Schutzfunktionen auf App-Ebene vorhanden sind. Beispielsweise können Sie folgende Aktionen ausführen:

- Sie können festlegen, dass zum Öffnen einer App im beruflichen Kontext eine PIN eingegeben werden muss.

- Sie steuern die Freigabe von Daten zwischen Apps.

- Sie verhindern, dass Unternehmens-App-Daten an einem persönlichen Speicherort gespeichert werden.

MDM stellt zusätzlich zu MAM sicher, dass das Gerät geschützt ist. So können Sie beispielsweise die Eingabe einer PIN für den Zugriff auf das Gerät anfordern, oder Sie können verwaltete Apps auf dem Gerät bereitstellen. Sie können Apps auch über die MDM-Lösung auf Geräten bereitstellen, um mehr Kontrolle über die App-Verwaltung zu haben.

Es gibt weitere Vorteile bei der Verwendung einer MDM mit App-Schutzrichtlinien, und Unternehmen können App-Schutzrichtlinien sowohl mit als auch ohne MDM gleichzeitig verwenden. Denken Sie zum Beispiel an einen Mitarbeiter, der sowohl ein unternehmenseigenes Smartphone als auch sein privates Tablet verwendet. Das unternehmenseigene Smartphone wird in einer MDM registriert und von App-Schutzrichtlinien geschützt, während das private Gerät nur von App-Schutzrichtlinien geschützt wird.

Wenn Sie eine MAM-Richtlinie auf den Benutzer anwenden, ohne den Gerätezustand festzulegen, erhält der Benutzer die MAM-Richtlinie sowohl auf dem BYOD-Gerät als auch auf dem mit Intune verwalteten Gerät. Sie können eine MAM-Richtlinie auch basierend auf dem verwalteten Zustand anwenden. Wenn Sie also eine App-Schutzrichtlinie erstellen, wählen Sie in diesem Fall neben Auf alle App-Typen ausrichten die Option Nein aus. Gehen Sie dann auf eine der folgenden Arten vor:

- Wenden Sie eine weniger strenge MAM-Richtlinie auf mit Intune verwaltete Geräte an, und wenden Sie eine restriktivere MAM-Richtlinie auf nicht bei MDM registrierte Geräte an.

- Wenden Sie eine MAM-Richtlinie nur auf nicht registrierte Geräte an.