Implementieren der Sitzungsverwaltung

In komplexen Bereitstellungen müssen Organisationen Authentifizierungssitzungen manchmal einschränken. Einige mögliche Szenarien:

- Ressourcenzugriff von einem nicht verwalteten oder freigegebenen Gerät

- Zugriff auf vertrauliche Informationen über ein externes Netzwerk

- Benutzer mit hoher Priorität oder Führungskräfte.

- Unternehmenskritische Geschäftsanwendungen

Mit Steuerungen für den bedingten Zugriff können Sie Richtlinien erstellen, die auf spezifische Anwendungsfälle in Ihrer Organisation ausgerichtet sind, ohne alle Benutzer zu beeinflussen.

Bevor wir auf die Details zur Konfiguration der Richtlinie eingehen, betrachten wir die Standardkonfiguration.

Anmeldehäufigkeit von Benutzern

Die Anmeldehäufigkeit bezeichnet den Zeitraum, bevor ein Benutzer beim Zugriff auf eine Ressource aufgefordert wird, sich erneut anzumelden.

Die Standardkonfiguration von Microsoft Entra ID sieht für die Anmeldehäufigkeit von Benutzern ein rollierendes Zeitfenster von 90 Tagen vor. Benutzer häufig zur Eingabe von Anmeldeinformationen aufzufordern, kann einerseits sinnvoll sein, andererseits aber auch das Gegenteil bewirken: Benutzer, die es gewohnt sind, ihre Anmeldeinformationen ohne Überlegung einzugeben, können diese auch versehentlich bei einer schädlichen Anmeldeaufforderung eingeben.

Es klingt vielleicht beunruhigend, keine erneute Anmeldung von einem Benutzer zu fordern, tatsächlich wird die Sitzung bei einer Verletzung der IT-Richtlinien jedoch gesperrt. Zu den Beispielen zählen eine Kennwortänderung, ein nicht konformes Gerät oder eine Kontodeaktivierung. Sie können Benutzersitzungen auch explizit mit PowerShell sperren. Die Standardkonfiguration von Microsoft Entra ID basiert auf dem Grundprinzip „Benutzer nicht zur Angabe ihrer Anmeldeinformationen auffordern, solange der Sicherheitsstatus ihrer Sitzung unverändert ist“.

Die Einstellung für die Anmeldehäufigkeit funktioniert bei Apps mit standardkonformer Implementierung des OAUTH2- oder OIDC-Protokolls. Die meisten nativen Microsoft-Apps für Windows, Mac und mobile Umgebungen, einschließlich der folgenden Webanwendungen, sind mit der Einstellung kompatibel.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Microsoft 365-Verwaltungsportal

- Exchange Online

- SharePoint und OneDrive

- Teams-Webclient

- Dynamics CRM Online

- Azure-Portal

Die Einstellung für die Anmeldehäufigkeit funktioniert auch mit SAML-Anwendungen, solange diese nicht ihre eigenen Cookies löschen und in regelmäßigen Abständen an Microsoft Entra ID zur Authentifizierung umgeleitet werden.

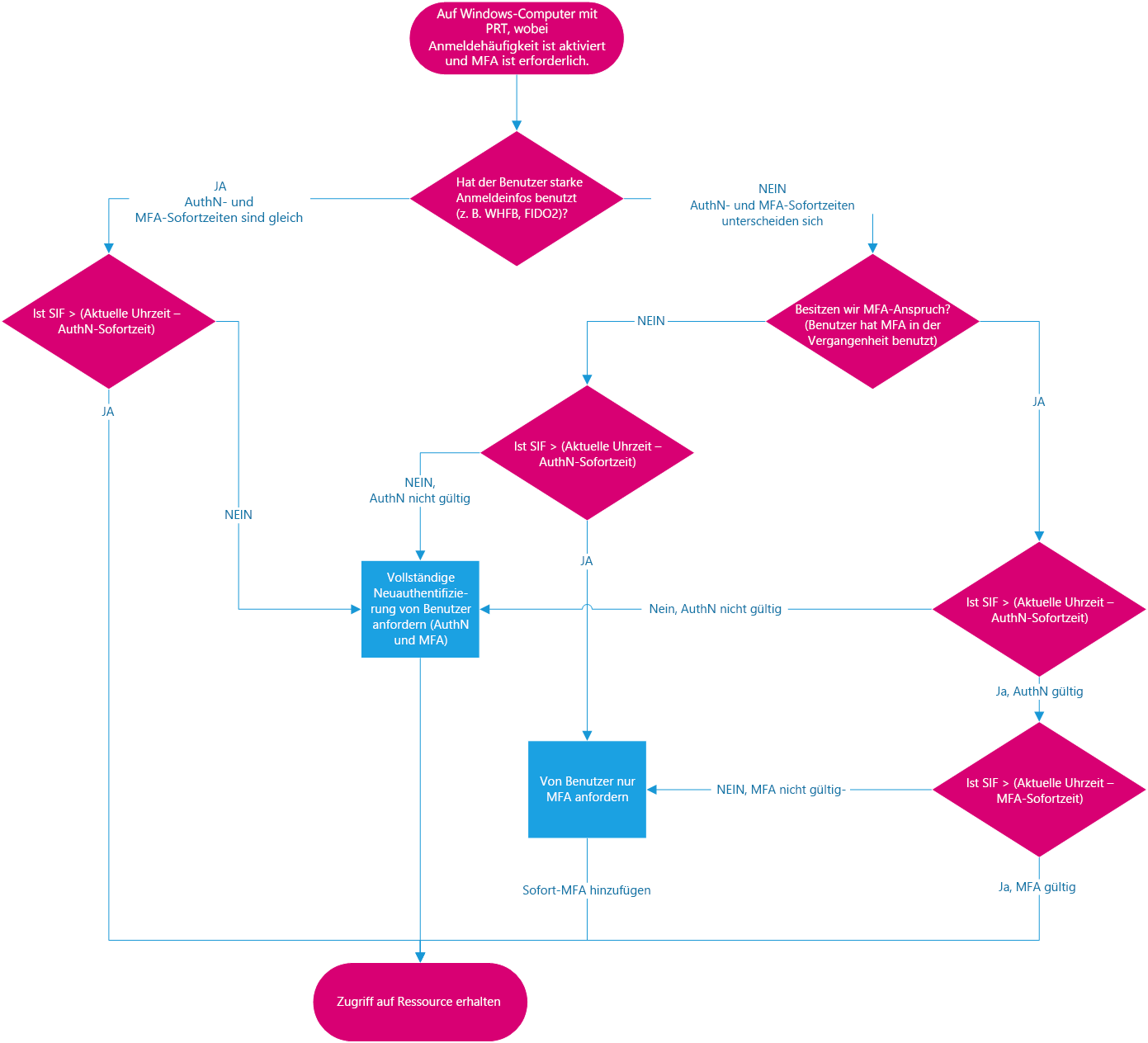

Anmeldehäufigkeit von Benutzern und mehrstufige Authentifizierung

Die Anmeldehäufigkeit wurde bisher nur für die einstufige Authentifizierung auf Geräten angewendet, die in Microsoft Entra eingebunden, hybrid in Microsoft Entra Hybrid eingebunden und bei Microsoft Entra registriert waren. Es gab keine einfache Möglichkeit für unsere Kunden, die mehrstufige Authentifizierung (MFA) auf diesen Geräten erneut zu erzwingen. Aufgrund des Kundenfeedbacks wird die Anmeldehäufigkeit jetzt auch auf die mehrstufige Authentifizierung angewendet.

Anmeldehäufigkeit von Benutzern und Geräteidentitäten

Wenn Sie über in Microsoft Entra eingebundene, hybrid in Microsoft Entra eingebundene oder in Microsoft Entra registrierte Geräte verfügen, erfüllen auch das Entsperren von Geräten oder interaktive Anmeldungen von Besuchern die Richtlinie für die Anmeldehäufigkeit. In den folgenden beiden Beispielen ist die Anmeldehäufigkeit von Benutzern auf eine Stunde festgelegt:

Beispiel 1:

- Um 00:00 Uhr meldet sich ein Benutzer bei einem in Microsoft Entra eingebundenen Windows 10-Gerät an und beginnt mit der Bearbeitung eines in SharePoint Online gespeicherten Dokuments.

- Der Benutzer arbeitet auf seinem Gerät eine Stunde an diesem Dokument.

- Um 01:00 Uhr wird der Benutzer basierend auf der vom Administrator in der Richtlinie für bedingten Zugriff konfigurierten Anmeldehäufigkeitsanforderung zur erneuten Anmeldung aufgefordert.

Beispiel 2:

- Um 00:00 Uhr meldet sich ein Benutzer bei einem in Microsoft Entra eingebundenen Windows 10-Gerät an und beginnt mit der Bearbeitung eines in SharePoint Online gespeicherten Dokuments.

- Um 00:30 Uhr steht der Benutzer auf und macht eine Pause, wobei er sein Gerät sperrt.

- Um 00:45 Uhr kehrt der Benutzer aus seiner Pause zurück und entsperrt das Gerät.

- Um 01:45 Uhr wird der Benutzer basierend auf der vom Administrator in der Richtlinie für bedingten Zugriff konfigurierten Anmeldehäufigkeitsanforderung zur erneuten Anmeldung aufgefordert, weil die letzte Anmeldung um 00:45 Uhr erfolgte.

Persistenz von Browsersitzungen

Bei einer persistenten Browsersitzung können Benutzer angemeldet bleiben, nachdem sie ihr Browserfenster geschlossen und erneut geöffnet haben. Durch die Microsoft Entra ID-Standardeinstellung für die Persistenz von Browsersitzungen können Benutzer auf persönlichen Geräten wählen, ob die Sitzung beibehalten wird, indem nach der erfolgreichen Authentifizierung die Aufforderung „Angemeldet bleiben?“ angezeigt wird.

Überprüfen

Verwenden Sie das Was-wäre-wenn-Tool, um eine Anmeldung des Benutzers bei der Zielanwendung und weitere Bedingungen zu simulieren, die davon abhängig sind, wie Sie die Richtlinie konfiguriert haben. Die Steuerungen für die Verwaltung von Authentifizierungssitzungen werden in den Ergebnissen des Tools angezeigt.

Richtlinienbereitstellung

Um die erwartete Funktionsweise der Richtlinie sicherzustellen, empfiehlt es sich, sie zu testen, bevor Sie sie in der Produktionsumgebung verwenden. Idealerweise sollten Sie in einem Testmandanten überprüfen, ob die neue Richtlinie wie erwartet funktioniert.