Erstellen von Threat Intelligence-Berichten

Das Selektieren und Untersuchen von Sicherheitswarnungen kann auch für sehr erfahrene Sicherheitsanalysten zeitaufwändig sein. Häufig ist nur schwer zu erkennen, wo überhaupt begonnen werden soll.

Defender für Cloud nutzt Analysen, um die Informationen der einzelnen Sicherheitswarnungen miteinander zu verbinden. Mithilfe dieser Verbindungen kann Defender für Cloud eine zentrale Übersicht über einen Angriff und die zugehörigen Warnungen bereitstellen, damit Sie die Aktionen des Angreifers und die betroffenen Ressourcen besser verstehen können.

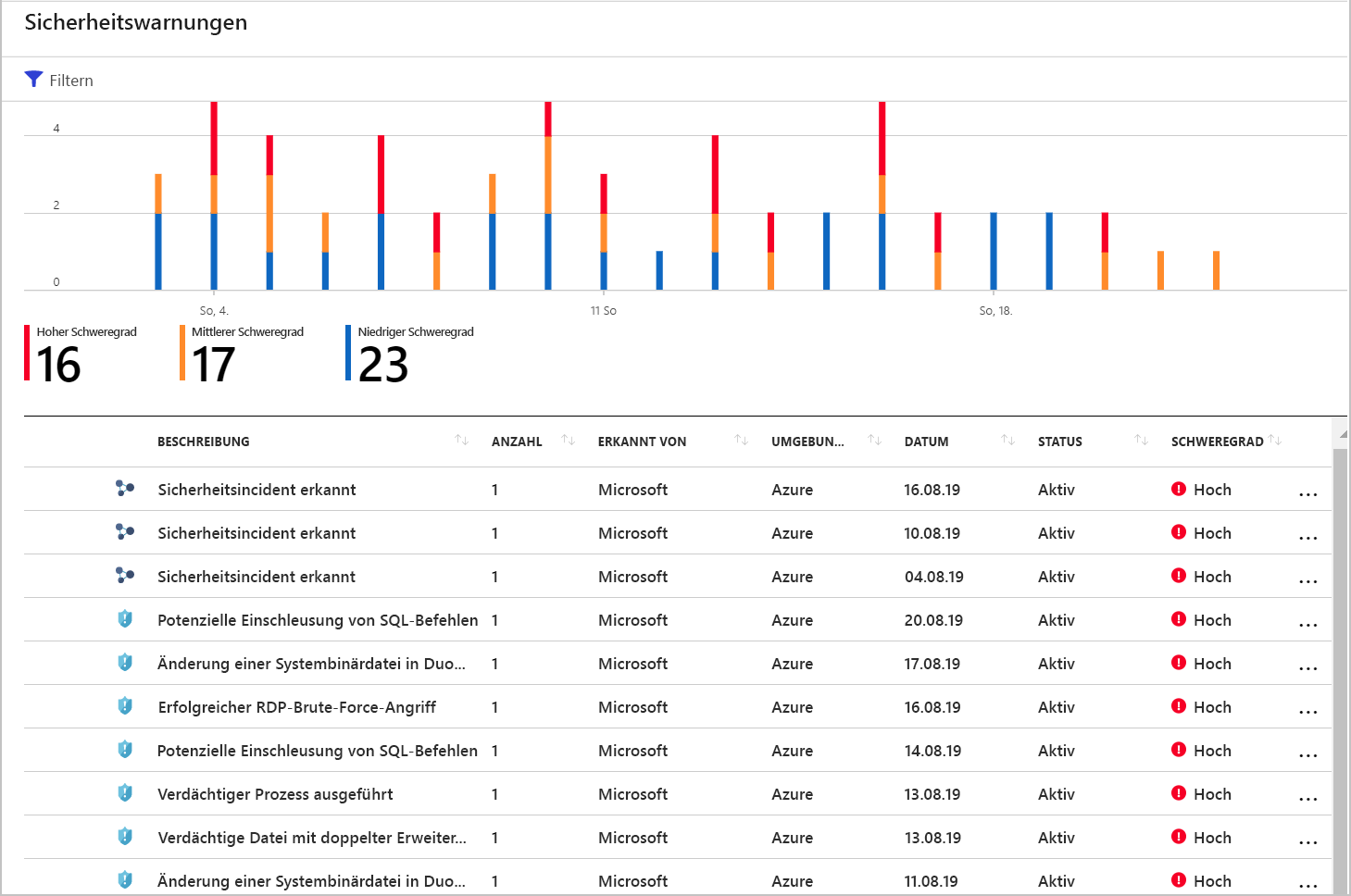

Vorfälle werden auf der Seite „Sicherheitswarnungen“ angezeigt. Wählen Sie einen Vorfall aus, um die zugehörigen Warnungen anzuzeigen und weitere Informationen zu erhalten.

Wählen Sie auf der Übersichtsseite von Defender für Cloud die Kachel „Sicherheitswarnungen“ aus. Der Vorfall und die Warnungen werden aufgeführt. Beachten Sie, dass Sicherheitsvorfälle ein anderes Symbol als Sicherheitswarnungen aufweisen.

Um Details anzuzeigen, wählen Sie einen Vorfall aus. Weitere Details finden Sie auf der Seite Sicherheitsvorfall.

Im linken Bereich der Seite mit dem Sicherheitsvorfall werden allgemeine Informationen über den Sicherheitsvorfall angezeigt: Titel, Schweregrad, Status, Zeitpunkt der Aktivität, Beschreibung und die betroffene Ressource. Neben der betroffenen Ressource sehen Sie die relevanten Azure-Tags. Verwenden Sie diese Tags, um den Organisationskontext der Ressource abzuleiten, wenn Sie die Warnung untersuchen.

Der rechte Bereich enthält die Registerkarte Warnungen mit den Sicherheitswarnungen, die mit diesem Vorfall korreliert wurden.

Um zur Registerkarte „Maßnahmen ergreifen“ zu wechseln, wählen Sie die Registerkarte oder die Schaltfläche am unteren Rand des rechten Bereichs aus. Verwenden Sie diese Registerkarte, um weitere Aktionen durchzuführen, wie z. B:

Auswirkungen der Bedrohung minimieren: Stellt manuelle Schritte zur Behebung dieses Sicherheitsvorfalls bereit.

Künftige Angriffe verhindern: Gibt Sicherheitsempfehlungen, um die Angriffsfläche zu verringern, den Sicherheitsstatus zu erhöhen und künftige Angriffe zu verhindern.

Automatische Reaktion auslösen: Bietet die Möglichkeit, eine Logik-App als Reaktion auf diesen Sicherheitsvorfall auszulösen.

Ähnliche Warnungen unterdrücken: Bietet die Möglichkeit, zukünftige Warnungen mit ähnlichen Merkmalen zu unterdrücken, wenn die Warnung für Ihre Organisation nicht relevant ist.

Führen Sie die für jede Warnung bereitgestellten Problembehandlungsschritte aus, um die Bedrohungen durch den Vorfall zu beseitigen.

Erstellen von Threat Intelligence-Berichten

Beim Bedrohungsschutz von Defender für Cloud werden die Sicherheitsinformationen Ihrer Azure-Ressourcen, des Netzwerks und der verbundenen Partnerlösungen überwacht. Diese Informationen, bei denen es sich häufig um korrelierende Informationen aus mehreren Quellen handelt, werden analysiert, um Bedrohungen zu identifizieren.

Wenn von Defender für Cloud eine Bedrohung erkannt wird, wird eine Sicherheitswarnung mit ausführlichen Informationen zum Ereignis, z. B. Vorschlägen für die Behebung, ausgelöst. Um die für die Reaktion auf Incidents zuständigen Teams bei der Untersuchung und Beseitigung von Bedrohungen zu unterstützen, werden von Defender für Cloud Threat Intelligence-Berichte mit detaillierten Informationen bereitgestellt. Die Berichte umfassen folgende Informationen:

Identität oder Verbindungen des Angreifers (sofern verfügbar)

Ziele der Angreifer

Aktuelle und vergangene Angriffskampagnen (sofern verfügbar)

Taktiken, Tools und Verfahren der Angreifer

Zugehörige IoCs (Indicators of Compromise) wie URLs und Dateihashes

Viktimologie (also die betroffene Branche und die geografische Verbreitung), um zu ermitteln, ob Ihre Azure-Ressourcen gefährdet sind

Informationen zu Risikominderung und Beseitigung

Defender für Cloud bietet drei Arten von Bedrohungsberichten, die abhängig vom jeweiligen Angriff variieren können. Folgende Berichte stehen zur Verfügung:

Aktivitätsgruppenbericht: Enthält detaillierte Informationen zu Angreifern sowie zu ihren Zielen und Taktiken.

Kampagnenbericht: Konzentriert sich auf Details zu bestimmten Angriffskampagnen.

Zusammenfassender Bedrohungsbericht: Enthält alle Elemente der beiden vorherigen Berichte.

Diese Informationen sind hilfreich bei der Reaktion auf Incidents, um im Rahmen einer laufenden Untersuchung die Angriffsquelle, die Beweggründe des Angreifers und eine geeignete Vorgehensweise zur zukünftigen Vermeidung des Problems zu ermitteln.

So greifen Sie auf den Threat Intelligence-Bericht zu

So generieren Sie den Bericht:

Öffnen Sie über die Randleiste von Defender für Cloud die Seite „Sicherheitswarnungen“.

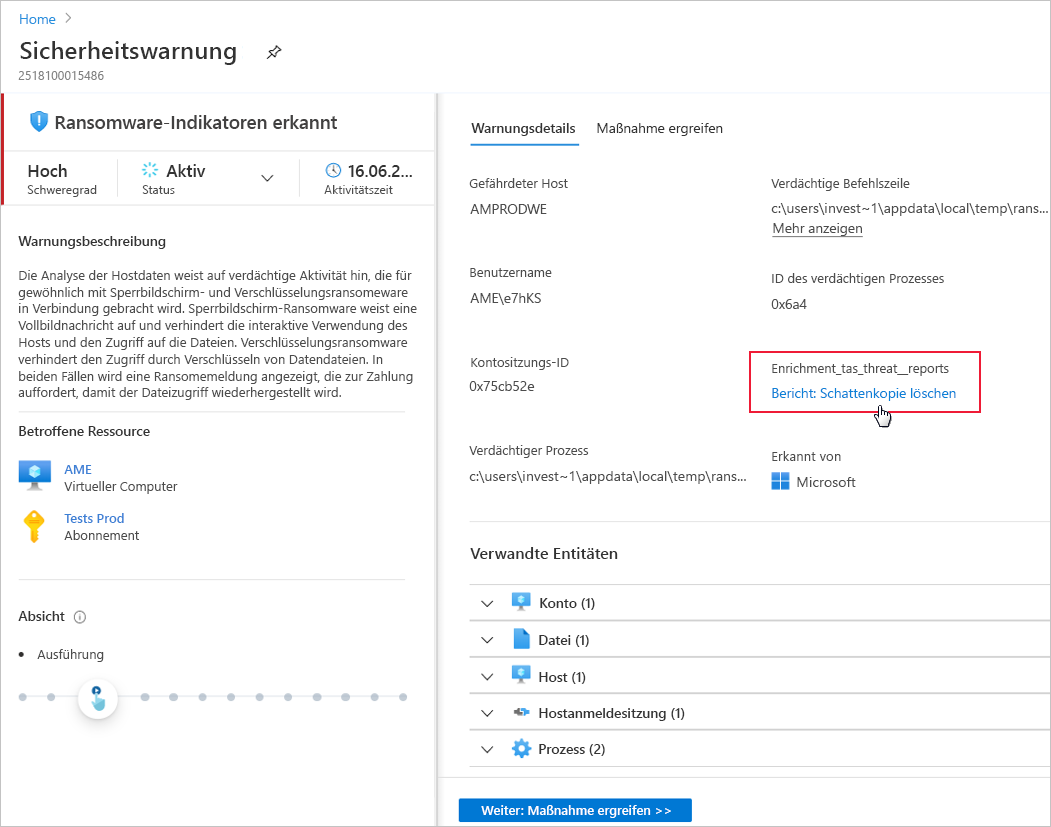

Wählen Sie eine Warnung aus. Eine Detailseite wird geöffnet und zeigt weitere Informationen zu der Warnung an. Im Folgenden sehen Sie die Detailseite zur Warnung Ransomware-Indikatoren erkannt.

Wählen Sie den Link zum Bericht aus. Damit wird in Ihrem Standardbrowser eine PDF-Datei geöffnet.