Übung: Aktivieren des JIT-VM-Zugriffs

Sie benötigen die erweiterten Sicherheitsfeatures von Microsoft Defender für Cloud, um dieses Feature verwenden zu können. Nachdem Sie eine Testversion oder die erhöhte Sicherheit für Ihr Abonnement aktiviert haben, können Sie den Just-in-Time-Virtual Machine (VM)-Zugriff für ausgewählte Azure-VMs im Abonnement aktivieren. Wenn Sie jetzt keine Testversion starten möchten, können Sie die folgenden Anweisungen durchlesen und die erforderlichen Schritte nachvollziehen.

Erstellen eines neuen virtuellen Computers

Erstellen Sie zunächst mithilfe von Azure Cloud Shell einen virtuellen Computer.

Hinweis

Diese Übung kann nicht in der Azure-Sandbox durchgeführt werden. Achten Sie darauf, ein Abonnement auszuwählen, für das erweiterte Sicherheitsfeatures für Defender für Cloud aktiviert sind.

Melden Sie sich beim Azure-Portal an.

Wählen Sie im Azure-Portal in der Symbolleiste oben rechts das Cloud Shell-Symbol aus. Cloud Shell wird am unteren Rand des Portals angezeigt.

Legen Sie zunächst einige Standardwerte fest, damit Sie diese nicht mehrmals eingeben müssen.

Legen Sie einen Standardstandort fest. In diesem Fall verwenden wir eastus. Sie können aber auch einen Standort auswählen, der sich näher bei Ihnen befindet.

az configure --defaults location=eastusTipp

Mit der Schaltfläche Kopieren können Sie Befehle in die Zwischenablage kopieren. Klicken Sie zum Einfügen im Cloud Shell-Terminal mit der rechten Maustaste auf eine neue Zeile, und wählen Sie dann Einfügen aus, oder verwenden Sie die Tastenkombination UMSCHALT+EINFG (⌘+V unter macOS).

Erstellen Sie als Nächstes eine neue Azure-Ressourcengruppe für Ihre VM-Ressourcen. Wir haben hier den Namen

mslearnDeleteMeverwendet, der Sie daran erinnern soll, diese Gruppe zu löschen, wenn Sie fertig sind.az group create --name mslearnDeleteMe --location eastusLegen Sie

mslearnDeleteMenun als Standardressourcengruppe fest.az configure --defaults group="mslearnDeleteMe"Führen Sie anschließend den folgenden Befehl aus, um eine neue Windows-basierte VM zu erstellen. Achten Sie darauf, dass Sie den Wert

<your-password-here>durch ein gültiges Kennwort ersetzen.az vm create \ --name SRVDC01 \ --image win2019datacenter \ --resource-group mslearnDeleteMe \ --admin-username azureuser \ --admin-password <your-password-here>Das Erstellen des virtuellen Computers und der unterstützenden Ressourcen dauert einige Minuten. Die Antwort sollte in etwa wie hier dargestellt aussehen.

{ "fqdns": "", "id": "/subscriptions/abcd/resourceGroups/mslearnDeleteMe/providers/Microsoft.Compute/virtualMachines/SRVDC01", "location": "eastus", "macAddress": "00-00-00-00-00-00", "powerState": "VM running", "privateIpAddress": "10.1.0.4", "publicIpAddress": "52.123.123.123", "resourceGroup": "mslearnDeleteMe", "zones": "" }Verwenden Sie die öffentliche IP-Adresse im Ergebnis, um über Remotedesktop (RDP) eine Verbindung mit dem virtuellen Computer herzustellen. Windows verfügt über einen integrierten RDP-Client. Es sind auch Clients für macOS und Linux verfügbar, falls Sie ein anderes Clientsystem verwenden.

Sie können die VM verbinden und verwalten. Fügen wir nun JIT hinzu, um die Sicherheit zu optimieren!

Aktivieren des JIT-VM-Zugriffs in Defender für Cloud

Suchen Sie über die obere Suchleiste auf der Startseite des Azure-Portals nach Microsoft Defender für Cloud, und wählen Sie diesen Dienst aus. Der Bereich Überblick für Microsoft Defender für Cloud wird angezeigt.

Wählen Sie im Menübereich links unter Cloudsicherheit die Option Workloadschutz aus. Der Bereich Workloadschutz wird angezeigt.

Scrollen Sie im Hauptfenster nach unten zu Advanced protection (Erweiterter Schutz). Wählen Sie Just-In-Time-VM-Zugriff aus. Der Bereich Just-In-Time-VM-Zugriff wird angezeigt.

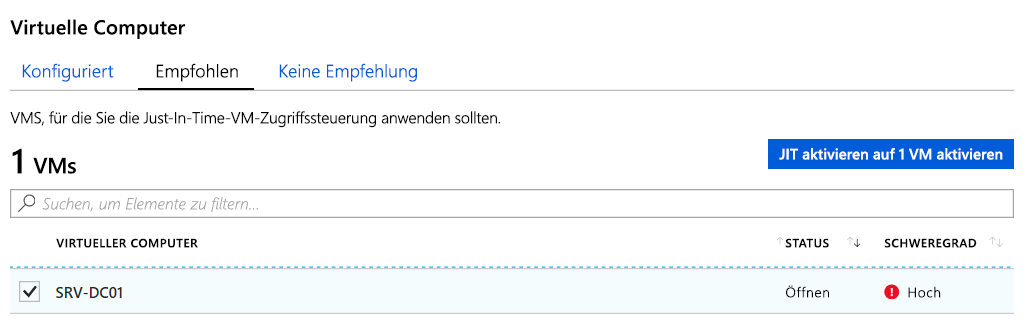

Wählen Sie unter Virtuelle Computer die Registerkarte Nicht konfiguriert aus.

Wählen Sie den virtuellen Computer aus der Ressourcengruppe MSLEARNDELETEME aus.

Klicken Sie wie im folgenden Screenshot dargestellt für die ausgewählte VM auf JIT auf 1 VM aktivieren.

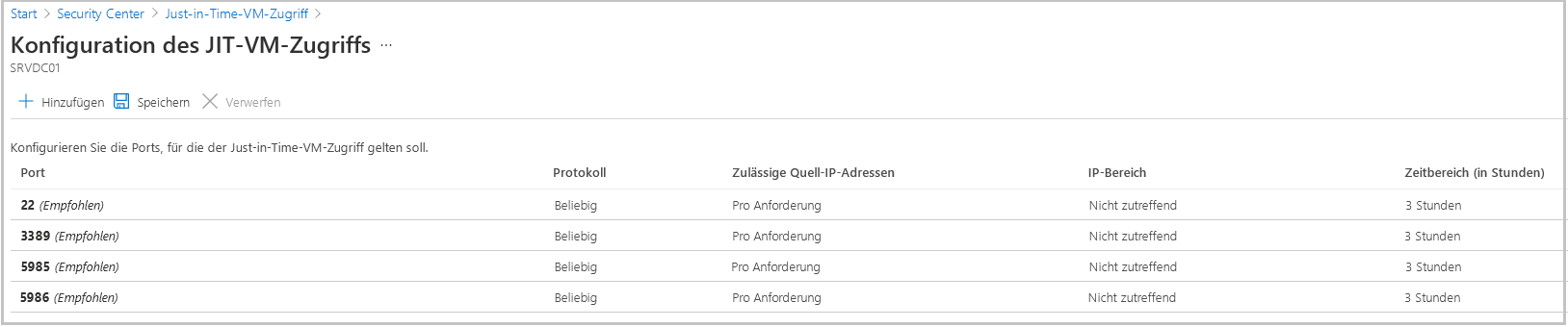

Der Bereich JIT-VM-Zugriffskonfiguration wird für Ihren virtuellen Computer angezeigt. Nachdem Sie die JIT-Regeln aktiviert haben, können Sie die Netzwerksicherheitsgruppe für die VM überprüfen. Es werden wie in der folgenden Abbildung dargestellt einige neue Regeln angewendet, um den Remoteverwaltungszugriff zu blockieren.

Beachten Sie, dass die Regeln auf die interne Adresse angewendet werden und alle Verwaltungsports, also sowohl Remotedesktopprotokoll (3389) als auch SSH (22), enthalten sind.

Klicken Sie in der oberen Menüleiste auf Speichern. Es wird erneut der Bereich Just-In-Time-VM-Zugriff angezeigt.

Anfordern des Remotedesktopzugriffs

Wenn Sie zu diesem Zeitpunkt versuchen, eine RDP-Verbindung zu der Windows-VM herzustellen, werden Sie feststellen, dass der Zugriff blockiert wird. Wenn Ihr*e Administrator*in Zugriff benötigt, kann sie oder er über Defender für Cloud Zugriff anfordern.

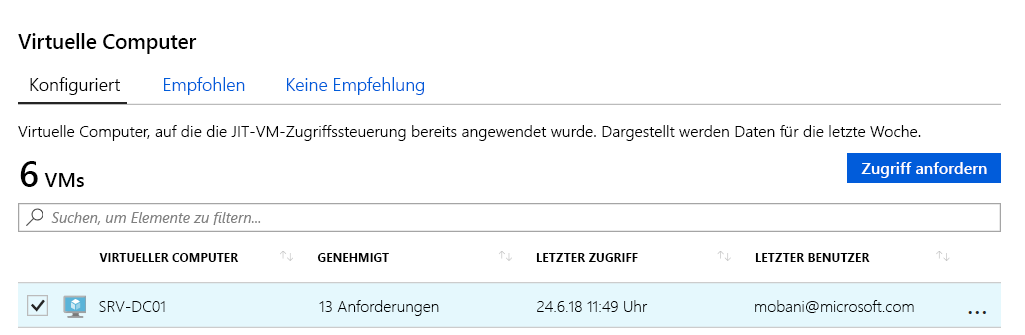

Wählen Sie unter Virtuelle Computer die Registerkarte Konfiguriert aus.

Wählen Sie Ihre VM aus, und klicken Sie anschließend auf Zugriff anfordern, um die Verwaltungsports zu öffnen.

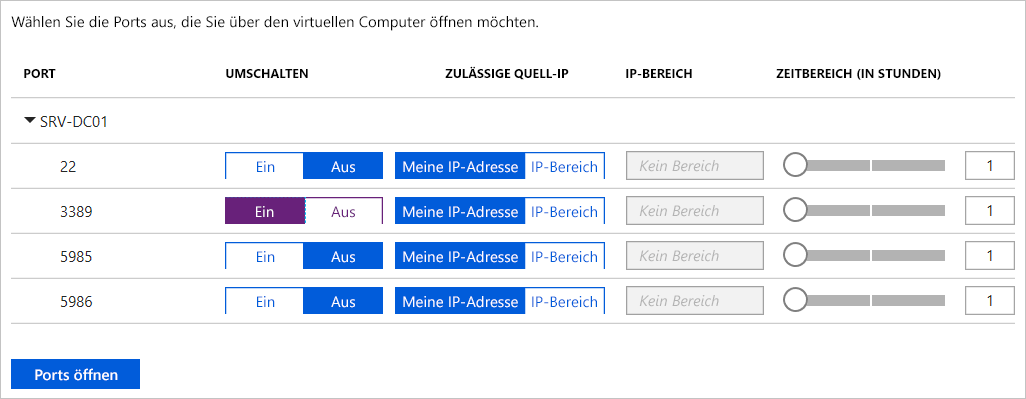

Der Bereich Zugriff anfordern wird für SRVD01 angezeigt.

Wählen Sie die Ports aus, die Sie öffnen möchten (in diesem Fall den Remotedesktopport (3389)).

Klicken Sie auf Ports öffnen, um die Anforderung abzuschließen. In diesem Bereich können Sie auch die Anzahl der Stunden festlegen, die der Port geöffnet bleiben soll. Nach Ablauf der Zeit wird der Port geschlossen und der Zugriff verweigert.

Ihr Remotedesktop-Client kann nun erfolgreich eine Verbindung herstellen – zumindest für den Zeitraum, den Sie über Defender für Cloud zugewiesen haben.