Verwenden einer VPN- und Pro-App-VPN-Richtlinie auf Android Enterprise-Geräten in Microsoft Intune

Virtuelle private Netzwerke (VPN) ermöglichen Benutzern den Remotezugriff auf Organisationsressourcen, einschließlich zu Hause, Hotels, Cafés und mehr. In Microsoft Intune können Sie VPN-Client-Apps auf Android Enterprise-Geräten mithilfe einer App-Konfigurationsrichtlinie konfigurieren. Stellen Sie diese Richtlinie dann mit ihrer VPN-Konfiguration auf Geräten in Ihrer Organisation bereit.

Sie können auch VPN-Richtlinien erstellen, die von bestimmten Apps verwendet werden. Dieses Feature wird als Pro-App-VPN bezeichnet. Wenn die App aktiv ist, kann sie eine Verbindung mit dem VPN herstellen und über das VPN auf Ressourcen zugreifen. Wenn die App nicht aktiv ist, wird das VPN nicht verwendet.

Diese Funktion gilt für:

- Android für Unternehmen

Es gibt zwei Möglichkeiten, die App-Konfigurationsrichtlinie für Ihre VPN-Client-App zu erstellen:

- Konfigurations-Designer

- JSON-Daten

In diesem Artikel erfahren Sie, wie Sie eine Pro-App-VPN- und VPN-App-Konfigurationsrichtlinie mit beiden Optionen erstellen.

Hinweis

Viele der VPN-Clientkonfigurationsparameter sind ähnlich. Jede App verfügt jedoch über ihre eindeutigen Schlüssel und Optionen. Wenden Sie sich bei Fragen an Ihren VPN-Anbieter.

Vorabinformationen

Android löst nicht automatisch eine VPN-Clientverbindung aus, wenn eine App geöffnet wird. Die VPN-Verbindung muss manuell gestartet werden. Alternativ können Sie das Always-On-VPN verwenden, um die Verbindung zu starten.

Die folgenden VPN-Clients unterstützen Intune App-Konfigurationsrichtlinien:

- Cisco AnyConnect

- Citrix SSO

- F5 Access

- Palo Alto Networks – GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Wenn Sie die VPN-Richtlinie in Intune erstellen, wählen Sie verschiedene Zu konfigurierende Schlüssel aus. Diese Schlüsselnamen variieren je nach den verschiedenen VPN-Client-Apps. Daher können sich die Schlüsselnamen in Ihrer Umgebung von den Beispielen in diesem Artikel unterscheiden.

Der Konfigurations-Designer und JSON-Daten können die zertifikatbasierte Authentifizierung erfolgreich verwenden. Wenn die VPN-Authentifizierung Clientzertifikate erfordert, erstellen Sie die Zertifikatprofile, bevor Sie die VPN-Richtlinie erstellen. Die Vpn-App-Konfigurationsrichtlinien verwenden die Werte aus den Zertifikatprofilen.

Persönliche Android Enterprise-Arbeitsprofilgeräte unterstützen SCEP- und PKCS-Zertifikate. Vollständig verwaltete, dedizierte und unternehmenseigene Android Enterprise-Arbeitsprofilgeräte unterstützen nur SCEP-Zertifikate. Weitere Informationen finden Sie unter Verwenden von Zertifikaten für die Authentifizierung in Microsoft Intune.

Übersicht über pro App-VPN

Beim Erstellen und Testen von Pro-App-VPN umfasst der grundlegende Ablauf die folgenden Schritte:

- Wählen Sie die VPN-Clientanwendung aus. Bevor Sie beginnen (in diesem Artikel) werden die unterstützten Apps aufgelistet.

- Rufen Sie die Anwendungspaket-IDs der Apps ab, die die VPN-Verbindung verwenden. Abrufen der App-Paket-ID (in diesem Artikel) zeigt Ihnen, wie das geht.

- Wenn Sie Zertifikate zum Authentifizieren der VPN-Verbindung verwenden, erstellen Sie die Zertifikatprofile, und stellen Sie sie bereit, bevor Sie die VPN-Richtlinie bereitstellen. Stellen Sie sicher, dass die Zertifikatprofile erfolgreich bereitgestellt werden. Weitere Informationen finden Sie unter Verwenden von Zertifikaten für die Authentifizierung in Microsoft Intune.

- Fügen Sie die VPN-Clientanwendung zu Intune hinzu, und stellen Sie die App für Ihre Benutzer und Geräte bereit.

- Erstellen Sie die VPN-App-Konfigurationsrichtlinie. Verwenden Sie die App-Paket-IDs und Zertifikatinformationen in der Richtlinie.

- Stellen Sie die neue VPN-Richtlinie bereit.

- Vergewissern Sie sich, dass die VPN-Client-App erfolgreich eine Verbindung mit Ihrem VPN-Server herstellt.

- Wenn die App aktiv ist, vergewissern Sie sich, dass der Datenverkehr von Ihrer App erfolgreich über das VPN geleitet wird.

Abrufen der App-Paket-ID

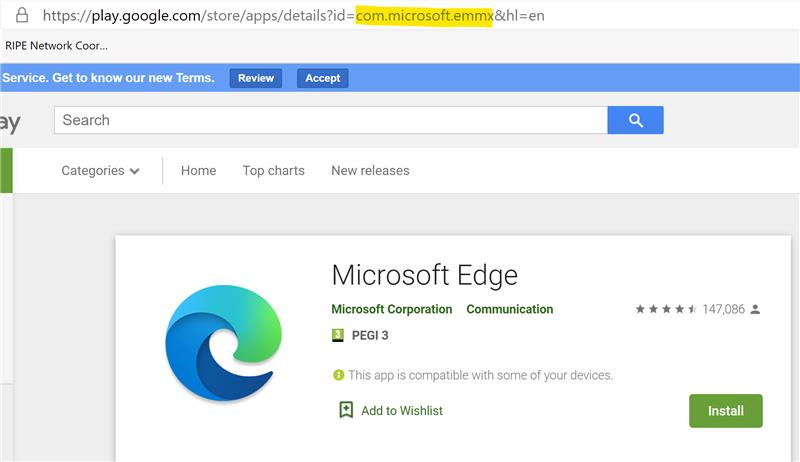

Rufen Sie die Paket-ID für jede Anwendung ab, die das VPN verwendet. Für öffentlich verfügbare Anwendungen können Sie die App-Paket-ID im Google Play Store abrufen. Die angezeigte URL für jede Anwendung enthält die Paket-ID.

Im folgenden Beispiel lautet com.microsoft.emmxdie Paket-ID der Microsoft Edge-Browser-App . Die Paket-ID ist Teil der URL:

Rufen Sie für Branchen-Apps die Paket-ID vom Anbieter oder Anwendungsentwickler ab.

Zertifikate

In diesem Artikel wird davon ausgegangen, dass Ihre VPN-Verbindung eine zertifikatbasierte Authentifizierung verwendet. Außerdem wird davon ausgegangen, dass Sie erfolgreich alle Zertifikate in der Kette bereitgestellt haben, die für die erfolgreiche Authentifizierung von Clients erforderlich sind. In der Regel umfasst diese Zertifikatkette das Clientzertifikat, alle Zwischenzertifikate und das Stammzertifikat.

Weitere Informationen zu Zertifikaten finden Sie unter Verwenden von Zertifikaten für die Authentifizierung in Microsoft Intune.

Wenn Ihr Clientauthentifizierungszertifikatprofil bereitgestellt wird, wird ein Zertifikattoken im Zertifikatprofil erstellt. Dieses Token wird verwendet, um die VPN-App-Konfigurationsrichtlinie zu erstellen.

Wenn Sie nicht mit dem Erstellen von App-Konfigurationsrichtlinien vertraut sind, lesen Sie Hinzufügen von App-Konfigurationsrichtlinien für verwaltete Android Enterprise-Geräte.

Verwenden des Konfigurations-Designers

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Apps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen> aus.

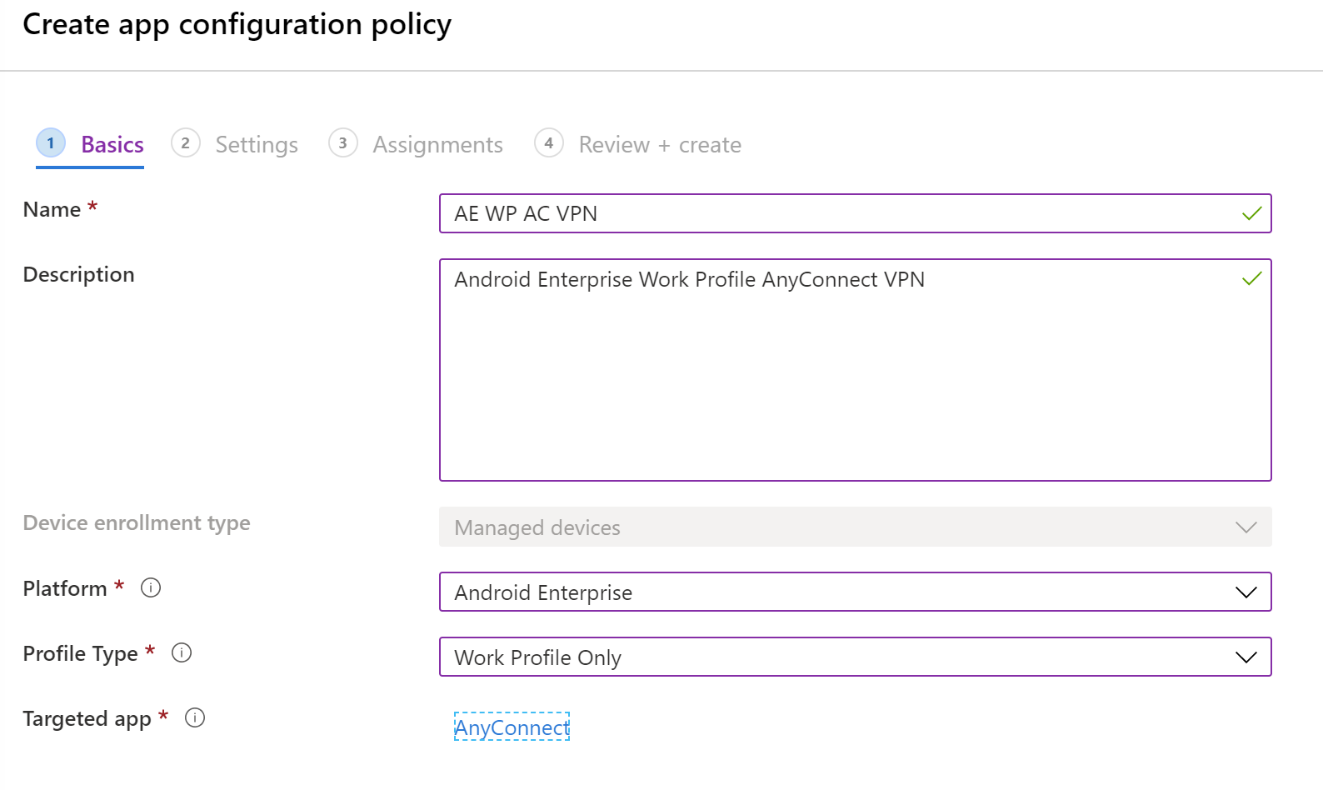

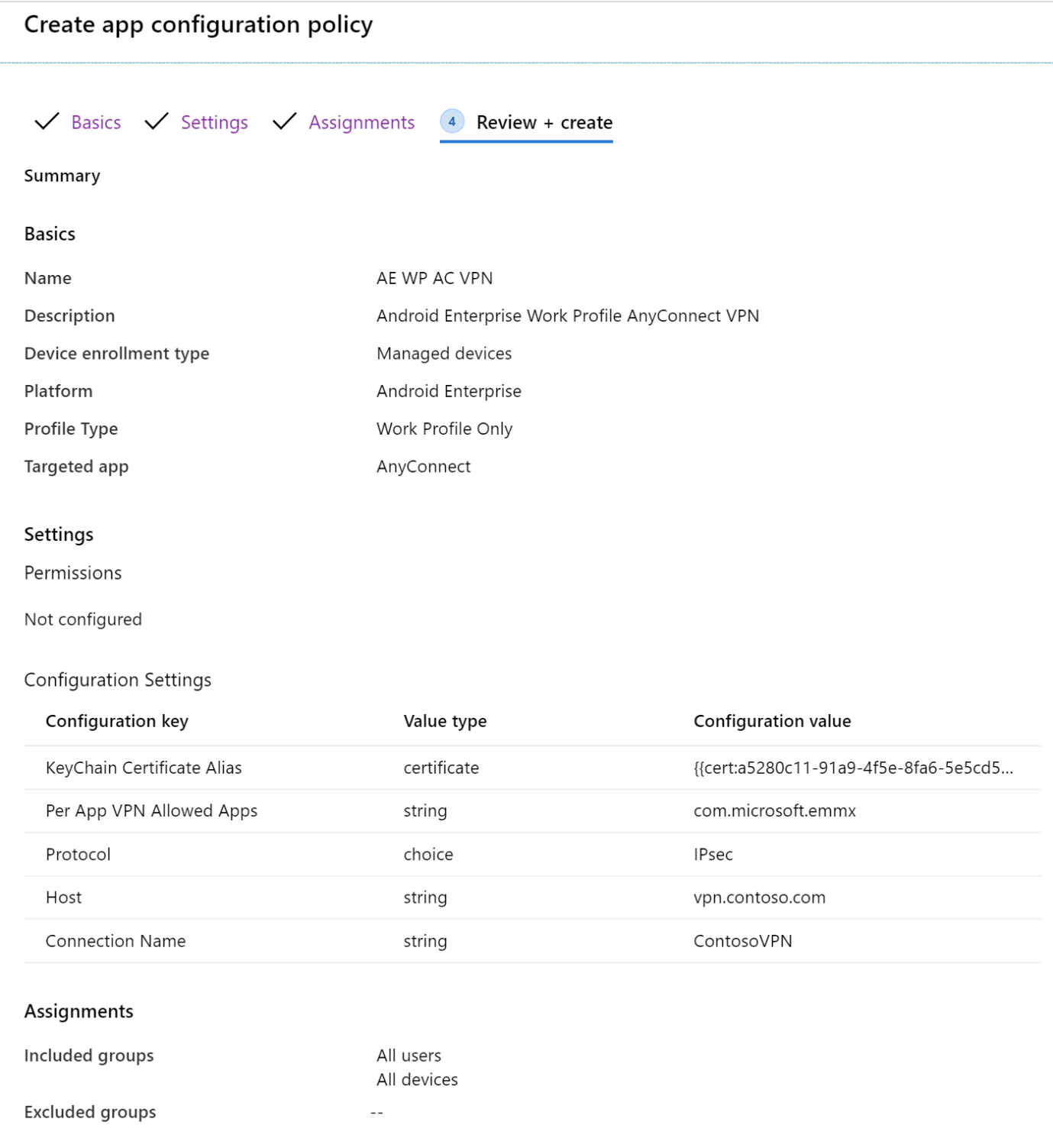

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

Name: Geben Sie einen aussagekräftigen Namen für die Richtlinie ein. Benennen Sie Ihre Richtlinien so, dass Sie diese später leicht wiedererkennen. Ein guter Richtlinienname ist z. B. App-Konfigurationsrichtlinie: Cisco AnyConnect-VPN-Richtlinie für Android Enterprise-Arbeitsprofilgeräte.

Beschreibung: Geben Sie eine Beschreibung der Richtlinie ein. Diese Einstellung ist optional, wird jedoch empfohlen.

Plattform: Wählen Sie Android Enterprise aus.

Profiltyp: Ihre Optionen:

- Alle Profiltypen: Diese Option unterstützt die Authentifizierung mit Benutzername und Kennwort. Wenn Sie die zertifikatbasierte Authentifizierung verwenden, verwenden Sie diese Option nicht.

- Vollständig verwaltete, dedizierte und Corporate-Owned Nur Arbeitsprofil: Diese Option unterstützt die zertifikatbasierte Authentifizierung sowie die Authentifizierung von Benutzernamen und Kennwörtern.

- Nur persönliches Arbeitsprofil: Diese Option unterstützt die zertifikatbasierte Authentifizierung sowie die Authentifizierung mit Benutzername und Kennwort.

Ziel-App: Wählen Sie die VPN-Client-App aus, die Sie zuvor hinzugefügt haben. Im folgenden Beispiel wird die Cisco AnyConnect VPN-Client-App verwendet:

Wählen Sie Weiter aus.

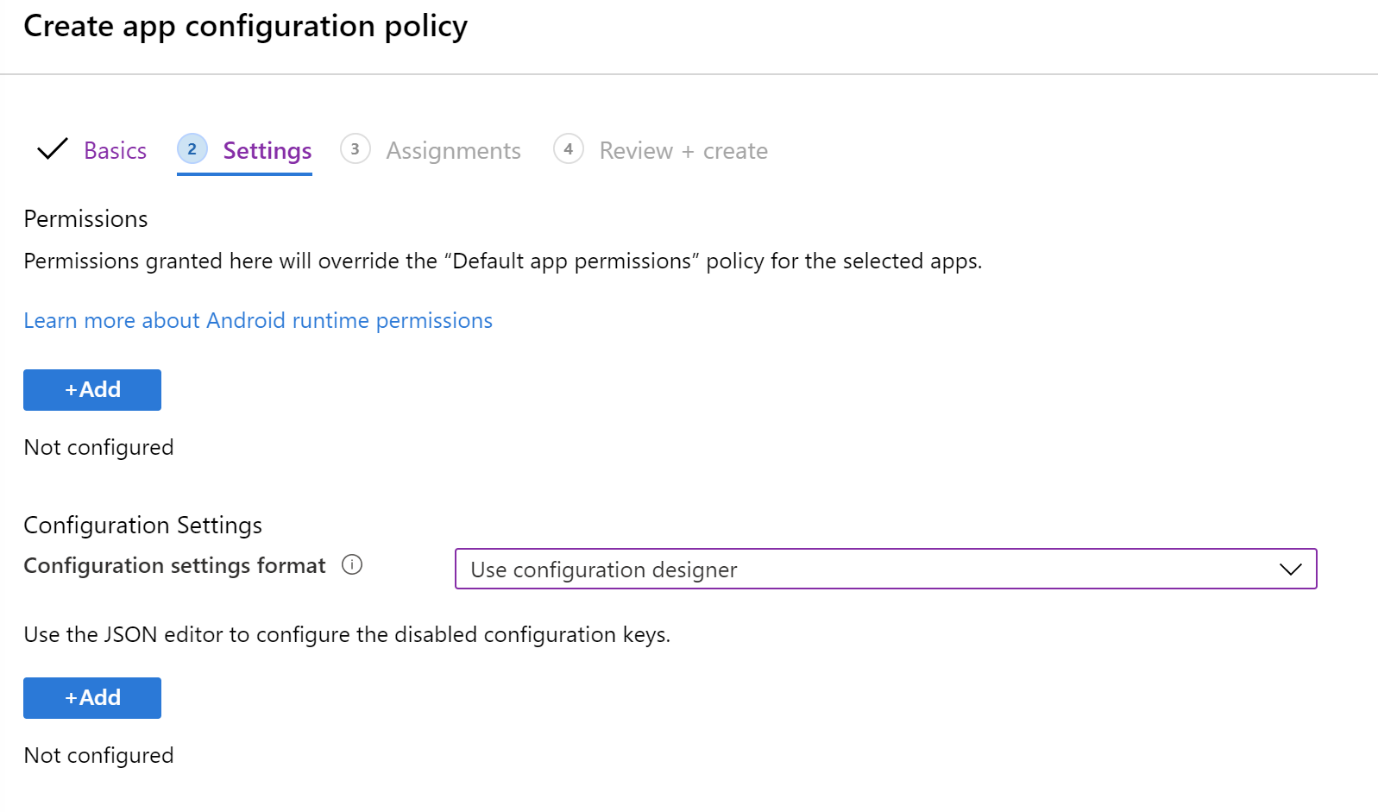

Geben Sie unter Einstellungen die folgenden Eigenschaften ein:

Format der Konfigurationseinstellungen: Wählen Sie Konfigurations-Designer verwenden aus:

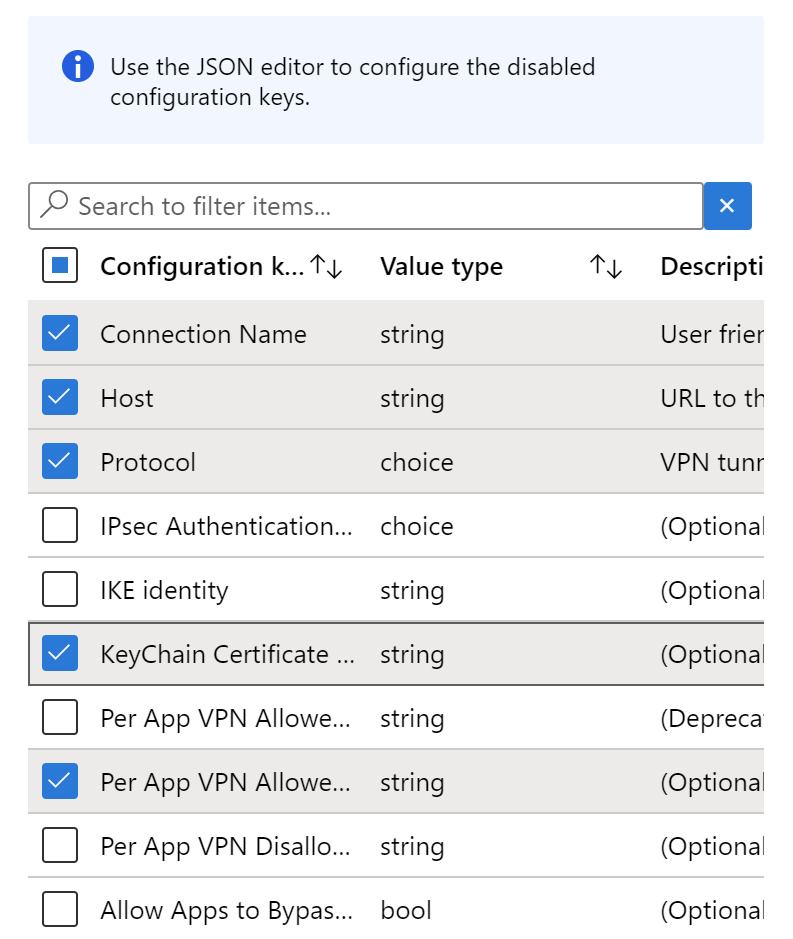

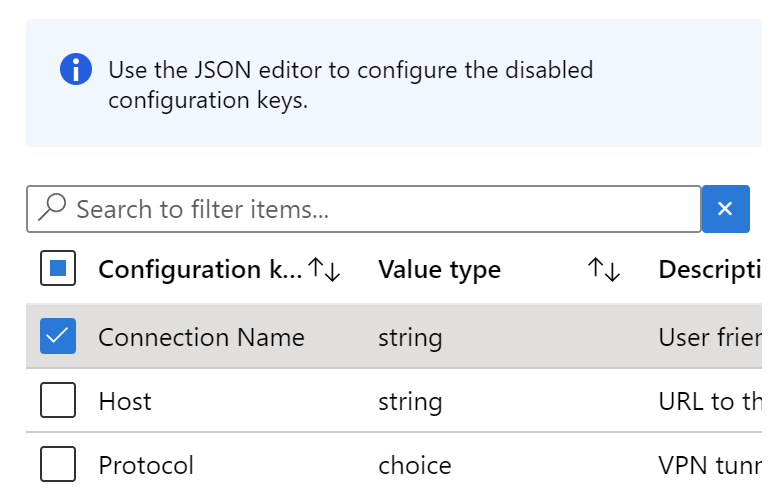

Hinzufügen: Zeigt die Liste der Konfigurationsschlüssel an. Wählen Sie alle Konfigurationsschlüssel aus, die für Ihre Konfiguration > erforderlich sind OK.

Im folgenden Beispiel haben wir eine minimale Liste für AnyConnect-VPN ausgewählt, einschließlich zertifikatbasierter Authentifizierung und Pro-App-VPN:

Konfigurationswert: Geben Sie die Werte für die ausgewählten Konfigurationsschlüssel ein. Denken Sie daran, dass die Schlüsselnamen je nach verwendeter VPN-Client-App variieren. In den in unserem Beispiel ausgewählten Schlüsseln:

Pro App-VPN zulässige Apps: Geben Sie die zuvor erfassten Anwendungspaket-IDs ein. Beispiel:

KeyChain Certificate Alias (optional): Ändern Sie den Werttyp von Zeichenfolge in Zertifikat. Wählen Sie das Clientzertifikatprofil aus, das mit der VPN-Authentifizierung verwendet werden soll. Beispiel:

Protokoll: Wählen Sie das SSL - oder IPsec-Tunnelprotokoll des VPN aus.

Verbindungsname: Geben Sie einen Anzeigenamen für die VPN-Verbindung ein. Benutzern wird dieser Verbindungsname auf ihren Geräten angezeigt. Geben Sie beispielsweise

ContosoVPNein.Host: Geben Sie die Hostnamen-URL zum Headend-Router ein. Geben Sie beispielsweise

vpn.contoso.comein.

Wählen Sie Weiter aus.

Wählen Sie unter Zuweisungen die Gruppen aus, die die VPN-App-Konfigurationsrichtlinie zugewiesen werden sollen.

Wählen Sie Weiter aus.

Überprüfen Sie die Einstellungen unter Überprüfen + erstellen. Wenn Sie Erstellen auswählen, werden Ihre Änderungen gespeichert, und die Richtlinie wird für Ihre Gruppen bereitgestellt. Die Richtlinie wird auch in der Liste der App-Konfigurationsrichtlinien angezeigt.

Verwenden von JSON

Verwenden Sie diese Option, wenn Sie nicht alle erforderlichen VPN-Einstellungen kennen, die im Konfigurations-Designer verwendet werden. Wenn Sie Hilfe benötigen, wenden Sie sich an Ihren VPN-Anbieter.

Abrufen des Zertifikattokens

Erstellen Sie in diesen Schritten eine temporäre Richtlinie. Die Richtlinie wird nicht gespeichert. Die Absicht besteht darin, das Zertifikattoken zu kopieren. Sie verwenden dieses Token beim Erstellen der VPN-Richtlinie mithilfe von JSON (nächster Abschnitt).

Wählen Sie im Microsoft Intune Admin CenterApps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen> aus.

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen beliebigen Namen ein. Diese Richtlinie ist temporär und wird nicht gespeichert.

- Plattform: Wählen Sie Android Enterprise aus.

- Profiltyp: Wählen Sie Nur persönliches Arbeitsprofil aus.

- Ziel-App: Wählen Sie die VPN-Client-App aus, die Sie zuvor hinzugefügt haben.

Wählen Sie Weiter aus.

Geben Sie unter Einstellungen die folgenden Eigenschaften ein:

Format der Konfigurationseinstellungen: Wählen Sie Konfigurations-Designer verwenden aus.

Hinzufügen: Zeigt die Liste der Konfigurationsschlüssel an. Wählen Sie einen beliebigen Schlüssel mit dem WerttypZeichenfolge aus. Wählen Sie OK aus.

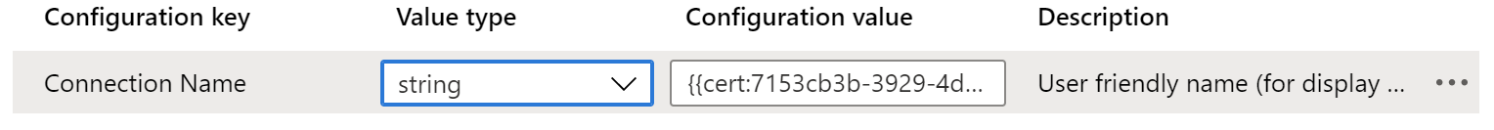

Ändern Sie den Werttyp von Zeichenfolge in Zertifikat. In diesem Schritt können Sie das richtige Clientzertifikatprofil auswählen, das das VPN authentifiziert:

Ändern Sie den Werttyp sofort wieder in Zeichenfolge. Der Konfigurationswert wird in ein Token

{{cert:GUID}}geändert:

Kopieren Sie dieses Zertifikattoken, und fügen Sie es in eine andere Datei ein, z. B. in einen Text-Editor.

Verwerfen Sie diese Richtlinie. Speichern Sie es nicht. Der einzige Zweck besteht darin, das Zertifikattoken zu kopieren und einzufügen.

Erstellen der VPN-Richtlinie mithilfe von JSON

Wählen Sie im Microsoft Intune Admin CenterApps>App-Konfigurationsrichtlinien>Verwaltete Gerätehinzufügen> aus.

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für die Richtlinie ein. Benennen Sie Ihre Richtlinien so, dass Sie diese später leicht wiedererkennen. Ein guter Richtlinienname ist beispielsweise App-Konfigurationsrichtlinie: JSON Cisco AnyConnect VPN-Richtlinie für Android Enterprise-Arbeitsprofilgeräte im gesamten Unternehmen.

- Beschreibung: Geben Sie eine Beschreibung der Richtlinie ein. Diese Einstellung ist optional, wird jedoch empfohlen.

- Plattform: Wählen Sie Android Enterprise aus.

- Profiltyp: Ihre Optionen:

- Alle Profiltypen: Diese Option unterstützt die Authentifizierung mit Benutzername und Kennwort. Wenn Sie die zertifikatbasierte Authentifizierung verwenden, verwenden Sie diese Option nicht.

- Nur vollständig verwaltetes, dediziertes und Corporate-Owned Arbeitsprofil: Diese Option unterstützt die zertifikatbasierte Authentifizierung sowie die Authentifizierung von Benutzernamen und Kennwörtern.

- Nur persönliches Arbeitsprofil: Diese Option unterstützt die zertifikatbasierte Authentifizierung sowie die Authentifizierung mit Benutzername und Kennwort.

- Ziel-App: Wählen Sie die VPN-Client-App aus, die Sie zuvor hinzugefügt haben.

Wählen Sie Weiter aus.

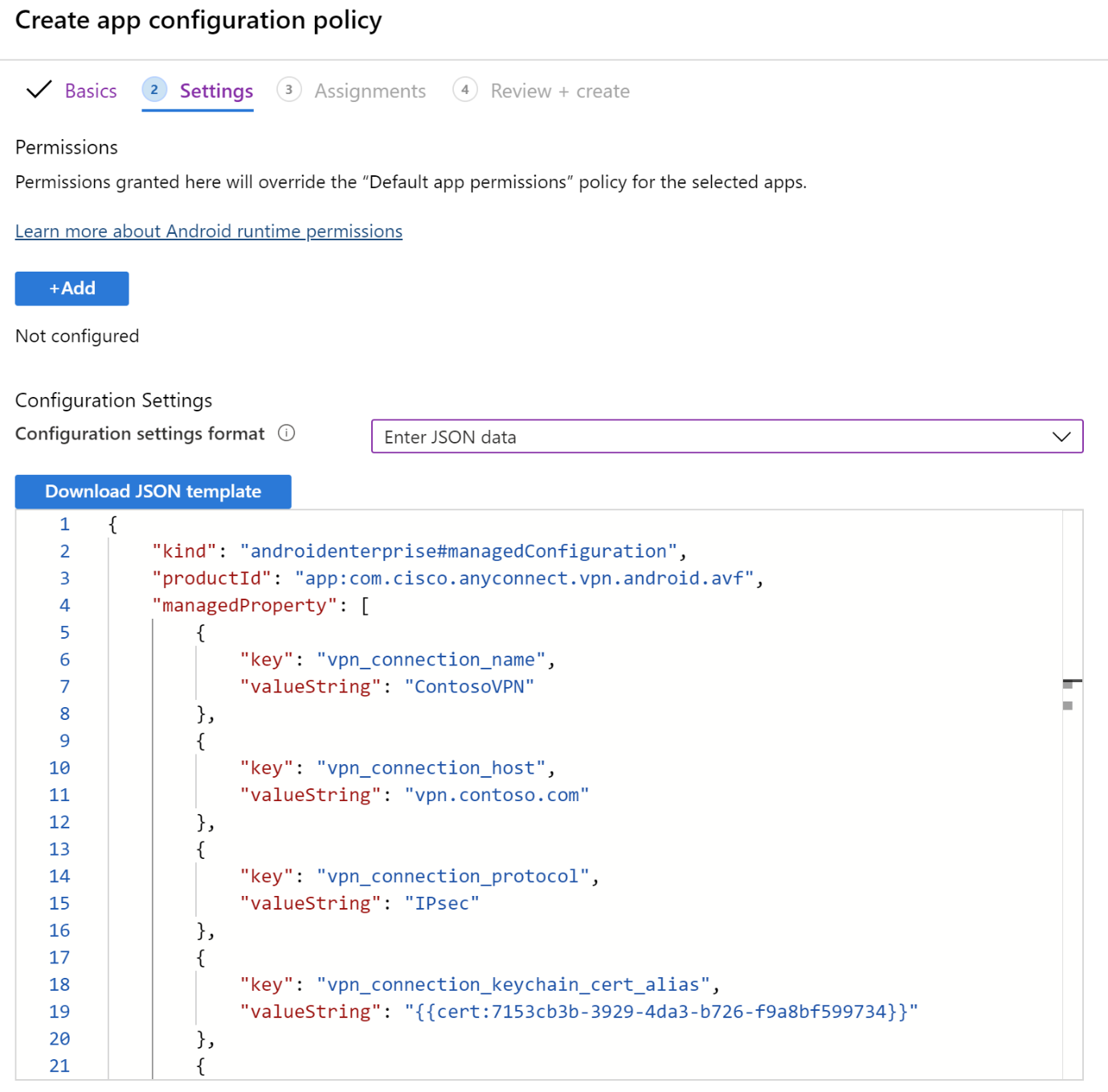

Geben Sie unter Einstellungen die folgenden Eigenschaften ein:

- Format der Konfigurationseinstellungen: Wählen Sie JSON-Daten eingeben aus. Sie können den JSON-Code direkt bearbeiten.

- JSON-Vorlage herunterladen: Verwenden Sie diese Option, um die Vorlage in einem beliebigen externen Editor herunterzuladen und zu aktualisieren. Seien Sie vorsichtig mit Text-Editoren, die intelligente Anführungszeichen verwenden, da sie möglicherweise ungültigen JSON-Code erstellen.

Nachdem Sie die für Ihre Konfiguration erforderlichen Werte eingegeben haben, entfernen Sie alle Einstellungen mit

"STRING_VALUE"oderSTRING_VALUE.

Wählen Sie Weiter aus.

Wählen Sie unter Zuweisungen die Gruppen aus, die die VPN-App-Konfigurationsrichtlinie zugewiesen werden sollen.

Wählen Sie Weiter aus.

Überprüfen Sie die Einstellungen unter Überprüfen + erstellen. Wenn Sie Erstellen auswählen, werden Ihre Änderungen gespeichert, und die Richtlinie wird für Ihre Gruppen bereitgestellt. Die Richtlinie wird auch in der Liste der App-Konfigurationsrichtlinien angezeigt.

JSON-Beispiel für F5 Access VPN

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

Weitere Informationen

- Hinzufügen von App-Konfigurationsrichtlinien für verwaltete Android Enterprise-Geräte

- Android Enterprise-Geräteeinstellungen zum Konfigurieren von VPN in Intune

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für