Verwalten der Endpunktsicherheit in Microsoft Intune

Verwenden Sie als Sicherheits-Admin den Knoten Endpunktsicherheit in Intune, um die Gerätesicherheit zu konfigurieren und Sicherheitsaufgaben für Geräte zu verwalten, wenn diese Geräte gefährdet sind. Die Endpunktsicherheitsrichtlinien sollen Ihnen helfen, sich auf die Sicherheit Ihrer Geräte zu konzentrieren und Risiken zu minimieren. Die verfügbaren Aufgaben können Ihnen helfen, gefährdete Geräte zu identifizieren, diese Geräte zu korrigieren und sie in einem kompatiblen oder sichereren Zustand wiederherzustellen.

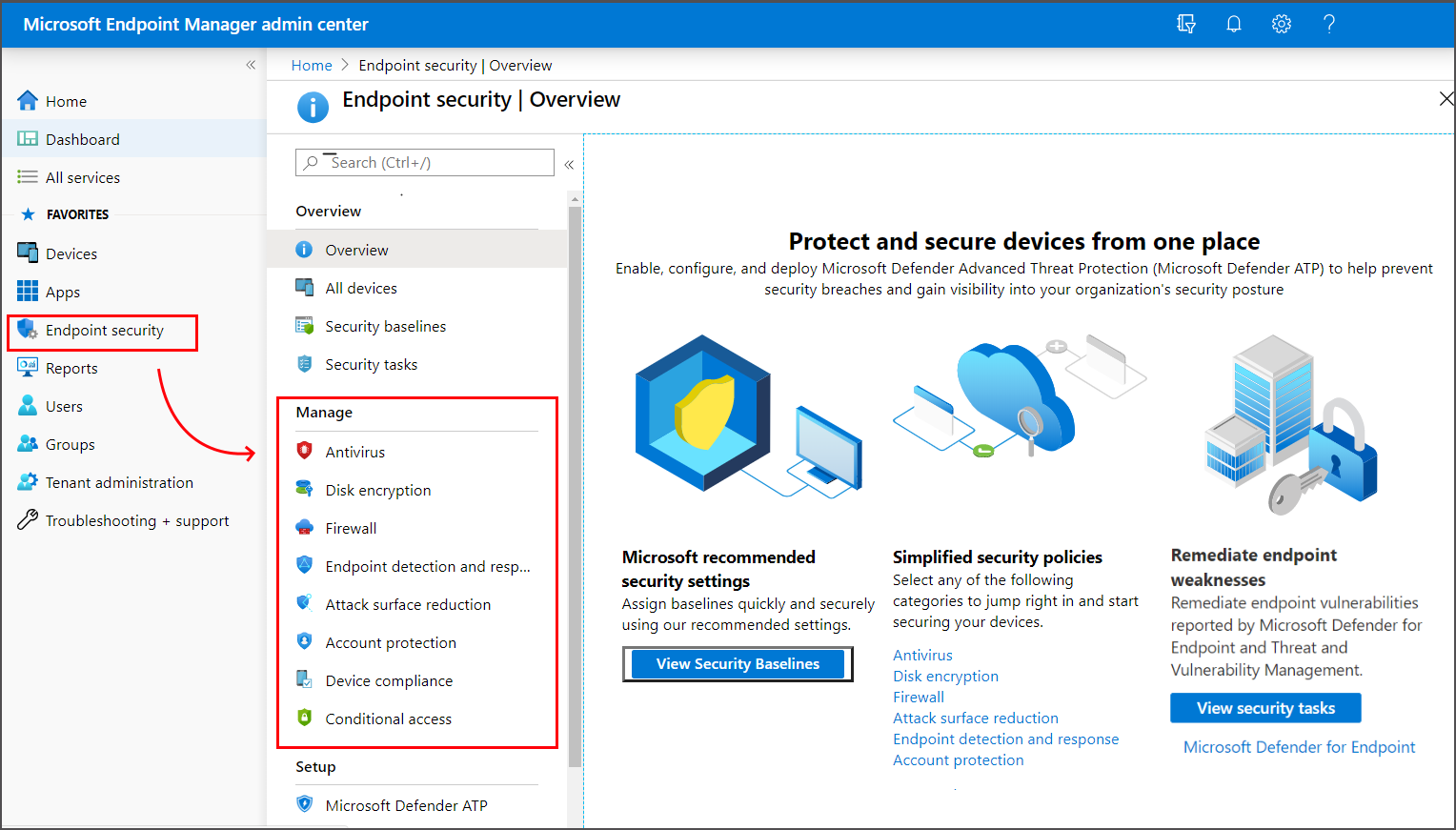

Der Endpunktsicherheitsknoten gruppiert die Tools, die über Intune verfügbar sind, mit denen Sie Geräte schützen können:

Überprüfen Sie die status all Ihrer verwalteten Geräte. Verwenden Sie die Ansicht Alle Geräte , in der Sie die Gerätekonformität von einer allgemeinen Ebene aus anzeigen können. Führen Sie dann einen Drilldown zu bestimmten Geräten durch, um zu verstehen, welche Konformitätsrichtlinien nicht erfüllt sind, damit Sie sie beheben können.

Stellen Sie Sicherheitsbaselines bereit, die bewährte Sicherheitskonfigurationen für Geräte einrichten. Intune enthält Sicherheitsbaselines für Windows-Geräte und eine wachsende Liste von Anwendungen wie Microsoft Defender for Endpoint und Microsoft Edge. Sicherheitsbaselines sind vorkonfigurierte Gruppen von Windows-Einstellungen, mit denen Sie eine empfohlene Konfiguration der relevanten Sicherheitsteams anwenden können.

Verwalten von Sicherheitskonfigurationen auf Geräten mithilfe von richtlinienkonzentrieren. Jede Endpunktsicherheitsrichtlinie konzentriert sich auf Aspekte der Gerätesicherheit wie Antivirensoftware, Datenträgerverschlüsselung, Firewalls und mehrere Bereiche, die durch die Integration in Microsoft Defender for Endpoint verfügbar gemacht werden.

Richten Sie Geräte- und Benutzeranforderungen über eine Konformitätsrichtlinie ein. Mit Konformitätsrichtlinien legen Sie die Regeln fest, die Geräte und Benutzer erfüllen müssen, um als konform zu gelten. Regeln können Betriebssystemversionen, Kennwortanforderungen, Gerätebedrohungsstufen und vieles mehr umfassen.

Wenn Sie Microsoft Entra Richtlinien für bedingten Zugriff integrieren, um Konformitätsrichtlinien zu erzwingen, können Sie den Zugriff auf Unternehmensressourcen sowohl für verwaltete geräte als auch für Geräte sperren, die noch nicht verwaltet werden.

Integrieren Sie Intune in Ihr Microsoft Defender for Endpoint-Team. Durch die Integration in Microsoft Defender for Endpoint erhalten Sie Zugriff auf Sicherheitsaufgaben. Sicherheitsaufgaben verbinden Microsoft Defender for Endpoint und Intune eng miteinander, um Ihrem Sicherheitsteam zu helfen, gefährdete Geräte zu identifizieren und detaillierte Korrekturschritte an Intune Administratoren zu übergeben, die dann Maßnahmen ergreifen können.

In den folgenden Abschnitten dieses Artikels werden die verschiedenen Aufgaben erläutert, die Sie über den Endpunktsicherheitsknoten des Admin Centers ausführen können, und die Berechtigungen der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC), die für deren Verwendung erforderlich sind.

Übersicht über die Endpunktsicherheit

Wenn Sie den Knoten Endpunktsicherheit im Microsoft Intune Admin Center öffnen, wird standardmäßig die Seite Übersicht verwendet.

Auf der Seite Übersicht über die Endpunktsicherheit wird eine konsolidierte Dashboard mit Anzeigen und Informationen angezeigt, die von den fokussierteren Knoten der Endpunktsicherheit abgerufen werden, einschließlich Antivirus, Endpunkterkennung und -antwort sowie Microsoft Defender for Endpoint:

Defender für Endpunkt Connector status: In dieser Ansicht wird die aktuelle status für den mandantenweiten Defender for Endpoint Connector angezeigt. Die Bezeichnung für diese Ansicht dient auch als Link zum Öffnen des Microsoft Defender for Endpoint Portals.

Dieselbe Ansicht ist auf der Registerkarte Zusammenfassung des Knotens Endpunkterkennungs- und Antwortrichtlinie verfügbar.

In Defender für Endpunkt integrierte Windows-Geräte: In dieser Tabelle werden die mandantenweiten status für das Onboarding der Endpunkterkennung und -reaktion (EDR) mit der Anzahl der Geräte angezeigt, die integriert sind und nicht. Die Bezeichnung für diese Ansicht ist ein Link, der die Registerkarte Zusammenfassung des Knotens Endpunkterkennungs- und Antwortrichtlinie öffnet.

Zwei zusätzliche Links sind enthalten:

Vorkonfigurierte Richtlinie bereitstellen : Über diesen Link wird der Richtlinienknoten für Endpunkterkennung und -antwort geöffnet, in dem Sie eine Richtlinie zum Onboarding von Geräten in Defender bereitstellen können.

Integrieren von Geräten in Defender für Endpunkt: Ein Link zum Öffnen des Defender-Portals, über den Sie andere Schritte zum Onboarding von Geräten außerhalb des optimierten Workflows von Intune ausführen können.

Antivirus-Agent-status: In dieser Ansicht werden die Zusammenfassungsdetails des Antivirus-Agents status Berichts von Intune angezeigt, andernfalls im Intune Admin Center unter Berichte>Microsoft Defender Antivirus, wo sich der Bericht auf der Registerkarte Zusammenfassung befindet.

Andere Überwachungsberichte: Dieser Abschnitt enthält Kacheln, die zusätzliche Microsoft Defender Antivirus-Berichte öffnen, einschließlich Detected Malware Firewall Status. Eine weitere Kachel öffnet das Defender-Portal , in dem Sie Die Integritätsdaten von Sensoren und Antivirensoftware anzeigen können.

Geräte verwalten

Der Knoten Endpunktsicherheit enthält die Ansicht Alle Geräte, in der Sie eine Liste aller Geräte aus Ihrem Microsoft Entra ID anzeigen können, die in Microsoft Intune verfügbar sind.

In dieser Ansicht können Sie Geräte auswählen, um weitere Informationen zu erhalten, z. B. mit welchen Richtlinien ein Gerät nicht konform ist. Sie können den Zugriff über diese Ansicht auch verwenden, um Probleme für ein Gerät zu beheben, z. B. das Neustarten eines Geräts, das Starten einer Überprüfung auf Schadsoftware oder das Rotieren von BitLocker-Schlüsseln auf einem Windows 10-Gerät.

Weitere Informationen finden Sie unter Verwalten von Geräten mit Endpunktsicherheit in Microsoft Intune.

Verwalten von Sicherheitsbaselines

Sicherheitsbaselines in Intune sind vorkonfigurierte Gruppen von Einstellungen, die empfehlungen der relevanten Microsoft-Sicherheitsteams für das Produkt sind. Intune unterstützt Sicherheitsbaselines für Windows 10/11-Geräteeinstellungen, Microsoft Edge, Microsoft Defender for Endpoint Protection und vieles mehr.

Sie können Sicherheitsbaselines verwenden, um schnell eine bewährte Konfiguration von Geräte- und Anwendungseinstellungen bereitzustellen, um Ihre Benutzer und Geräte zu schützen. Sicherheitsbaselines werden für Geräte unterstützt, die Windows 10 Version 1809 und höher und Windows 11 ausgeführt werden.

Weitere Informationen finden Sie unter Verwenden von Sicherheitsbaselines zum Konfigurieren von Windows-Geräten in Intune.

Sicherheitsbaselines sind eine von mehreren Methoden in Intune zum Konfigurieren von Einstellungen auf Geräten. Beim Verwalten von Einstellungen ist es wichtig zu verstehen, welche anderen Methoden in Ihrer Umgebung verwendet werden, die Ihre Geräte so konfigurieren können, dass Sie Konflikte vermeiden können. Weitere Informationen finden Sie unter Vermeiden von Richtlinienkonflikten weiter unten in diesem Artikel.

Lesen Sie sicherheitsrelevante Aufgaben von Microsoft Defender for Endpoint

Wenn Sie Intune in Microsoft Defender for Endpoint integrieren, können Sie sicherheitsrelevante Aufgaben in Intune überprüfen, die gefährdete Geräte identifizieren und Schritte zum Minimieren dieses Risikos bereitstellen. Sie können dann die Aufgaben verwenden, um an Microsoft Defender for Endpoint zurückzumelden, wenn diese Risiken erfolgreich gemindert wurden.

Ihr Microsoft Defender for Endpoint-Team bestimmt, welche Geräte gefährdet sind, und gibt diese Informationen als Sicherheitsaufgabe an Ihr Intune Team weiter. Mit wenigen Klicks erstellen sie eine Sicherheitsaufgabe für Intune, die die gefährdeten Geräte und das Sicherheitsrisiko identifiziert und Anleitungen zum Minimieren dieses Risikos bereitstellt.

Die Intune Administratoren überprüfen Sicherheitsaufgaben und handeln dann innerhalb Intune, um diese Aufgaben zu beheben. Nach der Entschärfung legen sie fest, dass die Aufgabe abgeschlossen werden soll, wodurch diese status an das Microsoft Defender for Endpoint-Team zurückgesetzt wird.

Durch Sicherheitsaufgaben bleiben beide Teams synchron, welche Geräte gefährdet sind und wie und wann diese Risiken beseitigt werden.

Weitere Informationen zur Verwendung von Sicherheitsaufgaben finden Sie unter Verwenden von Intune zum Beheben von Sicherheitsrisiken, die von Microsoft Defender for Endpoint identifiziert wurden.

Verwenden von Richtlinien zum Verwalten der Gerätesicherheit

Verwenden Sie als Sicherheitsadministrator die Sicherheitsrichtlinien, die sich unter Verwalten im Knoten Endpunktsicherheit befinden. Mit diesen Richtlinien können Sie die Gerätesicherheit konfigurieren, ohne in den größeren Textkörpern und dem größeren Bereich von Einstellungen in Gerätekonfigurationsprofilen oder Sicherheitsbaselines navigieren zu müssen.

Weitere Informationen zur Verwendung dieser Sicherheitsrichtlinien finden Sie unter Verwalten der Gerätesicherheit mit Endpunktsicherheitsrichtlinien.

Endpunktsicherheitsrichtlinien sind eine von mehreren Methoden in Intune zum Konfigurieren von Einstellungen auf Geräten. Beim Verwalten von Einstellungen ist es wichtig zu verstehen, welche anderen Methoden in Ihrer Umgebung verwendet werden, die Ihre Geräte konfigurieren und Konflikte vermeiden können. Weitere Informationen finden Sie unter Vermeiden von Richtlinienkonflikten weiter unten in diesem Artikel.

Unter Verwalten finden Sie auch Richtlinien für Gerätekonformität und bedingten Zugriff . Diese Richtlinientypen sind keine sicherheitsrelevanten Richtlinien zum Konfigurieren von Endpunkten, sondern wichtige Tools für die Verwaltung von Geräten und den Zugriff auf Ihre Unternehmensressourcen.

Verwenden der Gerätekonformitätsrichtlinie

Verwenden Sie die Gerätekonformitätsrichtlinie, um die Bedingungen festzulegen, unter denen Geräte und Benutzer auf Ihre Netzwerk- und Unternehmensressourcen zugreifen dürfen.

Die verfügbaren Konformitätseinstellungen hängen von der von Ihnen verwendeten Plattform ab, aber allgemeine Richtlinienregeln umfassen:

- Geräte müssen mindestens oder eine bestimmte Betriebssystemversion ausführen

- Festlegen von Kennwortanforderungen

- Angeben einer maximal zulässigen Gerätebedrohungsstufe, wie von Microsoft Defender for Endpoint oder einem anderen Mobile Threat Defense-Partner festgelegt

Zusätzlich zu den Richtlinienregeln unterstützen Konformitätsrichtlinien Aktionen bei Nichtkonformität. Bei diesen Aktionen handelt es sich um eine zeitlich geordnete Abfolge von Aktionen, die auf nicht kompatible Geräte angewendet werden sollen. Zu den Aktionen gehören das Senden von E-Mails oder Benachrichtigungen an Gerätebenutzer bei Nichtkonformität, das Remotesperren von Geräten oder sogar das Ausmustern nicht kompatibler Geräte und das Entfernen von Unternehmensdaten, die sich möglicherweise darin befinden.

Wenn Sie Intune Microsoft Entra Richtlinien für bedingten Zugriff integrieren, um Konformitätsrichtlinien zu erzwingen, kann der bedingte Zugriff die Konformitätsdaten verwenden, um den Zugriff auf Unternehmensressourcen sowohl für verwaltete Geräte als auch für Geräte zu sperren, die Sie nicht verwalten.

Weitere Informationen finden Sie unter Festlegen von Regeln auf Geräten, um den Zugriff auf Ressourcen in Ihrer organization mithilfe von Intune zu ermöglichen.

Gerätekonformitätsrichtlinien sind eine von mehreren Methoden in Intune zum Konfigurieren von Einstellungen auf Geräten. Beim Verwalten von Einstellungen ist es wichtig zu verstehen, welche anderen Methoden in Ihrer Umgebung verwendet werden, die Ihre Geräte konfigurieren können, und um Konflikte zu vermeiden. Weitere Informationen finden Sie unter Vermeiden von Richtlinienkonflikten weiter unten in diesem Artikel.

Konfigurieren des bedingten Zugriffs

Zum Schutz Ihrer Geräte und Unternehmensressourcen können Sie Microsoft Entra Richtlinien für bedingten Zugriff mit Intune verwenden.

Intune übergibt die Ergebnisse Ihrer Gerätekonformitätsrichtlinien an Microsoft Entra, die dann Richtlinien für bedingten Zugriff verwendet, um zu erzwingen, welche Geräte und Apps auf Ihre Unternehmensressourcen zugreifen können. Richtlinien für bedingten Zugriff helfen auch beim Gate-Zugriff für Geräte, die Sie nicht mit Intune verwalten, und können Compliancedetails von Mobile Threat Defense-Partnern verwenden, die Sie in Intune integrieren.

Im Folgenden finden Sie zwei gängige Methoden für die Verwendung des bedingten Zugriffs mit Intune:

- Gerätebasierter bedingter Zugriff, um sicherzustellen, dass nur verwaltete und kompatible Geräte auf Netzwerkressourcen zugreifen können.

- App-basierter bedingter Zugriff, bei dem App-Schutzrichtlinien verwendet werden, um den Zugriff von Benutzern auf Geräten, die Sie nicht mit Intune verwalten, auf Netzwerkressourcen zu verwalten.

Weitere Informationen zur Verwendung des bedingten Zugriffs mit Intune finden Sie unter Informationen zum bedingten Zugriff und Intune.

Einrichten der Integration mit Microsoft Defender for Endpoint

Wenn Sie Microsoft Defender for Endpoint in Intune integrieren, verbessern Sie Ihre Fähigkeit, Risiken zu identifizieren und darauf zu reagieren.

Intune kann zwar mit mehreren Mobile Threat Defense-Partnern integriert werden, aber wenn Sie Microsoft Defender for Endpoint erhalten Sie eine enge Integration zwischen Microsoft Defender for Endpoint und Intune mit Zugriff auf umfassende Geräteschutzoptionen, einschließlich:

- Sicherheitsaufgaben: Nahtlose Kommunikation zwischen Defender für Endpunkt und Intune Administratoren über gefährdete Geräte, deren Behebung und Bestätigung, wann diese Risiken entschärft werden.

- Optimiertes Onboarding für Microsoft Defender for Endpoint auf Clients.

- Die Verwendung von Defender für Endpunkt-Geräterisikosignalen in Intune Konformitätsrichtlinien und App-Schutzrichtlinien.

- Zugriff auf Manipulationsschutzfunktionen .

Weitere Informationen zur Verwendung von Microsoft Defender for Endpoint mit Intune finden Sie unter Erzwingen der Konformität für Microsoft Defender for Endpoint mit bedingtem Zugriff in Intune.

Anforderungen an die rollenbasierte Zugriffssteuerung

Zum Verwalten von Aufgaben im Knoten Endpunktsicherheit des Microsoft Intune Admin Centers muss ein Konto folgendes ausführen:

- Eine Lizenz für Intune zugewiesen werden.

- Sie verfügen über Berechtigungen für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC), die den Berechtigungen entsprechen, die von der integrierten Intune Rolle von Endpoint Security Manager bereitgestellt werden. Die Rolle Endpoint Security Manager gewährt Zugriff auf das Microsoft Intune Admin Center. Diese Rolle kann von Personen verwendet werden, die Sicherheits- und Compliancefeatures verwalten, einschließlich Sicherheitsbaselines, Gerätekonformität, bedingter Zugriff und Microsoft Defender for Endpoint.

Weitere Informationen finden Sie unter Rollenbasierte Zugriffssteuerung (RBAC) mit Microsoft Intune.

Von der Endpoint Security Manager-Rolle gewährte Berechtigungen

Sie können die folgende Liste der Berechtigungen im Microsoft Intune Admin Center anzeigen, indem Sie zu Mandantenverwaltungsrollen>>Alle Rollen wechseln und Endpoint SecurityManager-Eigenschaften> auswählen.

Berechtigungen:

- Android FOTA

- Lesen

- Android for work

- Lesen

- Überwachungsdaten

- Lesen

- Certificate Connector

- Lesen

- Unternehmensgerätebezeichner

- Lesen

- Abgeleitete Anmeldeinformationen

- Lesen

- Gerätekompatibilitätsrichtlinien

- Zuweisen

- Erstellen

- Löschen

- Lesen

- Aktualisieren

- Berichte anzeigen

- Gerätekonfigurationen

- Lesen

- Berichte anzeigen

- Geräteregistrierungs-Manager

- Lesen

- Endpoint Protection-Berichte

- Lesen

- Registrierungsprogramme

- Gerät lesen

- Profil lesen

- Token lesen

- Filters

- Lesen

- Intune Data Warehouse

- Lesen

- Verwaltete Apps

- Lesen

- Verwaltete Geräte

- Löschen

- Lesen

- Festlegen des primären Benutzers

- Aktualisieren

- Berichte anzeigen

- Microsoft Defender ATP

- Lesen

- Microsoft Store für Unternehmen

- Lesen

- Mobile Threat Defense

- Ändern

- Lesen

- Mobile Apps

- Lesen

- Organisation

- Lesen

- partner Geräteverwaltung

- Lesen

- PolicySets

- Lesen

- Remoteunterstützungsconnectors

- Lesen

- Berichte anzeigen

- Remoteaufgaben

- Abrufen des FileVault-Schlüssels

- Initiieren der Konfigurationsverwaltungsaktion

- Jetzt neu starten

- Remotesperre

- Rotieren von BitLockerKeys (Vorschau)

- Rotate FileVault key (FileVault-Schlüssel rotieren)

- Herunterfahren

- Geräte synchronisieren

- Windows Defender

- Rollen

- Lesen

- Sicherheitsbasispläne

- Zuweisen

- Erstellen

- Löschen

- Lesen

- Aktualisieren

- Sicherheitsaufgaben

- Lesen

- Aktualisieren

- Geschäftsbedingungen

- Lesen

- Windows Enterprise-Zertifikat

- Lesen

Vermeiden von Richtlinienkonflikten

Viele der Einstellungen, die Sie für Geräte konfigurieren können, können von verschiedenen Features in Intune verwaltet werden. Diese Features umfassen, sind jedoch nicht beschränkt auf:

- Endpunktsicherheitsrichtlinien

- Sicherheitsbasispläne

- Gerätekonfigurationsrichtlinien

- Windows-Registrierungsrichtlinien

Die Einstellungen in Den Endpunktsicherheitsrichtlinien sind z. B. eine Teilmenge der Einstellungen, die in Endpoint Protection - und Geräteeinschränkungsprofilen in der Gerätekonfigurationsrichtlinie enthalten sind und auch über verschiedene Sicherheitsbaselines verwaltet werden.

Eine Möglichkeit, Konflikte zu vermeiden, besteht darin, nicht unterschiedliche Baselines, Instanzen derselben Baseline oder verschiedene Richtlinientypen und -instanzen zu verwenden, um dieselben Einstellungen auf einem Gerät zu verwalten. Dazu müssen Sie planen, welche Methoden zum Bereitstellen von Konfigurationen auf verschiedenen Geräten verwendet werden sollen. Wenn Sie mehrere Methoden oder Instanzen derselben Methode verwenden, um dieselbe Einstellung zu konfigurieren, stellen Sie sicher, dass Ihre verschiedenen Methoden entweder zustimmen oder nicht auf denselben Geräten bereitgestellt werden.

Wenn Konflikte auftreten, können Sie die in Intune integrierten Tools verwenden, um die Ursache dieser Konflikte zu identifizieren und zu beheben. Weitere Informationen finden Sie unter:

Nächste Schritte

Konfigurieren:

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für