Erste Schritte mit dem Aktivitäten-Explorer

Die Registerkarten "Übersicht über die Datenklassifizierung " und " Inhalts-Explorer " bieten Ihnen Einen Einblick in den ermittelten und bezeichneten Inhalt und wo sich dieser Inhalt befindet. Der Aktivitäts-Explorer rundet diese Suite von Funktionen ab, indem er Es Ihnen ermöglicht, zu überwachen, was mit Ihren bezeichneten Inhalten ausgeführt wird. Der Aktivitäts-Explorer bietet eine Verlaufsansicht der Aktivitäten in Ihren bezeichneten Inhalten. Die Aktivitätsinformationen werden aus den einheitlichen Überwachungsprotokollen von Microsoft 365 gesammelt, transformiert und dann auf der Benutzeroberfläche des Aktivitäts-Explorers verfügbar gemacht. Der Aktivitäts-Explorer meldet Daten im Wert von bis zu 30 Tagen.

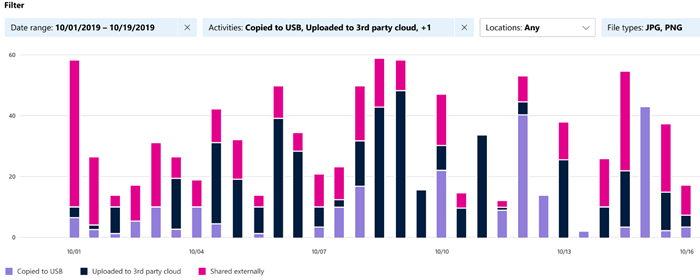

Es stehen mehr als 30 verschiedene Filter zur Verfügung, einige sind:

- Datumsbereich

- Aktivitätstyp

- Standort

- Benutzer

- Vertraulichkeitsbezeichnung

- Aufbewahrungsbezeichnung

- Dateipfad

- DLP-Richtlinie

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Starten Sie jetzt im Testhub für Microsoft Purview-Complianceportal. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Voraussetzungen

Jedem Konto, das auf die Datenklassifizierung zugreift und sie verwendet, muss eine Lizenz aus einem dieser Abonnements zugewiesen sein:

- Microsoft 365 (E5)

- Office 365 (E5)

- Advanced Compliance (E5)-Add-on

- Advanced Threat Intelligence (E5)-Add-on

- Microsoft 365 E5/A5 Info Protection & Governance

- Microsoft 365 E5/A5 Compliance

Berechtigungen

Einem Konto muss explizit die Mitgliedschaft in einer dieser Rollengruppen zugewiesen werden, oder die Rolle muss explizit zugewiesen werden.

Rollen und Rollengruppen

Es gibt Rollen und Rollengruppen, mit denen Sie Ihre Zugriffssteuerungen optimieren können. Weitere Informationen hierzu finden Sie unter Berechtigungen im Microsoft Purview-Complianceportal.

| Microsoft Purview-Rollen | Microsoft Purview-Rollengruppen | Microsoft 365-Rollen | Microsoft 365-Rollengruppen |

|---|---|---|---|

| Information Protection-Administrator | Informationsschutz | Globale Administratoren | Complianceadministrator |

| Information Protection-Analyst | Information Protection-Administratoren | Complianceadministratoren | Sicherheitsadministrator |

| Information Protection-Ermittler | Information Protection-Ermittler | Sicherheitsadministratoren | Sicherheitsleseberechtigter |

| Information Protection-Leser | Information Protection-Analysten | Compliancedatenadministratoren | |

| Information Protection-Leser |

Aktivitätstypen

Der Aktivitäts-Explorer sammelt Informationen aus den Überwachungsprotokollen mehrerer Quellen von Aktivitäten.

Einige Beispiele für die Aktivitäten für Vertraulichkeitsbezeichnungen und Aufbewahrungsbezeichnungen von Anwendungen, die nativ in Microsoft Office, microsoft Information Protection Client und Scanner, SharePoint, Exchange (nur Vertraulichkeitsbezeichnungen) und OneDrive sind:

- Bezeichnung angewendet

- Bezeichnung geändert (aktualisiert, heruntergestuft oder entfernt)

- Simulation der automatischen Bezeichnung

- Datei gelesen

Die bezeichnungsspezifische Aktivität für den Microsoft Information Protection-Client und -Scanner, der im Aktivitäts-Explorer enthalten ist, umfasst:

- Schutz angewendet

- Schutz geändert

- Schutz entfernt

- Dateien ermittelt

Ausführlichere Informationen dazu, welche Bezeichnungsaktivität sie in den Aktivitäts-Explorer übernimmt, finden Sie unter Bezeichnungsereignisse, die im Aktivitäts-Explorer verfügbar sind.

Darüber hinaus sammelt der Aktivitäts-Explorer mithilfe der Verhinderung von Datenverlust (Data Loss Prevention, DLP)DLP-Richtlinien, die ereignisse von Exchange, SharePoint, OneDrive, Teams Chat und Channel, lokalen SharePoint-Ordnern und Bibliotheken, lokalen SharePoint-Dateifreigaben und Geräten, auf denen Windows 10, Windows 11 und einer der drei neuesten Hauptversionen von macOS ausgeführt werden. Einige Beispielereignisse, die von Windows 10 Geräten gesammelt wurden, umfassen die folgenden Aktionen, die für Dateien ausgeführt werden:

- Löschung

- Kreation

- In Zwischenablage kopieren

- Ändern

- Lesen

- Umbenennen

- In Netzwerkfreigabe kopieren

- Zugriff durch eine nicht zulässige App

Wenn Sie die Aktionen verstehen, die für Inhalte mit Vertraulichkeitsbezeichnungen ausgeführt werden, können Sie feststellen, ob die von Ihnen eingerichteten Steuerelemente, z. B. Microsoft Purview Data Loss Prevention Richtlinien, wirksam sind. Falls nicht, oder wenn Sie unerwartete Elemente entdecken (z. B. eine große Anzahl von Elementen highly confidential , die in generalherabgestuft wurden), können Sie Ihre Richtlinien verwalten und neue Aktionen ergreifen, um das unerwünschte Verhalten einzuschränken.

Hinweis

Der Aktivitäts-Explorer überwacht derzeit keine Aufbewahrungsaktivitäten für Exchange.

Hinweis

Falls die Teams DLP-Bewertung vom Benutzer als falsch positiv gemeldet wird, wird die Aktivität als DLP-Informationenin der Liste im Aktivitäts-Explorer angezeigt. Der Eintrag enthält keine Details zur Regel- und Richtlinieneinstimmung, sondern zeigt synthetische Werte an. Es wird auch kein Vorfallbericht für falsch positive Berichte generiert.

Aktivitätstypereignisse und -warnungen

Die folgende Tabelle enthält die Ereignisse, die in Activity Explorer für drei Beispielrichtlinienkonfigurationen ausgelöst werden, je nachdem, ob eine Richtlinien-Übereinstimmung erkannt wird oder nicht.

| Richtlinienkonfiguration | Für diesen Aktionstyp ausgelöstes Aktivitätsereignis Explorer | Aktivität Explorer Ereignis ausgelöst, wenn eine DLP-Regel abgeglichen wird | Ausgelöste Aktivitätswarnung Explorer |

|---|---|---|---|

| Die Richtlinie enthält eine einzelne Regel, die die Aktivität ohne Überwachung zulässt. | Ja | Nein | Nein |

| Die Richtlinie enthält zwei Regeln: Übereinstimmungen für Regel Nr. 1 sind zulässig; Richtlinien-Übereinstimmungen für Regel Nr. 2 werden überwacht. | Ja (Nur Regel Nr. 2) |

Ja (Nur Regel Nr. 2) |

Ja (Nur Regel Nr. 2) |

| Die Richtlinie enthält zwei Regeln: Übereinstimmungen für beide Regeln sind zulässig und werden nicht überwacht. | Ja | Nein | Nein |

Siehe auch

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für