Implementieren der Regeln zur Verringerung der Angriffsfläche

Gilt für:

Die Implementierung von Regeln zur Verringerung der Angriffsfläche versetzt den ersten Testring in einen aktivierten, funktionalen Zustand.

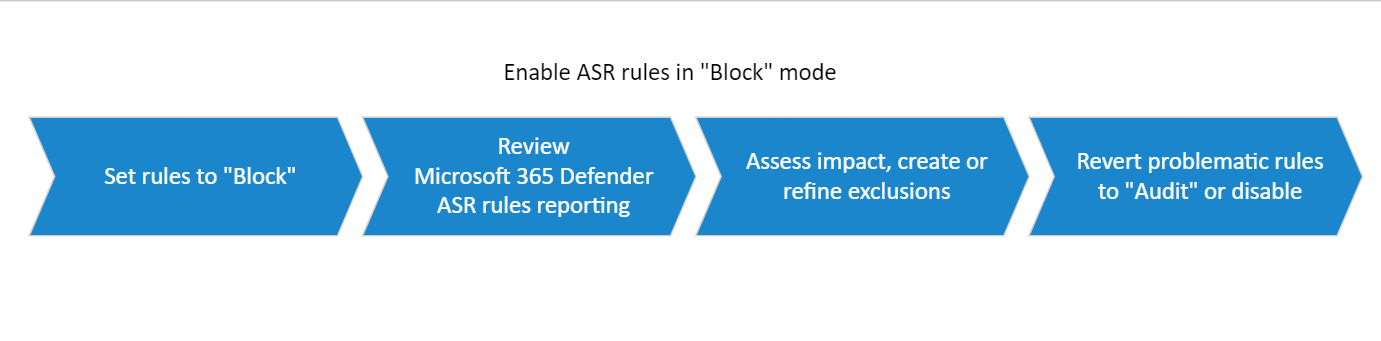

Schritt 1: Übergang von Regeln zur Verringerung der Angriffsfläche von Audit in Block

- Nachdem alle Ausschlüsse im Überwachungsmodus bestimmt wurden, beginnen Sie, einige Regeln zur Verringerung der Angriffsfläche auf den Blockmodus festzulegen, beginnend mit der Regel, die die wenigsten ausgelösten Ereignisse enthält. Weitere Informationen finden Sie unter Aktivieren von Regeln zur Verringerung der Angriffsfläche.

- Überprüfen Sie die Berichtsseite im Microsoft Defender-Portal. Weitere Informationen finden Sie unter Threat Protection-Bericht in Microsoft Defender for Endpoint. Überprüfen Sie auch das Feedback Ihrer Experten.

- Verfeinern Sie Ausschlüsse, oder erstellen Sie neue Ausschlüsse, wenn dies erforderlich ist.

- Wechseln Sie problematische Regeln zurück zu Überwachung.

Hinweis

Für problematische Regeln (Regeln, die zu viel Rauschen erzeugen) ist es besser, Ausschlüsse zu erstellen, als Regeln zu deaktivieren oder zurück zu Audit zu wechseln. Sie müssen bestimmen, was für Ihre Umgebung am besten geeignet ist.

Tipp

Wenn verfügbar, können Sie die Einstellung Warnmodus in Regeln nutzen, um Unterbrechungen zu begrenzen. Wenn Sie Regeln zur Verringerung der Angriffsfläche im Warn-Modus aktivieren, können Sie ausgelöste Ereignisse erfassen und ihre potenziellen Unterbrechungen anzeigen, ohne den Endbenutzerzugriff tatsächlich zu blockieren. Weitere Informationen: Warnmodus für Benutzer.

Wie funktioniert der Warnmodus?

Der Warn-Modus ist effektiv eine Block-Anweisung, aber mit der Option für den Benutzer, nachfolgende Ausführungen des angegebenen Flows oder der App zu "entsperren". Der Warnmodus entsperrt die Blockierung pro Gerät, Benutzer, Datei und Prozesskombination. Die Informationen zum Warnmodus werden lokal gespeichert und haben eine Dauer von 24 Stunden.

Schritt 2: Erweitern der Bereitstellung auf Ring n + 1

Wenn Sie sicher sind, dass Sie die Regeln zur Verringerung der Angriffsfläche für Ring 1 ordnungsgemäß konfiguriert haben, können Sie den Umfang Ihrer Bereitstellung auf den nächsten Ring (Ring n + 1) erweitern.

Der Bereitstellungsprozess der Schritte 1 bis 3 ist für jeden nachfolgenden Ring im Wesentlichen identisch:

- Testregeln in Audit

- Überprüfen von Überwachungsereignissen, die durch die Verringerung der Angriffsfläche ausgelöst wurden, im Microsoft Defender-Portal

- Create Ausschlüsse

- Überprüfen: Ausschlüsse nach Bedarf verfeinern, hinzufügen oder entfernen

- Regeln auf "blockieren" festlegen

- Überprüfen Sie die Berichtsseite im Microsoft Defender-Portal.

- Create Ausschlüsse.

- Deaktivieren Sie problematische Regeln, oder wechseln Sie zurück zu Audit.

Anpassen der Regeln zur Verringerung der Angriffsfläche

Während Sie ihre Bereitstellung von Regeln zur Verringerung der Angriffsfläche weiter erweitern, kann es erforderlich oder vorteilhaft sein, die von Ihnen aktivierten Regeln zur Verringerung der Angriffsfläche anzupassen.

Ausschließen von Dateien und Ordnern

Sie können Dateien und Ordner von der Auswertung durch Regeln zur Verringerung der Angriffsfläche ausschließen. Wenn sie ausgeschlossen wird, wird die Ausführung der Datei nicht blockiert, auch wenn eine Regel zur Verringerung der Angriffsfläche erkennt, dass die Datei schädliches Verhalten enthält.

Betrachten Sie beispielsweise die Ransomware-Regel:

Die Ransomware-Regel soll Unternehmenskunden dabei helfen, das Risiko von Ransomware-Angriffen zu reduzieren und gleichzeitig die Geschäftskontinuität sicherzustellen. Standardmäßig ist die Ransomware-Regel Fehler auf der Seite der Vorsicht und schutz vor Dateien, die noch nicht genügend Reputation und Vertrauen erreicht haben. Um erneut zu betonen, löst die Ransomware-Regel nur auf Dateien aus, die nicht genügend positive Reputation und Prävalenz gewonnen haben, basierend auf Nutzungsmetriken von Millionen unserer Kunden. In der Regel werden die Blöcke selbst aufgelöst, da die Werte für "Reputation und Vertrauen" jeder Datei inkrementell aktualisiert werden, wenn die nicht problematische Nutzung zunimmt.

In Fällen, in denen Blöcke nicht rechtzeitig selbst aufgelöst werden, können Kunden auf eigenes Risiko entweder den Self-Service-Mechanismus oder eine IOC-basierte Funktion (Indicator of Compromise) verwenden, um die Blockierung der Dateien selbst zu entsperren.

Warnung

Durch das Ausschließen oder Aufheben der Blockierung von Dateien oder Ordnern können möglicherweise unsichere Dateien ausgeführt und Ihre Geräte infiziert werden. Das Ausschließen von Dateien oder Ordnern kann den Schutz durch Regeln zur Verringerung der Angriffsfläche erheblich beeinträchtigen. Dateien, die durch eine Regel blockiert worden wären, dürfen ausgeführt werden, und es wird kein Bericht oder Ereignis aufgezeichnet.

Ein Ausschluss kann für alle Regeln gelten, die Ausschlüsse zulassen, oder für bestimmte Regeln mit Ausschlüssen pro Regel gelten. Sie können eine einzelne Datei, einen Ordnerpfad oder den vollqualifizierten Domänennamen für eine Ressource angeben.

Ein Ausschluss wird nur angewendet, wenn die ausgeschlossene Anwendung oder der ausgeschlossene Dienst gestartet wird. Wenn Sie beispielsweise einen Ausschluss für einen bereits ausgeführten Updatedienst hinzufügen, löst der Updatedienst weiterhin Ereignisse aus, bis der Dienst beendet und neu gestartet wird.

Die Verringerung der Angriffsfläche unterstützt Umgebungsvariablen und Wildcards. Informationen zur Verwendung von Wildcards finden Sie unter Verwenden von Wildcards in den Datei- und Ordnerpfad- oder Erweiterungsausschlusslisten. Wenn Probleme mit Regeln auftreten, die Dateien erkennen, von denen Sie glauben, dass sie nicht erkannt werden sollten, verwenden Sie den Überwachungsmodus, um die Regel zu testen.

Ausführliche Informationen zu den einzelnen Regeln finden Sie im Referenzartikel zur Verringerung der Angriffsfläche .

Verwenden von Gruppenrichtlinie zum Ausschließen von Dateien und Ordnern

Öffnen Sie auf dem Computer, der Ihre Gruppenrichtlinie verwaltet, die Gruppenrichtlinien-Verwaltungskonsole. Klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinie Objekt, das Sie konfigurieren möchten, und wählen Sie Bearbeiten aus.

Wechseln Sie im Gruppenrichtlinien-Verwaltungs-Editor zu Computerkonfiguration, und wählen Sie Administrative Vorlagen aus.

Erweitern Sie die Struktur auf Windows-Komponenten>Microsoft Defender Antivirus> Microsoft DefenderVerringerung der Angriffsfläche von Exploit Guard>.

Doppelklicken Sie auf die Einstellung Dateien und Pfade von Regeln zur Verringerung der Angriffsfläche ausschließen , und legen Sie die Option auf Aktiviert fest. Wählen Sie Anzeigen aus, und geben Sie jede Datei oder jeden Ordner in die Spalte Wertname ein . Geben Sie in der Spalte Wert für jedes Element den Wert 0 ein.

Warnung

Verwenden Sie keine Anführungszeichen, da sie weder für die Spalte Wertname noch für die Spalte Wert unterstützt werden.

Verwenden von PowerShell zum Ausschließen von Dateien und Ordnern

Geben Sie im Startmenü powershell ein, klicken Sie mit der rechten Maustaste auf Windows PowerShell und wählen Sie Als Administrator ausführen aus.

Geben Sie das folgende Cmdlet ein:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Verwenden Sie

Add-MpPreference -AttackSurfaceReductionOnlyExclusionsweiterhin, um der Liste weitere Ordner hinzuzufügen.Wichtig

Verwenden Sie

Add-MpPreferencezum Anfügen oder Hinzufügen von Apps zur Liste. Wenn Sie dasSet-MpPreferenceCmdlet verwenden, wird die vorhandene Liste überschrieben.

Verwenden von MDM-CSPs zum Ausschließen von Dateien und Ordnern

Verwenden Sie den Konfigurationsdienstanbieter (CSP) ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions , um Ausschlüsse hinzuzufügen.

Anpassen der Benachrichtigung

Sie können die Benachrichtigung anpassen, wenn eine Regel ausgelöst wird und eine App oder Datei blockiert wird. Weitere Informationen finden Sie im artikel Windows-Sicherheit.

Weitere Artikel in dieser Bereitstellungssammlung

Übersicht über die Bereitstellung von Regeln zur Verringerung der Angriffsfläche

Planen der Bereitstellung von Regeln zur Verringerung der Angriffsfläche

Testen von Regeln zur Verringerung der Angriffsfläche

Operationalisieren von Regeln zur Verringerung der Angriffsfläche

Referenz zu Regeln zur Verringerung der Angriffsfläche

Siehe auch

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für