Übersicht über die Bereitstellung von Regeln zur Verringerung der Angriffsfläche

Gilt für:

Angriffsflächen sind alle Orte, an denen Ihre organization anfällig für Cyberbedrohungen und Angriffe ist. Wenn Sie Ihre Angriffsfläche verringern, müssen Sie die Geräte und das Netzwerk Ihrer organization schützen, sodass Angreifer weniger Angriffsmöglichkeiten haben. Das Konfigurieren Microsoft Defender for Endpoint Regeln zur Verringerung der Angriffsfläche kann hilfreich sein.

Regeln zur Verringerung der Angriffsfläche zielen auf bestimmte Softwareverhalten ab, z. B.:

- Starten ausführbarer Dateien und Skripts, die versuchen, Dateien herunterzuladen oder auszuführen

- Ausführen von verschleierten oder anderweitig verdächtigen Skripts

- Verhaltensweisen, die Apps normalerweise nicht während der normalen täglichen Arbeit auftreten

Indem Sie die verschiedenen Angriffsflächen reduzieren, können Sie verhindern, dass Angriffe überhaupt auftreten.

Diese Bereitstellungssammlung enthält Informationen zu den folgenden Aspekten der Regeln zur Verringerung der Angriffsfläche:

- Anforderungen an Die Regeln zur Verringerung der Angriffsfläche

- Planen der Bereitstellung von Regeln zur Verringerung der Angriffsfläche

- Testen von Regeln zur Verringerung der Angriffsfläche

- Konfigurieren und Aktivieren von Regeln zur Verringerung der Angriffsfläche

- Bewährte Methoden zur Verringerung der Angriffsfläche

- Regeln zur Verringerung der Angriffsfläche – Erweitertes Hunting

- Ereignisanzeige für Regeln zur Verringerung der Angriffsfläche

Bereitstellungsschritte für Regeln zur Verringerung der Angriffsfläche

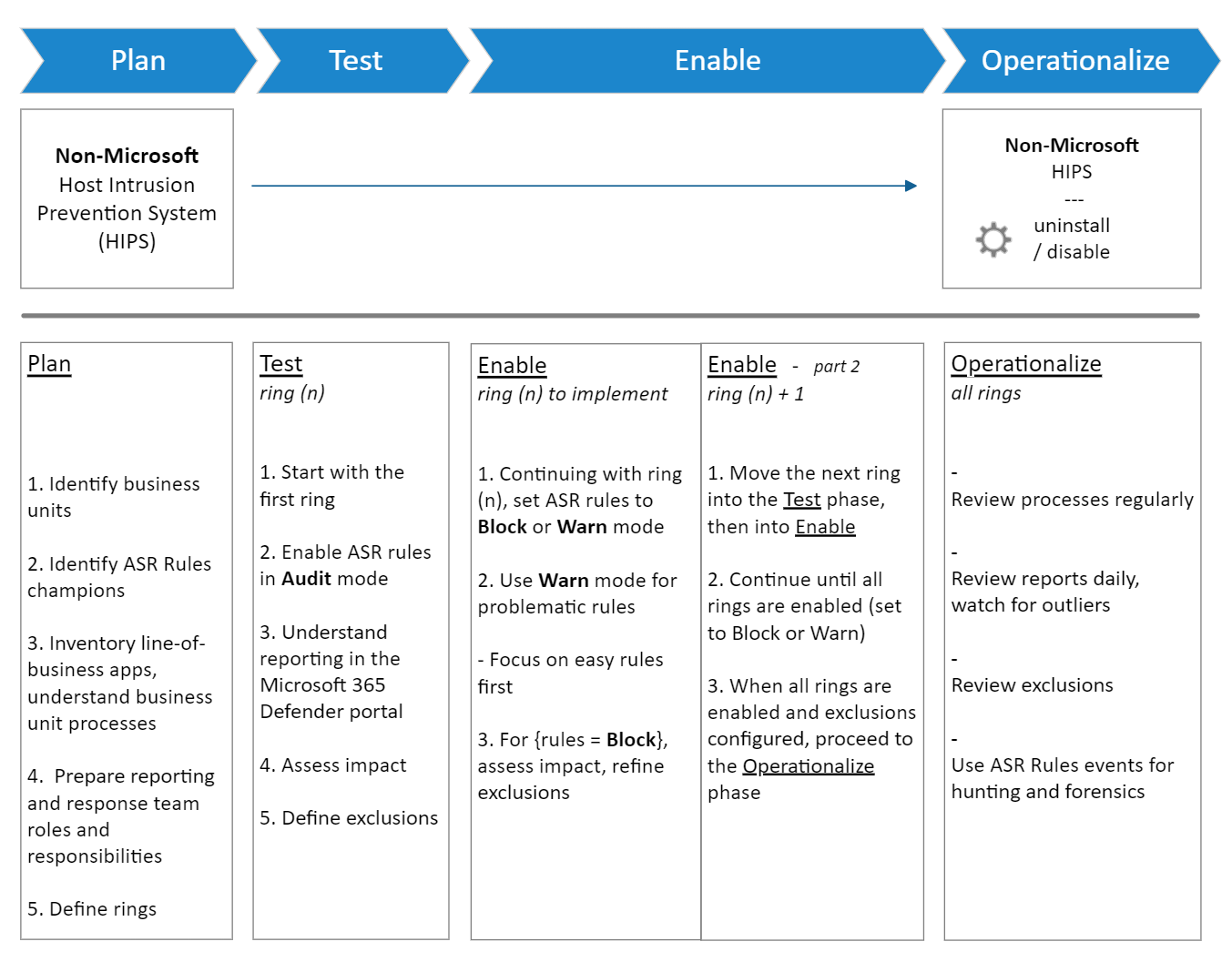

Wie bei jeder neuen, breit angelegten Implementierung, die sich möglicherweise auf Ihren Branchenbetrieb auswirken kann, ist es wichtig, bei Der Planung und Implementierung methodisch zu sein. Sorgfältige Planung und Bereitstellung von Regeln zur Verringerung der Angriffsfläche ist erforderlich, um sicherzustellen, dass sie für Ihre individuellen Kundenworkflows am besten funktionieren. Um in Ihrer Umgebung arbeiten zu können, müssen Sie Regeln zur Verringerung der Angriffsfläche sorgfältig planen, testen, implementieren und operationalisieren.

Wichtige Vorbehalte vor der Bereitstellung

Es wird empfohlen, die folgenden drei Standardschutzregeln zu aktivieren. Wichtige Details zu den beiden Arten von Regeln zur Verringerung der Angriffsfläche finden Sie unter Regeln zur Verringerung der Angriffsfläche nach Typ.

- Diebstahl von Anmeldeinformationen aus dem Subsystem für die lokale Sicherheitsautorität (lsass.exe) blockieren

- Blockieren des Missbrauchs von missbrauchten anfälligen signierten Treibern

- Blockieren der Persistenz über ein WMI-Ereignisabonnement (Windows Management Instrumentation)

In der Regel können Sie die Standardschutzregeln mit minimalen bis keine spürbaren Auswirkungen für den Endbenutzer aktivieren. Eine einfache Methode zum Aktivieren der Standardschutzregeln finden Sie unter Vereinfachte Standardschutzoption.

Hinweis

Kunden, die einen nicht von Microsoft stammenden HIPS verwenden und zu Microsoft Defender for Endpoint Regeln zur Verringerung der Angriffsfläche wechseln, empfiehlt Microsoft, die HIPS-Lösung zusammen mit der Bereitstellung von Regeln zur Verringerung der Angriffsfläche auszuführen, bis Sie vom Überwachungsmodus in den Blockmodus wechseln. Denken Sie daran, dass Sie sich an Ihren Nicht-Microsoft-Antivirenanbieter wenden müssen, um Ausschlussempfehlungen zu erhalten.

Bevor Sie mit dem Testen oder Aktivieren von Regeln zur Verringerung der Angriffsfläche beginnen

Während der ersten Vorbereitung ist es wichtig, die Funktionen der Systeme zu verstehen, die Sie einsetzen. Wenn Sie die Funktionen kennen, können Sie bestimmen, welche Regeln zur Verringerung der Angriffsfläche für den Schutz Ihrer organization am wichtigsten sind. Darüber hinaus gibt es mehrere Voraussetzungen, die Sie bei der Vorbereitung Ihrer Bereitstellung der Angriffsfläche zur Verringerung der Angriffsfläche berücksichtigen müssen.

Wichtig

Dieser Leitfaden enthält Bilder und Beispiele, mit denen Sie entscheiden können, wie Regeln zur Verringerung der Angriffsfläche konfiguriert werden. Diese Bilder und Beispiele spiegeln möglicherweise nicht die besten Konfigurationsoptionen für Ihre Umgebung wider.

Bevor Sie beginnen, lesen Sie Übersicht über die Verringerung der Angriffsfläche und Regeln zur Verringerung der Angriffsfläche – Teil 1 , um grundlegende Informationen zu finden. Um die Bereiche der Abdeckung und potenziellen Auswirkungen zu verstehen, machen Sie sich mit den aktuellen Regeln zur Verringerung der Angriffsfläche vertraut. Siehe Referenz zu Regeln zur Verringerung der Angriffsfläche. Während Sie sich mit den festgelegten Regeln zur Verringerung der Angriffsfläche vertraut machen, notieren Sie sich die GUID-Zuordnungen pro Regel. Siehe Regel zur Verringerung der Angriffsfläche in GUID-Matrix.

Regeln zur Verringerung der Angriffsfläche sind nur eine Funktion der Funktionen zur Verringerung der Angriffsfläche innerhalb Microsoft Defender for Endpoint. Dieses Dokument geht ausführlicher auf die Bereitstellung von Regeln zur Verringerung der Angriffsfläche ein, um fortschrittliche Bedrohungen wie von Menschen betriebene Ransomware und andere Bedrohungen zu stoppen.

Liste der Regeln zur Verringerung der Angriffsfläche nach Kategorie

In der folgenden Tabelle sind Regeln zur Verringerung der Angriffsfläche nach Kategorie aufgeführt:

| Polymorphe Bedrohungen | Seitliche Verschiebung & Diebstahl von Anmeldeinformationen | Produktivitäts-Apps-Regeln | Email Regeln | Skriptregeln | Sonstige Regeln |

|---|---|---|---|---|---|

| Ausführung ausführbarer Dateien blockieren, es sei denn, sie erfüllen eine Prävalenz (1.000 Computer), Alter oder vertrauenswürdige Listenkriterien | Erstellung von Prozessen durch PSExec- und WMI-Befehle blockieren | Blockieren der Erstellung ausführbarer Inhalte durch Office-Apps | Ausführbare Inhalte aus E-Mail-Client und Web-E-Mail blockieren | Blockieren von verschleiertem JS/VBS/PS/Makrocode | Blockieren des Missbrauchs von ausgenutzten anfälligen signierten Treibern [1] |

| Nicht vertrauenswürdige und nicht signierte Prozess, die von USB ausgeführt werden, blockieren | Blockieren des Diebstahls von Anmeldeinformationen aus dem Subsystem der lokalen Windows-Sicherheitsautorität (lsass.exe)[2] | Blockieren der Erstellung untergeordneter Prozesse durch Office-Apps | Nur Office-Kommunikationsanwendungen daran hindern, untergeordnete Prozesse zu erstellen | Blockieren des Startens heruntergeladener ausführbarer Inhalte durch JS/VBS | |

| Erweiterten Schutz vor Ransomware verwenden | Persistenz durch WMI-Ereignisabonnement blockieren | Blockieren der Einschleusung von Code in andere Prozesse durch Office-Apps | Blockieren der Erstellung untergeordneter Prozesse durch Office-Kommunikations-Apps | ||

| Adobe Reader am Erstellen von untergeordneten Prozessen hindern |

(1) Blockieren des Missbrauchs von ausnutzten anfälligen signierten Treibern ist jetzt unterEndpoint Security Attack Surface Reduction (Verringerung der Angriffsfläche für Endpunktsicherheit>) verfügbar.

(2) Einige Regeln zur Verringerung der Angriffsfläche erzeugen erhebliches Rauschen, blockieren die Funktionalität jedoch nicht. Wenn Sie beispielsweise Chrome aktualisieren, greift Chrome auf lsass.exezu. Kennwörter werden in lsass auf dem Gerät gespeichert. Chrome sollte jedoch nicht auf das lokale Gerät zugreifen,lsass.exe. Wenn Sie die Regel aktivieren, um den Zugriff auf lsass zu blockieren, werden viele Ereignisse angezeigt. Diese Ereignisse sind gute Ereignisse, da der Softwareupdateprozess nicht auf lsass.exe zugreifen sollte. Die Verwendung dieser Regel verhindert, dass Chrome-Updates auf lsass zugreifen, verhindert jedoch nicht, dass Chrome aktualisiert wird. Dies gilt auch für andere Anwendungen, die unnötige Aufrufe von lsass.exeausführen. Die Regel zum Blockieren des Zugriffs auf lsass blockiert unnötige Aufrufe von lsass, verhindert jedoch nicht, dass die Anwendung ausgeführt wird.

Anforderungen an die Infrastruktur zur Verringerung der Angriffsfläche

Obwohl mehrere Methoden zum Implementieren von Regeln zur Verringerung der Angriffsfläche möglich sind, basiert dieser Leitfaden auf einer Infrastruktur, die aus

- Microsoft Entra-ID

- Microsoft Intune

- Windows 10- und Windows 11-Geräte

- Microsoft Defender for Endpoint E5- oder Windows E5-Lizenzen

Um die Regeln zur Verringerung der Angriffsfläche und die Berichterstellung in vollem Umfang nutzen zu können, empfehlen wir die Verwendung einer Microsoft Defender XDR E5- oder Windows E5-Lizenz und A5. Weitere Informationen finden Sie unter Mindestanforderungen für Microsoft Defender for Endpoint.

Hinweis

Es gibt mehrere Methoden zum Konfigurieren von Regeln zur Verringerung der Angriffsfläche. Regeln zur Verringerung der Angriffsfläche können mithilfe von Microsoft Intune, PowerShell, Gruppenrichtlinie, Microsoft Configuration Manager (ConfigMgr), Intune OMA-URI konfiguriert werden. Wenn Sie eine andere Infrastrukturkonfiguration als die unter Infrastrukturanforderungen aufgeführten verwenden, können Sie hier mehr über die Bereitstellung von Regeln zur Verringerung der Angriffsfläche mithilfe anderer Konfigurationen erfahren: Aktivieren von Regeln zur Verringerung der Angriffsfläche.

Abhängigkeiten von Regeln zur Verringerung der Angriffsfläche

Microsoft Defender Antivirus muss als primäre Antivirenlösung aktiviert und konfiguriert sein und sich im folgenden Modus befinden:

- Primäre Antiviren-/Antischadsoftwarelösung

- Status: Aktiver Modus

Microsoft Defender Antivirus darf sich in keinem der folgenden Modi befinden:

- Passive

- Passiver Modus mit Endpunkterkennung und -antwort (EDR) im Blockmodus

- Eingeschränktes regelmäßiges Scannen (LPS)

- Aus

Weitere Informationen finden Sie unter Von der Cloud bereitgestellter Schutz und Microsoft Defender Antivirus.

Cloudschutz (MAPS) muss aktiviert sein, um Regeln zur Verringerung der Angriffsfläche zu aktivieren.

Microsoft Defender Antivirus funktioniert nahtlos mit Microsoft-Clouddiensten. Diese Cloudschutzdienste, die auch als Microsoft Advanced Protection Service (MAPS) bezeichnet werden, verbessern den standardmäßigen Echtzeitschutz und bieten wohl die beste Antivirenabwehr. Cloudschutz ist wichtig, um Sicherheitsverletzungen durch Schadsoftware zu verhindern und eine wichtige Komponente der Regeln zur Verringerung der Angriffsfläche. Aktivieren Sie den in der Cloud bereitgestellten Schutz in Microsoft Defender Antivirus.

Microsoft Defender Antiviruskomponenten müssen aktuelle Versionen für Regeln zur Verringerung der Angriffsfläche sein.

Die folgenden Microsoft Defender Antivirus-Komponentenversionen dürfen nicht mehr als zwei Versionen älter sein als die derzeit am häufigsten verfügbare Version:

- Microsoft Defender Updateversion der Antivirenplattform: Microsoft Defender Antivirus-Plattform wird monatlich aktualisiert.

- Microsoft Defender Version des Antivirusmoduls: Microsoft Defender Antivirus-Engine wird monatlich aktualisiert.

- Microsoft Defender Antivirus Security Intelligence: Microsoft aktualisiert kontinuierlich Microsoft Defender Security Intelligence (auch als Definition und Signatur bezeichnet), um die neuesten Bedrohungen zu beheben und die Erkennungslogik zu verfeinern.

Wenn Sie Microsoft Defender Antivirus-Versionen auf dem neuesten Stand halten, können Sie die Regeln zur Verringerung der Angriffsfläche reduzieren und falsch positive Ergebnisse reduzieren und Microsoft Defender Antivirus-Erkennungsfunktionen verbessern. Weitere Informationen zu den aktuellen Versionen und zum Aktualisieren der verschiedenen Microsoft Defender Antivirus-Komponenten finden Sie unter Microsoft Defender Antivirus-Plattformunterstützung.

Einschränkung

Einige Regeln funktionieren nicht gut, wenn nicht signierte, intern entwickelte Anwendungen und Skripts stark genutzt werden. Es ist schwieriger, Regeln zur Verringerung der Angriffsfläche bereitzustellen, wenn die Codesignatur nicht erzwungen wird.

Weitere Artikel in dieser Bereitstellungssammlung

Testen von Regeln zur Verringerung der Angriffsfläche

Aktivieren der Regeln zur Verringerung der Angriffsfläche

Operationalisieren von Regeln zur Verringerung der Angriffsfläche

Referenz zu Regeln zur Verringerung der Angriffsfläche

Referenz

Blogs

Entmystifizieren von Regeln zur Verringerung der Angriffsfläche – Teil 1

Entmystifizierung von Regeln zur Verringerung der Angriffsfläche – Teil 2

Demystifizieren von Regeln zur Verringerung der Angriffsfläche – Teil 3

Entmystifizierung von Regeln zur Verringerung der Angriffsfläche – Teil 4

Sammlung von Regeln zur Verringerung der Angriffsfläche

Übersicht der Verringerung der Angriffsfläche

Aktivieren von Regeln zur Verringerung der Angriffsfläche – alternative Konfigurationen

Referenz zu Regeln zur Verringerung der Angriffsfläche

Häufig gestellte Fragen zur Verringerung der Angriffsfläche

Microsoft Defender

Adressiert falsch positive/negative Ergebnisse in Microsoft Defender für Endpunkt

Schutz über die Cloud und Microsoft Defender Antivirus

Aktivieren des von der Cloud bereitgestellten Schutzes in Microsoft Defender Antivirus

Konfigurieren und Überprüfen von Ausschlüssen basierend auf Erweiterung, Name oder Standort

Microsoft Defender Antivirus-Plattformunterstützung

Übersicht über den Bestand im Microsoft 365 Apps Admin Center

Create eines Bereitstellungsplans für Windows

Zuweisen von Geräteprofilen in Microsoft Intune

Verwaltungswebsites

Verringerung der Angriffsfläche

Konfigurationen von Regeln zur Verringerung der Angriffsfläche

Ausschlussregeln zur Verringerung der Angriffsfläche

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für